9.4. Configuration du mappage des certificats si AD est configuré pour mapper les certificats d'utilisateur aux comptes d'utilisateur

Cette histoire d'utilisateur décrit les étapes nécessaires pour activer le mappage de certificats dans IdM si le déploiement d'IdM est en confiance avec Active Directory (AD), l'utilisateur est stocké dans AD et l'entrée de l'utilisateur dans AD contient des données de mappage de certificats.

Conditions préalables

- L'utilisateur n'a pas de compte dans IdM.

-

L'utilisateur possède un compte dans AD qui contient l'attribut

altSecurityIdentities, l'équivalent AD de l'attribut IdMcertmapdata. - L'administrateur IdM a accès aux données sur lesquelles la règle de mappage des certificats IdM peut être basée.

9.4.1. Ajout d'une règle de mappage de certificats dans l'interface web IdM

- Se connecter à l'interface web IdM en tant qu'administrateur.

-

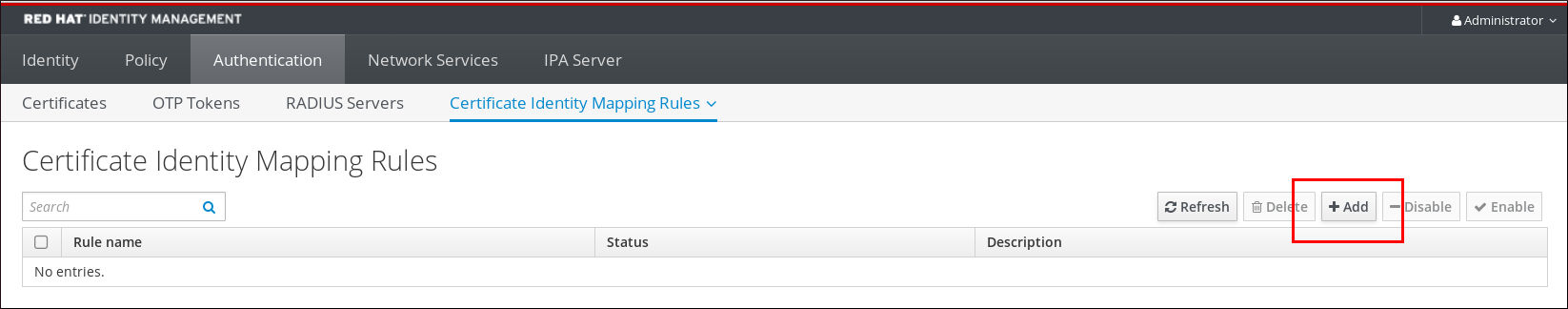

Naviguez vers

AuthenticationCertificate Identity Mapping RulesCertificate Identity Mapping Rules. Cliquez sur

Add.Figure 9.7. Ajout d'une nouvelle règle de mappage de certificats dans l'interface web IdM

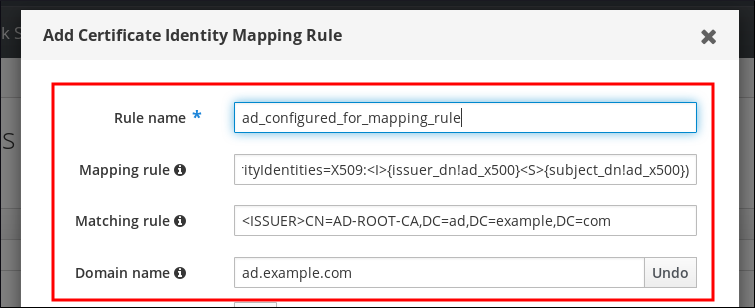

- Saisissez le nom de la règle.

Saisissez la règle de mappage. Par exemple, pour que AD DC recherche les entrées

IssueretSubjectdans tout certificat présenté et base sa décision d'authentification ou non sur les informations trouvées dans ces deux entrées du certificat présenté :(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<S>{subject_dn!ad_x500})Saisissez la règle de correspondance. Par exemple, pour n'autoriser que les certificats émis par

AD-ROOT-CAdu domaineAD.EXAMPLE.COMà authentifier les utilisateurs de l'IdM :<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=comEntrez le domaine :

ad.example.comFigure 9.8. Règle de mappage des certificats si AD est configuré pour le mappage

-

Cliquez sur

Add. Le System Security Services Daemon (SSSD) relit périodiquement les règles de mappage des certificats. Pour forcer le chargement immédiat de la règle nouvellement créée, redémarrez SSSD dans le CLI: :

# systemctl restart sssd

9.4.2. Ajout d'une règle de mappage de certificats dans la CLI IdM

Obtenir les informations d'identification de l'administrateur :

# kinit adminSaisissez la règle de mappage et la règle de correspondance sur laquelle la règle de mappage est basée. Par exemple, pour que AD recherche les entrées

IssueretSubjectdans tout certificat présenté et n'autorise que les certificats émis parAD-ROOT-CAdu domaineAD.EXAMPLE.COM:# ipa certmaprule-add ad_configured_for_mapping_rule --matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<S>{subject_dn!ad_x500})' --domain=ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "ad_configured_for_mapping_rule" ------------------------------------------------------- Rule name: ad_configured_for_mapping_rule Mapping rule: (altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<S>{subject_dn!ad_x500}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUELe System Security Services Daemon (SSSD) relit périodiquement les règles de mappage des certificats. Pour forcer le chargement immédiat de la règle nouvellement créée, redémarrez SSSD :

# systemctl restart sssd

9.4.3. Vérification des données de mappage des certificats du côté AD

L'attribut altSecurityIdentities est l'équivalent dans Active Directory (AD) de l'attribut utilisateur certmapdata dans IdM. Lors de la configuration du mappage des certificats dans IdM, dans le scénario où un domaine AD de confiance est configuré pour mapper les certificats d'utilisateur aux comptes d'utilisateur, l'administrateur du système IdM doit vérifier que l'attribut altSecurityIdentities est correctement défini dans les entrées d'utilisateur dans AD.

Pour vérifier que AD contient les bonnes informations pour l'utilisateur stocké dans AD, utilisez la commande ldapsearch.

Par exemple, entrez la commande ci-dessous pour vérifier auprès du serveur

adserver.ad.example.comque les conditions suivantes s'appliquent :-

L'attribut

altSecurityIdentitiesest défini dans l'entrée utilisateur dead_user. La règle du match stipule que les conditions suivantes s'appliquent :

-

Le certificat que

ad_userutilise pour s'authentifier auprès d'AD a été émis parAD-ROOT-CAdu domainead.example.com. -

Le sujet est

<S>DC=com,DC=example,DC=ad,CN=Users,CN=ad_user:

-

Le certificat que

$ ldapsearch -o ldif-wrap=no -LLL -h adserver.ad.example.com \ -p 389 -D cn=Administrator,cn=users,dc=ad,dc=example,dc=com \ -W -b cn=users,dc=ad,dc=example,dc=com "(cn=ad_user)" \ altSecurityIdentities Enter LDAP Password: dn: CN=ad_user,CN=Users,DC=ad,DC=example,DC=com altSecurityIdentities: X509:<I>DC=com,DC=example,DC=ad,CN=AD-ROOT-CA<S>DC=com,DC=example,DC=ad,CN=Users,CN=ad_user

-

L'attribut