Chapitre 20. Restreindre une application à ne faire confiance qu'à un sous-ensemble de certificats

Si votre installation de gestion des identités (IdM) est configurée avec l'autorité de certification (AC) intégrée Certificate System (CS), vous pouvez créer des sous-AAC légères. Toutes les sous-AAC que vous créez sont subordonnées à l'AC principale du système de certificats, l'AC ipa.

Dans ce contexte, lightweight sub-CA signifie a sub-CA issuing certificates for a specific purpose. Par exemple, une AC secondaire légère vous permet de configurer un service, tel qu'une passerelle de réseau privé virtuel (VPN) et un navigateur web, de manière à ce qu'il n'accepte que les certificats délivrés par sub-CA A. En configurant d'autres services pour qu'ils n'acceptent que les certificats émis par sub-CA B, vous les empêchez d'accepter les certificats émis par sub-CA A, l'autorité de certification primaire, c'est-à-dire l'autorité de certification ipa, et toute sous-AC intermédiaire entre les deux.

Si vous révoquez le certificat intermédiaire d'une sous-AC, tous les certificats émis par cette sous-AC sont automatiquement considérés comme invalides par les clients correctement configurés. Tous les autres certificats émis directement par l'autorité de certification racine, ipa, ou par une autre autorité de certification secondaire, restent valides.

Cette section utilise l'exemple du serveur web Apache pour illustrer comment limiter une application à un sous-ensemble de certificats. Complétez cette section pour restreindre le serveur web fonctionnant sur votre client IdM à l'utilisation d'un certificat émis par la sous-CA webserver-ca IdM, et pour exiger des utilisateurs qu'ils s'authentifient sur le serveur web à l'aide de certificats d'utilisateur émis par la sous-CA webclient-ca IdM.

Les étapes à suivre sont les suivantes :

- Créer une sous-CA IdM

- Télécharger le certificat du sous-CA à partir de l'interface Web de l'IdM

- Créez une liste de contrôle d'accès à l'autorité de certification en spécifiant la combinaison correcte d'utilisateurs, de services et d'autorités de certification, ainsi que le profil de certificat utilisé

- Demander à la sous-CA IdM un certificat pour le service web fonctionnant sur un client IdM

- Mise en place d'une instance unique du serveur HTTP Apache

- Ajouter le cryptage TLS au serveur HTTP Apache

- Définir les versions du protocole TLS prises en charge sur un serveur HTTP Apache

- Définir les algorithmes de chiffrement pris en charge par le serveur HTTP Apache

- Configurer l'authentification du certificat client TLS sur le serveur web

- Demander un certificat pour l'utilisateur à la sous-CA IdM et l'exporter vers le client

- Importer le certificat de l'utilisateur dans le navigateur et configurer le navigateur pour qu'il fasse confiance au certificat du sous-CA

20.1. Gestion des sous-CA légers

Cette section décrit comment gérer les autorités de certification subordonnées légères (sub-CA). Toutes les autorités de certification subordonnées que vous créez sont subordonnées à l'autorité de certification principale du système de certification, l'autorité de certification ipa. Vous pouvez également désactiver et supprimer des autorités de certification subordonnées.

-

Si vous supprimez un sous-CA, le contrôle de révocation pour ce sous-CA ne fonctionnera plus. Ne supprimez un sous-CA que lorsqu'il n'y a plus de certificats émis par ce sous-CA et dont l'heure d'expiration

notAfterse situe dans le futur. - Vous ne devez désactiver les sous-CA que s'il reste des certificats non expirés émis par ce sous-CA. Si tous les certificats émis par un sous-CA ont expiré, vous pouvez supprimer ce sous-CA.

- Vous ne pouvez pas désactiver ou supprimer l'autorité de certification IdM.

Pour plus de détails sur la gestion des sous-CA, voir :

20.1.1. Création d'un sous-CA à partir de l'interface Web IdM

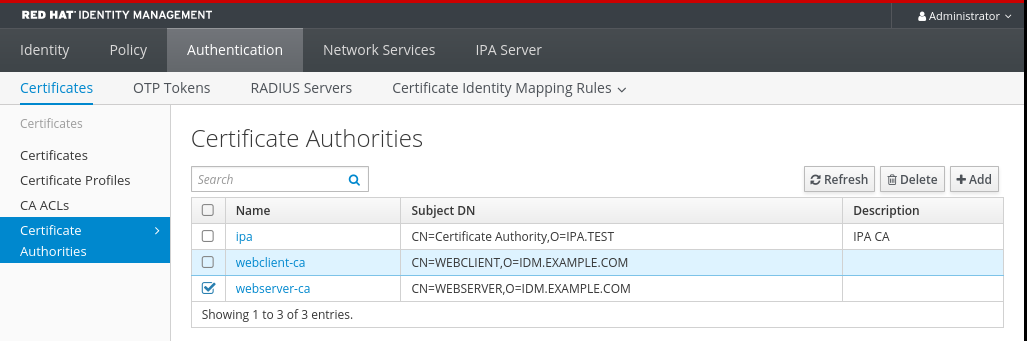

Cette procédure décrit comment utiliser l'interface Web IdM pour créer de nouveaux sous-CA nommés webserver-ca et webclient-ca.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

Procédure

- Dans le menu Authentication, cliquez sur Certificates.

- Sélectionnez Certificate Authorities et cliquez sur Add.

- Saisissez le nom de la sous-CA webserver-ca. Entrez le DN du sujet, par exemple CN=WEBSERVER,O=IDM.EXAMPLE.COM, dans le champ DN du sujet. Notez que le Subject DN doit être unique dans l'infrastructure de l'AC IdM.

- Saisissez le nom du sous-CA webclient-ca. Saisissez le Subject DN CN=WEBCLIENT,O=IDM.EXAMPLE.COM dans le champ Subject DN.

Dans l'interface de ligne de commande, exécutez la commande

ipa-certupdatepour créer une demande de suivi certmonger pour les certificats des sous-CA webserver-ca et webclient-ca:ipa-certupdate

[root@ipaserver ~]# ipa-certupdateCopy to Clipboard Copied! Toggle word wrap Toggle overflow ImportantSi vous oubliez d'exécuter la commande

ipa-certupdateaprès avoir créé un sous-CA, si le certificat du sous-CA expire, les certificats d'entité finale émis par le sous-CA sont considérés comme invalides, même si le certificat de l'entité finale n'a pas expiré.

Vérification

Vérifier que le certificat de signature du nouveau sous-CA a été ajouté à la base de données IdM :

Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteLe nouveau certificat de sous-CA est automatiquement transféré à toutes les répliques sur lesquelles une instance de système de certificats est installée.

20.1.2. Suppression d'un sous-CA à partir de l'interface Web IdM

Cette procédure décrit comment supprimer des sous-CA légers dans l'interface Web IdM.

-

Si vous supprimez un sous-CA, le contrôle de révocation pour ce sous-CA ne fonctionnera plus. Ne supprimez un sous-CA que lorsqu'il n'y a plus de certificats émis par ce sous-CA et dont l'heure d'expiration

notAfterse situe dans le futur. - Vous ne devez désactiver les sous-CA que s'il reste des certificats non expirés émis par ce sous-CA. Si tous les certificats émis par un sous-CA ont expiré, vous pouvez supprimer ce sous-CA.

- Vous ne pouvez pas désactiver ou supprimer l'autorité de certification IdM.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

- Vous avez désactivé le sous-CA dans le CLI IdM. Voir Désactivation d'un sous-CA à partir de la CLI IdM

Procédure

-

Dans l'IdM WebUI, ouvrez l'onglet

Authenticationet sélectionnez le sous-ongletCertificates. -

Sélectionnez

Certificate Authorities. Sélectionnez le sous-CA à supprimer et cliquez sur

Delete.Figure 20.1. Suppression d'un sous-CA dans l'interface Web IdM

-

Cliquez sur

Deletepour confirmer.

Le sous-CA est retiré de la liste des Certificate Authorities.

20.1.3. Création d'un sous-CA à partir de la CLI IdM

Cette procédure décrit comment utiliser le CLI IdM pour créer de nouveaux sous-CA nommés webserver-ca et webclient-ca.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

- Assurez-vous que vous êtes connecté à un serveur IdM qui est un serveur CA.

Procédure

Entrez la commande

ipa ca-addet indiquez le nom du sous-CA webserver-ca et son Subject Distinguished Name (DN) :Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Nom

- Nom de l'AC.

- ID de l'autorité

- ID individuel créé automatiquement pour l'AC.

- Sujet DN

- Nom distinctif du sujet (DN). Le DN du sujet doit être unique dans l'infrastructure de l'AC IdM.

- DN de l'émetteur

- L'autorité de certification mère qui a délivré le certificat de l'autorité de certification secondaire. Toutes les sous-AAC sont créées en tant qu'enfants de l'AC racine IdM.

Créez le sous-CA webclient-ca pour délivrer des certificats aux clients web :

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exécutez la commande ipa-certupdate pour créer une demande de suivi certmonger pour les certificats des sous-CA webserver-ca et webclient-ca:

ipa-certupdate

[root@ipaserver ~]# ipa-certupdateCopy to Clipboard Copied! Toggle word wrap Toggle overflow ImportantSi vous oubliez d'exécuter la commande ipa-certupdate après avoir créé un sous-CA et que le certificat du sous-CA expire, les certificats d'entité finale émis par ce sous-CA sont considérés comme non valides, même si le certificat d'entité finale n'a pas expiré.

Verification steps

Vérifier que le certificat de signature du nouveau sous-CA a été ajouté à la base de données IdM :

Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteLe nouveau certificat de sous-CA est automatiquement transféré à toutes les répliques sur lesquelles une instance de système de certificats est installée.

20.1.4. Désactivation d'un sous-CA à partir de la CLI IdM

Cette procédure décrit comment désactiver un sous-CA à partir de la CLI IdM. S'il existe encore des certificats non expirés qui ont été émis par un sous-CA, vous ne devez pas le supprimer mais vous pouvez le désactiver. Si vous supprimez le sous-CA, le contrôle de révocation pour ce sous-CA ne fonctionnera plus.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

Procédure

Exécutez la commande

ipa ca-findpour déterminer le nom du sous-CA que vous supprimez :Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exécutez la commande

ipa ca-disablepour désactiver votre sous-CA, dans cet exemple, lewebserver-ca:ipa ca-disable webserver-ca -------------------------- Disabled CA "webserver-ca" --------------------------

ipa ca-disable webserver-ca -------------------------- Disabled CA "webserver-ca" --------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow

20.1.5. Suppression d'un sous-CA à partir de la CLI IdM

Cette procédure décrit comment supprimer des sous-CA légers à partir de la CLI IdM.

-

Si vous supprimez un sous-CA, le contrôle de révocation pour ce sous-CA ne fonctionnera plus. Ne supprimez un sous-CA que lorsqu'il n'y a plus de certificats émis par ce sous-CA et dont l'heure d'expiration

notAfterse situe dans le futur. - Vous ne devez désactiver les sous-CA que s'il reste des certificats non expirés émis par ce sous-CA. Si tous les certificats émis par un sous-CA ont expiré, vous pouvez supprimer ce sous-CA.

- Vous ne pouvez pas désactiver ou supprimer l'autorité de certification IdM.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

Procédure

Pour afficher la liste des sous-CA et des CA, exécutez la commande

ipa ca-find:Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exécutez la commande

ipa ca-disablepour désactiver votre sous-CA, dans cet exemple, lewebserver-ca:ipa ca-disable webserver-ca

# ipa ca-disable webserver-ca -------------------------- Disabled CA "webserver-ca" --------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow Supprimer le sous-CA, dans cet exemple, le

webserver-ca:ipa ca-del webserver-ca

# ipa ca-del webserver-ca ------------------------- Deleted CA "webserver-ca" -------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Vérification

Exécutez

ipa ca-findpour afficher la liste des CA et des sous-CA. Le sitewebserver-cane figure plus dans la liste.Copy to Clipboard Copied! Toggle word wrap Toggle overflow