9.2. Configuration du mappage des certificats pour les utilisateurs stockés dans IdM

Cette histoire d'utilisateur décrit les étapes qu'un administrateur système doit suivre pour activer le mappage de certificats dans IdM si l'utilisateur pour lequel l'authentification par certificat est configurée est stocké dans IdM. Cette section décrit les points suivants :

- Comment configurer une règle de mappage de certificats pour que les utilisateurs de l'IdM dont les certificats correspondent aux conditions spécifiées dans la règle de mappage et dans leurs entrées de données de mappage de certificats puissent s'authentifier auprès de l'IdM.

- Comment ajouter des données de mappage de certificats à une entrée utilisateur IdM afin que l'utilisateur puisse s'authentifier à l'aide de plusieurs certificats, à condition qu'ils contiennent tous les valeurs spécifiées dans l'entrée de données de mappage de certificats.

Conditions préalables

- L'utilisateur dispose d'un compte dans l'IdM.

- L'administrateur dispose soit du certificat complet, soit des données de mappage du certificat à ajouter à l'entrée de l'utilisateur.

9.2.1. Ajout d'une règle de mappage de certificats dans l'interface web IdM

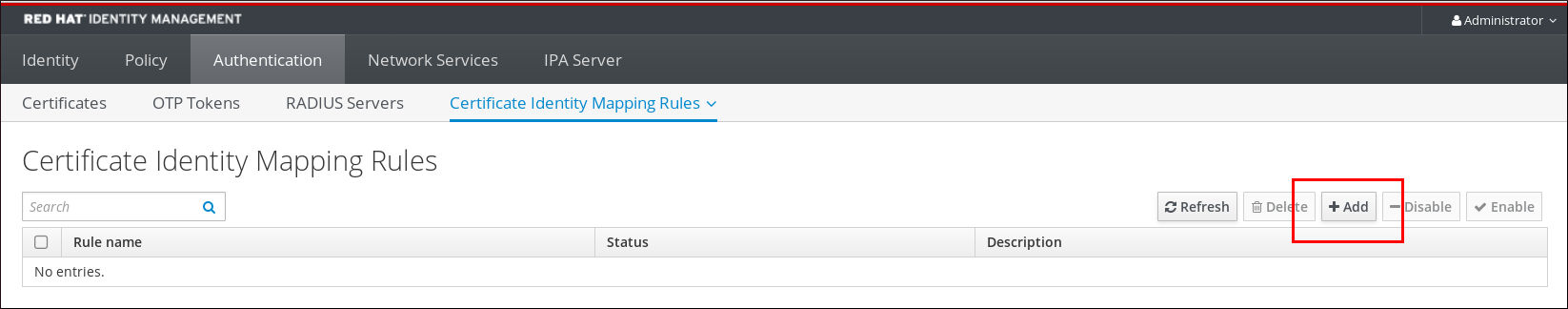

- Connectez-vous à l'interface web IdM en tant qu'administrateur.

-

Naviguez vers

AuthenticationCertificate Identity Mapping RulesCertificate Identity Mapping Rules. Cliquez sur

Add.Figure 9.1. Ajout d'une nouvelle règle de mappage de certificats dans l'interface web IdM

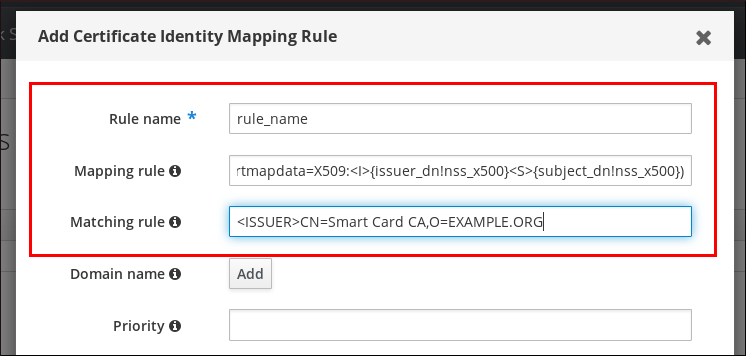

- Saisissez le nom de la règle.

Saisir la règle de mise en correspondance. Par exemple, pour que l'IdM recherche les entrées

IssueretSubjectdans tout certificat qui lui est présenté et base sa décision d'authentifier ou non sur les informations trouvées dans ces deux entrées du certificat présenté :(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})Saisir la règle de correspondance. Par exemple, pour n'autoriser que les certificats émis par

Smart Card CAde l'organisationEXAMPLE.ORGà authentifier les utilisateurs de l'IdM :<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORGFigure 9.2. Saisir les détails d'une règle de mappage de certificats dans l'interface web IdM

-

Cliquez sur

Adden bas de la boîte de dialogue pour ajouter la règle et fermer la boîte. Le System Security Services Daemon (SSSD) relit périodiquement les règles de mappage des certificats. Pour forcer le chargement immédiat de la règle nouvellement créée, redémarrez SSSD :

# systemctl restart sssd

Vous disposez à présent d'une règle de mappage de certificats qui compare le type de données spécifié dans la règle de mappage qu'elle trouve sur un certificat de carte à puce avec les données de mappage de certificats dans vos entrées d'utilisateur IdM. Lorsqu'elle trouve une correspondance, elle authentifie l'utilisateur correspondant.

9.2.2. Ajout d'une règle de mappage de certificats dans la CLI IdM

Obtenir les informations d'identification de l'administrateur :

# kinit adminSaisir la règle de mise en correspondance et la règle de correspondance sur laquelle la règle de mise en correspondance est basée. Par exemple, pour que l'IdM recherche les entrées

IssueretSubjectdans tout certificat présenté et fonde sa décision d'authentification ou non sur les informations trouvées dans ces deux entrées du certificat présenté, en ne reconnaissant que les certificats émis par l'organisationSmart Card CAde l'organisationEXAMPLE.ORG:# ipa certmaprule-addrule_name--matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})' ------------------------------------------------------- Added Certificate Identity Mapping Rule "rule_name" ------------------------------------------------------- Rule name: rule_name Mapping rule: (ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500}) Matching rule: <ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG Enabled: TRUELe System Security Services Daemon (SSSD) relit périodiquement les règles de mappage des certificats. Pour forcer le chargement immédiat de la règle nouvellement créée, redémarrez SSSD :

# systemctl restart sssd

Vous disposez à présent d'une règle de mappage de certificats qui compare le type de données spécifié dans la règle de mappage qu'elle trouve sur un certificat de carte à puce avec les données de mappage de certificats dans vos entrées d'utilisateur IdM. Lorsqu'elle trouve une correspondance, elle authentifie l'utilisateur correspondant.

9.2.3. Ajout de données de mappage de certificats à une entrée utilisateur dans l'interface web IdM

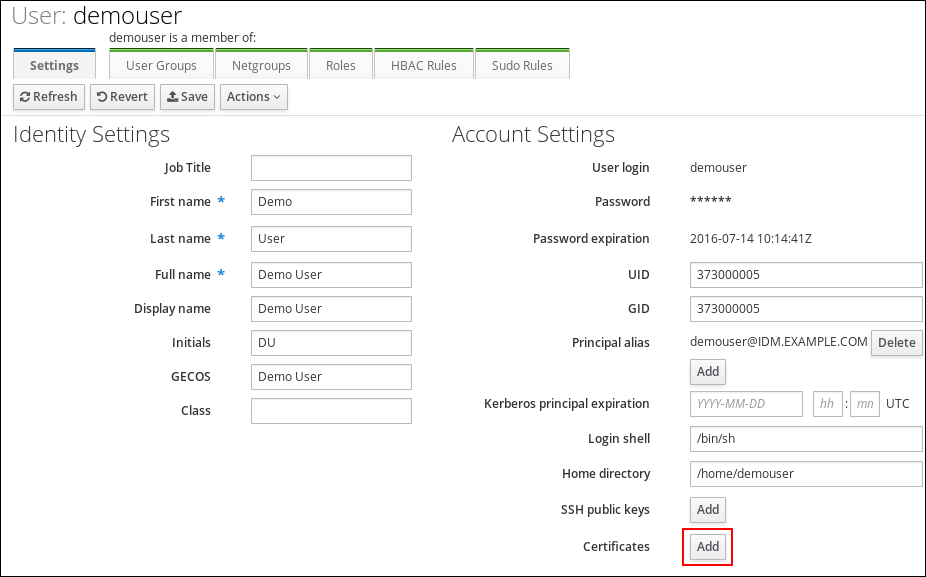

- Se connecter à l'interface web IdM en tant qu'administrateur.

-

Naviguez vers

UsersActive usersidm_user. -

Recherchez l'option

Certificate mapping dataet cliquez surAdd. Si vous disposez du certificat de

idm_user:Dans l'interface ligne de commande, affichez le certificat à l'aide de l'utilitaire

catou d'un éditeur de texte :[root@server ~]# cat idm_user_certificate.pem -----BEGIN CERTIFICATE----- MIIFFTCCA/2gAwIBAgIBEjANBgkqhkiG9w0BAQsFADA6MRgwFgYDVQQKDA9JRE0u RVhBTVBMRS5DT00xHjAcBgNVBAMMFUNlcnRpZmljYXRlIEF1dGhvcml0eTAeFw0x ODA5MDIxODE1MzlaFw0yMDA5MDIxODE1MzlaMCwxGDAWBgNVBAoMD0lETS5FWEFN [...output truncated...]- Copier le certificat.

Dans l'interface web IdM, cliquez sur

Addà côté deCertificateet collez le certificat dans la fenêtre qui s'ouvre.Figure 9.3. Ajout des données de mappage du certificat d'un utilisateur : certificat

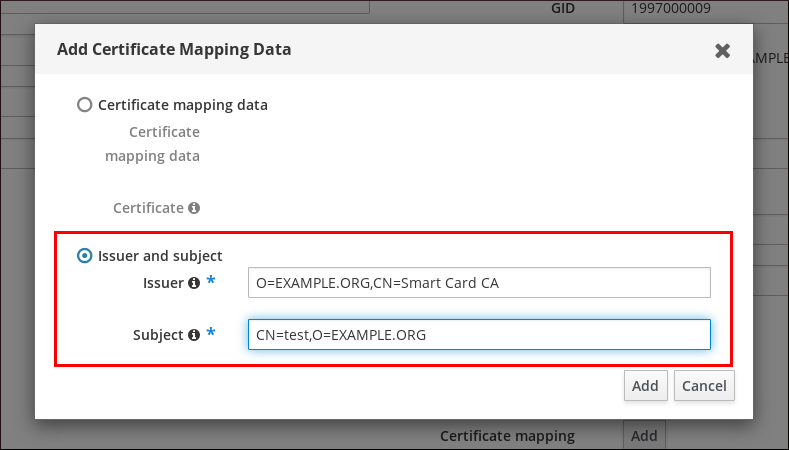

Alternativement, si vous ne disposez pas du certificat de

idm_usermais connaissez leIssueret leSubjectdu certificat, cochez le bouton radio deIssuer and subjectet introduisez les valeurs dans les deux cases respectives.Figure 9.4. Ajout des données de mappage du certificat d'un utilisateur : émetteur et sujet

-

Cliquez sur

Add. Si vous avez accès à l'ensemble du certificat au format

.pem, vérifiez que l'utilisateur et le certificat sont liés :Utilisez l'utilitaire

sss_cachepour invalider l'enregistrement deidm_userdans le cache SSSD et forcer le rechargement des informations deidm_user:# sss_cache -u idm_userExécutez la commande

ipa certmap-matchavec le nom du fichier contenant le certificat de l'utilisateur IdM :# ipa certmap-match idm_user_cert.pem -------------- 1 user matched -------------- Domain: IDM.EXAMPLE.COM User logins: idm_user ---------------------------- Number of entries returned 1 ----------------------------Le résultat confirme que des données de mappage de certificats ont été ajoutées à

idm_useret qu'une règle de mappage correspondante existe. Cela signifie que vous pouvez utiliser n'importe quel certificat correspondant aux données de mappage de certificats définies pour vous authentifier en tant queidm_user.

9.2.4. Ajout de données de mappage de certificats à une entrée utilisateur dans la CLI IdM

Obtenir les informations d'identification de l'administrateur :

# kinit adminSi vous disposez du certificat de

idm_user, ajoutez le certificat au compte d'utilisateur à l'aide de la commandeipa user-add-cert:# CERT=`cat idm_user_cert.pem | tail -n +2| head -n -1 | tr -d '\r\n'\` # ipa user-add-certmapdata idm_user --certificate $CERT

Alternativement, si vous n'avez pas le certificat de

idm_userà votre disposition mais que vous connaissez leIssueret leSubjectdu certificat de idm_user :# ipa user-add-certmapdata idm_user --subject "O=EXAMPLE.ORG,CN=test" --issuer "CN=Smart Card CA,O=EXAMPLE.ORG" -------------------------------------------- Added certificate mappings to user "idm_user" -------------------------------------------- User login: idm_user Certificate mapping data: X509:<I>O=EXAMPLE.ORG,CN=Smart Card CA<S>CN=test,O=EXAMPLE.ORGSi vous avez accès à l'ensemble du certificat au format

.pem, vérifiez que l'utilisateur et le certificat sont liés :Utilisez l'utilitaire

sss_cachepour invalider l'enregistrement deidm_userdans le cache SSSD et forcer le rechargement des informations deidm_user:# sss_cache -u idm_userExécutez la commande

ipa certmap-matchavec le nom du fichier contenant le certificat de l'utilisateur IdM :# ipa certmap-match idm_user_cert.pem -------------- 1 user matched -------------- Domain: IDM.EXAMPLE.COM User logins: idm_user ---------------------------- Number of entries returned 1 ----------------------------Le résultat confirme que des données de mappage de certificats ont été ajoutées à

idm_useret qu'une règle de mappage correspondante existe. Cela signifie que vous pouvez utiliser n'importe quel certificat correspondant aux données de mappage de certificats définies pour vous authentifier en tant queidm_user.