19.4. パスワードポリシーの管理

パスワードポリシーは、一定レベルのセキュリティーを強制することで、パスワードを使用するリスクを最小限に抑えることができます。たとえば、パスワードポリシーでは、以下を定義できます。

- ユーザーはスケジュールに応じてパスワードを変更する必要があります。

- ユーザーは、簡単ではないパスワードを提供する必要があります。

- パスワード構文は、特定の複雑な要件を満たす必要があります。

パスワードポリシーの概要は、『デプロイメントガイド』の「セキュアディレクトリーの設計」の章の「パスワードポリシーの設計」 『を参照してください』。

警告

パスワード管理者アカウントまたは

Directory Manager (root DN) を使用してパスワードを設定すると、パスワードポリシーは回避され、検証されません。通常のユーザーパスワードの管理には、これらのアカウントを使用しないでください。パスワードポリシーの回避が必要なパスワード管理タスクの実行にのみ使用します。

Directory Server は、きめ細かなパスワードポリシーをサポートしており、パスワードポリシーは、ディレクトリー全体 (global パスワードポリシー)、特定のサブツリー (subtree-level または local パスワードポリシー)、または特定のユーザー (user-level または local パスワードポリシー) に適用することができます。

ユーザーアカウントに適用される完全なパスワードポリシーは、以下の要素で構成されます。

- パスワードポリシーチェックのタイプまたはレベル。この情報は、サーバーがグローバルパスワードポリシーまたはローカル (サブツリー/ユーザーレベル) パスワードポリシーを確認および有効にするかどうかを示します。パスワードポリシーは、一般的なものから特定のものまで、逆ピラミッド型になっています。グローバルパスワードポリシーは、サブツリーレベルのパスワードポリシーに置き換えられました。これは、ユーザーレベルのパスワードポリシーに置き換えられます。エントリーに対して強制されるパスワードポリシーは 1 つだけで、パスワードポリシーは追加されません。つまり、特定の属性がグローバルレベルまたはサブツリーレベルのポリシーで設定されていて、ユーザーレベルのパスワードポリシーで設定されていない場合、アクティブで適用されるポリシーはユーザーレベルのポリシーであるため、ログインが試みられてもその属性はユーザーに使用されません。

- パスワードの追加および変更の情報。パスワード情報には、パスワードの構文およびパスワード履歴の詳細が含まれます。

- バインド情報バインド情報には、許可された猶予期間の数、パスワードエージング属性、およびバインド失敗の追跡が含まれます。

注記

パスワードポリシーを設定したら、アカウントのロックアウトポリシーを設定すると、ユーザーパスワードを潜在的な脅威から保護できます。アカウントのロックアウトは、ユーザーのパスワードを繰り返し推測することで、ディレクトリーに分割を試行するハッカーから保護されます。

19.4.1. グローバルパスワードポリシーの設定

リンクのコピーリンクがクリップボードにコピーされました!

注記

パスワードポリシーを設定したら、アカウントロックアウトポリシーを設定します。詳細は、「パスワードベースのアカウントロックアウトポリシーの設定」を参照してください。

19.4.1.1. コンソールを使用したグローバルパスワードポリシーの設定

リンクのコピーリンクがクリップボードにコピーされました!

グローバルパスワードポリシーは、ディレクトリー全体のすべてのエントリーに適用されます。

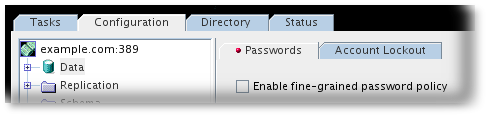

- Configuration タブを選択し、Data ノードを選択します。

- 右側のペインで、Passwords タブを選択します。このタブには、Directory Server 全体のパスワードポリシーが含まれます。

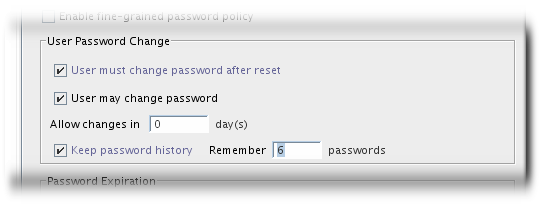

- ユーザーが独自のパスワードを変更するためにパスワードポリシーを設定します。

- ユーザーが初めてパスワードを変更する必要がある場合は、リセット後にパスワードを変更する必要があります。

- ユーザーが独自のパスワードを変更できるようにするには、User may change password チェックボックスを選択します。

- ユーザーが特定の期間のパスワードを変更できないようにするには、Allow changes in X day(s) テキストボックスに日数を入力します。これにより、パスワード履歴でパスワードを再利用できるように、パスワード交換を迅速化する必要がなくなります。

- サーバーが各ユーザーが使用するパスワードの履歴リストを維持するには、Keep password history チェックボックスを選択します。Remember X password テキストボックスに、ユーザーごとに保持するサーバーのパスワード 数を入力します。

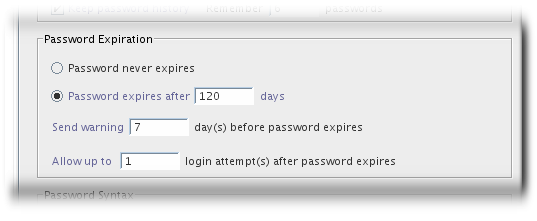

- パスワードの有効期限が切れる場合のポリシーを設定します。

- ユーザーパスワードが失効しない場合は、パスワードを失効 しない ラジオボタンを選択します。

- ユーザーがパスワードを定期的に変更する必要がある場合は、X days ラジオボタンの後に Password expires を選択し、ユーザーパスワードが有効な日数を入力します。パスワード期間の最大値は、今日の日付から 1 月 18 日の 2038 を引いて派生します。入力した値は最大値に設定できず、最大値に近い値も設定しないでください。値を最大値に設定すると、エポック日が経過した秒数を超えると、Directory Server が起動できなくなる可能性があります。このような場合、エラーログはパスワードの最大期間が無効であることを示します。この問題を解決するには、dse.ldif ファイルの

passwordMaxAge属性値を修正します。一般的なポリシーでは、パスワードは 30 - 90 日ごとに失効します。デフォルトでは、パスワードの最大期間は 8640000 秒(100 日)に設定されます。 - X days ラジオボタンが終わった後にパスワードを失効 させた場合は、パスワードが失効してからユーザーに警告を送信する期間を指定します。Send Warning X Days Before Password Expires テキストでは、パスワードの有効期限が失効してから警告を送信するまでの日数を入力します。注記Directory Server がユーザーに警告を送信するように設定する必要はありません。Directory Server は、次回ユーザーが Directory Server Console にログインしようとすると、パスワードが期限切れになったり、期限切れになったりするときに警告が表示されます。これは、ユーザーのログイン時に "Warning: password will expire in 7 days" を読み取るオペレーティングシステムの警告に似ています。

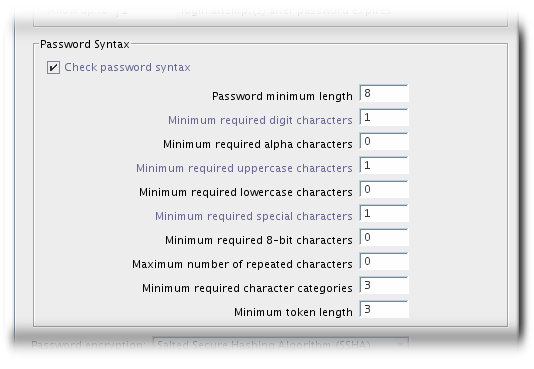

- サーバーによるユーザーパスワードの構文をチェックして、パスワードポリシーで設定された最小要件を満たすようにするには、Check Password Syntax チェックボックスを選択します。次に、最小の長さや必要な数や特殊文字など、必要なパスワードの複雑性を指定します。

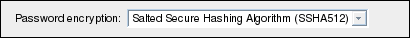

- パスワード暗号化 プルダウンメニューから、パスワードを保存する時に使用するサーバーの暗号化方法を選択します。サポート対象のパスワードストレージスキームの一覧は、『Red Hat Directory Server の設定、コマンド、およびファイルリファレンス の該当するセクションを参照してください』。

- Save をクリックします。

19.4.1.2. コマンドラインを使用したグローバルパスワードポリシーの設定

リンクのコピーリンクがクリップボードにコピーされました!

サブツリーまたはユーザーにパスワードポリシーを設定するには、サブツリーまたはユーザーレベルで必要なエントリーおよび属性を追加し、適切な値をパスワードポリシー属性に設定し、詳細なパスワードポリシーチェックを有効にします。

パスワードポリシー属性はデフォルトで設定されていません。グローバルポリシーを作成するには、各パスワードポリシー属性を cn=config エントリーに手動で追加する必要があります。これらは、ldapmodify で LDIF ファイルを渡すことですべて渡すことができます。

- LDIF ファイルを作成します。各ステートメントは、stdin による変更の入力と同じです。これは、ダッシュ(-)で区切られた個別の更新ステートメントです。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の表は、パスワードポリシーの設定に使用できる属性を示しています。Expand 表19.2 パスワードポリシー関連の属性 passwordChange passwordCheckSyntax passwordExp passwordGraceLimit passwordHistory passwordInHistory passwordMaxAge passwordMaxRepeats passwordMin8bit passwordMinAge passwordMinAlphas passwordMinCategories passwordMinDigits passwordMinLength passwordMinLowers passwordMinSpecials passwordMinTokenLength passwordMinUppers passwordMustChange passwordSendExpiringTime passwordStorageScheme passwordTrackUpdateTime passwordWarning - ldapmodify コマンドで

-fオプションを使用して、LDIF ファイルをサーバーに渡します。ldapmodify -D "cn=Directory Manager" -W -x -f user-pwdpolicy.ldif

# ldapmodify -D "cn=Directory Manager" -W -x -f user-pwdpolicy.ldifCopy to Clipboard Copied! Toggle word wrap Toggle overflow