8.5. NBDE Tang Server Operator を使用した Tang サーバーの設定と管理

NBDE Tang Server Operator を使用すると、Tang サーバーをデプロイして迅速に設定できます。デプロイされた Tang サーバーでは、既存のキーをリストし、それらをローテーションできます。

8.5.1. NBDE Tang Server Operator を使用して Tang サーバーをデプロイする

Web コンソールで NBDE Tang Server Operator を使用すると、1 つ以上の Tang サーバーをデプロイして迅速に設定できます。

前提条件

-

OpenShift Container Platform クラスターに対する

cluster-admin権限を持っている。 - OCP クラスターに NBDE Tang Server Operator がインストールされている。

手順

-

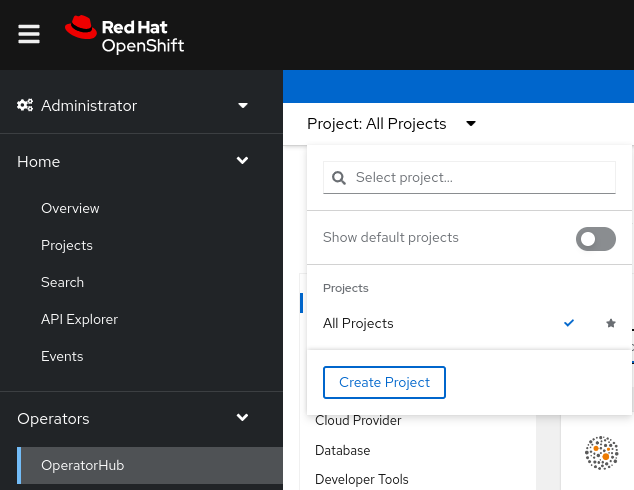

OpenShift Container Platform Web コンソールで、Operators

OperatorHub ページに移動します。 Project を選択し、Create Project をクリックします。

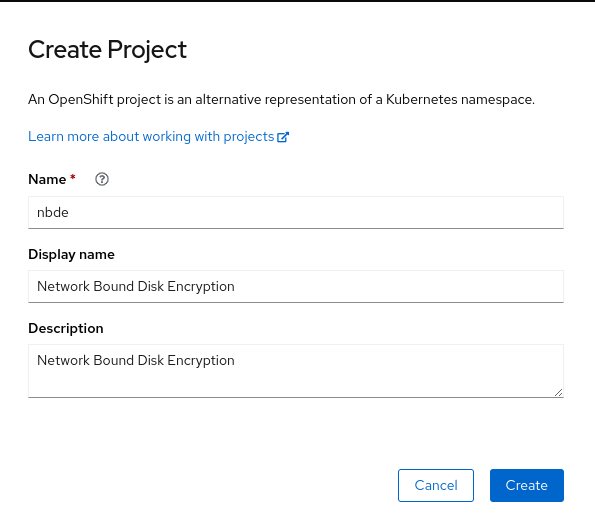

Create Projectページで、次のような必須情報を入力します。

- Create をクリックします。

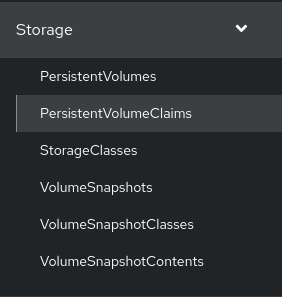

NBDE Tang Server レプリカには、暗号鍵を保存するためにの永続ボリューム要求 (PVC) が必要です。Web コンソールで、Storage

PersistentVolumeClaims に移動します。

-

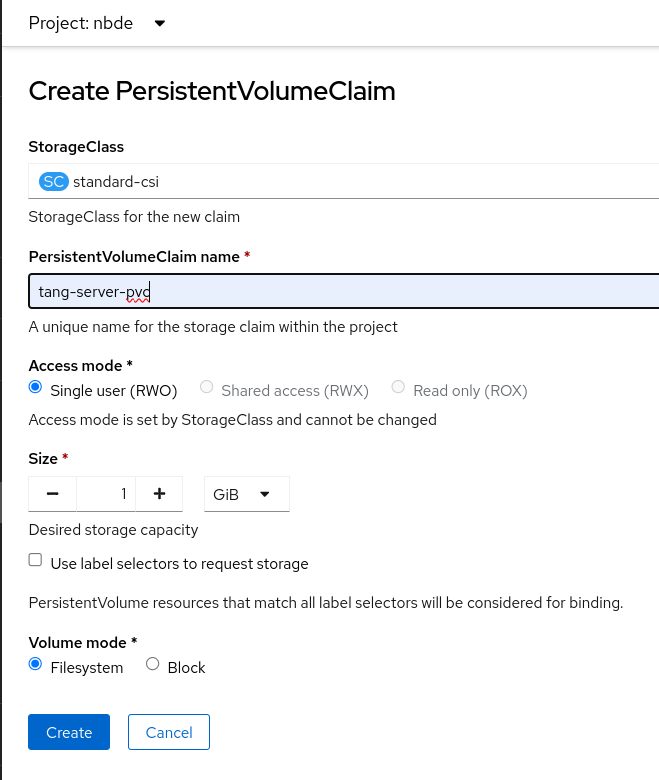

次の

PersistentVolumeClaims画面で、Create PersistentVolumeClaim をクリックします。 Create PersistentVolumeClaimページで、デプロイメントシナリオに適したストレージを選択します。暗号鍵をローテーションする頻度を検討してください。PVC に名前を付け、要求されたストレージ容量を選択します。以下はその例です。

-

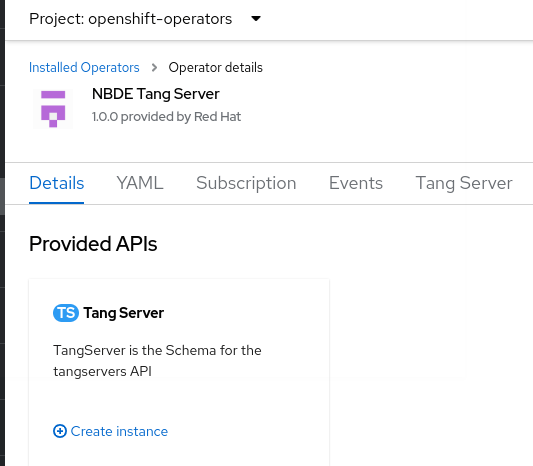

Operators

Installed Operators に移動し、NBDE Tang Server をクリックします。 Create instance をクリックします。

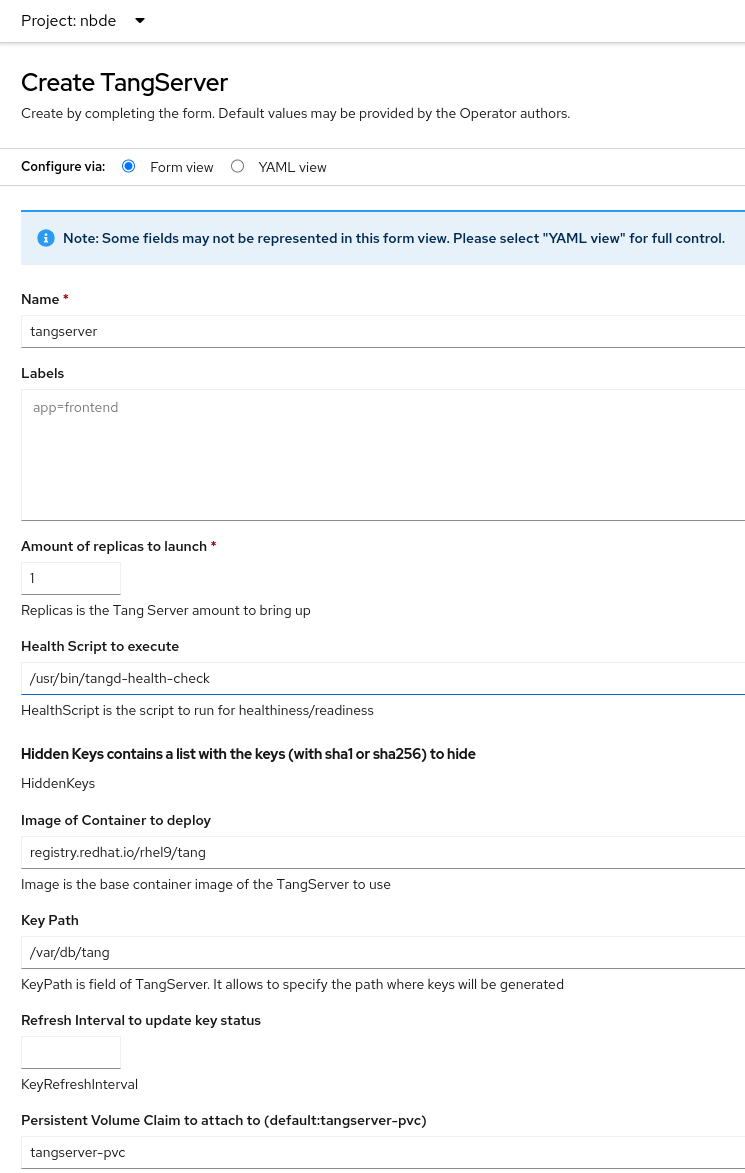

Create TangServerページで、Tang Server インスタンスの名前とレプリカの数を選択し、前に作成した永続ボリューム要求の名前を指定します。以下はその例です。

- 必要な値を入力し、シナリオのデフォルト値とは異なる設定を変更してから Create をクリックします。

8.5.2. NBDE Tang Server Operator を使用して鍵をローテートする

NBDE Tang Server Operator を使用すると、Tang サーバーの鍵をローテートすることも可能です。鍵をローテートするのに適した間隔は、アプリケーション、鍵のサイズ、および組織のポリシーにより異なります。

前提条件

-

OpenShift Container Platform クラスターに対する

cluster-admin権限を持っている。 - NBDE Tang Server Operator を使用して Tang サーバーを OpenShift クラスターにデプロイしている。

-

OpenShift CLI (

oc) がインストールされている。

手順

Tang サーバー上の既存の鍵をリストします。以下はその例です。

oc -n nbde describe tangserver

$ oc -n nbde describe tangserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブな鍵を非表示の鍵に移動ための YAML ファイル (例:

minimal-keyretrieve-rotate-tangserver.yaml) を作成します。tang-operator の鍵ローテーション YAML の例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- アクティブな鍵の SHA-1 サムプリントを指定して、鍵をローテーションします。

YAML ファイルを適用します。

oc apply -f minimal-keyretrieve-rotate-tangserver.yaml

$ oc apply -f minimal-keyretrieve-rotate-tangserver.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

設定に応じて一定の時間が経過した後、以前の

activeKey値が新しいhiddenKey値になり、activeKeyキーファイルが新しく生成されていることを確認します。以下はその例です。oc -n nbde describe tangserver

$ oc -n nbde describe tangserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow