4.2. 認可

4.2.1. 概要

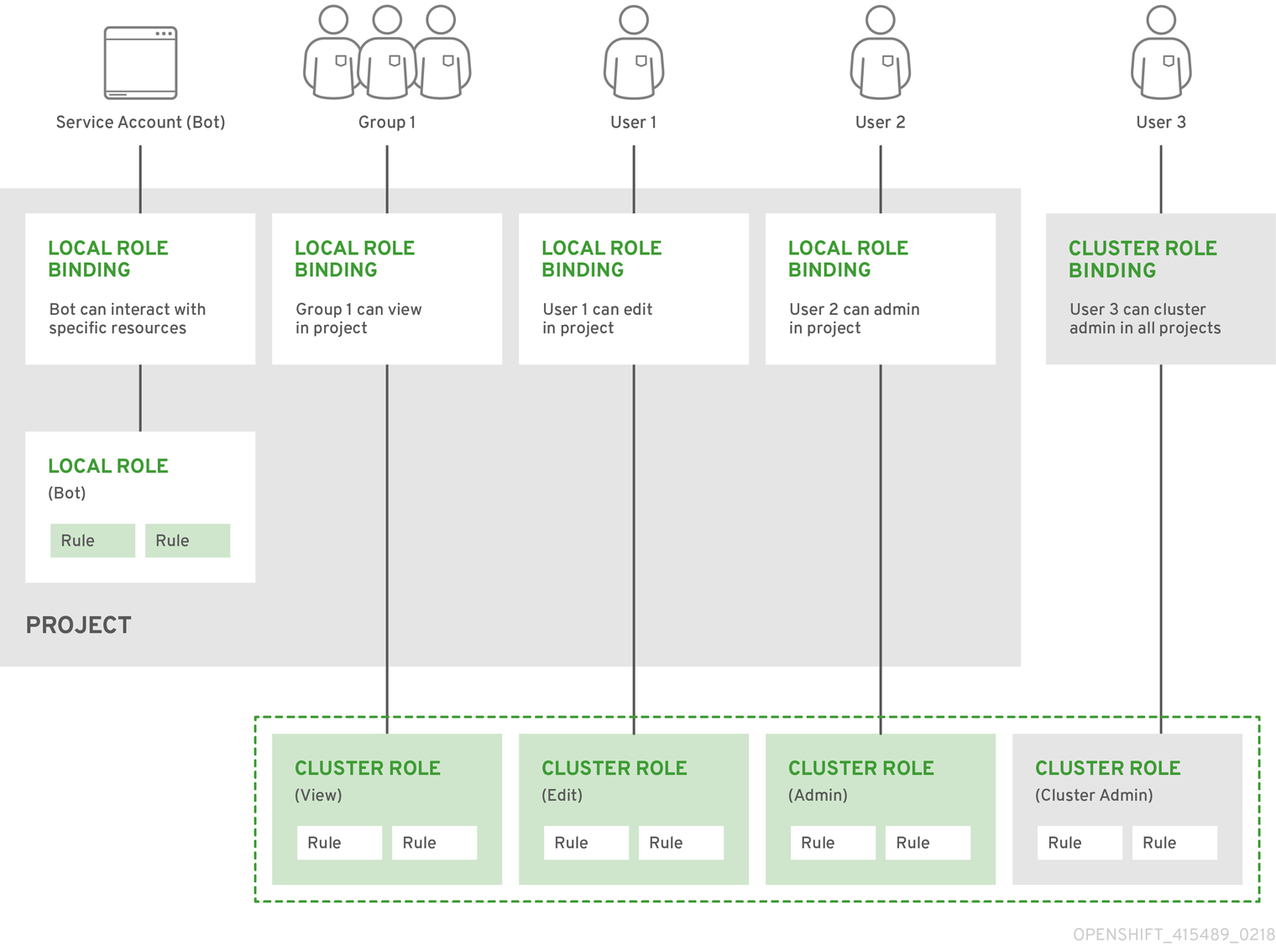

Role-based Access Control (RBAC: ロールベースアクセス制御) オブジェクトは、ユーザーがプロジェクト内で所定のアクションを実行することが許可されるかどうかを決定します。

これにより、開発者はローカルロールおよびバインディングを使用し、それらのプロジェクトへのアクセスを持つユーザーを制御します。認可は、認証とは異なる別の手順であることに注意してください。 認可の手順は、アクションを実行するユーザーのアイデンティティーの判別により密接に関連しています。

認可は以下を使用して管理されます。

| ルール |

オブジェクトのセットで許可される動詞のセット。たとえば、何かが Pod の |

| ロール | ルールのコレクション。ユーザーおよびグループは、1 度に複数のロールに関連付けるか、または バインド することができます。 |

| バインディング | ロールを使ったユーザーおよび/グループ間の関連付けです。 |

クラスターロール、クラスターロールのバインディング、ローカルロールのバインディング、ユーザー、グループおよびサービスアカウントの関係は以下に説明されています。

4.2.2. 認可の評価

OpenShift Online が認可を評価する際、いくつかの要因が組み合わさって決定が行われます。

| Identity | 認可のコンテキストでは、ユーザー名およびユーザーが属するグループの一覧になります。 | ||||||

| アクション | 実行されるアクション。ほとんどの場合、これは以下で構成されます。

| ||||||

| バインディング | バインディングの詳細一覧です。 |

OpenShift Online は以下の手順を使って認可を評価します。

- アイデンティティーおよびプロジェクトでスコープ設定されたアクションは、ユーザーおよびそれらのグループに適用されるすべてのバインディングを検索します。

- バインディングは、適用されるすべてのロールを見つけるために使用されます。

- ロールは、適用されるすべてのルールを見つけるために使用されます。

- 一致を見つけるために、アクションが各ルールに対してチェックされます。

- 一致するルールが見つからない場合、アクションはデフォルトで拒否されます。

4.2.3. コラボレーション

OpenShift Online Pro では、ロール (表示 または 編集 など) をプロジェクトの他のユーザーまたはグループに付与できます。

コラボレーターの追加および削除についての詳細は、OpenShift Online Pro でのプロジェクトコラボレーションについて参照してください。

OpenShift Online Starter では、コラボレーションは利用できません。