第5章 ユーザーの管理

本セクションでは、Red Hat CodeReady Workspaces で承認および認証を設定する方法と、ユーザーグループおよびユーザーを管理する方法を説明します。

5.1. 承認の設定

5.1.1. 認可およびユーザー管理

Red Hat CodeReady Workspaces は RH-SSO を使用してユーザーの作成、インポート、管理、削除、および認証を行います。RH-SSO は、組み込みの認証メカニズムとユーザーストレージを使用します。サードパーティーの ID 管理システムを使用して、ユーザーを作成および認証することができます。CodeReady Workspaces リソースへのアクセスを要求する場合は、Red Hat CodeReady Workspaces に RH-SSO トークンが必要です。

ローカルユーザーとインポートされたフェデレーションユーザーがプロファイルにメールアドレスを持っている必要があります。

デフォルトの RH-SSO 認証情報は admin:admin です。Red Hat CodeReady Workspaces に初めてログインするときに admin:admin 認証情報を使用できます。システム権限があります。

手順

RH-SSO の URL を確認するには、以下を実行します。

- OpenShift Web コンソールに移動し、RH-SSO プロジェクトに移動します。

5.1.2. RH-SSO を使用するための CodeReady Workspaces の設定

デプロイメントスクリプトは RH-SSO を設定します。以下のフィールドで che-public クライアントを作成します。

- 有効なリダイレクト URI: この URL を使用して CodeReady Workspaces にアクセスします。

- Web Origins

以下は、CodeReady Workspaces が RH-SSO と連携するように設定する場合の一般的なエラーです。

無効 な redirectURI エラー: myhost で CodeReady Workspaces(エイリアス)にアクセスし、元の CODEREADY _HOST が 1.1.1.1 になると発生します。このエラーが発生した場合は、RH-SSO 管理コンソールに移動し、有効なリダイレクト URI が設定されていることを確認します。

CORS エラー: 無効な Web オリジンがある場合に発生します。

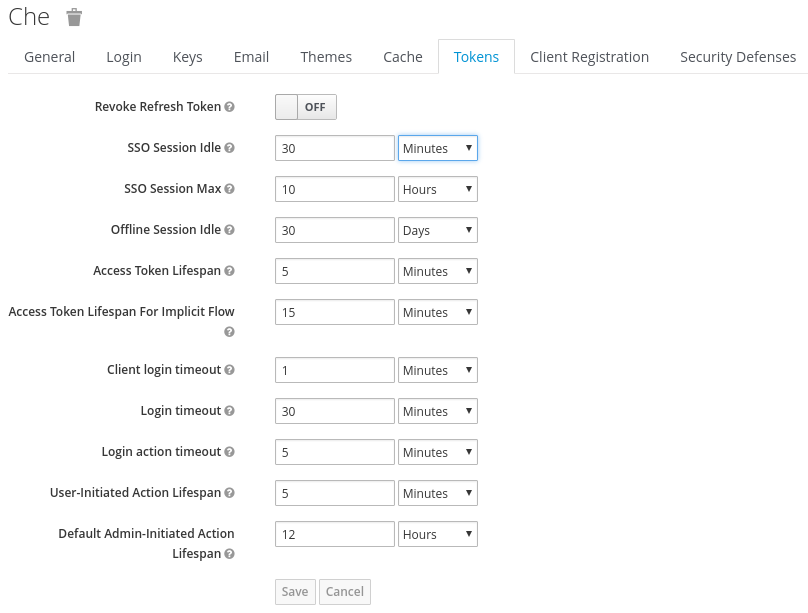

5.1.3. RH-SSO トークンの設定

ユーザートークンはデフォルトで 30 分後に有効期限が切れます。

以下の RH-SSO トークン設定を変更することができます。

5.1.4. ユーザーフェデレーションの設定

RH-SSO は外部ユーザーデータベースをフェデレーションし、LDAP および Active Directory をサポートします。ストレージプロバイダーを選択する前に、接続をテストし、ユーザーを認証できます。

プロバイダーの追加方法について は、RH-SSO ドキュメントの User Storage フェデレーションページを参照してください。

RH-SSO ドキュメントの LDAP および Active Directory ページを参照して、複数の LDAP サーバーを指定します。

5.1.5. アカウントおよびブローカーによる認証の有効化

RH-SSO は、GitHub、OpenShift、および Twitter などの最も一般的なコミュニティーネットワークの組み込みサポートを提供します。

「 GitHub でのログインを有効にする 手順」を参照してください。

SSH キーを有効にし、CodeReady Workspaces ユーザーの GitHub アカウントにアップロードすることもできます。

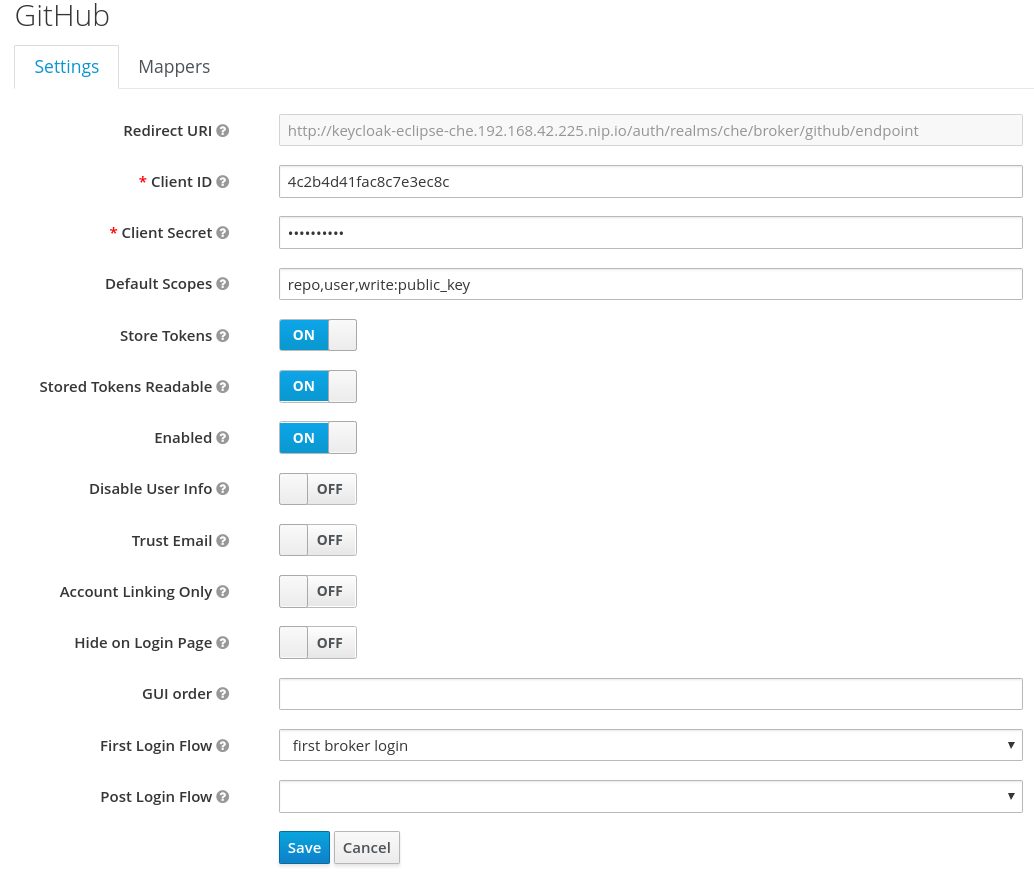

GitHub アイデンティティープロバイダーの登録時にこの機能を有効にするには、以下を実行します。

-

scope を

repo,user,write:public_keyに設定します。 トークンおよび ON で読み取り可能な保存されたトークンを設定します。

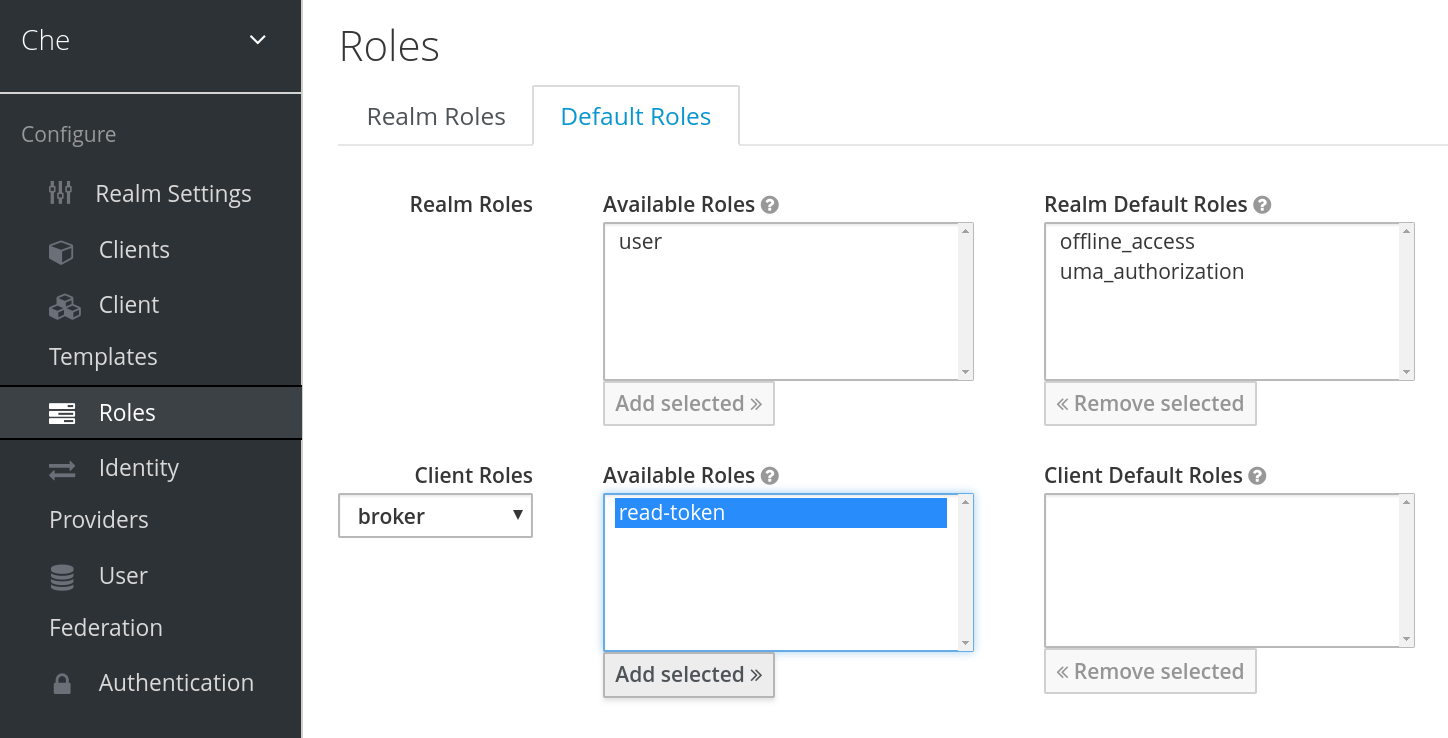

デフォルトの read-token ロールを追加します。

これは、マルチユーザー CodeReady Workspaces のデフォルトの委譲 さ れた OAuth サービスモードです。OAuth サービスモードは、che.oauth.service_mode プロパティーで設定できます。

5.1.6. プロトコルベースのプロバイダーの使用

RH-SSO は SAML v2.0 プロトコルおよび OpenID Connect v1.0 プロトコルをサポートします。アイデンティティープロバイダーシステムがこれらのプロトコルに対応している場合は接続できます。

5.1.7. RH-SSO を使用したユーザーの管理

ユーザーインターフェースでユーザーを追加、削除、および編集できます。詳細は、「 RH-SSO User Management 」を参照してください。

5.1.8. SMTP およびメール通知の設定

Red Hat CodeReady Workspaces は、事前設定された MTP サーバーを提供しません。

RH-SSO で SMTP サーバーを有効にするには、以下を行います。

-

che realm settings > Emailの順に移動します。 - ホスト、ポート、ユーザー名、およびパスワードを指定します。

Red Hat CodeReady Workspaces は、登録、メールの確認、パスワードのリカバリー、および失敗したログインに、メールテンプレートにデフォルトのテーマを使用します。