第7章 ユーザーの管理

本セクションでは、Red Hat CodeReady Workspaces で認可および認証を設定する方法と、ユーザーグループおよびユーザーを管理する方法について説明します。

7.1. 認証の設定

7.1.1. 認証およびユーザー管理

Red Hat CodeReady Workspaces は RH-SSO を使用してユーザーの作成、インポート、管理、削除、および認証を行います。RH-SSO は、ビルトイン認証メカニズムとユーザーストレージを使用します。サードパーティーのアイデンティティー管理システムを使用してユーザーを作成し、認証できます。CodeReady Workspaces リソースへのアクセスを要求する場合に、Red Hat CodeReady Workspaces には RH-SSO トークンが必要です。

ローカルユーザーおよびインポートされたフェデレーションユーザーは、プロファイルにメールアドレスが必要です。

デフォルトの RH-SSO 認証情報は admin:admin です。Red Hat CodeReady Workspaces への初回ログイン時に、admin:admin 認証情報を使用できます。これにはシステム権限があります。

RH-SSO URL を特定します。

OpenShift Web コンソールに移動し、RH-SSO プロジェクトに移動します。

7.1.2. RH-SSO と連携する CodeReady Workspaces の設定

デプロイメントスクリプトは RH-SSO を設定します。以下のフィールドを使用して codeready-public クライアントを作成します。

- Valid Redirect URIs: この URL を使用して CodeReady Workspaces にアクセスします。

- Web Origins

以下は、RH-SSO と連携するように CodeReady Workspaces を設定する場合の一般的なエラーです。

- 無効な

redirectURIエラー -

エイリアスの

myhostで CodeReady Workspaces にアクセスし、元のCHE_HOSTが1.1.1.1の場合に発生します。このエラーが発生した場合は、RH-SSO 管理コンソールに移動し、有効なリダイレクト URI が設定されていることを確認してください。 - CORS エラー

- 無効な Web Origin がある場合に発生します。

7.1.3. RH-SSO トークンの設定

ユーザートークンの有効期間は、デフォルトで 30 分後に切れます。

以下の RH-SSO トークン設定を変更することができます。

7.1.4. ユーザーフェデレーションの設定

RH-SSO は、外部ユーザーデータベースのフェデレーションを行い、LDAP および Active Directory をサポートします。ストレージプロバイダーを選択する前に、接続をテストし、ユーザーを認証できます。

プロバイダーの追加方法については、RH-SSO ドキュメントのユーザーストレージのフェデーレーションについてのページを参照してください。

複数の LDAP サーバーを指定するには、RH-SSO ドキュメントの LDAP および Active Directory についてのページを参照してください。

7.1.5. ソーシャルアカウントおよびブローカーを使用した認証の有効化

RH-SSO は、GitHub、OpenShift、および Facebook や Twitter などの最も一般的に使用されるソーシャルネットワークの組み込みサポートを提供します。

「 Instructions to enable login with GitHub」 を参照してください。

SSH キーを有効にし、これを CodeReady Workspaces ユーザーの GitHub アカウントにアップロードすることもできます。

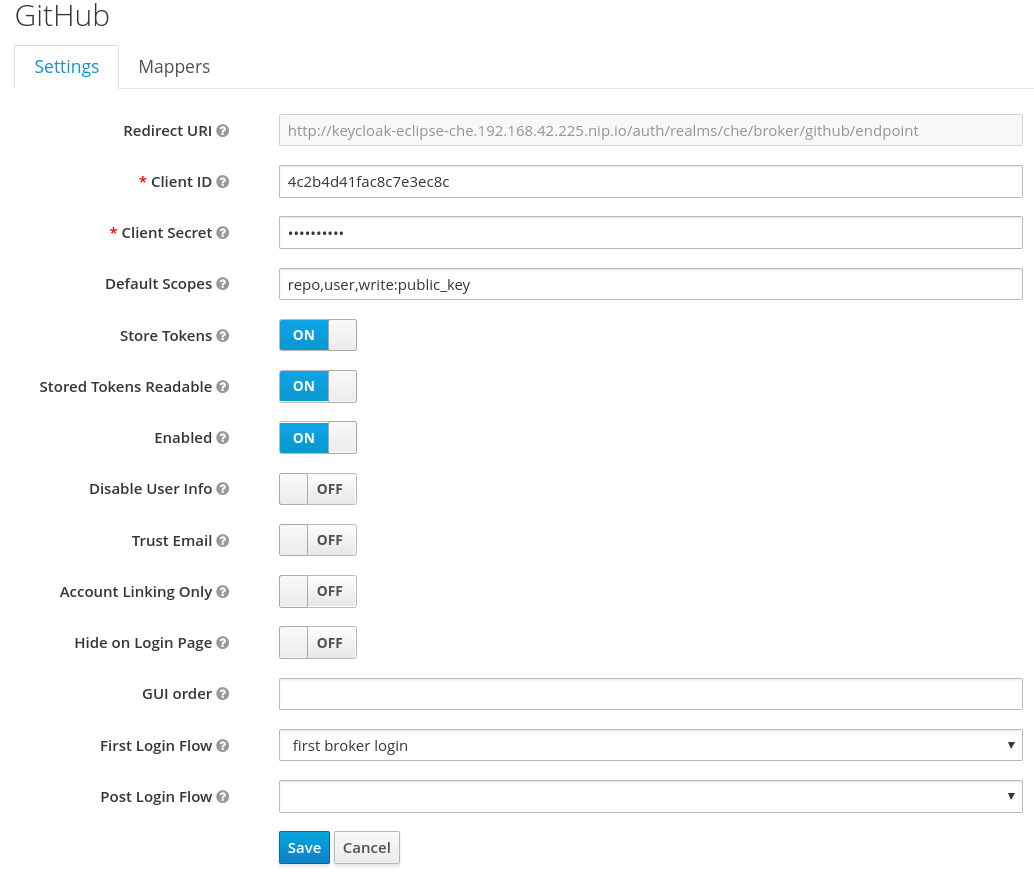

GitHub アイデンティティープロバイダーの登録時にこの機能を有効にするには、以下を実行します。

-

スコープを

repo,user,write:public_keyに設定します。 ストアトークンと保存されたトークンを ON に設定します。

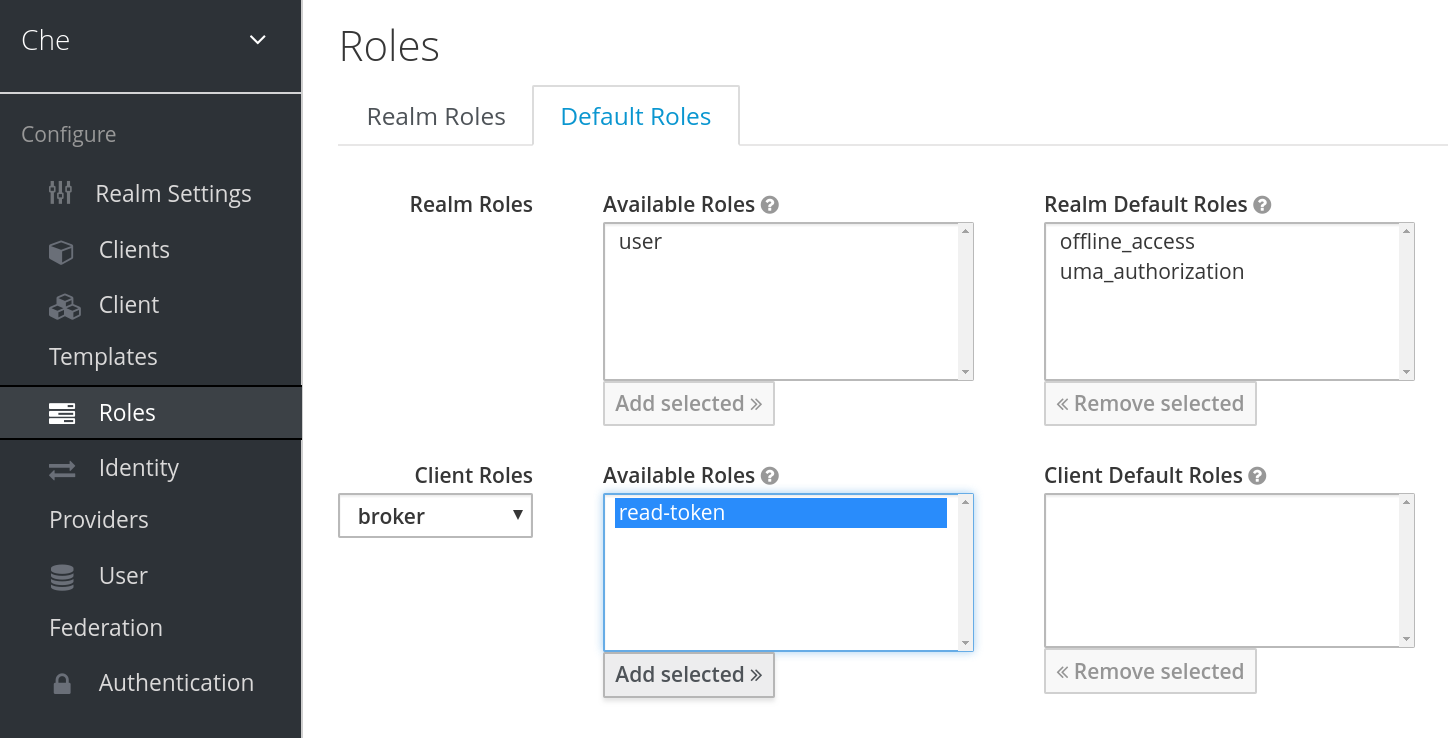

デフォルトの read-token ロールを追加します。

これは、マルチユーザー CodeReady Workspaces のデフォルト delegated OAuth サービスモードです。OAuth サービスモードは、che.oauth.service_mode プロパティーを使用して設定できます。

7.1.6. プロトコルベースのプロバイダーの使用

RH-SSO は SAML v2.0 プロトコルおよび OpenID Connect v1.0 プロトコルをサポートします。これらのプロトコルをサポートする場合は、アイデンティティープロバイダーシステムを接続できます。

7.1.7. RH-SSO を使用したユーザーの管理

ユーザーインターフェースでユーザーを追加し、削除し、編集できます。詳細は、RH-SSO ユーザー管理について参照してください。

7.1.8. 外部 RH-SSO インストールを使用するように CodeReady Workspaces を設定する

デフォルトでは、CodeReady Workspaces インストールには、専用の RH-SSO インスタンスのデプロイメントが含まれます。ただし、外部の RH-SSO を使用することも可能です。このオプションは、すでに定義されたユーザーを含む既存の RH-SSO インスタンス (複数のアプリケーションが使用する会社全体の RH-SSO サーバーなど) がある場合に役立ちます。

|

| CodeReady Workspaces で使用することが意図されたアイデンティティープロバイダーのレルム名 |

|

|

|

|

| 外部 RH-SSO サーバーのベース URL |

前提条件

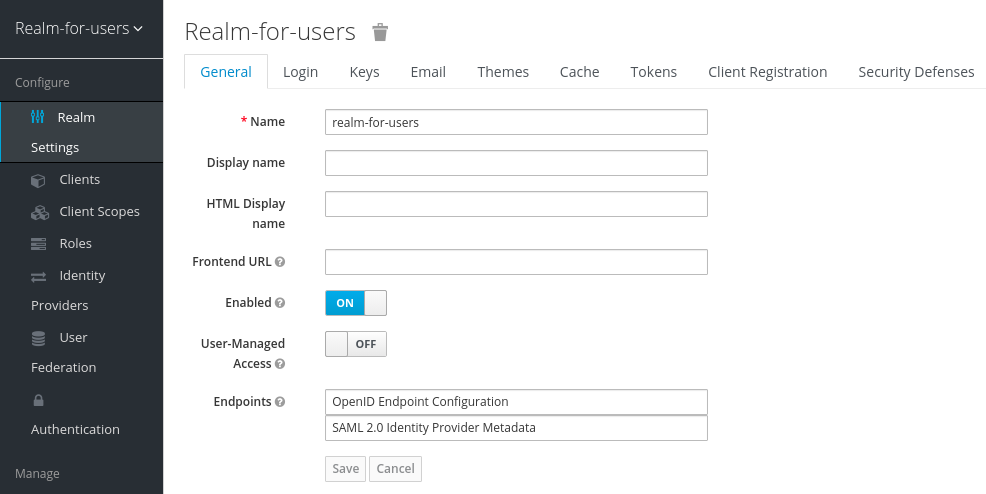

RH-SSO の外部インストールの管理コンソールで、CodeReady Workspaces に接続することが意図されたユーザーが含まれるレルムを定義します。

この

realmでは、CodeReady Workspaces がユーザーの認証に使用する OIDC クライアントを定義します。以下は、正しい設定のあるクライアントの例です。注記-

CodeReady Workspaces は、

publicOIDC クライアントのみをサポートします。したがって、openid-connectClient Protocol オプションを選択し、publicAccess Type オプションを選択します。 -

有効なリダイレクト URI の一覧には、CodeReady Workspaces サーバーに関連する URI と

httpsを使用する URI が少なくとも 2 つ含まれる必要があります。httpこれらの URI には CodeReady Workspaces サーバーのベース URL (この後に/*ワイルドカードが続く) が含まれる必要があります。 Web Origin の一覧には、

httpプロトコルを使用する URI とhttpsを使用する URI の 2 つ以上の CodeReady Workspaces サーバーに関連する URI が含まれる必要があり ます。これらの URI には、CodeReady Workspaces サーバーのベース URL (ホストの後はパスがない) が含まれる必要があります。URI の数は、インストールされている製品ツールの数によって異なります。

-

CodeReady Workspaces は、

デフォルトの OpenShift OAuth サポートを使用する CodeReady Workspaces では、ユーザー認証は、OpenShift OAuth と RH-SSO の統合に依存します。これにより、ユーザーは OpenShift ログインで CodeReady Workspaces にログインでき、独自のワークスペースを個人の OpenShift プロジェクトに作成することができます。

これには、OpenShift アイデンティティープロバイダーを RH-SSO で設定する必要があります。外部 RH-SSO を使用する場合は、アイデンティティープロバイダーを手動で設定します。手順については、以下のいずれかのリンクについての該当する RH-SSO ドキュメントを参照してください:OpenShift 3[OpenShift 3] または OpenShift 4[OpenShift 4]

- 設定済みのアイデンティティープロバイダーでは、Store Tokens および Stored Tokens Readable オプションが有効にされている必要があります。

手順

CheClusterカスタムリソース (CR) に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift OAuth サポートを有効にして CodeReady Workspaces をインストールする場合は、

CheClusterカスタムリソース (CR) に以下のプロパティーを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

7.1.9. SMTP およびメール通知の設定

Red Hat CodeReady Workspaces は事前に設定された MTP サーバーを提供しません。

RH-SSO で SMTP サーバーを有効にするには、以下を実行します。

-

che realm settings > Emailにアクセスします。 - ホスト、ポート、ユーザー名、およびパスワードを指定します。

Red Hat CodeReady Workspaces は、登録、メールの確認、パスワードの復旧、およびログインの失敗についてのデフォルトのテーマを使用します。