4.6. VIRTUAL SERVERS

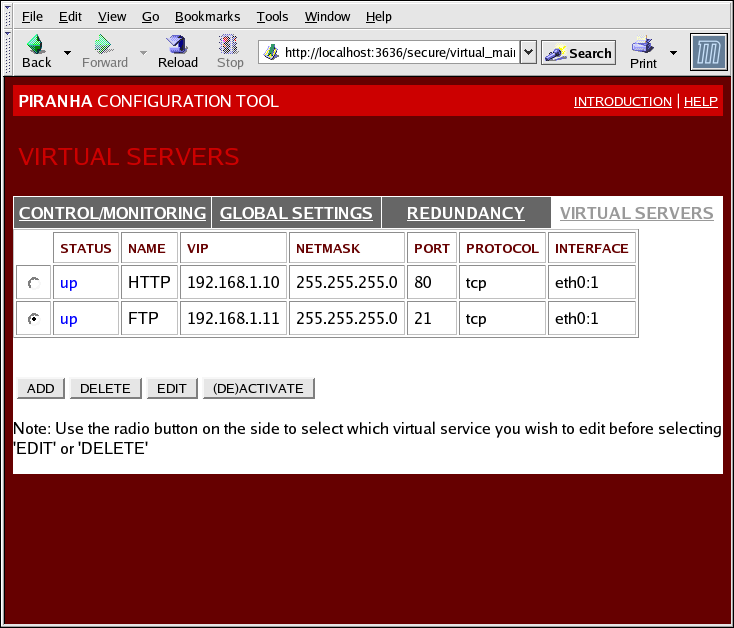

VIRTUAL SERVERS パネルでは、現行の定義済み仮想サーバーの情報が表示されます。テーブルエントリーではそれぞれ、仮想サーバーの状態、サーバー名、サーバーに割り当てられた仮想 IP、仮想 IP のネットマスク、サーバーが通信するポート番号、使用されるプロトコル、仮想デバイスインターフェース、が表示されます。

図4.5 VIRTUAL SERVERS パネル

VIRTUAL SERVERS パネルで表示される各サーバーは サブセクション と呼ばれるその後に続く画面で設定できます。

サービスを追加するには ボタンをクリックします。サービスを削除するには、仮想サーバーの横にあるラジオボタンをクリックして選択し、 ボタンをクリックします。

テーブル内の仮想サーバーを有効/無効にするには、そのラジオボタンをクリックしてから ボタンをクリックします。

仮想サーバーを追加してから設定するには、該当サーバーの左側にあるラジオボタンをクリックして EDIT ボタンをクリックし、 VIRTUAL SERVER サブセクションを表示させます。

4.6.1. VIRTUAL SERVER サブセクション

リンクのコピーリンクがクリップボードにコピーされました!

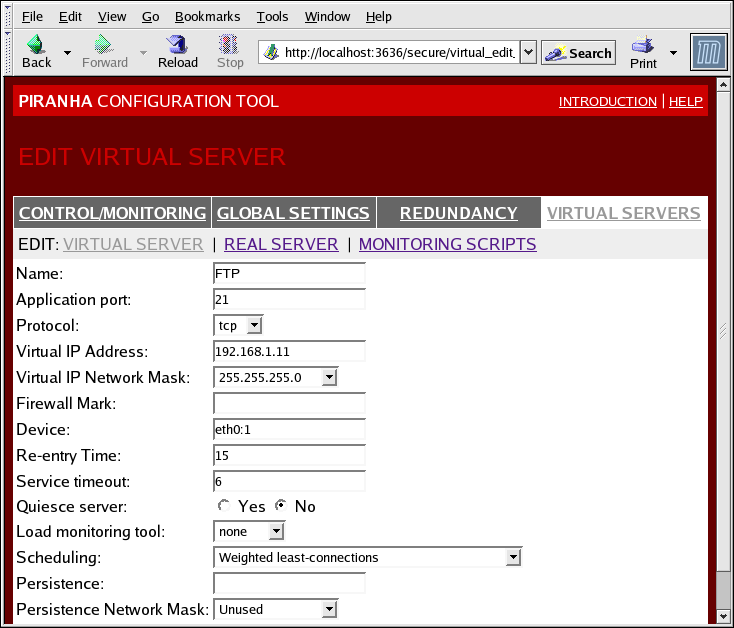

図4.6「VIRTUAL SERVERS サブセクション」 にある VIRTUAL SERVER サブセクションでは、個別の仮想サーバーが設定できます。この仮想サーバーに特定して関連するサブセクションへのリンクは、ページ上部にあります。ただし、この仮想サーバーに関連するサブセクションを設定する前に、このページを完了させて ボタンをクリックしてください。

図4.6 VIRTUAL SERVERS サブセクション

- Name

- 仮想サーバーを識別するための説明的な名前を入力します。この名前は、マシンのホスト名 ではない ので、説明的で分かりやすいものにします。HTTP などの仮想サーバーが使用するプロトコルを参照する名前でもかまいません。

- Application port

- サービスアプリケーションがリッスンするポート番号を入力します。この例は HTTP サービスなので、ポート 80 が使用されます。

- ドロップダウンメニューで UDP か TCP を選択します。Web サーバーは通常、TCP プロトコルで通信するので、上記の例では TCP が選択されています。

- Virtual IP Address

- このフィールドには、仮想サーバーのフローティング IP アドレスを入力します。

- ドロップダウンメニューでこの仮想サーバー用のネットマスクを設定します。

- Firewall Mark

- マルチポートプロトコルを構築している、または別の関連したプロトコル用に複数ポート仮想サーバーを作成している場合を除いて、このフィールドにはファイアウォールマークの整数を入力 しない で下さい。この例では上記の仮想サーバーは、ポート 80 上の HTTP とポート 443 上の HTTPS への接続を構築しているため、Firewall Mark を 80 としてあります。永続性と組み合わせることでこの技術は、安全でない Web ページと安全な Web ページの両方にアクセスするユーザーが同じ実サーバーに回され、その状態を保持するようにします。

警告

このフィールドにファイアウォールマークを入力することで、 IPVS はこのファイアウォールマークがあるパケットが同様に処理されていることを認識するようになりますが、ファイアウォールマークを実際に割り当てるには Piranha Configuration Tool 外での設定が必要になります。マルチポートサービスの作成に関しては 「マルチポートサービスと Load Balancer Add-On」 を、高可用性の FTP 仮想サーバーの作成に関しては 「FTP の設定」 を参照してください。 - Device

- Virtual IP Address フィールドで定義してあるフローティング IP アドレスにバインドするネットワークデバイスの名前を入力します。パブリックフローティング IP アドレスは、パブリックネットワークに接続されたイーサネットインターフェースにエイリアス化する必要があります。この例では、パブリックネットワークは

eth0インターフェース上にあるため、デバイス名としてeth0:1を入力することになります。

- Re-entry Time

- 障害の後にアクティブ LVS ルーターが実サーバーをサーバープールに戻すまでの秒数を整数で入力します。

- Service Timeout

- 実サーバーが停止しているとみなされ、サーバープールから削除されるまでの秒数を整数で入力します。

- Quiesce server

- Quiesce server ラジオボタンを選択した場合、実サーバーが使用できなくなると加重が 0 に設定されます。これによりこのサーバーは実質的に無効になります。その後、実サーバーが利用可能になった場合はオリジナルの加重に戻されサーバーが再度有効になります。Quiesce server が無効になっていると、障害が発生している実サーバーはサーバーテーブルから削除されます。利用できなくなっていたサーバーが利用可能になると仮想サーバーテーブルに戻されます。

- Load monitoring tool

rupまたはruptimeを使用すると、各種実サーバー上のロードを LVS ルーターで監視できるようになります。ドロップダウンメニューからrupを選択した場合は、各実サーバーはrstatdサービスを実行する必要があります。ruptimeを選択した場合は、各実サーバーはrwhodサービスを実行する必要があります。警告

負荷の監視は負荷分散と同じ ではありません。そして加重スケジューリングアルゴリズムと組み合わせた場合、スケジューリング動作の予測が困難になります。また、負荷監視を使用する場合、実サーバーは Linux マシンである必要があります。- Scheduling

- ドロップダウンメニューからスケジューリングアルゴリズムを選択します。デフォルトは

加重最小接続です。スケジューリングアルゴリズムについては、「スケジューリングのアルゴリズム」 を参照してください。 - Persistence

- クライアントのトランザクション中に、管理者が仮想サーバーへの永続的な接続を必要とする場合は、このテキストフィールド内に接続がタイムアウトになるまでの非アクティブの時間を秒数で入力します。

重要

上記の Firewall Mark フィールドに値を入力している場合は、persistence にも値を入力してください。また、ファイアウォールマークと persistence を一緒に使用する場合は、ファイアウォールマークのある仮想サーバーで persistence の値が同じになるようにしてください。ファイアウォールマークと persistence についての詳細は 「永続性とファイアウォールマーク」 を参照してください。 - 永続性を特定のサブネットに限定するには、ドロップダウンメニューから該当するネットワークマスクを選択します。

注記

ファイアウォールマークが現れる前は、サブネットに制限された永続性が接続をバンドルする基本的な手段でした。現在では、永続性をファイアウォールマークとの関連で使用して同様の目的を達成するのが最善の方法です。

警告

このパネルで変更した後は別のパネルに移る前に をクリックして変更を保存してください。