第1章 はじめに

1.1. 仮想化環境と非仮想化環境

リンクのコピーリンクがクリップボードにコピーされました!

仮想化環境は、攻撃者にとって以前は価値がなかった新たな攻撃ベクトルの発見と既存のエクスプロイトの洗練の両方の機会を与えます。このため、仮想マシンを作成し、これを維持する際には、物理ホストとそのホストで実行されるゲストの両方のセキュリティーを確保するための対策を講じることが重要となります。

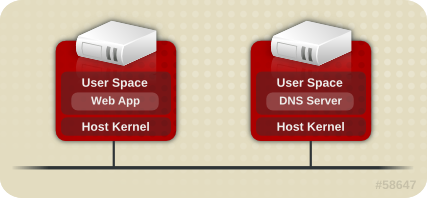

非仮想化環境

非仮想化環境では、ホストは物理的に相互分離しており、各ホストには Web サーバーや DNS サーバーなどのサービスで設定される自己完結型の環境があります。これらのサービスは、独自のユーザースペース、ホストカーネル、物理ホストと直接通信して、ネットワークに直接サービスを提供します。

図1.1 非仮想化環境

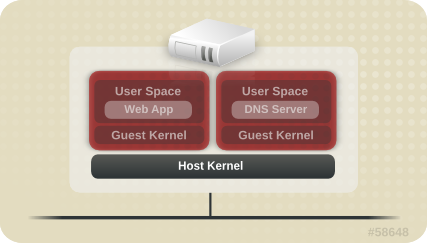

仮想化環境

仮想化環境では、複数のオペレーティングシステムを (ゲストの仮想マシンとして) 単一のホストカーネルおよび物理ホストに格納できます。

図1.2 仮想化環境

サービスが仮想化されていない場合は、マシンは物理的に分離されています。したがって、ネットワーク攻撃を除いて、エクスプロイトは通常、影響を受けるマシンに抑えられます。仮想化環境でサービスをグループ化すると、システムに追加の脆弱性が発生します。ゲストインスタンスによるエクスプロイトを受ける可能性のあるセキュリティー上の欠陥がハイパーバイザーに存在する場合、このゲストはホストだけでなく、そのホストで実行されている他のゲストも攻撃できる可能性があります。