2.2. セキュリティールール

セキュリティールールは、リスクの割合が高いことや、CVE に関連するセキュリティーリスクが理由で、CVE が強調されています。これらは、重大なメディア報道を受ける可能性のあるセキュリティー上の欠陥であり、Red Hat Product Security チームによって精査され、Product Security Incident Response Plan ワークフローを使用して RHEL 環境の露出を判断するのに役立ちます。これらのセキュリティールールにより、組織を保護するための適切なアクションを実行できます。

セキュリティールールは、システムで実行している RHEL のバージョンを分析するだけにとどまらず、詳細にわたる脅威インテリジェンスを提供します。また、セキュリティールールは、Insights クライアントが収集するシステムメタデータを分析して、手動でキュレートされ、セキュリティーの脅威にさらされるかどうかを判断します。Vulnerability サービスにより、セキュリティールールのリスクに晒されるシステムが特定された場合には、セキュリティーリスクが高まる可能性があり、早急に問題を対処する必要があります。

リスクに晒されているシステムでセキュリティールールに対応することが最優先事項です。

最後に、CVE に晒されているシステムすべてが、その CVE に関連するセキュリティールールのリスクに晒されているわけではありません。脆弱なバージョンのソフトウェアを実行している場合でも、他の環境条件により、特定のポートが閉じられたり、SELinux を実行している場合など、その他の環境状態により脅威が緩和される可能性があります。

2.2.1. Insights for RHEL ダッシュボードでのセキュリティールールの特定

以下の手順に従って、インフラストラクチャーがセキュリティールールのリスクに晒されていることを確認します。

手順

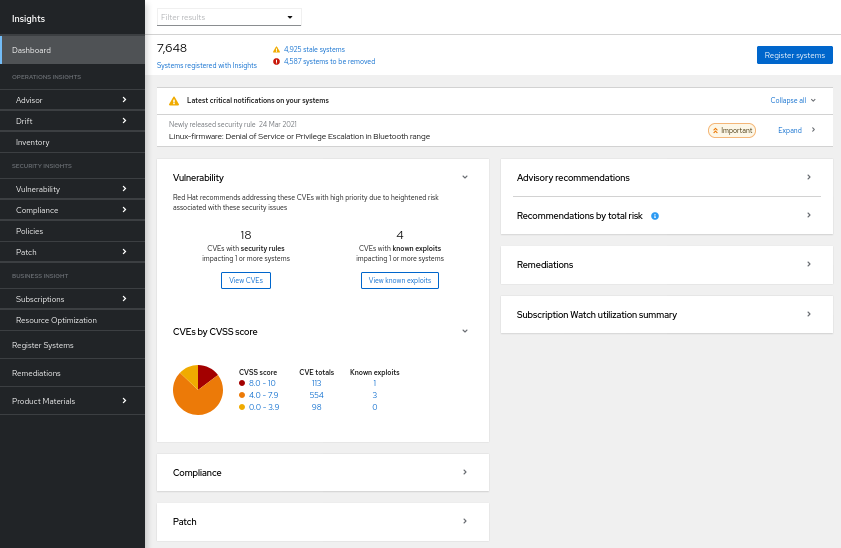

Red Hat Insights for Red Hat Enterprise Linux ダッシュボード に移動します。

注記以下のスクリーンショットでは、セキュリティー脆弱性評価に関係のないサービスのパネルは最小化して簡潔にまとめています。

:

システムパネルで 最新の重要な通知 を確認します。これらは、セキュリティーリスクが高い「Important」または「Critical」と評価したセキュリティールールです。これらは最も重大な問題となる可能性があるため、修復を優先する必要があります。

各通知の右側にある デプロイメント ボタンをクリックして、関連する CVE およびインフラストラクチャーでセキュリティー上の問題点が含まれるシステムの数を表示します。

注記重要な通知にセキュリティールールが表示されているにも関わらず、セキュリティーリスクのあるシステムが 0 の場合があります。この場合、CVE がインフラストラクチャーに存在しても、セキュリティールールの条件が存在しない場合もあります。

- セキュリティールールの名前と関連する CVE の下にある CVE ID リンクをクリックします。

- セキュリティールール CVE の影響を受けるシステムを表示し、任意でセキュリティーリスクに晒されたシステムを選択して Playbook を作成します。

次に、Vulnerability カードに情報を表示します。

システムに影響のある セキュリティールール が割り当てられた CVE の数を書き留めます。この数字には、重大度に関係なく、システム 1 台以上に影響のあるセキュリティールールが含まれます。

- View CVEs をクリックします。重大度の低いセキュリティールールの修復の優先順位は、重大度の高いセキュリティールールの次にするように検討します。