第3章 vulnerability-service の結果調整

結果をステークホルダーに報告する場合も、システム修復の優先順位を決定する場合でも、Vulnerability サービスでは、データのビューを細かく調整し、最も重要なシステム、ワークロードまたは問題にフォーカスできるようにする方法が多数あります。以下のセクションでは、データの編成、および結果を絞り込むために使用できるソート、フィルタリング、およびコンテキスト機能について説明します。

3.1. CVE-list フィルターおよび system-list フィルター

フィルタリングにより、CVE および関連システムの表示リストが絞り込まれるため、特定の問題にフォーカスしやすくなります。CVE リストにフィルターを適用して、重大度やビジネスリスクに応じて CVE にフォーカスします。以下に例を示します。個々の CVE を選択した後、影響を受けるシステムの結果リストにフィルターを適用して、たとえば、特定の RHEL メジャーバージョンまたはマイナーバージョンのシステムに焦点を合わせます。

フィルターは、左側のフィルターのドロップダウンリストからプライマリーフィルターを選択し、右側のフィルターオプションのドロップダウンリストからセカンダリーサブフィルターを選択してアクティベートされます。選択したフィルターはフィルターメニューに表示され、各フィルターの横にある X をクリックしてフィルタリングを解除できます。

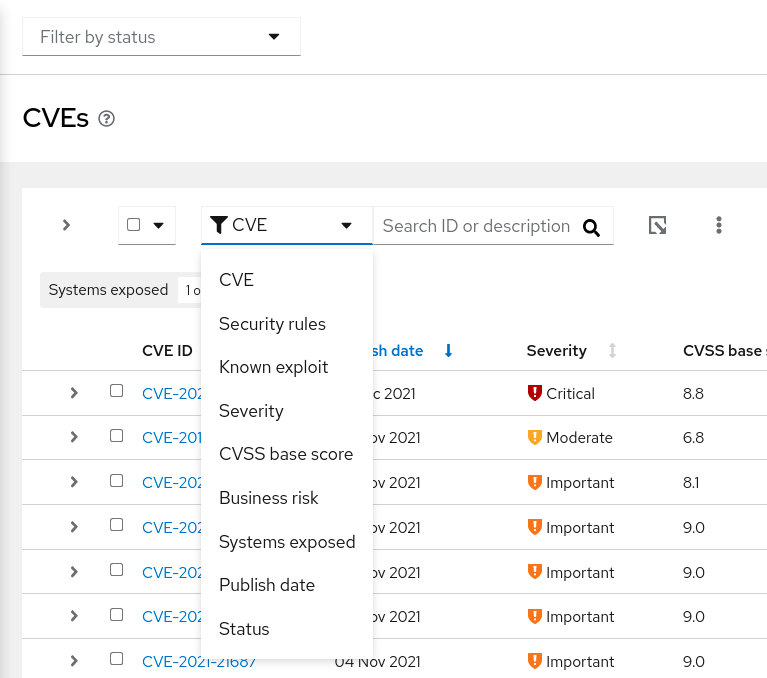

CVE リストのフィルター

以下の主要フィルターは、CVEs ページからアクセスできます。プライマリーフィルターを選択し、サブフィルターにパラメーターを定義します。

- CVE。ID または説明を検索します。

- セキュリティールール。Security rule ラベルの付いた CVE のみを表示します。

- 既知の不正使用。Known exploit ラベルの付いた CVE のみを表示します。

- セキュリティー。1 つ以上の値 (Critical、Important、Moderate、Low、または Unknown) を選択します。

- CVSS ベーススコア。All、0.0-3.9、4.0-7.9、8.0-10.0、N/A (該当なし) から、1 つまたは複数の範囲を選択します。

- ビジネスリスク。1 つ以上の値を選択します (High、Medium、Low、Not defined)。

- 無防備なシステム。現在影響を受けるシステムがある CVE だけを表示するか、影響を受けるシステムがない CVE のみを表示するよう選択します。

- 公開日。以下から選択します (All、Last 7 days、Last 30 days、Last 90 days、Last year、More than 1 year)。

- 状態。Not reviewed、In review、On-hold、Scheduled for patch、Resolved、No action - risk accepted, Resolved via mitigation から、1 つまたは複数の値を選択します。

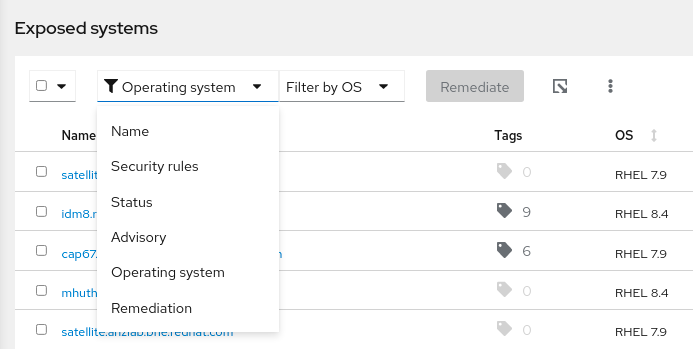

システムリストフィルター

CVE の詳細ページのシステムリストから、以下のプライマリーフィルターにアクセスできます。

- 名前。CVE ID を入力して、特定の CVE を検索します。

- セキュリティールール。CVE にそれに関連するセキュリティールールがある場合は、同じセキュリティールールに対して脆弱な他のシステムでフィルターするか、セキュリティールールの影響を受けるシステムを表示します。

- 状態。特定のステータスまたはワークフローカテゴリーのシステムを表示します。

- アドバイザリー。この CVE に Red Hat アドバイザリーが適用されるシステムを表示します。

- Operating system特定の RHEL (マイナー) バージョンを実行しているシステムを表示します。

- 修正。Ansible Playbook に含まれるシステム、手動による修復、または現在の修復計画に含まれていないシステムを表示します。

3.1.1. セキュリティールールの CVE のフィルター

セキュリティールール (特に重大度の高いセキュリティールールなど) は、お使いのインフラストラクチャーに非常に大きな脅威となる可能性があり、リスクの特定および修復の優先順位を 1 番として考える必要があります。以下の手順に従い、CVE リストで重大度の高いセキュリティールール CVE だけを表示して影響を受けるシステムを特定します。

CVE に晒されているシステムすべてが、その CVE に関連するセキュリティールールのリスクに晒されているわけではありません。脆弱なバージョンのソフトウェアを実行している場合でも、他の環境条件により、特定のポートが閉じられたり、SELinux が有効な場合など、その他の環境状態により脅威が緩和される可能性があります。

手順

- Red Hat Insights for Red Hat Enterprise Linux で Security > Vulnerability > CVEs に移動します。

ツールバーでフィルタードロップダウンリストをクリックします。

- Security rules フィルターを適用します。

- Has security rule のサブフィルターを適用します。

- 下方向にスクロールしてセキュリティールールの CVE を表示します。セキュリティールールのある CVE では、CVE ID のすぐ下にあるセキュリティールールラベルを表示します。

3.1.2. RHEL システムのセキュリティールールによる脆弱性の修復

セキュリティールールのある CVE とは、システムへのリスクが高い問題に重点を置いた Red Hat が優先する CVE です。これらの問題を修復することで、組織にとって最も重要な問題を優先するセキュリティー体制をサポートできます。Vulnerability サービスと修復サービスを使用すると、次の方法でシステムに対する最も重要な脅威の一部に優先順位を付け、修復できます。

- セキュリティールールのある CVE に焦点を当てます。セキュリティールールの詳細は、セキュリティールール および セキュリティールールのリスクにさらされるシステムリストのフィルタリング を参照してください。

- CVE の修復CVE の修復に関する詳細は、Red Hat Insights 修復ガイド を参照してください。

3.1.3. 既知の不正使用 CVE のフィルタリング

「既知の不正使用」のラベルが付いた CVE で、Red Hat は、CVE を悪用するコードが公開されているか、不正使用が行われたと一般的に知られているかなど、不正使用が行われているかどうかを判断します。このような理由から、不正使用されていることが分かっている CVE は、優先的に特定と修復を図る必要があります。

Red Hat では、登録されているシステムが悪用されているかどうかの判断は行いません。重大なリスクを伴う可能性がある CVE を特定するだけです。

以下の手順に従って、CVE リストから不正使用されていることが分かっている CVE をフィルタリングします。

手順

- Red Hat Insights for Red Hat Enterprise Linux で Security > Vulnerability > CVEs に移動します。

ツールバーでフィルタードロップダウンリストをクリックします。

- Known exploit フィルターを適用します。

- Has a known exploit サブフィルターを適用します。

- スクロールダウンして、既知の不正使用 CVE のリストを表示します。

3.1.4. 関連するアドバイザリーのない CVE のフィルタリング

CVE によっては、関連するアドバイザリー (エラータ とも呼ばれます) がないものもあります。これは、次のいずれかの理由で発生する可能性があります。

- CVE に利用できる修正がない。

- 製品セキュリティー分析により、CVE がご利用の環境に影響を与えると判断されたものの、ご利用の環境で使用できるエラータがない (ただし、他の環境であれば、同じ CVE のエラータを使用できる可能性があります)。

- お使いのシステムがサポート対象外である。

CVE 情報は現在、RHEL 6、7、8、および 9 で利用できます。同情報は RHEL 5 システムでは利用できません。

アドバイザリーのない CVE を特定できれば、それらの脆弱性に関連するリスクから組織を保護するための措置を講じることができ、問題に対処するために必要な手順を実施できます。

ご利用の RHEL バージョンに利用可能な修正がなく、“Will not fix” に分類されている場合は、次の基準を考慮してください。

- 脆弱性の影響 (重大度)

- お使いの RHEL バージョンのライフサイクルフェーズ

関連するアドバイザリーがない CVE に修正が必要であると判断した場合は、次の選択肢があります。

- リスクを受け入れる。

- 利用可能な場合は、脆弱性の修正が含まれる、サポート対象の製品バージョンにアップグレードする (推奨)。

- 軽減策を適用する (軽減策がある場合)。

関連情報

CVE の詳細は、Common Vulnerabilities and Exposures を参照してください。

脆弱性の重大度評価の詳細は、Understanding severity ratings を参照してください。

製品のライフサイクルの詳細は、Life cycle and update policies を参照してください。

カスタマーポータルでサポートケースを作成するには、Customer support を参照してください。

3.1.4.1. アドバイザリーのない CVE の有効化

アドバイザリーのない CVE を有効にすると、Insights で、アドバイザリーのない CVE の影響を受けるシステムにアクセスできるようになります。

この機能はデフォルトで有効になっていますが、メインビューではアドバイザリーのない CVE がデフォルトで非表示になります。そのため、アドバイザリーのない CVE を表示して確認するには、フィルターを使用する必要があります。

Red Hat のポリシーでは、CVE に関連するアドバイザリーがあるかどうかに関係なく、Insights for Red Hat Enterprise Linux で高優先度、重大、および重要な CVE をすべて表示することを要求しています。

前提条件

- Red Hat Insights の環境への Vulnerability administrator アクセス権を持っている。

手順

- Red Hat Insights for RHEL ダッシュボードから、Security > Vulnerability > CVEs に移動します。

- More options アイコン (⋮) をクリックし、Show CVEs without Advisories を選択します。アドバイザリーのリストに、アドバイザリーのない CVE も含まれるようになります。

3.1.4.2. アドバイザリーのない CVE の無効化

アドバイザリーのない CVE 機能を無効にするには、Show CVEs without Advisories オプションの選択を解除します。

アドバイザリーのない CVE のオプションはデフォルトで有効になっていますが、デフォルトのビューではアドバイザリーのない CVE が非表示になります。

Red Hat のポリシーでは、CVE に関連するアドバイザリーがあるかどうかに関係なく、Insights for Red Hat Enterprise Linux で高優先度、重大、および重要な CVE をすべて表示することを要求しています。

前提条件

- Red Hat Insights の環境への Vulnerability administrator アクセス権を持っている。

- アドバイザリーのリストに、アドバイザリーのない CVE が含まれている。

手順

- Red Hat Insights for RHEL ダッシュボードから、Security > Vulnerability > CVEs に移動します。

- More options アイコン (⋮) をクリックし、Hide CVEs without Advisories を選択します。

3.1.4.3. アドバイザリーのない CVE の表示

Show CVEs without Advisories オプションで、アドバイザリーのない CVE を有効または無効にします。アドバイザリーのない CVE を表示するには、Show CVEs without Advisories オプションを有効にする必要があります。

前提条件

- 組織管理者がアドバイザリーのない CVE のオプションを有効にしている。

手順

- Red Hat Insights for RHEL ダッシュボードから、Security > Vulnerability > CVEs に移動します。

- フィルターのドロップダウンから、Advisory を選択します。

- Filter by Advisory ドロップダウンから、Not Available を選択します。アドバイザリーのリストに、アドバイザリーのないすべての CVE が表示されます。

3.1.4.4. アドバイザリーのない CVE の影響を受けるシステムの特定

CVE の詳細ページには、選択した CVE の影響を受けるすべてのシステムのリストが表示されます。システムのリストをフィルタリングして、アドバイザリーのない CVE の影響を受けるシステムを表示できます。

前提条件

- 組織管理者がアドバイザリーのない CVE のオプションを有効にしている。

手順

- CVE の影響を受けるシステムを確認するために、アドバイザリーのない CVE を特定します。アドバイザリーのない CVE を特定する方法の詳細は、「アドバイザリーのない CVE があるシステムの特定」を参照してください。

特定した CVE を選択して、CVE の詳細ページに移動します。その CVE の CVE 詳細ページが表示されます。このページには、その CVE の影響を受けるすべてのシステムがリストされます。

- CVE を選択するときに Filter by Advisory および Available オプションを適用した場合は、これらのフィルターが CVE の詳細ページにも適用されます。

- そうでない場合は、CVE の詳細ページに移動するときに、ページの上部にあるフィルターから Advisory を選択し、Filter by Advisory を選択して、Not Available チェックボックスをクリックします。システムのリストが更新され、アドバイザリーのない当該 CVE の影響を受けるシステムだけが表示されます。Advisory 列には、リスト内の各システムについて Not Available と表示されます。

- オプション: システムの詳細を表示するには、表示するシステムの名前を選択します。システムの詳細ページが表示されます。

3.1.4.5. システムの詳細におけるアドバイザリーのない CVE の表示

システムの詳細ページには、選択したシステムに影響を与える全 CVE のリストが表示されます。CVE のリストをフィルタリングして、アドバイザリーのない CVE を表示できます。

前提条件

- 組織管理者がアドバイザリーのない CVE のオプションを有効にしている。

手順

- Red Hat Insights for RHEL ダッシュボードから、Security > Vulnerability > Systems に移動します。Vulnerability systems ページが表示されます。

- リストからシステム ID を選択します。そのシステムのシステム詳細ページが表示されます。このページには、選択したシステムに影響を与えるすべての CVE がリスト表示されます。

- ページ上部のフィルターから Advisory を選択します。

- Filter by Advisory を選択し、Not Available チェックボックスをオンにします。CVE のリストが更新され、アドバイザリーのない CVE のみが表示されます。Advisory 列には、リスト内の各 CVE について Not Available と表示されます。

- オプション: CVE の詳細を表示するには、表示する CVE の CVE ID を選択します。CVE の詳細ページが表示されます。