2.4. Common Vulnerabilities and Exposures は、トリアージ機能を備えた詳細な脅威インテリジェンスを提供します

Vulnerability サービスは、個々の Common Vulnerabilities and Exposures (CVE) と、Insights に登録されたシステムへの影響に関するデータを提供します。CVE は、脆弱 または 影響を受けるが脆弱ではないものとして分類されます。このレベルの脅威インテリジェンスは、Security Rule ラベルを持つ CVE、または Red Hat Product Security の厳密な分析を経た CVE で利用できます。

この強化された脅威インテリジェンスにより、問題をトリアージし、最も緊急性の高い問題に最初に対処することができます。大規模なサーバー群を管理する場合、これは迅速な保護と大幅な効率化につながります。

影響を受けているが脆弱ではない CVE ステータスは、脆弱性があるが現在悪用できないソフトウェアを実行していることを示します。このシステムには修復が必要ですが、すぐに対処する必要はありません。

脆弱な CVE ステータスは、コードに欠陥があり、悪用へのパスが開いていることを示します。オープンパスは、次のいずれかを許可するポートまたは OS バージョンである可能性があります: 機密情報の漏えい、システムの整合性の侵害、またはシステムの可用性の妨害。

脆弱な サーバーと、影響を受けるが脆弱ではない サーバーの例を見てみましょう。

サーバー A が、システムへの root アクセスを許可する脆弱なソフトウェアを実行しているとします。サーバー A は脆弱であると見なされ、すぐにパッチを適用する必要があります。

対照的に、サーバー B の現在の設定では、影響を受けるコードに脆弱性が存在する場合でも、脆弱性が顕在化しないとします。サーバー B は 影響を受けると見なされますが、脆弱ではありません。これは、サーバー B が to-do リストに追いやられ、より差し迫った脅威である サーバー A を修復できることを意味します。

サーバー B は潜在的に脆弱なコードを実行しているため、サーバー A に対処し次第、サーバー B にパッチを適用する必要があります。バージョンの更新やその他のイベントにより、将来脆弱になる可能性があります。

2.4.1. Red Hat Insights for RHEL ダッシュボードで既知の不正使用 CVE を特定する

次の手順を使用して、Insights for Red Hat Enterprise Linux ダッシュボードの脆弱性カードで既知のエクスプロイト CVE を特定します。

手順

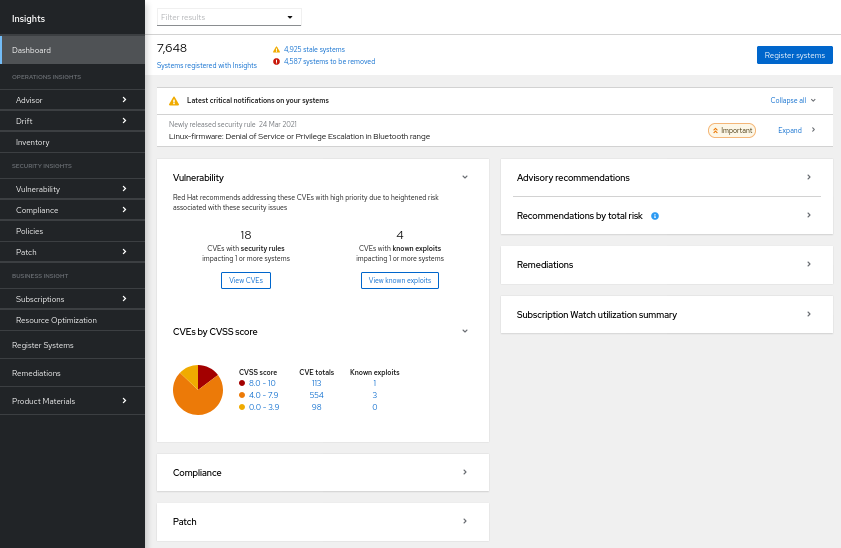

Red Hat Insights for Red Hat Enterprise Linux ダッシュボード に移動します。

注記以下のスクリーンショットでは、セキュリティー脆弱性評価に関係のないサービスのパネルは最小化して簡潔にまとめています。

:

- Vulnerability カードで、1 台以上のシステムに影響を与える不正使用されている CVE と表示されている数 を書き留めます。

- View Known exploits をクリックします。

- CVE 一覧で、不正使用されていることが分かっている CVE がフィルタリングされたリストを確認します。