2.8.2. IdM グループのメンバーによるプロジェクトへのアクセスの許可

認証されたユーザーが OpenStack リソースにアクセスするのを許可するための推奨される方法は、特定の IdM グループを承認してプロジェクトへのアクセス権を付与することです。これにより、OpenStack の管理者は、プロジェクト内で各ユーザーをロールに割り当てる必要がなくなります。代わりに、IdM グループにプロジェクト内のロールが付与されます。その結果、これらの IdM グループのメンバーである IdM ユーザーは、事前定義済みのプロジェクトにアクセスできるようになります。

個々の IdM ユーザーの承認プロセスを手動で管理する方が望ましい場合には、「IdM ユーザーによるプロジェクトへのアクセスの許可」を参照してください。

本項は、IdM の管理者が以下のステップをすでに完了していることを前提としています。

-

IdM で

grp-openstack-adminという名前のグループを作成する。 -

IdM で

grp-openstack-demoという名前のグループを作成する。 - 必要に応じて、上記のグループの 1 つに IdM ユーザーを追加する。

-

IdM ユーザーを

grp-openstackグループに追加する。 -

目的のプロジェクトを作成する。以下の例では、

openstack project create --domain default --description "Demo Project" demoを使用して作成したdemoという名前のプロジェクトを使用します。

以下のステップでは、IdM グループにロールを割り当てます。これで、グループのメンバーに OpenStack リソースへのアクセス権が付与されます。

IdM グループの一覧を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ロールの一覧を取得します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow IdM グループに上記のロールを 1 つまたは複数追加して、プロジェクトへのアクセス権を付与します。たとえば、

grp-openstack-demoグループ内のユーザーをdemoプロジェクトの一般ユーザーにするには、そのグループを_member_ロールに追加する必要があります。openstack role add --project demo --group d971bb3bd5e64a454cbd0cc7af4c0773e78d61b5f81321809f8323216938cae8 _member_

$ openstack role add --project demo --group d971bb3bd5e64a454cbd0cc7af4c0773e78d61b5f81321809f8323216938cae8 _member_Copy to Clipboard Copied! Toggle word wrap Toggle overflow

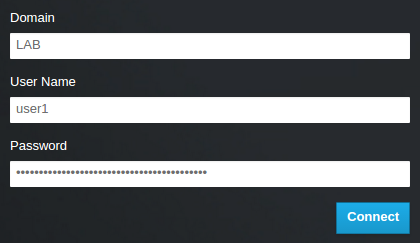

その結果、grp-openstack-demo のメンバーは、IdM のユーザー名とパスワードを入力してから、ドメインフィールドにも LAB と入力すると Dashboard にログインすることができます。

ユーザーに Error: Unable to retrieve container list. というエラーメッセージが表示され、コンテナーの管理が可能であることが想定されている場合には、SwiftOperator ロールに追加する必要があります。