9.5. OpenID Connect v1.0 ID 공급자

OpenID Connect 프로토콜을 기반으로 하는 Red Hat Single Sign-On 브로커 ID 공급자입니다. 이러한 ID 공급자(IDP)는 사용자를 인증하고 액세스 권한을 승인하기 위해 사양에 정의된 인증 코드 흐름을 지원해야 합니다.

절차

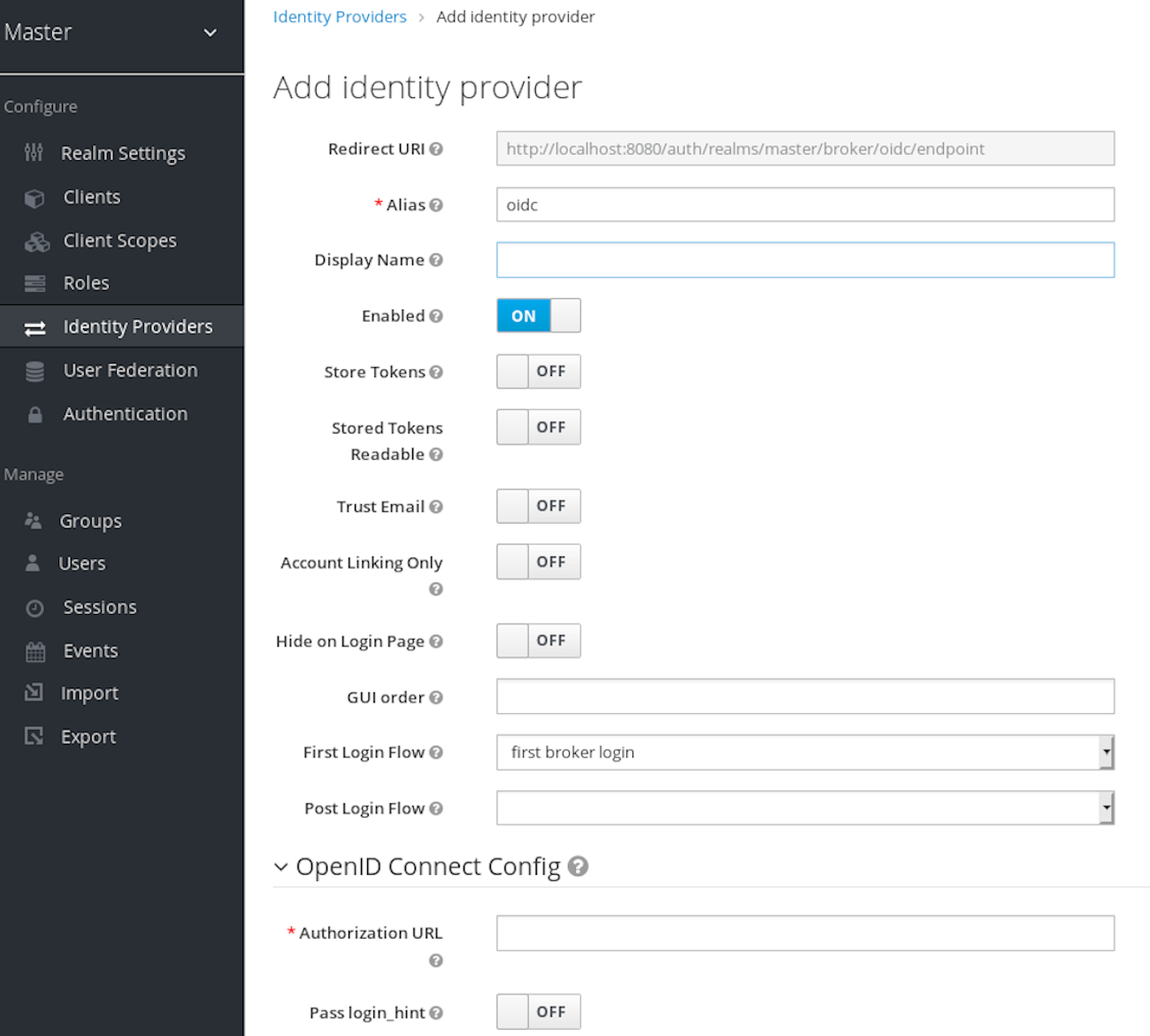

- 메뉴에서 Identity Providers 를 클릭합니다.

Add provider목록에서OpenID Connect v1.0을 선택합니다.ID 공급자 추가

초기 구성 옵션을 입력합니다. 구성 옵션에 대한 자세한 내용은 일반 IDP 구성을 참조하십시오.

Expand 표 9.2. OpenID connect 구성 설정 설명 권한 부여 URL

OIDC 프로토콜에 필요한 권한 부여 URL 끝점입니다.

토큰 URL

OIDC 프로토콜에 필요한 토큰 URL 끝점입니다.

Logout URL

OIDC 프로토콜의 로그 아웃 URL 끝점입니다. 이 값은 선택 사항입니다.

Backchannel Logout

IDP에 대한 백그라운드(out-of-band) REST 요청으로 사용자를 로그아웃합니다. 일부 IDP는 브라우저 쿠키를 사용하여 세션을 확인할 수 있으므로 브라우저 리디렉션을 통해서만 logout을 수행합니다.

사용자 정보 URL

OIDC 프로토콜이 정의하는 끝점입니다. 이 끝점은 사용자 프로필 정보를 가리킵니다.

클라이언트 인증

클라이언트 인증 방법 Red Hat Single Sign-On에서 인증 코드 흐름과 함께 사용합니다. 개인 키로 JWT 서명의 경우 Red Hat Single Sign-On은 영역 개인 키를 사용합니다. 다른 경우에는 클라이언트 시크릿을 정의합니다. 자세한 내용은 클라이언트 인증 사양 을 참조하십시오.

클라이언트 ID

OIDC 클라이언트 역할을 외부 IDP에 대한 영역입니다. 인증 코드 흐름을 사용하여 외부 IDP와 상호 작용하는 경우 영역에 OIDC 클라이언트 ID가 있어야 합니다.

클라이언트 시크릿

외부 자격 증명 모음 의 클라이언트 시크릿 . 인증 코드 흐름을 사용하는 경우 이 시크릿이 필요합니다.

클라이언트 지원 서명 알고리즘

서명 알고리즘: JWT 어설션을 클라이언트 인증으로 생성합니다. JWT의 경우 개인 키 또는 클라이언트 시크릿을 jwt로 서명해야 합니다. 알고리즘을 지정하지 않으면 다음 알고리즘이 적용됩니다.

RS256은 개인 키로 서명된 JWT의 경우 조정됩니다. client secret이 jwt인 경우 =256이 조정됩니다.issuer

Red Hat Single Sign-On은 발급자 클레임을 IDP의 응답에서 이 값에 대해 검증합니다.

기본 범위

OIDC 범위 목록 Red Hat Single Sign-On은 인증 요청을 통해 보냅니다. 기본값은

openid입니다. 공백은 각 범위를 구분합니다.prompt

OIDC 사양의 prompt 매개변수입니다. 이 매개변수를 통해 재인증 및 기타 옵션을 강제 적용할 수 있습니다. 자세한 내용은 사양을 참조하십시오.

클라이언트에서 prompt=none forward 허용

IDP에서

prompt=none쿼리 매개변수가 포함된 전달 인증 요청을 수락하도록 지정합니다. 영역이prompt=none을 사용하여 auth 요청을 수신하는 경우, 영역에서 사용자가 현재 인증되었는지 확인하고 사용자가 로그인하지 않은 경우login_required오류를 반환합니다. Red Hat Single Sign-On에서 auth 요청에 대한 기본 IDP(Kc_idp_hint쿼리 매개변수 또는 영역의 기본 IDP 사용)를 결정하는 경우prompt=none을 사용하여 auth 요청을 기본 IDP로 전달할 수 있습니다. 기본 IDP는 사용자 인증을 확인합니다. 모든 IDP가prompt=none을 사용한 요청을 지원하지 않기 때문에 Red Hat Single Sign-On은 이 스위치를 사용하여 기본 IDP가 인증 요청을 리디렉션하기 전에 매개변수를 지원함을 나타냅니다.사용자가 IDP에서 인증되지 않은 경우에도 클라이언트는 여전히

login_required오류가 발생합니다. 사용자가 IDP에서 인증되면 Red Hat Single Sign-On에서 사용자 상호 작용이 필요한 인증 페이지를 표시해야 하는 경우 클라이언트는interaction_required오류가 계속 표시될 수 있습니다. 이 인증에는 필요한 작업(예: 암호 변경),첫 번째 브로커 로그인 흐름 또는 브로커 로그인흐름에서 표시하도록 설정된 화면이 포함됩니다.서명 검증

Red Hat Single Sign-On이 이 IDP에서 서명한 외부 ID 토큰의 서명을 확인하는지 여부를 지정합니다. ON 인 경우 Red Hat Single Sign-On은 외부 OIDC IDP의 공개 키를 알아야 합니다. 성능 목적으로 Red Hat Single Sign-On은 외부 OIDC ID 공급자의 공개 키를 캐시합니다. ID 공급자의 개인 키가 손상된 경우 키를 업데이트하고 키 캐시를 지웁니다. 자세한 내용은 캐시 섹션 삭제를 참조하십시오.

Use JWKS URL

이 스위치는

검증 서명이 ON 인경우 적용됩니다. JWKS URL 사용이 ON 인 경우 Red Hat Single Sign-On은 JWKS URL에서 IDP 공개 키를 다운로드합니다. ID 공급자가 새 키 쌍을 생성할 때 새 키가 다운로드됩니다. OFF 인 경우 Red Hat Single Sign-On은 데이터베이스의 공개 키(또는 인증서)를 사용하므로 IDP 키 쌍이 변경되면 새 키를 Red Hat Single Sign-On 데이터베이스로 가져옵니다.JWKS URL

IDP JWK 키의 위치를 가리키는 URL입니다. 자세한 내용은 JWK 사양 을 참조하십시오. 외부 Red Hat Single Sign-On을 IDP로 사용하는 경우 중개 Red Hat Single Sign-On이 http://broker-keycloak:8180 에서 실행되고 해당 영역이

테스트되는 경우 http://broker-keycloak:8180/auth/realms/test/protocol/openid-connect/certs 과 같은 URL을 사용할 수 있습니다.공개 키 검증

Red Hat Single Sign-On에서 외부 IDP 서명을 확인하는 데 사용하는 PEM 형식의 공개 키입니다. 이 키는

JWKS URL사용이 OFF 인 경우에 적용됩니다.공개 키 유효성 검사

이 설정은 JWKS URL 사용이 OFF 인 경우에 적용됩니다. 이 설정은 PEM 형식의 공개 키 ID를 지정합니다. 키 ID를 컴퓨팅할 수 있는 표준 방법이 없기 때문에 외부 ID 공급자는 Red Hat Single Sign-On에서 사용하는 알고리즘과 다른 알고리즘을 사용할 수 있습니다. 이 필드의 값을 지정하지 않으면 Red Hat Single Sign-On은 외부 ID에서 보낸 키 ID에 관계없이 모든 요청에 대해 검증 공개 키를 사용합니다. ON (켜짐) 필드의 값은 Red Hat Single Sign-On에서 공급자의 서명을 검증하기 위해 사용하는 키 ID이며 IDP에서 지정한 키 ID와 일치해야 합니다.

OpenID 공급자 메타데이터를 가리키는 URL 또는 파일을 제공하여 이 모든 구성 데이터를 가져올 수 있습니다. Red Hat Single Sign-On 외부 IDP에 연결하는 경우 < root>/auth/realms/{realm-name}/.well-known/openid-configuration 에서 IDP 설정을 가져올 수 있습니다. 이 링크는 IDP에 대한 메타데이터를 설명하는 JSON 문서입니다.