16.3. 무차별 공격

무차별 공격에서는 여러 번 로그인을 시도하여 사용자의 암호를 추측하려고 시도합니다. Red Hat Single Sign-On에는 무차별 탐지 기능이 있으며 로그인 실패 횟수가 지정된 임계값을 초과하는 경우 사용자 계정을 일시적으로 비활성화할 수 있습니다.

Red Hat Single Sign-On은 기본적으로 무차별 탐지를 비활성화합니다. 이 기능을 사용하여 무차별 공격으로부터 보호하십시오.

절차

이 보호를 사용하려면 다음을 수행하십시오.

- 메뉴에서 CloudEvent Settings 을 클릭합니다.

- 보안 탭을 클릭합니다.

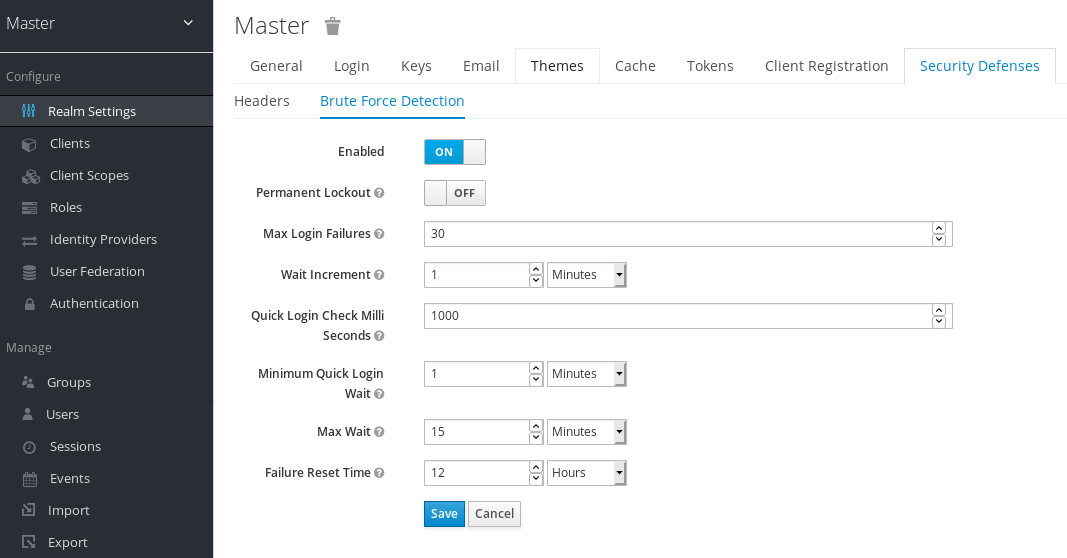

Brute Force Detection 탭을 클릭합니다.

brute force detection

Red Hat Single Sign-On은 공격을 탐지할 때 영구 잠금 해제 및 임시 잠금 작업을 배포할 수 있습니다. 영구 잠금은 관리자가 다시 활성화할 때까지 사용자 계정을 비활성화합니다. 임시 잠금은 특정 기간 동안 사용자 계정을 비활성화합니다. 공격이 계속됨에 따라 계정이 비활성화되는 기간입니다.

사용자가 일시적으로 잠기고 로그인을 시도하면 Red Hat Single Sign-On에 기본 사용자 이름 또는 암호 오류 메시지가 표시됩니다. 이 메시지는 잘못된 사용자 이름 또는 잘못된 암호에 대해 표시된 메시지와 동일한 오류 메시지로, 공격자가 계정이 비활성화되지 않도록 합니다.

공통 매개변수

| 이름 | 설명 | Default |

|---|---|---|

| 최대 로그인 실패 수 | 최대 로그인 실패 수입니다. | 30 실패. |

| 빠른 로그인 확인 pooliseconds | 로그인 시도 사이의 최소 시간입니다. | 1000밀리초. |

| 최소 빠른 로그인 대기 | 로그인 시도 시 사용자를 사용하지 않도록 설정하는 최소 시간은 빠른 로그인 검사 검사보다 빠릅니다. | 1분. |

영구 잠금 흐름

로그인 성공 시

-

재설정

수

-

재설정

로그인 실패 시

-

증가

수 최대 로그인 실패

수보다 큰 경우- 사용자 영구 비활성화

이 실패와 마지막 실패 사이의 시간이 빠른 로그인 검사mbiseconds보다 작은 경우

- 최소 빠른 로그인 대기의 사용자를 일시적으로 비활성화

-

증가

Red Hat Single Sign-On이 사용자를 비활성화하면 관리자가 사용자를 활성화할 때까지 로그인할 수 없습니다. 계정을 활성화하면 개수 가 재설정됩니다.

임시 잠금 매개변수

| 이름 | 설명 | Default |

|---|---|---|

| 업그레이드 대기 | 사용자 로그인 시도가 Max Login Failure를 초과하면 사용자가 일시적으로 비활성화되는 시간에 추가된 시간입니다. | 1분. |

| 최대 대기 | 사용자가 일시적으로 비활성화되는 최대 시간입니다. | 15분. |

| 실패 재설정 시간 | 실패 횟수가 재설정되는 시간입니다. 타이머는 마지막으로 실패한 로그인에서 실행됩니다. | 12시간. |

임시 잠금 알고리즘

로그인 성공 시

-

재설정

수

-

재설정

로그인 실패 시

이 실패와 마지막 실패 사이의 시간이 실패 재설정시간보다 큰 경우

-

재설정

수

-

재설정

-

증가

수 -

Wait Increment * ( 최대 로그인 실패

수)를 사용하여 대기시간을계산합니다. 이 분할은 정수로 반올림된 정수 분할입니다. 대기시간이 0이고 이 실패 사이의 시간이 빠른 로그인 검사 검사 보다 작으면 대기 시간을 Minimum Quick LoginWait로 설정합니다.-

대기 시간 단축 및 최대

대기초 동안 사용자를 일시적으로 비활성화

-

대기 시간 단축 및 최대

임시로 비활성화된 계정이 로그인 실패를 커밋하면 'count'가 증가하지 않습니다.

Red Hat Single Sign-On 무차별 탐지의 단점은 서버가 서비스 거부 공격에 취약해질 수 있다는 점입니다. 서비스 거부 공격을 구현할 때 공격자는 알고 있는 계정의 암호를 추측하여 로그인할 수 있으며 결국 Red Hat Single Sign-On이 계정을 비활성화하도록 할 수 있습니다.

침입 방지 소프트웨어 (IPS)를 사용하는 것이 좋습니다. Red Hat Single Sign-On은 모든 로그인 실패 및 클라이언트 IP 주소 오류를 기록합니다. IPS를 Red Hat Single Sign-On 서버의 로그 파일을 가리킬 수 있으며 IPS는 이러한 IP 주소의 연결을 차단하도록 방화벽을 수정할 수 있습니다.

16.3.1. 암호 정책

사용자가 복잡한 암호를 선택하도록 하는 복잡한 암호 정책이 있는지 확인합니다. 자세한 내용은 암호 정책 장을 참조하십시오. 일회성 암호를 사용하도록 Red Hat Single Sign-On 서버를 설정하여 암호 추측 방지.