13.4. 샘플 설정

다음은 자격 증명 모음 및 인증 정보 저장소 구성의 예입니다. 절차는 두 부분으로 나뉩니다:

- 자격 증명 저장소와 자격 증명 모음 저장소 및 자격 증명 모음 생성은 일반 텍스트입니다.

-

암호가

elytron-tool.sh가 제공하는 마스크를 사용하도록 자격 증명 저장소 및 자격 증명 모음 업데이트 .

이 예에서 사용된 테스트 대상은 BIND DN 인증 정보가 있는 LDAP 인스턴스 secret12 입니다. 대상은 영역 ldaptest 에서 사용자 페더레이션을 사용하여 매핑됩니다.

13.4.1. 마스크 없이 인증 정보 저장소 및 자격 증명 모음 구성

인증 정보 저장소 및 자격 증명 모음 암호가 일반 텍스트인 자격 증명 모음을 생성합니다.

사전 요구 사항

-

실행 중인 LDAP 인스턴스에는

BIND DN 인증 정보 secret12가 있습니다. -

별칭은 기본 키 확인자를 사용할 때 <realm-name>_< key-value> 형식을 사용합니다. 이 경우 인스턴스가 ldaptest 영역에서 실행되고 있고

ldaptest_ldap_secretldap_secret값에 해당하는 별칭입니다.

확인자는 영역 및 키 이름에서 밑줄 문자를 두 번 밑줄 문자로 바꿉니다. 예를 들어 키 ldaptest_ldap_secret 의 경우 최종 키는 ldaptest_ldap__secret 입니다.

절차

Elytron 인증 정보 저장소를 생성합니다.

[standalone@localhost:9990 /] /subsystem=elytron/credential-store=test-store:add(create=true, location=/home/test/test-store.p12, credential-reference={clear-text=testpwd1!},implementation-properties={keyStoreType=PKCS12})[standalone@localhost:9990 /] /subsystem=elytron/credential-store=test-store:add(create=true, location=/home/test/test-store.p12, credential-reference={clear-text=testpwd1!},implementation-properties={keyStoreType=PKCS12})Copy to Clipboard Copied! Toggle word wrap Toggle overflow 인증 정보 저장소에 별칭을 추가합니다.

/subsystem=elytron/credential-store=test-store:add-alias(alias=ldaptest_ldap__secret,secret-value=secret12)

/subsystem=elytron/credential-store=test-store:add-alias(alias=ldaptest_ldap__secret,secret-value=secret12)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 확인기에서

ldaptest_ldap__secret키로 이중 밑줄을 사용하는 방법을 확인합니다.인증 정보 저장소의 별칭을 나열하여 Elytron에서 생성하는 키 저장소의 콘텐츠를 검사합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Single Sign-On에서 자격 증명 모음 SPI 구성.

/subsystem=keycloak-server/spi=vault:add(default-provider=elytron-cs-keystore) /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>testpwd1!, keyStoreType=>PKCS12})/subsystem=keycloak-server/spi=vault:add(default-provider=elytron-cs-keystore) /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>testpwd1!, keyStoreType=>PKCS12})Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이 시점에서 자격 증명 모음 및 자격 증명 저장소 암호는 마스킹되지 않습니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

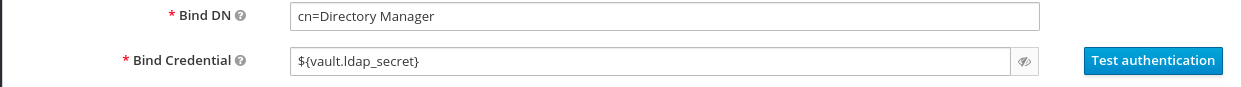

LDAP 공급자에서

binDN 인증 정보를${vault.ldap_secret}로 바꿉니다. LDAP 연결을 테스트합니다.

LDAP Vault

13.4.2. 자격 증명 저장소 및 자격 증명 모음의 암호 마스킹

elytron-tool.sh 에서 제공하는 마스크를 사용하는 암호를 갖도록 인증 정보 저장소 및 자격 증명 모음을 업데이트할 수 있습니다.

slave 및

iteration매개변수 값을 사용하여 마스킹된 암호를 생성합니다.EAP_HOME/bin/elytron-tool.sh mask --salt SALT --iteration ITERATION_COUNT --secret PASSWORD

$ EAP_HOME/bin/elytron-tool.sh mask --salt SALT --iteration ITERATION_COUNT --secret PASSWORDCopy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들면 다음과 같습니다.

elytron-tool.sh mask --salt 12345678 --iteration 123 --secret testpwd1! MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123

elytron-tool.sh mask --salt 12345678 --iteration 123 --secret testpwd1! MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123Copy to Clipboard Copied! Toggle word wrap Toggle overflow 마스킹된 암호를 사용하도록 Elytron 인증 정보 저장소 구성을 업데이트합니다.

/subsystem=elytron/credential-store=cs-store:write-attribute(name=credential-reference.clear-text,value="MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123")

/subsystem=elytron/credential-store=cs-store:write-attribute(name=credential-reference.clear-text,value="MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123")Copy to Clipboard Copied! Toggle word wrap Toggle overflow 마스킹된 암호를 사용하도록 Red Hat Single Sign-On 자격 증명 모음 구성을 업데이트합니다.

/subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:remove() /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>”MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123”, keyStoreType=>PKCS12})/subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:remove() /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>”MASK-3BUbFEyWu0lRAu8.fCqyUk;12345678;123”, keyStoreType=>PKCS12})Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이제 자격 증명 모음 및 인증 정보 저장소가 마스킹됩니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

${vault.ldap_secret}을 사용하여 LDAP에 대한 연결을 테스트할 수 있습니다.