7.6. 역할 범위 매핑

OIDC 액세스 토큰 또는 SAML 어설션 생성 시 사용자 역할 매핑은 토큰 또는 어설션 내에서 클레임이 됩니다. 애플리케이션은 이러한 클레임을 사용하여 애플리케이션에서 제어하는 리소스에 대한 액세스 결정을 내립니다. Red Hat Single Sign-On은 액세스 토큰과 애플리케이션을 디지털 방식으로 서명하여 원격으로 보안된 REST 서비스를 호출합니다. 그러나 이러한 토큰에는 관련 위험이 있습니다. 공격자는 이러한 토큰을 확보하고 해당 권한을 사용하여 네트워크를 손상시킬 수 있습니다. 이 상황을 방지하려면 역할 범위 매핑을 사용하십시오.

역할 범위 매핑은 액세스 토큰 내에 선언된 역할을 제한합니다. 클라이언트에서 사용자 인증을 요청하면 수신하는 액세스 토큰에는 클라이언트 범위에 대해 명시적으로 지정된 역할 매핑만 포함됩니다. 결과적으로 모든 사용자 권한에 대한 클라이언트 액세스 액세스 권한을 부여하지 않고 각 개별 액세스 토큰의 권한을 제한합니다.

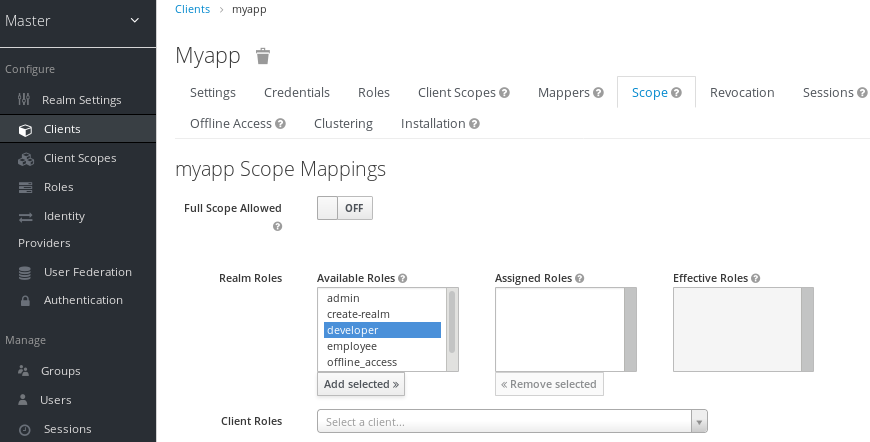

기본적으로 각 클라이언트는 사용자의 모든 역할 매핑을 가져옵니다. 각 클라이언트의 범위 탭에서 역할 매핑을 볼 수 있습니다.

전체 범위

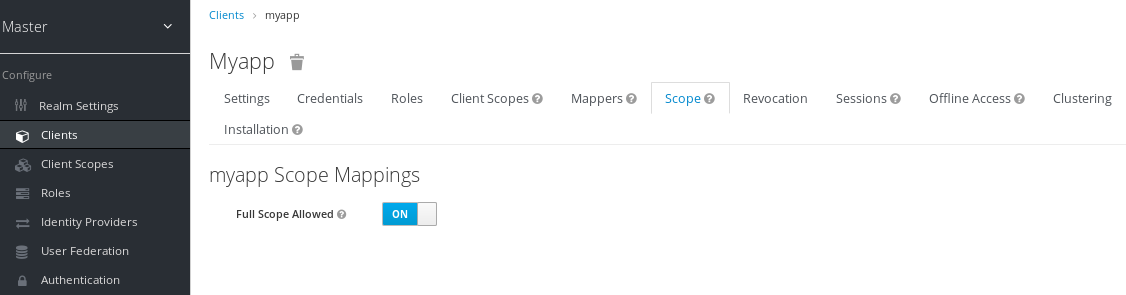

기본적으로 범위의 효과적인 역할은 해당 영역에서 모든 선언된 역할입니다. 이 기본 동작을 변경하려면 전체 범위를 ON 으로 전환하고 각 클라이언트에서 원하는 특정 역할을 선언합니다. 클라이언트 범위를 사용하여 클라이언트 집합에 대해 동일한 역할 범위 매핑을 정의할 수도 있습니다.

부분 범위