可扩展性和性能

扩展 OpenShift Container Platform 集群并调整产品环境的性能

摘要

第 1 章 OpenShift Container Platform 可扩展性和性能概述

OpenShift Container Platform 提供了最佳实践和工具,可帮助您优化集群的性能和规模。以下文档提供有关推荐的性能和可扩展性实践、参考设计规格、优化和低延迟调整的信息。

要联系红帽支持,请参阅获取支持。

有些性能和可扩展性 Operator 有独立于 OpenShift Container Platform 发行周期的发行周期。如需更多信息,请参阅 OpenShift Operator。

1.1. 推荐的性能和可扩展性实践

1.2. 电信参考设计规格

1.3. 规划、优化和测量

第 2 章 推荐的性能和可扩展性实践

2.1. 推荐的 control plane 实践

本主题为 OpenShift Container Platform 中的 control plane 提供推荐的性能和可扩展性实践。

2.1.1. 扩展集群的建议实践

本节中的指导信息仅与使用云供应商集成的安装相关。

应用以下最佳实践来扩展 OpenShift Container Platform 集群中的 worker 机器数量。您可以通过增加或减少 worker MachineSet 中定义的副本数量来扩展 worker 机器集。

将集群扩展到具有更多节点时:

- 将节点分散到所有可用区以获得更高的可用性。

- 同时扩展的机器数量不要超过 25 到 50 个。

- 考虑在每个可用区创建一个具有类似大小的替代实例类型的新计算机器集,以帮助缓解周期性供应商容量限制。例如,在 AWS 上,使用 m5.large 和 m5d.large。

云供应商可能会为 API 服务实施配额。因此,需要对集群逐渐进行扩展。

如果同时将计算机器集中的副本设置为更高数量,则控制器可能无法创建机器。部署 OpenShift Container Platform 的云平台可以处理的请求数量将会影响该进程。当尝试创建、检查和更新有状态的机器时,控制器会开始进行更多的查询。部署 OpenShift Container Platform 的云平台具有 API 请求限制,如果出现过量查询,则可能会因为云平台的限制而导致机器创建失败。

当扩展到具有大量节点时,启用机器健康检查。如果出现故障,健康检查会监控状况并自动修复不健康的机器。

当对大型且高密度的集群减少节点数时,可能需要大量时间,因为这个过程涉及排空或驱除在同时终止的节点上运行的对象。另外,如果要驱除的对象太多,对客户端的请求处理会出现瓶颈。默认客户端查询每秒(QPS)和突发率当前分别设置为 50 和 100。这些值无法在 OpenShift Container Platform 中修改。

2.1.2. Control plane 节点大小

控制平面节点资源要求取决于集群中的节点和对象的数量和类型。以下控制平面节点大小是基于控制平面密度测试的结果,或 Clusterdensity。此测试会在给定很多命名空间中创建以下对象:

- 1 个镜像流

- 1 个构建

-

5 个部署,其中 2 个 pod 副本处于

睡眠状态,每个状态都挂载 4 个 secret、4 个配置映射和 1 Downward API 卷 - 5 个服务,每个服务都指向前一个部署的 TCP/8080 和 TCP/8443 端口

- 1 个路由指向上一个服务的第一个路由

- 包含 2048 个随机字符串字符的 10 个 secret

- 10 个配置映射包含 2048 个随机字符串字符

| worker 节点数量 | 集群密度(命名空间) | CPU 内核 | 内存 (GB) |

|---|---|---|---|

| 24 | 500 | 4 | 16 |

| 120 | 1000 | 8 | 32 |

| 252 | 4000 | 16,但如果使用 OVN-Kubernetes 网络插件,则为 24 | 64,但在使用 OVN-Kubernetes 网络插件时为 128 |

| 501,但使用 OVN-Kubernetes 网络插件时未测试 | 4000 | 16 | 96 |

上表中的数据基于在 AWS 上运行的 OpenShift Container Platform,使用 r5.4xlarge 实例作为 control-plane 节点,m5.2xlarge 实例作为 worker 节点。

在具有三个 control plane 节点的大型高密度集群中,当其中一个节点停止、重启或失败时,CPU 和内存用量将会激增。故障可能是因为电源、网络、底层基础架构或意外情况造成意外问题,因为集群在关闭后重启,以节约成本。其余两个 control plane 节点必须处理负载才能高度可用,从而增加资源使用量。另外,在升级过程中还会有这个预期,因为 control plane 节点被封锁、排空并按顺序重新引导,以应用操作系统更新以及 control plane Operator 更新。为了避免级联失败,请将 control plane 节点上的总体 CPU 和内存资源使用量保留为最多 60% 的所有可用容量,以处理资源使用量激增。相应地增加 control plane 节点上的 CPU 和内存,以避免因为缺少资源而造成潜在的停机。

节点大小取决于集群中的节点和对象数量。它还取决于集群上是否正在主动创建这些对象。在创建对象时,control plane 在资源使用量方面与对象处于运行(Running)阶段的时间相比更活跃。

Operator Lifecycle Manager(OLM)在 control plane 节点上运行,其内存占用量取决于 OLM 在集群中管理的命名空间和用户安装的 operator 的数量。Control plane 节点需要相应地调整大小,以避免 OOM 终止。以下数据基于集群最大测试的结果。

| 命名空间数量 | 处于空闲状态的 OLM 内存(GB) | 安装了 5 个用户 operator 的 OLM 内存(GB) |

|---|---|---|

| 500 | 0.823 | 1.7 |

| 1000 | 1.2 | 2.5 |

| 1500 | 1.7 | 3.2 |

| 2000 | 2 | 4.4 |

| 3000 | 2.7 | 5.6 |

| 4000 | 3.8 | 7.6 |

| 5000 | 4.2 | 9.02 |

| 6000 | 5.8 | 11.3 |

| 7000 | 6.6 | 12.9 |

| 8000 | 6.9 | 14.8 |

| 9000 | 8 | 17.7 |

| 10,000 | 9.9 | 21.6 |

您只能为以下配置修改正在运行的 OpenShift Container Platform 4.20 集群中的 control plane 节点大小:

- 使用用户置备的安装方法安装的集群。

- 使用安装程序置备的基础架构安装方法安装的 AWS 集群。

- 使用 control plane 机器集管理 control plane 机器的集群。

对于所有其他配置,您必须估计节点总数并在安装过程中使用推荐的 control plane 节点大小。

在 OpenShift Container Platform 4.20 中,与 OpenShift Container Platform 3.11 及之前的版本相比,系统现在默认保留半个 CPU 内核(500 millicore)。确定大小时应该考虑这一点。

如果 Amazon Web Services (AWS) 集群中的 control plane 机器需要更多资源,您可以为 control plane 机器选择更大的 AWS 实例类型。

使用 control plane 机器集的集群的步骤与不使用 control plane 机器集的集群的步骤不同。

如果不确定集群中 ControlPlaneMachineSet CR 的状态,您可以验证 CR 状态。

您可以通过更新 control plane 机器集自定义资源 (CR) 中的规格来更改 control plane 机器使用的 Amazon Web Services (AWS) 实例类型。

先决条件

- 您的 AWS 集群使用 control plane 机器集。

流程

运行以下命令来编辑 control plane 机器集 CR:

oc --namespace openshift-machine-api edit controlplanemachineset.machine.openshift.io cluster

$ oc --namespace openshift-machine-api edit controlplanemachineset.machine.openshift.io clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑

providerSpec字段中的以下行:providerSpec: value: ... instanceType: <compatible_aws_instance_type>providerSpec: value: ... instanceType: <compatible_aws_instance_type>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 使用与之前选择相同的基础指定较大的 AWS 实例类型。例如,您可以将

m6i.xlarge更改为m6i.2xlarge或m6i.4xlarge。

保存您的更改。

-

对于使用默认

RollingUpdate更新策略的集群,Operator 会自动将更改传播到 control plane 配置。 -

对于配置为使用

OnDelete更新策略的集群,您必须手动替换 control plane 机器。

-

对于使用默认

2.1.2.1.2. 使用 AWS 控制台更改 Amazon Web Services 实例类型

您可以通过更新 AWS 控制台中的实例类型来更改 control plane 机器使用的 Amazon Web Services (AWS) 实例类型。

先决条件

- 您可以使用修改集群的 EC2 实例所需的权限访问 AWS 控制台。

-

您可以使用具有

cluster-admin角色的用户访问 OpenShift Container Platform 集群。

流程

- 打开 AWS 控制台并为 control plane 机器获取实例。

选择一个 control plane 机器实例。

- 对于所选 control plane 机器,通过创建 etcd 快照来备份 etcd 数据。如需更多信息,请参阅 "恢复 etcd"。

- 在 AWS 控制台中,停止 control plane 机器实例。

- 选择已停止的实例,然后点 Actions → Instance Settings → Change instance type。

-

将实例更改为较大的类型,确保类型与之前选择相同,并应用更改。例如,您可以将

m6i.xlarge更改为m6i.2xlarge或m6i.4xlarge。 - 启动实例。

-

如果您的 OpenShift Container Platform 集群具有实例对应的

Machine对象,请更新对象的实例类型以匹配 AWS 控制台中设置的实例类型。

- 为每个 control plane 机器重复此步骤。

2.2. 推荐的基础架构实践

本主题为 OpenShift Container Platform 中的基础架构提供推荐的性能和可扩展性实践。

2.2.1. 基础架构节点大小

基础架构节点是标记为运行 OpenShift Container Platform 环境组成部分的节点。基础架构节点的资源要求取决于集群中的集群年龄、节点和对象,因为这些因素可能会导致 Prometheus 的指标或时间序列增加。以下基础架构节点大小是基于在 Control plane 节点大小 部分中详述的集群密度测试中观察到的结果,其中监控堆栈和默认 ingress-controller 被移到这些节点。

| worker 节点数量 | 集群密度或命名空间数量 | CPU 内核 | 内存 (GB) |

|---|---|---|---|

| 27 | 500 | 4 | 24 |

| 120 | 1000 | 8 | 48 |

| 252 | 4000 | 16 | 128 |

| 501 | 4000 | 32 | 128 |

通常,建议每个集群有三个基础架构节点。

这些大小建议应用作指导行。Prometheus 是一个高内存密集型应用程序,资源使用量取决于各种因素,包括节点、对象、Prometheus 指标提取间隔、指标或时间序列以及集群的年龄。此外,路由器资源使用量也可以受到路由数量和入站请求的数量/类型的影响。

这些建议只适用于在集群创建过程中安装监控、Ingress 和 Registry 基础架构组件的基础架构节点。

在 OpenShift Container Platform 4.20 中,与 OpenShift Container Platform 3.11 及之前的版本相比,系统现在默认保留半个 CPU 内核(500 millicore)。这会影响缩放建议。

2.2.2. 扩展 Cluster Monitoring Operator

OpenShift Container Platform 会提供 Cluster Monitoring Operator 在基于 Prometheus 的监控堆栈中收集并存储的数据。作为管理员,您可以通过进入 Observe → Dashboards 来查看 OpenShift Container Platform Web 控制台中的系统资源、容器和组件指标的仪表板。

2.2.3. Prometheus 数据库存储要求

红帽对不同的扩展大小进行了各种测试。

- 以下 Prometheus 存储要求并不具有规定性,应该将它们视为参考信息。取决于具体的工作负载和资源的使用,集群中可能会出现高的资源消耗,包括 Prometheus 收集的指标,如 pod 、容器、路由或其他资源的数量。

- 您可以配置基于大小的数据保留策略,以满足您的存储要求。

| 节点数 | pod 数量(每个 pod 2 个容器) | 每天增加的 Prometheus 存储 | 每 15 天增加的 Prometheus 存储 | 网络(每个 tsdb 块) |

|---|---|---|---|---|

| 50 | 1800 | 6.3 GB | 94 GB | 16 MB |

| 100 | 3600 | 13 GB | 195 GB | 26 MB |

| 150 | 5400 | 19 GB | 283 GB | 36 MB |

| 200 | 7200 | 25 GB | 375 GB | 46 MB |

大约 20%的预期大小被添加为开销,以保证存储要求不会超过计算的值。

上面的计算用于默认的 OpenShift Container Platform Cluster Monitoring Operator。

CPU 利用率会有轻微影响。这个比例为在每 50 个节点和 1800 个 pod 的 40 个内核中大约有 1 个。

针对 OpenShift Container Platform 的建议

- 至少使用两个基础架构 (infra) 节点。

- 至少使用三个带有非易失性存储器 (SSD 或 NVMe) 驱动器的 openshift-container-storage 节点。

2.2.4. 配置集群监控

您可以为集群监控堆栈中的 Prometheus 组件增加存储容量。

流程

为 Prometheus 增加存储容量:

创建 YAML 配置文件

cluster-monitoring-config.yaml。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Prometheus 保留的默认值为

PROMETHEUS_RETENTION_PERIOD=15d。时间单位使用以下后缀之一 : s 、m 、h 、d。 - 2 4

- 集群的存储类。

- 3

- 一个典型的值是

PROMETHEUS_STORAGE_SIZE=2000Gi。存储值可以是一个纯整数,也可以是带有以下后缀之一的整数: E 、P 、T 、G 、M 、K。您也可以使用以下效果相同的后缀:Ei 、Pi 、Ti 、Gi 、Mi 、Ki。 - 5

- 一个典型的值

是 alertmanager_STORAGE_SIZE=20Gi。存储值可以是一个纯整数,也可以是带有以下后缀之一的整数: E 、P 、T 、G 、M 、K。您也可以使用以下效果相同的后缀:Ei 、Pi 、Ti 、Gi 、Mi 、Ki。

- 为保留周期、存储类和存储大小添加值。

- 保存该文件。

运行以下命令应用这些更改:

oc create -f cluster-monitoring-config.yaml

$ oc create -f cluster-monitoring-config.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 3 章 电信核心参考设计规格

电信核心参考设计规格(RDS)配置在商业硬件上运行的 OpenShift Container Platform 集群,以托管电信核心工作负载。

3.1. 电信核心 RDS 4.20 使用模型概述

Telco 核心参考设计规格(RDS)描述了支持大型电信应用程序(包括 control plane 功能)的平台,如信号和聚合。它还包括一些集中式数据平面功能,如 user plane 功能 (UPF)。这些功能通常需要可扩展性、复杂的网络支持、弹性的软件定义存储并支持比 RAN 等远端部署限制的性能要求。

3.2. 关于电信核心集群使用模型

电信核心集群使用模型专为在商业硬件上运行的集群而设计。电信核心集群支持大规模电信应用程序,包括信号、聚合和会话边框控制器(SBC);以及集中式数据平面功能(UPF);以及中央化的 data plane,如 5G user plane functions (UPF)。电信核心集群功能需要可扩展性、复杂的网络支持、弹性软件定义存储和支持性能要求,比远边缘 RAN 部署更严格且受限制。

电信核心功能的网络要求因各种网络功能和性能点而异。IPv6 是一个要求,常见的是使用双栈。有些功能需要最大吞吐量和事务率,并需要支持 user-plane DPDK 网络。其他功能使用更为典型的云原生模式,并可以依赖 OVN-Kubernetes、内核网络和负载均衡。

电信核心集群配置为具有三个 control plane 的标准,以及配置了库存(非RT)内核的一个或多个 worker 节点。在支持具有不同网络和性能要求的工作负载中,您可以使用 MachineConfigPool 自定义资源(CR)对 worker 节点进行分段,例如,非用户数据平面或高吞吐量用例。为了支持所需的电信操作功能,核心集群安装了标准的第 2 天 OLM 管理的 Operator。

图 3.1. 电信核心 RDS 集群基于服务的架构和网络拓扑

3.3. 参考设计范围

电信核心和电信 RAN 参考规格(RDS)捕获了建议的、经过测试和支持的配置,以便为运行电信核心和电信 RAN 配置集的集群获得可靠和可重复的性能。

每个 RDS 包括已发布的功能及支持的配置,这些配置经过设计并验证,供集群运行各个配置集。配置提供了一个满足功能和 KPI 目标的基准 OpenShift Container Platform 安装。每个 RDS 还描述了每个单独配置的预期变化。每个 RDS 的验证包括很多长持续时间和大规模测试。

为 OpenShift Container Platform 的每个主要 Y-stream 版本更新经过验证的参考配置。z-stream 补丁版本会定期根据参考配置重新测试。

3.4. 来自参考设计的偏差

从经过验证的电信核心和电信 RAN DU 参考设计规范(RDS)中进行开发,在您更改的特定组件或功能之外可能会产生重大影响。开发需要在完整的解决方案上下文中分析和工程。

应使用明确的操作跟踪信息,分析来自 RDS 的所有偏差。预计将来自合作伙伴的尽职调查,以便了解如何通过参考设计来保持一致。这可能需要合作伙伴向红帽提供其他资源,以便其用例能够更好地与平台结果相联系。这对解决方案的支持性至关重要,并确保红帽与合作伙伴保持一致。

RDS 的偏差可以有一些或全部后果:

- 解决问题可能需要更长的时间。

- 缺少项目服务级别协议 (SLA)、项目期限、最终供应商性能要求等风险。

未批准的偏差可能需要在执行级别进行升级。

注意根据合作伙伴参与优先事项,红帽优先考虑为开发提供请求。

3.5. 电信核心常见基准模型

以下配置和使用模型适用于所有电信核心用例。电信核心用例基于这种常见功能基准进行构建。

- 集群拓扑

电信核心参考设计支持两个不同的集群配置变体:

- 非可调度 control plane 变体,其中用户工作负载严格禁止在 master 节点上运行。

一个可调度的 control plane 变体,允许用户工作负载在 master 节点上运行,以优化资源利用率。这个变体只适用于裸机 control plane 节点,且必须在安装时配置。

所有集群,无论变体如何,都必须符合以下要求:

- 由三个或更多节点组成的高可用性 control plane。

- 使用多个机器配置池。

- Storage

- 电信核心用例需要高度可用的持久性存储,如外部存储解决方案提供的。OpenShift Data Foundation 可用于管理对外部存储的访问。

- 网络

电信核心集群网络符合以下要求:

- 双堆栈 IPv4/IPv6 (IPv4 为主)。

- 完全断开连接的 - 集群在其生命周期中都无法访问公共网络。

- 支持多个网络。分段网络提供操作、管理和维护(OAM)、信号和存储流量之间的隔离。

- 集群网络类型是 OVN-Kubernetes,如 IPv6 支持需要。

电信核心集群具有由底层 RHCOS、SR-IOV Network Operator、Load Balancer 和其他组件支持的多个网络层。这些层包括以下内容:

集群网络层。通过安装配置定义并应用集群网络配置。使用 NMState Operator 在第 2 天操作过程中更新配置。使用初始配置建立以下内容:

- 主机接口配置。

- 主动/主动绑定(LACP)。

-

二级/额外网络层。通过网络

additionalNetwork或NetworkAttachmentDefinitionCR 配置 OpenShift Container Platform CNI。使用初始配置来配置 MACVLAN 虚拟网络接口。 - 应用程序工作负载层。User plane 网络在云原生网络功能(CNF)中运行。

- Service Mesh

- 电信 CNF 可以使用 Service Mesh。电信核心集群通常包括一个 Service Mesh 实现。选择实施和配置已超出此规格的范围。

3.6. 部署计划

MachineConfigPools (MCP)自定义资源(CR)根据客户计划参数,将电信核心集群中的 worker 节点划分为不同的节点组。使用 MCP 时要小心的部署计划对于尽量减少部署和升级时间至关重要,更重要的是,尽量减少集群升级过程中电信级服务的中断。

描述

电信核心集群可以使用 MachineConfigPools (MCP)将 worker 节点分成额外的独立角色,例如因为不同的硬件配置集。这允许为每个角色进行自定义性能优化,同时还可以加快电信核心集群部署或升级的关键功能。多个 MCP 可用于在一个或多个维护窗口间正确计划集群升级。这很重要,因为如果仔细考虑规划,则电信级服务可能会受到影响。

在集群升级过程中,您可以在升级 control plane 时暂停 MCP。如需更多信息,请参阅"绑定一个 Canary rollout 更新"。这样可确保 worker 节点不会被重启并运行工作负载,直到 MCP 取消暂停为止。

使用小心的 MCP 规划,您可以控制随时升级哪些节点的时间和顺序。有关如何使用 MCP 计划电信升级的更多信息,请参阅"在更新前将 MachineConfigPool 标签应用到节点"。

在开始初始部署前,请注意与 MCP 相关的以下工程注意事项:

PerformanceProfile 和 Tuned 配置集关联:

使用 PerformanceProfile 时,请记住每个 Machine Config Pool (MCP)必须只链接到一个 PerformanceProfile 或 Tuned 配置集定义。因此,即使多个 MCP 所需的配置是相同的,每个 MCP 仍然需要自己的专用 PerformanceProfile 定义。

规划您的 MCP 标签策略:

使用适当的策略规划 MCP 标签,以根据参数分割 worker 节点,例如:

- worker 节点类型:识别具有等效硬件配置集的一组节点,例如,用于 control plane 网络功能(NF) 的 worker 和用于用户 data plane NFs 的 worker。

- 每个 worker 节点类型的 worker 节点数量。

- 对等硬件配置集所需的最小 MCP 数量是 1,但对于较大的集群可能需要更多。例如,您可以为每个硬件配置集设计更多 MCP,以支持更精细的升级(每个步骤有较小的集群容量影响)。

MCP 中节点的更新策略取决于升级要求和所选的

maxUnavailable值:- 允许维护窗口的数量。

- 维护窗口持续的时间。

- worker 节点的总数。

-

所需

maxUnavailable(MCP 同时更新的节点数量)。

针对以下的 worker 节点的 CNF 要求:

- 升级过程中每个 Pod 所需的最小可用性,配置了 pod 中断预算(PDB)。PDB 在升级过程中维护电信服务级别协议(SLA)至关重要。有关 PDB 的更多信息,请参阅"了解如何使用 pod 中断预算来指定必须在线的 pod 数量"。

- 每个 Pod 所需的最小真正高可用性,因此每个副本都在单独的硬件上运行。

- pod 关联性和反关联性链接 :有关如何使用 pod 关联性和反关联性的更多信息,请参阅"使用关联性和反关联性规则相对于其他 pod 放置 pod"。

- 电信级服务可能会受到影响的持续时间和升级维护窗口数量。

3.7. 区域

设计集群以支持同时中断多个节点对于高可用性(HA)至关重要,并减少了升级时间。OpenShift Container Platform 和 Kubernetes 使用已知的标签 topology.kubernetes.io/zone 来创建受通用故障域的节点池。为拓扑(availability)区域注解节点允许高可用性工作负载分散,以便每个区域只包含一组 HA 复制 pod 中的一个副本。在这个版本中,单个区的丢失不会违反 HA 约束,将维护最小服务可用性。OpenShift Container Platform 和 Kubernetes 将默认 TopologySpreadConstraint 应用到所有副本结构(Service、ReplicaSet、StatefulSet 或 ReplicationController),它根据 topology.kubernetes.io/zone 标签来分散副本。此默认允许基于区的分布在不更改工作负载 pod 规格的情况下应用。

集群升级通常会在更新底层操作系统时造成节点中断。在大型集群中,需要同时更新多个节点以便快速、在几个维护窗口中完成升级。通过使用区来确保 pod 分布,可以同时将升级应用到区中的所有节点(假设有足够的备用容量),同时保持高可用性和服务可用性。推荐的集群设计是将节点分区到多个 MCP 中,并根据之前的注意事项将单个 MCP 中的所有节点标记为单个区,这与附加到其他 MCP 的区域不同。使用这个策略,可以同时更新 MCP 中的所有节点。

生命周期 hook (就绪、存活度、启动和预停止)在确保应用可用性方面发挥重要作用。对于特定预停止 hook 的升级,应用程序可以采取必要的步骤来准备中断,然后再从节点驱除。

- 限制和要求

- 默认 TopologySpreadConstraints (TSC)仅在未给出显式 TSC 时才适用。如果您的 pod 有明确的 TSC,请确保包含基于区的分布。

-

集群必须具有足够的备用容量,才能容忍同时更新 MCP。否则 MCP 的

maxUnavailable必须小于 100%。 - 更新 MCP 中所有节点的功能取决于工作负载设计和具有该中断级别的服务级别。

- 工程注意事项

- Pod 排空时间可能会影响节点更新时间。确保工作负载设计允许快速排空 pod。

PodDisruptionBudgets (PDB) 用于强制实施高可用性要求。

为确保持续应用可用性,集群设计必须使用足够的独立区域来分散工作负载的 pod。

- 如果 pod 分散到足够区域,则一个区域的丢失不会停机超过 Pod Disruption Budget (PDB)允许的 pod。

- 如果 pod 没有足够多的分布式,因为有太多的区域或限制调度限制,区域失败将违反 PDB,从而导致中断。

- 此外,这种较差的分布可能会强制并行运行升级,以按顺序执行缓慢和顺序(部分序列化),以避免违反 PDB,从而显著扩展维护时间。

- 具有 0 个中断的 pod 的 PDB 将阻止节点排空并需要管理员干预。在快速和自动升级时,应该避免使用此模式。

3.8. 电信核心集群常见使用模型工程注意事项

- 集群工作负载在"应用程序工作负载"中详细介绍。

Worker 节点应在以下任何 CPU 上运行:

- 当 OpenShift Container Platform 支持时,Intel 3rd Generation Xeon (IceLake) CPU 或具有 silicon 安全漏洞(Spectre 和类似)缓解的 CPU 被关闭。当启用 Spectre 和类似的缓解方案时,S Skylake 和旧的 CPU 可能会出现 40% 的事务性能下降。

- OpenShift Container Platform 支持 AMD EPYC Zen 4 CPU (Genoa、Bergamo) 或 AMD EPYC Zen 5 CPU (Turin)。

- OpenShift Container Platform 支持时的 Intel Sierra Forest CPU。

-

在 worker 节点上启用 IRQ 平衡。

PerformanceProfileCR 将globallyDisableIrqLoadBalancing参数设置为false的值。保证的 QoS pod 被注解以确保隔离,如"CPU 分区和性能调优"中所述。

所有集群节点应具有以下功能:

- 启用超线程

- 具有 x86_64 CPU 架构

- 启用了普通(非实时)内核

- 没有为工作负载分区配置

电源管理和最大性能之间的平衡因集群中的机器配置池而异。以下配置应该与机器配置池组中的所有节点一致。

- 集群扩展。如需更多信息,请参阅"可扩展性"。

- 集群应该可以扩展到至少 120 个节点。

-

CPU 分区使用

PerformanceProfileCR 配置,并应用于每个MachineConfigPool的节点。如需了解更多注意事项,请参阅"CPU 分区和性能调整"。 OpenShift Container Platform 的 CPU 要求取决于配置的功能集和应用程序工作负载特征。对于根据 kube-burner node-density 测试创建的 3000 pod 的模拟工作负载配置的集群,会验证以下 CPU 要求:

- control plane 和 worker 节点的最小保留 CPU 数量是每个 NUMA 节点 2 个 CPU (4 个超线程)。

- 用于非 DPDK 网络流量的 NIC 应配置为在最多 32 RX/TX 队列中使用。

具有大量 pod 或其他资源的节点可能需要额外的保留 CPU。剩余的 CPU 可用于用户工作负载。

注意OpenShift Container Platform 配置、工作负载大小和工作负载特征的不同需要额外分析,以确定对 OpenShift 平台所需 CPU 数量的影响。

3.8.1. 应用程序工作负载

在电信核心集群中运行的应用程序工作负载可包括高性能云原生网络功能(CNF)和传统的最佳 pod 工作负载。

保证因为性能或安全要求而需要专用或专用使用 CPU 的 pod 有保证的 QoS 调度可用。通常,使用 user plane 网络(如 DPDK)运行高性能或延迟敏感 CNF 的 pod 需要通过节点调整和保证 QoS 调度来独占使用专用的整个 CPU。在创建需要专用 CPU 的 pod 配置时,请注意超线程系统的潜在影响。当整个内核(2 超线程)必须分配给 pod 时,Pod 应该请求 2 个 CPU 的倍数。

运行不需要高吞吐量和低延迟网络的网络功能的 Pod 通常使用最佳或突发的 QoS pod 调度,且不需要专用或隔离的 CPU 内核。

- 工程考虑

使用以下信息来规划电信核心工作负载和集群资源:

-

从 OpenShift Container Platform 4.19 开始,

cgroup v1不再被支持并已被删除。现在,所有工作负载必须与cgroup v2兼容。如需更多信息,请参阅 Red Hat OpenShift 工作负载上下文中的 Red Hat Enterprise Linux 9 更改。 - CNF 应用程序应该符合 Kubernetes 的最新版本。

根据您的应用程序需要,使用最佳数量和突发的 QoS pod。

-

使用带有正确配置节点的

PerformanceProfileCR 中的保留或隔离 CPU 的保证 QoS pod。 - 保证的 QoS Pod 必须包含完全隔离 CPU 的注解。

- 最佳工作和突发 pod 无法保证专用 CPU 使用量。工作负载可能被其他工作负载、操作系统守护进程或内核任务抢占。

-

使用带有正确配置节点的

使用 exec probe 静默,且仅在没有其他合适的选项时才使用

-

如果 CNF 使用 CPU 固定,则不要使用 exec 探测。使用其他探测实施,如

httpGet或tcpSocket。 - 当您需要使用 exec 探测时,限制 exec 探测频率和数量。exec 探测的最大数量必须保持在 10 以下,且频率不得小于 10 秒。

- 您可以使用启动探测,因为它们不会在 steady-state 操作中使用大量资源。exec 探测的限制主要适用于存活度和就绪度探测。与其它探测类型相比,执行探测会导致管理内核 CPU 使用率高得多,因为它们需要进程分叉。

-

如果 CNF 使用 CPU 固定,则不要使用 exec 探测。使用其他探测实施,如

- 使用预停止 hook 允许应用程序工作负载在 pod 中断预算前执行必要的操作,比如在升级或节点维护过程中。hook 使 pod 能够将状态保存到持久性存储,从服务卸载流量,或向其他 Pod 卸载流量。

-

从 OpenShift Container Platform 4.19 开始,

3.8.2. 信号工作负载

信号工作负载通常使用 SCTP、REST、gRPC 或类似的 TCP 或 UDP 协议。信号工作负载支持使用配置为 MACVLAN 或 SR-IOV 接口的辅助 multus CNI 支持每秒数以千计的事务(TPS)。这些工作负载可以在带有保证或突发 QoS 的 pod 中运行。

3.9. 电信核心 RDS 组件

以下小节描述了用于配置和部署集群来运行电信核心工作负载的各种 OpenShift Container Platform 组件和配置。

3.9.1. CPU 分区和性能调整

- 这个版本中的新内容

- 禁用 RPS - 在应用程序 CPU 上应该考虑 pod 网络的资源使用

- 在可调度的 control-plane 节点上更好地隔离 control plane

- 支持 NUMA Resources Operator 中的可调度 control-plane

- 有关 Telco Core 集群的升级的其他指导

- 描述

- CPU 分区通过将敏感工作负载与通用任务、中断和驱动程序工作队列分离来提高性能并降低延迟。分配给这些辅助进程的 CPU 在以下部分中称为 reserved。在启用了超线程的系统中,CPU 是一个超线程。

- 限制和要求

操作系统需要一定数量的 CPU 来执行所有支持任务,包括内核网络。

- 仅具有 user plane 网络应用程序(DPDK)的系统至少需要为操作系统和基础架构组件保留一个核心(2 超线程)。

- 在启用了 Hyper-Threading 的系统中,内核同级线程必须始终处于相同的 CPU 池中。

- 保留和隔离的内核集合必须包含所有 CPU 内核。

- 每个 NUMA 节点的核心 0 必须包含在保留的 CPU 集中。

- 低延迟工作负载需要特殊配置,以避免受到平台中断、内核调度程序或其他部分影响。

如需更多信息,请参阅"创建性能配置集"。

- 工程考虑

-

从 OpenShift 4.19 开始,

cgroup v1不再被支持并已被删除。现在,所有工作负载必须与cgroup v2兼容。如需更多信息,请参阅 Red Hat OpenShift 工作负载上下文中的 Red Hat Enterprise Linux 9 更改。 -

所需的最少保留容量(

systemReserved) 的信息包括在在 OCP 4 节点上为系统保留量的 CPU和内存 - 对于可调度的 control plane,最低推荐保留容量至少为 16 个 CPU。

- 实际所需的保留 CPU 容量取决于集群配置和工作负载属性。

- 保留的 CPU 值必须向上舍入到完整内核(2 超线程)。

- 对 CPU 分区的更改会导致相关机器配置池中包含的节点排空并重启。

- 保留的 CPU 减少了 pod 密度,因为保留的 CPU 已从 OpenShift Container Platform 节点的可分配容量中删除。

应该为实时工作负载启用实时工作负载提示。

-

应用实时工作负载

Hint设置会导致应用nohz_full内核命令行参数来提高高性能应用程序的性能。当您应用workloadHint设置时,任何没有cpu-quota.crio.io: "disable"注解和正确的runtimeClassName值的隔离或 burstable pod 都会受到 CRI-O 速率限制。当您设置workloadHint参数时,请注意提高性能和 CRI-O 速率限制的潜在影响之间的权衡。确保正确注解所需的 pod。

-

应用实时工作负载

- 没有 IRQ 关联性支持的硬件会影响隔离的 CPU。所有服务器硬件都必须支持 IRQ 关联性,以确保具有保证 CPU QoS 的 pod 可以充分利用分配的 CPU。

-

OVS 动态管理其

cpuset条目,以适应网络流量的需求。您不需要保留额外的 CPU 来处理主 CNI 上的高网络吞吐量。 - 如果集群中运行的工作负载使用内核级别网络,则参与 NIC 的 RX/TX 队列数应设置为 16 或 32 个队列(如果硬件允许)。请注意默认队列计数。如果没有配置,每个在线 CPU 默认队列数是一个 RX/TX 队列,这可能会导致分配太多的中断。

irdma 内核模块可能会导致在具有高内核数的系统上分配太多中断向量。要防止这种情况,参考配置会阻止这个内核模块通过

PerformanceProfile资源中的内核命令行参数加载。通常,核心工作负载不需要这个内核模块。注意有些驱动程序在减少队列计数后也不会取消分配中断。

-

从 OpenShift 4.19 开始,

3.9.2. 可调度 control plane 上的工作负载

- 在 control plane 节点上启用工作负载

您可以启用可调度 control plane 在 control plane 节点上运行工作负载,利用裸机上的空闲 CPU 容量进行潜在的成本节省。此功能仅适用于带有裸机 control plane 节点的集群。

此功能有两个不同的部分:

- 在 control plane 节点上允许工作负载: 此功能可在初始集群安装后配置,允许您在需要在这些节点上运行工作负载时启用它。

- 启用工作负载分区 :这是一个关键隔离措施,保护 control plane 不受常规工作负载干扰,确保集群稳定性和可靠性。工作负载分区必须在初始的 "day zero" 集群安装过程中配置,且无法在以后启用。

如果您计划在 control plane 节点上运行工作负载,您必须首先在初始设置中启用工作负载分区。然后,您可以稍后启用可调度 control plane 功能。

- 工作负载特性和限制

您必须测试并验证工作负载,以确保应用程序不会影响核心集群功能。建议您从没有大量 CPU 或网络负载的轻量级容器开始。

由于集群稳定性的风险,在 control plane 节点上不允许某些工作负载。这包括重新配置内核参数或系统全局 sysctl 的任何工作负载,因为这可能导致集群无法预计的结果。

为确保稳定性,您必须遵循以下内容:

- 确保所有非预期的工作负载都定义了内存限值。这在出现内存泄漏时保护 control plane。

- 避免过度加载保留的 CPU,例如,大量使用 exec 探测。

- 避免大量基于内核的网络使用情况,因为它可以通过 OVS 等软件组件增加保留的 CPU 负载。

- NUMA Resources Operator 支持

- NUMA Resources Operator 支持在 control plane 节点上使用。Operator 的功能行为保持不变。

3.9.3. Service Mesh

- 描述

- 电信核心云原生功能(CNF)通常需要 Service Mesh 实现。特定的服务网格功能和性能要求取决于应用程序。服务网格实施和配置选择超出了本文档的范围。这个实现必须考虑服务网格对集群资源使用情况和性能的影响,包括在实现中 pod 网络中引入的额外延迟。

3.9.4. 网络

下图显示了电信核心参考设计网络配置。

图 3.2. 电信核心参考设计网络配置

- 这个版本中的新内容

- 这个版本没有参考设计更新

如果您在 metallb-system 命名空间中有自定义 FRRConfiguration CR,您必须将它们移到 openshift-network-operator 命名空间中。

- 描述

- 集群是为双栈 IP (IPv4 和 IPv6)配置的。

- 验证的物理网络配置由两个双端口 NIC 组成。一个 NIC 在主 CNI (OVN-Kubernetes)和 IPVLAN 和 MACVLAN 流量间共享,而第二个 NIC 专用于基于 SR-IOV VF 的 pod 流量。

-

Linux 绑定接口(

bond0)是在主动-主动 IEEE 802.3ad LACP 模式中创建的,并附加两个 NIC 端口。顶尖网络设备必须支持,并为多机链路聚合 (mLAG) 技术进行配置。 -

VLAN 接口在

bond0上创建,包括用于主 CNI。 -

在安装过程的网络配置阶段,会在集群安装过程中创建绑定和 VLAN 接口。除了主 CNI 使用的

vlan0VLAN 外,其它所有 VLAN 可以在第 2 天活动期间使用 Kubernetes NMstate Operator 创建。 - MACVLAN 和 IPVLAN 接口使用对应的 CNI 创建。它们不共享相同的基本接口。如需更多信息,请参阅"Cluster Network Operator"。

- SR-IOV VF 由 SR-IOV Network Operator 管理。

-

为确保 LoadBalancer Service 后面的 pod 一致源 IP 地址,请配置

EgressIPCR 并指定podSelector参数。EgressIP 在 "Cluster Network Operator" 部分进一步讨论。 您可以通过执行以下操作实现服务流量分离:

-

使用

NodeNetworkConfigurationPolicyCR 在节点上配置 VLAN 接口和特定内核 IP 路由。 -

为每个 VLAN 创建一个 MetalLB

BGPPeerCR,以与远程 BGP 路由器建立对等。 -

定义 MetalLB

BGPAdvertisementCR,以指定哪些 IP 地址池应公告为所选BGPPeer资源列表。下图演示了如何通过特定的 VLAN 接口从外部公告特定的服务 IP 地址。服务路由在BGPAdvertisementCR 中定义,并使用IPAddressPool1和BGPPeer1字段的值进行配置。

-

使用

图 3.3. 电信核心参考设计 MetalLB 服务分离

3.9.4.1. Cluster Network Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

Cluster Network Operator (CNO)会在集群安装过程中部署和管理集群网络组件,包括默认的 OVN-Kubernetes 网络插件。CNO 允许配置主接口 MTU 设置,OVN 网关模式可为 pod 出口使用节点路由表,以及 MACVLAN 等其他二级网络。

支持网络流量分离,通过 CNO 配置多个网络接口。定向到这些接口的流量通过使用 NMState Operator 应用的静态路由来配置。为确保 pod 流量被正确路由,OVN-K 被配置为启用了

routingViaHost选项。此设置使用内核路由表,以及应用的静态路由,而不是 OVN 用于 pod 出口流量。Whereabouts CNI 插件用于为其他 pod 网络接口提供动态 IPv4 和 IPv6 寻址,而无需使用 DHCP 服务器。

- 限制和要求

- IPv6 支持需要 OVN-Kubernetes。

- 大型 MTU 集群支持需要将连接的网络设备设置为相同的或更大值。支持 MTU 大小最多 8900。

MACVLAN 和 IPVLAN 无法在同一主接口上并置,因为它们依赖于相同的底层内核机制,特别是

rx_handler。此处理程序允许第三方模块处理传入的数据包,主机处理它们之前,每个网络接口只能注册一个这样的处理程序。由于 MACVLAN 和 IPVLAN 都需要注册自己的rx_handler才能正常工作,所以它们不会冲突,且无法在同一接口上共存。查看源代码了解更多详情:- 备用 NIC 配置包括将共享 NIC 拆分为多个 NIC 或使用一个双端口 NIC,尽管它们尚未经过测试和验证。

- 带有单堆栈 IP 配置的集群不会被验证。

EgressIP

-

EgressIP 故障转移时间取决于

NetworkCR 中的reachabilityTotalTimeoutSeconds参数。这个参数决定了在所选出口节点无法访问时用于检测的探测的频率。此参数的建议值为1秒。 - 当将 EgressIP 配置为多个出口节点时,故障转移时间应该以秒数或更长的时间为准。

- 在具有额外网络接口 EgressIP 流量的节点上,将通过分配 EgressIP 地址的接口出口。请参阅"配置出口 IP 地址"。

-

EgressIP 故障转移时间取决于

-

Pod 级别 SR-IOV 绑定模式必须设置为

active-backup,并且必须设置miimon的值(建议使用100)。

- 工程考虑

-

Pod 出口流量由内核路由表使用

routingViaHost选项处理。主机上必须配置适当的静态路由。

-

Pod 出口流量由内核路由表使用

3.9.4.2. 负载均衡器

- 这个版本中的新内容

- 这个版本没有参考设计更新。

如果您在 metallb-system 命名空间中有自定义 FRRConfiguration CR,您必须将它们移到 openshift-network-operator 命名空间中。

- 描述

- MetalLB 是使用标准路由协议的裸机 Kubernetes 集群的负载均衡器实现。它可让 Kubernetes 服务获取外部 IP 地址,该地址也添加到集群中的主机网络中。MetalLB Operator 部署并管理集群中 MetalLB 实例的生命周期。有些用例可能需要 MetalLB 中没有提供的功能,如有状态负载均衡。如有必要,您可以使用外部第三方负载均衡器。外部负载均衡器的选择和配置已超出此规格的范围。使用外部第三方负载均衡器时,集成工作必须包含足够的分析,以确保满足所有性能和资源利用率要求。

- 限制和要求

- MetalLB 不支持有状态负载均衡。如果这是工作负载 CNF 的要求,则必须使用备用负载均衡器实现。

- 您必须确保外部 IP 地址可以从客户端路由到集群的主机网络。

- 工程考虑

- MetalLB 仅在 BGP 模式下用于电信内核使用模型。

-

对于电信内核使用模型,MetalLB 仅支持本地网关模式中使用的 OVN-Kubernetes 网络供应商。请参阅 "Cluster Network Operator" 中的

routingViaHost。 MetalLB 中的 BGP 配置应该根据网络和对等点的要求而有所不同。

- 您可以使用地址、聚合长度、自动分配等变化来配置地址池。

-

MetalLB 仅将 BGP 用于公告路由。只有

transmitInterval和minimumTtl参数在此模式中相关。BFD 配置集中的其他参数应保持接近默认值,因为较短的值可能会导致假的负值并影响性能。

3.9.4.3. SR-IOV

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

- SR-IOV 允许将物理功能(PF)划分为多个虚拟功能(VF)。然后 VF 可以分配给多个 pod,以实现更高的吞吐量性能,同时使 pod 保持隔离。SR-IOV Network Operator 置备并管理 SR-IOV CNI、网络设备插件和 SR-IOV 堆栈的其他组件。

- 限制和要求

- 仅支持某些网络接口。如需更多信息,请参阅"支持设备"。

- 启用 SR-IOV 和 IOMMU :SR-IOV Network Operator 会在内核命令行中自动启用 IOMMU。

- SR-IOV VF 不会从 PF 接收链路状态更新。如果需要链接降级检测,它必须在协议级别进行。

-

MultiNetworkPolicyCR 只能应用到netdevice网络。这是因为,实施使用 iptables,它无法管理 vfio 接口。

- 工程考虑

-

vfio模式中的 SR-IOV 接口通常用于为需要高吞吐量或低延迟的应用程序启用额外的二级网络。 -

必须明确创建

SriovOperatorConfigCR。此 CR 包含在引用配置策略中,这会导致在初始部署期间创建它。 - 不支持使用 UEFI 安全引导或内核锁定进行固件更新的 NIC 必须预先配置,并启用了足够的虚拟功能(VF)来支持应用程序工作负载所需的 VF 数量。对于 Mellanox NIC,您必须在 SR-IOV Network Operator 中禁用 Mellanox vendor 插件。如需更多信息,请参阅"配置 SR-IOV 网络设备"。

-

要在 pod 启动后更改 VF 的 MTU 值,请不要配置

SriovNetworkNodePolicyMTU 字段。反之,使用 Kubernetes NMState Operator 设置相关 PF 的 MTU。

-

3.9.4.4. NMState Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- Kubernetes NMState Operator 提供了一个 Kubernetes API,用于在集群节点中执行状态驱动的网络配置。它在二级接口上启用网络接口配置、静态 IP 和 DNS、VLAN、中继、绑定、静态路由、MTU 并启用混杂模式。集群节点定期向 API 服务器报告每个节点的网络接口状态。

- 限制和要求

- Not applicable

- 工程考虑

-

初始网络配置是使用安装 CR 中的

NMStateConfig内容应用。NMState Operator 仅在网络更新需要时才使用。 -

当 SR-IOV 虚拟功能用于主机网络时,使用 NMState Operator (通过

nodeNetworkConfigurationPolicyCR)来配置 VF 接口,如 VLAN 和 MTU。

-

初始网络配置是使用安装 CR 中的

3.9.5. 日志记录

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- Cluster Logging Operator 启用收集并提供与节点相关的日志,以进行远程归档和分析。参考配置使用 Kafka 将审核和基础架构日志发送到远程归档。

- 限制和要求

- Not applicable

- 工程考虑

- 集群 CPU 使用的影响取决于生成的日志的数量或大小以及配置的日志过滤量。

- 参考配置不包括应用程序日志的发布。将应用程序日志包含在配置中,需要评估应用程序日志记录率以及分配给保留集合的足够额外 CPU 资源。

3.9.6. 电源管理

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- 使用 Performance Profile 配置具有高电源模式、低电源模式或混合模式的集群。电源模式的选择取决于集群中运行的工作负载的特征,特别是对延迟敏感度。使用每个 pod 电源管理 C-states 功能,为低延迟 pod 配置最大延迟。

- 限制和要求

- 电源配置依赖于适当的 BIOS 配置,例如启用 C-states 和 P-states。配置因硬件供应商而异。

- 工程考虑

- 延迟 :为了确保对延迟敏感的工作负载满足要求,您需要一个高电源或每个 pod 电源管理配置。每个 pod 电源管理仅适用于具有专用固定 CPU 的 Guaranteed QoS pod。

3.9.7. Storage

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

云原生存储服务可由 OpenShift Data Foundation 或其他第三方解决方案提供。

OpenShift Data Foundation 是面向容器的基于 Red Hat Ceph Storage 的存储解决方案。它提供块存储、文件系统存储和内部对象存储,可针对持久性和非持久性数据要求动态置备。电信核心应用程序需要持久性存储。

注意所有存储数据可能无法加密。要降低风险,请将存储网络与其他集群网络隔离。存储网络不能从其他集群网络访问或路由。只有直接附加到存储网络的节点才应允许访问它。

3.9.7.1. OpenShift Data Foundation

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

OpenShift Data Foundation 是容器的软件定义的存储服务。OpenShift Data Foundation 可使用两种模式之一部署:

- 内部模式,OpenShift Data Foundation 软件组件作为软件容器直接部署到 OpenShift Container Platform 集群节点上,以及其他容器化应用程序。

- 外部模式,其中 OpenShift Data Foundation 部署到专用存储集群中,通常是在 Red Hat Enterprise Linux (RHEL)上运行的独立 Red Hat Ceph Storage 集群。

这些存储服务在应用程序工作负载集群外部运行。

对于电信核心集群,存储支持由 OpenShift Data Foundation 存储服务在外部模式中运行,原因如下:

- 在 OpenShift Container Platform 和 Ceph 操作间分离依赖项允许独立的 OpenShift Container Platform 和 OpenShift Data Foundation 更新。

- 分离存储和 OpenShift Container Platform 基础架构层的操作功能是电信核心用例的典型客户要求。

- 外部 Red Hat Ceph Storage 集群可由在同一区域部署的多个 OpenShift Container Platform 集群重新使用。

OpenShift Data Foundation 支持使用二级 CNI 网络来分离存储流量。

- 限制和要求

- 在 IPv4/IPv6 双栈网络环境中,OpenShift Data Foundation 使用 IPv4 地址。如需更多信息,请参阅 IPv6 支持。

- 工程考虑

- OpenShift Data Foundation 网络流量应该与专用网络上的其他流量隔离,例如使用 VLAN 隔离。

- 在将多个 OpenShift Container Platform 集群附加到外部 OpenShift Data Foundation 集群前,必须有范围,以确保有足够的吞吐量、带宽和性能 KPI。

3.9.7.2. 其他存储解决方案

您可以使用其他存储解决方案为电信核心集群提供持久性存储。这些解决方案的配置和集成超出了参考设计规格(RDS)的范围。

将存储解决方案集成至电信核心集群必须包含正确的大小和性能分析,以确保存储满足整体性能和资源使用量要求。

3.9.8. 电信核心部署组件

以下小节描述了您使用 Red Hat Advanced Cluster Management (RHACM) 配置 hub 集群的各种 OpenShift Container Platform 组件和配置。

3.9.8.1. Red Hat Advanced Cluster Management

- 这个版本中的新内容

- 使用 RHACM 和 PolicyGenerator CR 是管理和部署策略的建议方法。这将替换 PolicyGenTemplate CR 用于此目的。

- 描述

RHACM 为部署的集群提供多集群引擎(MCE)安装和持续 GitOps ZTP 生命周期管理。您可以通过在维护窗口期间将

Policy自定义资源 (CR) 应用到集群来声明管理集群配置和升级。您可以使用 RHACM 策略控制器应用策略,由 TALM 管理。配置、升级和集群状态通过策略控制器进行管理。

安装受管集群时,RHACM 将标签和初始 ignition 配置应用到各个节点,以支持自定义磁盘分区、分配角色和分配到机器配置池。您可以使用

SiteConfig或ClusterInstanceCR 定义这些配置。- 限制和要求

- 工程考虑

- 当管理每个安装、站点或部署具有唯一内容的集群时,强烈建议使用 RHACM hub 模板。RHACM hub 模板允许您在为每个安装提供唯一值时对集群应用一致的策略集合。

3.9.8.2. Topology Aware Lifecycle Manager

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

TALM 是一个仅在 hub 集群上运行的 Operator。TALM 管理如何将集群和 Operator 升级、配置等更改部署到网络中的受管集群。TALM 具有以下核心功能:

- 提供由集群策略定义的集群配置和升级(OpenShift Container Platform 和 Operator)的序列更新。

- 提供用于延迟集群更新的应用程序。

- 支持对用户可配置的批处理中的集群集合进行策略更新进度发布。

-

通过在集群中添加

ztp-done或类似用户定义的标签来允许针对每个集群的操作。

- 限制和要求

- 支持以 400 批处理中的并发集群部署

- 工程考虑

-

在初始集群安装过程中,TALM 只应用带有

ran.openshift.io/ztp-deploy-wave注解的策略。 -

TALM 控制用户创建的

ClusterGroupUpgradeCR 时可以修复任何策略。 在集群升级维护窗口中将

MachineConfigPool(mcp) CRpaused字段设置为 true,并将maxUnavailable字段设置为最大可容忍的值。这可防止在升级过程中重启多个集群节点,这会使整体升级较短。当您取消暂停mcpCR 时,所有配置更改都使用一次重启来应用。注意在安装过程中,自定义

mcpCR 可以暂停,并将maxUnavailable设置为 100% 以改进安装时间。可以使用包含这些更新的策略的

ClusterGroupUpgrade(CGU) CR 编配(包括 OpenShift Container Platform、day-2 OLM operator 和自定义配置)。- 可以使用链的 CGU CR 编配 EUS 到 EUS 升级

- MCP 暂停的控制可以通过 CGU CR 中的策略来管理,用于完整 control plane 和 worker 节点推出部署。

-

在初始集群安装过程中,TALM 只应用带有

3.9.8.3. GitOps Operator 和 ZTP 插件

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

GitOps Operator 提供了一个 GitOps 驱动的基础架构,用于管理集群部署和配置。集群定义和配置在 Git 仓库中维护。

ZTP 插件支持从

SiteConfigCR 生成InstallationCR,并根据 RHACMPolicyGeneratorCR 在策略中自动嵌套配置 CR。SiteConfig Operator 改进了从

ClusterInstanceCR 生成InstallationCR 的支持。重要使用

ClusterInstanceCR 进行集群安装优先于使用 ZTP 插件方法的SiteConfig自定义资源。您应该根据发行版本构建 Git 仓库,其中包含所有必要的工件(

SiteConfig、ClusterInstance、PolicyGenerator和PolicyGenTemplate,并支持引用 CR)。这可让同时部署和管理多个 OpenShift Container Platform 版本和配置版本。推荐的 Git 结构将引用 CR 保留在独立于客户或合作伙伴提供的内容的目录中。这意味着,您可以通过只覆盖现有内容来导入引用更新。客户或合作伙伴提供的 CR 可以在参考 CR 的并行目录中提供,以便轻松包含在生成的配置策略中。

- 限制和要求

- 每个 ArgoCD 应用程序都支持最多 1000 个节点。可以使用多个 ArgoCD 应用程序来实现单个 hub 集群支持的最大集群数量。

SiteConfigCR 必须使用extraManifests.searchPaths字段来引用引用清单。注意从 OpenShift Container Platform 4.15 开始,

spec.extraManifestPath字段已弃用。

- 工程考虑

在集群升级维护窗口中将

MachineConfigPool(MCP) CRpaused字段设置为 true,并将maxUnavailable字段设置为最大可容忍的值。这可防止在升级过程中重启多个集群节点,这会使整体升级较短。当您取消暂停mcpCR 时,所有配置更改都使用一次重启来应用。注意在安装过程中,自定义

MCPCR 可以暂停,并将maxUnavailable设置为 100% 以改进安装时间。-

为了避免在更新内容时造成混淆或意外覆盖,您应该在 core-overlay 和 extra manifests 下的

reference-crs/目录中的自定义 CR 使用唯一的和可分辨名称。 -

SiteConfigCR 允许多个 extra-manifest 路径。当文件名在多个目录路径中有重叠时,目录顺序列表中的最后一个文件将具有优先权。

3.9.9. 监控

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

Cluster Monitoring Operator (CMO) 默认包含在 OpenShift Container Platform 中,并为平台组件和可选用户项目提供监控(指标、仪表板和警报)。您可以自定义默认日志保留周期、自定义警报规则等。

监控堆栈的配置通过 cluster-monitoring-config ConfigMap 中的单个字符串值来完成。参考调优调优会合并两个要求的内容:

- Prometheus 配置被扩展,将警报转发到 ACM hub 集群,以进行警报聚合。如果需要进行此配置,可以扩展到额外的位置。

Prometheus 保留周期从默认值中减少。集群外部的主要指标存储应该是外部的。Core 集群中的指标存储应该是一个备份到中央存储,并可用于本地故障排除。

除了默认配置外,还应该为电信核心集群配置以下指标:

- 用户工作负载的 Pod CPU 和内存指标和警报

- 工程考虑

- Prometheus 保留周期由用户指定。使用的值是根据 CPU 和存储资源维护集群中的历史数据的操作要求之间的权衡。保留周期较长,增加存储需求,并需要额外的 CPU 来管理数据的索引。

3.9.10. 调度

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

调度程序是一个集群范围的组件,负责为给定工作负载选择正确的节点。它是平台的核心部分,不需要在常见部署场景中进行任何特定的配置。但是,在以下部分中描述了一些特定的用例。

可以通过 NUMA Resources Operator 启用 NUMA 感知调度。如需更多信息,请参阅"有效的 NUMA 感知工作负载"。

- 限制和要求

默认调度程序不了解工作负载的 NUMA 本地性。它仅了解 worker 节点上所有可用资源的总和。当调度到将拓扑管理器策略设置为 single-numa-node 或 restricted 的节点时,这可能会导致工作负载被拒绝。如需更多信息,请参阅"Topology Manager 策略"。

- 例如,考虑请求 6 个 CPU 的 pod,并调度到每个 NUMA 节点有 4 个 CPU 的空节点。节点的可分配容量总数为 8 个 CPU。调度程序将 pod 放置到空节点上。但是,节点本地准入将失败,因为每个 NUMA 节点中只有 4 个 CPU 可用。

-

具有多 NUMA 节点的所有集群都需要使用 NUMA Resources Operator。如需更多信息,请参阅"安装 NUMA Resources Operator"。使用

KubeletConfigCR 中的machineConfigPoolSelector字段选择需要 NUMA 校准调度的所有节点。 - 所有机器配置池都必须具有一致的硬件配置。例如,所有节点都应该具有相同的 NUMA 区域计数。

- 工程考虑

- Pod 可能需要注解才能正确调度和隔离。有关注解的更多信息,请参阅"CPU 分区和性能调优"。

-

您可以通过在

SriovNetworkNodePolicyCR 中使用 excludeTopology 字段,将 SR-IOV 虚拟功能 NUMA 关联性配置为在调度期间被忽略。

3.9.11. 节点配置

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 限制和要求

分析其他内核模块,以确定对 CPU 负载、系统性能以及满足 KPI 的能力的影响。

Expand 表 3.1. 其他内核模块 功能 描述 其他内核模块

使用

MachineConfigCR 安装以下内核模块,为 CNFs 提供扩展的内核功能。- sctp

- ip_gre

- nf_tables

- nf_conntrack

- nft_ct

- nft_limit

- nft_log

- nft_nat

- nft_chain_nat

- nf_reject_ipv4

- nf_reject_ipv6

- nfnetlink_log

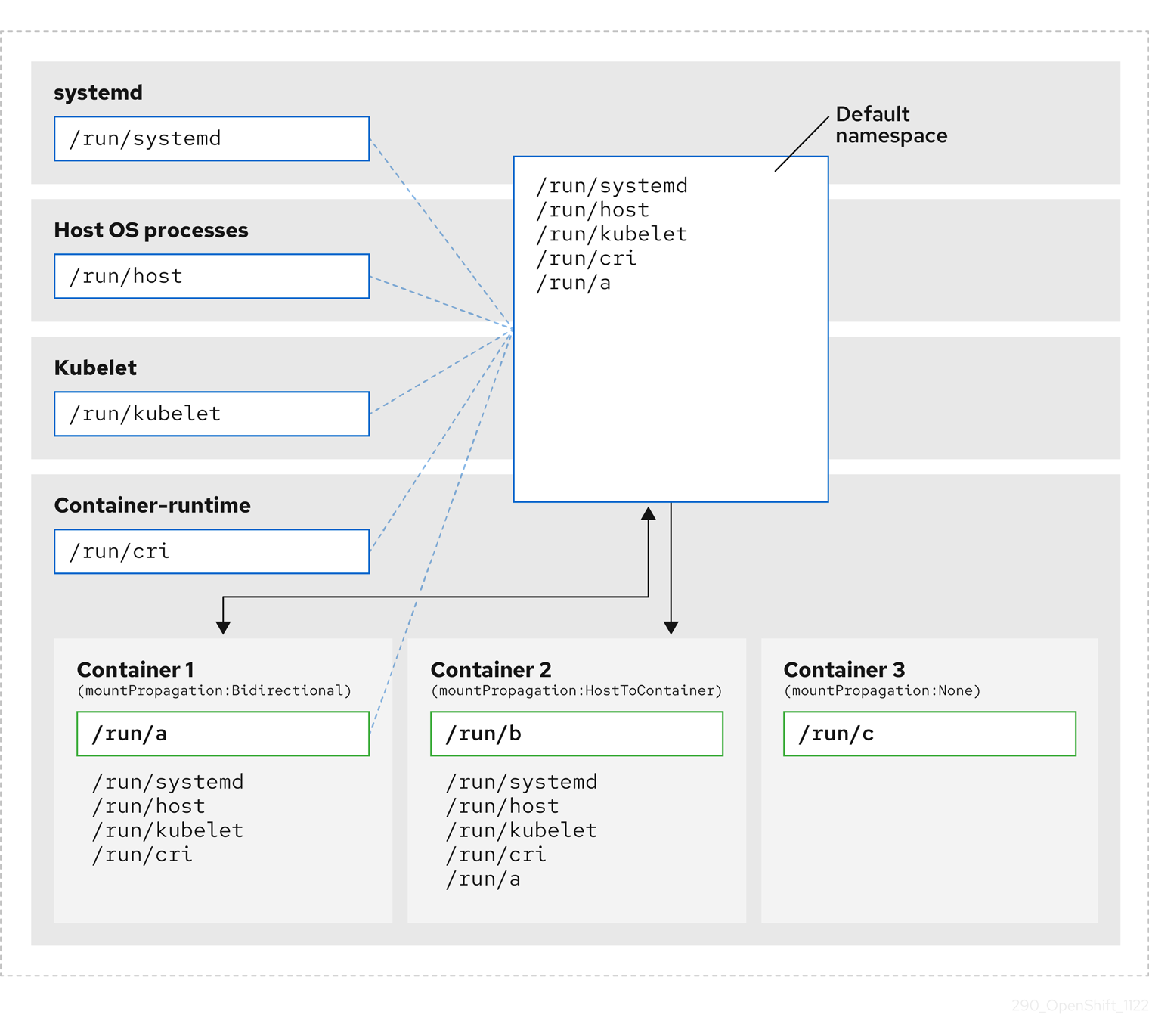

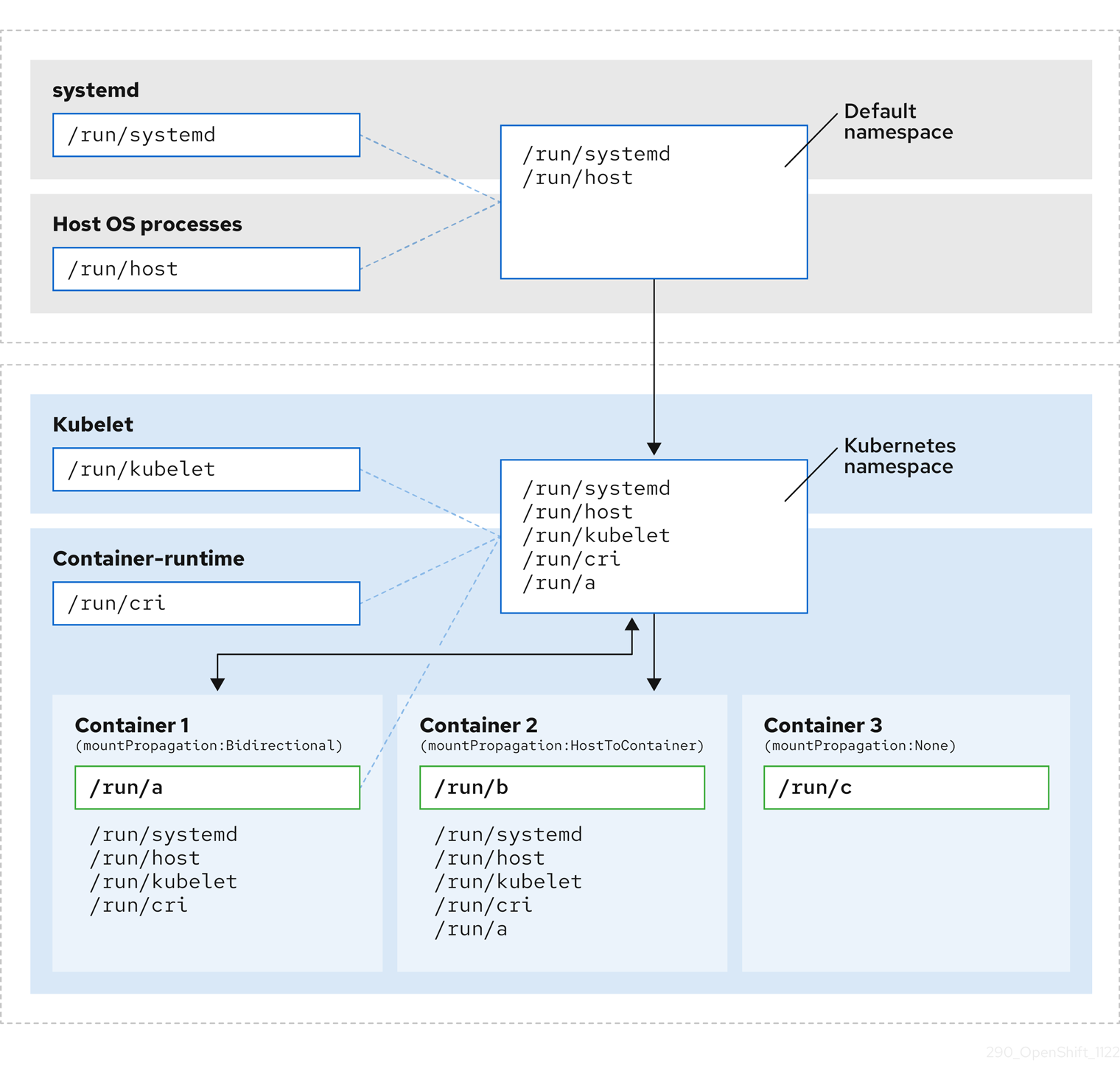

容器挂载命名空间隐藏

减少 kubelet 内务处理和驱除监控的频率,以减少 CPU 用量。创建容器挂载命名空间,对 kubelet 和 CRI-O 可见,以减少系统挂载扫描资源使用情况。

kdump 启用

可选配置(默认为启用)

3.9.12. 主机固件和引导装载程序配置

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 工程考虑

启用安全引导是推荐的配置。

注意启用安全引导后,内核只载入签名的内核模块。不支持树外驱动程序。

3.9.13. kubelet 设置

有些 CNF 工作负载使用 sysctl,这些 sysctl 不在系统范围的安全 sysctl 列表中。通常网络 sysctl 是命名空间,可以使用 PerformanceProfile 中的 kubeletconfig.experimental 注解作为 JSON 字符串启用,格式为 allowedUnsafeSysctls。

显示 allowedUnsafeSysctls 的片段示例

虽然这些具有命名空间,但可能允许 pod 使用内存或其他资源,超过 pod 描述中指定的任何限制。您必须确保这些 sysctl 不会耗尽平台资源。

3.9.14. 断开连接的环境

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

电信核心集群预期会在网络中安装,而无需直接访问互联网。安装、配置和操作集群所需的所有容器镜像都必须在断开连接的 registry 中提供。这包括 OpenShift Container Platform 镜像、第 2 天 OLM Operator 镜像和应用程序工作负载镜像。断开连接的环境的使用提供多种优点,包括:

- 安全 - 限制对集群的访问

- 策展的内容 - registry 根据集群的策展和批准更新填充

- 限制和要求

-

所有自定义

CatalogSource资源都需要一个唯一名称。不要重复使用默认目录名称。

-

所有自定义

- 工程考虑

- 必须将有效的时间源配置为集群安装的一部分

3.9.15. 基于代理的安装程序

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

推荐的 Telco Core 集群安装方法是使用 Red Hat Advanced Cluster Management。基于代理的安装程序(ABI)是在没有运行集群部署的现有基础架构的环境中为 Openshift 的独立安装流。使用 ABI 在裸机服务器上安装 OpenShift Container Platform,无需额外的服务器或虚拟机来管理安装,但不提供持续生命周期管理、监控或自动化。ABI 可以在任何系统上运行,例如笔记本电脑来生成 ISO 安装镜像。ISO 用作集群 control plane 节点的安装介质。您可以使用任何带有与 control plane 节点的 API 接口的网络连接的系统中的 ABI 来监控进度。

ABI 支持以下内容:

- 从声明性 CR 安装

- 在断开连接的环境中安装

- 不需要额外的服务器来支持安装,例如,不再需要堡垒节点

- 限制和要求

- 断开连接的安装需要一个 registry,其中包含所有需要的内容,并可从安装的主机访问。

- 工程考虑

- 网络配置应在安装过程中作为 NMState 配置应用,而不是使用 NMState Operator 的第 2 天配置。

3.9.16. 安全性

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

电信客户安全隐患,需要针对多个攻击向量强化集群。在 OpenShift Container Platform 中,没有单一组件或功能用来负责保护集群。以下是电信核心 RDS 中涵盖的使用模型的各种面向安全特性和配置。

-

SecurityContextConstraints (SCC):所有工作负载 Pod 都应使用

restricted-v2或restrictedSCC 运行。 -

Seccomp :所有 pod 都应使用

RuntimeDefault(或更强大的)seccomp 配置集运行。 - Rootless DPDK pod: 许多用户-plane 网络(DPDK) CNFs 需要 pod 使用 root 权限运行。使用此功能,可在不需要 root 特权的情况下运行符合 DPDK pod。Rootless DPDK pod 在 rootless pod 中创建 tap 设备,将 DPDK 应用程序的流量注入内核。

- 存储:存储网络应该被隔离且不可路由到其他集群网络。详情请查看 "Storage" 部分。

如需了解在 OpenShift Container Platform 集群节点中实施自定义 nftables 防火墙规则的支持方法,请参阅 OpenShift 中的自定义 nftable 防火墙规则。本文面向在 OpenShift Container Platform 环境中管理网络安全策略的集群管理员。

在部署此方法前,请仔细考虑操作影响,包括:

- 早期应用程序 :规则在引导时应用,在网络完全运行之前。确保规则不会意外阻止引导过程中所需的必要服务。

- 错误配置的风险 :自定义规则中的错误可能会导致意外的结果,这可能会导致性能影响或阻止合法流量或隔离节点。在将规则部署到主集群之前,在非生产环境中完全测试您的规则。

- 外部端点 :OpenShift Container Platform 需要访问外部端点才能正常工作。如需有关防火墙允许列表的更多信息,请参阅"为 OpenShift Container Platform 配置防火墙"。确保集群节点有权访问这些端点。确保集群节点有权访问这些端点。

节点重新引导 :配置了无盘节点中断策略,使用所需防火墙设置应用

MachineConfigCR 会导致节点重新引导。请注意,这个影响并相应地调度维护窗口。如需更多信息,请参阅使用节点中断策略来最大程度降低机器配置变化的中断。注意OpenShift Container Platform 4.17 及更新的版本中提供了节点中断策略。

- 网络流列表 :有关管理入口流量的更多信息,请参阅"OpenShift Container Platform 网络流列表"。您可以将入口流量限制为基本流以提高网络安全性。该列表提供了对基础集群服务的见解,但排除 day-2 Operator 生成的流量。

- 集群版本更新和升级 :在更新或升级 OpenShift Container Platform 集群时非常谨慎。对平台防火墙要求的最新更改可能需要调整网络端口权限。虽然文档提供了指南,但请注意这些要求可能会随着时间而演变。要最小化中断,您应该在生产环境中测试任何更新或升级,然后再在生产环境中应用它们。这有助于您识别并解决与防火墙配置更改相关的潜在兼容性问题。

-

SecurityContextConstraints (SCC):所有工作负载 Pod 都应使用

- 限制和要求

Rootless DPDK pod 需要以下额外配置:

-

为 tap 插件配置

container_tSELinux 上下文。 -

为集群主机启用

container_use_devicesSELinux 布尔值。

-

为 tap 插件配置

- 工程考虑

-

对于无根 DPDK pod 支持,请在主机上启用 SELinux

container_use_devices布尔值,以允许创建 tap 设备。这会带来可接受的安全风险。

-

对于无根 DPDK pod 支持,请在主机上启用 SELinux

3.9.17. 可扩展性

- 这个版本中的新内容

- 这个版本没有参考设计更新。

- 描述

- 扩展集群,如 "Limits and requirements" 所述。"应用程序工作负载"中描述了工作负载扩展。

- 限制和要求

- 集群可以扩展到至少 120 个节点。

3.10. 电信核心参考配置 CR

使用以下自定义资源(CR)来使用电信核心配置集配置和部署 OpenShift Container Platform 集群。使用 CR 组成所有特定使用模型中使用的通用基准,除非另有说明。

3.10.1. 提取电信核心引用设计 CR

您可以从 telco-core-rds-rhel9 容器镜像中提取电信核心配置集的完整自定义资源(CR)集合。容器镜像具有电信核心配置集所需的 CR 和可选 CR。

先决条件

-

已安装

podman。

流程

运行以下命令,使用凭证登录到容器镜像 registry:

podman login registry.redhat.io

$ podman login registry.redhat.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,从

lecommunications-core-rds-rhel9容器镜像中提取内容:mkdir -p ./out

$ mkdir -p ./outCopy to Clipboard Copied! Toggle word wrap Toggle overflow podman run -it registry.redhat.io/openshift4/openshift-telco-core-rds-rhel9:v4.19 | base64 -d | tar xv -C out

$ podman run -it registry.redhat.io/openshift4/openshift-telco-core-rds-rhel9:v4.19 | base64 -d | tar xv -C outCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

out目录具有以下目录结构:您可以运行以下命令来查看out/telco-core-rds/目录中的电信核心 CR:tree -L 4

$ tree -L 4Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.10.2. 将集群与电信核心参考配置进行比较

在部署了电信核心集群后,您可以使用 cluster-compare 插件评估集群与电信核心参考设计规格 (RDS) 的合规性。cluster-compare 插件是一个 OpenShift CLI (oc) 插件。该插件使用电信核心参考配置来验证具有电信 RAN DU 自定义资源(CR)的集群。

电信核心的特定于插件的引用配置打包在带有 Telco 核心 CR 的容器镜像中。

有关 cluster-compare 插件的更多信息,请参阅"了解 cluster-compare 插件"。

先决条件

-

您可以使用具有

cluster-admin角色的用户访问集群。 -

有访问

registry.redhat.io容器镜像 registry 的凭证。 -

已安装

cluster-compare插件。

流程

运行以下命令,使用凭证登录到容器镜像 registry:

podman login registry.redhat.io

$ podman login registry.redhat.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,从

lecommunications-core-rds-rhel9容器镜像中提取内容:mkdir -p ./out

$ mkdir -p ./outCopy to Clipboard Copied! Toggle word wrap Toggle overflow podman run -it registry.redhat.io/openshift4/openshift-telco-core-rds-rhel9:v4.20 | base64 -d | tar xv -C out

$ podman run -it registry.redhat.io/openshift4/openshift-telco-core-rds-rhel9:v4.20 | base64 -d | tar xv -C outCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来查看

out/telco-core-rds/configuration/reference-crs-kube-compare目录中的引用配置:tree -L 2

$ tree -L 2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,将集群的配置与电信核心参考配置进行比较:

oc cluster-compare -r out/telco-core-rds/configuration/reference-crs-kube-compare/metadata.yaml

$ oc cluster-compare -r out/telco-core-rds/configuration/reference-crs-kube-compare/metadata.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.10.3. 节点配置参考 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 其他内核模块 |

| 可选。为 control plane 节点配置内核模块。 | 否 |

| 其他内核模块 |

| 可选。在 worker 节点中载入 SCTP 内核模块。 | 否 |

| 其他内核模块 |

| 可选。为 worker 节点配置内核模块。 | 否 |

| 容器挂载命名空间隐藏 |

| 配置挂载命名空间,以便在 control plane 节点上的 kubelet 和 CRI-O 之间共享特定容器的挂载。 | 否 |

| 容器挂载命名空间隐藏 |

| 配置挂载命名空间,以便在 worker 节点上在 kubelet 和 CRI-O 之间共享特定于容器的挂载。 | 否 |

| kdump 启用 |

| 在 master 节点上配置 kdump 崩溃报告。 | 否 |

| kdump 启用 |

| 在 worker 节点上配置 kdump 崩溃报告。 | 否 |

3.10.4. 集群基础架构引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 集群日志记录 |

| 使用指定服务帐户配置日志转发实例,并验证配置是否有效。 | 是 |

| 集群日志记录 |

| 配置集群日志记录命名空间。 | 是 |

| 集群日志记录 |

| 在 openshift-logging 命名空间中创建 Operator 组,允许 Cluster Logging Operator 监视和管理资源。 | 是 |

| 集群日志记录 |

| 配置集群日志记录服务帐户。 | 是 |

| 集群日志记录 |

| 将 collect-audit-logs 集群角色授予 logs 收集器服务帐户。 | 是 |

| 集群日志记录 |

| 允许收集器服务帐户从基础架构资源收集日志。 | 是 |

| 集群日志记录 |

| 使用手动批准为 Cluster Logging Operator 创建订阅资源,以进行安装计划。 | 是 |

| 断开连接的配置 |

| 定义断开连接的 Red Hat Operator 目录。 | 否 |

| 断开连接的配置 |

| 为断开连接的 registry 定义已镜像存储库摘要列表。 | 否 |

| 断开连接的配置 |

| 定义禁用所有默认源的 OperatorHub 配置。 | 否 |

| 监控和可观察性 |

| 为 Prometheus 和 Alertmanager 配置存储和保留。 | 是 |

| 电源管理 |

| 定义性能配置集资源,指定 CPU 隔离、巨页配置和工作负载提示,以便在所选节点上进行性能优化。 | 否 |

3.10.5. 资源调优引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 系统保留容量 |

| 可选。配置 kubelet,为 control plane 节点池启用自动保留资源。 | 是 |

3.10.6. 网络引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| Baseline |

| 配置默认集群网络,指定 OVN Kubernetes 设置,如通过主机的路由。它还允许定义额外网络,包括自定义 CNI 配置,并允许在多个网络间对网络策略使用 MultiNetworkPolicy CR。 | 否 |

| Baseline |

| 可选。定义 NetworkAttachmentDefinition 资源,指定网络配置详情,如节点选择器和 CNI 配置。 | 是 |

| Load Balancer |

| 配置 MetalLB,以管理启用了 auto-assign 的 IP 地址池,以便从指定范围内动态分配 IP。 | 否 |

| Load Balancer |

| 使用自定义间隔、检测倍数和模式配置双向转发检测(BFD),以加快网络故障检测和负载平衡故障转移。 | 否 |

| Load Balancer |

| 为 MetalLB 定义 BGP 广告资源,指定 IP 地址池如何公告给 BGP 对等点。这可对流量路由和公告进行精细控制。 | 否 |

| Load Balancer |

| 在 MetalLB 中定义 BGP peer,代表用于动态路由的 BGP 邻居。 | 否 |

| Load Balancer |

| 定义一个 MetalLB 社区,将一个或多个 BGP 社区分组到指定资源下。社区可以应用到 BGP 公告,以控制路由策略并更改流量路由。 | 否 |

| Load Balancer |

| 定义集群中的 MetalLB 资源。 | 否 |

| Load Balancer |

| 定义集群中的 metallb-system 命名空间。 | 否 |

| Load Balancer |

| 为 MetalLB Operator 定义 Operator 组。 | 否 |

| Load Balancer |

| 为 MetalLB Operator 创建订阅资源,并带有手动批准的安装计划。 | 否 |

| Multus - 用于无根 DPDK pod 的 Tap CNI |

| 配置 MachineConfig 资源,为 worker 节点上的 tap CNI 插件设置 SELinux 布尔值。 | 是 |

| NMState Operator |

| 定义 NMState Operator 用来管理节点网络配置的 NMState 资源。 | 否 |

| NMState Operator |

| 创建 NMState Operator 命名空间。 | 否 |

| NMState Operator |

| 在 openshift-nmstate 命名空间中创建 Operator 组,允许 NMState Operator 监视和管理资源。 | 否 |

| NMState Operator |

| 为 NMState Operator 创建订阅,通过 OLM 管理。 | 否 |

| Cluster Network Operator |

| 定义一个 SR-IOV 网络,指定网络功能、IP 地址管理(ipam)和关联的网络命名空间和资源。 | 否 |

| Cluster Network Operator |

| 针对特定节点上的 SR-IOV 设备配置网络策略,包括自定义设备选择、VF 分配(numVfs)、特定于节点的设置(nodeSelector)和优先级。 | 否 |

| Cluster Network Operator |

| 为 SR-IOV Operator 配置各种设置,包括启用注入程序和 Operator Webhook,禁用 pod 排空,并为配置守护进程定义节点选择器。 | 否 |

| Cluster Network Operator |

| 为通过 OLM 管理的 SR-IOV Network Operator 创建订阅。 | 否 |

| Cluster Network Operator |

| 创建 SR-IOV Network Operator 订阅命名空间。 | 否 |

| Cluster Network Operator |

| 为 SR-IOV Network Operator 创建 Operator 组,允许它监视和管理目标命名空间中的资源。 | 否 |

3.10.7. 调度引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| NUMA 感知调度程序 |

| 启用 NUMA Resources Operator,将工作负载与特定的 NUMA 节点配置保持一致。具有多 NUMA 节点的集群是必需的。 | 否 |

| NUMA 感知调度程序 |

| 为通过 OLM 管理的 NUMA Resources Operator 创建订阅。具有多 NUMA 节点的集群是必需的。 | 否 |

| NUMA 感知调度程序 |

| 创建 NUMA Resources Operator 订阅命名空间。具有多 NUMA 节点的集群是必需的。 | 否 |

| NUMA 感知调度程序 |

| 在 numaresources-operator 命名空间中创建 Operator 组,允许 NUMA Resources Operator 监视和管理资源。具有多 NUMA 节点的集群是必需的。 | 否 |

| NUMA 感知调度程序 |

| 在集群中配置拓扑感知调度程序,该调度程序可以处理 NUMA 感知型节点调度 pod。 | 否 |

| NUMA 感知调度程序 |

| 将 control plane 节点配置为工作负载的不可调度。 | 否 |

3.10.8. 存储引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 外部 ODF 配置 |

|

定义包含 | 否 |

| 外部 ODF 配置 |

| 定义一个 OpenShift Container Storage (OCS) 存储资源,该资源将集群配置为使用外部存储后端。 | 否 |

| 外部 ODF 配置 |

|

为 OpenShift Data Foundation Operator 创建受监控的 | 否 |

| 外部 ODF 配置 |

|

在 | 否 |

3.11. 电信核心参考配置软件规格

Red Hatlecommunications core 4.20 解决方案已使用 OpenShift Container Platform 集群的以下红帽软件产品进行验证。

| 组件 | 软件版本 |

|---|---|

| Red Hat Advanced Cluster Management (RHACM) | 2.14 |

| Red Hat OpenShift GitOps | 1.18 |

| Cluster Logging Operator | 6.2 |

| OpenShift Data Foundation | 4.19 |

| Cluster Network Operator | 4.20 |

| MetalLB | 4.20 |

| NMState Operator | 4.20 |

| NUMA 感知调度程序 | 4.20 |

- 当发布一致的 Red Hat Advanced Cluster Management (RHACM) 版本时,Red Hat Advanced Cluster Management (RHACM) 将更新至 2.15。

- 当发布一致的 OpenShift Data Foundation 版本(4.20) 时,OpenShift Data Foundation 将更新至 4.20。

第 4 章 Telco RAN DU 参考规格

电信 RAN DU 参考规格(RDS)描述了在商业硬件上运行的集群配置,以托管 Radio 访问网络(RAN)中的 5G 工作负载。它捕获了推荐的、经过测试和支持的配置,以便为运行电信 RAN DU 配置集的集群获取可靠和可重复的性能。

使用模型和系统级信息来规划电信 RAN DU 工作负载、集群资源以及受管单节点 OpenShift 集群的最小硬件规格。

后续小节中详细介绍了各个组件的具体限制、要求和工程考虑。

4.1. 电信 RAN DU 5G 部署的参考设计规范

红帽和认证合作伙伴为在 OpenShift Container Platform 4.20 集群上运行电信应用程序所需的网络和操作功能提供深厚的专业技术和支持。

红帽的电信合作伙伴需要一个经过精心设计、经过充分测试且稳定的环境,可大规模地复制企业 5G 解决方案。电信核心和 RAN DU 参考规范(RDS)根据特定的 OpenShift Container Platform 版本概述推荐的解决方案架构。每个 RDS 均描述了电信核心和 RAN DU 使用模型的经过测试和验证的平台配置。RDS 通过定义电信 5G 内核和 RAN DU 的关键 KPI 集合来确保运行应用程序时的最佳体验。按照 RDS 最小化高严重性升级并提高了应用程序稳定性。

5G 用例不断演变,您的工作负载正在不断变化。红帽致力于迭代电信核心和 RAN DU RDS,以支持根据客户和合作伙伴的不断演变要求。

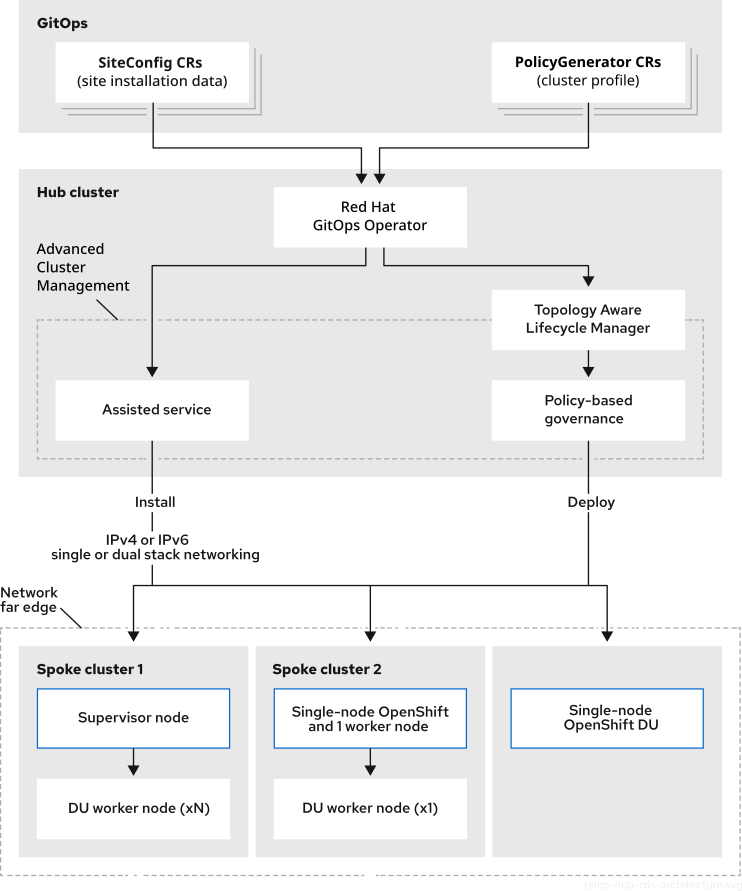

参考配置包括边缘集群和 hub 集群组件的配置。

本文档中的参考配置使用中央受管 hub 集群基础架构进行部署,如下图所示。

图 4.1. Telco RAN DU 部署架构

4.1.1. RAN DU 支持的 CPU 架构

| 架构 | 实时内核 | 非实时内核 |

|---|---|---|

| x86_64 | 是 | 是 |

| aarch64 | 否 | 是 |

4.2. 参考设计范围

电信核心和电信 RAN 参考规格(RDS)捕获了建议的、经过测试和支持的配置,以便为运行电信核心和电信 RAN 配置集的集群获得可靠和可重复的性能。

每个 RDS 包括已发布的功能及支持的配置,这些配置经过设计并验证,供集群运行各个配置集。配置提供了一个满足功能和 KPI 目标的基准 OpenShift Container Platform 安装。每个 RDS 还描述了每个单独配置的预期变化。每个 RDS 的验证包括很多长持续时间和大规模测试。

为 OpenShift Container Platform 的每个主要 Y-stream 版本更新经过验证的参考配置。z-stream 补丁版本会定期根据参考配置重新测试。

4.3. 来自参考设计的偏差

从经过验证的电信核心和电信 RAN DU 参考设计规范(RDS)中进行开发,在您更改的特定组件或功能之外可能会产生重大影响。开发需要在完整的解决方案上下文中分析和工程。

应使用明确的操作跟踪信息,分析来自 RDS 的所有偏差。预计将来自合作伙伴的尽职调查,以便了解如何通过参考设计来保持一致。这可能需要合作伙伴向红帽提供其他资源,以便其用例能够更好地与平台结果相联系。这对解决方案的支持性至关重要,并确保红帽与合作伙伴保持一致。

RDS 的偏差可以有一些或全部后果:

- 解决问题可能需要更长的时间。

- 缺少项目服务级别协议 (SLA)、项目期限、最终供应商性能要求等风险。

未批准的偏差可能需要在执行级别进行升级。

注意根据合作伙伴参与优先事项,红帽优先考虑为开发提供请求。

4.4. RAN DU 使用模型的工程注意事项

RAN DU 使用模型配置在商业硬件上运行的 OpenShift Container Platform 集群,用于托管 RAN 分布式单元(DU)工作负载。型号和系统级别注意事项如下所述。后续小节中详细介绍了各个组件的具体限制、要求和工程考虑。

有关电信 RAN DU RDS KPI 测试结果的详情,请查看电信 RAN DU 4.20 参考规范 KPI 测试结果。此信息仅适用于客户和合作伙伴。

- 集群拓扑

RAN DU 工作负载的建议拓扑是单节点 OpenShift。DU 工作负载可以在其他集群拓扑上运行,如 3 节点紧凑集群、高可用性(3 control plane + n worker 节点)或 SNO+1。建议多个 SNO 集群或高度可用的 3 节点紧凑集群,而不是 SNO+1 拓扑。

在标准集群拓扑问题单(3+n)下,只有以下情况允许混合架构集群:

- 所有 control plane 节点都是 x86_64。

- 所有 worker 节点都是 aarch64。

不建议或包含此参考设计规格下的远程 worker 节点(RWN)集群拓扑。对于具有高服务级别协议要求的工作负载,如 RAN DU,以下缺陷将排除 RWN:

- 不支持基于镜像构建以及该功能提供的好处,如更快的升级和回滚功能。

- 第 2 天 Operator 的更新同时会影响所有 RWN,而无需执行滚动更新。

- 由于 control plane 提供的站点数量较多,control plane (灾难)丢失会对整个服务可用性产生重大影响。

- 在超过监控宽限期和容限超时的期间内丢失 RWN 和 control plane 之间的网络连接可能会导致 pod 驱除,并导致服务中断。

- 不支持容器镜像预缓存。

- 工作负载相关性中的其他复杂性。

- RAN DU 支持的集群拓扑

Expand 表 4.2. RAN DU 支持的集群拓扑 架构 SNO SNO+1 3-node Standard RWN x86_64

是

是

是

是

否

aarch64

是

否

否

否

否

mixed

N/A

否

否

是

否

- 工作负载

- DU 工作负载在 Telco RAN DU 应用程序工作负载中描述。

- DU worker 节点是 Intel 3rd Generation Xeon (IceLake) 2.20 GHz 或更好地调整主机固件,以获得最佳性能。

- Resources

- 系统上运行的最大 pod 数量(包括应用程序工作负载和 OpenShift Container Platform pod)是 160。

- 资源利用率

OpenShift Container Platform 资源利用率根据包括应用程序工作负载特性的许多因素而有所不同,例如:

- Pod 数量

- 探测的类型和频率

- 带有内核网络的主或二级 CNI 的消息传递率

- API 访问率

- 日志记录率

- 存储 IOPS

为配置的集群测量资源利用率,如下所示:

- 集群是安装了单节点 OpenShift 的单个主机。

- 集群运行 "参考应用程序 workload characteristics" 中描述的代表应用程序工作负载。

- 集群按照 "Hub cluster management characteristics" 中详述的约束进行管理。

- 在使用模型配置中作为"可选"组件不会被包括。

注意不满足这些条件的 RAN DU RDS 范围以外的配置需要额外的分析,以确定对资源利用率和满足 KPI 目标的能力的影响。您可能需要分配额外的集群资源来满足这些要求。

- 参考应用程序工作负载特性

- 每个 pod 用于 vRAN 应用,在 5 个命名空间中使用 75 个 pod,包括其管理和控制功能

-

为每个命名空间创建 30 个

ConfigMapCR 和 30 个SecretCR - 使用 no exec 探测

使用二级网络

注意您可以从平台指标中提取 CPU 负载。例如:

query=avg_over_time(pod:container_cpu_usage:sum{namespace="openshift-kube-apiserver"}[30m])$ query=avg_over_time(pod:container_cpu_usage:sum{namespace="openshift-kube-apiserver"}[30m])Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 平台日志收集器不会收集应用程序日志。

- 主 CNI 上的聚合流量最多为 30 Mbps,最多在二级网络上 5 Gbps

- hub 集群管理特征

RHACM 是推荐的集群管理解决方案,并配置为这些限制:

- 使用最多 10 个 RHACM 配置策略,包括 5 个红帽提供的策略和最多 5 个自定义配置策略,兼容评估间隔小于 10 分钟。

- 在集群策略中,使用受管集群模板的最小数量(最多 10)。使用 hub 侧模板。

-

禁用 RHACM 附加组件,但

policyController除外,并使用默认配置配置可观察性。

下表描述了应用程序负载下的资源利用率。

Expand 表 4.3. 引用应用程序负载下的资源利用率 指标 Limits 注 OpenShift 平台 CPU 用量

小于 4000mc - 2 个内核(4HT)

平台 CPU 固定到保留内核,包括每个保留内核的超线程。系统设计为使用 steady-state 的 3 个 CPU (3000mc),以允许定期的系统任务和激增。

OpenShift Platform 内存

少于 16G

4.5. Telco RAN DU 应用程序工作负载

开发符合以下要求的 RAN DU 应用程序:

- 描述和限制

- 开发符合 Kubernetes 最新版本的红帽最佳实践的云原生网络功能(CNF)。

- 使用 SR-IOV 进行高性能网络。

使用 exec probe 静默,且仅在没有其他合适的选项时才使用

-

如果 CNF 使用 CPU 固定,则不要使用 exec 探测。使用其他探测实施,如

httpGet或tcpSocket。 当您需要使用 exec 探测时,限制 exec 探测频率和数量。exec 探测的最大数量必须保持在 10 以下,且频率不得小于 10 秒。与其它探测类型相比,执行探测会导致管理内核 CPU 使用率高得多,因为它们需要进程分叉。

注意在 steady-state 操作过程中启动探测需要最少的资源。exec 探测的限制主要适用于存活度和就绪度探测。

-

如果 CNF 使用 CPU 固定,则不要使用 exec 探测。使用其他探测实施,如

注意符合参考 DU 应用程序工作负载的尺寸测试工作负载可在 openshift-kni/du-test-workloads 中找到。

4.6. Telco RAN DU 参考组件

以下小节描述了用于配置和部署集群来运行 RAN DU 工作负载的各种 OpenShift Container Platform 组件和配置。

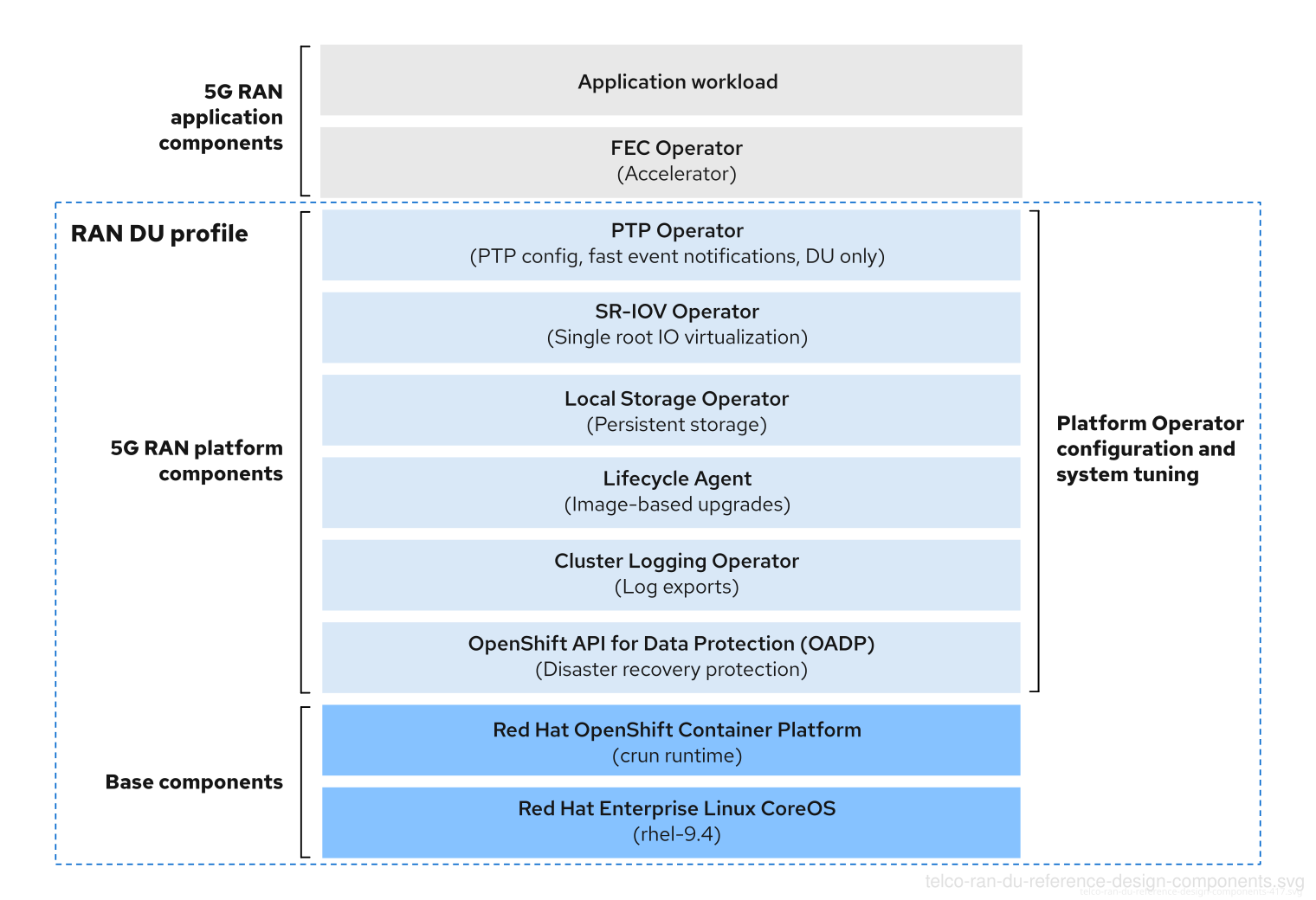

图 4.2. Telco RAN DU 参考组件

确保没有在电信 RAN DU 配置集中指定的其他组件不会影响分配给工作负载应用程序的 CPU 资源。

不支持在树外驱动程序中。5g RAN 应用程序组件不包含在 RAN DU 配置集中,必须针对分配给应用程序的资源(CPU)进行设计。

4.6.1. 主机固件调整

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

在初始集群部署期间调优主机固件设置以获得最佳的性能。如需更多信息,请参阅"为 vDU 应用程序工作负载推荐单节点 OpenShift 集群配置"。在初始部署期间应用主机固件中的调优设置。如需更多信息,请参阅“使用 GitOps ZTP 管理主机固件设置”。受管集群主机固件设置在 hub 集群中作为使用

ClusterInstanceCR 和 GitOps ZTP 部署受管集群时创建的独立BareMetalHost自定义资源(CR)提供。注意根据提供的参考

example-sno.yamlCR 创建ClusterInstanceCR。- 限制和要求

- 您必须在主机固件设置中启用 Hyper-Threading

- 工程考虑

- 调优所有固件设置以获得最佳性能。

- 除非需要针对节能进行调优,否则所有设置都是针对实现最大性能而设计的。

- 如果需要,您可以针对实现节能目的而对主机固件进行调优,这会牺牲性能。

- 启用安全引导。启用安全引导后,内核只载入签名的内核模块。不支持树外驱动程序。

4.6.2. kubelet 设置

有些 CNF 工作负载使用 sysctl,这些 sysctl 不在系统范围的安全 sysctl 列表中。通常,网络 sysctl 具有命名空间,您可以使用 PerformanceProfile 自定义资源(CR) 中的 kubeletconfig.experimental 注解作为以下形式的 JSON 字符串来启用它们:

显示 allowedUnsafeSysctls 的片段示例

虽然这些 sysctl 具有命名空间的限制,但可能允许 pod 使用内存或其他资源,超过 pod 描述中指定的任何限制。您必须确保这些 sysctl 不会耗尽平台资源。

如需更多信息,请参阅"在容器中使用 sysctl"。

4.6.3. CPU 分区和性能调整

- 这个版本中的新内容

PerformanceProfile和Tuned PerformancePatch对象已更新,以完全支持 aarch64 架构。-

如果您之前已将额外的补丁应用到

Tuned PerformancePatch对象,则必须将这些补丁转换为包括ran-du-performance配置集的新性能配置集。请参阅"引擎注意事项"部分。

-

如果您之前已将额外的补丁应用到

- 描述

-

RAN DU 使用模型包括集群性能调优,使用

PerformanceProfileCR 进行低延迟性能,以及添加其他特定于 RAN 的调优的Tuned PerformancePatchCR。为 x86_64 和 aarch64 CPU 架构提供了一个参考PerformanceProfile。提供的单个Tuned PerformancePatch对象自动检测 CPU 架构并执行所需的额外调整。RAN DU 用例需要针对低延迟性能调整集群。Node Tuning Operator 协调PerformanceProfile和TunedPerformancePatchCR。

有关使用 PerformanceProfile CR 进行节点调整的详情,请参阅"使用性能配置集为低延迟的节点"。

- 限制和要求

您必须在 Tel RAN DU 配置集

PerformanceProfileCR 中配置以下设置:在 x86_64 上设置为 4 个或更多个保留的

cpuset(相当于 4 个超线程(2 个内核),或将 aarch64 上的 4 个内核用于以下 CPU:- Intel 3rd Generation Xeon (IceLake) 2.20 GHz 或更好的 CPU,带有调整主机固件以获得最大性能

- AMD EPYC Zen 4 CPU (Genoa、Bergamo)。

ARM CPU (Neoverse)

注意建议评估功能,如每个 pod 电源管理,以确定对性能的潜在影响。

x86_64:

-

将保留的

cpuset设置为包括每个包含的内核的超线程同级功能。Unreserved 内核可作为可分配 CPU 用于调度工作负载。 - 确保超线程不会跨保留和隔离的内核进行分割。

- 确保保留和隔离的 CPU 包括 CPU 中所有内核的所有线程。

- 在保留 CPU 集中包含每个 NUMA 节点的 Core 0。

- 将巨页大小设置为 1G。

-

将保留的

aarch64:

- 将前 4 个内核用于保留 CPU 集(或更多)。

- 将巨页大小设置为 512M。

- 仅固定 OpenShift Container Platform pod,这些 pod 配置为管理工作负载分区的一部分到保留内核。

-

当硬件厂商建议时,使用

hardwareTuning部分为保留和隔离的 CPU 设置最大 CPU 频率。

- 工程考虑

RealTime (RT) 内核

在 x86_64 下,若要访问完整的性能指标,您必须使用 RT 内核,它是

x86_64/PerformanceProfile.yaml配置中的默认设置。- 如果需要,您可以使用非 RT 内核,这会对集群性能产生相应的影响。

-

在 aarch64 下,只会为 RAN DU 用例使用 64k-pagesize 非 RT 内核,这是

aarch64/PerformanceProfile.yaml配置中的默认设置。

- 您配置的巨页数量取决于应用程序工作负载要求。这个参数中的变化是正常的,并允许。

- 根据所选硬件和系统中使用的其他组件,预计在保留和隔离的 CPU 集的配置中有变化。变体必须仍然符合指定的限制。

- 没有 IRQ 关联性支持的硬件会影响隔离的 CPU。为确保具有保证整个 CPU QoS 的 pod 完全使用分配的 CPU,服务器中的所有硬件都必须支持 IRQ 关联性。

-

要启用工作负载分区,请在部署过程中将

cpuPartitioningMode设置为AllNodes,然后使用PerformanceProfileCR 分配足够的 CPU 来支持操作系统、中断和 OpenShift Container Platform pod。 -

在 x86_64 下,

PerformanceProfileCR 包含vfio_pci的额外内核参数设置。包括这些参数以支持设备,如 FEC 加速器。如果您的工作负载不需要,可以省略它们。 在 aarch64 下,必须根据平台的需求调整

PerformanceProfile:对于 Grace Hopper 系统,需要以下内核命令行参数:

-

acpi_power_meter.force_cap_on=y -

module_blacklist=nouveau -

pci=realloc=off -

pci=pcie_bus_safe

-

-

对于其他 ARM 平台,您可能需要启用

iommu.passthrough=1或pci=realloc

扩展和增强

Tuned PerformancePatch.yaml:-

TunedPerformancePatch.yaml引入了一个名为ran-du-performance的默认顶级调优配置集,以及名为ran-du-performance-architecture-common的构架感知 RAN 调优配置文件,以及其他特定于 archichitecture 的子策略,由通用策略自动选择。 -

默认情况下,

ran-du-performance配置集被设置为priority级别18,其中包括 PerformanceProfile-created 配置集openshift-node-performance-openshift-node-performance-profile和ran-du-performance-architecture-common 如果您自定义了

PerformanceProfile对象的名称,您必须创建一个新的 tuned 对象,其中包含由PerformanceProfileCR 创建的 tuned 配置集的名称更改,以及ran-du-performance-architecture-commonRAN 调优配置集。priority必须小于 18。例如,如果 PerformanceProfile 对象命名为change-this-name:Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

要进一步覆盖,可选的

TunedPowerCustom.yaml配置文件如何扩展所提供的Tuned PerformancePatch.yaml,而无需直接覆盖或编辑它。创建额外的调优配置集,其中包含名为ran-du-performance的顶级 tuned 配置集,并在recommend部分中具有较低priority,可以轻松地添加额外的设置。 - 如需有关 Node Tuning Operator 的更多信息,请参阅"使用 Node Tuning Operator"。

-

4.6.4. PTP Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- 在集群节点中配置精确时间协议(PTP)。与其它时钟同步协议(如 NTP)相比,PTP 在 RAN 环境中确保精确的时间和可靠性。

- 支持包括

- Grandmaster 时钟 (T-GM):使用 GPS 来同步本地时钟,并提供与其他设备的时间同步

- 边界时钟 (T-BC):从另一个 PTP 源接收时间并将其重新分发到其它设备

- 普通时钟 (T-TSC):同步另一个 PTP 时间源的本地时钟

配置变化允许多个 NIC 配置提高时间分布和高可用性(HA),并通过 HTTP 提供可选快速事件通知。

- 限制和要求

为以下电信用例支持 PTP G.8275.1 配置集:

T-GM 用例:

- 限制为最多 3 个 Westport 频道 NIC

- 需要 GNSS 输入到一个 NIC 卡,以及 SMA 连接来同步其他 NIC

- HA 支持 N/A

T-BC 用例:

- 限制为最多 2 个 NIC

- 系统时钟 HA 支持在 2-NIC 配置中是可选的。

T-TSC 用例:

- 仅限于单个 NIC

- 系统时钟 HA 支持在 active/standby 2-port 配置中是可选的。

-

日志缩减必须使用

true或enhanced启用。

- 工程考虑

* 为以下提供了 RAN DU RDS 示例:

- T-GM、T-BC 和 T-TSC

- 带有和不使用 HA 的变体

-

PTP 快速事件通知使用

ConfigMapCR 来持久保留订阅者详情。 - PTP 事件不支持在 O-RAN 规格中所述的分级事件订阅。

- PTP fast 事件 REST API v1 是生命周期结束。

4.6.5. SR-IOV Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

-

SR-IOV Operator 置备并配置 SR-IOV CNI 和设备插件。

netdevice(内核 VF)和vfio(DPDK) 设备都被支持,并适用于 RAN DU 使用模型。 - 限制和要求

- 使用 OpenShift Container Platform 支持的设备。如需更多信息,请参阅"支持设备"。

- 主机固件设置中的 SR-IOV 和 IOMMU 启用 :SR-IOV Network Operator 会在内核命令行中自动启用 IOMMU。

- SR-IOV VF 不会从 PF 接收链路状态更新。如果需要链接检测,则必须在协议级别进行配置。

- 工程考虑

-

带有

vfio驱动程序类型的 SR-IOV 接口通常用于为需要高吞吐量或低延迟的应用程序启用额外的二级网络。 -

期望客户对

SriovNetwork和SriovNetworkNodePolicy自定义资源 (CR) 的配置和数量变化。 -

IOMMU 内核命令行设置会在安装时使用

MachineConfigCR 应用。这样可确保SriovOperatorCR 在添加节点时不会导致节点重启。 - SR-IOV 支持并行排空节点,不适用于单节点 OpenShift 集群。

-

您必须在部署中包含

SriovOperatorConfigCR;不会自动创建 CR。此 CR 包含在初始部署期间应用的引用配置策略中。 - 如果您将工作负载固定到特定的节点,SR-IOV 并行节点排空功能不会重新调度 pod。在这些情况下,SR-IOV Operator 会禁用并行节点排空功能。

- 不支持使用安全引导或内核锁定进行固件更新的 NIC 必须预先配置足够的虚拟功能(VF),以支持应用程序工作负载所需的 VF 数量。对于 Mellanox NIC,您必须在 SR-IOV Network Operator 中禁用 Mellanox vendor 插件。如需更多信息,请参阅"启用安全引导时在 Mellanox 卡中配置 SR-IOV Network Operator"。

要在 pod 启动后更改虚拟功能的 MTU 值,请不要在

SriovNetworkNodePolicyCR 中配置 MTU 字段。相反,请配置网络管理器,或使用自定义systemd脚本将物理功能的 MTU 设置为适当的值。例如:ip link set dev <physical_function> mtu 9000

# ip link set dev <physical_function> mtu 9000Copy to Clipboard Copied! Toggle word wrap Toggle overflow

-

带有

4.6.6. 日志记录

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- 使用日志记录从最边缘节点收集日志进行远程分析。推荐的日志收集器是 Vector。

- 工程考虑

- 例如,处理基础架构和审计日志以外的日志,例如,应用程序工作负载会根据额外的日志记录率需要额外的 CPU 和网络带宽。

- 从 OpenShift Container Platform 4.14 开始,Vector 是引用日志收集器。在 RAN 使用模型中使用 fluentd 已被弃用。

4.6.7. SRIOV-FEC Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- SRIOV-FEC Operator 是一个可选的第三方认证 Operator,支持 FEC 加速器硬件。

- 限制和要求

从 FEC Operator v2.7.0 开始:

- 支持安全引导

-

PF 的

vfio驱动程序需要使用注入 pod 的vfio-token。pod 中的应用程序可以使用 EAL 参数--vfio-vf-token将 VF 令牌传递给 DPDK。

- 工程考虑

- SRIOV-FEC Operator 使用隔离 CPU 集合的 CPU 内核。

- 您可以作为应用程序部署的预检查的一部分来验证 FEC 就绪,例如通过扩展验证策略。

4.6.8. 生命周期代理

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- Lifecycle Agent 为基于单节点 OpenShift 集群的基于镜像的升级提供本地生命周期管理服务。基于镜像的升级是单节点 OpenShift 集群的建议升级方法。

- 限制和要求

- Lifecycle Agent 不适用于带有额外 worker 的多节点集群或单节点 OpenShift 集群。

- Lifecycle Agent 需要您在安装集群时创建的持久性卷。

有关分区要求的更多信息,请参阅"在使用 GitOps ZTP 时在 ostree stateroot 之间配置共享容器目录"。

4.6.9. Local Storage Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

-

您可以使用 Local Storage Operator 创建可用作

PVC资源的持久性卷。您创建的PV资源的数量和类型取决于您的要求。 - 工程考虑

-

在创建

PV之前,为PVCR 创建后备存储。这可以是分区、本地卷、LVM 卷或完整磁盘。 -

请参阅

LocalVolumeCR 中的设备列表,访问每个设备以确保正确分配磁盘和分区,例如/dev/disk/by-path/<id>。无法保证在节点重启后逻辑名称(例如/dev/sda)一致。

-

在创建

4.6.10. 逻辑卷管理器存储

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

-

逻辑卷管理器 (LVM) 存储是一个可选组件。它通过从本地设备创建逻辑卷来提供块存储和文件存储的动态置备,这些逻辑卷可以被应用程序用作持久性卷声明(PVC)资源。也可以进行卷扩展和快照。RDS 中提供了带有

StorageLVMCluster.yaml文件的示例配置。 - 限制和要求

- 在单节点 OpenShift 集群中,持久性存储必须由 LVM Storage 或本地存储提供,不能同时由这两个存储提供。

- 参考配置中排除卷快照。

- 工程考虑

- LVM 存储可用作 RAN DU 用例的本地存储实现。当 LVM 存储用作存储解决方案时,它会替换 Local Storage Operator,并将所需的 CPU 分配给管理分区作为平台开销。参考配置必须包含这些存储解决方案中的一个,但不能同时包含这两个解决方案。

- 确保有足够的磁盘或分区来满足存储要求。

4.6.11. 工作负载分区

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

-

工作负载分区将作为 DU 配置集一部分的 OpenShift Container Platform 和第 2 天 Operator pod 固定到保留的 CPU 集,并从节点核算中删除保留的 CPU。这会保留所有非保留 CPU 内核供用户工作负载使用。这会保留所有非保留 CPU 内核供用户工作负载使用。工作负载分区通过安装参数中设置的能力启用:

cpuPartitioningMode: AllNodes。使用您在PerformanceProfileCR 中配置的保留 CPU 集设置管理分区内核。 - 限制和要求

-

必须注解

Namespace和PodCR,以允许将 pod 应用到管理分区 - 具有 CPU 限制的 Pod 无法分配给分区。这是因为 mutation 可以更改 pod QoS。

- 有关可分配给管理分区的最小 CPU 数量的更多信息,请参阅"Node Tuning Operator"。

-

必须注解

- 工程考虑

- 工作负载分区将所有管理 pod 固定到保留内核。必须将足够数量的内核分配给保留集以考虑操作系统、管理 pod,以及工作负载启动时发生 CPU 使用的预期激增、节点重启或其他系统事件。

4.6.12. 集群调整

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- 有关使用集群功能功能禁用的组件的完整列表,请参阅"集群功能"。

- 限制和要求

- 集群功能不适用于安装程序置备的安装方法。

下表列出了所需的平台调优配置:

| 功能 | 描述 |

|---|---|

| 删除可选集群功能 | 通过在单节点 OpenShift 集群上禁用可选集群 Operator 来减少 OpenShift Container Platform 占用空间。

|

| 配置集群监控 | 通过执行以下操作配置监控堆栈以减少占用空间:

|

| 禁用网络诊断 | 为单节点 OpenShift 禁用网络诊断,因为它们不是必需的。 |

| 配置单个 OperatorHub 目录源 |

将集群配置为使用单个目录源,它只包含 RAN DU 部署所需的 Operator。每个目录源会增加集群中的 CPU 使用量。使用单个 |

| 禁用 Console Operator |

如果集群在禁用控制台的情况下部署,则不需要 |

- 工程考虑

- 从 OpenShift Container Platform 4.19 开始,cgroup v1 不再被支持并已被删除。现在,所有工作负载必须与 cgroup v2 兼容。如需更多信息,请参阅 Red Hat OpenShift 工作负载上下文中的 Red Hat Enterprise Linux 9 更改。

4.6.13. 机器配置

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 限制和要求

-

CRI-O 擦除禁用

MachineConfigCR 假设磁盘上的镜像是静态的镜像,而不是在定义的维护窗口中调度的维护期间使用。为确保镜像是静态的,请不要将 podimagePullPolicy字段设置为Always。 - 此表中的配置 CR 是必需的组件,除非另有说明。

-

CRI-O 擦除禁用

| 功能 | 描述 |

|---|---|

| 容器运行时 |

将所有节点角色的容器运行时设为 |

| kubelet 配置和容器挂载命名空间隐藏 | 减少 kubelet 内务和驱除监控的频率,从而减少 CPU 用量 |

| SCTP | 可选配置(默认为启用) |

| Kdump | 可选配置(默认启用)启用 kdump 在内核 panic 发生时捕获调试信息。启用 kdump 的参考 CR 根据参考配置中包含的驱动程序和内核模块集合增加内存保留。 |

| CRI-O 擦除禁用 | 在未清除关闭后禁用 CRI-O 镜像缓存的自动擦除。 |

| 与 SR-IOV 相关的内核参数 | 在内核命令行中包括额外的 SR-IOV 相关参数。 |

| 设置 RCU Normal |

在系统完成启动后设置 |

| 一次性时间同步 | 为 control plane 或 worker 节点运行一次性 NTP 系统时间同步作业。 |

4.7. Telco RAN DU 部署组件

以下小节描述了您使用 RHACM 配置 hub 集群的各种 OpenShift Container Platform 组件和配置。

4.7.1. Red Hat Advanced Cluster Management

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

RHACM 为部署的集群提供多集群引擎(MCE)安装和持续生命周期管理功能。您可以通过在维护窗口期间将

Policy自定义资源 (CR) 应用到集群来声明管理集群配置和升级。RHACM 提供以下功能:

- 在 RHACM 中使用 MCE 组件的集群零接触置备(ZTP)。

- 通过 RHACM 策略控制器配置、升级和集群状态。

-

在受管集群安装过程中,RHACM 可以对通过

ClusterInstanceCR 配置的单个节点应用标签。

单节点 OpenShift 集群安装的建议方法是基于镜像的安装方法,在 MCE 中使用

ClusterInstanceCR 进行集群定义。基于镜像的升级是单节点 OpenShift 集群升级的建议方法。

- 限制和要求

-

单个 hub 集群支持最多 3500 部署的单节点 OpenShift 集群,其中包含绑定到每个集群的 5 个

PolicyCR。

-

单个 hub 集群支持最多 3500 部署的单节点 OpenShift 集群,其中包含绑定到每个集群的 5 个

- 工程考虑

- 使用 RHACM 策略 hub 侧模板来更好地扩展集群配置。您可以使用单个组策略或少量常规组策略(其中组和每个集群值替换)来显著减少策略数量。

-

集群特定的配置:受管集群通常具有一些特定于单个集群的配置值。这些配置应该使用 RHACM 策略 hub 侧模板来管理,其值基于集群名称从

ConfigMapCR 中拉取。 - 要在受管集群中保存 CPU 资源,在集群安装 GitOps ZTP 后,应用静态配置的策略应该从受管集群绑定。

4.7.2. SiteConfig Operator

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

SiteConfig Operator 是一个模板驱动的解决方案,旨在通过不同的安装方法置备集群。它引进了统一

ClusterInstanceAPI,它替换了已弃用的SiteConfigAPI。通过利用ClusterInstanceAPI,SiteConfig Operator 通过提供以下内容来提高集群置备:- 更好地隔离安装方法的定义

- 取消验证 Git 和非 Git 工作流

- 安装方法的一致性 API

- 增强的可扩展性

- 使用自定义安装模板提高灵活性

- 对部署问题进行故障排除的宝贵见解

SiteConfig Operator 提供经过验证的默认安装模板,以便通过 Assisted Installer 和基于 Image 的安装程序置备方法进行集群部署:

- Assisted Installer 通过利用预定义的配置和验证的主机设置来自动部署 OpenShift Container Platform 集群。它确保目标基础架构满足 OpenShift Container Platform 要求。与手动设置相比,辅助安装程序可以简化安装过程,同时最大程度减少时间和复杂性。

- 基于镜像的安装程序 利用预配置和验证的 OpenShift Container Platform 认为镜像可以加快单节点 OpenShift 集群的部署。seed 镜像在目标主机上预装,可启用快速重新配置和部署。基于镜像的安装程序特别适用于远程或断开连接的环境,因为它简化了集群创建过程,并显著减少部署时间。

- 限制和要求

- 单个 hub 集群支持最多 3500 部署的单节点 OpenShift 集群。

4.7.3. Topology Aware Lifecycle Manager

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

Topology Aware Lifecycle Manager(TALM)是一个仅在 hub 集群上运行的 Operator,用于管理集群升级、Operator 升级和集群配置等更改如何应用到网络。TALM 支持以下功能:

- 在用户可配置的批处理中,对集群团队进行进度发布。

-

针对每个集群操作,在对受管集群的配置更改后添加

ztp-done标签或其他 user-configurable 标签。 预缓存单节点 OpenShift 集群镜像 :TALM 支持在启动升级前支持可选的 OpenShift、OLM Operator 和其他用户镜像到单节点 OpenShift 集群。当使用推荐的基于镜像的升级方法升级单节点 OpenShift 集群时,预缓存功能不适用。

-

使用

PreCachingConfigCR 指定可选预缓存配置。如需更多信息,请参阅示例参考PreCachingConfigCR。 - 使用可配置的过滤排除未使用的镜像。

- 使用可配置的空间必需参数在预缓存存储空间验证前后启用。

-

使用

- 限制和要求

- 支持以 400 批处理中的并发集群部署

- 预缓存和备份仅限于单节点 OpenShift 集群

- 工程考虑

-

PreCachingConfigCR 是可选的,如果您只需要预缓存平台相关的 OpenShift 和 OLM Operator 镜像,则不需要创建它。 -

在

ClusterGroupUpgradeCR 中引用PreCachingConfigCR 之前,必须应用 PreCachingConfig CR。 -

只有带有

ran.openshift.io/ztp-deploy-wave注解的策略才会在集群安装过程中自动应用。 -

TALM 控制用户创建的

ClusterGroupUpgradeCR 时可以修复任何策略。

-

4.7.4. GitOps Operator 和 GitOps ZTP

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

GitOps Operator 和 GitOps ZTP 提供了一个基于 GitOps 的基础架构,用于管理集群部署和配置。集群定义和配置在 Git 中作为声明状态进行维护。您可以将

ClusterInstanceCR 应用到 hub 集群,其中SiteConfigOperator 会将它们呈现为安装 CR。在以前的版本中,GitOps ZTP 插件支持从SiteConfigCR 生成安装 CR。此插件现已弃用。单独的 GitOps ZTP 插件可以根据PolicyGenerator或PolicyGenTemplateCR 启用自动将配置 CR 嵌套到策略中。您可以使用基准引用配置 CR 在受管集群中部署和管理多个 OpenShift Container Platform 版本。您可以使用自定义 CR 和基线(baseline)CR。要同时维护多个每个版本策略,请使用 Git 使用

PolicyGenerator或PolicyGenTemplateCR 管理源 CR 的版本。RHACMPolicyGenerator是从 OpenShift Container Platform 4.19 发行版本开始的建议生成器插件。- 限制和要求

-

每个 ArgoCD 应用程序 1000 个

ClusterInstanceCR。多个应用程序可以用来达到单个 hub 集群支持的最大集群数 -

Git 中

source-crs/目录中的内容会覆盖 ZTP 插件容器中提供的内容,因为 Git 在搜索路径中具有优先权。 -

source-crs/目录必须与kustomization.yaml文件位于同一个目录中,其中包括PolicyGeneratorCR 作为生成器。此上下文中不支持source-crs/目录的备用位置。

-

每个 ArgoCD 应用程序 1000 个

- 工程考虑

-

对于多节点集群升级,您可以通过将

paused字段设置为true,在维护窗口期间暂停MachineConfigPool(MCP) CR。您可以通过在MCPCR 中配置maxUnavailable设置来增加每个MCPCR 同时更新的节点数量。MaxUnavailable字段定义了,在MachineConfig更新期间,池中可以同时不可用的节点的百分比。将maxUnavailable设置为最大可容忍的值。这可减少升级过程中的重启次数,从而缩短升级时间。当您最终取消暂停MCPCR 时,所有更改的配置都会使用单个重启来应用。 -

在集群安装过程中,您可以通过将 paused 字段设置为 true 并将

maxUnavailable设置为 100% 以改进安装时间来暂停自定义 MCP CR。 将引用 CR 和自定义 CR 保留在不同的目录中。这样,您可以通过简单的替换所有目录内容来修补和更新引用 CR,而无需涉及自定义 CR。在管理多个版本时,建议采用以下最佳实践:

- 在 Git 存储库中保留所有源 CR 和策略创建 CR,以确保每个 OpenShift Container Platform 版本只根据 Git 中的内容生成策略。

- 将引用源 CR 保留在与自定义 CR 的独立目录中。这有助于根据需要轻松更新引用 CR。

-

为了避免在更新内容时造成混淆或意外覆盖,强烈建议您在

source-crs/目录中对自定义 CR 使用唯一且可分辨名称,并在 Git 中使用额外的清单。 -

ClusterInstanceCR 中通过ConfigMapCR 引用额外的安装清单。ConfigMapCR 应该与 Git 中的ClusterInstanceCR 一起存储,作为集群的单个数据源。如果需要,您可以使用ConfigMap生成器来创建ConfigMapCR。

-

对于多节点集群升级,您可以通过将

4.7.5. 基于代理的安装程序

- 这个版本中的新内容

- 这个版本没有参考设计更新

- 描述

- 可选的基于代理的安装程序组件提供没有集中基础架构的安装功能。安装程序会创建一个挂载到服务器的 ISO 镜像。当服务器引导时,它会安装 OpenShift Container Platform 并提供额外的清单。基于代理的安装程序允许您在没有 hub 集群的情况下安装 OpenShift Container Platform。集群安装需要容器镜像 registry。

- 限制和要求

- 您可在安装时提供一组有限的额外清单。

-

您必须包含 RAN DU 用例所需的

MachineConfigurationCR。

- 工程考虑

- 基于代理的安装程序提供了一个 OpenShift Container Platform 基础基准安装。

- 安装后,您要安装第 2 天 Operator 和 RAN DU 用例配置的其余部分。

4.8. Telco RAN DU 参考配置 CR

使用以下自定义资源(CR)使用 Telco RAN DU 配置集配置和部署 OpenShift Container Platform 集群。使用 CR 组成所有特定使用模型中使用的通用基准,除非另有说明。

您可以从 ztp-site-generate 容器镜像中提取一组 RAN DU CR。如需更多信息,请参阅准备 GitOps ZTP 站点配置存储库。

4.8.1. 集群调优参考 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 集群功能 |

| 代表 SiteConfig CR,使用 RAN DU 配置集安装单节点 OpenShift | 否 |

| 控制台禁用 |

| 禁用 Console Operator。 | 否 |

| 断开连接的 registry |

| 定义用于管理 OpenShift Operator Marketplace 的专用命名空间。 | 否 |

| 断开连接的 registry |

| 为断开连接的 registry 配置目录源。 | 否 |

| 断开连接的 registry |

| 禁用 OLM 的性能配置集。 | 否 |

| 断开连接的 registry |

| 配置断开连接的 registry 镜像内容源策略。 | 否 |

| 断开连接的 registry |

| 可选,仅适用于多节点集群。在 OpenShift 中配置 OperatorHub,禁用所有默认 Operator 源。在禁用了 marketplace 功能的单节点 OpenShift 安装中不需要。 | 否 |

| 监控配置 |

| 禁用 Alertmanager 和 Telemeter 减少监控空间,并将 Prometheus 保留设置为 24 小时 | 否 |

| 网络诊断禁用 |

| 配置集群网络设置,以禁用内置网络故障排除和诊断功能。 | 否 |

4.8.2. 第 2 天 Operator 参考 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| Cluster Logging Operator |

| 为集群配置日志转发。 | 否 |

| Cluster Logging Operator |

| 配置集群日志记录的命名空间。 | 否 |

| Cluster Logging Operator |

| 为集群日志记录配置 Operator 组。 | 否 |

| Cluster Logging Operator |

| 4.18 中的新功能。配置集群日志记录服务帐户。 | 否 |

| Cluster Logging Operator |

| 4.18 中的新功能。配置集群日志记录服务帐户。 | 否 |

| Cluster Logging Operator |

| 4.18 中的新功能。配置集群日志记录服务帐户。 | 否 |

| Cluster Logging Operator |

| 管理 Cluster Logging Operator 的安装和更新。 | 否 |

| 生命周期代理 |

| 在 OpenShift 中管理基于镜像的升级过程。 | 是 |

| 生命周期代理 |

| 管理 LCA Operator 的安装和更新。 | 是 |

| 生命周期代理 |

| 为 LCA 订阅配置命名空间。 | 是 |

| 生命周期代理 |

| 为 LCA 订阅配置 Operator 组。 | 是 |

| Local Storage Operator |

| 定义带有 Delete reclaim 策略的存储类,且集群中没有动态置备。 | 否 |

| Local Storage Operator |

| 为 openshift-local-storage 命名空间中的 example-storage-class 配置本地存储设备,指定设备路径和文件系统类型。 | 否 |

| Local Storage Operator |

| 使用工作负载管理注解创建命名空间,并为 Local Storage Operator 部署 wave。 | 否 |

| Local Storage Operator |

| 为 Local Storage Operator 创建 Operator 组。 | 否 |

| Local Storage Operator |

| 为 Local Storage Operator 创建命名空间,其中包含用于工作负载管理和部署的注解。 | 否 |

| LVM Operator |

| 验证 LVM Storage Operator 的安装或升级。 | 是 |

| LVM Operator |

| 定义 LVM 集群配置,其占位符用于存储设备类和卷组设置。Local Storage Operator 的可选替换。 | 否 |

| LVM Operator |

| 管理 LVMS Operator 的安装和更新。Local Storage Operator 的可选替换。 | 否 |

| LVM Operator |

| 使用集群监控和工作负载管理的标签和注解为 LVMS Operator 创建命名空间。Local Storage Operator 的可选替换。 | 否 |

| LVM Operator |

| 定义 LVMS Operator 的目标命名空间。Local Storage Operator 的可选替换。 | 否 |

| Node Tuning Operator |

| 在 OpenShift 集群中配置节点性能设置,针对 aarch64 CPU 的低延迟和实时工作负载优化。 | 否 |

| Node Tuning Operator |

| 在 OpenShift 集群中配置节点性能设置,针对 x86_64 CPU 的低延迟和实时工作负载优化。 | 否 |

| Node Tuning Operator |

| 应用性能调优设置,包括特定命名空间中节点的调度程序组和服务配置。 | 否 |

| Node Tuning Operator |

| 在 Tuned PerformancePatch 之上应用额外的节能模式调整作为覆盖。 | 否 |

| PTP 快速事件通知 |

| 使用事件同步的额外选项为 PTP 边界时钟配置 PTP 设置。依赖于集群角色。 | 否 |

| PTP 快速事件通知 |

| 使用额外的 PTP 快速事件设置为高可用边界时钟配置 PTP。依赖于集群角色。 | 否 |

| PTP 快速事件通知 |

| 使用额外的 PTP 快速事件设置为 PTP grandmaster 时钟配置 PTP。依赖于集群角色。 | 否 |

| PTP 快速事件通知 |

| 使用额外的 PTP 快速事件设置为 PTP 普通时钟配置 PTP。依赖于集群角色。 | 否 |

| PTP 快速事件通知 |

| 覆盖默认的 OperatorConfig。配置 PTP Operator 指定在 openshift-ptp 命名空间中运行 PTP 守护进程的节点选择条件。 | 否 |

| PTP Operator |

| 为 PTP 边界时钟配置 PTP 设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 为具有双 NIC 的主机配置 PTP grandmaster 时钟设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 为具有 3 个 NIC 的主机配置 PTP grandmaster 时钟设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 为具有单个 NIC 的主机配置 PTP grandmaster 时钟设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 为 PTP 普通时钟配置 PTP 设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 使用 active/standby 配置中的 2 接口为 PTP 普通时钟配置 PTP 设置。依赖于集群角色。 | 否 |

| PTP Operator |

| 配置 PTP Operator 设置,指定在 openshift-ptp 命名空间中运行 PTP 守护进程的节点选择条件。 | 否 |

| PTP Operator |

| 在 openshift-ptp 命名空间中管理 PTP Operator 的安装和更新。 | 否 |

| PTP Operator |

| 为 PTP Operator 配置命名空间。 | 否 |

| PTP Operator |

| 为 PTP Operator 配置 Operator 组。 | 否 |

| PTP Operator (高可用性) |

| 为高可用性 PTP 边界时钟配置 PTP 设置。 | 否 |

| PTP Operator (高可用性) |

| 为高可用性 PTP 边界时钟配置 PTP 设置。 | 否 |

| SR-IOV FEC Operator |

| 为 VRAN Acceleration Operator 配置命名空间。应用程序工作负载的可选部分。 | 是 |

| SR-IOV FEC Operator |

| 为 VRAN Acceleration Operator 配置 Operator 组。应用程序工作负载的可选部分。 | 是 |

| SR-IOV FEC Operator |

| 管理 VRAN Acceleration Operator 的安装和更新。应用程序工作负载的可选部分。 | 是 |

| SR-IOV FEC Operator |

| 为节点配置 SR-IOV FPGA 以太网控制器(FEC)设置,指定驱动程序、VF 数量和节点选择。 | 是 |

| SR-IOV Operator |

| 定义 SR-IOV 网络配置,其中包含各种网络设置的占位符。 | 否 |

| SR-IOV Operator |

| 为特定节点配置 SR-IOV 网络设置,包括设备类型、RDMA 支持、物理功能名称和虚拟功能的数量。 | 否 |

| SR-IOV Operator |

| 配置 SR-IOV Network Operator 设置,包括节点选择、注入器和 Webhook 选项。 | 否 |

| SR-IOV Operator |

| 在 openshift-sriov-network-operator 命名空间中为 Single Node OpenShift (SNO) 配置 SR-IOV Network Operator 设置,包括节点选择、注入器、webhook 选项和禁用节点排空。 | 否 |

| SR-IOV Operator |

| 管理 SR-IOV Network Operator 的安装和更新。 | 否 |

| SR-IOV Operator |

| 为 SR-IOV Network Operator 创建命名空间,其中包含工作负载管理和部署的特定注解。 | 否 |

| SR-IOV Operator |

| 定义 SR-IOV Network Operator 的目标命名空间,在此命名空间中启用其管理和部署。 | 否 |

4.8.3. 机器配置引用 CR

| 组件 | 参考 CR | 描述 | 选填 |

|---|---|---|---|

| 容器运行时 (crun) |

| 为 control plane 节点配置容器运行时(crun)。 | 否 |

| 容器运行时 (crun) |

| 为 worker 节点配置容器运行时(crun)。 | 否 |

| CRI-O 擦除禁用 |

| 在 control plane 节点上为重启后禁用自动 CRI-O 缓存擦除。 | 否 |

| CRI-O 擦除禁用 |

| 在 worker 节点上为重启后禁用自动 CRI-O 缓存擦除。 | 否 |

| kdump 启用 |

| 在 master 节点上配置 kdump 崩溃报告。 | 否 |

| kdump 启用 |

| 在 worker 节点上配置 kdump 崩溃报告。 | 否 |

| kubelet 配置和容器挂载隐藏 |

| 配置挂载命名空间,以便在 control plane 节点上的 kubelet 和 CRI-O 之间共享特定容器的挂载。 | 否 |

| kubelet 配置和容器挂载隐藏 |

| 配置挂载命名空间,以便在 worker 节点上在 kubelet 和 CRI-O 之间共享特定于容器的挂载。 | 否 |

| 一次性时间同步 |

| 在 master 节点上同步一次的时间。 | 否 |

| 一次性时间同步 |

| 在 worker 节点上同步一次的时间。 | 否 |

| SCTP |

| 在 master 节点上载入 SCTP 内核模块。 | 是 |

| SCTP |

| 在 worker 节点上载入 SCTP 内核模块。 | 是 |

| 设置 RCU normal |

| 通过在 control plane 节点引导后设置 rcu_normal 来禁用 rcu_expedited。 | 否 |

| 设置 RCU normal |

| 通过在 worker 节点引导后设置 rcu_normal 来禁用 rcu_expedited。 | 否 |

| 与 SRIOV 相关的内核参数 |

| 在 master 节点上启用 SR-IOV 支持。 | 否 |

| 与 SRIOV 相关的内核参数 |

| 在 worker 节点上启用 SR-IOV 支持。 | 否 |

4.9. 比较带有电信 RAN DU 参考配置的集群

在部署了电信 RAN DU 集群后,您可以使用 cluster-compare 插件来评估集群的电信 RAN DU 参考设计规格 (RDS) 的合规性。cluster-compare 插件是一个 OpenShift CLI (oc) 插件。该插件使用电信 RAN DU 参考配置来验证具有电信 RAN DU 自定义资源(CR)的集群。

电信 RAN DU 的特定于插件的引用配置打包在带有 Telco RAN DU CR 的容器镜像中。

有关 cluster-compare 插件的更多信息,请参阅"了解 cluster-compare 插件"。

先决条件

-

您可以使用具有

cluster-admin角色的用户访问集群。 -

有访问

registry.redhat.io容器镜像 registry 的凭证。 -

已安装

cluster-compare插件。

流程

运行以下命令,使用凭证登录到容器镜像 registry:

podman login registry.redhat.io

$ podman login registry.redhat.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,从

ztp-site-generate-rhel8容器镜像中提取内容:podman pull registry.redhat.io/openshift4/ztp-site-generate-rhel8:v4.20

$ podman pull registry.redhat.io/openshift4/ztp-site-generate-rhel8:v4.20Copy to Clipboard Copied! Toggle word wrap Toggle overflow mkdir -p ./out

$ mkdir -p ./outCopy to Clipboard Copied! Toggle word wrap Toggle overflow podman run --log-driver=none --rm registry.redhat.io/openshift4/ztp-site-generate-rhel8:v4.20 extract /home/ztp --tar | tar x -C ./out

$ podman run --log-driver=none --rm registry.redhat.io/openshift4/ztp-site-generate-rhel8:v4.20 extract /home/ztp --tar | tar x -C ./outCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,将集群的配置与引用配置进行比较:

oc cluster-compare -r out/reference/metadata.yaml

$ oc cluster-compare -r out/reference/metadata.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.10. Telco RAN DU 4.20 验证软件组件

Red Hatlecommunications RAN DU 4.20 解决方案已使用以下红帽软件产品用于 OpenShift Container Platform 受管集群。

| 组件 | 软件版本 |

|---|---|

| 受管集群版本 | 4.19 |

| Cluster Logging Operator | 6.2 |

| Local Storage Operator | 4.20 |

| OpenShift API for Data Protection (OADP) | 1.5 |

| PTP Operator | 4.20 |

| SR-IOV Operator | 4.20 |

| SRIOV-FEC Operator | 2.11 |

| 生命周期代理 | 4.20 |

第 5 章 电信 hub 参考设计规格

电信 hub 参考设计规格(RDS)描述了 hub 集群的配置,该集群的配置在电信环境中部署和运行 OpenShift Container Platform 集群。

5.1. 参考设计范围

电信核心和电信 RAN 参考规格(RDS)捕获了建议的、经过测试和支持的配置,以便为运行电信核心和电信 RAN 配置集的集群获得可靠和可重复的性能。

每个 RDS 包括已发布的功能及支持的配置,这些配置经过设计并验证,供集群运行各个配置集。配置提供了一个满足功能和 KPI 目标的基准 OpenShift Container Platform 安装。每个 RDS 还描述了每个单独配置的预期变化。每个 RDS 的验证包括很多长持续时间和大规模测试。

为 OpenShift Container Platform 的每个主要 Y-stream 版本更新经过验证的参考配置。z-stream 补丁版本会定期根据参考配置重新测试。

5.2. 来自参考设计的偏差

从经过验证的电信核心和电信 RAN DU 参考设计规范(RDS)中进行开发,在您更改的特定组件或功能之外可能会产生重大影响。开发需要在完整的解决方案上下文中分析和工程。

应使用明确的操作跟踪信息,分析来自 RDS 的所有偏差。预计将来自合作伙伴的尽职调查,以便了解如何通过参考设计来保持一致。这可能需要合作伙伴向红帽提供其他资源,以便其用例能够更好地与平台结果相联系。这对解决方案的支持性至关重要,并确保红帽与合作伙伴保持一致。

RDS 的偏差可以有一些或全部后果:

- 解决问题可能需要更长的时间。

- 缺少项目服务级别协议 (SLA)、项目期限、最终供应商性能要求等风险。

未批准的偏差可能需要在执行级别进行升级。

注意根据合作伙伴参与优先事项,红帽优先考虑为开发提供请求。

5.3. hub 集群架构概述

使用管理 hub 集群上运行的功能和组件来管理 hub 和spoke 拓扑中的许多其他集群。hub 集群提供了一个高可用性和集中式接口,用于管理已部署集群的配置、生命周期和可观察性。

所有管理 hub 功能都可以部署到专用 OpenShift Container Platform 集群中,也可以作为与现有集群中共同运行的应用程序部署。

- 受管集群生命周期

- 通过使用第 2 天 Operator 的组合,hub 集群使用 GitOps 方法提供必要的基础架构来部署和配置集群。在部署集群的生命周期内,进一步管理升级,扩展集群、节点替换和其他生命周期管理功能的数量可以被声明并推出。您可以控制跨团队推出部署的时间和进度。

- 监控

- hub 集群通过 RHACM Operator 的 Observability pillar 为受管集群提供监控和状态报告。这包括通过监管策略框架聚合的指标、警报和合规性监控。

电信管理 hub 参考设计规格(RDS)和相关的参考自定义资源(CR)描述电信工程和 QE 验证方法,用于部署、配置和管理电信受管集群基础架构的生命周期。参考配置包括 OpenShift Container Platform 上的 hub 集群组件的安装和配置。

图 5.1. hub 集群参考设计组件

图 5.2. hub 集群参考架构

5.4. 电信管理 hub 集群使用模型

hub 集群为电信应用程序和工作负载集群提供受管集群安装、配置、可观察性和持续生命周期管理。

5.5. hub 集群扩展目标

hub 集群的资源要求直接取决于 hub 管理的集群数量、每个受管集群的策略数量,以及 Red Hat Advanced Cluster Management (RHACM) 中配置的一组功能。

hub 集群引用配置在以下情况下最多支持 3500 个受管单节点 OpenShift 集群:

- 每个配置了 hub-side 模板的集群的 5 个策略,间隔为 10 分钟。

仅启用以下 RHACM 附加组件:

- 策略控制器

- 带有默认配置的可观察性

- 您可以使用 GitOps ZTP 一次在最多 500 个集群的批处理中使用 GitOps ZTP 部署受管集群。

另外,还会验证引用配置以部署和管理受管集群拓扑混合。具体限制取决于集群拓扑、启用的 RHACM 功能等混合。在混合拓扑场景中,使用 1200 个单节点 OpenShift 集群、400 个紧凑集群(3 节点组合了 control plane 和计算节点)和 230 标准集群(3 control plane 和 2 个 worker 节点)验证引用 hub 配置。

符合此参考规格的 hub 集群可以支持每个 ArgoCD 应用程序的 1000 个单节点 ClusterInstance CR 同步。您可以使用多个应用程序来实现单个 hub 集群支持的最大集群数量。

特定的维度要求高度依赖于集群拓扑和工作负载。如需更多信息,请参阅"存储要求"。根据您的受管集群的特定特征调整集群维度。

5.6. hub 集群资源使用率

在以下情况下,为部署 hub 集群测量资源利用率:

- 在引用管理 3500 单节点 OpenShift 集群下。

- 3 节点紧凑集群,用于在双插槽裸机服务器上运行的管理 hub。

- 网络降低 50 ms 往返延迟、100 Mbps 带宽限制和 0.02% 数据包丢失。

- Observability (可观察性)没有被启用。

- 仅使用本地存储。

| 指标 | 峰值测量 |

|---|---|

| OpenShift Platform CPU | 106 cores (52 cores peak per node) |

| OpenShift Platform 内存 | 504 G (168 G peak per node) |

5.7. hub 集群拓扑

在生产环境中,OpenShift Container Platform hub 集群必须高度可用,才能维护管理功能的高可用性。

- 限制和要求

为 hub 集群使用高可用性集群拓扑,例如:

- Compact (3 节点组合 control plane 和计算节点)

- Standard (3 control plane 节点 + N 计算节点)

- 工程考虑

- 在非生产环境中,单节点 OpenShift 集群可用于有限的 hub 集群功能。

- 单节点 OpenShift 不支持某些功能,如 Red Hat OpenShift Data Foundation。在这个配置中,一些 hub 集群功能可能不可用。

- 可选计算节点的数量可能会因特定用例的规模而异。

- 可以根据需要稍后添加计算节点。

5.8. hub 集群网络

参考 hub 集群设计为在无法直接访问互联网的断开连接的环境中运行。与所有 OpenShift Container Platform 集群一样,hub 集群需要访问托管所有 OpenShift 和第 2 天 Operator Lifecycle Manager (OLM)镜像的镜像 registry。

hub 集群支持 IPv6 和 IPv4 网络的双栈网络。IPv6 通常用于边缘或边缘网络段,而 IPv4 更适合与数据中心中的传统设备一起使用。

- 限制和要求

无论安装方法如何,您必须为 hub 集群配置以下网络类型:

-

clusterNetwork -

serviceNetwork -

machineNetwork

-

您必须为 hub 集群配置以下 IP 地址:

-

apiVIP -

ingressVIP

-

注意对于上述网络配置,需要一些值,或者根据所选的架构和 DHCP 配置自动分配值。

- 您必须使用默认 OpenShift Container Platform 网络供应商 OVN-Kubernetes。

受管集群和 hub 集群之间的网络必须满足 Red Hat Advanced Cluster Management (RHACM) 文档中的网络要求,例如:

- hub 集群访问受管集群 API 服务、Ironic Python 代理和基板管理控制器(BMC)端口。

- 受管集群对 hub 集群 API 服务、入口 IP 和 control plane 节点 IP 地址的访问。

- 受管集群 BMC 访问 hub 集群 control plane 节点 IP 地址。

镜像 registry 必须可在 hub 集群生命周期内访问。

- 所有需要的容器镜像都必须镜像到断开连接的 registry 中。

- hub 集群必须配置为使用断开连接的 registry。

- hub 集群无法托管自己的镜像 registry。例如,在电源故障影响所有群集节点的情况下,registry 必须可用。

- 工程考虑

- 在部署 hub 集群时,请确定您定义了正确大小的 CIDR 范围定义。

5.9. hub 集群内存和 CPU 要求

hub 集群的内存和 CPU 要求因 hub 集群的配置、集群中的资源数量和受管集群数量而有所不同。

- 限制和要求