33.6. Authentifizierung

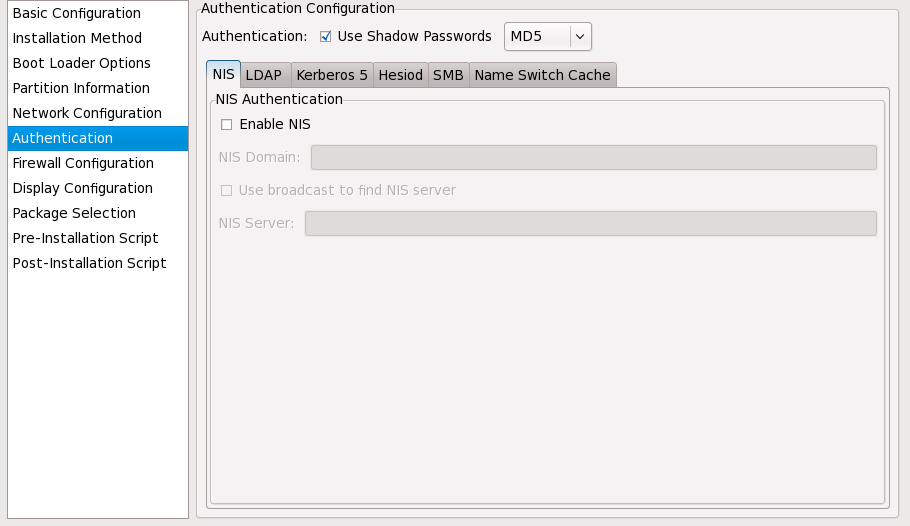

Abbildung 33.9. Authentifizierung

Im Abschnitt Authentifizierung wählen Sie, ob Sie Shadow-Passwörter und die md5-Verschlüsselung für Benutzer-Passwörter verwenden. Diese Optionen werden standardmäßig gewählt und sind dringend empfohlen.

Mit den Optionen des Bereichs Konfiguration der Authentifizierung können Sie folgende Authentifizierungsmethoden konfigurieren:

- NIS

- LDAP

- Kerberos 5

- Hesiod

- SMB

- Name Switch Cache

Diese Methoden sind standardmäßig deaktiviert. Um eine oder mehrere dieser Methoden zu aktivieren, klicken Sie auf den entsprechenden Reiter, markieren das Kontrollkästchen neben Aktivieren und geben je nach Authentifizierungsmethode die entsprechenden Informationen ein. Weitere Informationen finden Sie im Red Hat Enterprise Linux Bereitstellungshandbuch.