29.2. Gestion des autorisations dans l'interface Web IdM

Cette section décrit comment gérer les autorisations dans la gestion des identités (IdM) à l'aide de l'interface web (IdM Web UI).

Conditions préalables

- Privilèges d'administrateur pour la gestion de l'IdM ou le rôle User Administrator.

- Vous êtes connecté à l'interface Web IdM. Pour plus de détails, voir Accès à l'IdM Web UI dans un navigateur web.

Procédure

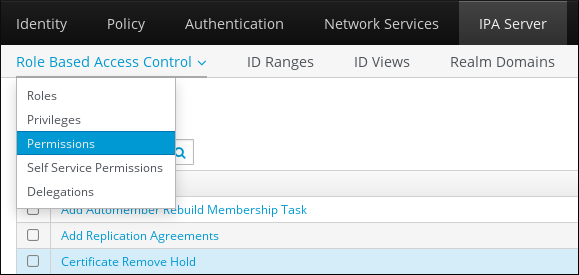

Pour ajouter une nouvelle autorisation, ouvrez le sous-menu Role-Based Access Control dans l'onglet IPA Server et sélectionnez Permissions:

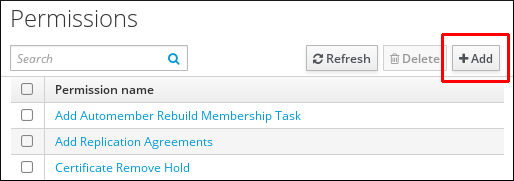

La liste des autorisations s'ouvre : Cliquez sur le bouton Add en haut de la liste des autorisations :

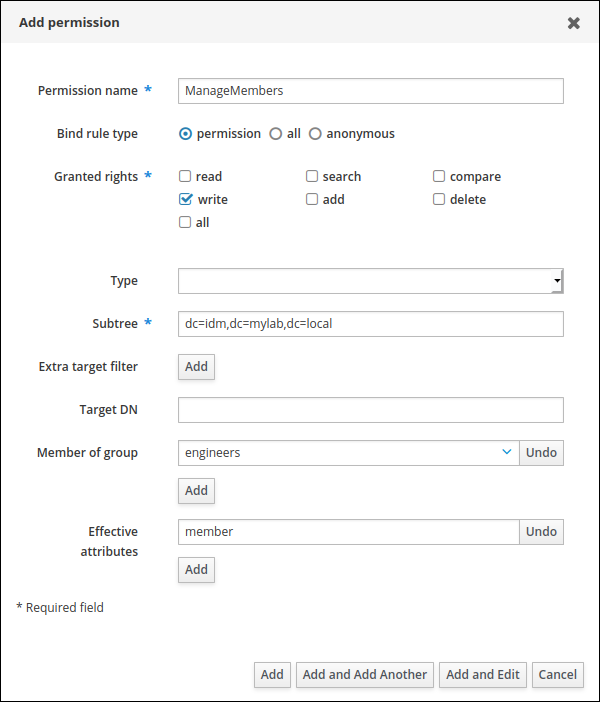

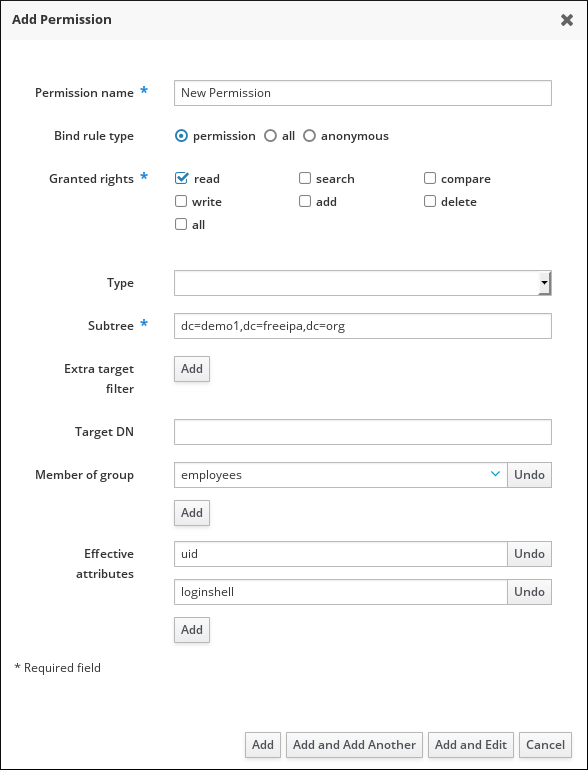

Le formulaire Add Permission s'ouvre. Spécifiez le nom de la nouvelle autorisation et définissez ses propriétés en conséquence :

Sélectionnez le type de règle de liaison approprié :

- permission est le type d'autorisation par défaut, accordant l'accès par le biais de privilèges et de rôles

- all spécifie que l'autorisation s'applique à tous les utilisateurs authentifiés

anonymous spécifie que l'autorisation s'applique à tous les utilisateurs, y compris les utilisateurs non authentifiés

NoteIl n'est pas possible d'ajouter aux privilèges des autorisations dont le type de règle de liaison n'est pas par défaut. Il n'est pas non plus possible de définir une autorisation déjà présente dans un privilège avec un type de règle de liaison autre que celui par défaut.

- Choisissez les droits à accorder avec cette permission dans Granted rights.

Définir la méthode d'identification des entrées cibles pour l'autorisation :

- Type spécifie un type d'entrée, tel que l'utilisateur, l'hôte ou le service. Si vous choisissez une valeur pour le paramètre Type, une liste de tous les attributs possibles qui seront accessibles via cet ACI pour ce type d'entrée apparaît sous Effective Attributes. La définition de Type attribue à Subtree et Target DN l'une des valeurs prédéfinies.

-

Subtree (obligatoire) spécifie une entrée de sous-arbre ; chaque entrée située sous cette entrée de sous-arbre est alors ciblée. Fournissez une entrée de sous-arbre existante, car Subtree n'accepte pas les caractères génériques ou les noms de domaine (DN) inexistants. Par exemple :

cn=automount,dc=example,dc=com -

Extra target filter utilise un filtre LDAP pour identifier les entrées auxquelles l'autorisation s'applique. Le filtre peut être n'importe quel filtre LDAP valide, par exemple :

(!(objectclass=posixgroup))

L'IdM vérifie automatiquement la validité du filtre donné. Si vous saisissez un filtre non valide, l'IdM vous en avertit lorsque vous tentez d'enregistrer l'autorisation. -

Target DN spécifie le nom de domaine (DN) et accepte les caractères génériques. Par exemple :

uid=*,cn=users,cn=accounts,dc=com - Member of group définit le filtre cible pour les membres du groupe donné. Après avoir spécifié les paramètres du filtre et cliqué sur Add, l'IdM valide le filtre. Si tous les paramètres de permission sont corrects, l'IdM effectuera la recherche. Si certains des paramètres de permission sont incorrects, l'IdM affichera un message vous informant des paramètres incorrects.

Ajouter des attributs à l'autorisation :

- Si vous avez défini Type, choisissez Effective attributes dans la liste des attributs ACI disponibles.

Si vous n'avez pas utilisé Type, ajoutez les attributs manuellement en les écrivant dans le champ Effective attributes. Ajoutez un seul attribut à la fois ; pour ajouter plusieurs attributs, cliquez sur Add pour ajouter un autre champ de saisie.

ImportantSi vous ne définissez aucun attribut pour la permission, celle-ci inclut tous les attributs par défaut.

Terminez l'ajout des autorisations à l'aide des boutons Add au bas du formulaire :

- Cliquez sur le bouton Add pour enregistrer l'autorisation et revenir à la liste des autorisations.

- Vous pouvez également enregistrer l'autorisation et continuer à ajouter des autorisations supplémentaires dans le même formulaire en cliquant sur le bouton Add and Add another

- Le bouton Add and Edit vous permet d'enregistrer et de continuer à modifier l'autorisation nouvellement créée.

- Optional. Vous pouvez également modifier les propriétés d'une autorisation existante en cliquant sur son nom dans la liste des autorisations pour afficher la page Permission settings.

Optional. Si vous devez supprimer une autorisation existante, cliquez sur le bouton Delete après avoir coché la case située à côté de son nom dans la liste, pour afficher la boîte de dialogue Remove permissions.

NoteLes opérations sur les autorisations gérées par défaut sont limitées : les attributs que vous ne pouvez pas modifier sont désactivés dans l'interface Web IdM et vous ne pouvez pas supprimer complètement les autorisations gérées.

Toutefois, vous pouvez désactiver efficacement une autorisation gérée dont le type de liaison est défini comme une autorisation, en supprimant l'autorisation gérée de tous les privilèges.

Par exemple, pour permettre à ceux qui ont la permission d'écrire l'attribut membre dans le groupe des ingénieurs (afin qu'ils puissent ajouter ou supprimer des membres)