À propos

Le service OpenShift sur AWS Documentation.

Résumé

Chapitre 1. Le Red Hat OpenShift Service sur AWS 4 Documentation

La table des matières

Bienvenue dans la documentation officielle Red Hat OpenShift sur AWS (ROSA), où vous pouvez en apprendre davantage sur ROSA et commencer à explorer ses fonctionnalités. En savoir plus sur ROSA, interagir avec ROSA en utilisant Red Hat OpenShift Cluster Manager et les outils d’interface de ligne de commande (CLI), expérience de consommation et intégration avec les services Amazon Web Services (AWS), commencer par l’introduction à la documentation ROSA.

Afin de naviguer dans la documentation ROSA, utilisez la barre de navigation de gauche.

Chapitre 2. En savoir plus sur ROSA avec HCP

Le service OpenShift Red Hat sur AWS (ROSA) avec des avions de contrôle hébergés (HCP) offre une solution à moindre coût pour créer un cluster ROSA géré en mettant l’accent sur l’efficacité. Créez rapidement un nouveau cluster et déployer des applications en quelques minutes.

2.1. Caractéristiques clés de ROSA avec HCP

- Le ROSA avec HCP ne nécessite qu’un minimum de deux nœuds, ce qui le rend idéal pour des projets plus petits tout en étant capable de prendre de l’ampleur pour soutenir des projets et des entreprises de plus grande envergure.

- L’infrastructure d’avion de contrôle sous-jacente est entièrement gérée. Les composants de plan de contrôle, tels que le serveur API et la base de données etcd, sont hébergés dans un compte AWS appartenant à Red Hat.

- Le temps d’approvisionnement est d’environ 10 minutes.

- Les clients peuvent mettre à niveau le plan de contrôle et les pools de machines séparément, ce qui signifie qu’ils n’ont pas à fermer l’ensemble du cluster pendant les mises à niveau.

2.2. Débuter avec ROSA avec HCP

Consultez les sections suivantes pour trouver du contenu pour vous aider à connaître et à utiliser ROSA avec HCP.

2.2.1. Architecte

| En savoir plus sur ROSA avec HCP | Élaborer ROSA avec le déploiement de HCP | Ressources supplémentaires |

|---|---|---|

2.2.2. Administrateur des clusters

| En savoir plus sur ROSA avec HCP | Déployer ROSA avec HCP | Gérer ROSA avec HCP | Ressources supplémentaires |

|---|---|---|---|

2.2.3. Développeur

| En savoir plus sur le développement d’applications en ROSA avec HCP | Déployer des applications | Ressources supplémentaires |

|---|---|---|

| Espaces de travail Red Hat OpenShift Dev (anciennement Red Hat CodeReady Workspaces) | ||

Chapitre 3. AWS STS et ROSA avec HCP expliqués

Le service OpenShift Red Hat sur AWS (ROSA) avec des plans de contrôle hébergés (HCP) utilise un service de jetons de sécurité AWS (Amazon Web Services) pour AWS Identity Access Management (IAM) pour obtenir les informations d’identification nécessaires pour interagir avec les ressources de votre compte AWS.

3.1. AWS STS méthode d’identification

Dans le cadre de ROSA avec HCP, Red Hat doit obtenir les autorisations nécessaires pour gérer les ressources d’infrastructure dans votre compte AWS. Avec HCP, ROSA accorde aux logiciels d’automatisation du cluster un accès limité et à court terme aux ressources de votre compte AWS.

La méthode STS utilise des rôles et des politiques prédéfinis pour accorder des autorisations temporaires et moins privilégiées aux rôles IAM. Les informations d’identification expirent généralement une heure après avoir été demandées. Lorsqu’ils ont expiré, ils ne sont plus reconnus par AWS et n’ont plus accès au compte à partir des demandes d’API faites avec eux. Consultez la documentation AWS pour plus d’informations.

Les rôles AWS IAM STS doivent être créés pour chaque ROSA avec le cluster HCP. L’interface de ligne de commande ROSA (CLI) (rosa) gère les rôles STS et vous aide à joindre les stratégies spécifiques de ROSA gérées par AWS à chaque rôle. Le CLI fournit les commandes et les fichiers pour créer les rôles, joindre les stratégies gérées par AWS, et une option pour permettre au CLI de créer automatiquement les rôles et de joindre les stratégies.

3.2. AWS STS sécurité

Les fonctionnalités de sécurité pour AWS STS comprennent:

Ensemble explicite et limité de stratégies que l’utilisateur crée à l’avance.

- L’utilisateur peut examiner toutes les autorisations demandées par la plateforme.

- Le service ne peut rien faire en dehors de ces autorisations.

- Il n’est pas nécessaire de faire pivoter ou de révoquer les informations d’identification. Chaque fois que le service doit effectuer une action, il obtient des informations d’identification qui expirent en une heure ou moins.

- L’expiration des informations d’identification réduit les risques de fuite et de réutilisation des informations d’identification.

Le ROSA avec HCP accorde des composants logiciels de cluster moins privilégiés avec des informations d’identification de sécurité à court terme pour des rôles IAM spécifiques et séparés. Les informations d’identification sont associées à des rôles IAM spécifiques à chaque composant et cluster qui font des appels API AWS. Cette méthode s’harmonise avec les principes des pratiques moins privilégiées et sécurisées dans la gestion des ressources de service cloud.

3.3. Composants de ROSA avec HCP

- Infrastructure AWS - L’infrastructure requise pour le cluster, y compris les instances Amazon EC2, le stockage Amazon EBS et les composants de réseau. Consultez les types de calcul AWS pour voir les types d’instance pris en charge pour les nœuds de calcul et l’infrastructure AWS provisionnée pour plus d’informations sur la configuration des ressources cloud.

- AWS STS - Une méthode pour accorder des jetons dynamiques à court terme pour fournir aux utilisateurs les autorisations nécessaires pour interagir temporairement avec les ressources de votre compte AWS.

- Connexion OpenID (OIDC) - Un mécanisme permettant aux opérateurs de clusters d’authentifier avec AWS, d’assumer les rôles de cluster grâce à une politique de confiance et d’obtenir des informations d’identification temporaires d’AWS IAM STS pour effectuer les appels API requis.

Les rôles et les politiques - Les rôles et les politiques utilisés par ROSA avec HCP peuvent être divisés en rôles et politiques à l’échelle de la comptabilité et rôles et politiques des opérateurs.

Les politiques déterminent les actions autorisées pour chacun des rôles. Consultez les ressources de l’IAM pour plus de détails sur les rôles et les politiques individuels. Consultez la ressource de rôle ROSA IAM pour plus de détails sur les politiques de confiance.

Les rôles à l’échelle du compte sont les suivants:

-

<prefix>-HCP-ROSA-Worker-Role -

<préfixe>-HCP-ROSA-Support-Role -

<préfixe>-HCP-ROSA-Installer-Role

-

Les politiques gérées par AWS à l’échelle du compte sont:

- La politique de ROSAInstaller

- La politique de ROSAWorkerInstance

- La politique de ROSASRESupport

- La politique de ROSAIngressOperator

- La politique de ROSAAmazonEBSCSIDriverOperator

- Accueil > ROSACloudNetworkConfigOperatorPolicy

- La politique de ROSAControlPlaneOperator

- Fiche technique de ROSAImageRegistryOperatorPolicy

- Informations sur ROSAKMSProviderPolicy

- La politique de contrôle ROSAKubeControlly

- Abonnement ROSAManageSubscription

- La politique de gestion de ROSANodePool

NoteCertaines stratégies sont utilisées par les rôles d’opérateur de cluster, énumérés ci-dessous. Les rôles d’opérateur sont créés dans une deuxième étape parce qu’ils dépendent d’un nom de cluster existant et ne peuvent pas être créés en même temps que les rôles à l’échelle du compte.

Les rôles d’opérateur sont:

- <operator_role_prefix>-openshift-cluster-csi-drivers-ebs-cloud-credentials

- <operator_role_prefix>-openshift-cloud-network-config-controller-cloud-credentials

- <operator_role_prefix>-openshift-machine-api-aws-cloud-credentials

- <operator_role_prefix>-openshift-cloud-credential-operator-cloud-credentials

- <operator_role_prefix>-openshift-image-registry-installer-cloud-credentials

- <operator_role_prefix>-openshift-ingress-operator-cloud-credentials

- Des politiques de confiance sont créées pour chaque rôle à l’échelle du compte et pour chaque rôle d’opérateur.

3.4. Déploiement d’un ROSA avec le cluster HCP

Le déploiement d’un ROSA avec le cluster HCP suit les étapes suivantes:

- Créez les rôles à l’échelle du compte.

- Créez les rôles d’opérateur.

- Le Red Hat utilise AWS STS pour envoyer les autorisations requises à AWS qui permettent à AWS de créer et de joindre les politiques d’opérateur gérées par AWS.

- Créez le fournisseur OIDC.

- Créez le cluster.

Au cours du processus de création de cluster, le ROSA CLI crée les fichiers JSON requis pour vous et produit les commandes dont vous avez besoin. Au besoin, le ROSA CLI peut également exécuter les commandes pour vous.

Le ROSA CLI peut créer automatiquement les rôles pour vous, ou vous pouvez les créer manuellement en utilisant les drapeaux automatiques --mode ou --mode. En savoir plus sur le déploiement, voir Création d’un cluster avec des personnalisations.

3.5. Flux de travail ROSA avec HCP

L’utilisateur crée les rôles nécessaires à l’échelle du compte. Au cours de la création de rôles, une politique de confiance, connue sous le nom de politique de confiance intercompte, est créée, ce qui permet à un rôle appartenant à Red Hat d’assumer les rôles. Des politiques de confiance sont également créées pour le service EC2, ce qui permet aux charges de travail des instances EC2 d’assumer des rôles et d’obtenir des pouvoirs. AWS attribue une politique d’autorisations correspondante à chaque rôle.

Après la création des rôles et des politiques à l’échelle du compte, l’utilisateur peut créer un cluster. Lorsque la création de cluster est lancée, l’utilisateur crée les rôles d’opérateur afin que les opérateurs de cluster puissent faire des appels API AWS. Ces rôles sont ensuite attribués aux politiques d’autorisation correspondantes qui ont été créées plus tôt et à une politique de confiance avec un fournisseur OIDC. Les rôles d’opérateur diffèrent des rôles à l’échelle du compte en ce qu’ils représentent en fin de compte les pods qui ont besoin d’accéder aux ressources AWS. Comme un utilisateur ne peut pas joindre les rôles IAM aux pods, il doit créer une politique de confiance avec un fournisseur OIDC afin que l’opérateur, et donc les pods, puissent accéder aux rôles dont ils ont besoin.

Lorsque l’utilisateur attribue les rôles aux autorisations de stratégie correspondantes, l’étape finale est de créer le fournisseur OIDC.

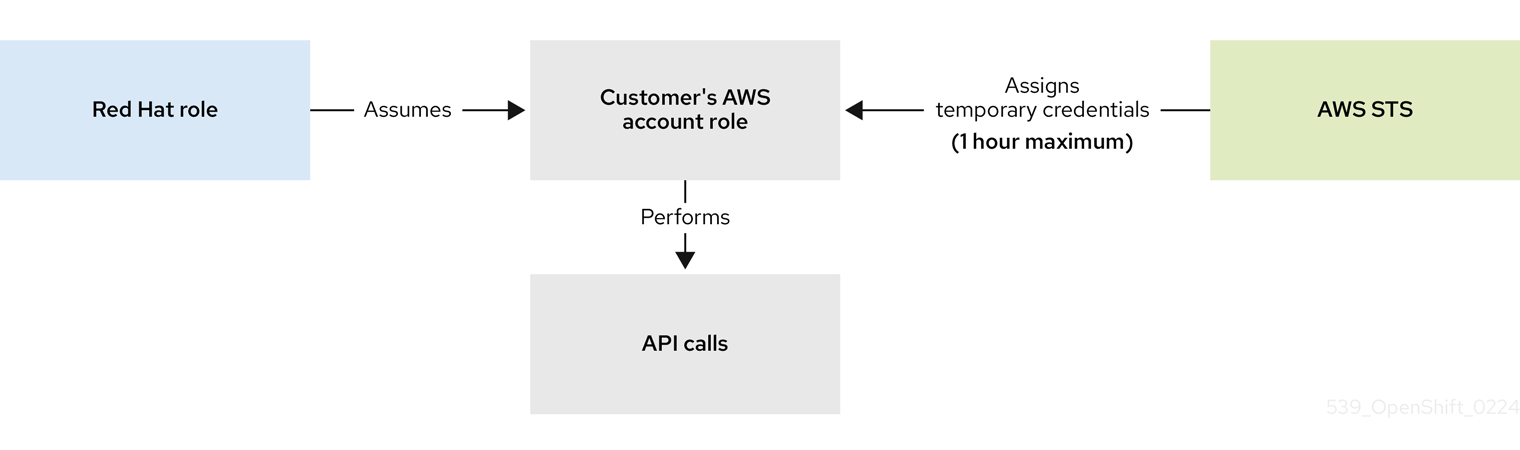

Lorsqu’un nouveau rôle est nécessaire, la charge de travail actuellement utilisée dans le rôle Red Hat assumera le rôle dans le compte AWS, obtiendra des informations d’identification temporaires d’AWS STS et commencera à effectuer les actions à l’aide d’appels API dans le compte AWS de l’utilisateur, comme le permet la politique de permissions du rôle assumé. Les informations d’identification sont temporaires et ont une durée maximale d’une heure.

Les opérateurs utilisent le processus suivant pour obtenir les informations d’identification requises pour effectuer leurs tâches. Chaque opérateur se voit attribuer un rôle d’opérateur, une politique d’autorisations et une politique de confiance avec un fournisseur OIDC. L’opérateur assumera le rôle en passant un jeton Web JSON qui contient le rôle et un fichier jeton (web_identity_token_file) au fournisseur OIDC, qui authentifie ensuite la clé signée avec une clé publique. La clé publique est créée lors de la création de clusters et stockée dans un seau S3. L’opérateur confirme ensuite que le sujet dans le fichier de jeton signé correspond au rôle dans la politique de confiance des rôles, ce qui garantit que le fournisseur OIDC ne peut obtenir que le rôle autorisé. Le fournisseur OIDC retourne ensuite les informations d’identification temporaires à l’opérateur afin que l’opérateur puisse effectuer des appels API AWS. Dans le cas d’une représentation visuelle, voir le diagramme suivant:

Chapitre 4. Avis juridique

Copyright © 2024 Red Hat, Inc.

La documentation OpenShift est autorisée sous la licence Apache 2.0 (https://www.apache.org/licenses/LICENSE-2.0).

Les versions modifiées doivent supprimer toutes les marques Red Hat.

Des portions adaptées à partir de https://github.com/kubernetes-incubator/service-catalog/ avec des modifications par Red Hat.

Chapeau rouge, Red Hat Enterprise Linux, le logo Red Hat, le logo Shadowman, JBoss, OpenShift, Fedora, le logo Infinity et RHCE sont des marques de commerce de Red Hat, Inc., enregistrées aux États-Unis et dans d’autres pays.

Linux® est la marque déposée de Linus Torvalds aux États-Unis et dans d’autres pays.

Java® est une marque déposée d’Oracle et/ou de ses sociétés affiliées.

La société XFS® est une marque déposée de Silicon Graphics International Corp. ou de ses filiales aux États-Unis et/ou dans d’autres pays.

La marque MySQL® est une marque déposée de MySQL AB aux États-Unis, dans l’Union européenne et dans d’autres pays.

Node.js® est une marque de commerce officielle de Joyent. Les collections de logiciels Red Hat ne sont pas officiellement liées ou approuvées par le projet open source ou commercial officiel Joyent Node.js.

Le logo OpenStack® Word Mark et OpenStack sont soit des marques déposées / des marques de service, soit des marques de commerce/service de la Fondation OpenStack, aux États-Unis et dans d’autres pays, et sont utilisées avec l’autorisation de la Fondation OpenStack. « nous ne sommes pas affiliés, approuvés ou parrainés par la Fondation OpenStack, ou la communauté OpenStack.

Les autres marques sont la propriété de leurs propriétaires respectifs.

Legal Notice

Copyright © Red Hat

OpenShift documentation is licensed under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0).

Modified versions must remove all Red Hat trademarks.

Portions adapted from https://github.com/kubernetes-incubator/service-catalog/ with modifications by Red Hat.

Red Hat, Red Hat Enterprise Linux, the Red Hat logo, the Shadowman logo, JBoss, OpenShift, Fedora, the Infinity logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.

Linux® is the registered trademark of Linus Torvalds in the United States and other countries.

Java® is a registered trademark of Oracle and/or its affiliates.

XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries.

MySQL® is a registered trademark of MySQL AB in the United States, the European Union and other countries.

Node.js® is an official trademark of the OpenJS Foundation.

The OpenStack® Word Mark and OpenStack logo are either registered trademarks/service marks or trademarks/service marks of the OpenStack Foundation, in the United States and other countries and are used with the OpenStack Foundation’s permission. We are not affiliated with, endorsed or sponsored by the OpenStack Foundation, or the OpenStack community.

All other trademarks are the property of their respective owners.