Installer ROSA avec des clusters HCP

Installation, accès et suppression du service OpenShift Red Hat sur les clusters AWS (ROSA).

Résumé

Chapitre 1. Création de ROSA avec des clusters HCP en utilisant les options par défaut

Guide de démarrage rapide pour ROSA Classic Si vous recherchez un guide de démarrage rapide pour ROSA Classic, consultez le guide de démarrage rapide Red Hat OpenShift sur AWS.

Le service OpenShift Red Hat sur AWS (ROSA) avec des avions de contrôle hébergés (HCP) offre une architecture plus efficace et fiable pour créer des clusters Red Hat OpenShift sur AWS (ROSA). Avec ROSA avec HCP, chaque cluster dispose d’un plan de contrôle dédié qui est isolé dans un compte de service ROSA.

Créez rapidement un ROSA avec le cluster HCP en utilisant les options par défaut et la création automatique de ressources AWS Identity and Access Management (IAM). Déployez votre cluster en utilisant le ROSA CLI (rosa).

Comme il n’est pas possible de mettre à niveau ou de convertir des clusters ROSA existants en architecture de plans de contrôle hébergés, vous devez créer un nouveau cluster pour utiliser ROSA avec la fonctionnalité HCP.

Le partage de VPC sur plusieurs comptes AWS n’est actuellement pas pris en charge pour ROSA avec HCP. Il ne faut pas installer un ROSA avec le cluster HCP dans des sous-réseaux partagés à partir d’un autre compte AWS. Consultez « Multiples ROSA clusters dans un seul VPC pris en charge ? » pour plus d’informations.

Le ROSA avec les clusters HCP ne prend en charge que l’authentification AWS Security Token Service (STS).

Autres lectures

- En comparaison entre ROSA et HCP et ROSA Classic, consultez la documentation relative aux modèles d’architecture comparées.

- Consultez la documentation AWS pour obtenir des informations sur le démarrage de ROSA avec HCP en utilisant le ROSA CLI en mode automatique.

Considérations concernant le mode de création automatique

Les procédures de ce document utilisent le mode automatique dans le ROSA CLI pour créer immédiatement les ressources IAM requises à l’aide du compte AWS actuel. Les ressources requises comprennent les rôles et les politiques IAM à l’échelle du compte, les rôles et politiques d’opérateur spécifiques à chaque groupe, et le fournisseur d’identité OpenID Connect (OIDC).

Alternativement, vous pouvez utiliser le mode manuel, qui affiche les commandes aws nécessaires pour créer les ressources IAM au lieu de les déployer automatiquement.

Les prochaines étapes

- Assurez-vous que vous avez rempli les prérequis AWS.

1.1. Aperçu des spécifications du cluster par défaut

Grâce aux options d’installation par défaut, vous pouvez créer rapidement un Red Hat OpenShift Service sur AWS (ROSA) avec le Security Token Service (STS). Le résumé suivant décrit les spécifications du cluster par défaut.

| Composante | Caractéristiques par défaut |

|---|---|

| Comptes et rôles |

|

| Configurations du cluster |

|

| Chiffrement |

|

| Configuration des nœuds de plan de contrôle |

|

| Configuration des nœuds d’infrastructure |

|

| Calculez la piscine de la machine de nœud |

|

| Configuration du réseau |

|

| Gammes de routage interdomain sans classe (CIDR) |

|

| Les rôles et les politiques des clusters |

|

| La stratégie de mise à jour des clusters |

|

1.2. La ROSA avec HCP Prérequis

Afin de créer un ROSA avec le cluster HCP, vous devez avoir les éléments suivants:

- Cloud privé virtuel configuré (VPC)

- Les rôles à l’échelle du compte

- Configuration OIDC

- Les rôles d’opérateur

1.2.1. Créer un cloud privé virtuel pour votre ROSA avec des clusters HCP

Il faut disposer d’un cloud privé virtuel (VPC) pour créer ROSA avec le cluster HCP. Il est possible d’utiliser les méthodes suivantes pour créer un VPC:

- Créer un VPC à l’aide d’un modèle Terraform

- Créez manuellement les ressources VPC dans la console AWS

Les instructions Terraform sont à des fins de test et de démonstration. L’installation de votre propre système nécessite quelques modifications au VPC pour votre propre usage. Assurez-vous également que lorsque vous utilisez ce script Terraform, c’est dans la même région que vous avez l’intention d’installer votre cluster. Dans ces exemples, utilisez nous-Est-2.

Création d’un cloud privé virtuel à l’aide de Terraform

Le terraform est un outil qui vous permet de créer diverses ressources à l’aide d’un modèle établi. Le processus suivant utilise les options par défaut au besoin pour créer un ROSA avec le cluster HCP. Consultez les ressources supplémentaires pour plus d’informations sur l’utilisation de Terraform.

Conditions préalables

- La version 1.4.0 ou plus récente de Terraform est installée sur votre machine.

- « vous avez installé Git sur votre machine.

Procédure

Lancez une invite shell et clonez le dépôt Terraform VPC en exécutant la commande suivante:

git clone https://github.com/openshift-cs/terraform-vpc-example

$ git clone https://github.com/openshift-cs/terraform-vpc-exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Accédez au répertoire créé en exécutant la commande suivante:

cd terraform-vpc-example

$ cd terraform-vpc-exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Lancez le fichier Terraform en exécutant la commande suivante:

terraform init

$ terraform initCopy to Clipboard Copied! Toggle word wrap Toggle overflow Le message confirmant l’initialisation apparaît lorsque ce processus se termine.

Afin de construire votre plan VPC Terraform basé sur le modèle Terraform existant, exécutez la commande plan. Il faut inclure votre région AWS. Choisissez de spécifier un nom de cluster. Après la fin du plan terraform, un fichier rosa.tfplan est ajouté au répertoire hypershift-tf. Consultez le fichier README du dépôt Terraform VPC.

terraform plan -out rosa.tfplan -var region=<region>

$ terraform plan -out rosa.tfplan -var region=<region>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Appliquez ce fichier de plan pour construire votre VPC en exécutant la commande suivante:

terraform apply rosa.tfplan

$ terraform apply rosa.tfplanCopy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif: Vous pouvez capturer les valeurs des ID de sous-réseau privés, publics et de pool de machines fournis par Terraform en tant que variables d’environnement à utiliser lors de la création de votre ROSA avec le cluster HCP en exécutant les commandes suivantes:

export SUBNET_IDS=$(terraform output -raw cluster-subnets-string)

$ export SUBNET_IDS=$(terraform output -raw cluster-subnets-string)Copy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que les variables ont été correctement définies avec la commande suivante:

echo $SUBNET_IDS

$ echo $SUBNET_IDSCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

subnet-0a6a57e0f784171aa,subnet-078e84e5b10ecf5b0

$ subnet-0a6a57e0f784171aa,subnet-078e84e5b10ecf5b0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Création manuelle d’un Cloud privé virtuel

Lorsque vous choisissez de créer manuellement votre Cloud privé virtuel (VPC) au lieu d’utiliser Terraform, accédez à la page VPC de la console AWS.

Le VPC doit répondre aux exigences indiquées dans le tableau suivant.

| Exigence | Détails |

|---|---|

| Le nom du VPC | Il faut avoir le nom et l’identifiant VPC spécifiques lors de la création de votre cluster. |

| Gamme CIDR | La gamme VPC CIDR doit correspondre à votre machine CIDR. |

| La zone de disponibilité | Il vous faut une zone de disponibilité pour une seule zone, et vous en avez besoin de trois pour les zones de disponibilité pour plusieurs zones. |

| Le sous-réseau public | Il faut avoir un sous-réseau public avec une passerelle NAT pour les clusters publics. Les clusters privés n’ont pas besoin d’un sous-réseau public. |

| DNS nom d’hôte et résolution | Assurez-vous que le nom d’hôte DNS et la résolution sont activés. |

Étiqueter vos sous-réseaux

Avant de pouvoir utiliser votre VPC pour créer un ROSA avec le cluster HCP, vous devez marquer vos sous-réseaux VPC. Les vérifications automatisées de prévol de service vérifient que ces ressources sont étiquetées correctement avant de pouvoir utiliser ces ressources. Le tableau suivant montre comment vos ressources doivent être étiquetées comme suit:

| A) Ressources | La clé | La valeur |

|---|---|---|

| Le sous-réseau public |

| 1 ou aucune valeur |

| Le sous-réseau privé |

| 1 ou aucune valeur |

Il faut marquer au moins un sous-réseau privé et, le cas échéant, et un sous-réseau public.

Conditions préalables

- « vous avez créé un VPC.

- C’est toi qui as installé l’Aws CLI.

Procédure

Balisez vos ressources dans votre terminal en exécutant les commandes suivantes:

Dans le cas des sous-réseaux publics, exécutez:

aws ec2 create-tags --resources <public-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/elb,Value=1

$ aws ec2 create-tags --resources <public-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/elb,Value=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans le cas des sous-réseaux privés, exécutez:

aws ec2 create-tags --resources <private-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/internal-elb,Value=1

$ aws ec2 create-tags --resources <private-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/internal-elb,Value=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

La vérification

Assurez-vous que la balise est correctement appliquée en exécutant la commande suivante:

aws ec2 describe-tags --filters "Name=resource-id,Values=<subnet_id>"

$ aws ec2 describe-tags --filters "Name=resource-id,Values=<subnet_id>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

TAGS Name <subnet-id> subnet <prefix>-subnet-public1-us-east-1a TAGS kubernetes.io/role/elb <subnet-id> subnet 1

TAGS Name <subnet-id> subnet <prefix>-subnet-public1-us-east-1a TAGS kubernetes.io/role/elb <subnet-id> subnet 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.2.2. Créer les rôles et politiques STS à l’échelle du compte

Avant d’utiliser le service Red Hat OpenShift sur AWS (ROSA) CLI (rosa) pour créer Red Hat OpenShift Service sur AWS (ROSA) avec des clusters de plans de contrôle hébergés (HCP), créez les rôles et les politiques nécessaires à l’échelle du compte, y compris les politiques d’opérateur.

Les ROSA avec les clusters HCP nécessitent des rôles de compte et d’opérateur avec des stratégies gérées AWS jointes. Les politiques gérées par les clients ne sont pas prises en charge. En savoir plus sur les stratégies gérées par AWS pour ROSA avec les clusters HCP, consultez les stratégies gérées AWS pour les rôles de compte ROSA.

Conditions préalables

- Avec HCP, vous avez complété les prérequis AWS pour ROSA.

- Des quotas de service AWS sont disponibles.

- Le service ROSA est activé dans la console AWS.

- L’installation et la configuration de la dernière ROSA CLI (rosa) sur votre hôte d’installation.

- En utilisant le ROSA CLI, vous vous êtes connecté à votre compte Red Hat.

Procédure

Dans le cas où ils n’existent pas dans votre compte AWS, créez les rôles STS requis à l’échelle du compte et attachez les stratégies en exécutant la commande suivante:

rosa create account-roles --hosted-cp

$ rosa create account-roles --hosted-cpCopy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif: Définir votre préfixe en tant que variable environnementale en exécutant la commande suivante:

export ACCOUNT_ROLES_PREFIX=<account_role_prefix>

$ export ACCOUNT_ROLES_PREFIX=<account_role_prefix>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Afficher la valeur de la variable en exécutant la commande suivante:

echo $ACCOUNT_ROLES_PREFIX

$ echo $ACCOUNT_ROLES_PREFIXCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

ManagedOpenShift

ManagedOpenShiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Consultez les politiques IAM gérées par AWS pour ROSA, consultez les politiques IAM gérées par AWS pour ROSA.

1.2.3. Création d’une configuration OpenID Connect

Lorsque vous utilisez un Red Hat OpenShift Service sur AWS cluster, vous pouvez créer la configuration OpenID Connect (OIDC) avant de créer votre cluster. Cette configuration est enregistrée pour être utilisée avec OpenShift Cluster Manager.

Conditions préalables

- Les prérequis AWS pour le service OpenShift Red Hat sont complétés sur AWS.

- Dans votre installation, vous avez installé et configuré le dernier service Red Hat OpenShift sur AWS (ROSA) CLI, rosa.

Procédure

Afin de créer votre configuration OIDC à côté des ressources AWS, exécutez la commande suivante:

rosa create oidc-config --mode=auto --yes

$ rosa create oidc-config --mode=auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Cette commande renvoie les informations suivantes.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Lors de la création de votre cluster, vous devez fournir l’identifiant de configuration OIDC. La sortie CLI fournit cette valeur pour --mode auto, sinon vous devez déterminer ces valeurs en fonction de la sortie CLI aws pour --mode manuel.

Facultatif : vous pouvez enregistrer l’identifiant de configuration OIDC en tant que variable à utiliser ultérieurement. Exécutez la commande suivante pour enregistrer la variable:

export OIDC_ID=<oidc_config_id>

$ export OIDC_ID=<oidc_config_id>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Dans l’exemple de sortie ci-dessus, l’IDC de configuration ID est 13cdr6b.

Afficher la valeur de la variable en exécutant la commande suivante:

echo $OIDC_ID

$ echo $OIDC_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

13cdr6b

13cdr6bCopy to Clipboard Copied! Toggle word wrap Toggle overflow

La vérification

Il est possible de répertorier les configurations OIDC possibles pour vos clusters associés à votre organisation utilisateur. Exécutez la commande suivante:

rosa list oidc-config

$ rosa list oidc-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDNCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.2.4. Créer des rôles et des politiques de l’opérateur

Lorsque vous utilisez un ROSA avec le cluster HCP, vous devez créer les rôles IAM d’opérateur requis pour Red Hat OpenShift Service sur AWS (ROSA) avec des déploiements de plans de contrôle hébergés (HCP). Les opérateurs de cluster utilisent les rôles d’opérateur pour obtenir les autorisations temporaires requises pour effectuer des opérations de cluster, telles que la gestion du stockage back-end, les informations d’identification des fournisseurs de cloud et l’accès externe à un cluster.

Conditions préalables

- Avec HCP, vous avez complété les prérequis AWS pour ROSA.

- Le dernier service Red Hat OpenShift sur AWS ROSA CLI (rosa) est installé et configuré sur votre hôte d’installation.

- Les rôles AWS à l’échelle du compte ont été créés.

Procédure

Définissez le nom de votre préfixe sur une variable d’environnement en utilisant la commande suivante:

export OPERATOR_ROLES_PREFIX=<prefix_name>

$ export OPERATOR_ROLES_PREFIX=<prefix_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Afin de créer vos rôles d’opérateur, exécutez la commande suivante:

rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role$ rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-RoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow La ventilation suivante fournit des options pour la création de rôles d’opérateur.

rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role$ rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX1 --oidc-config-id=$OIDC_ID2 --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role3 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Il faut fournir un préfixe lors de la création de ces rôles d’opérateur. Le fait de ne pas le faire produit une erreur. Consultez les ressources supplémentaires de cette section pour obtenir des informations sur le préfixe de l’opérateur.

- 2

- Cette valeur est l’identifiant de configuration OIDC que vous avez créé pour votre ROSA avec le cluster HCP.

- 3

- Cette valeur est le rôle d’installateur ARN que vous avez créé lorsque vous avez créé les rôles de compte ROSA.

Il faut inclure le paramètre --hosted-cp pour créer les rôles corrects pour ROSA avec les clusters HCP. Cette commande renvoie les informations suivantes.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Les rôles d’opérateur sont maintenant créés et prêts à être utilisés pour créer votre ROSA avec le cluster HCP.

La vérification

Il est possible de répertorier les rôles d’opérateur associés à votre compte ROSA. Exécutez la commande suivante:

rosa list operator-roles

$ rosa list operator-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Après l’exécution de la commande, il affiche tous les préfixes associés à votre compte AWS et note combien de rôles sont associés à ce préfixe. Lorsque vous avez besoin de voir tous ces rôles et leurs détails, entrez "Oui" sur l’invite détaillée pour avoir ces rôles listés avec des détails.

1.3. Créer un ROSA avec le cluster HCP à l’aide du CLI

Lorsque vous utilisez le Red Hat OpenShift Service sur AWS (ROSA) CLI, rosa, pour créer un cluster, vous pouvez sélectionner les options par défaut pour créer le cluster rapidement.

Conditions préalables

- Avec HCP, vous avez complété les prérequis AWS pour ROSA.

- Des quotas de service AWS sont disponibles.

- Le service ROSA est activé dans la console AWS.

- L’installation et la configuration de la dernière ROSA CLI (rosa) sur votre hôte d’installation. Exécutez la version rosa pour voir votre version actuellement installée de la ROSA CLI. Lorsqu’une version plus récente est disponible, le CLI fournit un lien pour télécharger cette mise à jour.

- En utilisant le ROSA CLI, vous vous êtes connecté à votre compte Red Hat.

- C’est vous qui avez créé une configuration OIDC.

- Le rôle de service AWS Elastic Load Balancing (ELB) existe dans votre compte AWS.

Procédure

Faites appel à l’une des commandes suivantes pour créer votre ROSA avec le cluster HCP:

NoteLors de la création d’un ROSA avec le cluster HCP, la machine par défaut Classless Inter-Domain Routing (CIDR) est 10.0.0.0/16. Dans le cas où cela ne correspond pas à la plage CIDR pour vos sous-réseaux VPC, ajoutez --machine-cidr <address_block> aux commandes suivantes. Afin d’en savoir plus sur les gammes CIDR par défaut pour Red Hat OpenShift Service sur AWS, consultez les définitions de la gamme CIDR.

Lorsque vous n’avez pas défini de variables environnementales, exécutez la commande suivante:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ≪.> spécifiez le nom de votre cluster. Lorsque le nom de votre cluster est supérieur à 15 caractères, il contiendra un préfixe de domaine généré automatiquement en tant que sous-domaine pour votre cluster provisionné sur openshiftapps.com. Afin de personnaliser le sous-domaine, utilisez l’indicateur --domain-prefix. Le préfixe de domaine ne peut pas dépasser 15 caractères, doit être unique et ne peut pas être modifié après la création de clusters. <.> Option: L’argument --privé est utilisé pour créer des ROSA privés avec des clusters HCP. Lorsque vous utilisez cet argument, assurez-vous que vous n’utilisez que votre identifiant de sous-réseau privé pour --subnet-ids. <.> Par défaut, les noms de rôles de l’opérateur spécifique au cluster sont préfixés avec le nom du cluster et un hachage aléatoire à 4 chiffres. En option, vous pouvez spécifier un préfixe personnalisé pour remplacer <cluster_name>-<hash> dans les noms de rôles. Le préfixe est appliqué lorsque vous créez les rôles IAM d’opérateur spécifiques au cluster. Afin d’obtenir des informations sur le préfixe, consultez À propos des préfixes de rôle de l’opérateur IAM personnalisés.

+

NoteLorsque vous avez spécifié des chemins ARN personnalisés lorsque vous avez créé les rôles associés à l’ensemble du compte, le chemin personnalisé est automatiquement détecté. Le chemin personnalisé est appliqué aux rôles d’opérateur spécifiques au cluster lorsque vous les créez dans une étape ultérieure.

≪.> optionnel : Un identifiant unique qui pourrait être requis lorsque vous assumez un rôle dans un autre compte.

Lorsque vous définissez les variables environnementales, créez un cluster avec un seul pool de machines initial, à l’aide d’une API publique ou privée, et d’un Ingress disponible publiquement ou privé en exécutant la commande suivante:

rosa create cluster --private --cluster-name=<cluster_name> \ --mode=auto --hosted-cp --operator-roles-prefix=$OPERATOR_ROLES_PREFIX \ --oidc-config-id=$OIDC_ID --subnet-ids=$SUBNET_IDS$ rosa create cluster --private --cluster-name=<cluster_name> \ --mode=auto --hosted-cp --operator-roles-prefix=$OPERATOR_ROLES_PREFIX \ --oidc-config-id=$OIDC_ID --subnet-ids=$SUBNET_IDSCopy to Clipboard Copied! Toggle word wrap Toggle overflow Lorsque vous définissez les variables environnementales, créez un cluster avec un seul pool de machines initial, une API accessible au public et un Ingress disponible au public en exécutant la commande suivante:

rosa create cluster --cluster-name=<cluster_name> --mode=auto \ --hosted-cp --operator-roles-prefix=$OPERATOR_ROLES_PREFIX \ --oidc-config-id=$OIDC_ID --subnet-ids=$SUBNET_IDS$ rosa create cluster --cluster-name=<cluster_name> --mode=auto \ --hosted-cp --operator-roles-prefix=$OPERATOR_ROLES_PREFIX \ --oidc-config-id=$OIDC_ID --subnet-ids=$SUBNET_IDSCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Consultez l’état de votre cluster en exécutant la commande suivante:

rosa describe cluster --cluster=<cluster_name>

$ rosa describe cluster --cluster=<cluster_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Les changements de champ de l’État ci-après sont énumérés dans la sortie au fur et à mesure que l’installation du cluster progresse:

-

en attente (Préparer le compte) -

installation (configurationDNS en cours) -

installation ♪ prêt ♪NoteEn cas d’échec de l’installation ou que le champ État ne change pas pour être prêt après plus de 10 minutes, vérifiez la documentation de dépannage de l’installation pour plus de détails. De plus amples informations sont disponibles sur les installations de dépannage. Les étapes à suivre pour contacter Red Hat Support pour obtenir de l’aide sont disponibles sur AWS.

-

Faites le suivi de l’avancement de la création de clusters en regardant le Red Hat OpenShift Service sur les journaux des programmes d’installation AWS. Afin de vérifier les journaux, exécutez la commande suivante:

rosa logs install --cluster=<cluster_name> --watch \ <.>

$ rosa logs install --cluster=<cluster_name> --watch \ <.>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ≪.> optionnel: Pour regarder les nouveaux messages de journal au fur et à mesure que l’installation progresse, utilisez l’argument --watch.

1.4. Les prochaines étapes

Chapitre 2. Création d’un cluster ROSA à l’aide de Terraform

2.1. Création d’un cluster ROSA par défaut à l’aide de Terraform

Créez rapidement un cluster Red Hat OpenShift Service sur AWS (ROSA) en utilisant un modèle de cluster Terraform configuré avec les options de cluster par défaut.

Le processus de création de cluster décrit ci-dessous utilise une configuration Terraform qui prépare un ROSA avec le cluster HCP avec les ressources suivantes:

- Fournisseur OIDC avec une configuration oidc-config gérée

- Les rôles d’opérateur IAM avec les politiques associées à AWS Managed ROSA

- Les rôles de compte IAM avec AWS Managed ROSA Policys associés

- Les autres ressources AWS nécessaires pour créer un ROSA avec le cluster STS

2.1.1. Aperçu de Terraform

Le terraform est un outil d’infrastructure sous forme de code qui fournit un moyen de configurer vos ressources une fois et de les reproduire au besoin. Le terraform accomplit les tâches de création en utilisant un langage déclaratif. Indiquez ce que vous voulez que l’état final de la ressource d’infrastructure soit, et Terraform crée ces ressources selon vos spécifications.

Conditions préalables

Afin d’utiliser le fournisseur Red Hat Cloud Services dans votre configuration Terraform, vous devez répondre aux conditions préalables suivantes:

- L’outil d’interface de ligne de commande (CLI) de Red Hat OpenShift Service (ROSA) a été installé.

- Il y a votre jeton Red Hat OpenShift Cluster Manager hors ligne.

- La version 1.4.6 ou plus récente de Terraform est installée.

« vous avez créé vos rôles IAM à l’échelle du compte AWS.

Les rôles et politiques IAM spécifiques à l’ensemble du compte fournissent les autorisations STS requises pour le support ROSA, l’installation, le plan de contrôle et la fonctionnalité de calcul. Cela inclut les politiques de l’opérateur à l’échelle du compte. Consultez les ressources supplémentaires pour plus d’informations sur les rôles de compte AWS.

- Il existe un compte AWS et des informations d’identification associées qui vous permettent de créer des ressources. Les informations d’identification sont configurées pour le fournisseur AWS. Consultez la section Authentification et configuration dans la documentation du fournisseur AWS Terraform.

Au minimum, vous disposez des autorisations suivantes dans votre politique de rôle AWS IAM qui exploite Terraform. Consultez ces autorisations dans la console AWS.

Exemple 2.1. Autorisations AWS minimales pour Terraform

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Considérations lors de l’utilisation de Terraform

En général, utiliser Terraform pour gérer les ressources cloud devrait être fait avec l’espoir que tout changement devrait être effectué à l’aide de la méthodologie Terraform. Faites preuve de prudence lors de l’utilisation d’outils en dehors de Terraform, tels que la console AWS ou la console Red Hat, pour modifier les ressources cloud créées par Terraform. En utilisant des outils en dehors de Terraform pour gérer les ressources cloud qui sont déjà gérées par Terraform introduit la dérive de configuration de votre configuration Terraform déclarée.

Ainsi, si vous mettez à niveau votre cluster créé par Terraform en utilisant la console de cloud hybride Red Hat, vous devez réconcilier votre état Terraform avant d’appliquer les modifications de configuration à venir. Consultez Gérer les ressources dans l’état Terraform dans la documentation HashiCorp Developer.

2.1.2. Aperçu des spécifications du cluster par défaut

| Composante | Caractéristiques par défaut |

|---|---|

| Comptes et rôles |

|

| Configurations du cluster |

|

| Chiffrement |

|

| Configuration des nœuds de plan de contrôle |

|

| Configuration des nœuds d’infrastructure |

|

| Calculez la piscine de la machine de nœud |

|

| Configuration du réseau |

|

| Gammes de routage interdomain sans classe (CIDR) |

|

| Les rôles et les politiques des clusters |

|

| La stratégie de mise à jour des clusters |

|

2.1.3. Création d’un cluster ROSA par défaut à l’aide de Terraform

Le processus de création de cluster décrit ci-dessous montre comment utiliser Terraform pour créer vos rôles IAM à l’échelle du compte et un cluster ROSA avec une configuration OIDC gérée.

2.1.3.1. La préparation de votre environnement pour Terraform

Avant de pouvoir créer votre service Red Hat OpenShift sur AWS cluster en utilisant Terraform, vous devez exporter votre jeton Red Hat OpenShift Cluster Manager hors ligne.

Procédure

Facultatif: Parce que les fichiers Terraform sont créés dans votre répertoire actuel au cours de cette procédure, vous pouvez créer un nouveau répertoire pour stocker ces fichiers et y naviguer en exécutant la commande suivante:

mkdir terraform-cluster && cd terraform-cluster

$ mkdir terraform-cluster && cd terraform-clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Accordez des autorisations à votre compte en utilisant un jeton Red Hat OpenShift Cluster Manager hors ligne.

Copiez votre jeton hors ligne et définissez le jeton comme variable environnementale en exécutant la commande suivante:

export RHCS_TOKEN=<your_offline_token>

$ export RHCS_TOKEN=<your_offline_token>Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteCette variable environnementale réinitialise à la fin de chaque session, comme le redémarrage de votre machine ou la fermeture du terminal.

La vérification

Après avoir exporté votre jeton, vérifiez la valeur en exécutant la commande suivante:

echo $RHCS_TOKEN

$ echo $RHCS_TOKENCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.3.2. Créer vos fichiers Terraform localement

Après avoir configuré votre jeton Red Hat OpenShift Cluster Manager hors ligne, vous devez créer les fichiers Terraform localement pour construire votre cluster. Il est possible de créer ces fichiers en utilisant les modèles de code suivants.

Procédure

Créez le fichier main.tf en exécutant la commande suivante:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ≪.> facultatif: Créez un utilisateur administrateur lors de la création de cluster en décommentant les paramètres appropriés et en modifiant leurs valeurs si nécessaire.

Créez le fichier variables.tf en exécutant la commande suivante:

NoteCopiez et modifiez ce fichier avant d’exécuter la commande pour construire votre cluster.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Créez le fichier vpc.tf en exécutant la commande suivante:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow « vous êtes prêt à initier Terraform.

2.1.3.3. En utilisant Terraform pour créer votre cluster ROSA

Après avoir créé les fichiers Terraform, vous devez initier Terraform pour fournir toutes les dépendances requises. Ensuite, appliquez le plan Terraform.

Il ne faut pas modifier les fichiers d’état Terraform. Consultez Considérations lors de l’utilisation de Terraform

Procédure

Configurez Terraform pour créer vos ressources en fonction de vos fichiers Terraform, exécutez la commande suivante:

terraform init

$ terraform initCopy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif : Vérifiez que le Terraform que vous avez copié est correct en exécutant la commande suivante:

terraform validate

$ terraform validateCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Success! The configuration is valid.

Success! The configuration is valid.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Créez votre cluster avec Terraform en exécutant la commande suivante:

terraform apply

$ terraform applyCopy to Clipboard Copied! Toggle word wrap Toggle overflow L’interface Terraform pose deux questions pour créer votre cluster, similaire à ce qui suit:

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Entrez oui pour procéder ou non pour annuler lorsque l’interface Terraform répertorie les ressources à créer ou à modifier et invite à la confirmation:

Exemple de sortie

Plan: 63 to add, 0 to change, 0 to destroy. Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve.

Plan: 63 to add, 0 to change, 0 to destroy. Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve.Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans l’affirmative, votre plan Terraform démarre, créant vos rôles de compte AWS, vos rôles d’opérateur et votre cluster ROSA Classic.

La vérification

Assurez-vous que votre cluster a été créé en exécutant la commande suivante:

rosa list clusters

$ rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie montrant l’ID, le nom et l’état d’un cluster

ID NAME STATE TOPOLOGY 27c3snjsupa9obua74ba8se5kcj11269 rosa-tf-demo ready Classic (STS)

ID NAME STATE TOPOLOGY 27c3snjsupa9obua74ba8se5kcj11269 rosa-tf-demo ready Classic (STS)Copy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que vos rôles de compte ont été créés en exécutant la commande suivante:

rosa list account-roles

$ rosa list account-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

I: Fetching account roles ROLE NAME ROLE TYPE ROLE ARN OPENSHIFT VERSION AWS Managed ROSA-demo-Installer-Role Installer arn:aws:iam::<ID>:role/ROSA-demo-Installer-Role 4.14 No ROSA-demo-Support-Role Support arn:aws:iam::<ID>:role/ROSA-demo-Support-Role 4.14 No ROSA-demo-Worker-Role Worker arn:aws:iam::<ID>:role/ROSA-demo-Worker-Role 4.14 No

I: Fetching account roles ROLE NAME ROLE TYPE ROLE ARN OPENSHIFT VERSION AWS Managed ROSA-demo-Installer-Role Installer arn:aws:iam::<ID>:role/ROSA-demo-Installer-Role 4.14 No ROSA-demo-Support-Role Support arn:aws:iam::<ID>:role/ROSA-demo-Support-Role 4.14 No ROSA-demo-Worker-Role Worker arn:aws:iam::<ID>:role/ROSA-demo-Worker-Role 4.14 NoCopy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que vos rôles d’opérateur ont été créés en exécutant la commande suivante:

rosa list operator-roles

$ rosa list operator-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie montrant les rôles d’opérateur créés par Terraform

I: Fetching operator roles ROLE PREFIX AMOUNT IN BUNDLE rosa-demo 8

I: Fetching operator roles ROLE PREFIX AMOUNT IN BUNDLE rosa-demo 8Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.3.4. La suppression de votre cluster ROSA avec Terraform

La commande terraform destroy permet de supprimer toutes les ressources créées avec la commande terraform application.

Il ne faut pas modifier vos fichiers Terraform .tf avant de détruire vos ressources. Ces variables sont appariées aux ressources à supprimer.

Procédure

Dans le répertoire où vous avez exécuté la commande d’application terraform pour créer votre cluster, exécutez la commande suivante pour supprimer le cluster:

terraform destroy

$ terraform destroyCopy to Clipboard Copied! Toggle word wrap Toggle overflow L’interface Terraform vous invite pour deux variables. Celles-ci doivent correspondre aux réponses que vous avez fournies lors de la création d’un cluster:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Entrez oui pour démarrer la suppression du rôle et du cluster:

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

La vérification

Assurez-vous que votre cluster a été détruit en exécutant la commande suivante:

rosa list clusters

$ rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie montrant aucun cluster

I: No clusters available

I: No clusters availableCopy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que les rôles de compte ont été détruits en exécutant la commande suivante:

rosa list account-roles

$ rosa list account-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie montrant aucun rôle de compte créé par Terraform

I: Fetching account roles I: No account roles available

I: Fetching account roles I: No account roles availableCopy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que les rôles de l’opérateur ont été détruits en exécutant la commande suivante:

rosa list operator-roles

$ rosa list operator-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie montrant aucun rôle d’opérateur créé par Terraform

I: Fetching operator roles I: No operator roles available

I: Fetching operator roles I: No operator roles availableCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Chapitre 3. Création de ROSA avec des clusters HCP à l’aide d’une clé de chiffrement AWS KMS personnalisée

Créez un Red Hat OpenShift Service sur AWS (ROSA) avec un cluster de plans de contrôle hébergés (HCP) à l’aide d’une clé AWS Key Management Service (KMS) personnalisée.

3.1. La ROSA avec HCP Prérequis

Afin de créer un ROSA avec le cluster HCP, vous devez avoir les éléments suivants:

- Cloud privé virtuel configuré (VPC)

- Les rôles à l’échelle du compte

- Configuration OIDC

- Les rôles d’opérateur

3.1.1. Créer un cloud privé virtuel pour votre ROSA avec des clusters HCP

Il faut disposer d’un cloud privé virtuel (VPC) pour créer ROSA avec le cluster HCP. Il est possible d’utiliser les méthodes suivantes pour créer un VPC:

- Créer un VPC à l’aide d’un modèle Terraform

- Créez manuellement les ressources VPC dans la console AWS

Les instructions Terraform sont à des fins de test et de démonstration. L’installation de votre propre système nécessite quelques modifications au VPC pour votre propre usage. Assurez-vous également que lorsque vous utilisez ce script Terraform, c’est dans la même région que vous avez l’intention d’installer votre cluster. Dans ces exemples, utilisez nous-Est-2.

Le partage de VPC sur plusieurs comptes AWS n’est actuellement pas pris en charge pour ROSA avec HCP. Il ne faut pas installer un ROSA avec le cluster HCP dans des sous-réseaux partagés à partir d’un autre compte AWS. Consultez « Multiples ROSA clusters dans un seul VPC pris en charge ? » pour plus d’informations.

Création d’un cloud privé virtuel à l’aide de Terraform

Le terraform est un outil qui vous permet de créer diverses ressources à l’aide d’un modèle établi. Le processus suivant utilise les options par défaut au besoin pour créer un ROSA avec le cluster HCP. Consultez les ressources supplémentaires pour plus d’informations sur l’utilisation de Terraform.

Conditions préalables

- La version 1.4.0 ou plus récente de Terraform est installée sur votre machine.

- « vous avez installé Git sur votre machine.

Procédure

Lancez une invite shell et clonez le dépôt Terraform VPC en exécutant la commande suivante:

git clone https://github.com/openshift-cs/terraform-vpc-example

$ git clone https://github.com/openshift-cs/terraform-vpc-exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Accédez au répertoire créé en exécutant la commande suivante:

cd terraform-vpc-example

$ cd terraform-vpc-exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Lancez le fichier Terraform en exécutant la commande suivante:

terraform init

$ terraform initCopy to Clipboard Copied! Toggle word wrap Toggle overflow Le message confirmant l’initialisation apparaît lorsque ce processus se termine.

Afin de construire votre plan VPC Terraform basé sur le modèle Terraform existant, exécutez la commande plan. Il faut inclure votre région AWS. Choisissez de spécifier un nom de cluster. Après la fin du plan terraform, un fichier rosa.tfplan est ajouté au répertoire hypershift-tf. Consultez le fichier README du dépôt Terraform VPC.

terraform plan -out rosa.tfplan -var region=<region>

$ terraform plan -out rosa.tfplan -var region=<region>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Appliquez ce fichier de plan pour construire votre VPC en exécutant la commande suivante:

terraform apply rosa.tfplan

$ terraform apply rosa.tfplanCopy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif: Vous pouvez capturer les valeurs des ID de sous-réseau privés, publics et de pool de machines fournis par Terraform en tant que variables d’environnement à utiliser lors de la création de votre ROSA avec le cluster HCP en exécutant les commandes suivantes:

export SUBNET_IDS=$(terraform output -raw cluster-subnets-string)

$ export SUBNET_IDS=$(terraform output -raw cluster-subnets-string)Copy to Clipboard Copied! Toggle word wrap Toggle overflow Assurez-vous que les variables ont été correctement définies avec la commande suivante:

echo $SUBNET_IDS

$ echo $SUBNET_IDSCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

subnet-0a6a57e0f784171aa,subnet-078e84e5b10ecf5b0

$ subnet-0a6a57e0f784171aa,subnet-078e84e5b10ecf5b0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Création manuelle d’un Cloud privé virtuel

Lorsque vous choisissez de créer manuellement votre Cloud privé virtuel (VPC) au lieu d’utiliser Terraform, accédez à la page VPC de la console AWS.

Le VPC doit répondre aux exigences indiquées dans le tableau suivant.

| Exigence | Détails |

|---|---|

| Le nom du VPC | Il faut avoir le nom et l’identifiant VPC spécifiques lors de la création de votre cluster. |

| Gamme CIDR | La gamme VPC CIDR doit correspondre à votre machine CIDR. |

| La zone de disponibilité | Il vous faut une zone de disponibilité pour une seule zone, et vous en avez besoin de trois pour les zones de disponibilité pour plusieurs zones. |

| Le sous-réseau public | Il faut avoir un sous-réseau public avec une passerelle NAT pour les clusters publics. Les clusters privés n’ont pas besoin d’un sous-réseau public. |

| DNS nom d’hôte et résolution | Assurez-vous que le nom d’hôte DNS et la résolution sont activés. |

3.1.2. Créer les rôles et politiques STS à l’échelle du compte

Avant d’utiliser le service Red Hat OpenShift sur AWS (ROSA) CLI (rosa) pour créer Red Hat OpenShift Service sur AWS (ROSA) avec des clusters de plans de contrôle hébergés (HCP), créez les rôles et les politiques nécessaires à l’échelle du compte, y compris les politiques d’opérateur.

Les ROSA avec les clusters HCP nécessitent des rôles de compte et d’opérateur avec des stratégies gérées AWS jointes. Les politiques gérées par les clients ne sont pas prises en charge. En savoir plus sur les stratégies gérées par AWS pour ROSA avec les clusters HCP, consultez les stratégies gérées AWS pour les rôles de compte ROSA.

Conditions préalables

- Avec HCP, vous avez complété les prérequis AWS pour ROSA.

- Des quotas de service AWS sont disponibles.

- Le service ROSA est activé dans la console AWS.

- L’installation et la configuration de la dernière ROSA CLI (rosa) sur votre hôte d’installation.

- En utilisant le ROSA CLI, vous vous êtes connecté à votre compte Red Hat.

Procédure

Dans le cas où ils n’existent pas dans votre compte AWS, créez les rôles STS requis à l’échelle du compte et attachez les stratégies en exécutant la commande suivante:

rosa create account-roles --hosted-cp

$ rosa create account-roles --hosted-cpCopy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif: Définir votre préfixe en tant que variable environnementale en exécutant la commande suivante:

export ACCOUNT_ROLES_PREFIX=<account_role_prefix>

$ export ACCOUNT_ROLES_PREFIX=<account_role_prefix>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Afficher la valeur de la variable en exécutant la commande suivante:

echo $ACCOUNT_ROLES_PREFIX

$ echo $ACCOUNT_ROLES_PREFIXCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

ManagedOpenShift

ManagedOpenShiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Consultez les politiques IAM gérées par AWS pour ROSA, consultez les politiques IAM gérées par AWS pour ROSA.

3.1.3. Création d’une configuration OpenID Connect

Lorsque vous utilisez un Red Hat OpenShift Service sur AWS cluster, vous pouvez créer la configuration OpenID Connect (OIDC) avant de créer votre cluster. Cette configuration est enregistrée pour être utilisée avec OpenShift Cluster Manager.

Conditions préalables

- Les prérequis AWS pour le service OpenShift Red Hat sont complétés sur AWS.

- Dans votre installation, vous avez installé et configuré le dernier service Red Hat OpenShift sur AWS (ROSA) CLI, rosa.

Procédure

Afin de créer votre configuration OIDC à côté des ressources AWS, exécutez la commande suivante:

rosa create oidc-config --mode=auto --yes

$ rosa create oidc-config --mode=auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Cette commande renvoie les informations suivantes.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Lors de la création de votre cluster, vous devez fournir l’identifiant de configuration OIDC. La sortie CLI fournit cette valeur pour --mode auto, sinon vous devez déterminer ces valeurs en fonction de la sortie CLI aws pour --mode manuel.

Facultatif : vous pouvez enregistrer l’identifiant de configuration OIDC en tant que variable à utiliser ultérieurement. Exécutez la commande suivante pour enregistrer la variable:

export OIDC_ID=<oidc_config_id>

$ export OIDC_ID=<oidc_config_id>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow Afficher la valeur de la variable en exécutant la commande suivante:

echo $OIDC_ID

$ echo $OIDC_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

13cdr6b

13cdr6bCopy to Clipboard Copied! Toggle word wrap Toggle overflow

La vérification

Il est possible de répertorier les configurations OIDC possibles pour vos clusters associés à votre organisation utilisateur. Exécutez la commande suivante:

rosa list oidc-config

$ rosa list oidc-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDNCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.1.4. Créer des rôles et des politiques de l’opérateur

Lorsque vous utilisez un ROSA avec le cluster HCP, vous devez créer les rôles IAM d’opérateur requis pour Red Hat OpenShift Service sur AWS (ROSA) avec des déploiements de plans de contrôle hébergés (HCP). Les opérateurs de cluster utilisent les rôles d’opérateur pour obtenir les autorisations temporaires requises pour effectuer des opérations de cluster, telles que la gestion du stockage back-end, les informations d’identification des fournisseurs de cloud et l’accès externe à un cluster.

Conditions préalables

- Avec HCP, vous avez complété les prérequis AWS pour ROSA.

- Le dernier service Red Hat OpenShift sur AWS ROSA CLI (rosa) est installé et configuré sur votre hôte d’installation.

- Les rôles AWS à l’échelle du compte ont été créés.

Procédure

Définissez le nom de votre préfixe sur une variable d’environnement en utilisant la commande suivante:

export OPERATOR_ROLES_PREFIX=<prefix_name>

$ export OPERATOR_ROLES_PREFIX=<prefix_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Afin de créer vos rôles d’opérateur, exécutez la commande suivante:

rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role$ rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-RoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow La ventilation suivante fournit des options pour la création de rôles d’opérateur.

rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX --oidc-config-id=$OIDC_ID --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role$ rosa create operator-roles --hosted-cp --prefix=$OPERATOR_ROLES_PREFIX1 --oidc-config-id=$OIDC_ID2 --installer-role-arn arn:aws:iam::${AWS_ACCOUNT_ID}:role/${ACCOUNT_ROLES_PREFIX}-HCP-ROSA-Installer-Role3 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Il faut fournir un préfixe lors de la création de ces rôles d’opérateur. Le fait de ne pas le faire produit une erreur. Consultez les ressources supplémentaires de cette section pour obtenir des informations sur le préfixe de l’opérateur.

- 2

- Cette valeur est l’identifiant de configuration OIDC que vous avez créé pour votre ROSA avec le cluster HCP.

- 3

- Cette valeur est le rôle d’installateur ARN que vous avez créé lorsque vous avez créé les rôles de compte ROSA.

Il faut inclure le paramètre --hosted-cp pour créer les rôles corrects pour ROSA avec les clusters HCP. Cette commande renvoie les informations suivantes.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Les rôles d’opérateur sont maintenant créés et prêts à être utilisés pour créer votre ROSA avec le cluster HCP.

La vérification

Il est possible de répertorier les rôles d’opérateur associés à votre compte ROSA. Exécutez la commande suivante:

rosa list operator-roles

$ rosa list operator-rolesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Après l’exécution de la commande, il affiche tous les préfixes associés à votre compte AWS et note combien de rôles sont associés à ce préfixe. Lorsque vous avez besoin de voir tous ces rôles et leurs détails, entrez "Oui" sur l’invite détaillée pour avoir ces rôles listés avec des détails.

3.1.5. Création d’un cluster ROSA à l’aide d’une clé AWS KMS personnalisée

Il est possible de créer un cluster Red Hat OpenShift Service sur AWS (ROSA) avec une clé KMS fournie par le client qui est utilisée pour chiffrer soit les volumes racine des nœuds, la base de données etcd, soit les deux. L’ARN de clé KMS différent peut être fourni pour chaque option.

Le ROSA avec HCP ne configure pas automatiquement la classe de stockage par défaut pour chiffrer les volumes persistants avec la clé KMS fournie par le client. C’est quelque chose qui peut être configuré dans le cluster après l’installation.

Procédure

Créez une clé KMS personnalisée gérée par le client AWS en exécutant la commande suivante:

KMS_ARN=$(aws kms create-key --region $AWS_REGION --description 'Custom ROSA Encryption Key' --tags TagKey=red-hat,TagValue=true --query KeyMetadata.Arn --output text)

$ KMS_ARN=$(aws kms create-key --region $AWS_REGION --description 'Custom ROSA Encryption Key' --tags TagKey=red-hat,TagValue=true --query KeyMetadata.Arn --output text)Copy to Clipboard Copied! Toggle word wrap Toggle overflow Cette commande enregistre la sortie Amazon Resource Name (ARN) de cette clé personnalisée pour d’autres étapes.

NoteLes clients doivent fournir les --tags TagKey=red-hat,TagValue=vrai argument qui est requis pour une clé KMS client.

La clé KMS a été créée en exécutant la commande suivante:

echo $KMS_ARN

$ echo $KMS_ARNCopy to Clipboard Copied! Toggle word wrap Toggle overflow Définissez votre identifiant de compte AWS sur une variable d’environnement.

AWS_ACCOUNT_ID=<aws_account_id>

$ AWS_ACCOUNT_ID=<aws_account_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ajoutez l’ARN pour le rôle d’installateur à l’échelle du compte et les rôles d’opérateur que vous avez créés dans l’étape précédente à la section Statement.Principal.AWS dans le fichier. Dans l’exemple suivant, le rôle ARN pour le rôle par défaut ManagedOpenShift-HCP-ROSA-Installer-Role est ajouté:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Confirmez les détails du fichier de stratégie créé en exécutant la commande suivante:

cat rosa-key-policy.json

$ cat rosa-key-policy.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow Appliquez la stratégie de clé nouvellement générée à la clé KMS personnalisée en exécutant la commande suivante:

aws kms put-key-policy --key-id $KMS_ARN \ --policy file://rosa-key-policy.json \ --policy-name default

$ aws kms put-key-policy --key-id $KMS_ARN \ --policy file://rosa-key-policy.json \ --policy-name defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez le cluster en exécutant la commande suivante:

NoteLorsque le nom de votre cluster est supérieur à 15 caractères, il contiendra un préfixe de domaine généré automatiquement en tant que sous-domaine pour votre cluster fourni sur *.openshiftapps.com.

Afin de personnaliser le sous-domaine, utilisez l’indicateur --domain-prefix. Le préfixe de domaine ne peut pas dépasser 15 caractères, doit être unique et ne peut pas être modifié après la création de clusters.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Cette clé KMS ARN est utilisée pour chiffrer tous les volumes de racine des nœuds de travail. Il n’est pas nécessaire si seulement un cryptage de base de données etcd est nécessaire.

- 2

- Cette clé KMS ARN est utilisée pour chiffrer la base de données etcd. La base de données etcd est toujours cryptée par défaut avec un bloc de chiffrement AES, mais peut être cryptée à la place avec une clé KMS. Il n’est pas nécessaire si seul le cryptage du volume racine du nœud est nécessaire.

La vérification

Il est possible de vérifier que votre clé KMS fonctionne à l’aide d’OpenShift Cluster Manager.

- Accédez à OpenShift Cluster Manager et sélectionnez Instances.

- Choisissez votre instance.

- Cliquez sur l’onglet Stockage.

- Copiez l’ID de clé KMS.

- Cherchez et sélectionnez Key Management Service.

- Entrez votre identifiant de clé KMS copié dans le champ Filtre.

Chapitre 4. Création d’un cluster privé sur ROSA avec HCP

Avec les charges de travail des avions de contrôle hébergés (HCP) pour Red Hat OpenShift Service sur AWS (ROSA) qui ne nécessitent pas d’accès public à Internet, vous pouvez créer un cluster privé.

4.1. Création d’une ROSA privée avec le cluster HCP à l’aide du ROSA CLI

Il est possible de créer un cluster privé avec plusieurs zones de disponibilité (Multi-AZ) sur ROSA avec HCP à l’aide de l’interface de ligne de commande ROSA (CLI), rosa.

Conditions préalables

- Des quotas de service AWS sont disponibles.

- Le service ROSA est activé dans la console AWS.

- La dernière version de la ROSA CLI est installée et configurée sur votre hôte d’installation.

Procédure

La création d’un cluster avec des plans de contrôle hébergés peut prendre environ 10 minutes.

Créez un VPC avec au moins un sous-réseau privé. Assurez-vous que le routage interdomaine sans classe (CIDR) de votre machine correspond au CIDR de votre cloud privé virtuel. Consultez Exigences pour l’utilisation de votre propre VPC et VPC Validation.

ImportantLorsque vous utilisez un pare-feu, vous devez le configurer afin que ROSA puisse accéder aux sites requis pour fonctionner.

Consultez la section « Prérequis de pare-feu AWS PrivateLink » pour plus d’informations.

Créez les rôles IAM à l’échelle du compte en exécutant la commande suivante:

rosa create account-roles --hosted-cp

$ rosa create account-roles --hosted-cpCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez la configuration OIDC en exécutant la commande suivante:

rosa create oidc-config --mode=auto --yes

$ rosa create oidc-config --mode=auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Enregistrez l’identifiant de configuration OIDC car vous en avez besoin pour créer les rôles d’opérateur.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Créez les rôles de l’opérateur en exécutant la commande suivante:

rosa create operator-roles --hosted-cp --prefix <operator_roles_prefix> --oidc-config-id <oidc_config_id> --installer-role-arn arn:aws:iam::$<account_roles_prefix>:role/$<account_roles_prefix>-HCP-ROSA-Installer-Role

$ rosa create operator-roles --hosted-cp --prefix <operator_roles_prefix> --oidc-config-id <oidc_config_id> --installer-role-arn arn:aws:iam::$<account_roles_prefix>:role/$<account_roles_prefix>-HCP-ROSA-Installer-RoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez un ROSA privé avec le cluster HCP en exécutant la commande suivante:

rosa create cluster --private --cluster-name=<cluster-name> --sts --mode=auto --hosted-cp --operator-roles-prefix <operator_role_prefix> --oidc-config-id <oidc_config_id> [--machine-cidr=<VPC CIDR>/16] --subnet-ids=<private-subnet-id1>[,<private-subnet-id2>,<private-subnet-id3>]

$ rosa create cluster --private --cluster-name=<cluster-name> --sts --mode=auto --hosted-cp --operator-roles-prefix <operator_role_prefix> --oidc-config-id <oidc_config_id> [--machine-cidr=<VPC CIDR>/16] --subnet-ids=<private-subnet-id1>[,<private-subnet-id2>,<private-subnet-id3>]Copy to Clipboard Copied! Toggle word wrap Toggle overflow Entrez la commande suivante pour vérifier l’état de votre cluster. Au cours de la création de clusters, le champ État de la production passera de l’attente à l’installation, et enfin, à la préparation.

rosa describe cluster --cluster=<cluster_name>

$ rosa describe cluster --cluster=<cluster_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteEn cas d’échec de l’installation ou que le champ État ne change pas pour être prêt au bout de 10 minutes, consultez la documentation "Troubleshooting Red Hat OpenShift Service sur les installations AWS" dans la section Ressources supplémentaires.

Entrez la commande suivante pour suivre les journaux d’installation OpenShift pour suivre la progression de votre cluster:

rosa logs install --cluster=<cluster_name> --watch

$ rosa logs install --cluster=<cluster_name> --watchCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. Ajout de groupes de sécurité AWS supplémentaires au point de terminaison AWS PrivateLink

Avec ROSA avec des clusters HCP, le point de terminaison AWS PrivateLink exposé dans le VPC du client dispose d’un groupe de sécurité qui limite l’accès aux demandes provenant de la gamme Machine CIDR du cluster. Afin d’accorder l’accès à l’API du cluster à toute entité en dehors du VPC, par le biais du peering VPC, des passerelles de transit ou d’une autre connectivité réseau, vous devez créer et joindre un autre groupe de sécurité au point de terminaison PrivateLink pour accorder l’accès nécessaire.

L’ajout de groupes de sécurité AWS supplémentaires au point de terminaison AWS PrivateLink n’est pris en charge que sur ROSA avec la version 4.17.2 et ultérieure de HCP.

Conditions préalables

- Le réseau d’entreprise ou autre VPC dispose d’une connectivité.

- Il vous est permis de créer et d’attacher des groupes de sécurité au sein du VPC.

Procédure

Définissez le nom de votre cluster comme variable environnementale en exécutant la commande suivante:

export CLUSTER_NAME=<cluster_name>

$ export CLUSTER_NAME=<cluster_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Il est possible de vérifier que la variable a été définie en exécutant la commande suivante:

echo $CLUSTER_NAME

$ echo $CLUSTER_NAMECopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

hcp-private

hcp-privateCopy to Clipboard Copied! Toggle word wrap Toggle overflow Cherchez l’ID de point de terminaison VPC (VPCE) et l’ID VPC en exécutant la commande suivante:

read -r VPCE_ID VPC_ID <<< $(aws ec2 describe-vpc-endpoints --filters "Name=tag:api.openshift.com/id,Values=$(rosa describe cluster -c ${CLUSTER_NAME} -o yaml | grep '^id: ' | cut -d' ' -f2)" --query 'VpcEndpoints[].[VpcEndpointId,VpcId]' --output text)$ read -r VPCE_ID VPC_ID <<< $(aws ec2 describe-vpc-endpoints --filters "Name=tag:api.openshift.com/id,Values=$(rosa describe cluster -c ${CLUSTER_NAME} -o yaml | grep '^id: ' | cut -d' ' -f2)" --query 'VpcEndpoints[].[VpcEndpointId,VpcId]' --output text)Copy to Clipboard Copied! Toggle word wrap Toggle overflow AvertissementLa modification ou la suppression du groupe de sécurité AWS PrivateLink par défaut n’est pas prise en charge et pourrait entraîner un comportement inattendu.

Créez un groupe de sécurité supplémentaire en exécutant la commande suivante:

export SG_ID=$(aws ec2 create-security-group --description "Granting API access to ${CLUSTER_NAME} from outside of VPC" --group-name "${CLUSTER_NAME}-api-sg" --vpc-id $VPC_ID --output text)$ export SG_ID=$(aws ec2 create-security-group --description "Granting API access to ${CLUSTER_NAME} from outside of VPC" --group-name "${CLUSTER_NAME}-api-sg" --vpc-id $VPC_ID --output text)Copy to Clipboard Copied! Toggle word wrap Toggle overflow Ajoutez une règle entrante (ingress) au groupe de sécurité en exécutant la commande suivante:

aws ec2 authorize-security-group-ingress --group-id $SG_ID --ip-permissions FromPort=443,ToPort=443,IpProtocol=tcp,IpRanges=[{CidrIp=<cidr-to-allow>}] <.>$ aws ec2 authorize-security-group-ingress --group-id $SG_ID --ip-permissions FromPort=443,ToPort=443,IpProtocol=tcp,IpRanges=[{CidrIp=<cidr-to-allow>}] <.>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ≪.> spécifiez le bloc CIDR à partir duquel vous souhaitez autoriser l’accès.

Ajoutez le nouveau groupe de sécurité au VPCE en exécutant la commande suivante:

aws ec2 modify-vpc-endpoint --vpc-endpoint-id $VPCE_ID --add-security-group-ids $SG_ID

$ aws ec2 modify-vpc-endpoint --vpc-endpoint-id $VPCE_ID --add-security-group-ids $SG_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Désormais, vous pouvez accéder à l’API de votre ROSA avec le cluster privé HCP à partir du bloc CIDR spécifié.

4.3. Autres principes sur votre ROSA avec le cluster HCP

Les rôles AWS Identity and Access Management (IAM) peuvent être autorisés en tant que directeurs supplémentaires pour vous connecter au point de terminaison privé du serveur API de votre cluster.

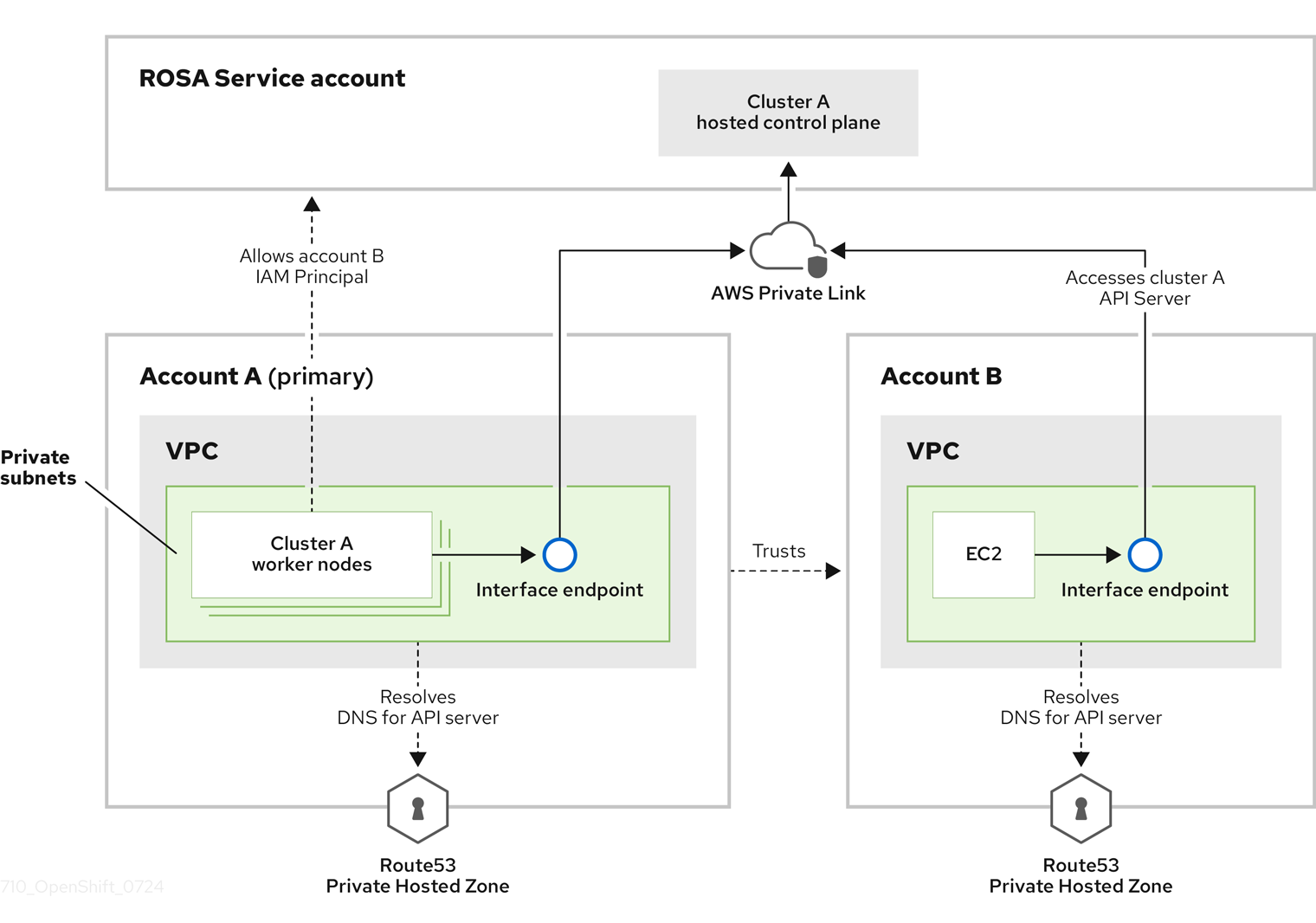

Il est possible d’accéder à votre ROSA avec le point de terminaison API Server du cluster HCP à partir de l’Internet public ou du point de terminaison de l’interface créé dans les sous-réseaux privés VPC. Par défaut, vous pouvez accéder en privé à votre ROSA avec HCP API Server en utilisant le rôle -kube-system-kube-controller-manager Operator. Afin de pouvoir accéder directement à ROSA avec un serveur d’API HCP à partir d’un autre compte sans utiliser le compte principal où le cluster est installé, vous devez inclure les rôles intercomptes IAM en tant que directeurs supplémentaires. Cette fonctionnalité vous permet de simplifier l’architecture de votre réseau et de réduire les coûts de transfert de données en évitant le peering ou en attachant des VPC multicomptes au VPC de cluster.

Dans ce diagramme, le cluster de création de compte est désigné comme Compte A. Ce compte désigne qu’un autre compte, le compte B, devrait avoir accès au serveur API.

Après avoir configuré d’autres principes autorisés, vous devez créer le point de terminaison VPC de l’interface à partir de l’endroit où vous souhaitez accéder au compte croisé ROSA avec le serveur d’API HCP. Ensuite, créez une zone hébergée privée dans Route53 pour acheminer les appels effectués pour croiser le compte ROSA avec le serveur d’API HCP pour passer par le point de terminaison VPC créé.

4.3.1. Ajout de principes supplémentaires lors de la création de votre ROSA avec le cluster HCP

Employez l’argument --supplément-autorisé-principaux pour permettre l’accès par d’autres rôles.

Procédure

Ajoutez l’argument --additionnel-autorisé-principals à la commande rosa create cluster, similaire à ce qui suit:

rosa create cluster [...] --additional-allowed-principals <arn_string>

$ rosa create cluster [...] --additional-allowed-principals <arn_string>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Il est possible d’utiliser arn:aws:iam::account_id:role/role_name pour approuver un rôle spécifique.

Lorsque la commande de création de cluster s’exécute, vous recevez un résumé de votre cluster avec les principaux --additionnels-autorisés spécifiés:

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3.2. Ajout de principes supplémentaires à votre ROSA existante avec le cluster HCP

Il est possible d’ajouter des principes supplémentaires à votre cluster en utilisant l’interface de ligne de commande (CLI).

Procédure

Exécutez la commande suivante pour modifier votre cluster et ajouter un principal supplémentaire qui peut accéder au point de terminaison de ce cluster:

rosa edit cluster -c <cluster_name> --additional-allowed-principals <arn_string>

$ rosa edit cluster -c <cluster_name> --additional-allowed-principals <arn_string>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Il est possible d’utiliser arn:aws:iam::account_id:role/role_name pour approuver un rôle spécifique.

4.4. Les prochaines étapes

Chapitre 5. Création d’un Red Hat OpenShift Service sur le cluster AWS avec verrouillage de sortie

La création d’un service Red Hat OpenShift sur le cluster AWS avec verrouillage egress fournit un moyen d’améliorer la stabilité et la sécurité de votre cluster en permettant à votre cluster d’utiliser le registre d’images dans la région locale si le cluster ne peut pas accéder à Internet. Le cluster va essayer de tirer les images de Quay, mais quand elles ne sont pas atteintes, il tirera plutôt les images du registre d’images dans la région locale.

Il est possible d’utiliser uniquement le verrouillage egress sur les clusters utilisant les régions AWS suivantes:

-

à l’ouest-1 -

à l’ouest-2 -

à propos de us-east-1 -

à propos de Us-east-2 -

AP-northeast-1 -

AP-northeast-2 -

AP-northeast-3 -

AP-sud-1 -

AP-sud-est-1 -

AP-sud-est-2 -

ca-central-1 -

centre de l’UE-1 -

UE-Nord-1 -

UE-Ouest-1 -

UE-Ouest-2 -

UE-Ouest-3 -

le SA-Est-1

Les clusters publics et privés disposant d’un verrouillage de sortie obtiennent leurs images de conteneur Red Hat à partir d’un registre situé dans la région locale du cluster au lieu de recueillir ces images à partir de différents points de terminaison et registres sur Internet. Il est possible de créer un cluster entièrement opérationnel qui ne nécessite pas de sortie publique en configurant un cloud privé virtuel (VPC) et en utilisant l’indicateur --properties zero_egress:true lors de la création de votre cluster.

Egress Lockdown est une fonctionnalité d’aperçu technologique seulement. Les fonctionnalités d’aperçu technologique ne sont pas prises en charge avec les accords de niveau de service de production de Red Hat (SLA) et pourraient ne pas être fonctionnellement complètes. Le Red Hat ne recommande pas de les utiliser en production. Ces fonctionnalités offrent un accès précoce aux fonctionnalités du produit à venir, permettant aux clients de tester les fonctionnalités et de fournir des commentaires pendant le processus de développement.

En savoir plus sur la portée du support des fonctionnalités de Red Hat Technology Preview, voir la portée du support des fonctionnalités d’aperçu de la technologie.

Les préquisites

- Il y a un compte AWS avec suffisamment d’autorisations pour créer des VPC, des sous-réseaux et d’autres infrastructures requises.

- Le Terraform v1.4.0+ CLI a été installé.

- Le ROSA v1.2.45+ CLI a été installé.

- « vous avez installé et configuré le CLI AWS avec les informations d’identification nécessaires.

- C’est toi qui as installé le Git CLI.

Il est possible d’utiliser le verrouillage de sortie sur toutes les versions prises en charge de Red Hat OpenShift Service sur AWS qui utilisent l’architecture de plan de contrôle hébergé; Cependant, Red Hat suggère d’utiliser la dernière version de z-stream disponible pour chaque version OpenShift Container Platform.

Bien que vous puissiez installer et mettre à jour vos clusters comme vous le feriez un cluster régulier, en raison d’un problème en amont de la façon dont le registre d’images interne fonctionne dans des environnements déconnectés, votre cluster qui utilise le verrouillage de sortie ne sera pas en mesure d’utiliser pleinement tous les composants de la plate-forme, tels que le registre des images. Ces fonctionnalités peuvent être restaurées en utilisant la dernière version ROSA lors de la mise à niveau ou de l’installation de votre cluster.

5.1. Création d’un cloud privé virtuel pour votre verrouillage de sortie ROSA avec des clusters HCP

Il faut disposer d’un cloud privé virtuel (VPC) pour créer des ROSA avec des clusters HCP. Il est possible d’utiliser l’une des méthodes suivantes pour créer un VPC:

- Créer un VPC à l’aide d’un modèle Terraform

- Créez manuellement les ressources VPC dans la console AWS

Les instructions Terraform sont à des fins de test et de démonstration. L’installation de votre propre VPC nécessite des modifications pour répondre à vos besoins et contraintes spécifiques. Assurez-vous également que lorsque vous utilisez le script Terraform suivant, c’est dans la même région que vous avez l’intention d’installer votre cluster.

5.1.1. Création d’un cloud privé virtuel à l’aide de Terraform

Le terraform est un outil qui vous permet de créer diverses ressources à l’aide d’un modèle établi. Le processus suivant utilise les options par défaut au besoin pour créer un ROSA avec le cluster HCP. Consultez les ressources supplémentaires pour plus d’informations sur l’utilisation de Terraform.

Conditions préalables

- La version 1.4.0 ou plus récente de Terraform est installée sur votre machine.

- « vous avez installé Git sur votre machine.

Procédure

Lancez une invite shell et clonez le dépôt Terraform VPC en exécutant la commande suivante:

git clone https://github.com/openshift-cs/terraform-vpc-example

$ git clone https://github.com/openshift-cs/terraform-vpc-exampleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Accédez au répertoire créé en exécutant la commande suivante:

cd terraform-vpc-example/zero-egress

$ cd terraform-vpc-example/zero-egressCopy to Clipboard Copied! Toggle word wrap Toggle overflow Lancez le fichier Terraform en exécutant la commande suivante:

terraform init

$ terraform initCopy to Clipboard Copied! Toggle word wrap Toggle overflow Le message confirmant l’initialisation apparaît lorsque ce processus se termine.

Afin de construire votre plan VPC Terraform basé sur le modèle Terraform existant, exécutez la commande plan. Il faut inclure votre région AWS, les zones de disponibilité, les blocs CIDR et les sous-réseaux privés. Choisissez de spécifier un nom de cluster. Le fichier rosa-zero-egress.tfplan est ajouté au répertoire hypershift-tf une fois le plan terraform terminé. Consultez le fichier README du dépôt Terraform VPC.

terraform plan -out rosa-zero-egress.tfplan -var region=<aws_region> \ -var 'availability_zones=["aws_region_1a","aws_region_1b","aws_region_1c"]'\ -var vpc_cidr_block=10.0.0.0/16 \ -var 'private_subnets=["10.0.0.0/24", "10.0.1.0/24", "10.0.2.0/24"]'$ terraform plan -out rosa-zero-egress.tfplan -var region=<aws_region> \1 -var 'availability_zones=["aws_region_1a","aws_region_1b","aws_region_1c"]'\2 -var vpc_cidr_block=10.0.0.0/16 \3 -var 'private_subnets=["10.0.0.0/24", "10.0.1.0/24", "10.0.2.0/24"]'4 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Entrez votre région AWS.Important

Il est possible d’utiliser uniquement le verrouillage d’évacuation sur les amas qui utilisent l’US-west-1, us-west-2, us-est-1, us-est-2, ap-northeast-1, ap-northeast-2, ap-northeast-3, ap-sud-est-1, ap-sudest-1, ap-sud-est-1, AP-sud-est-2, ca-central-1, eu-central-1, eu-north-1, eu-west-1, eu-west-2, eu-west-3 et sa-east-1 AWS.

- 2

- Entrez les zones de disponibilité pour le VPC. À titre d’exemple, pour un VPC qui utilise ap-sud-est-1, vous utiliseriez les zones de disponibilité suivantes: ["ap-sud-est-1a", "ap-sudeast-1b", "ap-sudeast-1c"].

- 3

- Entrez le bloc CIDR pour votre VPC.

- 4

- Entrez chacun des sous-réseaux créés pour le VPC.

Appliquez ce fichier de plan pour construire votre VPC en exécutant la commande suivante:

terraform apply rosa-zero-egress.tfplan

$ terraform apply rosa-zero-egress.tfplanCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.1.2. Création manuelle d’un Cloud privé virtuel

Lorsque vous choisissez de créer manuellement votre Cloud privé virtuel (VPC) au lieu d’utiliser Terraform, accédez à la page VPC de la console AWS.

Le VPC doit répondre aux exigences indiquées dans le tableau suivant.

| Exigence | Détails |

|---|---|

| Le nom du VPC | Il faut avoir le nom et l’identifiant VPC spécifiques lors de la création de votre cluster. |

| Gamme CIDR | La gamme VPC CIDR doit correspondre à votre machine CIDR. |

| La zone de disponibilité | Il vous faut une zone de disponibilité pour une seule zone, et vous en avez besoin de trois pour les zones de disponibilité pour plusieurs zones. |

| Le sous-réseau public | Il faut avoir un sous-réseau public avec une passerelle NAT pour les clusters publics. Les clusters privés n’ont pas besoin d’un sous-réseau public. |

| DNS nom d’hôte et résolution | Assurez-vous que le nom d’hôte DNS et la résolution sont activés. |

Étiqueter vos sous-réseaux

Avant de pouvoir utiliser votre VPC pour créer un ROSA avec le cluster HCP, vous devez marquer vos sous-réseaux VPC. Les vérifications automatisées de prévol de service vérifient que ces ressources sont étiquetées correctement avant de pouvoir utiliser ces ressources. Le tableau suivant montre comment vos ressources doivent être étiquetées comme suit:

| A) Ressources | La clé | La valeur |

|---|---|---|

| Le sous-réseau public |

| 1 ou aucune valeur |

| Le sous-réseau privé |

| 1 ou aucune valeur |

Il faut marquer au moins un sous-réseau privé et, le cas échéant, et un sous-réseau public.

Conditions préalables

- « vous avez créé un VPC.

- C’est toi qui as installé l’Aws CLI.

Procédure

Balisez vos ressources dans votre terminal en exécutant les commandes suivantes:

Dans le cas des sous-réseaux publics, exécutez:

aws ec2 create-tags --resources <public-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/elb,Value=1

$ aws ec2 create-tags --resources <public-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/elb,Value=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans le cas des sous-réseaux privés, exécutez:

aws ec2 create-tags --resources <private-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/internal-elb,Value=1

$ aws ec2 create-tags --resources <private-subnet-id> --region <aws_region> --tags Key=kubernetes.io/role/internal-elb,Value=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

La vérification

Assurez-vous que la balise est correctement appliquée en exécutant la commande suivante:

aws ec2 describe-tags --filters "Name=resource-id,Values=<subnet_id>"

$ aws ec2 describe-tags --filters "Name=resource-id,Values=<subnet_id>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

TAGS Name <subnet-id> subnet <prefix>-subnet-public1-us-east-1a TAGS kubernetes.io/role/elb <subnet-id> subnet 1

TAGS Name <subnet-id> subnet <prefix>-subnet-public1-us-east-1a TAGS kubernetes.io/role/elb <subnet-id> subnet 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Configuration des groupes de sécurité AWS et des connexions PrivateLink

Après avoir créé votre VPC, créez vos groupes de sécurité AWS et vos points de terminaison VPC.

Procédure

Créez le groupe de sécurité AWS en exécutant la commande suivante: