This documentation is for a release that is no longer maintained

See documentation for the latest supported version 3 or the latest supported version 4.Web コンソール

OpenShift Container Platform Web コンソールのスタートガイド

概要

第1章 Web コンソールの概要

Red Hat OpenShift Container Platform Web コンソールは、プロジェクトデータを視覚化し、管理およびトラブルシューティングタスクを実行するグラフィカルユーザーインターフェイスを提供します。Web コンソールは、openshift-console プロジェクトのコントロールプレーンノードで Pod として実行されます。これは console-operator Pod によって管理されます。Administrator および Developer パースペクティブの両方がサポートされます。

Administrator および Developer パースペクティブの両方で、OpenShift Container Platform のクイックスタートチュートリアルを作成できます。クイックスタートは、ユーザータスクに関するガイド付きチュートリアルで、アプリケーション、Operator、またはその他の製品オファリングを理解するのに役立ちます。

1.1. Web コンソールの Administrator パースペクティブについて

Administrator パースペクティブでは、クラスターインベントリー、容量、全般的および特定の使用に関する情報、および重要なイベントのストリームを表示できます。これらはすべて、プランニングおよびトラブルシューティングの作業を簡素化するのに役立ちます。プロジェクト管理者とクラスター管理者の両方が Administrator パースペクティブを表示できます。

OpenShift Container Platform 4.7 以降の場合、クラスター管理者は Web ターミナル Operator を使用して組み込みのコマンドラインターミナルインスタンスを開くこともできます。

表示されるデフォルトの Web コンソールパースペクティブは、ユーザーのロールによって異なります。ユーザーが管理者として認識される場合、Administrator パースペクティブがデフォルトで表示されます。

Administrator パースペクティブは、以下を実行する機能などの管理者のユースケースに固有のワークフローを提供します。

- ワークロード、ストレージ、ネットワーク、およびクラスター設定を管理する。

- Operator Hub を使用して Operator をインストールし、管理する。

- ユーザーにログインを許可し、ロールおよびロールバインディングを使用してユーザーアクセスを管理できるようにするアイデンティティープロバイダーを追加する。

- クラスターの更新、部分的なクラスターの更新、クラスター Operator、カスタムリソース定義 (CRD)、ロールバインディング、リソースクォータなど、さまざまな高度な設定を表示および管理する。

- メトリクス、アラート、モニターリングダッシュボードなどのモニターリング機能にアクセスし、管理する。

- クラスターについてのロギング、メトリクス、および高ステータスの情報を表示し、管理する。

- OpenShift Container Platform の Administrator パースペクティブに関連するアプリケーション、コンポーネント、およびサービスと視覚的に対話する。

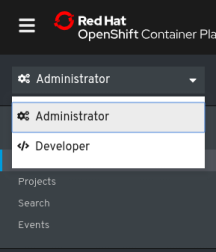

1.1.1. Administrator パースペクティブへのアクセス

OpenShift Container Platform Web コンソールの Administrator パースペクティブでは、管理者のユースケースに固有のワークフローが提供されます。以下のように、Web コンソールから Administrator パースペクティブにアクセスできます。

手順

- ログイン用クレデンシャルを使用して OpenShift Container Platform Web コンソールにログインし、Administrator パースペクティブにアクセスします。

1.2. Web コンソールの Developer パースペクティブ

Developer パースペクティブは、アプリケーション、サービス、データベースをデプロイするために組み込まれたさまざまな手法を提供します。Developer パースペクティブでは、以下を実行できます。

- コンポーネントでのロールアウトのローリングおよび再作成をリアルタイムに可視化する。

- アプリケーションのステータス、リソースの使用状況、プロジェクトイベントのストリーミング、およびクォータの消費を表示する。

- プロジェクトを他のユーザーと共有する。

- プロジェクトで Prometheus Query Language (PromQL) クエリーを実行し、グラフに可視化されたメトリクスを検査して、アプリケーションに関する問題のトラブルシューティングを行う。メトリクスにより、クラスターの状態と、モニターしているユーザー定義のワークロードに関する情報が提供されます。

OpenShift Container Platform 4.7 以降の場合、クラスター管理者は Web コンソールで組み込みのコマンドラインターミナルインスタンスを開くこともできます。

表示されるデフォルトの Web コンソールパースペクティブは、ユーザーのロールによって異なります。Developer パースペクティブは、ユーザーが開発者として認識される場合、デフォルトで表示されます。

Developer パースペクティブは、以下を実行する機能を含む、開発者のユースケースに固有のワークフローを提供します。

- 既存のコードベース、イメージ、およびコンテナーファイルをインポートして、OpenShift Container Platform でアプリケーションを作成し、デプロイします。

- アプリケーション、コンポーネント、およびプロジェクト内のこれらに関連付けられたサービスと視覚的に対話し、それらのデプロイメントとビルドステータスを監視します。

- アプリケーション内のコンポーネントをグループ化し、アプリケーション内およびアプリケーション間でコンポーネントを接続します。

- Serverless 機能 (テクノロジープレビュー) を統合します。

- Eclipse Che を使用してアプリケーションコードを編集するためのワークスペースを作成します。

1.2.1. Developer パースペクティブへのアクセス

OpenShift Container Platform Web コンソールの Developer パースペクティブは、開発者のユースケースに固有のワークフローを提供します。

以下のように、Web コンソールから Developer パースペクティブにアクセスできます。

前提条件

Developer パースペクティブにアクセスするために、Web コンソールにログインしていること。OpenShift Container Platform Web コンソールのデフォルトビューは Developer パースペクティブです。

手順

パースペクティブスイッチャーを使用して、Developer パースペクティブに切り替えます。Topology ビューがクラスター内のすべてのプロジェクトの一覧と共に表示されます。

図1.1 Developer パースペクティブ

- 一覧から既存プロジェクトを選択するか、または Project ドロップダウンリストを使用して新規プロジェクトを作成します。

プロジェクト内にワークロードやアプリケーションがない場合、Topology ビューにはアプリケーションを作成するための利用可能なオプションが表示されます。既存のワークロードがある場合、Topology ビューはワークロードノードをグラフィカルに表示します。

第2章 Web コンソールへのアクセス

OpenShift Container Platform Web コンソールは、Web ブラウザーからアクセスできるユーザーインターフェイスです。開発者は Web コンソールを使用してプロジェクトのコンテンツを視覚的に把握し、参照し、管理することができます。

2.1. 前提条件

- Web コンソールを使用するために JavaScript が有効にされている必要があります。WebSocket をサポートする Web ブラウザーを使用することが最も推奨されます。

- OpenShift Container Platform 4.x のテスト済みインテグレーション のページを確認してから、クラスターのサポートされるインフラストラクチャーを作成します。

2.2. Web コンソールの理解および Web コンソールへのアクセス

Web コンソールはマスター上で Pod として実行されます。Web コンソールを実行するために必要な静的アセットは Pod によって提供されます。OpenShift Container Platform が openshift-install create cluster を使用して正常にインストールされた後に、Web コンソールの URL およびインストールされたクラスターのログイン認証情報を、インストールプログラムの CLI 出力で確認します。以下は例になります。

出力例

INFO Install complete! INFO Run 'export KUBECONFIG=<your working directory>/auth/kubeconfig' to manage the cluster with 'oc', the OpenShift CLI. INFO The cluster is ready when 'oc login -u kubeadmin -p <provided>' succeeds (wait a few minutes). INFO Access the OpenShift web-console here: https://console-openshift-console.apps.demo1.openshift4-beta-abcorp.com INFO Login to the console with user: kubeadmin, password: <provided>

INFO Install complete!

INFO Run 'export KUBECONFIG=<your working directory>/auth/kubeconfig' to manage the cluster with 'oc', the OpenShift CLI.

INFO The cluster is ready when 'oc login -u kubeadmin -p <provided>' succeeds (wait a few minutes).

INFO Access the OpenShift web-console here: https://console-openshift-console.apps.demo1.openshift4-beta-abcorp.com

INFO Login to the console with user: kubeadmin, password: <provided>これらの詳細を使用してログインし、Web コンソールにアクセスします。

インストールしていない既存のクラスターの場合、oc whoami --show-console を使用して Web コンソール URL を表示します。

第3章 OpenShift Container Platform Dashboard を使用したクラスター情報の取得

OpenShift Container Platform Web コンソールから Home → Dashboards → Overview に移動し、クラスターの概要情報をキャプチャーする OpenShift Container Platform ダッシュボードにアクセスします。

OpenShift Container Platform ダッシュボードは、個別のダッシュボードカードでキャプチャーされるさまざまなクラスター情報を提供します。

3.1. OpenShift Container Platform ダッシュボードページについて

OpenShift Container Platform ダッシュボードは以下のカードで設定されます。

Details は、クラスターの詳細情報の概要を表示します。

ステータスには、ok、error、warning、in progress、および unknown が含まれます。リソースでは、カスタムのステータス名を追加できます。

- クラスター

- プロバイダー

- バージョン

Cluster Inventory は、リソースの数および関連付けられたステータスの詳細を表示します。これは、問題の解決に介入が必要な場合に役立ちます。以下についての情報が含まれます。

- ノード数

- Pod 数

- 永続ストレージボリューム要求

- クラスター内のベアメタルホスト。これらはステータス別に一覧表示されます (metal3 環境でのみ利用可能)。

Cluster Capacity チャートは、管理者が追加リソースがクラスターで必要になるタイミングを把握するのに役立ちます。このチャートには、現在の消費量を表示する内側の円が含まれ、外側の円には、以下の情報を含む、リソースに対して設定されたしきい値が表示されます。

- CPU 時間

- メモリー割り当て

- 消費されるストレージ

- 消費されるネットワークリソース

- Cluster Utilization は指定された期間における各種リソースの容量を表示します。これは、管理者がリソースの高い消費量の規模および頻度を理解するのに役立ちます。

- Events は、Pod の作成または別のホストへの仮想マシンの移行などのクラスター内の最近のアクティビティーに関連したメッセージを一覧表示します。

- Top Consumers は、管理者がクラスターリソースが消費される状況を把握するのに役立ちます。リソースをクリックし、指定されたクラスターリソース (CPU、メモリー、またはストレージ) の最大量を消費する Pod およびノードを一覧表示する詳細ページに切り替えます。

第4章 OpenShift Container Platform の Web コンソールの設定

OpenShift Container Platform の Web コンソールを変更してログアウトリダイレクト URL を設定したり、コンソールを無効にしたりすることができます。

4.1. 前提条件

- OpenShift Container Platform クラスターをデプロイします。

4.2. Web コンソールの設定

console.config.openshift.io リソースを編集して Web コンソールを設定できます。

console.config.openshift.ioリソースを編集します。oc edit console.config.openshift.io cluster

$ oc edit console.config.openshift.io clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の例は、コンソールのリソース定義のサンプルを示しています。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第5章 OpenShift Container Platform の Web コンソールのカスタマイズ

OpenShift Container Platform の Web コンソールをカスタマイズして、カスタムロゴ、製品名、リンク、通知、およびコマンドラインのダウンロードを設定できます。これは、Web コンソールを企業や政府の特定要件を満たすように調整する必要がある場合にとくに役立ちます。

5.1. カスタムロゴおよび製品名の追加

カスタムロゴまたはカスタム製品名を追加することで、カスタムブランディングを作成できます。これらの設定は相互に独立しているため、両方またはいずれかを設定できます。

前提条件

- 管理者の権限があること。

-

使用するロゴのファイルを作成します。ロゴは、GIF、JPG、PNG、または SVG を含む共通のイメージ形式のファイルであり、

60pxのmax-heightに制限されます。

手順

ロゴファイルを

openshift-confignamespace の設定マップにインポートします。oc create configmap console-custom-logo --from-file /path/to/console-custom-logo.png -n openshift-config

$ oc create configmap console-custom-logo --from-file /path/to/console-custom-logo.png -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 有効な base64 でエンコードされたロゴを指定します。

Web コンソールの Operator 設定を編集して、

customLogoFileおよびcustomProductNameを組み込みます。oc edit consoles.operator.openshift.io cluster

$ oc edit consoles.operator.openshift.io clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow Operator 設定が更新されると、カスタムロゴ設定マップをコンソール namespace に同期し、これをコンソール Pod にマウントし、再デプロイします。

正常に実行されたかどうかを確認します。問題がある場合は、コンソールクラスター Operator は

Degradedステータスを報告し、コンソール Operator 設定もCustomLogoDegradedステータスをKeyOrFilenameInvalidまたはNoImageProvidedなどの理由と共に報告します。clusteroperatorを確認するには、以下を実行します。oc get clusteroperator console -o yaml

$ oc get clusteroperator console -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow コンソール Operator 設定を確認するには、以下を実行します。

oc get consoles.operator.openshift.io -o yaml

$ oc get consoles.operator.openshift.io -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2. Web コンソールでのカスタムリンクの作成

前提条件

- 管理者の権限があること。

手順

- Administration → Custom Resource Definitions から、 ConsoleLink をクリックします。

- Instances タブを選択します。

Create Console Link をクリックし、ファイルを編集します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 有効な場所の設定は、

HelpMenu、UserMenu、ApplicationMenu、およびNamespaceDashboardです。

カスタムリンクがすべての namespace に表示されるようにするには、以下の例に従います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow カスタムリンクが一部の namespace のみに表示されるようにするには、以下の例に従います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow カスタムリンクがアプリケーションメニューに表示されるようにするには、以下の例に従います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Save をクリックして変更を適用します。

5.3. Web コンソール URL のカスタマイズ

Web コンソール URL consoleURL をカスタム値に更新できます。

手順

consoles.operator.openshift.ioカスタムリソースでのインストール時にデフォルトで作成されるクラスターインスタンスを変更します。oc patch consoles.operator.openshift.io cluster --patch '{"spec":{"route":{"hostname":"console.example.com"}}}' --type=merge$ oc patch consoles.operator.openshift.io cluster --patch '{"spec":{"route":{"hostname":"console.example.com"}}}' --type=mergeCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow カスタム証明書を指定する場合、キーおよび証明書を持つシークレットを

openshift-confignamespace に作成する必要があります。以下は例になります。oc create secret tls console-tls --key=key.pem --cert=cert.pem -n openshift-config

$ oc create secret tls console-tls --key=key.pem --cert=cert.pem -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次に、Web コンソールの Operator 設定を編集します。

oc edit consoles.operator.openshift.io cluster

$ oc edit consoles.operator.openshift.io clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 設定リソースに以下のスタンザを追加します。

spec: route: hostname: console.example.com secret: name: console-tlsspec: route: hostname: console.example.com secret: name: console-tlsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4. ログインページのカスタマイズ

サービス利用規約情報をカスタムログインページを使用して作成します。カスタムログインページは、GitHub や Google などのサードパーティーログインプロバイダーを使用している場合にも、ユーザーが信頼し、予想できるブランドのページを提示して、その後にユーザーを認証プロバイダーにリダイレクトする際に役立ちます。また、認証プロセス中にカスタムエラーページをレンダリングすることもできます。

エラーテンプレートのカスタマイズは、要求ヘッダーや OIDC ベースの IDP などのリダイレクトを使用するアイデンティティープロバイダー (IDP) に限定されます。LDAP や HTPasswd などのダイレクトパスワード認証を使用する IDP にはこれによる影響がありません。

前提条件

- 管理者の権限があること。

手順

以下のコマンドを実行して、変更可能なテンプレートを作成します。

oc adm create-login-template > login.html

$ oc adm create-login-template > login.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc adm create-provider-selection-template > providers.html

$ oc adm create-provider-selection-template > providers.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc adm create-error-template > errors.html

$ oc adm create-error-template > errors.htmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow シークレットを作成します。

oc create secret generic login-template --from-file=login.html -n openshift-config

$ oc create secret generic login-template --from-file=login.html -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc create secret generic providers-template --from-file=providers.html -n openshift-config

$ oc create secret generic providers-template --from-file=providers.html -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc create secret generic error-template --from-file=errors.html -n openshift-config

$ oc create secret generic error-template --from-file=errors.html -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下を実行します。

oc edit oauths cluster

$ oc edit oauths clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 仕様を更新します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc explain oauths.spec.templatesを実行して、オプションを把握します。

5.5. 外部ログリンクのテンプレートの定義

ログの参照に役立つサービスに接続しているものの、特定の方法で URL を生成する必要がある場合は、リンクのテンプレートを定義できます。

前提条件

- 管理者の権限があること。

手順

- Administration → Custom Resource Definitions から、 ConsoleExternalLogLink をクリックします。

- Instances タブを選択します。

Create Console External Log Link をクリックし、ファイルを編集します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.6. カスタム通知バナーの作成

前提条件

- 管理者の権限があること。

手順

- Administration → Custom Resource Definitions から、ConsoleNotification をクリックします。

- Instances タブを選択します。

Create Console Notification をクリックし、ファイルを編集します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 有効な場所の設定は、

BannerTop、BannerBottom、およびBannerTopBottomです。

- Create をクリックして変更を適用します。

5.7. CLI ダウンロードのカスタマイズ

ファイルパッケージを直接ポイントしたり、パッケージを提供する外部ページをポイントできるカスタムのリンクテキストおよび URL を使用して、CLI をダウンロードするリンクを設定できます。

前提条件

- 管理者の権限があること。

手順

- Administration → Custom Resource Definitions に移動します。

- カスタムリソース定義 (CRD) の一覧から ConsoleCLIDownload を選択します。

YAML タブをクリックし、編集を行います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Save ボタンをクリックします。

5.8. YAML サンプルの Kubernetes リソースへの追加

YAML サンプルはいつでも Kubernetes リソースに動的に追加できます。

前提条件

- クラスター管理者の権限があること。

手順

- Administration → Custom Resource Definitions から、ConsoleYAMLSample をクリックします。

YAML をクリックし、ファイルを編集します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow spec.snippetを使用して、YAML サンプルが完全な YAML リソース定義ではなく、ユーザーのカーソルで既存の YAML ドキュメントに挿入できる断片を示します。- Save をクリックします。

第6章 Web コンソールの Web ターミナルについて

OpenShift Web コンソールで組み込みコマンドラインターミナルインスタンスを起動できます。Web 端末を使用するには、まず Web 端末 Operator をインストールする必要があります。

クラスター管理者は、OpenShift Container Platform 4.7 以降の Web 端末にアクセスできます。

この端末のインスタンスは、oc、kubectl、odo、kn、tkn、helm、kubens、subctl および kubectx などのクラスターと対話するための一般的な CLI ツールと共に事前にインストールされます。また、これには作業しているプロジェクトのコンテキストが含まれ、ユーザーの認証情報を使用してユーザーのログインを自動的に行います。

Web 端末はテクノロジープレビュー機能としてのみご利用いただけます。テクノロジープレビュー機能は Red Hat の実稼働環境でのサービスレベルアグリーメント (SLA) ではサポートされていないため、Red Hat では実稼働環境での使用を推奨していません。Red Hat は実稼働環境でこれらを使用することを推奨していません。テクノロジープレビューの機能は、最新の製品機能をいち早く提供して、開発段階で機能のテストを行いフィードバックを提供していただくことを目的としています。

Red Hat のテクノロジープレビュー機能のサポート範囲についての詳細は、https://access.redhat.com/ja/support/offerings/techpreview/ を参照してください。

6.1. Web 端末のインストール

OpenShift Container Platform OperatorHub に一覧表示されている Operator を使用して Web 端末をインストールできます。Web 端末 Operator をインストールする際に、DevWorkspace CRD などのコマンドラインの設定に必要なカスタムリソース定義 (CRD) が自動的にインストールされます。Web コンソールでは、Web 端末を開く際に必要なリソースを作成します。

前提条件

-

cluster-adminパーミッションを持つアカウントを使用して OpenShift Container Platform クラスターにアクセスできる。

手順

- Web コンソールの Administrator パースペクティブで、Operators → OperatorHub に移動します。

-

Filter by keyword ボックスを使用してカタログで

Web TerminalOperator を検索し、Web Terminal タイルをクリックします。 - Web Terminal ページで Operator についての簡単な説明を確認してから、Install をクリックします。

Install Operator ページで、すべてのフィールドのデフォルト値を保持します。

- Update Channel メニューの alpha オプションは、Web 端末 Operator の最新リリースのインストールを可能にします。

- Installation Mode メニューの All namespaces on the cluster オプションにより、Operator にクラスターのすべての namespace を監視され、Operator をこれらの namespace で利用可能にすることができます。

-

Installed Namespace メニューの openshift-operators オプションは、Operator をデフォルトの

openshift-operatorsnamespace にインストールします。 - Approval Strategy メニューの Automatic オプションにより、Operator への今後のアップグレードは Operator Lifecycle Manager によって自動的に処理されます。

- Install をクリックします。

- Installed Operators ページで、View operator をクリックし、Operator が Installed Operators ページに一覧表示されていることを確認します。

- Operator のインストール後に、ページを更新し、コンソールの右上にあるコマンドラインターミナルアイコンを確認します。

6.2. Web 端末の使用

Web 端末 Operator のインストール後に、以下のように Web 端末を使用できます。

-

Web 端末を起動するには、コンソールの右上にあるコマンドラインターミナルアイコン (

) をクリックします。Web 端末インスタンスが、Command line terminal ペインに表示されます。このインスタンスは、お使いの認証情報を使用して自動的にログインします。

) をクリックします。Web 端末インスタンスが、Command line terminal ペインに表示されます。このインスタンスは、お使いの認証情報を使用して自動的にログインします。

Project ドロップダウンリストから

DevWorkspaceCR を作成する必要のあるプロジェクトを選択します。デフォルトでは、現在のプロジェクトが選択されます。注記-

DevWorkspaceCR は存在しない場合にのみ作成されます。 -

openshift-terminalプロジェクトは、クラスター管理者に使用されるデフォルトのプロジェクトです。別のプロジェクトを選択するオプションはありません。

-

- Start をクリックし、選択したプロジェクトを使用して Web 端末を初期化します。

Web 端末を初期化した後に、Web 端末で oc、kubectl、odo、kn、tkn、helm、kubens、subctl、および kubectx などの事前インストールされた CLI ツールを使用できます。

6.3. Web 端末のアンインストール

Web 端末のアンインストールは 2 つの手順で実行されます。

- Operator のインストール時に追加されたコンポーネントおよびカスタムリソース (CR) を削除します。

- Web 端末 Operator をアンインストールします。

Web 端末 Operator をアンインストールしても、Operator のインストール時に作成されるカスタムリソース定義 (CRD) または管理リソースは削除されません。これらのコンポーネントは、セキュリティー上の目的で手動でアンインストールする必要があります。これらのコンポーネントを削除すると、Operator のアンインストール時に端末がアイドル状態にならないようにしてクラスターリソースを保存することもできます。

前提条件

-

cluster-adminパーミッションを持つアカウントを使用して OpenShift Container Platform クラスターにアクセスできること。

6.3.1. Web 端末コンポーネントおよびカスタムリソースの削除

CLI を使用して、Web 端末 Operator のインストール時に作成された CR を削除します。

手順

以下のコマンドを実行して、すべての

DevWorkspaceCR がデプロイメントなどの関連する Kubernetes オブジェクトと共に削除されるようにします。oc delete devworkspaces.workspace.devfile.io --all-namespaces --all --wait

$ oc delete devworkspaces.workspace.devfile.io --all-namespaces --all --waitCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete workspaceroutings.controller.devfile.io --all-namespaces --all --wait

$ oc delete workspaceroutings.controller.devfile.io --all-namespaces --all --waitCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete components.controller.devfile.io --all-namespaces --all --wait

$ oc delete components.controller.devfile.io --all-namespaces --all --waitCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告この手順が完了しない場合、ファイナライザーは Operator を簡単に、かつ完全にアンインストールすることができないようにします。

CRD を削除するには、以下のコマンドを実行します。

oc delete customresourcedefinitions.apiextensions.k8s.io workspaceroutings.controller.devfile.io

$ oc delete customresourcedefinitions.apiextensions.k8s.io workspaceroutings.controller.devfile.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete customresourcedefinitions.apiextensions.k8s.io components.controller.devfile.io

$ oc delete customresourcedefinitions.apiextensions.k8s.io components.controller.devfile.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete customresourcedefinitions.apiextensions.k8s.io devworkspaces.workspace.devfile.io

$ oc delete customresourcedefinitions.apiextensions.k8s.io devworkspaces.workspace.devfile.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow DevWorkspace-Webhook-Serverデプロイメントを削除します。oc delete deployment/devworkspace-webhook-server -n openshift-operators

$ oc delete deployment/devworkspace-webhook-server -n openshift-operatorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記これと以下の手順を実行する際に、

oc execコマンドを使用してコンテナーでコマンドを実行することはできません。Webhook を削除すると、oc execコマンドを再び使用できるようになります。以下のコマンドを実行して依然として存在しているサービス、シークレット、および設定マップを削除します。

oc delete all --selector app.kubernetes.io/part-of=devworkspace-operator,app.kubernetes.io/name=devworkspace-webhook-server

$ oc delete all --selector app.kubernetes.io/part-of=devworkspace-operator,app.kubernetes.io/name=devworkspace-webhook-serverCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete serviceaccounts devworkspace-webhook-server -n openshift-operators

$ oc delete serviceaccounts devworkspace-webhook-server -n openshift-operatorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete configmap devworkspace-controller -n openshift-operators

$ oc delete configmap devworkspace-controller -n openshift-operatorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete clusterrole devworkspace-webhook-server

$ oc delete clusterrole devworkspace-webhook-serverCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete clusterrolebinding devworkspace-webhook-server

$ oc delete clusterrolebinding devworkspace-webhook-serverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを実行して変更または検証用 webhook 設定を削除します。

oc delete mutatingwebhookconfigurations controller.devfile.io

$ oc delete mutatingwebhookconfigurations controller.devfile.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc delete validatingwebhookconfigurations controller.devfile.io

$ oc delete validatingwebhookconfigurations controller.devfile.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.3.2. Web コンソールでの Operator のアンインストール

手順

- Web コンソールの Administrator パースペクティブで、Operators → Installed Operators に移動します。

- フィルター一覧をスクロールするか、または Filter by name ボックスにキーワードを入力して Web 端末 Operator を見つけます。

-

Web 端末 Operator の Options メニュー

をクリックし、Uninstall Operator を選択します。

をクリックし、Uninstall Operator を選択します。

- Uninstall Operator 確認ダイアログボックスで、Uninstall をクリックし、Operator、Operator デプロイメント、および Pod をクラスターから削除します。この Operator は実行を停止し、更新を受信しなくなります。

第7章 OpenShift Container Platform の Web コンソールの無効化

OpenShift Container Platform の Web コンソールを無効にすることができます。

7.1. 前提条件

- OpenShift Container Platform クラスターをデプロイします。

7.2. Web コンソールの無効化

consoles.operator.openshift.io リソースを編集して Web コンソールを無効にすることができます。

consoles.operator.openshift.ioリソースを編集します。oc edit consoles.operator.openshift.io cluster

$ oc edit consoles.operator.openshift.io clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の例は、変更できるリソースのパラメーターを表示しています。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

managementStateパラメーター値をRemovedに設定し、Web コンソールを無効にします。このパラメーターの他の有効な値には以下が含まれます。Managedではクラスターの制御下でコンソールを有効にし、Unmanagedは Web コンソール管理を制御するのがユーザーであることを意味します。