9.8. クレームとアサーションのマッピング

認証する外部 IDP が提供する SAML および OpenID Connect メタデータを、レルムにインポートできます。インポート後に、ユーザープロファイルのメタデータやその他の情報を抽出でき、アプリケーションが利用できるようにすることができます。

外部アイデンティティープロバイダーを使用してレルムにログインする各ユーザーには、SAML または OIDC アサーションおよびクレームのメタデータに基づくエントリーが、Red Hat build of Keycloak に存在します。

手順

- メニューで Identity Providers をクリックします。

- リストでアイデンティティープロバイダーを 1 つ選択します。

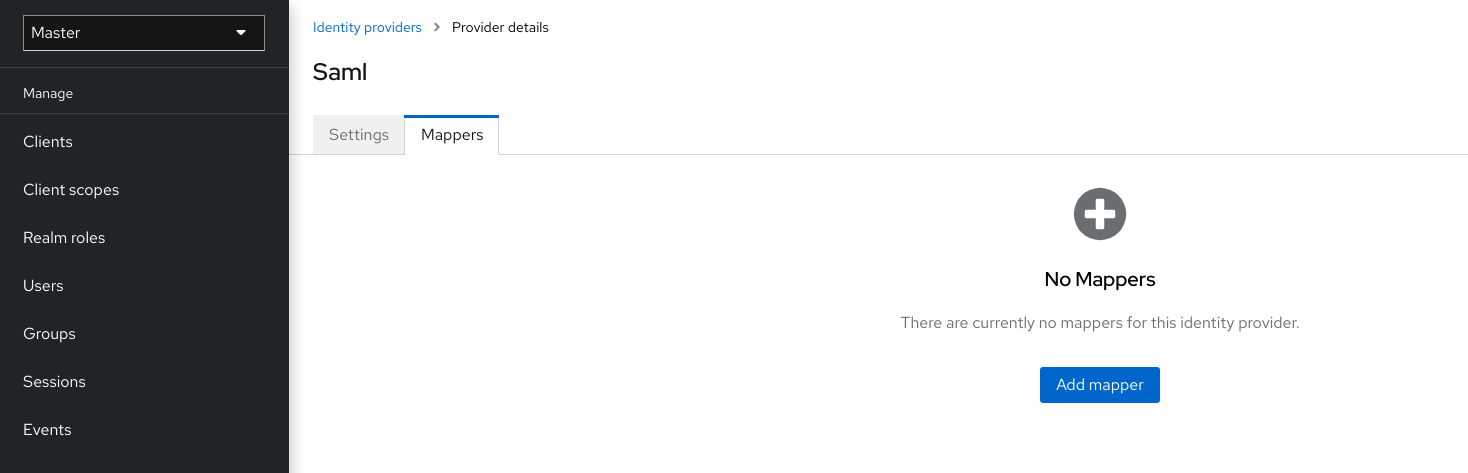

Mappers タブをクリックします。

アイデンティティープロバイダーマッパー

Add mapper をクリックします。

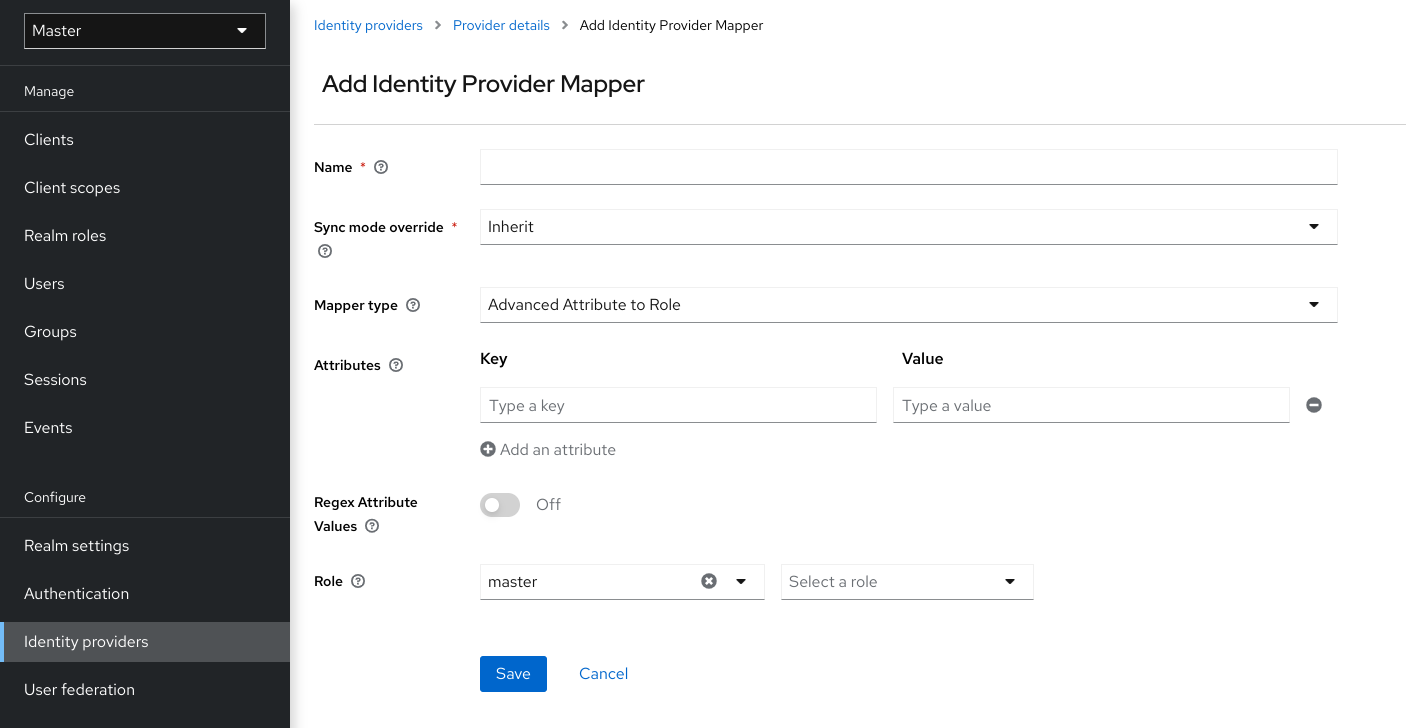

アイデンティティープロバイダーマッパー

Sync Mode Override の値を選択します。マッパーは、この設定に従ってユーザーが繰り返しログインする際に、ユーザー情報を更新します。

- 以前の Red Hat build of Keycloak バージョンの動作を使用するには、legacy を選択します。

- 特定のアイデンティティープロバイダーを使用して Red Hat build of Keycloak に初めてログインする際に、Red Hat build of Keycloak でユーザーが初めて作成されたとこにデータをインポートするには、import を選択します。

- 各ユーザーログイン時にユーザーデーターを更新するには、force を選択します。

- アイデンティティープロバイダーで設定された同期モードを使用するには、inherit を選択します。その他のオプションはすべて、この同期モードを上書きします。

- Mapper Type リストからマッパーを選択します。Mapper Type にカーソルを合わせ、マッパーの説明とマッパーに入力する設定を確認します。

- Save をクリックします。

JSON ベースのクレームの場合、ネストにドット表記を使用できます。また、配列フィールドにインデックスでアクセスするために、角括弧を使用できます。たとえば、contact.address[0].country です。

ソーシャルプロバイダーが提供するユーザープロファイル JSON データの構造を調べるには、サーバーを起動する際の DEBUG レベルのロガー org.keycloak.social.user_profile_dump を有効にします。