第3章 Insights での修復計画の作成と管理

修復計画を作成するワークフローは、Insights for Red Hat Enterprise Linux の各サービスと同様です。システムまたはシステムグループについて、Red Hat Insights サービスによって特定された 1 つ以上の問題を修正するための修復計画を作成します。

修復計画を作成すると、Red Hat Insights により、必要な修復アクションを実装するための Ansible Playbook が生成されます。アクションは、一連の自動化された修復タスクです。Ansible Playbook を通じて、RHEL インフラストラクチャー内のシステムまたはシステムグループで実行されます。

システムのグループの修復計画を作成するには、Red Hat Insights が生成する Playbook によって適用される解決策の互換性を確保するために、グループ内のすべてのシステムで同じ RHEL メジャーバージョンとマイナーバージョンが実行されていることを確認する必要があります。

3.1. RHEL システムの CVE 脆弱性を修正するための修復計画の作成

Red Hat Insights の脆弱性サービスで修復計画を作成します。修復計画を作成するワークフローは、Insights for Red Hat Enterprise Linux の他のサービスと同様です。修復計画を作成すると、Insights が Ansible Playbook を使用して、システムの CVE 脆弱性を修復または軽減し、必要なパッチを適用します。

前提条件

- Red Hat Hybrid Cloud Console にログインしている。

修復計画を作成するために、ユーザーアクセス権限を拡張する必要はありません。

手順

- Security > Vulnerability > CVEs ページに移動します。

- 必要に応じてフィルターを設定し、CVE を選択します。

- 下にスクロールして、影響を受けるすべてのシステムを表示します。フィルタリングオプションを使用して、影響を受けるシステムをバージョン別にリスト表示します。

システム ID の左側にあるボックスをクリックして、修復計画に含めるシステムを選択します。

重要システムのグループの修復計画を作成するには、Red Hat Insights が生成する Playbook によって適用される解決策の互換性を確保するために、グループ内のすべてのシステムで同じ RHEL メジャーバージョンとマイナーバージョンが実行されていることを確認する必要があります。

- Plan remediation をクリックします。

修復を 既存 の修復計画に追加するか、新規 の修復計画に追加するかを選択し、次のいずれかの操作を実行して、Next をクリックします。

- Add to existing playbook をクリックし、表示されるリストから修復計画を選択します。

- Create new playbook をクリックし、名前を入力します。

- 修復計画に含めるシステムを確認し、Next をクリックします。

修復の確認用サマリーで情報を確認します。

- デフォルトでは、autoreboot が有効になっています。このオプションを無効にするには、Turn off autoreboot をクリックします。

- Submit をクリックします。

検証手順

- Automation Toolkit > Remediations に移動します。

- 修復計画を検索します。作成した修復計画がリストに表示されるはずです。

3.1.1. 推奨解決策および代替解決策が存在する場合に、セキュリティールールのある CVE を修復する

Red Hat Insights for RHEL のほとんどの CVE では、問題の解決に使用できる修復オプションは 1 つです。セキュリティールールのある CVE を修復する場合は、複数の解決策から選択する必要があることがあります。たとえば、実行が推奨されるアクションや、1 つ以上の代替解決策などがあります。1 つ以上の解決策がある CVE 用の修復計画を作成するワークフローは、Advisor サービスの修復手順と同様です。

セキュリティールールの詳細は、セキュリティールール、および RHEL システムでのセキュリティー脆弱性の評価と監視 の セキュリティールールに公開されるシステムのリストのフィルタリング を参照してください。

前提条件

- Red Hat Hybrid Cloud Console にログインしている。

修復計画を作成するために、ユーザーアクセス権限を拡張する必要はありません。

手順

- Security > Vulnerability > CVEs に移動します。

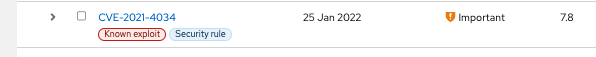

必要に応じてフィルターを設定します (たとえば、CVE に関連するリスクが大きい問題に焦点を当てるために、セキュリティールールのある CVE をフィルタリングして表示します)。または、ダッシュバーの CVEs with security rules タイルをクリックします。2 つのオプションをイメージで例示します。

-

リスト内の CVE をクリックします。

スクロールして影響を受けるシステムを表示し、Review systems ページでシステム ID の左側にあるボックスをクリックして、修復計画に含めるシステムを選択します。少なくとも 1 つのシステムを選択すると、Plan remediation ボタンがアクティブになります。

注記推奨: 影響を受けるシステムのリストをフィルタリングして、同じ RHEL メジャーバージョンまたはマイナーバージョンのシステムを含めることを推奨します。

- Plan remediation をクリックします。

次のいずれかのアクションを実行して、選択した修復を既存または新しい修復計画に追加するかどうかを決定します。

- Add to existing playbook を選択し、ドロップダウンリストから必要な Playbook を選択します。または、

- Create new playbook を選択し、Playbook 名を追加します。この例では、HCCDOC-392 と入力します。

- Next をクリックします。システムのリストが画面に表示されます。

- Playbook に含めるシステムを確認します (Playbook に含めないシステムの選択を解除します)。

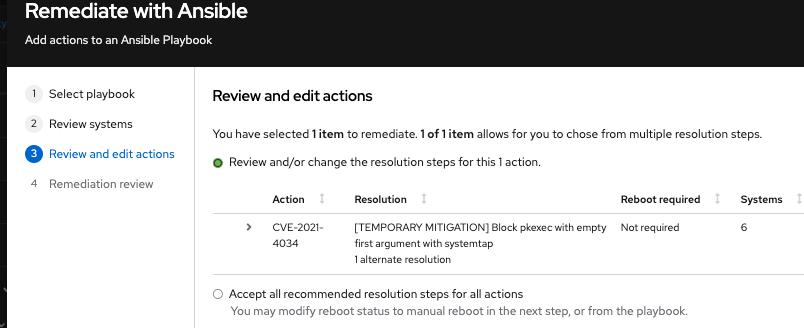

Next をクリックすると、Review and edit actions ページが表示され、CVE を修復するオプションが表示されます。修復する項目の数はさまざまです。次のような、CVE に関する追加情報 (展開や折りたたみが可能) も表示されます。

- Action: CVE ID を示します。

- Resolution: CVE の推奨解決策を表示します。また、代替解決策があるかどうかを確認します。

- Reboot required: システムを再起動する必要があるかどうかを確認します。

- Systems: 修復するシステムの数を確認します。

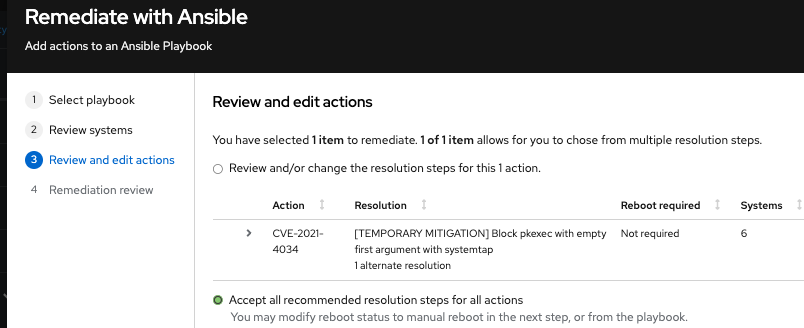

Review and edit actions ページで、次のどちらかの選択肢を選んで修復計画の作成を完了し、Ansible Playbook を生成します。

選択肢 1: 利用可能な推奨修復オプションと代替修復オプションをすべて確認します (その中からいずれかのオプションを選択します)。

- Review and/or change the resolution steps for this 1 action を選択します。

- Next をクリックします。

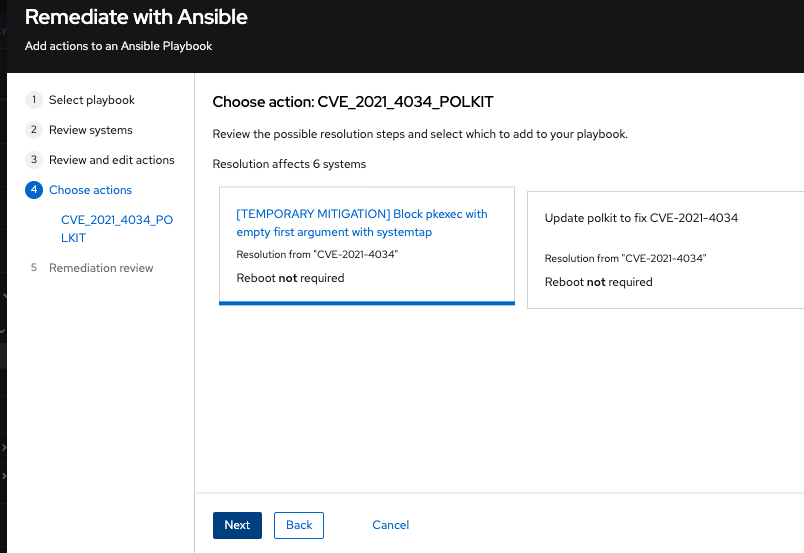

Choose action: <CVE information> ページで、タイルをクリックして希望する修復オプションを選択します。タイルを選択すると、タイルの下端が強調表示されます。推奨解決策はデフォルトで強調表示されます。

Next をクリックします。

選択肢 2: 推奨される修復をすべて受け入れます。

- Accept all recommended resolutions steps for all actions を選択します。

Remediations review ページで、選択内容に関する情報を確認し、システムの自動再起動のオプションを変更します。このページには次の内容が表示されます。

- 計画に追加する修復アクション。

- システムの自動再起動要件を変更するためのオプション。

CVE とそれを修正するための解決オプションに関する概要。

- 任意。必要に応じて、Remediation review ページで自動再起動オプションを変更します。(自動再起動はデフォルトで有効になっていますが、使用する設定は修復オプションによって異なります。)

- Submit をクリックします。修復アクションの合計数と修復計画に関するその他の情報を確認するための通知が表示されます。

検証手順

- Automation Toolkit > Remediations に移動します。

- 修復計画を検索します。

- 修復計画を実行し、生成された Ansible Playbook を、影響を受けるシステムで実行するには、Insights ユーザーインターフェイスからの修復 Playbook の実行 を参照してください。