This documentation is for a release that is no longer maintained

See documentation for the latest supported version 3 or the latest supported version 4.애플리케이션 빌드

OpenShift Container Platform에서 애플리케이션 생성 및 관리

초록

1장. 애플리케이션 빌드 개요

OpenShift Container Platform을 사용하면 웹 콘솔 또는 CLI(명령줄 인터페이스)를 사용하여 애플리케이션을 생성, 편집, 삭제 및 관리할 수 있습니다.

1.1. 프로젝트 작업

프로젝트를 사용하면 별도로 애플리케이션을 구성하고 관리할 수 있습니다. OpenShift Container Platform에서 프로젝트를 생성, 보기, 삭제하는 등 전체 프로젝트 라이프사이클을 관리할 수 있습니다.

프로젝트를 생성한 후 개발자 화면을 사용하여 프로젝트에 대한 액세스 권한을 부여하거나 취소하고 사용자의 클러스터 역할을 관리할 수 있습니다. 새 프로젝트의 자동 프로비저닝에 사용되는 프로젝트 템플릿을 생성하는 동안 프로젝트 구성 리소스를 편집할 수도 있습니다.

CLI를 사용하면 OpenShift Container Platform API에 요청을 가장하여 다른 사용자로 프로젝트를 생성할 수 있습니다. 새 프로젝트를 생성하도록 요청할 때 OpenShift Container Platform은 끝점을 사용하여 사용자 지정 템플릿에 따라 프로젝트를 프로비저닝합니다. 클러스터 관리자는 인증된 사용자 그룹이 새 프로젝트를 자체 프로비저닝하지 못하도록 할 수 있습니다.

1.2. 애플리케이션 작업

1.2.1. 애플리케이션 생성

애플리케이션을 생성하려면 프로젝트를 생성하거나 적절한 역할 및 권한이 있는 프로젝트에 액세스할 수 있어야 합니다. 웹 콘솔의 개발자 화면,설치된 Operator 또는 OpenShift Container Platform CLI 를 사용하여 애플리케이션을 생성할 수 있습니다. Git, JAR 파일, devfile 또는 개발자 카탈로그에서 프로젝트에 추가할 애플리케이션을 소싱할 수 있습니다.

OpenShift Container Platform CLI를 사용하여 애플리케이션을 생성하는 소스 또는 바이너리 코드, 이미지 및 템플릿이 포함된 구성 요소를 사용할 수도 있습니다. OpenShift Container Platform 웹 콘솔을 사용하면 클러스터 관리자가 설치한 Operator에서 애플리케이션을 생성할 수 있습니다.

1.2.2. 애플리케이션 유지 관리

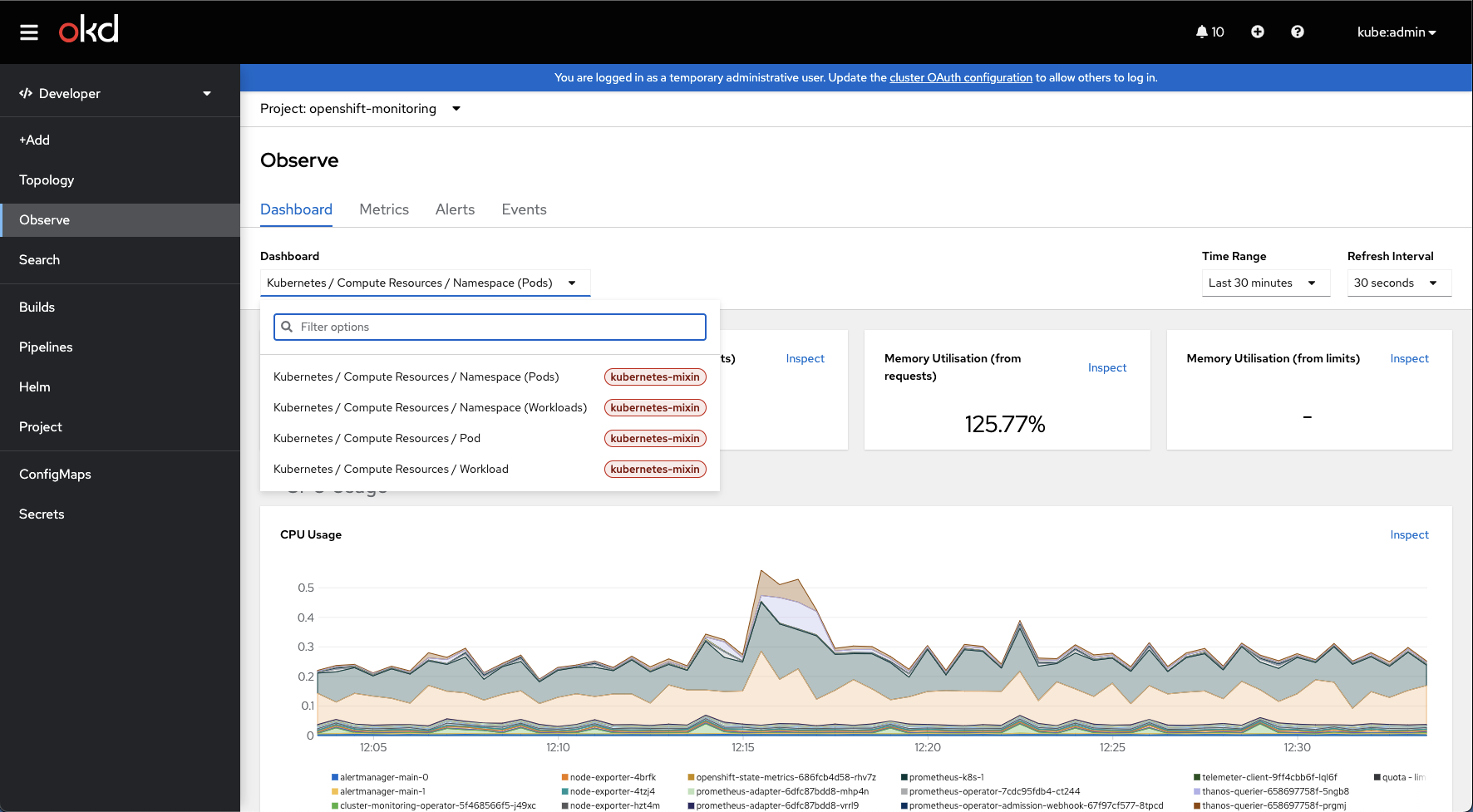

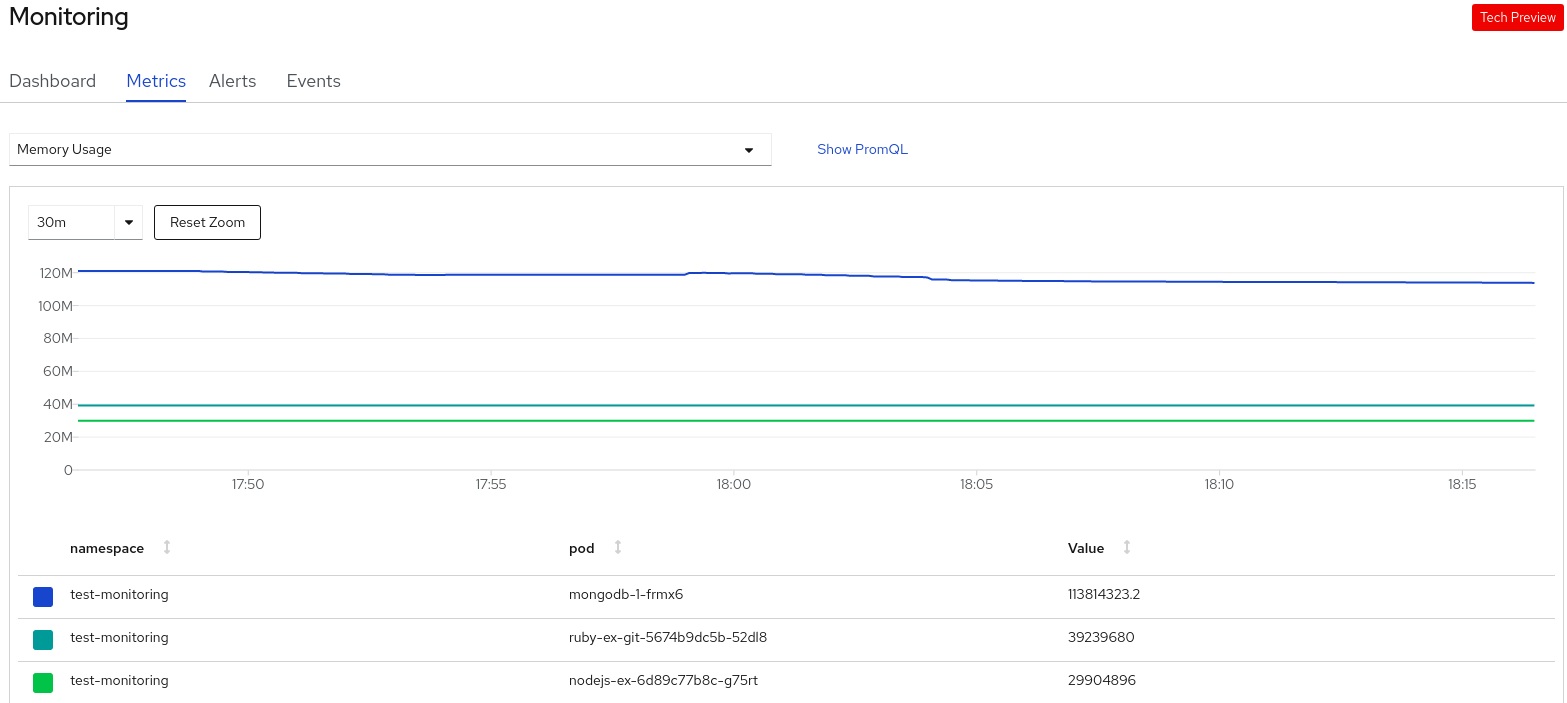

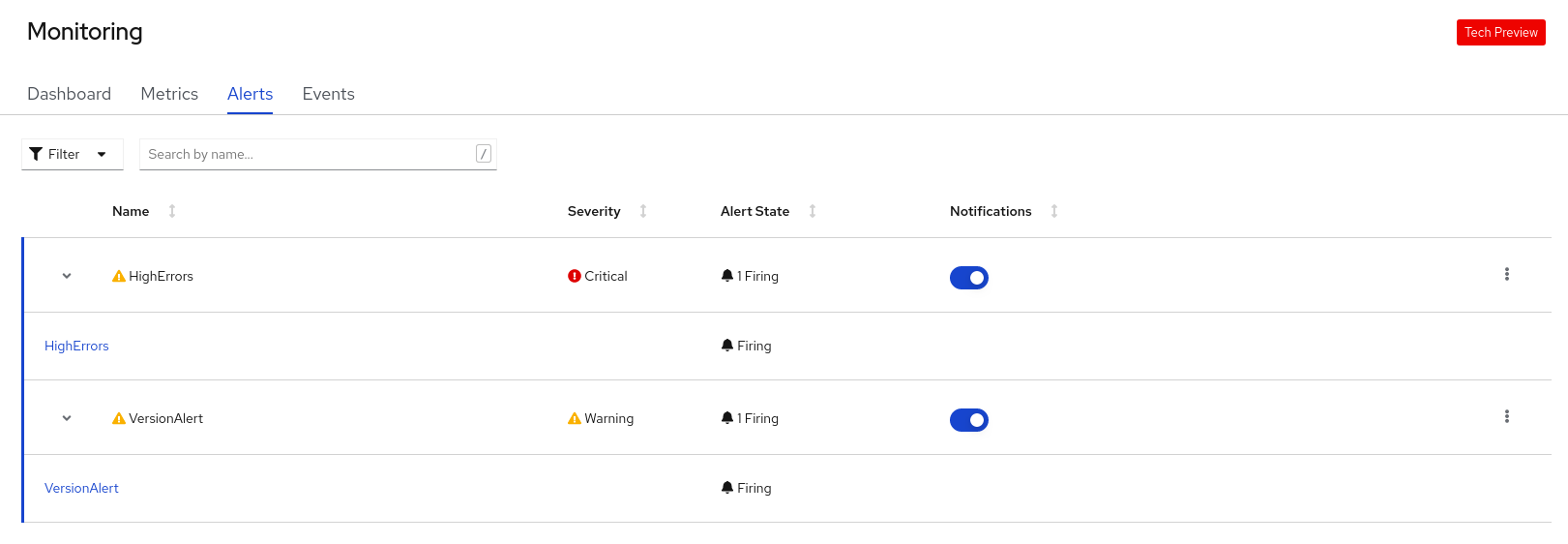

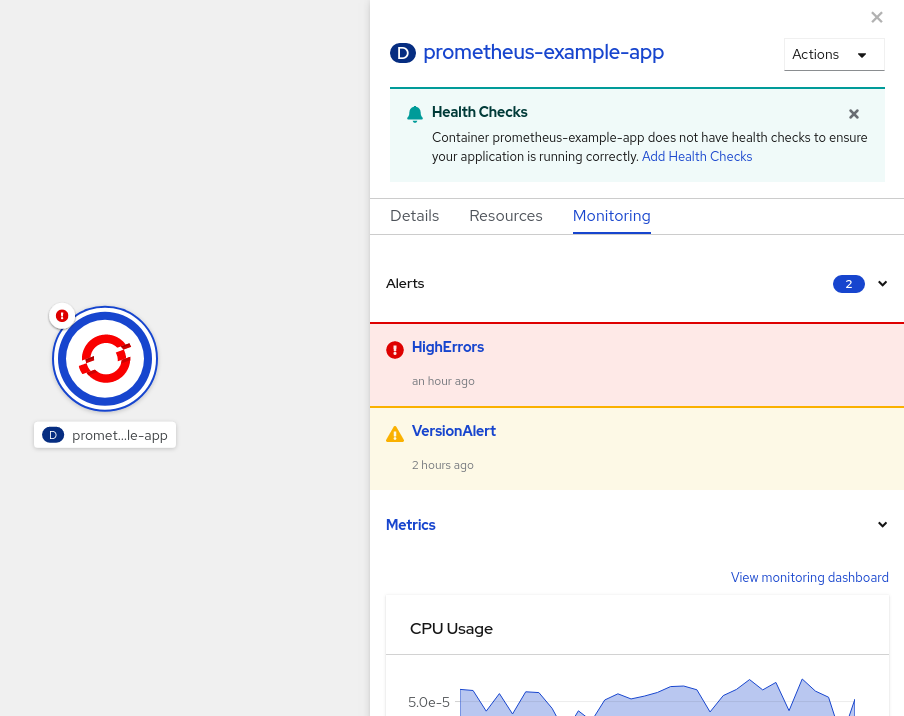

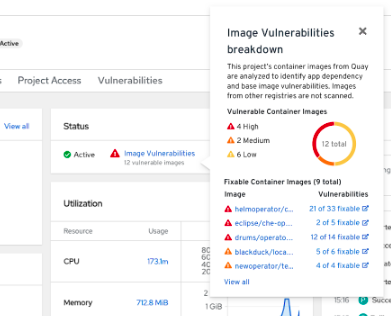

애플리케이션을 생성한 후 웹 콘솔을 사용하여 프로젝트 또는 애플리케이션 지표를 모니터링할 수 있습니다. 웹 콘솔을 사용하여 애플리케이션을 편집하거나 삭제할 수도 있습니다. 애플리케이션이 실행 중이면 모든 애플리케이션 리소스가 사용되지 않습니다. 클러스터 관리자는 이러한 확장 가능한 리소스를 유휴 상태로 설정하여 리소스 사용을 줄일 수 있습니다.

1.2.3. 서비스에 애플리케이션 연결

애플리케이션은 백업 서비스를 사용하여 서비스 공급자에 따라 다양한 워크로드를 빌드하고 연결합니다. Service Binding Operator 를 사용하여 수동으로 바인딩 연결을 구성하지 않고 Operator에서 관리하는 백업 서비스와 함께 워크로드를 바인딩할 수 있습니다. IBM Power Systems, IBM Z 및 LinuxONE 환경에도 서비스 바인딩을 적용할 수 있습니다.

1.2.4. 애플리케이션 배포

Deployment 또는 DeploymentConfig오브젝트 를 사용하여 애플리케이션을 배포하고 웹 콘솔에서 관리할 수 있습니다. 변경 중 또는 애플리케이션을 업그레이드하는 동안 다운타임을 줄이는 데 도움이 되는 배포 전략을 생성할 수 있습니다.

OpenShift Container Platform 클러스터에 애플리케이션 및 서비스 배포를 간소화하는 소프트웨어 패키지 관리자인 Helm 을 사용할 수도 있습니다.

1.3. Red Hat Marketplace 사용

Red Hat Marketplace 는 퍼블릭 클라우드 및 온프레미스에서 실행되는 컨테이너 기반 환경에 대해 인증된 소프트웨어를 검색하고 액세스할 수 있는 오픈 클라우드 마켓플레이스입니다.

2장. 프로젝트

2.1. 노드 작업

사용자 커뮤니티는 프로젝트를 통해 다른 커뮤니티와 별도로 콘텐츠를 구성하고 관리할 수 있습니다.

openshift- 및 kube- 로 시작하는 프로젝트는 기본 프로젝트입니다. 이러한 프로젝트는 Pod 및 기타 인프라 구성 요소로 실행되는 클러스터 구성 요소를 호스팅합니다. 따라서 OpenShift Container Platform에서는 oc new-project 명령을 사용하여 openshift- 또는 kube-로 시작하는 프로젝트를 생성할 수 없습니다. 클러스터 관리자는 oc adm new-project 명령을 사용하여 이러한 프로젝트를 생성할 수 있습니다.

기본 네임스페이스(default, kube-system, kube-public, openshift-node, openshift-infra, openshift) 중 하나에서 생성된 Pod에는 SCC를 할당할 수 없습니다. 이러한 네임스페이스는 Pod 또는 서비스를 실행하는 데 사용할 수 없습니다.

2.1.1. 웹 콘솔을 사용하여 프로젝트 생성

클러스터 관리자가 허용한 경우 새 프로젝트를 생성할 수 있습니다.

openshift- 및 kube-로 시작하는 프로젝트는 OpenShift Container Platform에서 중요한 것으로 간주합니다. 따라서 OpenShift Container Platform에서는 웹 콘솔을 사용하여 openshift-로 시작하는 프로젝트를 생성할 수 없습니다.

기본 네임스페이스(default, kube-system, kube-public, openshift-node, openshift-infra, openshift) 중 하나에서 생성된 Pod에는 SCC를 할당할 수 없습니다. 이러한 네임스페이스는 Pod 또는 서비스를 실행하는 데 사용할 수 없습니다.

프로세스

- 홈 → 프로젝트로 이동합니다.

- Create Project를 클릭합니다.

- 프로젝트 세부 정보를 입력합니다.

- Create를 클릭합니다.

2.1.2. 웹 콘솔의 개발자 화면을 사용하여 프로젝트 만들기

OpenShift Container Platform 웹 콘솔의 개발자 화면을 사용하여 클러스터에 프로젝트를 생성할 수 있습니다.

openshift- 및 kube-로 시작하는 프로젝트는 OpenShift Container Platform에서 중요한 것으로 간주합니다. 따라서 OpenShift Container Platform에서는 개발자 화면을 사용하여 openshift- 또는 kube-로 시작하는 프로젝트를 생성할 수 없습니다. 클러스터 관리자는 oc adm new-project 명령을 사용하여 이러한 프로젝트를 생성할 수 있습니다.

기본 네임스페이스(default, kube-system, kube-public, openshift-node, openshift-infra, openshift) 중 하나에서 생성된 Pod에는 SCC를 할당할 수 없습니다. 이러한 네임스페이스는 Pod 또는 서비스를 실행하는 데 사용할 수 없습니다.

사전 요구 사항

- OpenShift Container Platform에서 프로젝트, 애플리케이션 및 기타 워크로드를 생성할 적절한 역할과 권한이 있는지 확인합니다.

프로세스

다음과 같이 개발자 화면을 사용하여 프로젝트를 생성할 수 있습니다.

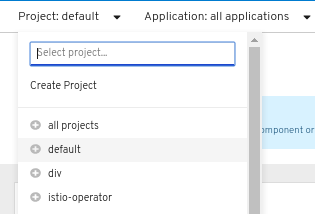

프로젝트 드롭다운 메뉴를 클릭하여 사용 가능한 전체 프로젝트 목록을 확인합니다. 프로젝트 생성을 선택합니다.

그림 2.1. 프로젝트 생성

-

프로젝트 생성 대화 상자에서 이름 필드에

myproject와 같은 고유한 이름을 입력합니다. - 선택 사항: 디스플레이 이름 및 프로젝트에 대한 설명 세부 정보를 추가합니다.

- Create를 클릭합니다.

- 왼쪽 탐색 패널을 사용하여 프로젝트 보기로 이동하여 프로젝트 대시보드를 확인합니다.

선택 사항:

- 클러스터의 프로젝트를 모두 나열하려면 화면 위쪽에 있는 프로젝트 드롭다운 메뉴를 사용하여 모든 프로젝트를 선택합니다.

- 프로젝트 세부 정보를 확인하려면 세부 정보 탭을 사용합니다.

- 프로젝트에 대한 적절한 권한이 있는 경우 프로젝트 액세스 탭을 사용하여 관리자를 제공하거나 취소하고 프로젝트에 대한 권한을 편집 및 확인할 수 있습니다.

2.1.3. CLI를 사용하여 프로젝트 생성

클러스터 관리자가 허용한 경우 새 프로젝트를 생성할 수 있습니다.

openshift- 및 kube-로 시작하는 프로젝트는 OpenShift Container Platform에서 중요한 것으로 간주합니다. 따라서 OpenShift Container Platform에서는 oc new-project 명령을 사용하여 openshift- 또는 kube-로 시작하는 프로젝트를 생성할 수 없습니다. 클러스터 관리자는 oc adm new-project 명령을 사용하여 이러한 프로젝트를 생성할 수 있습니다.

기본 네임스페이스(default, kube-system, kube-public, openshift-node, openshift-infra, openshift) 중 하나에서 생성된 Pod에는 SCC를 할당할 수 없습니다. 이러한 네임스페이스는 Pod 또는 서비스를 실행하는 데 사용할 수 없습니다.

프로세스

다음을 실행합니다.

oc new-project <project_name> \ --description="<description>" --display-name="<display_name>"$ oc new-project <project_name> \ --description="<description>" --display-name="<display_name>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들어 다음과 같습니다.

oc new-project hello-openshift \ --description="This is an example project" \ --display-name="Hello OpenShift"$ oc new-project hello-openshift \ --description="This is an example project" \ --display-name="Hello OpenShift"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

생성할 수 있는 프로젝트 수는 시스템 관리자가 제한할 수 있습니다. 제한에 도달한 후 새 프로젝트를 생성하려면 기존 프로젝트를 삭제해야 할 수 있습니다.

2.1.4. 웹 콘솔을 사용하여 프로젝트 보기

프로세스

- 홈 → 프로젝트로 이동합니다.

확인할 프로젝트를 선택합니다.

이 페이지에서 워크로드를 클릭하여 프로젝트의 워크로드를 확인합니다.

2.1.5. CLI를 사용하여 프로젝트 보기

프로젝트를 볼 때는 권한 부여 정책에 따라 볼 수 있는 액세스 권한이 있는 프로젝트만 볼 수 있습니다.

프로세스

프로젝트 목록을 보려면 다음을 실행합니다.

oc get projects

$ oc get projectsCopy to Clipboard Copied! Toggle word wrap Toggle overflow CLI 작업을 위해 현재 프로젝트에서 다른 프로젝트로 변경할 수 있습니다. 그러면 지정된 프로젝트가 프로젝트 범위의 콘텐츠를 조작하는 모든 후속 작업에서 사용됩니다.

oc project <project_name>

$ oc project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.6. 개발자 화면을 사용하여 프로젝트에 액세스 권한 제공

개발자 화면의 프로젝트 보기를 사용하여 프로젝트에 대한 액세스 권한을 부여하거나 취소할 수 있습니다.

프로세스

프로젝트에 사용자를 추가하고 관리자, 편집 또는 보기 액세스 권한을 제공하려면 다음을 수행합니다.

- 개발자 화면에서 프로젝트 보기로 이동합니다.

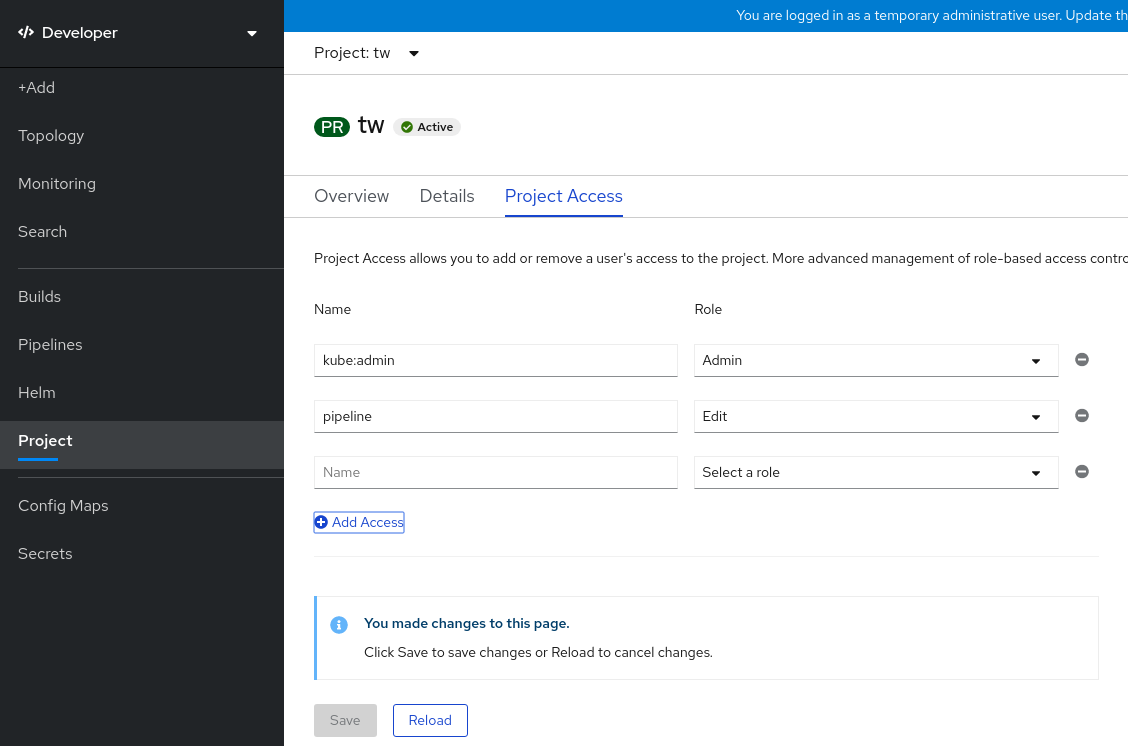

- 프로젝트 페이지에서 프로젝트 액세스 탭을 선택합니다.

액세스 추가를 클릭하여 기본 권한에 새 권한 행을 추가합니다.

그림 2.2. 프로젝트 권한

- 사용자 이름을 입력하고 역할 선택 드롭다운 목록을 클릭하고 적절한 역할을 선택합니다.

- 저장을 클릭하여 새 권한을 추가합니다.

또는 다음을 수행할 수도 있습니다.

- 역할 선택 드롭다운 목록을 사용하여 기존 사용자의 액세스 권한을 수정합니다.

- 액세스 제거 아이콘을 사용하여 프로젝트에 대한 기존 사용자의 액세스 권한을 완전히 제거합니다.

고급 역할 기반 액세스 제어는 관리자 화면의 역할 및 역할 바인딩 보기에서 관리됩니다.

2.1.7. 개발자 화면을 사용하여 사용 가능한 클러스터 역할 사용자 정의

프로젝트 사용자는 액세스 제어를 기반으로 클러스터 역할에 할당됩니다. 프로젝트 → 프로젝트 액세스 → 역할 으로 이동하여 이러한 클러스터 역할에 액세스할 수 있습니다. 기본적으로 이러한 역할은 Admin,Edit, View 입니다.

프로젝트의 클러스터 역할을 추가하거나 편집하려면 클러스터의 YAML 코드를 사용자 지정할 수 있습니다.

절차

프로젝트의 다양한 클러스터 역할을 사용자 지정하려면 다음을 수행합니다.

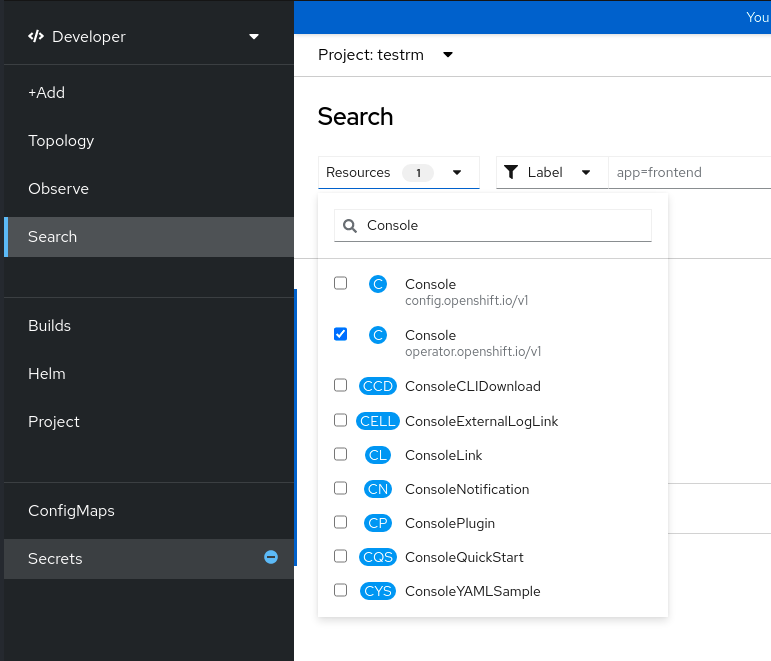

-

검색 보기에서 리소스 드롭다운 목록을 사용하여

Console을 검색합니다. 사용 가능한 옵션에서 Console

operator.openshift.io/v1을 선택합니다.그림 2.3. 콘솔 리소스 검색

- 이름 목록에서 cluster 를 선택합니다.

- YAML 탭으로 이동하여 YAML 코드를 보고 편집합니다.

사양아래의 YAML 코드에서availableClusterRoles목록을 추가하거나 편집하고 변경 사항을 저장합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.8. 프로젝트에 추가

프로세스

- 웹 콘솔 탐색 메뉴 위쪽의 컨텍스트 선택기에서 개발자를 선택합니다.

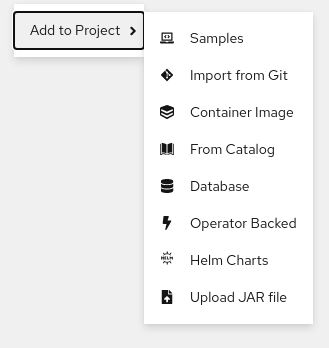

- +추가를 클릭합니다.

- 페이지 위쪽에서 추가할 프로젝트 이름을 선택합니다.

- 프로젝트에 추가하는 방법을 클릭한 다음 워크플로를 따릅니다.

빠른 검색을 사용하여 토폴로지에 구성 요소를 추가할 수도 있습니다.

2.1.9. 웹 콘솔을 사용하여 프로젝트 상태 확인

프로세스

- 홈 → 프로젝트로 이동합니다.

- 상태를 확인할 프로젝트를 선택합니다.

2.1.10. CLI를 사용하여 프로젝트 상태 확인

프로세스

다음을 실행합니다.

oc status

$ oc statusCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 명령은 현재 프로젝트에 대한 고급 개요에 해당 구성 요소와 그 관계를 제공합니다.

2.1.11. 웹 콘솔을 사용하여 프로젝트 삭제

OpenShift Container Platform 웹 콘솔을 사용하여 프로젝트를 삭제할 수 있습니다.

프로젝트를 삭제할 수 있는 권한이 없는 경우 프로젝트 삭제 옵션이 제공되지 않습니다.

프로세스

- 홈 → 프로젝트로 이동합니다.

- 프로젝트 목록에서 삭제할 프로젝트를 찾습니다.

-

프로젝트 목록 맨 오른쪽에 있는 옵션 메뉴

에서 프로젝트 삭제 를 선택합니다.

에서 프로젝트 삭제 를 선택합니다.

- 프로젝트 삭제 창이 열리면 삭제할 프로젝트 이름을 필드에 입력합니다.

- 삭제를 클릭합니다.

2.1.12. CLI를 사용하여 프로젝트 삭제

프로젝트를 삭제하면 서버에서 프로젝트 상태를 활성에서 종료로 업데이트합니다. 그런 다음 서버는 프로젝트를 완전히 제거하기 전에 상태가 종료인 프로젝트의 모든 콘텐츠를 지웁니다. 프로젝트 상태가 종료인 동안에는 프로젝트에 새 콘텐츠를 추가할 수 없습니다. CLI 또는 웹 콘솔에서 프로젝트를 삭제할 수 있습니다.

프로세스

다음을 실행합니다.

oc delete project <project_name>

$ oc delete project <project_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2. 다른 사용자로 프로젝트 생성

가장 기능을 사용하면 다른 사용자로 프로젝트를 생성할 수 있습니다.

2.2.1. API 가장

OpenShift Container Platform API에 대한 요청을 다른 사용자가 보낸 것처럼 작동하도록 구성할 수 있습니다. 자세한 내용은 Kubernetes 설명서의 사용자 가장을 참조하십시오.

2.2.2. 프로젝트를 만들 때 사용자 가장

프로젝트 요청을 생성할 때 다른 사용자로 가장할 수 있습니다. system:authenticated:oauth는 프로젝트 요청을 생성할 수 있는 유일한 부트스트랩 그룹이므로 이 그룹을 가장해야 합니다.

프로세스

다른 사용자를 대신하여 프로젝트 요청을 생성하려면 다음을 실행합니다.

oc new-project <project> --as=<user> \ --as-group=system:authenticated --as-group=system:authenticated:oauth$ oc new-project <project> --as=<user> \ --as-group=system:authenticated --as-group=system:authenticated:oauthCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. 프로젝트 생성 구성

OpenShift Container Platform에서 프로젝트는 관련 오브젝트를 그룹화하고 격리하는 데 사용됩니다. 웹 콘솔 또는 oc new-project 명령을 사용하여 새 프로젝트를 생성하라는 요청이 생성되면 OpenShift Container Platform의 끝점을 사용하여 사용자 지정할 수 있는 템플릿에 따라 프로젝트를 프로비저닝합니다.

클러스터 관리자는 개발자 및 서비스 계정이 자체 프로젝트를 생성하거나 자체 프로비저닝하는 방법을 허용하고 구성할 수 있습니다.

2.3.1. 프로젝트 생성 정보

OpenShift Container Platform API 서버는 클러스터의 프로젝트 구성 리소스에서 projectRequestTemplate 매개변수로 식별하는 프로젝트 템플릿을 기반으로 새 프로젝트를 자동으로 프로비저닝합니다. 매개변수가 정의되지 않은 경우 API 서버는 요청된 이름으로 프로젝트를 생성하는 기본 템플릿을 생성하고 요청하는 사용자에게 해당 프로젝트의 admin 역할을 할당합니다.

프로젝트 요청을 제출하면 API에서 다음 매개변수를 템플릿으로 대체합니다.

| 매개변수 | 설명 |

|---|---|

|

| 프로젝트 이름입니다. 필수 항목입니다. |

|

| 프로젝트의 표시 이름입니다. 비어 있을 수 있습니다. |

|

| 프로젝트에 대한 설명입니다. 비어 있을 수 있습니다. |

|

| 관리 사용자의 사용자 이름입니다. |

|

| 요청하는 사용자의 사용자 이름입니다. |

API에 대한 액세스 권한은 self-provisioner 역할 및 self-provisioner 클러스터 역할 바인딩을 가진 개발자에게 부여됩니다. 이 역할은 기본적으로 인증된 모든 개발자에게 제공됩니다.

2.3.2. 새 프로젝트의 템플릿 수정

클러스터 관리자는 사용자 정의 요구 사항을 사용하여 새 프로젝트를 생성하도록 기본 프로젝트 템플릿을 수정할 수 있습니다.

사용자 정의 프로젝트 템플릿을 만들려면:

프로세스

-

cluster-admin권한이 있는 사용자로 로그인합니다. 기본 프로젝트 템플릿을 생성합니다.

oc adm create-bootstrap-project-template -o yaml > template.yaml

$ oc adm create-bootstrap-project-template -o yaml > template.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

텍스트 편집기를 사용하여 오브젝트를 추가하거나 기존 오브젝트를 수정하여 생성된

template.yaml파일을 수정합니다. 프로젝트 템플릿은

openshift-config네임스페이스에서 생성해야 합니다. 수정된 템플릿을 불러옵니다.oc create -f template.yaml -n openshift-config

$ oc create -f template.yaml -n openshift-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 웹 콘솔 또는 CLI를 사용하여 프로젝트 구성 리소스를 편집합니다.

웹 콘솔에 액세스:

- 관리 → 클러스터 설정으로 이동합니다.

- 구성을 클릭하여 모든 구성 리소스를 확인합니다.

- 프로젝트 항목을 찾아 YAML 편집을 클릭합니다.

CLI 사용:

다음과 같이

project.config.openshift.io/cluster리소스를 편집합니다.oc edit project.config.openshift.io/cluster

$ oc edit project.config.openshift.io/clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow

projectRequestTemplate및name매개변수를 포함하도록spec섹션을 업데이트하고 업로드된 프로젝트 템플릿의 이름을 설정합니다. 기본 이름은project-request입니다.사용자 정의 프로젝트 템플릿이 포함된 프로젝트 구성 리소스

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 변경 사항을 저장한 후 새 프로젝트를 생성하여 변경 사항이 성공적으로 적용되었는지 확인합니다.

2.3.3. 프로젝트 자체 프로비저닝 비활성화

인증된 사용자 그룹이 새 프로젝트를 자체 프로비저닝하지 못하도록 할 수 있습니다.

프로세스

-

cluster-admin권한이 있는 사용자로 로그인합니다. 다음 명령을 실행하여

self-provisioners클러스터 역할 바인딩 사용을 확인합니다.oc describe clusterrolebinding.rbac self-provisioners

$ oc describe clusterrolebinding.rbac self-provisionersCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow self-provisioners섹션의 제목을 검토합니다.그룹

system:authenticated:oauth에서self-provisioner클러스터 역할을 제거합니다.self-provisioners클러스터 역할 바인딩에서self-provisioner역할을system:authenticated:oauth그룹에만 바인딩하는 경우 다음 명령을 실행합니다.oc patch clusterrolebinding.rbac self-provisioners -p '{"subjects": null}'$ oc patch clusterrolebinding.rbac self-provisioners -p '{"subjects": null}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow self-provisioners클러스터 역할 바인딩에서self-provisioner역할을system:authenticated:oauth그룹 이외에도 추가 사용자, 그룹 또는 서비스 계정에 바인딩하는 경우 다음 명령을 실행합니다.oc adm policy \ remove-cluster-role-from-group self-provisioner \ system:authenticated:oauth$ oc adm policy \ remove-cluster-role-from-group self-provisioner \ system:authenticated:oauthCopy to Clipboard Copied! Toggle word wrap Toggle overflow

역할이 자동으로 업데이트되지 않도록

self-provisioners클러스터 역할 바인딩을 편집합니다. 역할이 자동으로 업데이트되면 클러스터 역할이 기본 상태로 재설정됩니다.CLI를 사용하여 역할 바인딩을 업데이트하려면 다음을 수행합니다.

다음 명령을 실행합니다.

oc edit clusterrolebinding.rbac self-provisioners

$ oc edit clusterrolebinding.rbac self-provisionersCopy to Clipboard Copied! Toggle word wrap Toggle overflow 표시된 역할 바인딩에서 다음 예와 같이

rbac.authorization.kubernetes.io/autoupdate매개변수 값을false로 설정합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

단일 명령을 사용하여 역할 바인딩을 업데이트하려면 다음을 실행합니다.

oc patch clusterrolebinding.rbac self-provisioners -p '{ "metadata": { "annotations": { "rbac.authorization.kubernetes.io/autoupdate": "false" } } }'$ oc patch clusterrolebinding.rbac self-provisioners -p '{ "metadata": { "annotations": { "rbac.authorization.kubernetes.io/autoupdate": "false" } } }'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

인증된 사용자로 로그인하여 프로젝트를 더 이상 자체 프로비저닝할 수 없는지 확인합니다.

oc new-project test

$ oc new-project testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Error from server (Forbidden): You may not request a new project via this API.

Error from server (Forbidden): You may not request a new project via this API.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 조직과 관련된 더 유용한 지침을 제공하도록 이 프로젝트 요청 메시지를 사용자 정의하는 것이 좋습니다.

2.3.4. 프로젝트 요청 메시지 사용자 정의

프로젝트를 자체 프로비저닝할 수 없는 개발자 또는 서비스 계정이 웹 콘솔 또는 CLI를 사용하여 프로젝트 생성을 요청하면 기본적으로 다음과 같은 오류 메시지가 반환됩니다.

You may not request a new project via this API.

You may not request a new project via this API.클러스터 관리자는 이 메시지를 사용자 지정할 수 있습니다. 조직과 관련된 새 프로젝트를 요청하는 방법에 대한 추가 지침을 제공하려면 업데이트하는 것이 좋습니다. 예를 들면 다음과 같습니다.

-

프로젝트를 요청하려면

projectname@example.com을 통해 시스템 관리자에게 문의하십시오. -

새 프로젝트를 요청하려면

https://internal.example.com/openshift-project-request에 있는 프로젝트 요청 양식을 작성합니다.

프로젝트 요청 메시지를 사용자 지정하려면 다음을 수행합니다.

프로세스

웹 콘솔 또는 CLI를 사용하여 프로젝트 구성 리소스를 편집합니다.

웹 콘솔에 액세스:

- 관리 → 클러스터 설정으로 이동합니다.

- 구성을 클릭하여 모든 구성 리소스를 확인합니다.

- 프로젝트 항목을 찾아 YAML 편집을 클릭합니다.

CLI 사용:

-

cluster-admin권한이 있는 사용자로 로그인합니다. 다음과 같이

project.config.openshift.io/cluster리소스를 편집합니다.oc edit project.config.openshift.io/cluster

$ oc edit project.config.openshift.io/clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

projectRequestMessage매개변수를 포함하도록spec섹션을 업데이트하고 해당 값을 사용자 정의 메시지로 설정합니다.사용자 정의 프로젝트 요청 메시지가 포함된 프로젝트 구성 리소스

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예를 들면 다음과 같습니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 변경 사항을 저장한 후 프로젝트를 자체 프로비저닝하여 변경 사항이 성공적으로 적용되었는지 확인할 수 없는 개발자 또는 서비스 계정으로 새 프로젝트를 생성합니다.

3장. 애플리케이션 생성

3.1. 개발자 화면을 사용하여 애플리케이션 생성

웹 콘솔의 개발자 화면은 +추가 보기에서 애플리케이션 및 관련 서비스를 생성하고 OpenShift Container Platform에 배포할 수 있는 다음 옵션을 제공합니다.

리소스 시작하기: 개발자 콘솔을 시작하는 데 도움이 되도록 이러한 리소스를 사용합니다. 옵션 메뉴

를 사용하여 헤더를 숨기도록 선택할 수 있습니다.

를 사용하여 헤더를 숨기도록 선택할 수 있습니다.

- 샘플 생성: 기존 코드 샘플을 사용하여 OpenShift Container Platform에서 애플리케이션 생성을 시작합니다.

- 안내 문서 빌드: 안내 문서를 따라 애플리케이션을 구축하고 주요 개념 및 용어를 숙지합니다.

- 새로운 개발자 기능 살펴보기 : 개발자 화면 내에서 새로운 기능 및 리소스를 살펴봅니다.

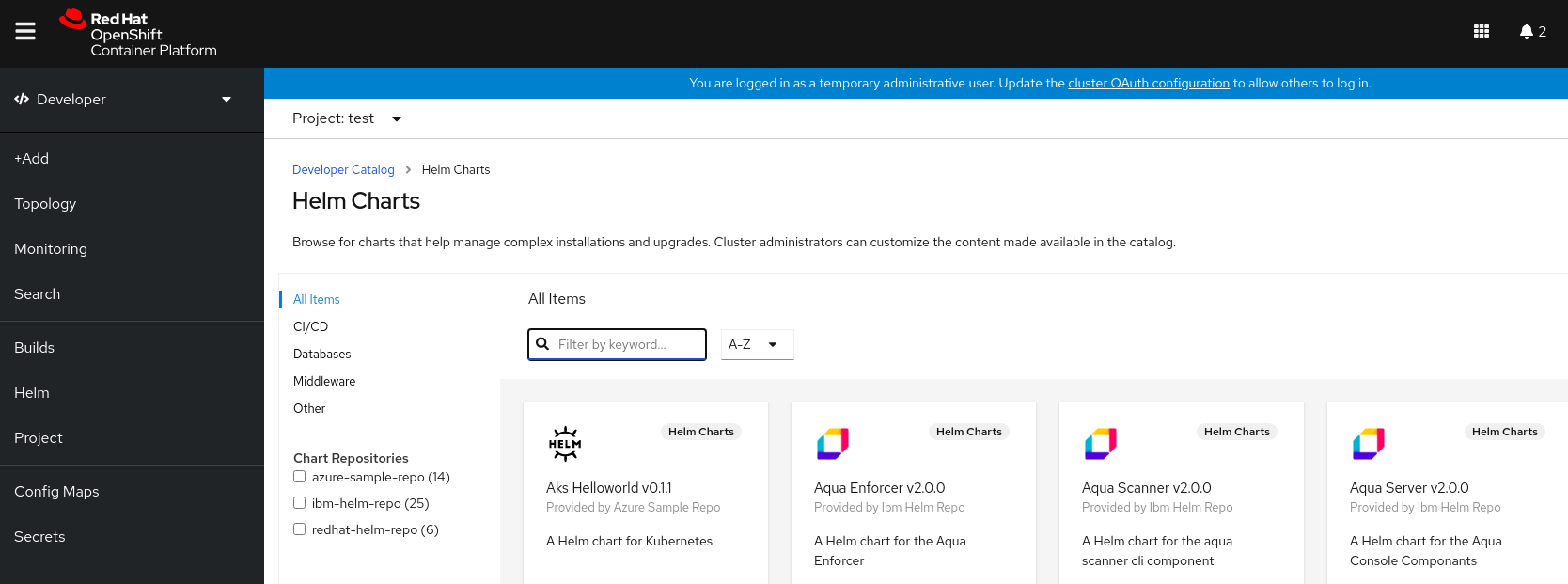

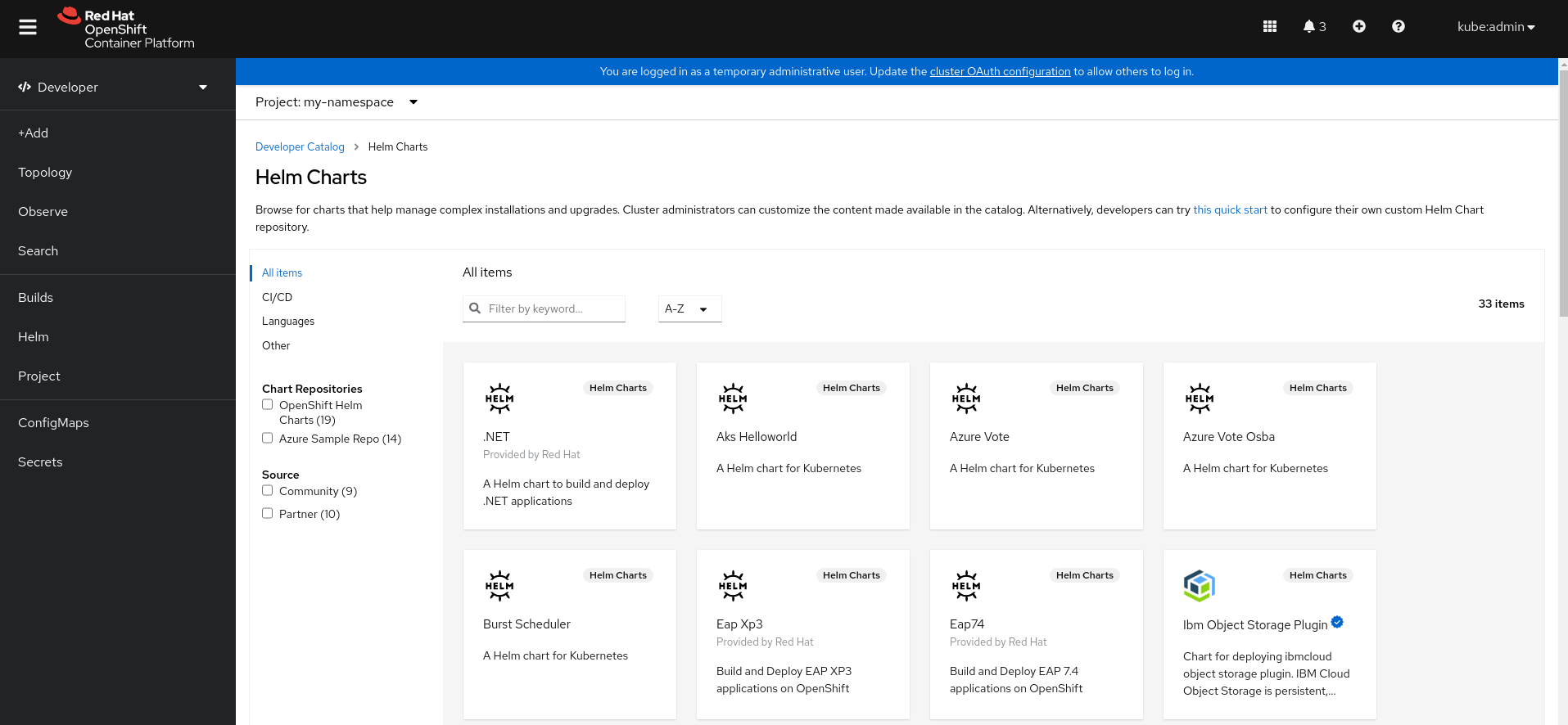

개발자 카탈로그: 이미지 빌더에 필요한 애플리케이션, 서비스 또는 소스를 선택한 다음 프로젝트에 추가하려면 개발자 카탈로그를 탐색합니다.

- 모든 서비스: 카탈로그를 검색하여 OpenShift Container Platform에서 서비스를 검색합니다.

- 데이터베이스: 필요한 데이터베이스 서비스를 선택하고 애플리케이션에 추가합니다.

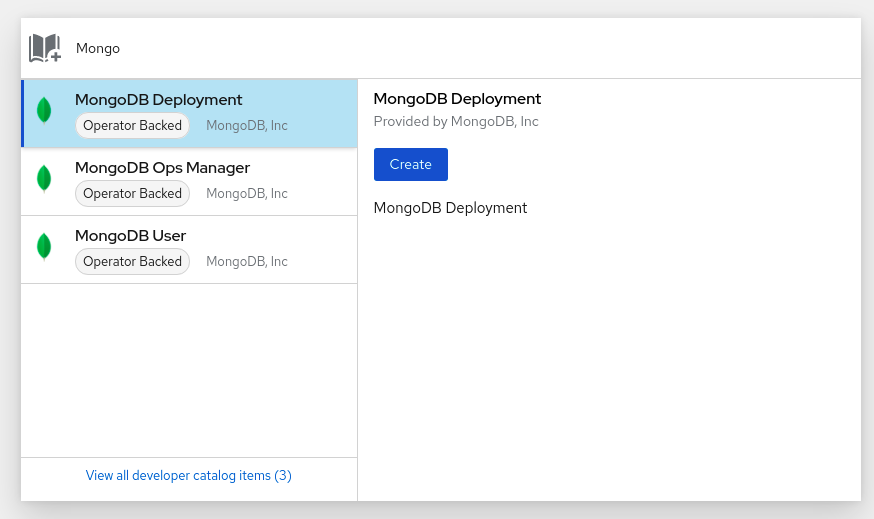

- Operator Backed: Operator 관리 서비스를 선택하고 배포합니다.

- Helm 차트: 애플리케이션 및 서비스 배포를 간소화하는 데 필요한 Helm 차트를 선택합니다.

- devfile: Devfile 레지스트리에서 devfile을 선택하여 개발 환경을 선언적으로 정의합니다.

이벤트 소스: 특정 시스템의 이벤트 클래스에 관심을 등록할 이벤트 소스를 선택합니다.

참고RHOAS Operator가 설치된 경우에도 Managed 서비스 옵션을 사용할 수 있습니다.

- Git 리포지토리: Git , Devfile , 또는 Dockerfile에서 각각 사용하여 Git 리포지토리에서 기존 코드베이스,Devfile 또는 Dockerfile을 가져와서 OpenShift Container Platform에서 애플리케이션을 빌드하고 배포합니다.

- 컨테이너 이미지: 이미지 스트림 또는 레지스트리의 기존 이미지를 사용하여 OpenShift Container Platform에 배포합니다.

- 파이프라인: Tekton 파이프라인을 사용하여 OpenShift Container Platform에서 소프트웨어 제공 프로세스에 대한 CI/CD 파이프라인을 생성합니다.

서버리스: OpenShift Container Platform에서 상태 비저장 및 서버리스 애플리케이션을 생성, 빌드 및 배포하는 Serverless 옵션을 탐색합니다.

- channel: Knative 채널을 생성하여 메모리 내 및 안정적인 구현으로 이벤트 전달 및 지속성 계층을 생성합니다.

- samples: 애플리케이션을 빠르게 생성, 빌드 및 배포할 수 있는 사용 가능한 샘플 애플리케이션을 탐색합니다.

- 빠른 시작: 빠른 시작 옵션을 탐색하여 단계별 지침 및 작업을 사용하여 애플리케이션을 생성, 가져오기 및 실행합니다.

로컬 머신에서: 애플리케이션을 쉽게 빌드하고 배포하기 위해 로컬 머신에서 파일을 가져오거나 업로드할 수 있는 로컬 머신 타일을 탐색합니다.

- YAML 가져오기: YAML 파일을 업로드하여 애플리케이션을 빌드하고 배포하기 위한 리소스를 생성하고 정의합니다.

- JAR 파일 업로드 : JAR 파일을 업로드하여 Java 애플리케이션을 빌드하고 배포합니다.

- 내 프로젝트 공유: 이 옵션을 사용하여 프로젝트에 사용자를 추가하거나 제거하고 접근성 옵션을 제공합니다.

- Helm 차트 리포지터리: 이 옵션을 사용하여 네임스페이스에 Helm 차트 리포지터리를 추가합니다.

- 리소스 순서 다시 정렬: 이러한 리소스를 사용하여 탐색 창에 추가된 고정된 리소스 순서를 변경합니다.Reordering of resources: these resources to re-order pinned resources added to your navigation pane. 탐색 창에서 해당 리소스를 마우스로 가리킬 때 고정 리소스의 왼쪽에 끌어서 놓기 아이콘이 표시됩니다. 드래그된 리소스는 해당 리소스가 상주하는 섹션에서만 삭제할 수 있습니다.

파이프라인,이벤트 소스 및 가상 머신 가져오기 와 같은 특정 옵션은 OpenShift Pipelines Operator,OpenShift Serverless Operator 및 OpenShift Virtualization Operator 가 각각 설치된 경우에만 표시됩니다.

3.1.1. 사전 요구 사항

개발자 화면을 사용하여 애플리케이션을 생성하려면 다음 조건을 충족해야 합니다.

- 웹 콘솔에 로그인했습니다.

- 프로젝트를 생성했거나 OpenShift Container Platform에서 애플리케이션 및 기타 워크로드를 생성하는 데 적절한 역할 및 권한이 있는 프로젝트에 액세스할 수 있습니다.

서버리스 애플리케이션을 생성하려면 위 사전 요구 사항에 다음 조건이 추가됩니다.

3.1.2. 샘플 애플리케이션 생성

개발자 화면의 +추가 흐름에서 샘플 애플리케이션을 사용하여 애플리케이션을 빠르게 생성, 빌드 및 배포할 수 있습니다.

사전 요구 사항

- OpenShift Container Platform 웹 콘솔에 로그인하여 개발자 화면에 있습니다.

절차

- +추가 보기에서 샘플 타일을 클릭하여 샘플 페이지를 확인합니다.

- 샘플 페이지에서 사용 가능한 샘플 애플리케이션 중 하나를 선택하여 샘플 애플리케이션 생성 양식을 확인합니다.

샘플 애플리케이션 생성 양식에서 다음을 수행합니다.

- 이름 필드에는 기본적으로 배포 이름이 표시됩니다. 필요에 따라 이 이름을 수정할 수 있습니다.

- 빌더 이미지 버전에는 빌더 이미지가 기본적으로 선택되어 있습니다. 빌더 이미지 버전 드롭다운 목록을 사용하여 이 이미지 버전을 수정할 수 있습니다.

- 샘플 Git 리포지토리 URL이 기본적으로 추가됩니다.

- 생성을 클릭하여 샘플 애플리케이션을 생성합니다. 샘플 애플리케이션의 빌드 상태가 토폴로지 보기에 표시됩니다. 샘플 애플리케이션이 생성되면 애플리케이션에 추가된 배포를 볼 수 있습니다.

3.1.3. 빠른 시작을 사용하여 애플리케이션 생성

빠른 시작 페이지에는 단계별 지침 및 작업을 사용하여 OpenShift Container Platform에서 애플리케이션을 생성, 가져오기 및 실행하는 방법을 보여줍니다.

사전 요구 사항

- OpenShift Container Platform 웹 콘솔에 로그인하여 개발자 화면에 있습니다.

절차

- +추가 보기에서 모든 퀵 스타트 보기 링크를 클릭하여 빠른 시작 페이지를 확인합니다.

- 빠른 시작 페이지에서 사용하려는 퀵 스타트의 타일을 클릭합니다.

- 시작을 클릭하여 퀵 스타트 를 시작합니다.

3.1.4. Git에서 코드베이스를 가져와 애플리케이션 생성

개발자 화면에서는 GitHub의 기존 코드베이스를 사용하여 OpenShift Container Platform에 애플리케이션을 생성, 빌드, 배포할 수 있습니다.

다음 절차에서는 개발자 화면의 Git에서 옵션을 통해 애플리케이션을 생성합니다.

절차

- +추가 보기에서 Git 리포지토리 타일 에서 Git에서 를 클릭하여 Git 에서 가져오기 양식을 확인합니다.

-

Git 섹션에서 애플리케이션을 생성하는 데 사용할 코드베이스의 Git 리포지토리 URL을 입력합니다. 예를 들어 이 샘플 Node.js 애플리케이션의 URL

https://github.com/sclorg/nodejs-ex를 입력합니다. 그런 다음 URL을 검증합니다. 선택 사항: 고급 Git 옵션 표시를 클릭하여 다음과 같은 세부 정보를 추가할 수 있습니다.

- Git 참조: 애플리케이션을 빌드하는 데 사용할 특정 분기의 코드, 태그 또는 커밋을 가리킵니다.

- 컨텍스트 디렉터리: 애플리케이션을 빌드하는 데 사용할 애플리케이션 소스 코드의 하위 디렉터리를 지정합니다.

- 소스 시크릿: 프라이빗 리포지토리에서 소스 코드를 가져올 수 있는 자격 증명이 포함된 시크릿 이름을 생성합니다.

선택 사항: Git 리포지토리를 통해 devfile, Dockerfile 또는 빌더 이미지를 가져와서 배포를 추가로 사용자 지정할 수 있습니다.

- Git 리포지토리에 devfile, Dockerfile 또는 빌더 이미지가 포함된 경우 해당 경로 필드에서 자동으로 탐지되어 채워집니다. devfile, Dockerfile 및 빌더 이미지가 동일한 리포지토리에서 탐지되면 devfile이 기본적으로 선택됩니다.

- 파일 가져오기 유형을 편집하고 다른 전략을 선택하려면 가져오기 전략 편집 옵션을 클릭합니다.

- 특정 devfile, Dockerfile 또는 빌더 이미지를 가져오기 위해 여러 devfile, Dockerfile 또는 빌더 이미지가 탐지되면 컨텍스트 디렉터리의 상대 경로를 지정합니다.

Git URL이 검증되면 권장 빌더 이미지가 선택되어 별표로 표시됩니다. 빌더 이미지가 자동으로 탐지되지 않으면 빌더 이미지를 선택합니다.

https://github.com/sclorg/nodejs-exGit URL의 경우 기본적으로 Node.js 빌더 이미지가 선택됩니다.- 선택 사항: 빌더 이미지 버전 드롭다운을 사용하여 버전을 지정합니다.

- 선택 사항: 가져오기 편집 전략을 사용하여 다른 전략을 선택합니다.

- 선택 사항: Node.js 빌더 이미지의 경우 Run command 필드를 사용하여 애플리케이션을 실행합니다.

일반 섹션에서 다음을 수행합니다.

-

애플리케이션 필드에서 애플리케이션 그룹화에 대한 고유 이름을 입력합니다(예:

myapp). 애플리케이션 이름이 네임스페이스에서 고유해야 합니다. 기존 애플리케이션이 없는 경우 이 애플리케이션에 대해 생성된 리소스를 확인하는 이름 필드는 Git 리포지토리 URL에 따라 자동으로 채워집니다. 기존 애플리케이션이 있는 경우에는 기존 애플리케이션 내에 구성 요소를 배포하거나 새 애플리케이션을 생성하거나 구성 요소를 할당하지 않은 상태로 유지하도록 선택할 수 있습니다.

참고리소스 이름은 네임스페이스에서 고유해야 합니다. 오류가 발생하면 리소스 이름을 수정합니다.

-

애플리케이션 필드에서 애플리케이션 그룹화에 대한 고유 이름을 입력합니다(예:

리소스 섹션에서 다음 옵션을 선택합니다.

- 배포: 일반 Kubernetes 형식으로 애플리케이션을 생성합니다.

- 배포 구성: OpenShift Container Platform 스타일 애플리케이션을 생성합니다.

서버리스 배포: Knative 서비스를 생성합니다.

참고Serverless Deployment 옵션은 OpenShift Serverless Operator가 클러스터에 설치된 경우에만 Git 에서 가져오기 양식에 표시됩니다. 자세한 내용은 OpenShift Serverless 설명서를 참조하십시오.

- 파이프라인 섹션에서 파이프라인 추가를 선택한 다음 파이프라인 시각화 표시를 클릭하여 애플리케이션의 파이프라인을 확인합니다. 기본 파이프라인이 선택되지만 애플리케이션의 사용 가능한 파이프라인 목록에서 원하는 파이프라인을 선택할 수 있습니다.

선택 사항: 고급 옵션 섹션에서 대상 포트 및 애플리케이션에 대한 경로 만들기 가 기본적으로 선택되어 있으며 공개적으로 사용 가능한 URL을 사용하여 애플리케이션에 액세스할 수 있습니다.

애플리케이션에서 기본 공용 포트 80에 데이터를 노출하지 않으면 확인란을 지우고 노출할 대상 포트 번호를 설정합니다.

- 선택 사항: 다음 고급 옵션을 사용하여 애플리케이션을 추가로 사용자 지정할 수 있습니다.

- 라우팅

라우팅 링크를 클릭하면 다음 작업을 수행할 수 있습니다.

- 경로의 호스트 이름을 사용자 지정합니다.

- 라우터에서 감시하는 경로를 지정합니다.

- 드롭다운 목록에서 트래픽의 대상 포트를 선택합니다.

Secure Route 확인란을 선택하여 경로를 보호합니다. 필요한 TLS 종료 유형을 선택하고 해당 드롭다운 목록에서 안전하지 않은 트래픽에 대한 정책을 설정합니다.

참고서버리스 애플리케이션의 경우 Knative 서비스에서 위의 모든 라우팅 옵션을 관리합니다. 그러나 필요한 경우 트래픽에 대한 대상 포트를 사용자 지정할 수 있습니다. 대상 포트를 지정하지 않으면 기본 포트

8080이 사용됩니다.

- 도메인 매핑

Serverless Deployment 를 생성하는 경우 생성 중에 Knative 서비스에 사용자 정의 도메인 매핑을 추가할 수 있습니다.

고급 옵션 섹션에서 고급 라우팅 옵션 표시를 클릭합니다.

- 서비스에 매핑하려는 도메인 매핑 CR이 이미 존재하는 경우 도메인 매핑 드롭다운 메뉴에서 해당 CR을 선택할 수 있습니다.

-

새 도메인 매핑 CR을 생성하려면 박스에 도메인 이름을 입력하고 Create 옵션을 선택합니다. 예를 들어

example.com을 입력하면 생성 옵션은 Create "example.com" 입니다.

- 상태 점검

애플리케이션에 준비 상태, 활성 상태, 시작 프로브를 추가하려면 상태 점검 링크를 클릭합니다. 모든 프로브에는 기본 데이터가 미리 채워져 있습니다. 기본 데이터가 포함된 프로브를 추가하거나 필요에 따라 사용자 지정할 수 있습니다.

상태 프로브를 사용자 지정하려면 다음을 수행합니다.

- 필요한 경우 준비 상태 프로브 추가를 클릭하여 컨테이너에서 요청을 처리할 준비가 되었는지 확인하도록 매개변수를 수정하고 확인 표시를 선택하여 프로브를 추가합니다.

- 필요한 경우 활성 상태 프로브 추가를 클릭하여 컨테이너가 아직 실행되고 있는지 확인하도록 매개변수를 수정하고 확인 표시를 선택하여 프로브를 추가합니다.

필요한 경우 시작 프로브 추가를 클릭하여 컨테이너 내 애플리케이션이 시작되었는지 확인하도록 매개변수를 수정하고 확인 표시를 선택하여 프로브를 추가합니다.

각 프로브의 드롭다운 목록에서 요청 유형을 HTTP GET, 컨테이너 명령 또는 TCP 소켓으로 지정할 수 있습니다. 선택한 요청 유형에 따라 양식이 변경됩니다. 그런 다음 기타 매개변수(예: 프로브의 성공 및 실패 임계값, 컨테이너를 시작한 후 첫 번째 프로브를 수행할 때까지의 시간(초), 프로브 빈도, 시간 제한 값)에 대한 기본값을 수정할 수 있습니다.

- 빌드 구성 및 배포

빌드 구성 및 배포 링크를 클릭하여 해당 구성 옵션을 확인합니다. 일부 옵션은 기본적으로 선택되어 있습니다. 필요한 트리거 및 환경 변수를 추가하여 추가로 사용자 지정할 수 있습니다.

서버리스 애플리케이션의 경우

DeploymentConfig리소스 대신 Knative 구성 리소스에서 배포에 원하는 상태를 유지 관리하므로 배포 옵션이 표시되지 않습니다.

- 스케일링

처음에 배포할 애플리케이션의 Pod 수 또는 인스턴스 수를 정의하려면 스케일링 링크를 클릭합니다.

서버리스 배포를 생성하는 경우 다음 설정을 구성할 수도 있습니다.

-

min Pod 는 Knative 서비스에 대해 언제든지 실행해야 하는 Pod 수에 대한 하한값을 결정합니다. 이 설정은

minScale설정이라고도 합니다. -

Max Pod 는 Knative 서비스에 대해 언제든지 실행할 수 있는 Pod 수에 대한 상한값을 결정합니다. 이 설정은

maxScale설정이라고도 합니다. - 동시성 대상은 주어진 시간에 애플리케이션의 각 인스턴스에 대해 원하는 동시 요청 수를 결정합니다.

- 동시성 제한 은 주어진 시간에 애플리케이션의 각 인스턴스에 허용되는 동시 요청 수에 대한 제한을 결정합니다.

- 동시성 사용률 은 Knative에서 추가 트래픽을 처리하도록 추가 Pod를 스케일링하기 전에 충족해야 하는 동시 요청 제한의 백분율을 결정합니다.

-

자동 확장 창 은 자동 스케일러가 패닉 모드가 아닐 때 스케일링 결정에 대한 입력을 제공하기 위해 평균되는 시간 기간을 정의합니다. 이 기간 동안 수신되지 않는 요청이 없는 경우 서비스는 크기 조정 0입니다. 자동 스케일링 창의 기본 기간은

60s입니다. 이 창을 stable 창이라고도 합니다.

-

min Pod 는 Knative 서비스에 대해 언제든지 실행해야 하는 Pod 수에 대한 하한값을 결정합니다. 이 설정은

- 리소스 제한

- 컨테이너 실행 시 컨테이너에서 사용하도록 보장하거나 허용하는 CPU 및 메모리 리소스의 양을 설정하려면 리소스 제한 링크를 클릭합니다.

- 라벨

라벨 링크를 클릭하여 애플리케이션에 사용자 정의 라벨을 추가합니다.

- 생성을 클릭하여 애플리케이션을 생성하고 성공 알림이 표시됩니다. 토폴로지 보기에서 애플리케이션의 빌드 상태를 확인할 수 있습니다.

3.1.5. JAR 파일을 업로드하여 Java 애플리케이션 배포

웹 콘솔 개발자 화면을 사용하여 다음 옵션을 사용하여 JAR 파일을 업로드할 수 있습니다.

- 개발자 화면의 +추가 보기로 이동하고 From Local Machine 타일에서 JAR 파일 업로드 를 클릭합니다. JAR 파일을 찾아 선택하거나 JAR 파일을 드래그하여 애플리케이션을 배포합니다.

- 토폴로지 보기로 이동하고 JAR 파일 업로드 옵션을 사용하거나 JAR 파일을 드래그하여 애플리케이션을 배포합니다.

- 토폴로지 보기에서 컨텍스트 내 메뉴를 사용한 다음 업로드 JAR 파일 옵션을 사용하여 JAR 파일을 업로드하여 애플리케이션을 배포합니다.

사전 요구 사항

- Cluster Samples Operator는 클러스터 관리자가 설치해야 합니다.

- OpenShift Container Platform 웹 콘솔에 액세스할 수 있으며 개발자 화면에 있습니다.

프로세스

- 토폴로지 보기에서 아무 곳이나 마우스 오른쪽 버튼으로 클릭하여 프로젝트에 추가 메뉴를 확인합니다.

- Add to Project 메뉴 위로 마우스를 올리면 메뉴 옵션을 확인한 다음 JAR 파일 업로드 옵션을 선택하여 JAR 파일 업로드 폼을 확인합니다. 또는 JAR 파일을 토폴로지 보기로 드래그할 수 있습니다.

- JAR 파일 필드에서 로컬 시스템에 필요한 JAR 파일을 찾아 업로드합니다. 또는 JAR 파일을 필드로 드래그할 수 있습니다. 호환되지 않는 파일 유형을 토폴로지 보기로 드래그하면 오른쪽 상단에 경고가 표시됩니다. 호환되지 않는 파일 유형이 업로드 양식의 필드에 삭제되면 필드 오류가 표시됩니다.

- 런타임 아이콘 및 빌더 이미지는 기본적으로 선택됩니다. 빌더 이미지가 자동으로 탐지되지 않으면 빌더 이미지를 선택합니다. 필요한 경우 빌더 이미지 버전 드롭다운 목록을 사용하여 버전을 변경할 수 있습니다.

- 선택 사항: 애플리케이션 이름 필드에 리소스 레이블링에 사용할 애플리케이션의 고유 이름을 입력합니다.

- 이름 필드에 고유한 구성 요소 이름을 입력하여 관련 리소스의 이름을 지정합니다.

- 리소스 필드에서 애플리케이션의 리소스 유형을 선택합니다.

- 고급 옵션 메뉴에서 애플리케이션에 대한 경로 생성을 클릭하여 배포된 애플리케이션의 공용 URL을 구성합니다.

- 생성을 클릭하여 애플리케이션을 배포합니다. JAR 파일이 업로드되고 있음을 알리는 알림이 표시됩니다. 알림에는 빌드 로그를 볼 수 있는 링크도 포함됩니다.

빌드가 실행되는 동안 브라우저 탭을 종료하려고 하면 웹 경고가 표시됩니다.

JAR 파일이 업로드되고 애플리케이션이 배포되면 토폴로지 보기에서 애플리케이션을 볼 수 있습니다.

3.1.6. Devfile 레지스트리를 사용하여 devfile에 액세스

개발자 화면의 +추가 흐름에서 devfile을 사용하여 애플리케이션을 생성할 수 있습니다. +추가 흐름에서는 devfile 커뮤니티 레지스트리 와 완전한 통합을 제공합니다. devfile은 처음부터 구성하지 않고도 개발 환경을 설명하는 이식 가능한 YAML 파일입니다. Devfile 레지스트리 를 사용하여 사전 구성된 devfile을 사용하여 애플리케이션을 생성할 수 있습니다.

절차

- 개발자 관점 → +추가 → 개발자 카탈로그 → 모든 서비스로 이동합니다. 개발자 카탈로그에서 사용 가능한 모든 서비스 목록이 표시됩니다.

- All Services 에서 Devfiles 를 선택하여 특정 언어 또는 프레임워크를 지원하는 devfile을 검색합니다. 또는 키워드 필터를 사용하여 이름, 태그 또는 설명을 사용하여 특정 devfile을 검색할 수 있습니다.

- 애플리케이션을 생성하는 데 사용할 devfile을 클릭합니다. devfile 타일에는 name, description, provider 및 devfile 설명서를 포함하여 devfile의 세부 정보가 표시됩니다.

- 생성을 클릭하여 애플리케이션을 생성하고 토폴로지 보기에서 애플리케이션을 봅니다.

3.1.7. 개발자 카탈로그를 사용하여 애플리케이션에 서비스 또는 구성 요소 추가

개발자 카탈로그를 사용하여 Operator 지원 서비스를 기반으로 애플리케이션 및 서비스(예: 데이터베이스, 빌더 이미지, Helm 차트)를 배포합니다. 개발자 카탈로그에는 프로젝트에 추가할 수 있는 애플리케이션 구성 요소, 서비스, 이벤트 소스 또는 source-to-image 빌더 컬렉션이 포함되어 있습니다. 클러스터 관리자는 카탈로그에서 사용 가능한 내용을 사용자 지정할 수 있습니다.

절차

- 개발자 화면에서 +추가 보기로 이동하고 개발자 카탈로그 타일에서 모든 서비스를 클릭하여 개발자 카탈로그에서 사용 가능한 모든 서비스를 확인합니다.

- 모든 서비스 아래에서 프로젝트에 추가해야 하는 서비스 종류 또는 구성 요소를 선택합니다. 이 예제에서는 데이터베이스를 선택하여 모든 데이터베이스 서비스를 나열하고 MariaDB를 클릭하여 서비스 세부 정보를 확인합니다.

템플릿 인스턴스화를 클릭하여 MariaDB 서비스 세부 정보가 자동으로 채워진 템플릿을 확인한 다음 생성을 클릭하여 토폴로지 보기에서 MariaDB 서비스를 생성하고 확인합니다.

그림 3.1. 토폴로지의 MariaDB

3.2. 설치된 Operator에서 애플리케이션 생성

Operator는 Kubernetes 애플리케이션을 패키징, 배포 및 관리하는 방법입니다. 클러스터 관리자가 설치한 Operator를 사용하여 OpenShift Container Platform에서 애플리케이션을 생성할 수 있습니다.

이 가이드에서는 개발자에게 OpenShift Container Platform 웹 콘솔을 사용하여 설치된 Operator에서 애플리케이션을 생성하는 예제를 보여줍니다.

3.2.1. Operator를 사용하여 etcd 클러스터 생성

이 절차에서는 OLM(Operator Lifecycle Manager)에서 관리하는 etcd Operator를 사용하여 새 etcd 클러스터를 생성하는 과정을 안내합니다.

사전 요구 사항

- OpenShift Container Platform 4.11 클러스터에 액세스할 수 있습니다.

- 관리자가 클러스터 수준에 etcd Operator를 이미 설치했습니다.

프로세스

-

이 절차를 위해 OpenShift Container Platform 웹 콘솔에 새 프로젝트를 생성합니다. 이 예제에서는

my-etcd라는 프로젝트를 사용합니다. Operator → 설치된 Operator 페이지로 이동합니다. 이 페이지에는 클러스터 관리자가 클러스터에 설치하여 사용할 수 있는 Operator가 CSV(클러스터 서비스 버전) 목록으로 표시됩니다. CSV는 Operator에서 제공하는 소프트웨어를 시작하고 관리하는 데 사용됩니다.

작은 정보다음을 사용하여 CLI에서 이 목록을 가져올 수 있습니다.

oc get csv

$ oc get csvCopy to Clipboard Copied! Toggle word wrap Toggle overflow 자세한 내용과 사용 가능한 작업을 확인하려면 설치된 Operator 페이지에서 etcd Operator를 클릭합니다.

이 Operator에서는 제공된 API 아래에 표시된 것과 같이 etcd 클러스터(

EtcdCluster리소스)용 하나를 포함하여 새로운 리소스 유형 세 가지를 사용할 수 있습니다. 이러한 오브젝트는 내장된 네이티브 Kubernetes 오브젝트(예:Deployment또는ReplicaSet)와 비슷하게 작동하지만 etcd 관리와 관련된 논리가 포함됩니다.새 etcd 클러스터를 생성합니다.

- etcd 클러스터 API 상자에서 인스턴스 생성을 클릭합니다.

-

다음 화면을 사용하면 클러스터 크기와 같은

EtcdCluster오브젝트의 최소 시작 템플릿을 수정할 수 있습니다. 지금은 생성을 클릭하여 종료하십시오. 그러면 Operator에서 새 etcd 클러스터의 Pod, 서비스 및 기타 구성 요소를 가동합니다.

예제 etcd 클러스터를 클릭한 다음 리소스 탭을 클릭하여 Operator에서 자동으로 생성 및 구성한 리소스 수가 프로젝트에 포함되는지 확인합니다.

프로젝트의 다른 Pod에서 데이터베이스에 액세스할 수 있도록 Kubernetes 서비스가 생성되었는지 확인합니다.

지정된 프로젝트에서

edit역할을 가진 모든 사용자는 클라우드 서비스와 마찬가지로 셀프 서비스 방식으로 프로젝트에 이미 생성된 Operator에서 관리하는 애플리케이션 인스턴스(이 예제의 etcd 클러스터)를 생성, 관리, 삭제할 수 있습니다. 이 기능을 사용하여 추가 사용자를 활성화하려면 프로젝트 관리자가 다음 명령을 사용하여 역할을 추가하면 됩니다.oc policy add-role-to-user edit <user> -n <target_project>

$ oc policy add-role-to-user edit <user> -n <target_project>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

이제 Pod가 비정상적인 상태가 되거나 클러스터의 다른 노드로 마이그레이션되면 오류에 반응하고 데이터를 재조정할 etcd 클러스터가 생성되었습니다. 가장 중요한 점은 적절한 액세스 권한이 있는 클러스터 관리자 또는 개발자가 애플리케이션과 함께 데이터베이스를 쉽게 사용할 수 있다는 점입니다.

3.3. CLI를 사용하여 애플리케이션 생성

OpenShift Container Platform CLI를 사용하여 소스 또는 바이너리 코드, 이미지, 템플릿이 포함된 구성 요소에서 OpenShift Container Platform 애플리케이션을 생성할 수 있습니다.

new-app으로 생성되는 오브젝트 세트는 입력을 통해 전달되는 아티팩트(소스 리포지토리, 이미지 또는 템플릿)에 따라 다릅니다.

3.3.1. 소스 코드에서 애플리케이션 생성

new-app 명령을 사용하면 로컬 또는 원격 Git 리포지토리의 소스 코드에서 애플리케이션을 생성할 수 있습니다.

new-app 명령은 소스 코드에서 자체적으로 새 애플리케이션 이미지를 생성하는 빌드 구성을 생성합니다. new-app 명령은 일반적으로 새 이미지를 배포하는 Deployment 오브젝트를 생성하고 이미지를 실행하는 배포에 부하 분산 액세스 권한을 제공하는 서비스를 생성합니다.

OpenShift Container Platform은 파이프라인, 소스 또는 docker 빌드 전략을 사용할지 여부를 자동으로 탐지하고 소스 빌드의 경우 적절한 언어 빌더 이미지를 탐지합니다.

3.3.1.1. 로컬

로컬 디렉터리의 Git 리포지토리에서 애플리케이션을 생성하려면 다음을 실행합니다.

oc new-app /<path to source code>

$ oc new-app /<path to source code>

로컬 Git 리포지토리를 사용하는 경우 리포지토리에 OpenShift Container Platform 클러스터에서 액세스할 수 있는 URL을 가리키는 origin이라는 원격이 있어야 합니다. 확인되는 원격이 없는 경우 new-app 명령을 실행하면 바이너리 빌드가 생성됩니다.

3.3.1.2. 원격

원격 Git 리포지토리에서 애플리케이션을 생성하려면 다음을 실행합니다.

oc new-app https://github.com/sclorg/cakephp-ex

$ oc new-app https://github.com/sclorg/cakephp-ex프라이빗 원격 Git 리포지토리에서 애플리케이션을 생성하려면 다음을 실행합니다.

oc new-app https://github.com/youruser/yourprivaterepo --source-secret=yoursecret

$ oc new-app https://github.com/youruser/yourprivaterepo --source-secret=yoursecret

프라이빗 원격 Git 리포지토리를 사용하는 경우 --source-secret 플래그를 사용하면 빌드 구성에 삽입할 기존 소스 복제 시크릿을 지정하여 리포지토리에 액세스할 수 있습니다.

--context-dir 플래그를 지정하여 소스 코드 리포지토리의 하위 디렉터리를 사용할 수 있습니다. 원격 Git 리포지토리 및 컨텍스트 하위 디렉터리에서 애플리케이션을 생성하려면 다음을 실행합니다.

oc new-app https://github.com/sclorg/s2i-ruby-container.git \

--context-dir=2.0/test/puma-test-app

$ oc new-app https://github.com/sclorg/s2i-ruby-container.git \

--context-dir=2.0/test/puma-test-app

또한 원격 URL을 지정하면 URL 끝에 #<branch_name>을 추가하여 사용할 Git 분기를 지정할 수 있습니다.

oc new-app https://github.com/openshift/ruby-hello-world.git#beta4

$ oc new-app https://github.com/openshift/ruby-hello-world.git#beta43.3.1.3. 빌드 전략 탐지

OpenShift Container Platform은 특정 파일을 탐지하여 사용할 빌드 전략을 자동으로 결정합니다.

새 애플리케이션을 생성할 때 Jenkins 파일이 소스 리포지토리의 루트 또는 지정된 컨텍스트 디렉터리에 있는 경우 OpenShift Container Platform에서는 파이프라인 빌드 전략을 생성합니다.

참고파이프라인빌드 전략은 더 이상 사용되지 않습니다. 대신 Red Hat OpenShift Pipelines 사용을 고려하십시오.- 새 애플리케이션을 생성할 때 Dockerfile이 소스 리포지토리의 루트 또는 지정된 컨텍스트 디렉터리에 있는 경우 OpenShift Container Platform은 Docker 빌드 전략을 생성합니다.

- Jenkins 파일이나 Dockerfile이 감지되지 않으면 OpenShift Container Platform에서 소스 빌드 전략을 생성합니다.

--strategy 플래그를 docker,pipeline 또는 source 로 설정하여 자동 감지된 빌드 전략을 재정의합니다.

oc new-app /home/user/code/myapp --strategy=docker

$ oc new-app /home/user/code/myapp --strategy=docker

oc 명령을 실행하려면 빌드 소스가 포함된 파일이 원격 Git 리포지토리에 제공되어야 합니다. 모든 소스 빌드에 git remote -v를 사용해야 합니다.

3.3.1.4. 언어 탐지

소스 빌드 전략을 사용하는 경우 new-app은 리포지토리의 루트 또는 지정된 컨텍스트 디렉터리에 특정 파일이 있는지에 따라 사용할 언어 빌더를 결정합니다.

| 언어 | 파일 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

언어를 탐지한 후 new-app은 OpenShift Container Platform 서버에서 탐지한 언어와 일치하는 supports 주석이 있는 이미지 스트림 태그 또는 탐지된 언어의 이름과 일치하는 이미지 스트림을 검색합니다. 일치 항목이 없는 경우 new-app은 Docker Hub 레지스트리에서 이름을 기반으로 탐지된 언어와 일치하는 이미지를 검색합니다.

이미지, 이미지 스트림 또는 컨테이너 사양 중 하나, 리포지토리를 구분자 ~를 사용하여 지정하면 빌더에서 특정 소스 리포지토리에 사용하는 이미지를 재정의할 수 있습니다. 이 작업이 완료되면 빌드 전략 탐지 및 언어 탐지가 수행되지 않습니다.

예를 들어 원격 리포지토리의 소스에 myproject/my-ruby 이미지 스트림을 사용하려면 다음을 실행합니다.

oc new-app myproject/my-ruby~https://github.com/openshift/ruby-hello-world.git

$ oc new-app myproject/my-ruby~https://github.com/openshift/ruby-hello-world.git

로컬 리포지토리의 소스에 openshift/ruby-20-centos7:latest 컨테이너 이미지 스트림을 사용하려면 다음을 실행합니다.

oc new-app openshift/ruby-20-centos7:latest~/home/user/code/my-ruby-app

$ oc new-app openshift/ruby-20-centos7:latest~/home/user/code/my-ruby-app

언어 탐지 기능에는 리포지토리를 복제하고 검사할 수 있도록 Git 클라이언트를 로컬에 설치해야 합니다. Git을 사용할 수 없는 경우 <image>~<repository> 구문으로 리포지토리에 사용할 빌더 이미지를 지정하여 언어 탐지 단계가 수행되지 않도록 수 있습니다.

-i <image> <repository> 호출을 실행하려면 new-app에서 아티팩트 유형이 무엇인지 확인하기 위해 repository를 복제해야 하므로 Git을 사용할 수 없는 경우 이 명령이 실패합니다.

-i <image> --code <repository> 호출을 실행하려면 image를 소스 코드의 빌더로 사용해야 하는지 아니면 데이터베이스 이미지의 경우와 같이 별도로 배포해야 하는지 확인하기 위해 new-app에서 repository를 복제해야 합니다.

3.3.2. 이미지에서 애플리케이션 생성

기존 이미지에서 애플리케이션을 배포할 수 있습니다. 이미지는 OpenShift Container Platform 서버의 이미지 스트림, 특정 레지스트리의 이미지 또는 로컬 Docker 서버의 이미지에서 가져올 수 있습니다.

new-app 명령은 전달된 인수에 지정된 이미지 유형을 확인합니다. 그러나 컨테이너 이미지에는 --docker-image 인수를, 이미지 스트림에는 -i|--image-stream 인수를 사용하여 new-app에 이미지 유형을 명시적으로 표시할 수 있습니다.

로컬 Docker 리포지토리에서 이미지를 지정하는 경우 OpenShift Container Platform 클러스터 노드에서 동일한 이미지를 사용할 수 있는지 확인해야 합니다.

3.3.2.1. Docker Hub MySQL 이미지

Docker Hub MySQL 이미지에서 애플리케이션을 생성합니다. 예를 들면 다음과 같습니다.

oc new-app mysql

$ oc new-app mysql3.3.2.2. 프라이빗 레지스트리의 이미지

프라이빗 레지스트리의 이미지를 사용하여 애플리케이션을 생성하고 전체 컨테이너 이미지 사양을 지정합니다.

oc new-app myregistry:5000/example/myimage

$ oc new-app myregistry:5000/example/myimage3.3.2.3. 기존 이미지 스트림 및 선택적 이미지 스트림 태그

기존 이미지 스트림 및 선택적 이미지 스트림 태그에서 애플리케이션을 생성합니다.

oc new-app my-stream:v1

$ oc new-app my-stream:v13.3.3. 템플릿에서 애플리케이션 생성

템플릿 이름을 인수로 지정하여 이전에 저장된 템플릿 또는 템플릿 파일에서 애플리케이션을 생성할 수 있습니다. 예를 들어 샘플 애플리케이션 템플릿을 저장하고 이 템플릿을 사용하여 애플리케이션을 생성할 수 있습니다.

현재 프로젝트의 템플릿 라이브러리에 애플리케이션 템플릿을 업로드합니다. 다음 예제에서는 examples/sample-app/application-template-stibuild.json이라는 파일에서 애플리케이션 템플릿을 업로드합니다.

oc create -f examples/sample-app/application-template-stibuild.json

$ oc create -f examples/sample-app/application-template-stibuild.json

그런 다음 애플리케이션 템플릿을 참조하여 새 애플리케이션을 생성합니다. 이 예에서 템플릿 이름은 ruby-helloworld-sample입니다.

oc new-app ruby-helloworld-sample

$ oc new-app ruby-helloworld-sample

OpenShift Container Platform에 먼저 저장하지 않고 로컬 파일 시스템에서 템플릿 파일을 참조하여 새 애플리케이션을 생성하려면 -f|--file 인수를 사용하십시오. 예를 들면 다음과 같습니다.

oc new-app -f examples/sample-app/application-template-stibuild.json

$ oc new-app -f examples/sample-app/application-template-stibuild.json3.3.3.1. 템플릿 매개변수

템플릿을 기반으로 애플리케이션을 생성할 때 -p|--param 인수를 사용하여 템플릿에 정의된 매개변수 값을 설정합니다.

oc new-app ruby-helloworld-sample \

-p ADMIN_USERNAME=admin -p ADMIN_PASSWORD=mypassword

$ oc new-app ruby-helloworld-sample \

-p ADMIN_USERNAME=admin -p ADMIN_PASSWORD=mypassword

템플릿을 인스턴스화할 때 해당 매개변수를 파일에 저장한 다음 해당 파일을 --param-file과 함께 사용할 수 있습니다. 표준 입력에서 매개변수를 읽으려면 --param-file=-을 사용합니다. 다음은 helloworld.params라는 예제 파일입니다.

ADMIN_USERNAME=admin ADMIN_PASSWORD=mypassword

ADMIN_USERNAME=admin

ADMIN_PASSWORD=mypassword템플릿을 인스턴스화할 때 파일에서 매개변수를 참조합니다.

oc new-app ruby-helloworld-sample --param-file=helloworld.params

$ oc new-app ruby-helloworld-sample --param-file=helloworld.params3.3.4. 애플리케이션 생성 수정

new-app 명령은 생성된 애플리케이션을 빌드, 배포, 실행하는 OpenShift Container Platform 오브젝트를 생성합니다. 일반적으로 이러한 오브젝트는 현재 프로젝트에서 생성되고 입력 소스 리포지토리 또는 입력 이미지에서 파생된 이름이 할당됩니다. 그러나 new-app을 사용하면 이 동작을 수정할 수 있습니다.

| 개체 | 설명 |

|---|---|

|

|

명령줄에 지정된 각 소스 리포지토리에 대해 |

|

|

|

|

|

|

|

|

|

| 기타 | 다른 오브젝트는 템플릿을 인스턴스화할 때 템플릿에 따라 생성할 수 있습니다. |

3.3.4.1. 환경 변수 지정

템플릿, 소스 또는 이미지에서 애플리케이션을 생성할 때 -e|--env 인수를 사용하여 런타임 시 환경 변수를 애플리케이션 컨테이너에 전달할 수 있습니다.

oc new-app openshift/postgresql-92-centos7 \

-e POSTGRESQL_USER=user \

-e POSTGRESQL_DATABASE=db \

-e POSTGRESQL_PASSWORD=password

$ oc new-app openshift/postgresql-92-centos7 \

-e POSTGRESQL_USER=user \

-e POSTGRESQL_DATABASE=db \

-e POSTGRESQL_PASSWORD=password

이 변수는 --env-file 인수를 사용하여 파일에서 읽을 수도 있습니다. 다음은 postgresql.env라는 예제 파일입니다.

POSTGRESQL_USER=user POSTGRESQL_DATABASE=db POSTGRESQL_PASSWORD=password

POSTGRESQL_USER=user

POSTGRESQL_DATABASE=db

POSTGRESQL_PASSWORD=password파일에서 변수를 읽습니다.

oc new-app openshift/postgresql-92-centos7 --env-file=postgresql.env

$ oc new-app openshift/postgresql-92-centos7 --env-file=postgresql.env

또한 --env-file=-을 사용하여 환경 변수를 표준 입력에 제공할 수 있습니다.

cat postgresql.env | oc new-app openshift/postgresql-92-centos7 --env-file=-

$ cat postgresql.env | oc new-app openshift/postgresql-92-centos7 --env-file=-

new-app 처리의 일부로 생성된 모든 BuildConfig 오브젝트는 -e|--env 또는 --env-file 인수로 전달되는 환경 변수를 통해 업데이트되지 않습니다.

3.3.4.2. 빌드 환경 변수 지정

템플릿, 소스 또는 이미지에서 애플리케이션을 생성할 때 --build-env 인수를 사용하여 런타임 시 환경 변수를 빌드 컨테이너에 전달할 수 있습니다.

oc new-app openshift/ruby-23-centos7 \

--build-env HTTP_PROXY=http://myproxy.net:1337/ \

--build-env GEM_HOME=~/.gem

$ oc new-app openshift/ruby-23-centos7 \

--build-env HTTP_PROXY=http://myproxy.net:1337/ \

--build-env GEM_HOME=~/.gem

이 변수는 --build-env-file 인수를 사용하여 파일에서 읽을 수도 있습니다. 다음은 ruby.env라는 예제 파일입니다.

HTTP_PROXY=http://myproxy.net:1337/ GEM_HOME=~/.gem

HTTP_PROXY=http://myproxy.net:1337/

GEM_HOME=~/.gem파일에서 변수를 읽습니다.

oc new-app openshift/ruby-23-centos7 --build-env-file=ruby.env

$ oc new-app openshift/ruby-23-centos7 --build-env-file=ruby.env

또한 --build-env-file=-을 사용하여 환경 변수를 표준 입력에 제공할 수 있습니다.

cat ruby.env | oc new-app openshift/ruby-23-centos7 --build-env-file=-

$ cat ruby.env | oc new-app openshift/ruby-23-centos7 --build-env-file=-3.3.4.3. 라벨 지정

소스, 이미지 또는 템플릿에서 애플리케이션을 생성할 때는 -l|--label 인수를 사용하여 생성된 오브젝트에 라벨을 추가할 수 있습니다. 라벨을 사용하면 애플리케이션과 관련된 오브젝트를 전체적으로 선택, 구성, 삭제할 수 있습니다.

oc new-app https://github.com/openshift/ruby-hello-world -l name=hello-world

$ oc new-app https://github.com/openshift/ruby-hello-world -l name=hello-world3.3.4.4. 생성하지 않고 출력 보기

new-app 명령 실행의 시험 실행을 보려면 -o|--output 인수를 yaml 또는 json 값과 함께 사용하면 됩니다. 그런 다음 출력을 사용하여 생성된 오브젝트를 미리 보거나 편집할 수 있는 파일로 리디렉션할 수 있습니다. 만족하는 경우 oc create를 사용하여 OpenShift Container Platform 오브젝트를 생성할 수 있습니다.

new-app 아티팩트를 파일에 출력하려면 다음을 실행합니다.

oc new-app https://github.com/openshift/ruby-hello-world \

-o yaml > myapp.yaml

$ oc new-app https://github.com/openshift/ruby-hello-world \

-o yaml > myapp.yaml파일을 편집합니다.

vi myapp.yaml

$ vi myapp.yaml파일을 참조하여 새 애플리케이션을 생성합니다.

oc create -f myapp.yaml

$ oc create -f myapp.yaml3.3.4.5. 다양한 이름으로 오브젝트 생성

new-app으로 생성한 오브젝트는 일반적으로 소스 리포지토리 또는 해당 오브젝트를 생성하는 데 사용된 이미지의 이름을 따서 이름이 지정됩니다. 명령에 --name 플래그를 추가하여 생성한 오브젝트의 이름을 설정할 수 있습니다.

oc new-app https://github.com/openshift/ruby-hello-world --name=myapp

$ oc new-app https://github.com/openshift/ruby-hello-world --name=myapp3.3.4.6. 다른 프로젝트에서 오브젝트 생성

일반적으로 new-app은 현재 프로젝트에서 오브젝트를 생성합니다. 그러나 -n|--namespace 인수를 사용하면 다른 프로젝트에서 오브젝트를 생성할 수 있습니다.

oc new-app https://github.com/openshift/ruby-hello-world -n myproject

$ oc new-app https://github.com/openshift/ruby-hello-world -n myproject3.3.4.7. 여러 오브젝트 생성

new-app 명령을 사용하면 new-app에 다양한 매개변수를 지정하는 애플리케이션을 여러 개 생성할 수 있습니다. 명령 줄에서 지정된 라벨은 단일 명령으로 생성된 모든 개체에 적용됩니다. 환경 변수는 소스 또는 이미지에서 생성한 모든 구성 요소에 적용됩니다.

소스 리포지토리 및 Docker Hub 이미지에서 애플리케이션을 생성하려면 다음을 실행합니다.

oc new-app https://github.com/openshift/ruby-hello-world mysql

$ oc new-app https://github.com/openshift/ruby-hello-world mysql

소스 코드 리포지토리와 빌더 이미지가 별도의 인수로 지정되면 new-app에서 빌더 이미지를 소스 코드 저장소의 빌더로 사용합니다. 이를 원하지 않는 경우 ~ 구분자를 사용하여 소스에 필요한 빌더 이미지를 지정합니다.

3.3.4.8. 단일 Pod에서 이미지 및 소스 그룹화

new-app 명령을 사용하면 단일 Pod에 여러 이미지를 함께 배포할 수 있습니다. 함께 그룹화할 이미지를 지정하려면 + 구분자를 사용합니다. --group 명령줄 인수를 사용하여 함께 그룹화해야 하는 이미지를 지정할 수도 있습니다. 소스 리포지토리에서 빌드한 이미지를 기타 이미지와 함께 그룹화하려면 그룹에 해당 빌더 이미지를 지정합니다.

oc new-app ruby+mysql

$ oc new-app ruby+mysql소스에서 빌드한 이미지를 외부 이미지와 함께 배포하려면 다음을 실행합니다.

oc new-app \

ruby~https://github.com/openshift/ruby-hello-world \

mysql \

--group=ruby+mysql

$ oc new-app \

ruby~https://github.com/openshift/ruby-hello-world \

mysql \

--group=ruby+mysql3.3.4.9. 이미지, 템플릿 및 기타 입력 검색

oc new-app 명령에 대한 이미지, 템플릿 및 기타 입력을 검색하려면 --search 및 --list플래그를 추가합니다. 예를 들어 PHP를 포함하는 모든 이미지 또는 템플릿을 찾으려면 다음을 실행합니다.

oc new-app --search php

$ oc new-app --search php4장. 토폴로지 보기를 사용하여 애플리케이션 구성 보기

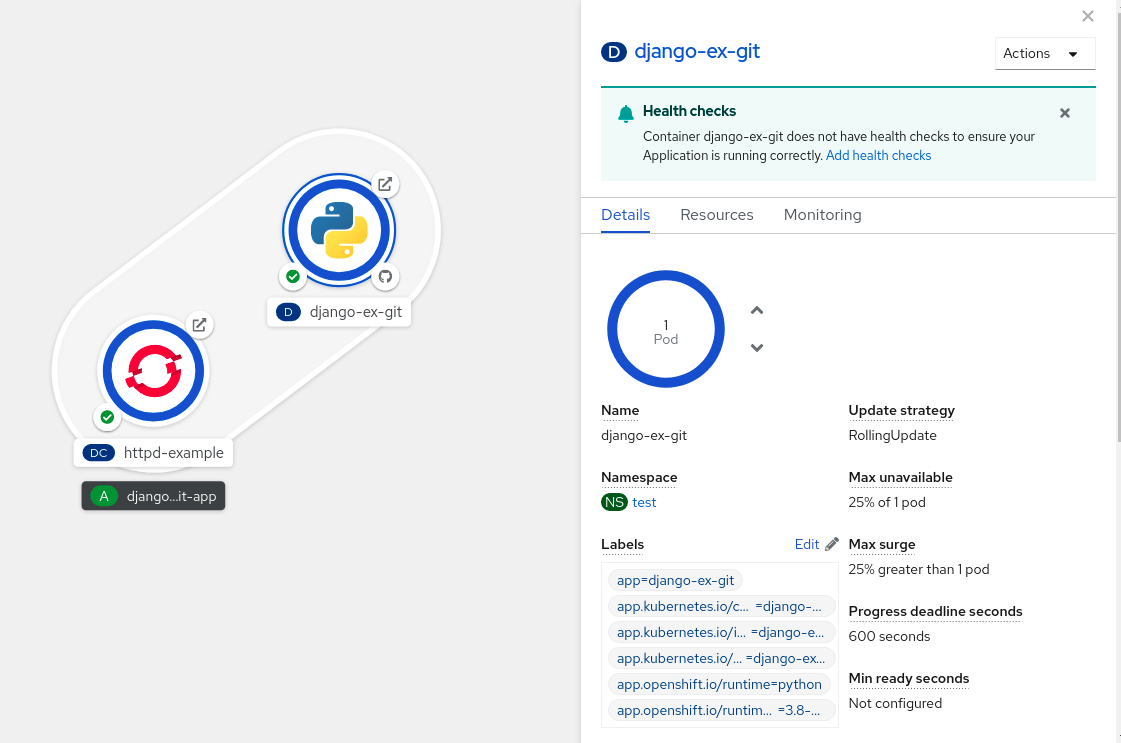

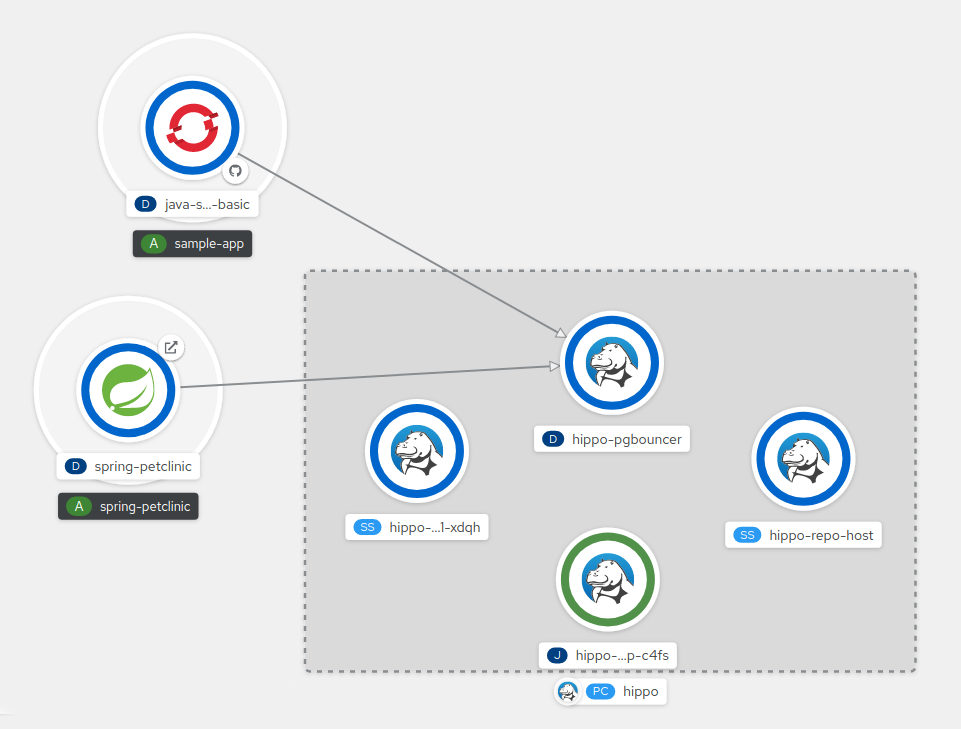

웹 콘솔의 개발자 화면에 있는 토폴로지 보기에는 프로젝트 내의 모든 애플리케이션과 해당 빌드 상태, 애플리케이션에 연결된 구성 요소 및 서비스가 그래픽으로 표시되어 있습니다.

4.1. 사전 요구 사항

토폴로지 보기에서 애플리케이션을 확인하고 애플리케이션과 상호 작용하려면 다음을 수행합니다.

- 웹 콘솔에 로그인했습니다.

- 프로젝트에 OpenShift Container Platform에서 애플리케이션 및 기타 워크로드를 생성할 적절한 역할과 권한이 있습니다.

- 개발자 화면을 사용하여 OpenShift Container Platform에서 애플리케이션을 생성하고 배포 했습니다.

- 개발자 화면에 있습니다.

4.2. 애플리케이션의 토폴로지 보기

개발자 화면의 왼쪽 탐색 패널을 사용하여 토폴로지 보기로 이동할 수 있습니다. 애플리케이션을 배포하면 그래프 보기가 자동으로 표시됩니다. 여기에서 애플리케이션 Pod의 상태를 확인하고 공개 URL에서 애플리케이션에 빠르게 액세스한 후 소스 코드에 액세스하여 수정하고 마지막 빌드의 상태를 확인할 수 있습니다. 확대 및 축소하여 특정 애플리케이션에 대한 세부 정보를 확인할 수 있습니다.

토폴로지 보기에서는 목록 보기를 사용하여 애플리케이션을 모니터링할 수 있는 옵션을 제공합니다. 목록 보기 아이콘(

![]() )을 사용하여 모든 애플리케이션 목록을 확인하고 그래프 보기 아이콘(

)을 사용하여 모든 애플리케이션 목록을 확인하고 그래프 보기 아이콘(

![]() )을 사용하여 그래프 보기로 다시 전환합니다.

)을 사용하여 그래프 보기로 다시 전환합니다.

다음을 사용하여 필요에 따라 보기를 사용자 지정할 수 있습니다.

- 필요한 구성 요소를 찾으려면 이름으로 찾기 필드를 사용합니다. 검색 결과가 표시 영역 외부에 표시될 수 있습니다. 왼쪽 아래에 있는 툴바에서 화면에 맞추기를 클릭하여 모든 구성 요소를 표시하도록 토폴로지 보기의 크기를 조정합니다.

다양한 애플리케이션 그룹화에 대한 토폴로지 보기를 구성하려면 표시 옵션 드롭다운 목록을 사용합니다. 해당 옵션은 프로젝트에 배포된 구성 요소 유형에 따라 제공됩니다.

모드(연결 또는 사용량)

- 연결: 토폴로지의 여러 노드 간 연결을 모두 표시하려면 선택합니다.

- 사용량: 토폴로지의 모든 노드에 대한 리소스 사용량을 표시하려면 선택합니다.

그룹 확장

- 가상 머신: 가상 머신을 표시하거나 숨기도록 전환합니다.

- 애플리케이션 그룹화: 애플리케이션 그룹을 애플리케이션 그룹 개요 및 연결된 알림이 포함된 카드로 축소하려면 지웁니다.

- Helm 릴리스: Helm 릴리스로 배포된 구성 요소를 지정된 릴리스의 개요가 포함된 카드로 축소하려면 지웁니다.

- Knative 서비스: Knative 서비스 구성 요소를 지정된 구성 요소의 개요가 포함된 카드로 축소하려면 지웁니다.

- Operator 그룹화: Operator와 함께 배포한 구성 요소를 지정된 그룹의 개요가 포함된 카드로 축소하려면 지웁니다.

Pod 수 또는 라벨에 따라 표시

- Pod 수: 구성 요소 아이콘에 구성 요소의 Pod 수를 표시하려면 선택합니다.

- 라벨: 구성 요소 라벨을 표시하거나 숨기려면 전환합니다.

토폴로지 보기에서는 애플리케이션을 ZIP 파일 형식으로 다운로드할 수 있는 애플리케이션 내보내기 옵션도 제공합니다. 그런 다음 다운로드한 애플리케이션을 다른 프로젝트 또는 클러스터로 가져올 수 있습니다. 자세한 내용은 추가 리소스 섹션 의 다른 프로젝트 또는 클러스터로 애플리케이션 내보내기 를 참조하십시오.

4.3. 애플리케이션 및 구성 요소와 상호 작용

웹 콘솔의 개발자 화면에 있는 토폴로지 보기에서는 애플리케이션 및 구성 요소와 상호 작용할 수 있는 다음과 같은 옵션을 제공합니다.

-

공개 URL의 경로에 의해 노출되는 애플리케이션을 확인하려면 URL 열기 (

)를 클릭합니다.

)를 클릭합니다.

소스 코드에 액세스하여 수정하려면 소스 코드 편집을 클릭합니다.

참고이 기능은 Git에서, 카탈로그에서, Dockerfile에서 옵션을 사용하여 애플리케이션을 생성할 때만 사용할 수 있습니다.

-

최신 빌드의 이름과 해당 상태를 확인하려면 Pod의 왼쪽 아래 아이콘 위에 커서를 올려 놓습니다. 애플리케이션 빌드 상태는 신규 (

), 보류 중(

), 보류 중(

), 실행 중 (

), 실행 중 (

), 완료됨 (

), 완료됨 (

), 실패 (

), 실패 (

), 취소됨 ()으로 표시됩니다.

), 취소됨 ()으로 표시됩니다.

Pod의 상태 또는 단계는 다음과 같이 다양한 색상 및 툴팁으로 표시됩니다.

-

실행 (

): Pod가 노드에 바인딩되고 모든 컨테이너가 생성됩니다. 하나 이상의 컨테이너가 계속 실행 중이거나 시작 또는 다시 시작하는 중입니다.

): Pod가 노드에 바인딩되고 모든 컨테이너가 생성됩니다. 하나 이상의 컨테이너가 계속 실행 중이거나 시작 또는 다시 시작하는 중입니다.

-

준비되지 않음 (

): 여러 컨테이너를 실행하는 Pod이며 일부 컨테이너가 준비되지 않았습니다.

): 여러 컨테이너를 실행하는 Pod이며 일부 컨테이너가 준비되지 않았습니다.

-

경고(

): Pod의 컨테이너가 종료 중이지만 종료에 실패했습니다. 일부 컨테이너는 다른 상태일 수 있습니다.

): Pod의 컨테이너가 종료 중이지만 종료에 실패했습니다. 일부 컨테이너는 다른 상태일 수 있습니다.

-

실패(

): Pod의 모든 컨테이너가 종료되었지만 하나 이상의 컨테이너가 실패로 종료되었습니다. 즉 컨테이너는 0이 아닌 상태로 종료되었거나 시스템에 의해 종료되었습니다.

): Pod의 모든 컨테이너가 종료되었지만 하나 이상의 컨테이너가 실패로 종료되었습니다. 즉 컨테이너는 0이 아닌 상태로 종료되었거나 시스템에 의해 종료되었습니다.

-

보류 중(

): Pod는 Kubernetes 클러스터에서 허용되지만 하나 이상의 컨테이너가 설정 및 실행할 준비가 되어 있지 않습니다. 여기에는 Pod가 네트워크를 통해 컨테이너 이미지를 다운로드하는 데 소요되는 시간뿐만 아니라 Pod를 예약 대기하는 시간이 포함됩니다.

): Pod는 Kubernetes 클러스터에서 허용되지만 하나 이상의 컨테이너가 설정 및 실행할 준비가 되어 있지 않습니다. 여기에는 Pod가 네트워크를 통해 컨테이너 이미지를 다운로드하는 데 소요되는 시간뿐만 아니라 Pod를 예약 대기하는 시간이 포함됩니다.

-

성공(

): Pod의 모든 컨테이너가 성공적으로 종료되고 재시작되지 않습니다.

): Pod의 모든 컨테이너가 성공적으로 종료되고 재시작되지 않습니다.

-

종료(

): Pod가 삭제되면 일부 kubectl 명령에 의해 종료됨 으로 표시됩니다. 종료 중 상태는 Pod 단계 중 하나가 아닙니다. Pod에는 정상 종료 기간이 부여되며 기본값은 30초입니다.

): Pod가 삭제되면 일부 kubectl 명령에 의해 종료됨 으로 표시됩니다. 종료 중 상태는 Pod 단계 중 하나가 아닙니다. Pod에는 정상 종료 기간이 부여되며 기본값은 30초입니다.

-

알 수 없음(

): Pod 상태를 가져올 수 없습니다. 일반적으로 이 단계는 Pod가 실행되어야 하는 노드와 통신하는 동안 오류로 인해 발생합니다.

): Pod 상태를 가져올 수 없습니다. 일반적으로 이 단계는 Pod가 실행되어야 하는 노드와 통신하는 동안 오류로 인해 발생합니다.

-

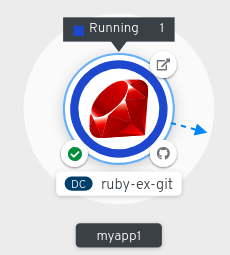

실행 (

애플리케이션을 생성하고 이미지를 배포하면 해당 상태가 보류 중으로 표시됩니다. 애플리케이션을 빌드한 후에는 실행 중으로 표시됩니다.

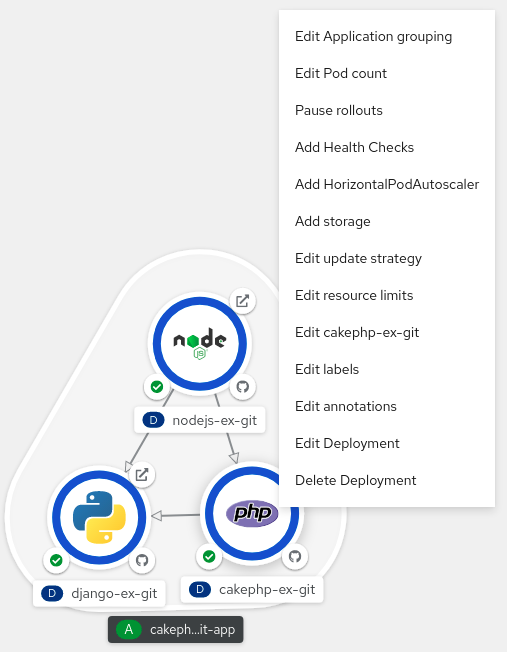

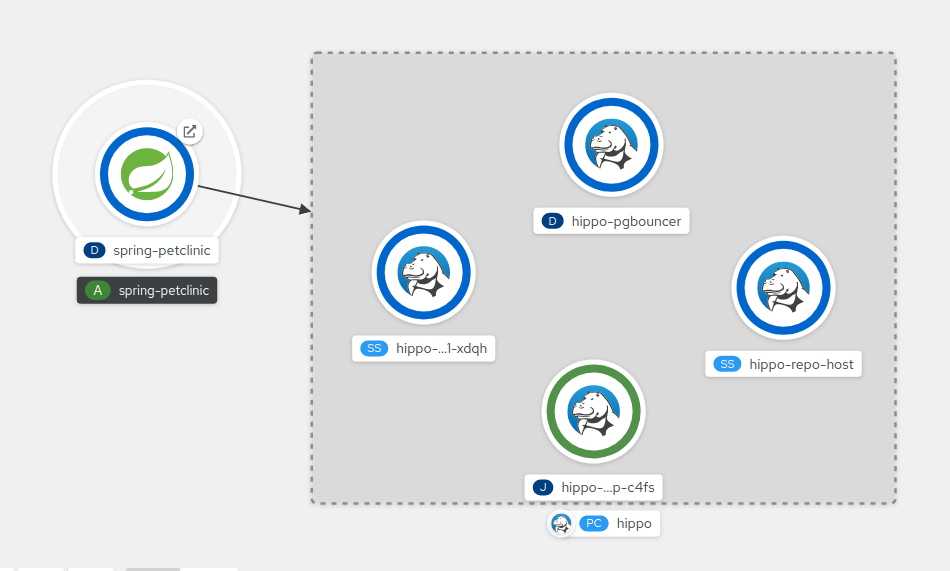

그림 4.1. 애플리케이션 토폴로지

애플리케이션 리소스 이름에는 다음과 같이 다양한 유형의 리소스 오브젝트에 대한 표시가 추가됩니다.

-

CJ:

CronJob -

D:

Deployment -

DC:

DeploymentConfig -

DS:

DaemonSet -

J:

Job -

P:

Pod -

SS:

StatefulSet  (Knative): 서버리스 애플리케이션

참고

(Knative): 서버리스 애플리케이션

참고서버리스 애플리케이션은 그래프 보기에 로드 및 표시되는 데 시간이 걸립니다. 서버리스 애플리케이션을 배포할 때는 먼저 서비스 리소스를 생성한 다음 리버전을 생성합니다. 그런 다음 개정 버전이 배포되고 그래프 보기에 표시됩니다. 이 작업이 유일한 워크로드인 경우 추가 페이지로 리디렉션될 수 있습니다. 리버전이 배포되면 그래프 보기에 서버리스 애플리케이션이 표시됩니다.

-

CJ:

4.4. 애플리케이션 Pod 스케일링 및 빌드와 경로 확인

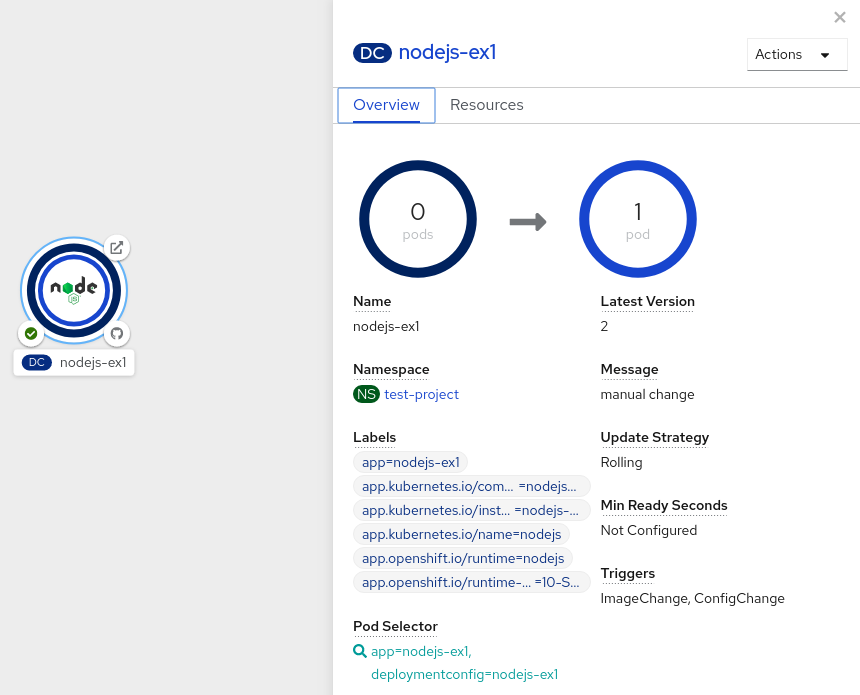

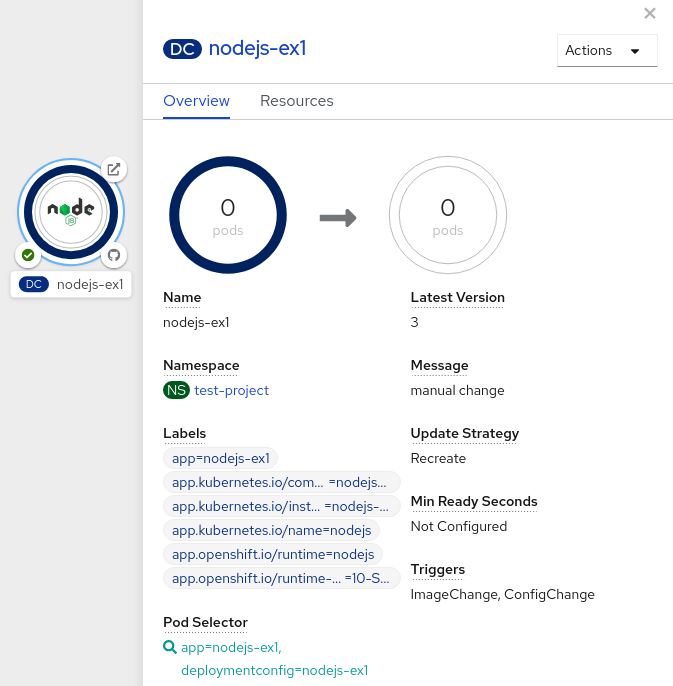

토폴로지 보기에는 개요 패널에 배포된 구성 요소의 세부 정보가 있습니다. 다음과 같이 개요 및 리소스 탭을 사용하여 애플리케이션 Pod를 스케일링하고 빌드 상태, 서비스, 경로를 확인할 수 있습니다.

구성 요소 노드를 클릭하면 오른쪽에 개요 패널이 표시됩니다. 개요 탭에서는 다음을 수행할 수 있습니다.

- 위쪽 및 아래쪽 화살표를 사용하여 Pod 수를 스케일링하여 애플리케이션 인스턴스 수를 수동으로 늘리거나 줄입니다. 서버리스 애플리케이션의 경우 유휴 상태에서는 Pod가 자동으로 0으로 축소되고 채널 트래픽에 따라 확장됩니다.

- 애플리케이션의 라벨, 주석, 상태를 확인합니다.

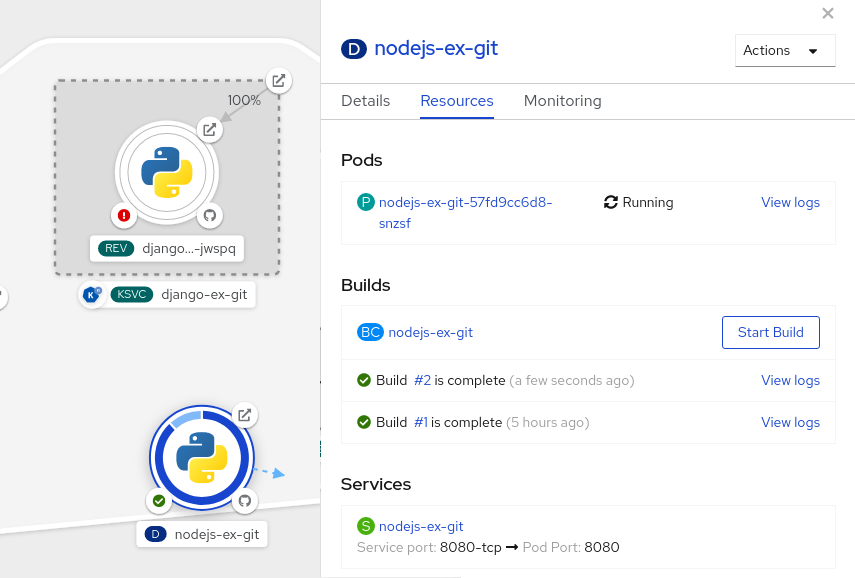

다음을 수행하려면 리소스 탭을 클릭합니다.

- 모든 Pod 목록을 확인하고 해당 상태 및 액세스 로그를 본 후 Pod 세부 정보를 확인할 Pod를 클릭합니다.

- 빌드, 해당 상태, 액세스 로그를 확인하고 필요한 경우 새 빌드를 시작합니다.

- 구성 요소에서 사용하는 서비스 및 경로를 참조하십시오.

서버리스 애플리케이션의 경우 리소스 탭에는 해당 구성 요소에 사용된 리버전, 경로, 구성 정보가 있습니다.

4.5. 기존 프로젝트에 구성 요소 추가

절차

-

왼쪽 탐색 창 옆에 있는 프로젝트 (

)에 추가하거나 Ctrl+공간을누릅니다.

)에 추가하거나 Ctrl+공간을누릅니다.

- 구성 요소를 검색하고 Create or press Enter 를 선택하여 프로젝트에 구성 요소를 추가하고 토폴로지 그래프 보기에 확인합니다.

그림 4.2. 빠른 검색을 통해 구성 요소 추가

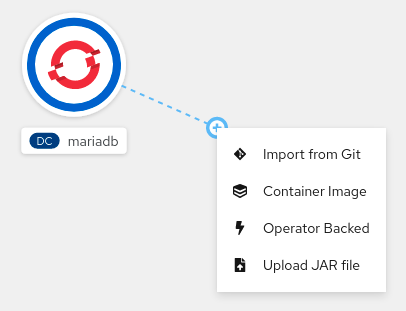

또는 Git에서 가져오기,컨테이너 이미지, Database ,Database,From Catalog,Operator Backed,Helm Charts,Samples, or Upload JAR file options in the context menu by right-click in the topology Graph view to add a component to your project.

그림 4.3. 서비스를 추가할 컨텍스트 메뉴

4.6. 애플리케이션 내의 여러 구성 요소 그룹화

+추가 보기를 사용하여 프로젝트에 여러 구성 요소 또는 서비스를 추가하고 토폴로지 그래프 보기를 사용하여 애플리케이션 그룹 내에서 애플리케이션 및 리소스를 그룹화할 수 있습니다.

사전 요구 사항

- 개발자 화면을 사용하여 OpenShift Container Platform에서 최소 2개 이상의 구성 요소를 생성하고 배포했습니다.

절차

기존 애플리케이션 그룹에 서비스를 추가하려면 Shift키를 눌러 기존 애플리케이션 그룹으로 끌어 옵니다. 구성 요소를 끌어서 애플리케이션 그룹에 추가하면 구성 요소에 필요한 레이블이 추가됩니다.

그림 4.4. 애플리케이션 그룹화

또는 다음과 같이 구성 요소를 애플리케이션에 추가할 수도 있습니다.

- 서비스 포드를 클릭하여 오른쪽에 개요 패널을 확인합니다.

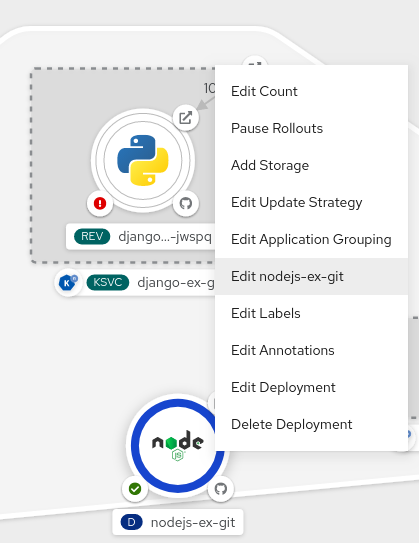

- 작업 드롭다운 메뉴를 클릭하고 애플리케이션 그룹 편집을 선택합니다.

- 애플리케이션 그룹화 편집 대화 상자에서 애플리케이션 드롭다운 목록을 클릭하고 적절한 애플리케이션 그룹을 선택합니다.

- 저장을 클릭하여 애플리케이션 그룹에 서비스를 추가합니다.

구성 요소를 선택하고 Shift 키를 누른 상태로 애플리케이션 그룹 밖으로 드래그하면 애플리케이션 그룹에서 구성 요소를 제거할 수 있습니다.

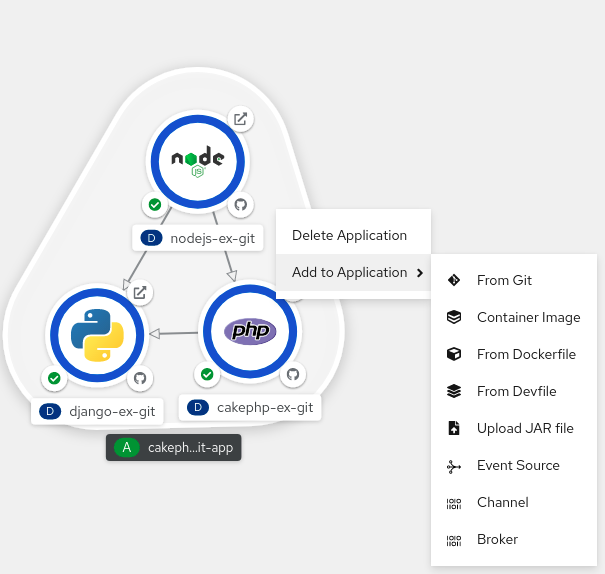

4.7. 애플리케이션에 서비스 추가

애플리케이션에 서비스를 추가하려면 토폴로지 그래프 보기 의 컨텍스트 메뉴를 사용하여 +추가 작업을 사용합니다.

컨텍스트 메뉴 외에도 사이드바를 사용하거나 애플리케이션 그룹에서 출발하는 화살표를 드래그하여 서비스를 추가할 수 있습니다.

절차

토폴로지 그래프 뷰에서 애플리케이션 그룹을 마우스 오른쪽 버튼으로 클릭하여 컨텍스트 메뉴를 표시합니다.

그림 4.5. 리소스 컨텍스트 메뉴 추가

- Add to Application 을 사용하여 Git ,컨테이너 이미지,Dockerfile 에서,Devfile 에서,JAR 파일 업로드,이벤트 소스,채널 또는 브로커 와 같은 애플리케이션 그룹에 서비스를 추가하는 방법을 선택합니다.

- 선택한 메서드의 양식을 작성하고 생성을 클릭합니다. 예를 들어 Git 리포지토리의 소스 코드를 기반으로 서비스를 추가하려면 From Git 메서드를 선택하고 Git에서 가져오기 양식을 채우고 생성을 클릭합니다.

4.8. 애플리케이션에서 서비스 제거

토폴로지 그래프 보기 의 컨텍스트 메뉴를 사용하여 애플리케이션에서 서비스를 제거합니다.

절차

- 토폴로지 그래프 뷰에서 애플리케이션 그룹에서 서비스를 마우스 오른쪽 버튼으로 클릭하여 컨텍스트 메뉴를 표시합니다.

Delete Deployment (배포 삭제)를 선택하여 서비스를 삭제합니다.

그림 4.6. 배포 옵션 삭제

4.9. 토폴로지 보기에 사용되는 라벨 및 주석

토폴로지 보기에서는 다음 라벨 및 주석을 사용합니다.

- 노드에 표시되는 아이콘

-

노드의 아이콘은

app.openshift.io/runtime라벨과 다음으로app.kubernetes.io/name라벨을 사용하여 일치하는 아이콘을 찾아 정의됩니다. 이러한 일치는 사전 정의된 아이콘 세트를 사용하여 수행됩니다. - 소스 코드 편집기 또는 소스에 대한 링크

-

app.openshift.io/vcs-uri주석은 소스 코드 편집기에 대한 링크를 생성하는 데 사용됩니다. - 노드 커넥터

-

app.openshift.io/connects-to주석은 노드를 연결하는 데 사용됩니다. - 앱 그룹화

-

app.kubernetes.io/part-of=<appname>라벨은 애플리케이션, 서비스, 구성 요소를 그룹화하는 데 사용됩니다.

OpenShift Container Platform 애플리케이션에서 사용해야 하는 라벨 및 주석에 대한 자세한 내용은 OpenShift 애플리케이션의 라벨 및 주석에 대한 지침을 참조하십시오.

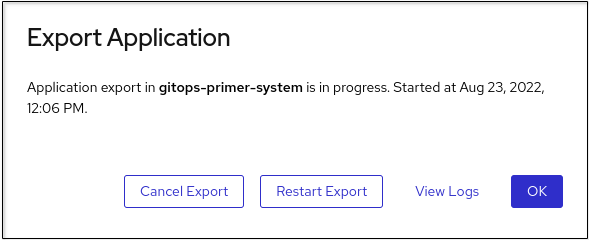

5장. 애플리케이션 내보내기

개발자는 ZIP 파일 형식으로 애플리케이션을 내보낼 수 있습니다. 필요에 따라 내보낸 애플리케이션을 +추가 보기에서 YAML 가져오기 옵션을 사용하여 동일한 클러스터 또는 다른 클러스터의 다른 프로젝트로 가져옵니다. 애플리케이션을 내보내면 애플리케이션 리소스를 재사용하고 시간을 절약할 수 있습니다.

5.1. 사전 요구 사항

OperatorHub에서 gitops-primer Operator를 설치했습니다.

참고gitops-primer Operator를 설치한 후에도 토폴로지 보기에서 내보내기 애플리케이션 옵션이 비활성화되어 있습니다.

- 토폴로지 보기에 애플리케이션을 생성하여 애플리케이션 내보내기를 활성화했습니다.

5.2. 절차

개발자 관점에서 다음 단계 중 하나를 수행합니다.

- +추가 보기로 이동하고 애플리케이션 이식성 타일에서 애플리케이션 내보내기 를 클릭합니다.

- 토폴로지 보기로 이동하여 애플리케이션 내보내기 를 클릭합니다.

- 애플리케이션 내보내기 대화 상자에서 확인 을 클릭합니다.Click OK in the Export Application dialog box. 프로젝트의 리소스 내보내기가 시작되었는지 확인하는 알림이 열립니다.

다음 시나리오에서 수행해야 할 수도 있는 선택적 단계입니다.

- 잘못된 애플리케이션 내보내기를 시작한 경우 내보내기 애플리케이션 → 내보내기 취소 를 클릭합니다.

- 내보내기가 이미 진행 중이고 새 내보내기를 시작하려면 내보내기 → 애플리케이션 다시 시작을 클릭합니다.

애플리케이션 내보내기와 관련된 로그를 보려면 애플리케이션 내보내기 및 로그 보기 링크를 클릭합니다.

- 내보내기에 성공하면 대화 상자에서 다운로드를 클릭하여 ZIP 형식으로 애플리케이션 리소스를 머신에 다운로드합니다.

6장. 서비스에 애플리케이션 연결

6.1. Service Binding Operator 릴리스 노트

Service Binding Operator는 컨트롤러 및 서비스 바인딩에 필요한 CRD(사용자 정의 리소스 정의)로 구성됩니다. 워크로드 및 백업 서비스의 데이터 플레인을 관리합니다. Service Binding Controller는 백업 서비스의 컨트롤 플레인에서 사용할 수 있는 데이터를 읽습니다. 그런 다음 ServiceBinding 리소스를 통해 지정된 규칙에 따라 이 데이터를 워크로드에 투사합니다.

Service Binding Operator를 사용하면 다음을 수행할 수 있습니다.

- Operator 관리 백업 서비스와 함께 워크로드를 바인딩합니다.

- 바인딩 데이터 구성을 자동화합니다.

- 서비스 운영자는 낮은 수준의 관리 환경을 제공하여 서비스에 대한 액세스를 프로비저닝하고 관리합니다.

- 클러스터 환경에서 불일치를 제거하는 일관성 있고 선언적 서비스 바인딩 방법을 사용하는 향상된 개발 라이프사이클입니다.

Service Binding Operator의 CRD(사용자 정의 리소스 정의)는 다음 API를 지원합니다.

-

binding.operators.coreos.comAPI 그룹을 사용하여 서비스 바인딩. -

servicebinding.ioAPI 그룹이 있는 서비스 바인딩(Spec API) 입니다.

6.1.1. 지원 매트릭스

다음 표의 일부 기능은 기술 프리뷰에 있습니다. 이러한 실험적 기능은 프로덕션용이 아닙니다.

아래 표에서 기능은 다음과 같은 상태로 표시되어 있습니다.

- TP: 기술 프리뷰

- GA: 상용 버전

해당 기능은 Red Hat Customer Portal의 지원 범위를 참조하십시오.

| Service Binding Operator | API 그룹 및 지원 상태 | OpenShift 버전 | |

|---|---|---|---|

| 버전 |

|

| |

| 1.3.3 | GA | GA | 4.9-4.12 |

| 1.3.1 | GA | GA | 4.9-4.11 |

| 1.3 | GA | GA | 4.9-4.11 |

| 1.2 | GA | GA | 4.7-4.11 |

| 1.1.1 | GA | TP | 4.7-4.10 |

| 1.1 | GA | TP | 4.7-4.10 |

| 1.0.1 | GA | TP | 4.7-4.9 |

| 1.0 | GA | TP | 4.7-4.9 |

6.1.2. 보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 향후 여러 릴리스에 대해 단계적으로 구현될 예정입니다. 자세한 내용은 Red Hat CTO Chris Wright의 메시지에서 참조하십시오.

6.1.3. Service Binding Operator 1.3.3 릴리스 노트

Service Binding Operator 1.3.3은 이제 OpenShift Container Platform 4.9, 4.10, 4.11 및 4.12에서 사용할 수 있습니다.

6.1.3.1. 해결된 문제

-

이번 업데이트 이전에는 보안 취약점

CVE-2022-41717이 Service Binding Operator에 대해 언급되었습니다. 이번 업데이트에서는CVE-2022-41717오류를 수정하고golang.org/x/net패키지를 v0.0.0-20220906165146-f33e06e74c에서 v0.4.0으로 업데이트합니다. APPSVC-1256 - 이번 업데이트 이전에는 다른 프로비저닝 서비스가 누락된 동안 각 리소스에 "servicebinding.io/provisioned-service: true" 주석이 설정된 경우에만 프로비저닝된 서비스가 탐지되었습니다. 이번 업데이트를 통해 "status.binding.name" 속성을 기반으로 모든 프로비저닝 서비스를 올바르게 식별합니다. APPSVC-1204

6.1.4. Service Binding Operator 1.3.1 릴리스 노트

Service Binding Operator 1.3.1은 OpenShift Container Platform 4.9, 4.10, 4.11에서 사용할 수 있습니다.

6.1.4.1. 해결된 문제

-

이번 업데이트 이전에는 Service Binding Operator에 대해 보안 취약점

CVE-2022-32149가 기록되었습니다. 이번 업데이트에서는CVE-2022-32149오류가 수정되고golang.org/x/text패키지를 v0.3.7에서 v0.3.8로 업데이트합니다. APPSVC-1220

6.1.5. Service Binding Operator 1.3 릴리스 노트

Service Binding Operator 1.3은 OpenShift Container Platform 4.9, 4.10 및 4.11에서 사용할 수 있습니다.

6.1.5.1. 제거된 기능

- Service Binding Operator 1.3에서 리소스 사용을 개선하기 위해 OLM(Operator Lifecycle Manager) 설명자 기능이 제거되었습니다. OLM 설명자 대신 CRD 주석을 사용하여 바인딩 데이터를 선언할 수 있습니다.

6.1.6. Service Binding Operator 1.2 릴리스 노트

Service Binding Operator 1.2를 OpenShift Container Platform 4.7, 4.8, 4.9, 4.10 및 4.11에서 사용할 수 있습니다.

6.1.6.1. 새로운 기능

이 섹션에서는 Service Binding Operator 1.2의 새로운 기능도 소개합니다.

-

선택적 플래그 값을

true로 설정하여 Service Binding Operator가 주석의선택적필드를 고려하도록 활성화합니다. -

servicebinding.io/v1beta1리소스를 지원합니다. - 워크로드를 제공할 필요 없이 관련 바인딩 보안을 노출하여 바인딩 가능한 서비스의 검색 가능성이 향상되었습니다.

6.1.6.2. 확인된 문제

- 현재 OpenShift Container Platform 4.11에 Service Binding Operator를 설치할 때 Service Binding Operator의 메모리 풋프린트가 예상 제한을 초과합니다. 그러나 사용량이 부족하면 메모리 풋프린트가 환경 또는 시나리오의 예상 범위 내에 남아 있습니다. OpenShift Container Platform 4.10과 비교하여 스트레스에 따라 평균 및 최대 메모리 풋프린트가 크게 증가합니다. 이 문제는 이전 버전의 Service Binding Operator에서도 확인됩니다. 현재 이 문제에 대한 해결방법이 없습니다. APPSVC-1200

-

기본적으로 예상된 파일은 0644로 설정된 권한을 얻습니다. Service Binding Operator는 서비스에서

0600과 같은 특정 권한이 예상되는 경우 문제가 발생하는 Kubernetes의 버그로 인해 특정 권한을 설정할 수 없습니다. 이 문제를 해결하려면 워크로드 리소스 내에서 실행 중인 프로그램 또는 애플리케이션의 코드를 수정하여 파일을/tmp디렉터리에 복사하고 적절한 권한을 설정할 수 있습니다. APPSVC-1127 현재 단일 네임스페이스 설치 모드에서 Service Binding Operator를 설치하는 데 알려진 문제가 있습니다. 적절한 네임스페이스 범위 역할 기반 액세스 제어(RBAC) 규칙이 없으면 Service Binding Operator에서 자동으로 감지 및 바인딩할 수 있는 몇 가지 알려진 Operator 지원 서비스에 애플리케이션을 성공적으로 바인딩하는 것을 방지할 수 있습니다. 이 경우 다음 예와 유사한 오류 메시지를 생성합니다.

오류 메시지의 예

`postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"``postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 해결방법:

모든 네임스페이스설치 모드에서 Service Binding Operator를 설치합니다. 결과적으로 적절한 클러스터 범위 RBAC 규칙이 존재하며 바인딩이 성공합니다.해결방법 2:

모든 네임스페이스설치 모드에 Service Binding Operator를 설치할 수 없는 경우 Service Binding Operator가 설치된 네임스페이스에 다음 역할 바인딩을 설치합니다.예: Crunchy Postgres Operator의 역할 바인딩

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사양에 따라

ClusterWorkloadResourceMapping리소스를 변경할 때 Service Binding Operator는ClusterWorkloadResourceMapping리소스의 이전 버전을 사용하여 현재 예상된 바인딩 데이터를 제거해야 합니다. 현재ClusterWorkloadResourceMapping리소스를 변경하면 Service Binding Operator는ClusterWorkloadResourceMapping리소스의 최신 버전을 사용하여 바인딩 데이터를 제거합니다. 결과적으로 {the servicebinding-title}은 바인딩 데이터를 잘못 제거할 수 있습니다. 해결 방법으로 다음 단계를 수행합니다.-

해당

ClusterWorkloadResourceMapping리소스를 사용하는ServiceBinding리소스를 삭제합니다. -

ClusterWorkloadResourceMapping리소스를 수정합니다. -

1단계에서 제거한

ServiceBinding리소스를 다시 적용합니다.

-

해당

6.1.7. Service Binding Operator 1.1.1 릴리스 노트

Service Binding Operator 1.1.1는 OpenShift Container Platform 4.7, 4.8, 4.9 및 4.10에서 사용할 수 있습니다.

6.1.7.1. 해결된 문제

-

이번 업데이트 이전에는 Service Binding Operator Helm 차트에 대한 보안 취약점

CVE-2021-38561이 기록되었습니다. 이번 업데이트에서는CVE-2021-38561오류를 수정하고golang.org/x/text패키지를 v0.3.6에서 v0.3.7로 업데이트합니다. APPSVC-1124 -

이번 업데이트 이전에는 Developer Sandbox 사용자에게

ClusterWorkloadResourceMapping리소스를 읽을 수 있는 충분한 권한이 없었습니다. 결과적으로 Service Binding Operator에서 모든 서비스 바인딩에 성공하지 못했습니다. 이번 업데이트를 통해 이제 Service Binding Operator에 Developer Sandbox 사용자를 포함하여 인증된 모든 항목에 대한 적절한 RBAC(역할 기반 액세스 제어) 규칙이 포함됩니다. 이러한 RBAC 규칙을 사용하면 Service Binding Operator에서 개발자 샌드박스 사용자에 대한ClusterWorkloadResourceMapping리소스를가져오고서비스 바인딩을 성공적으로 처리할 수 있습니다.APPSVC-1135

6.1.7.2. 확인된 문제

현재 단일 네임스페이스 설치 모드에서 Service Binding Operator를 설치하는 데 알려진 문제가 있습니다. 적절한 네임스페이스 범위 역할 기반 액세스 제어(RBAC) 규칙이 없으면 Service Binding Operator에서 자동으로 감지 및 바인딩할 수 있는 몇 가지 알려진 Operator 지원 서비스에 애플리케이션을 성공적으로 바인딩하는 것을 방지할 수 있습니다. 이 경우 다음 예와 유사한 오류 메시지를 생성합니다.

오류 메시지의 예

`postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"``postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 해결방법:

모든 네임스페이스설치 모드에서 Service Binding Operator를 설치합니다. 결과적으로 적절한 클러스터 범위 RBAC 규칙이 존재하며 바인딩이 성공합니다.해결방법 2:

모든 네임스페이스설치 모드에 Service Binding Operator를 설치할 수 없는 경우 Service Binding Operator가 설치된 네임스페이스에 다음 역할 바인딩을 설치합니다.예: Crunchy Postgres Operator의 역할 바인딩

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 현재

ClusterWorkloadResourceMapping리소스를 수정할 때 Service Binding Operator가 올바른 동작을 구현하지 않습니다. 해결 방법으로 다음 단계를 수행합니다.-

해당

ClusterWorkloadResourceMapping리소스를 사용하는ServiceBinding리소스를 삭제합니다. -

ClusterWorkloadResourceMapping리소스를 수정합니다. -

1단계에서 제거한

ServiceBinding리소스를 다시 적용합니다.

-

해당

6.1.8. Service Binding Operator 1.1 릴리스 노트

Service Binding Operator는 이제 OpenShift Container Platform 4.7, 4.8, 4.9 및 4.10에서 사용할 수 있습니다.

6.1.8.1. 새로운 기능

이 섹션에서는 Service Binding Operator 1.1의 새로운 기능도 소개합니다.

서비스 바인딩 옵션

- 워크로드 리소스 매핑: 보조 워크로드에 대해 바인딩 데이터를 예상해야 하는 정확한 위치를 정의합니다.

- 라벨 선택기를 사용하여 새 워크로드를 바인딩합니다.

6.1.8.2. 해결된 문제

- 이번 업데이트 이전에는 라벨 선택기를 사용하여 워크로드를 선택하는 데 사용한 서비스 바인딩이 지정된 라벨 선택기와 일치하는 새 워크로드로 프로젝트 서비스 바인딩 데이터가되지 않았습니다. 결과적으로 Service Binding Operator가 이러한 새 워크로드를 정기적으로 바인딩할 수 없었습니다. 이번 업데이트를 통해 서비스 바인딩에서 지정된 라벨 선택기와 일치하는 새 워크로드에 프로젝트 서비스 바인딩 데이터를 제공합니다. 이제 Service Binding Operator에서 이러한 새 워크로드를 정기적으로 찾고 바인딩합니다. APPSVC-1083

6.1.8.3. 확인된 문제

현재 단일 네임스페이스 설치 모드에서 Service Binding Operator를 설치하는 데 알려진 문제가 있습니다. 적절한 네임스페이스 범위 역할 기반 액세스 제어(RBAC) 규칙이 없으면 Service Binding Operator에서 자동으로 감지 및 바인딩할 수 있는 몇 가지 알려진 Operator 지원 서비스에 애플리케이션을 성공적으로 바인딩하는 것을 방지할 수 있습니다. 이 경우 다음 예와 유사한 오류 메시지를 생성합니다.

오류 메시지의 예

`postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"``postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 해결방법:

모든 네임스페이스설치 모드에서 Service Binding Operator를 설치합니다. 결과적으로 적절한 클러스터 범위 RBAC 규칙이 존재하며 바인딩이 성공합니다.해결방법 2:

모든 네임스페이스설치 모드에 Service Binding Operator를 설치할 수 없는 경우 Service Binding Operator가 설치된 네임스페이스에 다음 역할 바인딩을 설치합니다.예: Crunchy Postgres Operator의 역할 바인딩

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 현재

ClusterWorkloadResourceMapping리소스를 수정할 때 Service Binding Operator가 올바른 동작을 구현하지 않습니다. 해결 방법으로 다음 단계를 수행합니다.-

해당

ClusterWorkloadResourceMapping리소스를 사용하는ServiceBinding리소스를 삭제합니다. -

ClusterWorkloadResourceMapping리소스를 수정합니다. -

1단계에서 제거한

ServiceBinding리소스를 다시 적용합니다.

-

해당

6.1.9. Service Binding Operator 1.0.1 릴리스 노트

Service Binding Operator는 이제 OpenShift Container Platform 4.7, 4.8 및 4.9에서 사용할 수 있습니다.

Service Binding Operator 1.0.1은 OpenShift Container Platform 4.9 이상을 지원합니다.

- IBM Power Systems

- IBM Z 및 LinuxONE

Service Binding Operator 1.0.1의 CRD(사용자 정의 리소스 정의)는 다음 API를 지원합니다.

-

binding.operators.coreos.comAPI 그룹을 사용하여 서비스 바인딩. servicebinding.ioAPI 그룹을 사용하는 서비스 바인딩(Spec API Tech Preview) 입니다.중요servicebinding.ioAPI 그룹이 포함된 Service Binding(Spec API Tech Preview) 은 기술 프리뷰 기능 전용입니다. 기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원되지 않으며 기능적으로 완전하지 않을 수 있습니다. 따라서 프로덕션 환경에서 사용하는 것은 권장하지 않습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.Red Hat 기술 프리뷰 기능의 지원 범위에 대한 자세한 내용은 기술 프리뷰 기능 지원 범위를 참조하십시오.

6.1.9.1. 지원 매트릭스

이 릴리스의 일부 기능은 현재 기술 프리뷰 단계에 있습니다. 이러한 실험적 기능은 프로덕션용이 아닙니다.

아래 표에서 기능은 다음 상태로 표시됩니다.

- TP: 기술 프리뷰

- GA: 상용 버전

해당 기능은 Red Hat Customer Portal의 지원 범위를 참조하십시오.

| 기능 | Service Binding Operator 1.0.1 |

|---|---|

|

| GA |

|

| TP |

6.1.9.2. 해결된 문제

-

이번 업데이트 이전에는

postgresql.k8s.enterpriesedb.io/v1API의클러스터사용자 정의 리소스(CR)의 데이터 값을 바인딩하기 전에 CR의.metadata.name필드에서호스트바인딩 값을 수집했습니다. 수집된 바인딩 값은 잘못된 호스트 이름이며.status.writeService필드에서 올바른 호스트 이름을 사용할 수 있습니다. 이번 업데이트를 통해 Service Binding Operator에서 백업 서비스 CR에서 바인딩 데이터 값을 노출하는 데 사용하는 주석이 이제.status.writeService필드에서호스트바인딩 값을 수집하도록 수정되었습니다. Service Binding Operator는 이러한 수정된 주석을 사용하여 호스트 및공급자바인딩에서 올바른호스트이름을 예상합니다. APPSVC-1040 -

이번 업데이트 이전에는

postgres-operator.crunchydata.com/v1beta1API의PostgresClusterCR을 바인딩할 때 바인딩 데이터 값에 데이터베이스 인증서 값이 포함되지 않았습니다. 이로 인해 애플리케이션이 데이터베이스에 연결하지 못했습니다. 이번 업데이트를 통해 Service Binding Operator에서 백업 서비스 CR에서 바인딩 데이터를 노출하는 데 사용하는 주석을 수정하여 이제 데이터베이스 인증서가 포함됩니다. Service Binding Operator는 이러한 수정된 주석을 사용하여 올바른ca.crt,tls.crt및tls.key인증서 파일을 만듭니다. APPSVC-1045 -

이번 업데이트 이전에는

pxc.percona.comAPI의PerconaXtraDBClusterCR(사용자 정의 리소스)을 바인딩할 때 바인딩 데이터 값에포트및데이터베이스값이 포함되지 않았습니다. 이러한 바인딩 값은 이미 예상된 다른 값과 함께 애플리케이션에서 데이터베이스 서비스에 성공적으로 연결하는 데 필요합니다. 이번 업데이트를 통해 Service Binding Operator에서 백업 서비스 CR에서 바인딩 데이터 값을 노출하는 데 사용하는 주석이 이제 추가포트및데이터베이스바인딩 값을 배포하도록 수정되었습니다. Service Binding Operator는 이러한 수정된 주석을 사용하여 애플리케이션이 데이터베이스 서비스에 성공적으로 연결하는 데 사용할 수 있는 전체 바인딩 값 세트를 프로젝트에 적용합니다. APPSVC-1073

6.1.9.3. 확인된 문제

현재 단일 네임스페이스 설치 모드에 Service Binding Operator를 설치할 때 적절한 네임스페이스 범위의 역할 기반 액세스 제어(RBAC) 규칙이 없으면 Service Binding Operator에서 자동으로 바인딩하고 바인딩할 수 있는 몇 가지 알려진 Operator 지원 서비스에 애플리케이션을 바인딩하지 않습니다. 또한 다음 오류 메시지가 생성됩니다.

오류 메시지의 예

`postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"``postgresclusters.postgres-operator.crunchydata.com "hippo" is forbidden: User "system:serviceaccount:my-petclinic:service-binding-operator" cannot get resource "postgresclusters" in API group "postgres-operator.crunchydata.com" in the namespace "my-petclinic"`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 해결방법:

모든 네임스페이스설치 모드에서 Service Binding Operator를 설치합니다. 결과적으로 적절한 클러스터 범위 RBAC 규칙이 존재하며 바인딩이 성공합니다.해결방법 2:

모든 네임스페이스설치 모드에 Service Binding Operator를 설치할 수 없는 경우 Service Binding Operator가 설치된 네임스페이스에 다음 역할 바인딩을 설치합니다.예: Crunchy Postgres Operator의 역할 바인딩

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.10. Service Binding Operator 1.0 릴리스 노트

Service Binding Operator는 이제 OpenShift Container Platform 4.7, 4.8 및 4.9에서 사용할 수 있습니다.

Service Binding Operator 1.0의 CRD(사용자 정의 리소스 정의)는 다음 API를 지원합니다.

-

binding.operators.coreos.comAPI 그룹을 사용하여 서비스 바인딩. servicebinding.ioAPI 그룹을 사용하는 서비스 바인딩(Spec API Tech Preview) 입니다.중요servicebinding.ioAPI 그룹이 포함된 Service Binding(Spec API Tech Preview) 은 기술 프리뷰 기능 전용입니다. 기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원되지 않으며 기능적으로 완전하지 않을 수 있습니다. 따라서 프로덕션 환경에서 사용하는 것은 권장하지 않습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.Red Hat 기술 프리뷰 기능의 지원 범위에 대한 자세한 내용은 기술 프리뷰 기능 지원 범위를 참조하십시오.

6.1.10.1. 지원 매트릭스

이 릴리스의 일부 기능은 현재 기술 프리뷰 단계에 있습니다. 이러한 실험적 기능은 프로덕션용이 아닙니다.

아래 표에서 기능은 다음 상태로 표시됩니다.

- TP: 기술 프리뷰

- GA: 상용 버전

해당 기능은 Red Hat Customer Portal의 지원 범위를 참조하십시오.

| 기능 | Service Binding Operator 1.0 |

|---|---|

|

| GA |

|

| TP |

6.1.10.2. 새로운 기능

Service Binding Operator 1.0은 OpenShift Container Platform 4.9 이상을 지원합니다.

- IBM Power Systems

- IBM Z 및 LinuxONE

이 섹션에서는 Service Binding Operator 1.0의 새로운 기능을 소개합니다.

서비스의 데이터 바인딩 노출

- CRD, CR(사용자 정의 리소스) 또는 리소스에 있는 주석을 기반으로 합니다.

- OLM(Operator Lifecycle Manager) 설명자에 있는 설명자를 기반으로 합니다.

- 프로비저닝된 서비스 지원

워크로드 프로젝션

- 볼륨 마운트를 사용하여 데이터를 파일로 바인딩하기 위한 프로젝션.

- 바인딩 데이터를 환경 변수로 프로젝션합니다.

서비스 바인딩 옵션

- 워크로드 네임스페이스와 다른 네임스페이스에서 서비스를 바인딩합니다.

- 프로젝트 바인딩 데이터를 특정 컨테이너 워크로드에 바인딩합니다.

- 백업 서비스 CR이 소유한 리소스의 바인딩 데이터를 자동 감지합니다.

- 노출된 바인딩 데이터에서 사용자 정의 바인딩 데이터를 작성합니다.

-

PodSpec호환 워크로드 리소스를 지원합니다.

보안

- RBAC(역할 기반 액세스 제어) 지원.

6.2. Service Binding Operator 이해

애플리케이션 개발자는 워크로드를 빌드하고 연결하기 위해 백업 서비스에 액세스해야 합니다. 각 서비스 공급자가 시크릿에 액세스하여 워크로드에 사용할 수 있는 다른 방법을 제안하기 때문에 항상 워크로드를 지원하는 것은 어려울 수 있습니다. 또한 이러한 워크로드와 백업 서비스를 함께 이 바인딩의 수동 구성 및 유지 관리로 인해 프로세스가 번거롭고 비효율적이며 오류가 발생하기도 합니다.

서비스 바인딩 Operator를 사용하면 애플리케이션 개발자가 바인딩 연결을 구성하는 수동 프로시저 없이 Operator 관리 지원 서비스와 함께 워크로드를 쉽게 바인딩할 수 있습니다.

6.2.1. 서비스 바인딩 용어

이 섹션에서는 서비스 바인딩에 사용되는 기본 용어를 요약합니다.

| 서비스 바인딩 | 서비스에 대한 정보를 워크로드에 제공하는 작업을 나타냅니다. 예를 들면, Java 애플리케이션과 필요한 데이터베이스 간 자격 증명 교환 설정 등이 있습니다. |

| 백업 서비스 | 애플리케이션이 네트워크를 통해 일반 작업의 일부로 사용하는 서비스 또는 소프트웨어입니다. 예를 들어 데이터베이스, 메시지 브로커, REST 엔드포인트가 있는 애플리케이션, 이벤트 스트림, APM(Application Performance Monitor) 또는 HSM(Hardware Security Module)이 있습니다. |

| 워크로드(애플리케이션) | 컨테이너 내에서 실행되는 모든 프로세스입니다. 예를 들어 Spring Boot 애플리케이션, NodeJS Express 애플리케이션 또는 Ruby on Rails 애플리케이션이 있습니다. |

| 데이터 바인딩 | 클러스터 내의 다른 리소스의 동작을 구성하는 데 사용하는 서비스에 대한 정보입니다. 예를 들면 인증 정보, 연결 세부 정보, 볼륨 마운트 또는 시크릿이 있습니다. |

| 바인딩 연결 | 바인딩 가능한 백업 서비스와 해당 백업 서비스가 필요한 애플리케이션 등 연결된 구성 요소 간 상호 작용을 설정하는 모든 연결입니다. |

6.2.2. Service Binding Operator 정보

Service Binding Operator는 컨트롤러 및 서비스 바인딩에 필요한 CRD(사용자 정의 리소스 정의)로 구성됩니다. 워크로드 및 백업 서비스의 데이터 플레인을 관리합니다. Service Binding Controller는 백업 서비스의 컨트롤 플레인에서 사용할 수 있는 데이터를 읽습니다. 그런 다음 ServiceBinding 리소스를 통해 지정된 규칙에 따라 이 데이터를 워크로드에 투사합니다.

결과적으로 Service Binding Operator를 사용하면 워크로드와 바인딩 데이터를 자동으로 수집하고 공유하여 서비스 또는 외부 서비스를 워크로드에서 사용할 수 있습니다. 이 프로세스에는 백업 서비스를 바인딩하고 워크로드와 서비스를 함께 바인딩하는 작업이 포함됩니다.

6.2.2.1. Operator에서 관리하는 백업 서비스를 바인딩 가능하게 만들기

서비스를 바인딩 가능한 Operator 공급자로 만들려면 Operator에서 제공하는 서비스와 바인딩하는 데 필요한 바인딩 데이터를 워크로드에서 노출해야 합니다. 지원 서비스를 관리하는 Operator의 CRD에서 주석 또는 설명자로 바인딩 데이터를 제공할 수 있습니다.

6.2.2.2. 백업 서비스와 함께 워크로드 바인딩

Service Binding Operator를 애플리케이션 개발자로 사용하여 바인딩 연결 설정의 의도를 선언해야 합니다. 백업 서비스를 참조하는 ServiceBinding CR을 생성해야 합니다. 이 작업은 Service Binding Operator가 워크로드에 노출된 바인딩 데이터를 투사하도록 트리거합니다. Service Binding Operator는 선언된 의도를 수신하고 지원 서비스와 함께 워크로드를 바인딩합니다.

Service Binding Operator의 CRD는 다음 API를 지원합니다.

-

binding.operators.coreos.comAPI 그룹을 사용하여 서비스 바인딩. -

servicebinding.ioAPI 그룹이 있는 서비스 바인딩(Spec API) 입니다.

Service Binding Operator를 사용하면 다음을 수행할 수 있습니다.

- 워크로드를 Operator 관리 백업 서비스에 바인딩합니다.

- 바인딩 데이터 구성을 자동화합니다.

- 서비스 운영자에게 낮은 수준의 관리 환경을 제공하여 서비스에 대한 액세스를 프로비저닝하고 관리합니다.

- 클러스터 환경에서 불일치를 제거하는 일관되고 선언적 서비스 바인딩 방법으로 개발 라이프사이클을 보강합니다.

6.2.3. 주요 기능

서비스의 데이터 바인딩 노출

- CRD, CR(사용자 정의 리소스) 또는 리소스에 있는 주석을 기반으로 합니다.

워크로드 프로젝션

- 볼륨 마운트를 사용하여 데이터를 파일로 바인딩하기 위한 프로젝션.

- 바인딩 데이터를 환경 변수로 프로젝션합니다.

서비스 바인딩 옵션

- 워크로드 네임스페이스와 다른 네임스페이스에서 서비스를 바인딩합니다.

- 프로젝트 바인딩 데이터를 특정 컨테이너 워크로드에 바인딩합니다.

- 백업 서비스 CR이 소유한 리소스의 바인딩 데이터를 자동 감지합니다.

- 노출된 바인딩 데이터에서 사용자 정의 바인딩 데이터를 작성합니다.

-

PodSpec호환 워크로드 리소스를 지원합니다.

보안

- RBAC(역할 기반 액세스 제어) 지원.

6.2.4. API 차이점

Service Binding Operator의 CRD는 다음 API를 지원합니다.

-

binding.operators.coreos.comAPI 그룹을 사용하여 서비스 바인딩. -

servicebinding.ioAPI 그룹이 있는 서비스 바인딩(Spec API) 입니다.

이 두 API 그룹에는 비슷한 기능이 있지만 완전히 동일하지는 않습니다. 다음은 이러한 API 그룹의 전체 차이점 목록입니다.

| 기능 | binding.operators.coreos.com API 그룹에서 지원 | servicebinding.io API 그룹에서 지원 | 참고 |

|---|---|---|---|

| 프로비저닝된 서비스에 바인딩 | 있음 | 있음 | 해당 없음 (N/A) |

| 직접 보안 프로젝션 | 있음 | 있음 | 해당 없음 (N/A) |

| 파일로 바인딩 | 있음 | 있음 |

|

| 환경 변수로 바인딩 | 있음 | 있음 |

|

| 라벨 선택기를 사용하여 워크로드 선택 | 있음 | 있음 | 해당 없음 (N/A) |

|

바인딩 리소스 탐지 ( | 있음 | 없음 |

|

| 이름 지정 전략 | 있음 | 없음 |

|

| 컨테이너 경로 | 있음 | 부분 |

|

| 컨테이너 이름 필터링 | 없음 | 있음 |

|

| 보안 경로 | 있음 | 없음 |

|

| 대체 바인딩 소스(예: 주석의 바인딩 데이터) | 있음 | Service Binding Operator에서 허용 | 이 사양을 사용하려면 프로비저닝된 서비스 및 시크릿에서 바인딩 데이터를 가져와야 합니다. 그러나 사양을 엄격하게 읽을 경우 다른 바인딩 데이터 소스에 대한 지원이 허용됩니다.However, a strict reading of the specification suggests that support for other binding data sources is allowed. 이 팩트를 사용하여 Service Binding Operator는 다양한 소스에서 바인딩 데이터를 가져올 수 있습니다(예: 주석에서 바인딩 데이터를 가져오기). Service Binding Operator는 API 그룹 모두에서 이러한 소스를 지원합니다. |

6.3. Service Binding Operator 설치

이 가이드에서는 클러스터 관리자에게 Service Binding Operator를 OpenShift Container Platform 클러스터에 설치하는 프로세스를 안내합니다.

OpenShift Container Platform 4.7 이상에 Service Binding Operator를 설치할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다. - 클러스터에 Marketplace 기능이 활성화되었거나 Red Hat Operator 카탈로그 소스가 수동으로 구성되어 있습니다.

6.3.1. 웹 콘솔을 사용하여 Service Binding Operator 설치

OpenShift Container Platform OperatorHub를 사용하여 Service Binding Operator를 설치할 수 있습니다. Service Binding Operator를 설치하면 서비스 바인딩 구성에 필요한 CR(사용자 정의 리소스)이 Operator와 함께 자동으로 설치됩니다.

절차

- 웹 콘솔의 관리자 화면에서 Operator → OperatorHub로 이동합니다.

-

키워드로 필터링 박스를 사용하여 카탈로그에서

Service Binding Operator를 검색합니다. Service Binding Operator 타일을 클릭합니다. - Service Binding Operator 페이지에서 Operator에 대한 간략한 설명을 확인합니다. 설치를 클릭합니다.

Operator 설치 페이지에서 다음을 수행합니다.

-

Installation Mode로 All namespaces on the cluste(default)를 선택합니다. 이 모드에서는 기본

openshift-operators네임스페이스에 Operator가 설치되므로 Operator가 클러스터의 모든 네임스페이스를 감시하고 사용 가능하게 만들 수 있습니다. - Approval Strategy으로 Automatic을 선택합니다. 그러면 Operator에 향후 지원되는 업그레이드가 OLM(Operator Lifecycle Manager)에 의해 자동으로 처리됩니다. Manual 승인 전략을 선택하면 OLM에서 업데이트 요청을 생성합니다. 클러스터 관리자는 Operator를 새 버전으로 업데이트하려면 OLM 업데이트 요청을 수동으로 승인해야 합니다.

Update Channel을 선택합니다.

- 기본적으로 stable 채널을 사용하면 Service Binding Operator의 안정적인 최신 릴리스를 설치할 수 있습니다.

-

Installation Mode로 All namespaces on the cluste(default)를 선택합니다. 이 모드에서는 기본

설치를 클릭합니다.

참고Operator는

openshift-operators네임스페이스에 자동으로 설치됩니다.- 설치된 Operator의 사용 가능 창에서 Operator 보기를 클릭합니다. Installed Operators 페이지의 목록에 해당 Operator가 나타납니다.

- Service Binding Operator가 성공적으로 설치되었는지 확인하려면 상태가 성공으로 설정되어 있는지 확인합니다.

6.3.2. 추가 리소스

6.4. 서비스 바인딩 시작하기

Service Binding Operator는 워크로드 및 백업 서비스의 데이터 플레인을 관리합니다. 이 가이드에서는 데이터베이스 인스턴스를 생성하고, 애플리케이션을 배포하며, Service Binding Operator를 사용하여 애플리케이션과 데이터베이스 서비스 간 바인딩 연결을 생성하는 데 도움이 되는 예제를 제공합니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다. -

ocCLI를 설치했습니다. - OperatorHub에서 Service Binding Operator를 설치했습니다.

v5 업데이트 채널을 사용하여 OperatorHub에서 OperatorHub에서 5.1.2 버전의 Crunchy Postgres for Kubernetes Operator를 설치했습니다. 설치된 Operator는

my-petclinic네임스페이스와 같이 적절한 네임스페이스에서 사용할 수 있습니다.참고oc create namespace my-petclinic명령을 사용하여 네임스페이스를 생성할 수 있습니다.

6.4.1. PostgreSQL 데이터베이스 인스턴스 생성

PostgreSQL 데이터베이스 인스턴스를 생성하려면 PostgresCluster 사용자 정의 리소스(CR)를 생성하고 데이터베이스를 구성해야 합니다.

절차

쉘에서 다음 명령을 실행하여

my-petclinic네임스페이스에PostgresClusterCR을 생성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이

PostgresClusterCR에 추가된 주석은 서비스 바인딩 연결을 활성화하고 Operator 조정을 트리거합니다.출력에서 데이터베이스 인스턴스가 생성되었는지 확인합니다.

출력 예

postgrescluster.postgres-operator.crunchydata.com/hippo created

postgrescluster.postgres-operator.crunchydata.com/hippo createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 데이터베이스 인스턴스를 생성한 후

my-petclinic네임스페이스의 모든 Pod가 실행 중인지 확인합니다.oc get pods -n my-petclinic

$ oc get pods -n my-petclinicCopy to Clipboard Copied! Toggle word wrap Toggle overflow 표시되는 데 몇 분 정도 걸리며 데이터베이스가 생성되고 구성되었는지 확인합니다.

출력 예

NAME READY STATUS RESTARTS AGE hippo-backup-9rxm-88rzq 0/1 Completed 0 2m2s hippo-instance1-6psd-0 4/4 Running 0 3m28s hippo-repo-host-0 2/2 Running 0 3m28s

NAME READY STATUS RESTARTS AGE hippo-backup-9rxm-88rzq 0/1 Completed 0 2m2s hippo-instance1-6psd-0 4/4 Running 0 3m28s hippo-repo-host-0 2/2 Running 0 3m28sCopy to Clipboard Copied! Toggle word wrap Toggle overflow 데이터베이스가 구성된 후 샘플 애플리케이션을 배포하여 데이터베이스 서비스에 연결할 수 있습니다.

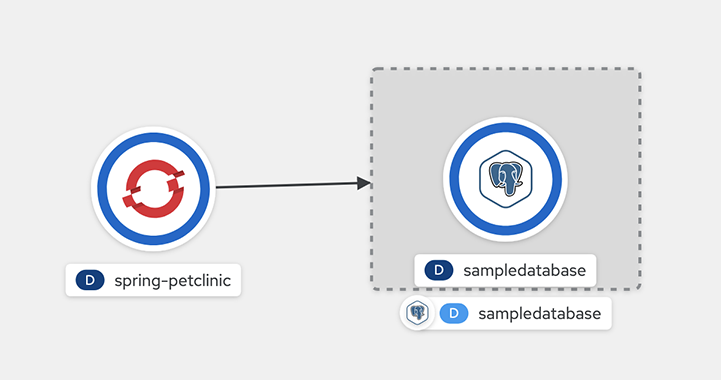

6.4.2. Spring PetClinic 샘플 애플리케이션 배포

OpenShift Container Platform 클러스터에 Spring PetClinic 샘플 애플리케이션을 배포하려면 배포 구성을 사용하고 애플리케이션을 테스트할 수 있도록 로컬 환경을 구성해야 합니다.

절차

쉘에서 다음 명령을 실행하여

PostgresCluster사용자 정의 리소스(CR)를 사용하여spring-petclinic애플리케이션을 배포합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에서 Spring PetClinic 샘플 애플리케이션이 생성되고 배포되었는지 확인합니다.

출력 예

deployment.apps/spring-petclinic created service/spring-petclinic created

deployment.apps/spring-petclinic created service/spring-petclinic createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고웹 콘솔의 개발자 화면에 컨테이너 이미지를 사용하여 애플리케이션을 배포하는 경우 고급 옵션 의 Deployment 섹션에서 다음 환경 변수를 입력해야 합니다.

- 이름: SPRING_PROFILES_ACTIVE

- 값: postgres

다음 명령을 실행하여 애플리케이션이 아직 데이터베이스 서비스에 연결되지 않았는지 확인합니다.

oc get pods -n my-petclinic

$ oc get pods -n my-petclinicCopy to Clipboard Copied! Toggle word wrap Toggle overflow CrashLoopBackOff상태를 표시하는 데 몇 분이 걸립니다.출력 예

NAME READY STATUS RESTARTS AGE spring-petclinic-5b4c7999d4-wzdtz 0/1 CrashLoopBackOff 4 (13s ago) 2m25s

NAME READY STATUS RESTARTS AGE spring-petclinic-5b4c7999d4-wzdtz 0/1 CrashLoopBackOff 4 (13s ago) 2m25sCopy to Clipboard Copied! Toggle word wrap Toggle overflow 이 단계에서 Pod가 시작되지 않습니다. 애플리케이션과 상호 작용하려고 하면 오류가 반환됩니다.

애플리케이션의 경로를 생성하기 위해 서비스를 노출합니다.

oc expose service spring-petclinic -n my-petclinic

$ oc expose service spring-petclinic -n my-petclinicCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력은 Spring

-petclinic서비스가 노출되고 Spring PetClinic 샘플 애플리케이션의 경로가 생성되는 것을 확인합니다.출력 예

route.route.openshift.io/spring-petclinic exposed

route.route.openshift.io/spring-petclinic exposedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Service Binding Operator를 사용하여 애플리케이션을 데이터베이스 서비스에 연결할 수 있습니다.

6.4.3. Spring PetClinic 샘플 애플리케이션을 PostgreSQL 데이터베이스 서비스에 연결

샘플 애플리케이션을 데이터베이스 서비스에 연결하려면 Service Binding Operator를 트리거하는 ServiceBinding CR(사용자 정의 리소스)을 생성하여 바인딩 데이터를 애플리케이션에 투사해야 합니다.

절차

바인딩 데이터를 프로젝트에

ServiceBindingCR을 생성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에서는

ServiceBindingCR이 샘플 애플리케이션에 바인딩 데이터를 배포하도록 생성되었는지 확인합니다.출력 예

servicebinding.binding.operators.coreos.com/spring-petclinic created

servicebinding.binding.operators.coreos.com/spring-petclinic createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 서비스 바인딩 요청이 성공했는지 확인합니다.

oc get servicebindings -n my-petclinic

$ oc get servicebindings -n my-petclinicCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

NAME READY REASON AGE spring-petclinic-pgcluster True ApplicationsBound 7s

NAME READY REASON AGE spring-petclinic-pgcluster True ApplicationsBound 7sCopy to Clipboard Copied! Toggle word wrap Toggle overflow 기본적으로 데이터베이스 서비스의 바인딩 데이터의 값은 샘플 애플리케이션을 실행하는 워크로드 컨테이너에 파일로 프로젝션됩니다. 예를 들어 Secret 리소스의 모든 값은

bindings/spring-petclinic-pgcluster디렉터리에 예상됩니다.참고선택적으로 디렉터리 콘텐츠를 출력하여 애플리케이션의 파일에 예상 바인딩 데이터가 포함되어 있는지 확인할 수도 있습니다.

for i in username password host port type; do oc exec -it deploy/spring-petclinic -n my-petclinic -- /bin/bash -c 'cd /tmp; find /bindings/*/'$i' -exec echo -n {}:" " \; -exec cat {} \;'; echo; done$ for i in username password host port type; do oc exec -it deploy/spring-petclinic -n my-petclinic -- /bin/bash -c 'cd /tmp; find /bindings/*/'$i' -exec echo -n {}:" " \; -exec cat {} \;'; echo; doneCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예: 시크릿 리소스의 모든 값

/bindings/spring-petclinic-pgcluster/username: <username> /bindings/spring-petclinic-pgcluster/password: <password> /bindings/spring-petclinic-pgcluster/host: hippo-primary.my-petclinic.svc /bindings/spring-petclinic-pgcluster/port: 5432 /bindings/spring-petclinic-pgcluster/type: postgresql

/bindings/spring-petclinic-pgcluster/username: <username> /bindings/spring-petclinic-pgcluster/password: <password> /bindings/spring-petclinic-pgcluster/host: hippo-primary.my-petclinic.svc /bindings/spring-petclinic-pgcluster/port: 5432 /bindings/spring-petclinic-pgcluster/type: postgresqlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 애플리케이션 포트에서 포트 전달을 설정하여 로컬 환경에서 샘플 애플리케이션에 액세스합니다.

oc port-forward --address 0.0.0.0 svc/spring-petclinic 8080:80 -n my-petclinic

$ oc port-forward --address 0.0.0.0 svc/spring-petclinic 8080:80 -n my-petclinicCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Forwarding from 0.0.0.0:8080 -> 8080 Handling connection for 8080

Forwarding from 0.0.0.0:8080 -> 8080 Handling connection for 8080Copy to Clipboard Copied! Toggle word wrap Toggle overflow http://localhost:8080/petclinic 에 액세스합니다.

이제 localhost:8080에서 Spring PetClinic 샘플 애플리케이션에 원격으로 액세스하여 애플리케이션이 이제 데이터베이스 서비스에 연결되어 있음을 확인할 수 있습니다.

6.5. IBM Power Systems, IBM Z 및 LinuxONE에서 서비스 바인딩 시작하기

Service Binding Operator는 워크로드 및 백업 서비스의 데이터 플레인을 관리합니다. 이 가이드에서는 데이터베이스 인스턴스를 생성하고, 애플리케이션을 배포하며, Service Binding Operator를 사용하여 애플리케이션과 데이터베이스 서비스 간 바인딩 연결을 생성하는 데 도움이 되는 예제를 제공합니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다. -

ocCLI를 설치했습니다. - OperatorHub에서 Service Binding Operator를 설치했습니다.

6.5.1. PostgreSQL Operator 배포

절차

-

my-petclinic네임스페이스에 Dev4Devs PostgreSQL Operator를 배포하려면 쉘에서 다음 명령을 실행합니다.

- 1

- Operator 이미지입니다.

-

IBM Power:

quay.io/ibm/operator-registry-ppc64le:release-4.9 -

IBM Z 및 LinuxONE의 경우

quay.io/ibm/operator-registry-s390x:release-4.8

-