가상화

OpenShift Virtualization 설치, 사용법, 릴리스 정보

초록

1장. 정보

1.1. OpenShift Virtualization 정보

OpenShift Virtualization의 기능 및 지원 범위에 대해 알아보십시오.

1.1.1. OpenShift Virtualization으로 수행할 수 있는 작업

OpenShift Virtualization은 컨테이너 워크로드와 함께 가상 머신 워크로드를 실행하고 관리할 수 있는 OpenShift Container Platform의 애드온입니다.

OpenShift Virtualization은 Kubernetes 사용자 지정 리소스를 사용하여 가상화 작업을 활성화하여 OpenShift Container Platform 클러스터에 새 개체를 추가합니다. 다음과 같은 가상화 작업이 지원됩니다.

- Linux 및 Windows VM(가상 머신) 생성 및 관리

- 클러스터에서 서로 함께 Pod 및 VM 워크로드 실행

- 다양한 콘솔 및 CLI 툴을 통해 가상 머신에 연결

- 기존 가상 머신 가져오기 및 복제

- 가상 머신에 연결된 네트워크 인터페이스 컨트롤러 및 스토리지 디스크 관리

- 노드 간 실시간 가상 머신 마이그레이션

향상된 웹 콘솔에서 제공되는 그래픽 포털을 통해 OpenShift Container Platform 클러스터 컨테이너 및 인프라와 함께 가상화 리소스를 관리할 수 있습니다.

OpenShift Virtualization은 Red Hat OpenShift Data Foundation 기능과 원활하게 작동하도록 설계 및 테스트되었습니다.

OpenShift Data Foundation을 사용하여 OpenShift Virtualization을 배포할 때 Windows 가상 머신 디스크용 전용 스토리지 클래스를 생성해야 합니다. 자세한 내용은 Windows VM용 ODF PersistentVolume 최적화 를 참조하십시오.

OVN-Kubernetes,OpenShift SDN 또는 인증된 OpenShift CNI 플러그인에 나열된 다른 인증 네트워크 플러그인 중 하나와 함께 OpenShift Virtualization을 사용할 수 있습니다.

Compliance Operator 를 설치하고 ocp4-moderate 및 ocp4-moderate-node 프로필 을 사용하여 검사를 실행하여 OpenShift Virtualization 클러스터에서 규정 준수 문제를 확인할 수 있습니다. Compliance Operator는 NIST 인증 툴 인 OpenSCAP을 사용하여 보안 정책을 검사하고 적용합니다.

1.1.1.1. OpenShift Virtualization 지원 클러스터 버전

OpenShift Container Platform 4.16 클러스터에서 사용할 수 있도록 OpenShift Virtualization 4.16이 지원됩니다. OpenShift Virtualization의 최신 z-stream 릴리스를 사용하려면 먼저 OpenShift Container Platform의 최신 버전으로 업그레이드해야 합니다.

1.1.2. 가상 머신 디스크의 볼륨 및 액세스 모드 정보

알려진 스토리지 공급자와 스토리지 API를 사용하는 경우 볼륨 및 액세스 모드가 자동으로 선택됩니다. 그러나 스토리지 프로필이 없는 스토리지 클래스를 사용하는 경우 볼륨 및 액세스 모드를 구성해야 합니다.

최상의 결과를 얻으려면 RWX( ReadWriteMany ) 액세스 모드와 Block 볼륨 모드를 사용합니다. 이는 다음과 같은 이유로 중요합니다.

-

실시간 마이그레이션에는 RWX(

ReadWriteMany) 액세스 모드가 필요합니다. 블록볼륨 모드는Filesystem볼륨 모드보다 훨씬 더 잘 작동합니다. 이는Filesystem볼륨 모드가 파일 시스템 계층 및 디스크 이미지 파일을 포함하여 더 많은 스토리지 계층을 사용하기 때문입니다. 이러한 계층은 VM 디스크 스토리지에 필요하지 않습니다.예를 들어 Red Hat OpenShift Data Foundation을 사용하는 경우 CephFS 볼륨에 Ceph RBD 볼륨을 사용하는 것이 좋습니다.

다음 구성으로 가상 머신을 실시간 마이그레이션할 수 없습니다.

-

RWO(

ReadWriteOnce) 액세스 모드가 있는 스토리지 볼륨 - GPU와 같은 패스스루 기능

이러한 가상 머신에 대해 evictionStrategy 필드를 None 으로 설정합니다. None 전략은 노드를 재부팅하는 동안 VM의 전원을 끕니다.

1.1.3. 단일 노드 OpenShift 차이점

단일 노드 OpenShift에 OpenShift Virtualization을 설치할 수 있습니다.

그러나 Single-node OpenShift는 다음 기능을 지원하지 않습니다.

- 고가용성

- Pod 중단

- 실시간 마이그레이션

- 제거 전략이 구성된 가상 머신 또는 템플릿

1.2. 보안 정책

OpenShift Virtualization 보안 및 권한 부여에 대해 알아보십시오.

키 포인트

-

OpenShift Virtualization은 Pod 보안을 위해 현재 모범 사례를 적용하는 것을 목표로

제한된Kubernetes Pod 보안 표준 프로필을 준수합니다. - VM(가상 머신) 워크로드는 권한이 없는 Pod로 실행됩니다.

-

SCC( 보안 컨텍스트 제약 조건 )는

kubevirt-controller서비스 계정에 대해 정의됩니다. - OpenShift Virtualization 구성 요소의 TLS 인증서는 자동으로 갱신되고 순환됩니다.

1.2.1. 워크로드 보안 정보

기본적으로 VM(가상 머신) 워크로드는 OpenShift Virtualization에서 root 권한으로 실행되지 않으며 루트 권한이 필요한 OpenShift Virtualization 기능이 없습니다.

각 VM에 대해 virt-launcher Pod는 세션 모드에서 libvirt 인스턴스를 실행하여 VM 프로세스를 관리합니다. 세션 모드에서 libvirt 데몬은 루트가 아닌 사용자 계정으로 실행되며 동일한 사용자 식별자(UID)에서 실행 중인 클라이언트의 연결만 허용합니다. 따라서 VM은 권한이 없는 포드로 실행되며 최소 권한의 보안 원칙을 따릅니다.

1.2.2. TLS 인증서

OpenShift Virtualization 구성 요소의 TLS 인증서는 자동으로 갱신되고 순환됩니다. 수동으로 새로 고치지 않아도 됩니다.

자동 갱신 일정

TLS 인증서는 다음 일정에 따라 자동으로 삭제되고 교체됩니다.

- KubeVirt 인증서는 매일 갱신됩니다.

- CDI(Containerized Data Importer) 컨트롤러 인증서는 15일마다 갱신됩니다.

- MAC 풀 인증서는 매년 갱신됩니다.

자동 TLS 인증서 순환이 수행되어도 작업이 중단되지 않습니다. 예를 들면 다음 작업이 중단되지 않고 계속 수행됩니다.

- 마이그레이션

- 이미지 업로드

- VNC 및 콘솔 연결

1.2.3. 권한 부여

OpenShift Virtualization에서는 역할 기반 액세스 제어 (RBAC)를 사용하여 사용자 및 서비스 계정에 대한 권한을 정의합니다. 서비스 계정에 정의된 권한은 OpenShift Virtualization 구성 요소가 수행할 수 있는 작업을 제어합니다.

RBAC 역할을 사용하여 가상화 기능에 대한 사용자 액세스를 관리할 수도 있습니다. 예를 들어 관리자는 가상 머신을 시작하는 데 필요한 권한을 제공하는 RBAC 역할을 생성할 수 있습니다. 그러면 관리자가 특정 사용자에게 역할을 바인딩하여 액세스를 제한할 수 있습니다.

1.2.3.1. OpenShift Virtualization의 기본 클러스터 역할

클러스터 역할 집계를 사용하면 OpenShift Virtualization에서 기본 OpenShift Container Platform 클러스터 역할을 확장하여 가상화 오브젝트에 대한 액세스 권한을 포함합니다.

| 기본 클러스터 역할 | OpenShift Virtualization 클러스터 역할 | OpenShift Virtualization 클러스터 역할 설명 |

|---|---|---|

|

|

| 클러스터의 모든 OpenShift Virtualization 리소스를 볼 수 있지만 생성, 삭제, 수정 또는 액세스할 수 없는 사용자입니다. 예를 들어 사용자는 VM(가상 머신)이 실행 중이지만 이를 종료하거나 콘솔에 액세스할 수 없음을 확인할 수 있습니다. |

|

|

| 클러스터의 모든 OpenShift Virtualization 리소스를 수정할 수 있는 사용자입니다. 예를 들어 사용자가 VM을 생성하고 VM 콘솔에 액세스한 후 VM을 삭제할 수 있습니다. |

|

|

|

리소스 컬렉션 삭제 기능을 포함하여 모든 OpenShift Virtualization 리소스에 대한 전체 권한이 있는 사용자입니다. 사용자는 |

1.2.3.2. OpenShift Virtualization의 스토리지 기능에 대한 RBAC 역할

cdi-operator 및 cdi-controller 서비스 계정을 포함하여 CDI(Containerized Data Importer)에 다음 권한이 부여됩니다.

1.2.3.2.1. 클러스터 전체 RBAC 역할

| CDI 클러스터 역할 | Resources | verbs |

|---|---|---|

|

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

| API 그룹 | Resources | verbs |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

허용 목록: |

|

|

|

허용 목록: |

|

|

|

|

|

| API 그룹 | Resources | verbs |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.2.3.2.2. 네임스페이스가 지정된 RBAC 역할

| API 그룹 | Resources | verbs |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| API 그룹 | Resources | verbs |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.2.3.3. kubevirt-controller 서비스 계정에 대한 추가 SCC 및 권한

SCC(보안 컨텍스트 제약 조건)는 Pod에 대한 권한을 제어합니다. 이러한 권한에는 컨테이너 모음인 Pod에서 수행할 수 있는 작업과 액세스할 수 있는 리소스가 포함됩니다. Pod가 시스템에 수용되려면 일련의 조건을 함께 실행해야 하는데, SCC를 사용하여 이러한 조건을 정의할 수 있습니다.

virt-controller 는 클러스터의 가상 머신에 대해 virt-launcher Pod를 생성하는 클러스터 컨트롤러입니다. 이러한 Pod에는 kubevirt-controller 서비스 계정에서 권한을 부여합니다.

kubevirt-controller 서비스 계정에는 적절한 권한으로 virt-launcher Pod를 생성할 수 있도록 추가 SCC 및 Linux 기능이 부여됩니다. 이러한 확장된 권한을 통해 가상 머신은 일반적인 Pod 범위를 벗어나는 OpenShift Virtualization 기능을 사용할 수 있습니다.

kubevirt-controller 서비스 계정에는 다음 SCC가 부여됩니다.

-

scc.AllowHostDirVolumePlugin = true

가상 머신에서 hostpath 볼륨 플러그인을 사용할 수 있습니다. -

scc.AllowPrivilegedContainer = false

virt-launcher Pod가 권한 있는 컨테이너로 실행되지 않습니다. scc.AllowedCapabilities = []corev1.Capability{"SYS_NICE", "NET_BIND_SERVICE"}-

SYS_NICE를 사용하면 CPU 선호도를 설정할 수 있습니다. -

NET_BIND_SERVICE는 DHCP 및 Slirp 작업을 허용합니다.

-

kubevirt-controller에 대한 SCC 및 RBAC 정의 보기

oc 툴을 사용하여 kubevirt-controller에 대한 SecurityContextConstraints 정의를 볼 수 있습니다.

oc get scc kubevirt-controller -o yaml

$ oc get scc kubevirt-controller -o yaml

oc 툴을 사용하여 kubevirt-controller clusterrole에 대한 RBAC 정의를 볼 수 있습니다.

oc get clusterrole kubevirt-controller -o yaml

$ oc get clusterrole kubevirt-controller -o yaml1.3. OpenShift Virtualization Architecture

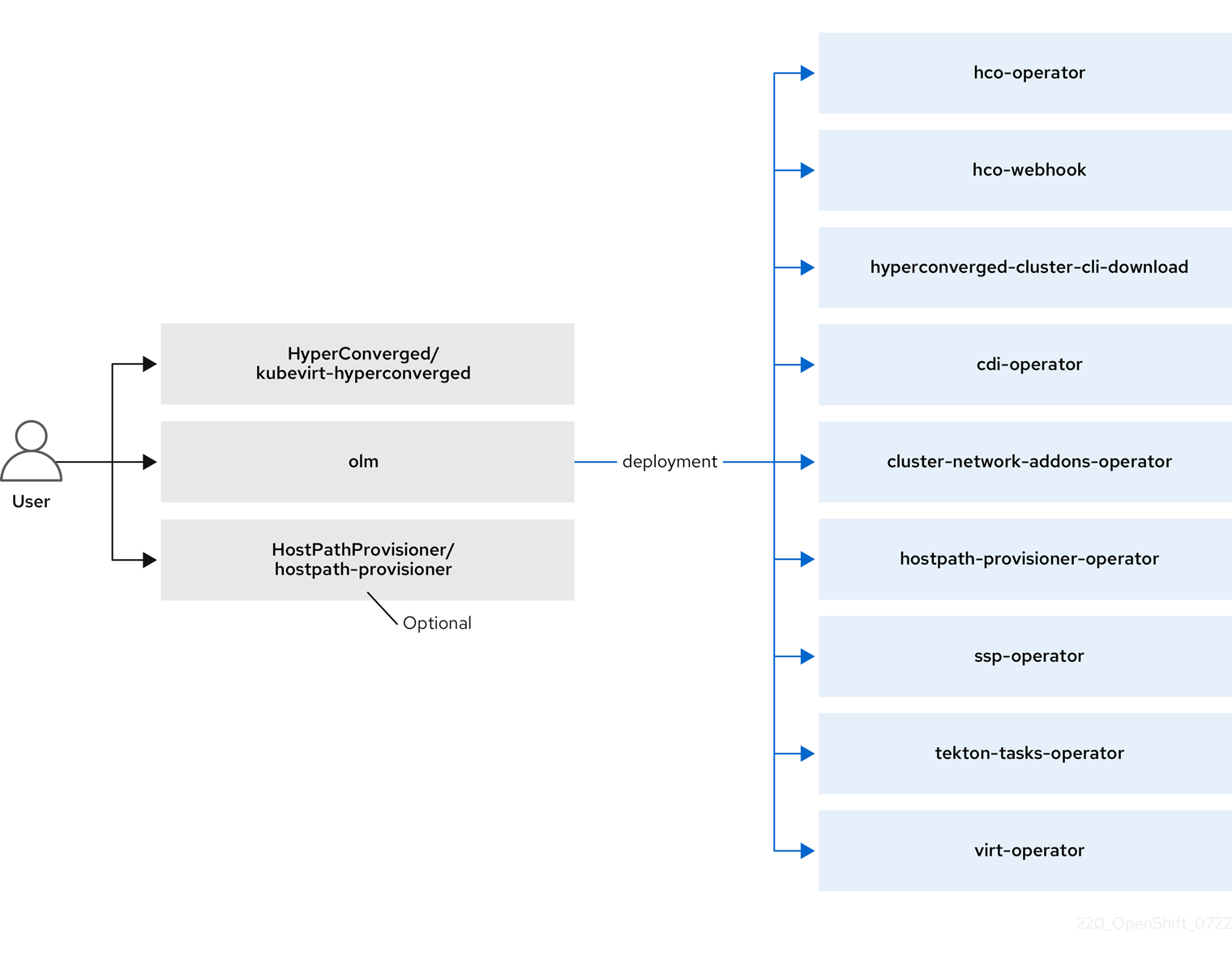

OLM(Operator Lifecycle Manager)은 OpenShift Virtualization의 각 구성 요소에 대해 Operator Pod를 배포합니다.

-

Compute:

virt-operator -

스토리지:

cdi-operator -

네트워크:

cluster-network-addons-operator -

스케일링:

ssp-operator

또한 OLM은 다른 구성 요소의 배포, 구성 및 라이프 사이클과 hco-webhook 및 하이퍼 컨버지드-cluster- cli-download 라는 여러 도우미 Pod를 담당하는 Pod를 배포합니다.

hyperconverged-cluster- operator

모든 Operator Pod가 성공적으로 배포된 후 HyperConverged CR(사용자 정의 리소스)을 생성해야 합니다. HyperConverged CR에 설정된 구성은 단일 정보 소스 및 OpenShift Virtualization의 진입점 역할을 하며 CR의 동작을 안내합니다.

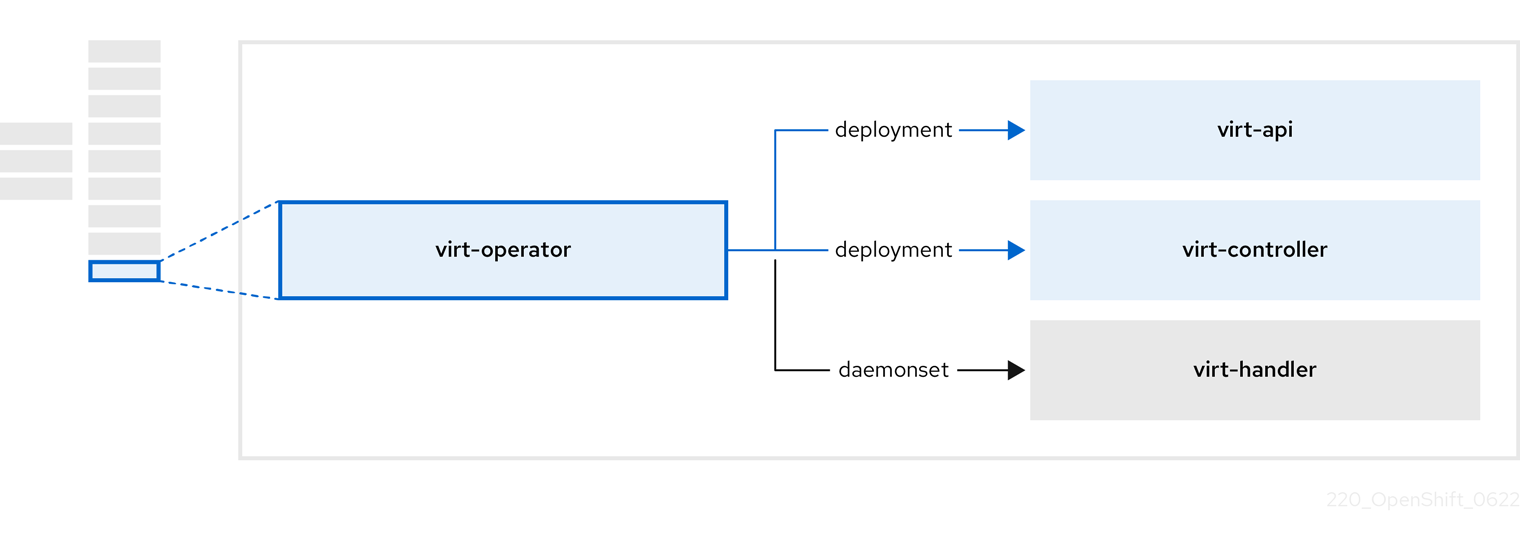

HyperConverged CR은 조정 루프 내에서 다른 모든 구성 요소의 Operator에 대한 해당 CR을 생성합니다. 각 Operator는 OpenShift Virtualization 컨트롤 플레인에 대한 데몬 세트, 구성 맵 및 추가 구성 요소와 같은 리소스를 생성합니다. 예를 들어 HyperConverged Operator(HCO)가 KubeVirt CR을 생성하면 OpenShift Virtualization Operator가 이를 조정하고 virt-controller,virt-handler, virt-api 와 같은 추가 리소스를 생성합니다.

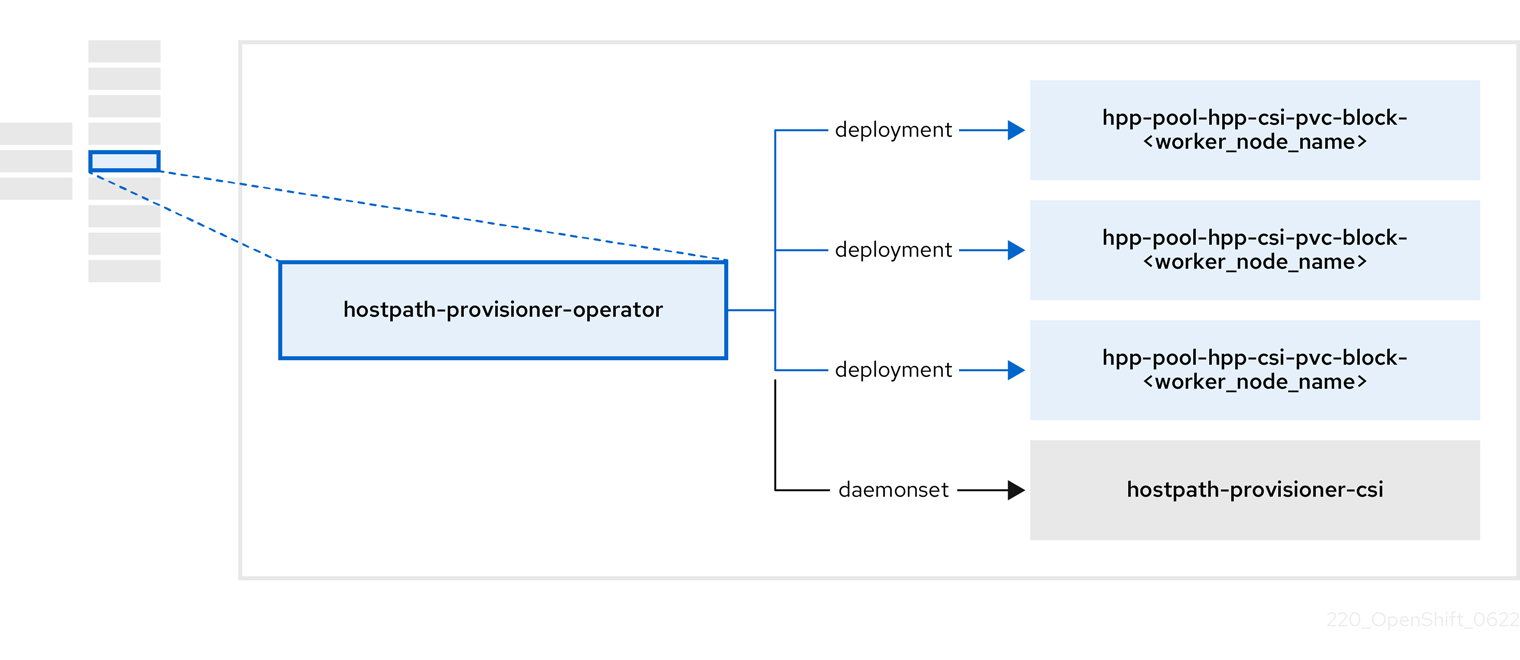

OLM은 HPP(Hostpath Provisioner) Operator를 배포하지만 hostpath-provisioner CR을 생성할 때까지 작동하지 않습니다.

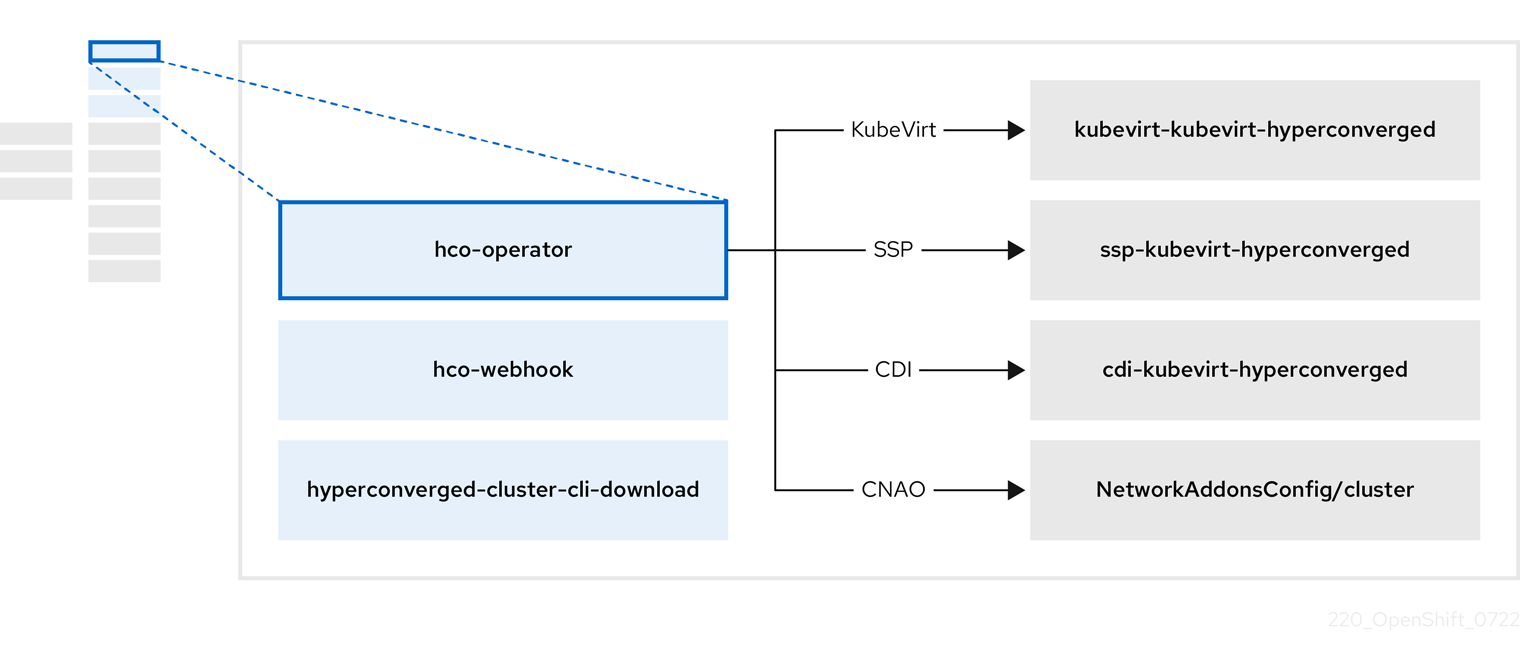

1.3.1. HyperConverged Operator(HCO) 정보

HCO인 hco-operator 는 OpenShift Virtualization과 의견이 지정된 기본값을 사용하여 여러 도우미 운영자를 배포 및 관리하기 위한 단일 진입점을 제공합니다. 또한 해당 Operator에 대한 CR(사용자 정의 리소스)을 생성합니다.

| Component | 설명 |

|---|---|

|

|

|

|

|

클러스터에서 직접 다운로드할 수 있도록 |

|

| OpenShift Virtualization에 필요한 모든 Operator, CR 및 개체를 포함합니다. |

|

| 스케줄링, 스케일 및 성능(SSP) CR. 이는 HCO에 의해 자동으로 생성됩니다. |

|

| CDI(Containerized Data Importer) CR. 이는 HCO에 의해 자동으로 생성됩니다. |

|

|

|

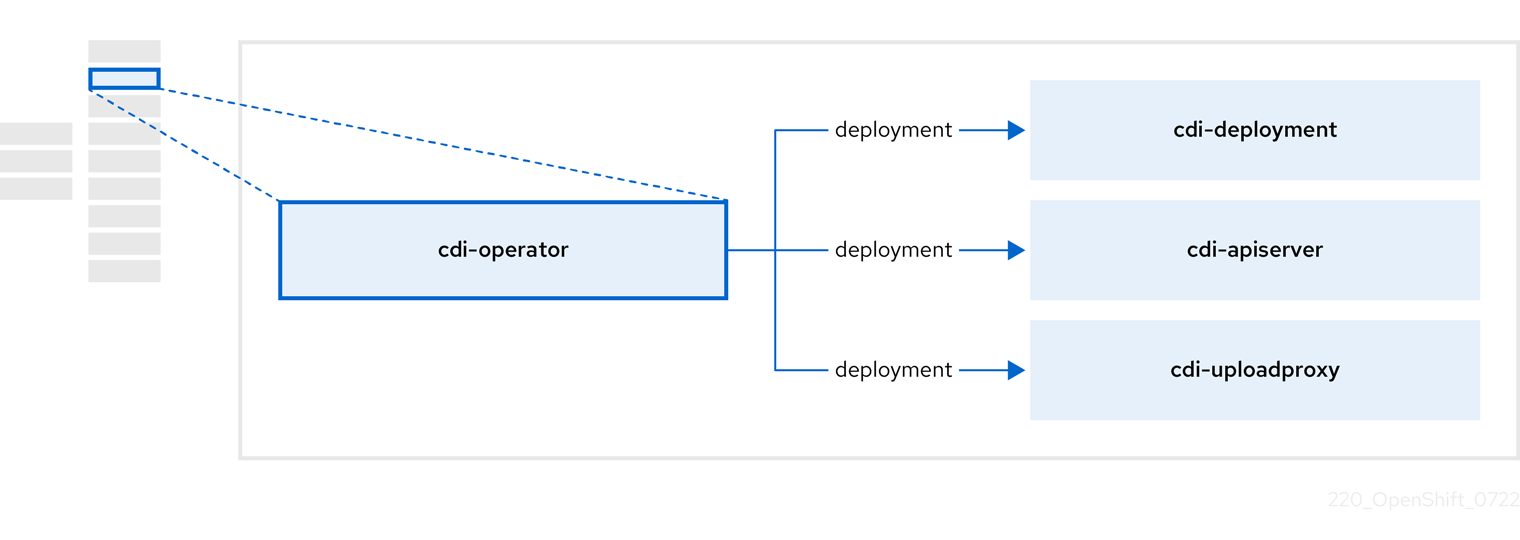

1.3.2. CDI(Containerized Data Importer) Operator 정보

CDI Operator인 cdi-operator 는 데이터 볼륨을 사용하여 CDI 및 해당 관련 리소스를 관리하여 VM(가상 머신) 이미지를 PVC(영구 볼륨 클레임)로 가져옵니다.

| Component | 설명 |

|---|---|

|

| 보안 업로드 토큰을 발행하여 VM 디스크를 PVC에 업로드하는 권한을 관리합니다. |

|

| 올바른 PVC에 쓸 수 있도록 외부 디스크 업로드 트래픽을 적절한 업로드 서버 pod로 전달합니다. 유효한 업로드 토큰이 필요합니다. |

|

| 데이터 볼륨을 생성할 때 가상 머신 이미지를 PVC로 가져오는 도우미 Pod입니다. |

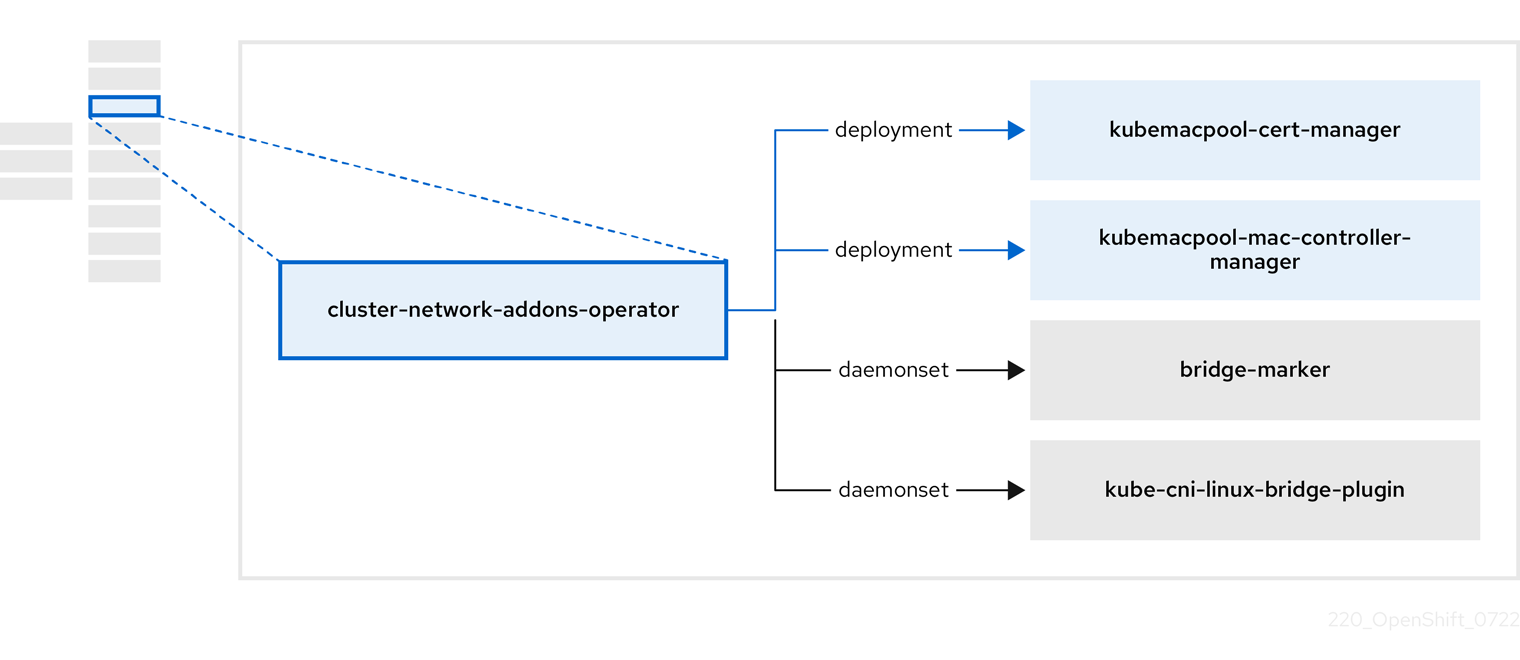

1.3.3. CNO(Cluster Network Addons) Operator 정보

Cluster Network Addons Operator인 cluster-network-addons-operator 는 클러스터에 네트워킹 구성 요소를 배포하고 확장된 네트워크 기능에 대한 관련 리소스를 관리합니다.

| Component | 설명 |

|---|---|

|

| Kubemacpool의 Webhook TLS 인증서를 관리합니다. |

|

| VM(가상 머신) 네트워크 인터페이스 카드(NIC)에 대한 MAC 주소 풀링 서비스를 제공합니다. |

|

| 노드에서 사용 가능한 네트워크 브릿지를 노드 리소스로 표시합니다. |

|

| 클러스터 노드에 CNI(Container Network Interface) 플러그인을 설치하여 네트워크 연결 정의를 통해 Linux 브리지에 VM을 연결할 수 있습니다. |

1.3.4. HPP(Hostpath Provisioner) Operator 정보

HPP Operator인 hostpath-provisioner-operator 는 다중 노드 HPP 및 관련 리소스를 배포 및 관리합니다.

| Component | 설명 |

|---|---|

|

| HPP가 실행되도록 지정된 각 노드에 대해 작업자를 제공합니다. Pod는 지정된 백업 스토리지를 노드에 마운트합니다. |

|

| HPP의 CSI(Container Storage Interface) 드라이버 인터페이스를 구현합니다. |

|

| HPP의 레거시 드라이버 인터페이스를 구현합니다. |

1.3.5. SSP(Scheduling, Scale, Performance) Operator 정보

SSP Operator, ssp-operator 는 공통 템플릿, 관련 기본 부팅 소스, 파이프라인 작업, 템플릿 검증기를 배포합니다.

1.3.6. OpenShift Virtualization Operator 정보

OpenShift Virtualization Operator인 virt-operator 는 현재 VM(가상 머신) 워크로드를 중단하지 않고 OpenShift Virtualization을 배포, 업그레이드 및 관리합니다. 또한 OpenShift Virtualization Operator는 공통 인스턴스 유형 및 일반적인 기본 설정을 배포합니다.

| Component | 설명 |

|---|---|

|

| 모든 가상화 관련 흐름의 진입점 역할을 하는 HTTP API 서버입니다. |

|

|

새 VM 인스턴스 오브젝트 생성을 관찰하고 해당 Pod를 생성합니다. 노드에 Pod가 예약되면 |

|

|

VM에 대한 모든 변경 사항을 모니터링하고 |

|

|

|

2장. 릴리스 노트

2.1. OpenShift Virtualization 릴리스 정보

2.1.1. 문서 피드백 제공

오류를 보고하거나 문서를 개선하기 위해 Red Hat Jira 계정에 로그인하여 Jira 문제를 제출하십시오.

2.1.2. Red Hat OpenShift Virtualization 정보

Red Hat OpenShift Virtualization을 사용하면 기존 VM(가상 머신)을 OpenShift Container Platform에 가져와서 컨테이너와 함께 실행할 수 있습니다. OpenShift Virtualization에서 VM은 OpenShift Container Platform 웹 콘솔 또는 명령줄을 사용하여 관리할 수 있는 기본 Kubernetes 오브젝트입니다.

OpenShift Virtualization은

![]() 아이콘으로 표시됩니다.

아이콘으로 표시됩니다.

OVN-Kubernetes 또는 OpenShiftSDN 기본 CNI(Container Network Interface) 네트워크 공급자와 함께 OpenShift Virtualization을 사용할 수 있습니다.

OpenShift Virtualization으로 수행할 수 있는 작업에 대해 자세히 알아보십시오.

OpenShift Virtualization 아키텍처 및 배포에 대해 자세히 알아보십시오.

OpenShift Virtualization을 위한 클러스터를 준비합니다.

2.1.2.1. OpenShift Virtualization 지원 클러스터 버전

OpenShift Container Platform 4.16 클러스터에서 사용할 수 있도록 OpenShift Virtualization 4.16이 지원됩니다. OpenShift Virtualization의 최신 z-stream 릴리스를 사용하려면 먼저 OpenShift Container Platform의 최신 버전으로 업그레이드해야 합니다.

2.1.2.2. 지원되는 게스트 운영 체제

OpenShift Virtualization에서 지원되는 게스트 운영 체제를 보려면 Certified Guest Operating Systems in Red Hat OpenStack Platform, Red Hat Virtualization, OpenShift Virtualization 및 Red Hat Enterprise Linux with KVM 을 참조하십시오.

2.1.2.3. Microsoft Windows SVVP 인증

OpenShift Virtualization은 Microsoft의 Windows SVVP(서버 가상화 유효성 검사 프로그램)에서 Windows Server 워크로드를 실행하도록 인증되었습니다.

SVVP 인증은 다음에 적용됩니다.

- Red Hat Enterprise Linux CoreOS 작업자. SVVP 카탈로그에서는 RHEL CoreOS 9의 Red Hat OpenShift Container Platform 4로 이름이 지정됩니다.

- Intel 및 AMD CPU

2.1.3. 퀵스타트

여러 OpenShift Virtualization 기능에 대한 퀵스타트 둘러보기를 사용할 수 있습니다. 둘러보기를 보려면 OpenShift Container Platform 웹 콘솔의 헤더에 있는 메뉴 표시줄에서 도움말 아이콘 ? 을 클릭한 다음 빠른 시작을 선택합니다. 필터 필드에 키워드 가상화를 입력하여 사용 가능한 둘러보기를 필터링 할 수 있습니다.

2.1.4. 새로운 기능 및 변경된 기능

이 릴리스에는 다음 구성 요소 및 개념과 관련된 새로운 기능 및 개선 사항이 추가되었습니다.

2.1.4.1. 설치 및 업데이트

- OpenShift Virtualization 4.16으로 업그레이드한 후 이전에 가비지 컬렉션을 통해 제거된 데이터 볼륨이 다시 생성될 수 있습니다. 이 동작이 예상됩니다. 데이터 볼륨 가비지 컬렉션이 비활성화되었으므로 다시 생성된 데이터 볼륨을 무시할 수 있습니다.

2.1.4.2. 가상화

- Windows 10 VM은 이제 TPM과 함께 UEFI를 사용하여 부팅됩니다.

-

AutoResourceLimits기능 게이트를 활성화하면 VM의 CPU 및 메모리 제한을 자동으로 관리합니다. - KubeVirt Tekton 작업이 OpenShift Container Platform Pipelines 카탈로그 의 일부로 제공됩니다.

2.1.4.3. 네트워킹

- 이제 헤드리스 서비스를 사용하여 FQDN(정규화된 도메인 이름)의 기본 내부 pod 네트워크에 연결된 VM에 액세스 할 수 있습니다.

2.1.4.4. 웹 콘솔

-

이제 가상 머신을 핫플러그할 수 있습니다. 가상 머신을 핫 플러그로 연결할 수 없는 경우 VM에

RestartRequired조건이 적용됩니다. 이 조건은 웹 콘솔의 탭에서 볼 수 있습니다.

-

이제 인스턴스 유형에서 Microsoft Windows VM을 생성할 때

sysprep옵션을 선택할 수 있습니다. 이전에는 VM 생성 후 사용자 지정으로sysprep옵션을 설정해야 했습니다.

2.1.4.5. 모니터링

관리자는

downwardMetrics기능 게이트를 활성화하고 DownwardMetrics장치를 구성하여 OpenShift Virtualization 의 virtio-serial 포트를 통해 제한된 호스트 및 VM(가상 머신) 메트릭을 게스트 VM에 노출 할 수 있습니다. 사용자는vm-dump-metrics툴을 사용하거나 명령줄에서 지표를 검색합니다.RHEL(Red Hat Enterprise Linux) 9에서 명령줄을 사용하여 하향 메트릭을 확인합니다.

vm-dump-metrics툴은 RHEL(Red Hat Enterprise Linux) 9 플랫폼에서 지원되지 않습니다.

2.1.4.6. 주요 기술 변경 사항

- VM에는 메모리 핫플러그를 활성화하기 위해 최소 1GiB의 할당된 메모리가 필요합니다. VM에 1GiB 미만의 할당된 메모리가 있는 경우 메모리 핫플러그가 비활성화됩니다.

-

OpenShift Virtualization 경고용 Runbook은 이제

openshift/runbooksgit 리포지토리에서 만 유지됩니다. 이제 제거된 runbooks 대신 runbook 소스 파일에 대한 링크를 사용할 수 있습니다.

2.1.5. 사용되지 않거나 삭제된 기능

2.1.5.1. 더 이상 사용되지 않는 기능

더 이상 사용되지 않는 기능은 현재 릴리스에 포함되어 있으며 계속 지원됩니다. 그러나 더 이상 사용되지 않는 기능은 향후 릴리스에서 제거되며 새 배포에는 권장되지 않습니다.

-

tekton-tasks-operator는 더 이상 사용되지 않으며 Tekton 작업과 예제 파이프라인은 이제ssp-operator에서 배포합니다.

-

copy-template,modify-vm-template및create-vm-from-template작업은 더 이상 사용되지 않습니다.

- Windows Server 2012 R2 템플릿에 대한 지원은 더 이상 사용되지 않습니다.

-

경고

KubeVirtComponentExceedsRequestedMemory및KubeVirtComponentExceedsRequestedCPU는 더 이상 사용되지 않습니다. 안전하게 음소거 할 수 있습니다.

2.1.5.2. 삭제된 기능

제거된 기능은 현재 릴리스에서 지원되지 않습니다.

2.1.6. 기술 프리뷰 기능

이 릴리스의 일부 기능은 현재 기술 프리뷰 단계에 있습니다. 이러한 실험적 기능은 프로덕션용이 아닙니다. 해당 기능은 Red Hat Customer Portal의 지원 범위를 참조하십시오.

- 이제 OpenShift Virtualization 호스트에서 중첩된 가상화를 활성화할 수 있습니다.

- 클러스터 관리자는 이제 개요 → 설정 → 프리뷰 기능에 있는 OpenShift Container Platform 웹 콘솔의 네임스페이스에서 CPU 리소스 제한을 활성화할 수 있습니다.

-

클러스터 관리자는 이제

wasp-agent툴을 사용하여 메모리 양을 과다 할당, RAM에서 스왑 리소스를 VM 워크로드에 할당하여 클러스터에서 더 높은 VM 워크로드 밀도를 구성할 수 있습니다.

- OpenShift Virtualization은 이제 Red Hat OpenShift Data Foundation (ODF) Regional Disaster Recovery와의 호환성을 지원합니다.

2.1.7. 확인된 문제

모니터링

노드

-

OpenShift Virtualization을 설치 제거해도 OpenShift Virtualization에서 생성한

feature.node.kubevirt.io노드 레이블이 제거되지 않습니다. 레이블을 수동으로 제거해야 합니다. (CNV-38543)

스토리지

AWS에서 Portworx를 스토리지 솔루션으로 사용하고 VM 디스크 이미지를 생성하는 경우 두 번 고려되는 파일 시스템 오버헤드로 인해 생성된 이미지가 예상보다 작을 수 있습니다. (CNV-40217)

- 이 문제를 해결하려면 초기 프로비저닝 프로세스가 완료된 후 PVC(영구 볼륨 클레임)를 수동으로 확장하여 사용 가능한 공간을 늘릴 수 있습니다.

경우에 따라 여러 가상 머신이 읽기-쓰기 모드로 동일한 PVC를 마운트할 수 있으므로 데이터가 손상될 수 있습니다. (CNV-13500)

- 이 문제를 해결하려면 여러 VM이 있는 읽기-쓰기 모드에서 단일 PVC를 사용하지 마십시오.

csi-clone복제 전략을 사용하여 100개 이상의 VM을 복제하면 Ceph CSI에서 복제본을 제거하지 못할 수 있습니다. 복제를 수동으로 삭제하는 경우에도 실패할 수 있습니다. (CNV-23501)-

이 문제를 해결하려면

ceph-mgr을 다시 시작하여 VM 복제를 제거할 수 있습니다.

-

이 문제를 해결하려면

가상화

CPU 유형이 혼합된 클러스터에서 VM 마이그레이션이 실패할 수 있습니다. (CNV-43195)

- 이 문제를 해결하려면 VM 사양 수준 또는 클러스터 수준에서 CPU 모델을 설정할 수 있습니다.

-

Windows VM에 vTPM(가상 신뢰할 수 있는 플랫폼 모듈) 장치를 추가하면 vTPM 장치가 영구적이지 않은 경우에도 BitLocker 드라이브 암호화 시스템 검사가 통과됩니다. 이는 영구 저장소가 아닌 vTPM 장치는

virt-launcherPod의 수명 동안 임시 스토리지를 사용하여 암호화 키를 복구하기 때문입니다. VM이 마이그레이션되거나 종료되면 vTPM 데이터가 손실됩니다. (CNV-36448)

OpenShift Virtualization은 Pod에서 사용하는 서비스 계정 토큰을 해당 특정 Pod에 연결합니다. OpenShift Virtualization은 토큰이 포함된 디스크 이미지를 생성하여 서비스 계정 볼륨을 구현합니다. VM을 마이그레이션하면 서비스 계정 볼륨이 유효하지 않습니다. (CNV-33835)

- 이 문제를 해결하려면 사용자 계정 토큰이 특정 Pod에 바인딩되지 않으므로 서비스 계정 대신 사용자 계정을 사용합니다.

RHSA-2023:3722 권고가 릴리스되면서 TLS

확장 마스터 시크릿(ECDSA) 확장(RFC 7627)은 FIPS 지원 Red Hat Enterprise Linux (RHEL) 9 시스템에서 TLS 1.2 연결에 필요합니다. 이는 FIPS-140-3 요구 사항에 따라 수행됩니다. TLS 1.3은 영향을 받지 않습니다.ECDSA 또는 TLS 1.3을 지원하지 않는 기존 OpenSSL 클라이언트는 이제 RHEL 9에서 실행되는 FIPS 서버에 연결할 수 없습니다. 마찬가지로 FIPS 모드의 RHEL 9 클라이언트는 ECDSA 없이 TLS 1.2만 지원하는 서버에 연결할 수 없습니다. 실제로 이러한 클라이언트는 RHEL 6, RHEL 7 및 비 RHEL 레거시 운영 체제의 서버에 연결할 수 없습니다. 이는 OpenSSL의 기존 1.0.x 버전이 ECDSA 또는 TLS 1.3을 지원하지 않기 때문입니다. 자세한 내용은 Red Hat Enterprise Linux 9.2에서 적용된 TLS 확장 "확장 마스터 시크릿" 을 참조하십시오.

-

이 문제를 해결하려면 기존 OpenSSL 클라이언트를 TLS 1.3을 지원하는 버전으로 업데이트하고 FIPS 모드의 경우

ModernTLS 보안 프로필 유형으로 TLS 1.3을 사용하도록 OpenShift Virtualization을 구성합니다.

-

이 문제를 해결하려면 기존 OpenSSL 클라이언트를 TLS 1.3을 지원하는 버전으로 업데이트하고 FIPS 모드의 경우

웹 콘솔

OpenShift Container Platform 클러스터를 처음 배포할 때 웹 콘솔을 사용하여 템플릿 또는 인스턴스 유형에서 VM을 생성하면

cluster-admin권한이 없는 경우 실패합니다.- 이 문제를 해결하려면 클러스터 관리자가 먼저 다른 사용자가 템플릿과 인스턴스 유형을 사용하여 VM을 생성할 수 있도록 구성 맵 을 생성해야 합니다. (CNV-38284)

- 웹 콘솔의 영구 볼륨 클레임 생성 목록에서 데이터 업로드 양식 사용을 선택하여 PVC(영구 볼륨 클레임)를 생성하면 Upload Data (데이터 업로드) 필드를 사용하여 PVC에 데이터를 업로드하지 못합니다. (CNV-37607)

3장. 시작하기

3.1. OpenShift Virtualization 시작하기

기본 환경을 설치하고 구성하여 OpenShift Virtualization의 기능 및 기능을 탐색할 수 있습니다.

클러스터 구성 절차에는 cluster-admin 권한이 필요합니다.

3.1.1. OpenShift Virtualization 계획 및 설치

OpenShift Container Platform 클러스터에 OpenShift Virtualization을 계획하고 설치합니다.

계획 및 설치 리소스

3.1.2. 가상 머신 생성 및 관리

VM(가상 머신)을 생성합니다.

Red Hat 템플릿 또는 인스턴스 유형을 사용하여 VM을 생성할 수 있습니다.

컨테이너 레지스트리 또는 웹 페이지에서 사용자 정의 이미지를 가져오거나, 로컬 머신에서 이미지를 업로드하거나 PVC(영구 볼륨 클레임)를 복제하여 VM을 생성할 수 있습니다.

VM을 보조 네트워크에 연결합니다.

- Linux 브리지 네트워크.

- OVN(가상 네트워크)-Kubernetes 보조 네트워크.

SR-IOV(Single Root I/O Virtualization) 네트워크.

참고VM은 기본적으로 Pod 네트워크에 연결됩니다.

VM에 연결합니다.

- VM의 직렬 콘솔 또는 VNC 콘솔에 연결합니다.

- SSH를 사용하여 VM에 연결합니다.

- Windows VM의 데스크탑 뷰어에 연결합니다.

VM을 관리합니다.

3.1.3. 다음 단계

3.2. CLI 툴 사용

virtctl 명령줄 툴을 사용하여 OpenShift Virtualization 리소스를 관리할 수 있습니다.

libguestfs 명령줄 툴을 사용하여 VM(가상 머신) 디스크 이미지에 액세스하고 수정할 수 있습니다. virtctl libguestfs 명령을 사용하여 libguestfs를 배포합니다.

3.2.1. virtctl 설치

RHEL(Red Hat Enterprise Linux) 9, Linux, Windows 및 MacOS 운영 체제에 virtctl 을 설치하려면 virtctl 바이너리 파일을 다운로드하여 설치합니다.

RHEL 8에 virtctl 을 설치하려면 OpenShift Virtualization 리포지토리를 활성화한 다음 kubevirt-virtctl 패키지를 설치합니다.

3.2.1.1. RHEL 9, Linux, Windows 또는 macOS에 virtctl 바이너리 설치

OpenShift Container Platform 웹 콘솔에서 운영 체제의 virtctl 바이너리를 다운로드한 다음 설치할 수 있습니다.

프로세스

- 웹 콘솔의 가상화 → 개요 페이지로 이동합니다.

-

Download virtctl 링크를 클릭하여 운영 체제의

virtctl바이너리를 다운로드합니다. install

virtctl:RHEL 9 및 기타 Linux 운영 체제의 경우:

아카이브 파일의 압축을 풉니다.

tar -xvf <virtctl-version-distribution.arch>.tar.gz

$ tar -xvf <virtctl-version-distribution.arch>.tar.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여

virtctl바이너리를 실행할 수 있도록 합니다.chmod +x <path/virtctl-file-name>

$ chmod +x <path/virtctl-file-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow virtctl바이너리를PATH환경 변수의 디렉터리로 이동합니다.다음 명령을 실행하여 경로를 확인할 수 있습니다.

echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow KUBECONFIG환경 변수를 설정합니다.export KUBECONFIG=/home/<user>/clusters/current/auth/kubeconfig

$ export KUBECONFIG=/home/<user>/clusters/current/auth/kubeconfigCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Windows의 경우:

- 아카이브 파일의 압축을 풉니다.

-

추출된 폴더 계층 구조로 이동하고

virtctl실행 파일을 두 번 클릭하여 클라이언트를 설치합니다. virtctl바이너리를PATH환경 변수의 디렉터리로 이동합니다.다음 명령을 실행하여 경로를 확인할 수 있습니다.

path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

macOS의 경우:

- 아카이브 파일의 압축을 풉니다.

virtctl바이너리를PATH환경 변수의 디렉터리로 이동합니다.다음 명령을 실행하여 경로를 확인할 수 있습니다.

echo $PATH

echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.1.2. RHEL 8에 virtctl RPM 설치

OpenShift Virtualization 리포지토리를 활성화하고 kubevirt-virtctl 패키지를 설치하여 RHEL(Red Hat Enterprise Linux) 8에 virtctl RPM 패키지를 설치할 수 있습니다.

사전 요구 사항

- 클러스터의 각 호스트는 RHSM(Red Hat Subscription Manager)에 등록되어 있어야 하며 유효한 OpenShift Container Platform 서브스크립션이 있어야 합니다.

프로세스

subscription-managerCLI 툴을 사용하여 다음 명령을 실행하여 OpenShift Virtualization 리포지토리를 활성화합니다.subscription-manager repos --enable cnv-4.16-for-rhel-8-x86_64-rpms

# subscription-manager repos --enable cnv-4.16-for-rhel-8-x86_64-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여

kubevirt-virtctl패키지를 설치합니다.yum install kubevirt-virtctl

# yum install kubevirt-virtctlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.2. virtctl 명령

virtctl 클라이언트는 OpenShift Virtualization 리소스를 관리하는 명령줄 유틸리티입니다.

VM(가상 머신) 명령은 별도로 지정하지 않는 한 VMI(가상 머신 인스턴스)에도 적용됩니다.

3.2.2.1. virtctl information 명령

virtctl information 명령을 사용하여 virtctl 클라이언트에 대한 정보를 봅니다.

| 명령 | 설명 |

|---|---|

|

|

|

|

|

|

|

| 특정 명령의 옵션 목록을 확인합니다. |

|

|

|

3.2.2.2. VM 정보 명령

virtctl 을 사용하여 VM(가상 머신) 및 VMI(가상 머신 인스턴스)에 대한 정보를 볼 수 있습니다.

| 명령 | 설명 |

|---|---|

|

| 게스트 머신에서 사용 가능한 파일 시스템을 확인합니다. |

|

| 게스트 머신의 운영 체제에 대한 정보를 봅니다. |

|

| 게스트 머신에서 로그인한 사용자를 확인합니다. |

3.2.2.3. VM 매니페스트 생성 명령

virtctl create 명령을 사용하여 가상 머신, 인스턴스 유형 및 기본 설정에 대한 매니페스트를 생성할 수 있습니다.

| 명령 | 설명 |

|---|---|

|

|

|

| VM 매니페스트를 생성하여 VM의 이름을 지정합니다. |

|

| 기존 클러스터 전체 인스턴스 유형을 사용하는 VM 매니페스트를 생성합니다. |

|

| 기존 네임스페이스 인스턴스 유형을 사용하는 VM 매니페스트를 생성합니다. |

|

| 클러스터 전체 인스턴스 유형에 대한 매니페스트를 생성합니다. |

|

| 네임스페이스가 지정된 인스턴스 유형에 대한 매니페스트를 생성합니다. |

|

| 클러스터 전체 VM 기본 설정에 대한 매니페스트를 생성하여 기본 설정 이름을 지정합니다. |

|

| 네임스페이스가 지정된 VM 기본 설정에 대한 매니페스트를 생성합니다. |

3.2.2.4. VM 관리 명령

virtctl VM(가상 머신) 관리 명령을 사용하여 VM(가상 머신) 및 VMI(가상 머신 인스턴스)를 관리하고 마이그레이션합니다.

| 명령 | 설명 |

|---|---|

|

| VM을 시작합니다. |

|

| 일시 중지된 상태에서 VM을 시작합니다. 이 옵션을 사용하면 VNC 콘솔에서 부팅 프로세스를 중단할 수 있습니다. |

|

| VM을 중지합니다. |

|

| VM을 강제로 중지합니다. 이 옵션을 사용하면 데이터 불일치 또는 데이터 손실이 발생할 수 있습니다. |

|

| VM 일시 중지. 머신 상태는 메모리에 유지됩니다. |

|

| VM 일시 중지를 해제합니다. |

|

| VM 마이그레이션. |

|

| VM 마이그레이션을 취소합니다. |

|

| VM을 다시 시작합니다. |

3.2.2.5. VM 연결 명령

virtctl 연결 명령을 사용하여 포트를 노출하고 VM(가상 머신) 및 VMI(가상 머신 인스턴스)에 연결합니다.

| 명령 | 설명 |

|---|---|

|

| VM의 직렬 콘솔에 연결합니다. |

|

| VM의 지정된 포트를 전달하고 서비스를 노드의 지정된 포트에 노출하는 서비스를 생성합니다.

예: |

|

| 시스템에서 VM으로 파일을 복사합니다. 이 명령은 SSH 키 쌍의 개인 키를 사용합니다. VM은 공개 키를 사용하여 구성해야 합니다. |

|

| VM에서 시스템으로 파일을 복사합니다. 이 명령은 SSH 키 쌍의 개인 키를 사용합니다. VM은 공개 키를 사용하여 구성해야 합니다. |

|

| VM을 사용하여 SSH 연결을 엽니다. 이 명령은 SSH 키 쌍의 개인 키를 사용합니다. VM은 공개 키를 사용하여 구성해야 합니다. |

|

| VM의 VNC 콘솔에 연결합니다.

|

|

| 포트 번호를 표시하고 VNC 연결을 통해 뷰어를 사용하여 VM에 수동으로 연결합니다. |

|

| 해당 포트를 사용할 수 있는 경우 지정된 포트에서 프록시를 실행할 포트 번호를 지정합니다. 포트 번호를 지정하지 않으면 프록시는 임의의 포트에서 실행됩니다. |

3.2.2.6. VM 내보내기 명령

virtctl vmexport 명령을 사용하여 VM, VM 스냅샷 또는 PVC(영구 볼륨 클레임)에서 내보낸 볼륨을 생성, 다운로드 또는 삭제합니다. 특정 매니페스트에는 OpenShift Virtualization에서 사용할 수 있는 형식으로 디스크 이미지를 가져오기 위해 엔드포인트에 대한 액세스 권한을 부여하는 헤더 시크릿도 포함되어 있습니다.

| 명령 | 설명 |

|---|---|

|

|

|

|

|

|

|

|

선택 사항:

|

|

|

|

|

| 기존 내보내기에 대한 매니페스트를 검색합니다. 매니페스트에는 헤더 보안이 포함되지 않습니다. |

|

| VM 예제에 대한 VM 내보내기를 생성하고 매니페스트를 검색합니다. 매니페스트에는 헤더 보안이 포함되지 않습니다. |

|

| VM 스냅샷 예에 대한 VM 내보내기를 생성하고 매니페스트를 검색합니다. 매니페스트에는 헤더 보안이 포함되지 않습니다. |

|

| 기존 내보내기에 대한 매니페스트를 검색합니다. 매니페스트에는 헤더 보안이 포함됩니다. |

|

| 기존 내보내기에 대한 매니페스트를 json 형식으로 검색합니다. 매니페스트에는 헤더 보안이 포함되지 않습니다. |

|

| 기존 내보내기에 대한 매니페스트를 검색합니다. 매니페스트에는 헤더 보안이 포함되어 있으며 지정된 파일에 씁니다. |

3.2.2.7. VM 메모리 덤프 명령

virtctl memory-dump 명령을 사용하여 PVC에 VM 메모리 덤프를 출력할 수 있습니다. 기존 PVC를 지정하거나 --create-claim 플래그를 사용하여 새 PVC를 생성할 수 있습니다.

사전 요구 사항

-

PVC 볼륨 모드는

FileSystem이어야 합니다. PVC는 메모리 덤프를 포함할 수 있을 만큼 커야 합니다.

PVC 크기를 계산하는 공식은

(VMMemorySize + 100Mi) * FileSystemOverhead입니다. 여기서100Mi는 메모리 덤프 오버헤드입니다.다음 명령을 실행하여

HyperConverged사용자 정의 리소스에서 핫 플러그 기능 게이트를 활성화해야 합니다.oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv \ --type json -p '[{"op": "add", "path": "/spec/featureGates", \ "value": "HotplugVolumes"}]'$ oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv \ --type json -p '[{"op": "add", "path": "/spec/featureGates", \ "value": "HotplugVolumes"}]'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

메모리 덤프 다운로드

virtctl vmexport download 명령을 사용하여 메모리 덤프를 다운로드해야 합니다.

virtctl vmexport download <vmexport_name> --vm|pvc=<object_name> \ --volume=<volume_name> --output=<output_file>

$ virtctl vmexport download <vmexport_name> --vm|pvc=<object_name> \

--volume=<volume_name> --output=<output_file>| 명령 | 설명 |

|---|---|

|

|

VM의 메모리 덤프를 PVC에 저장합니다. 메모리 덤프 상태가 선택 사항:

|

|

|

동일한 PVC를 사용하여 이 명령은 이전 메모리 덤프를 덮어씁니다. |

|

| 메모리 덤프 제거. 대상 PVC를 변경하려면 메모리 덤프를 수동으로 제거해야 합니다.

이 명령은 VM과 PVC 간의 연결을 제거하여 메모리 덤프가 |

3.2.2.8. 핫플러그 및 핫 플러그 해제 명령

virtctl 을 사용하여 실행 중인 VM(가상 머신) 및 VMI(가상 머신 인스턴스)에서 리소스를 추가하거나 제거합니다.

| 명령 | 설명 |

|---|---|

|

| 데이터 볼륨 또는 PVC(영구 볼륨 클레임)를 핫플러그합니다. 선택 사항:

|

|

| 가상 디스크 핫 플러그를 해제합니다. |

|

| Linux 브리지 네트워크 인터페이스를 핫 플러그로 연결합니다. |

|

| Linux 브리지 네트워크 인터페이스를 핫 플러그 해제합니다. |

3.2.2.9. 이미지 업로드 명령

virtctl image-upload 명령을 사용하여 VM 이미지를 데이터 볼륨에 업로드합니다.

| 명령 | 설명 |

|---|---|

|

| VM 이미지를 이미 존재하는 데이터 볼륨에 업로드합니다. |

|

| 요청된 크기의 새 데이터 볼륨에 VM 이미지를 업로드합니다. |

3.2.3. virtctl을 사용하여 libguestfs 배포

virtctl guestfs 명령을 사용하여 libguestfs-tools 및 연결된 PVC(영구 볼륨 클레임)를 사용하여 대화형 컨테이너를 배포할 수 있습니다.

절차

libguestfs-tools를 사용하여 컨테이너를 배포하려면 PVC를 마운트하고 쉘을 연결하려면 다음 명령을 실행합니다.virtctl guestfs -n <namespace> <pvc_name>

$ virtctl guestfs -n <namespace> <pvc_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- PVC 이름은 필수 인수입니다. 이를 포함하지 않으면 오류 메시지가 표시됩니다.

3.2.3.1. libguestfs 및 virtctl guestfs 명령

Libguestfs 툴을 사용하면 VM(가상 머신) 디스크 이미지에 액세스하고 수정할 수 있습니다. libguestfs 툴을 사용하여 게스트의 파일을 보고 편집하고, 가상 시스템을 복제 및 빌드하며, 디스크를 포맷하고 크기를 조정할 수 있습니다.

virtctl guestfs 명령과 해당 하위 명령을 사용하여 PVC에서 VM 디스크를 수정, 검사 및 디버깅할 수도 있습니다. 가능한 하위 명령의 전체 목록을 보려면 명령줄에 virt- 을 입력하고 Tab 키를 누릅니다. 예를 들면 다음과 같습니다.

| 명령 | 설명 |

|---|---|

|

| 터미널에서 파일을 대화식으로 편집합니다. |

|

| ssh 키를 게스트에 삽입하고 로그인을 만듭니다. |

|

| VM에서 사용하는 디스크 공간 크기를 확인하십시오. |

|

| 전체 목록이 포함된 출력 파일을 생성하여 게스트에 설치된 모든 RPM의 전체 목록을 확인하십시오. |

|

|

터미널에서 |

|

| 템플릿으로 사용할 가상 시스템 디스크 이미지를 봉인합니다. |

기본적으로 virtctl guestfs 는 VM 디스크를 관리하는 데 필요한 모든 내용으로 세션을 생성합니다. 그러나 이 명령은 동작을 사용자 지정하려는 경우 여러 플래그 옵션도 지원합니다.

| 플래그 옵션 | 설명 |

|---|---|

|

|

|

|

| 특정 네임스페이스에서 PVC를 사용하려면 다음을 수행합니다.

|

|

|

|

|

|

기본적으로

클러스터에

설정되지 않은 경우 |

|

|

|

또한 명령은 다른 pod에서 PVC를 사용 중인지 확인합니다. 이 경우 오류 메시지가 표시됩니다. 그러나 libguestfs-tools 프로세스가 시작되면 동일한 PVC를 사용하는 새 Pod를 방지할 수 없습니다. 동일한 PVC에 액세스하는 VM을 시작하기 전에 활성 virtctl guestfs Pod가 없는지 확인해야 합니다.

virtctl guestfs 명령은 대화형 Pod에 연결된 단일 PVC만 허용합니다.

3.2.4. Ansible 사용

OpenShift Virtualization에 Ansible 컬렉션을 사용하려면 Red Hat Ansible Automation Hub (Red Hat Hybrid Cloud Console)를 참조하십시오.

4장. 설치

4.1. OpenShift Virtualization을 위한 클러스터 준비

OpenShift Virtualization을 설치하기 전에 이 섹션을 검토하여 클러스터가 요구 사항을 충족하는지 확인합니다.

- 설치 방법 고려 사항

- 사용자 프로비저닝, 설치 관리자 프로비저닝 또는 지원 설치 프로그램을 포함하여 모든 설치 방법을 사용하여 OpenShift Container Platform을 배포할 수 있습니다. 그러나 설치 방법과 클러스터 토폴로지는 스냅샷 또는 실시간 마이그레이션 과 같은 OpenShift Virtualization 기능에 영향을 미칠 수 있습니다.

- Red Hat OpenShift Data Foundation

- Red Hat OpenShift Data Foundation을 사용하여 OpenShift Virtualization을 배포하는 경우 Windows 가상 머신 디스크용 전용 스토리지 클래스를 생성해야 합니다. 자세한 내용은 Windows VM용 ODF PersistentVolume 최적화 를 참조하십시오.

- IPv6

- 단일 스택 IPv6 클러스터에서 OpenShift Virtualization을 실행할 수 없습니다.

FIPS 모드

FIPS 모드에서 클러스터를 설치하는 경우 OpenShift Virtualization에 추가 설정이 필요하지 않습니다.

4.1.1. 지원되는 플랫폼

OpenShift Virtualization에서 다음 플랫폼을 사용할 수 있습니다.

- 온프레미스 베어 메탈 서버. OpenShift Virtualization용 베어 메탈 클러스터 계획을 참조하십시오.

- Amazon Web Services 베어 메탈 인스턴스. 사용자 지정을 사용하여 AWS에 클러스터 설치를 참조하십시오.

IBM Cloud® 베어 메탈 서버. Deploy OpenShift Virtualization on IBM Cloud® Bare Metal 노드를 참조하십시오.

중요IBM Cloud® Bare Metal Server에 OpenShift Virtualization을 설치하는 것은 기술 프리뷰 기능 전용입니다. 기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원되지 않으며 기능적으로 완전하지 않을 수 있습니다. 따라서 프로덕션 환경에서 사용하는 것은 권장하지 않습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.

Red Hat 기술 프리뷰 기능의 지원 범위에 대한 자세한 내용은 기술 프리뷰 기능 지원 범위를 참조하십시오.

다른 클라우드 공급자가 제공하는 베어 메탈 인스턴스 또는 서버는 지원되지 않습니다.

4.1.1.1. AWS 베어 메탈의 OpenShift Virtualization

AWS(Amazon Web Services) 베어 메탈 OpenShift Container Platform 클러스터에서 OpenShift Virtualization을 실행할 수 있습니다.

OpenShift Virtualization은 AWS 베어 메탈 클러스터와 동일한 구성 요구 사항이 있는 AWS(ROSA) 클래식 클러스터에서도 지원됩니다.

클러스터를 설정하기 전에 지원되는 기능 및 제한 사항에 대한 다음 요약을 검토하십시오.

- 설치

install-config.yaml파일을 편집하여 작업자 노드의 베어 메탈 인스턴스 유형을 지정하도록 설치 관리자 프로비저닝 인프라를 사용하여 클러스터를 설치할 수 있습니다. 예를 들어 x86_64 아키텍처를 기반으로 하는 머신에c5n.metal유형 값을 사용할 수 있습니다.자세한 내용은 AWS에 설치하는 방법에 대한 OpenShift Container Platform 설명서를 참조하십시오.

- VM(가상 머신) 액세스

-

virtctlCLI 도구 또는 OpenShift Container Platform 웹 콘솔을 사용하여 VM에 액세스하는 방법은 변경되지 않습니다. NodePort또는LoadBalancer서비스를 사용하여 VM을 노출할 수 있습니다.- OpenShift Container Platform이 AWS에서 로드 밸런서를 자동으로 생성하고 라이프사이클을 관리하므로 로드 밸런서 접근 방식을 사용하는 것이 좋습니다. 로드 밸런서에 대한 보안 그룹도 생성되며, 주석을 사용하여 기존 보안 그룹을 연결할 수 있습니다. 서비스를 제거하면 OpenShift Container Platform에서 로드 밸런서 및 관련 리소스를 제거합니다.

- 네트워킹

- VLAN(Virtual LAN)을 포함하여 SR-IOV(Single Root I/O Virtualization) 또는 브리지 CNI(Container Network Interface) 네트워크를 사용할 수 없습니다. 애플리케이션에 플랫 계층 2 네트워크 또는 IP 풀을 제어해야 하는 경우 OVN-Kubernetes 보조 오버레이 네트워크를 사용하는 것이 좋습니다.

- 스토리지

스토리지 벤더가 인증된 모든 스토리지 솔루션을 사용하여 기본 플랫폼으로 작업할 수 있습니다.

중요AWS 베어 메탈 및 ROSA 클러스터에는 다른 지원되는 스토리지 솔루션이 있을 수 있습니다. 스토리지 벤더에 대한 지원을 확인하십시오.

- OpenShift Virtualization과 함께 EBS(Amazon Elastic File System) 또는 Amazon Elastic Block Store(EBS)를 사용하면 성능 및 기능 제한이 발생할 수 있습니다. 실시간 마이그레이션, 빠른 VM 생성 및 VM 스냅샷 기능을 활성화하려면 RWX(ReadWriteMany), 복제 및 스냅샷을 지원하는 CSI 스토리지를 사용하는 것이 좋습니다.

- 호스트된 컨트롤 플레인(HCP)

- OpenShift Virtualization의 HCP는 현재 AWS 인프라에서 지원되지 않습니다.

4.1.2. 하드웨어 및 운영 체제 요구사항

OpenShift Virtualization에 대한 다음 하드웨어 및 운영 체제 요구 사항을 검토하십시오.

4.1.2.1. CPU 요구 사항

RHEL(Red Hat Enterprise Linux) 9에서 지원합니다.

지원되는 CPU는 Red Hat Ecosystem Catalog 에서 참조하십시오.

참고작업자 노드에 CPU가 다른 경우 CPU마다 기능이 다르기 때문에 실시간 마이그레이션 오류가 발생할 수 있습니다. 작업자 노드에 적절한 용량이 있고 가상 머신에 대한 노드 유사성 규칙을 구성하여 이 문제를 완화할 수 있습니다.

자세한 내용은 필수 노드 유사성 규칙 구성 을 참조하십시오.

- AMD 및 Intel 64비트 아키텍처(x86-64-v2) 지원

- Intel 64 또는 AMD64 CPU 확장 지원

- Intel VT 또는 AMD-V 하드웨어 가상화 확장 기능이 활성화되어 있습니다.

- NX(실행 없음) 플래그가 활성화되어 있습니다.

4.1.2.2. 운영 체제 요구 사항

작업자 노드에 RHCOS(Red Hat Enterprise Linux CoreOS)가 설치되어 있습니다.

자세한 내용은 RHCOS 정보를 참조하십시오.

참고RHEL 작업자 노드는 지원되지 않습니다.

4.1.2.3. 스토리지 요구사항

- OpenShift Container Platform에서 지원합니다. 스토리지 최적화를 참조하십시오.

- 기본 OpenShift Virtualization 또는 OpenShift Container Platform 스토리지 클래스를 생성해야 합니다. 이 문제의 목적은 VM 워크로드의 고유한 스토리지 요구 사항을 해결하고 최적화된 성능, 안정성 및 사용자 환경을 제공하는 것입니다. OpenShift Virtualization 및 OpenShift Container Platform 기본 스토리지 클래스가 둘 다 있는 경우 VM 디스크를 생성할 때 OpenShift Virtualization 클래스가 우선합니다.

스토리지 클래스를 가상화 워크로드의 기본값으로 표시하려면 storageclass.kubevirt.io/is-default-virt-class 를 "true" 로 설정합니다.

-

스토리지 프로비저너가 스냅샷을 지원하는 경우

VolumeSnapshotClass오브젝트를 기본 스토리지 클래스와 연결해야 합니다.

4.1.2.3.1. 가상 머신 디스크의 볼륨 및 액세스 모드 정보

알려진 스토리지 공급자와 스토리지 API를 사용하는 경우 볼륨 및 액세스 모드가 자동으로 선택됩니다. 그러나 스토리지 프로필이 없는 스토리지 클래스를 사용하는 경우 볼륨 및 액세스 모드를 구성해야 합니다.

최상의 결과를 얻으려면 RWX( ReadWriteMany ) 액세스 모드와 Block 볼륨 모드를 사용합니다. 이는 다음과 같은 이유로 중요합니다.

-

실시간 마이그레이션에는 RWX(

ReadWriteMany) 액세스 모드가 필요합니다. 블록볼륨 모드는Filesystem볼륨 모드보다 훨씬 더 잘 작동합니다. 이는Filesystem볼륨 모드가 파일 시스템 계층 및 디스크 이미지 파일을 포함하여 더 많은 스토리지 계층을 사용하기 때문입니다. 이러한 계층은 VM 디스크 스토리지에 필요하지 않습니다.예를 들어 Red Hat OpenShift Data Foundation을 사용하는 경우 CephFS 볼륨에 Ceph RBD 볼륨을 사용하는 것이 좋습니다.

다음 구성으로 가상 머신을 실시간 마이그레이션할 수 없습니다.

-

RWO(

ReadWriteOnce) 액세스 모드가 있는 스토리지 볼륨 - GPU와 같은 패스스루 기능

이러한 가상 머신에 대해 evictionStrategy 필드를 None 으로 설정합니다. None 전략은 노드를 재부팅하는 동안 VM의 전원을 끕니다.

4.1.3. 실시간 마이그레이션 요구 사항

-

RWX(

ReadWriteMany) 액세스 모드를 사용한 공유 스토리지. 충분한 RAM 및 네트워크 대역폭.

참고노드 드레이닝을 지원하기 위해 클러스터에 메모리 요청 용량이 충분한지 확인하여 실시간 마이그레이션을 수행해야 합니다. 다음 계산을 사용하여 필요한 예비 메모리를 확인할 수 있습니다.

Product of (Maximum number of nodes that can drain in parallel) and (Highest total VM memory request allocations across nodes)

Product of (Maximum number of nodes that can drain in parallel) and (Highest total VM memory request allocations across nodes)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 클러스터에서 병렬로 실행할 수 있는 기본 마이그레이션 수는 5입니다.

- 가상 머신에서 호스트 모델 CPU를 사용하는 경우 노드는 가상 시스템의 호스트 모델 CPU를 지원해야 합니다.

- 실시간 마이그레이션을 위한 전용 Multus 네트워크를 사용하는 것이 좋습니다. 전용 네트워크는 마이그레이션 중에 테넌트 워크로드에 대한 네트워크 포화 상태로 인한 영향을 최소화합니다.

4.1.4. 물리적 리소스 오버헤드 요구사항

OpenShift Virtualization은 OpenShift Container Platform의 추가 기능이며 클러스터를 계획할 때 고려해야 하는 추가 오버헤드를 적용합니다. 각 클러스터 머신은 OpenShift Container Platform 요구 사항 이외에도 다음과 같은 오버헤드 요구 사항을 충족해야 합니다. 클러스터에서 물리적 리소스를 초과 구독하면 성능에 영향을 미칠 수 있습니다.

이 문서에 명시된 수치는 Red Hat의 테스트 방법론 및 설정을 기반으로 한 것입니다. 고유한 개별 설정 및 환경에 따라 수치가 달라질 수 있습니다.

메모리 오버헤드

아래 식을 사용하여 OpenShift Virtualization의 메모리 오버헤드 값을 계산합니다.

클러스터 메모리 오버헤드

Memory overhead per infrastructure node ≈ 150 MiB

Memory overhead per infrastructure node ≈ 150 MiBMemory overhead per worker node ≈ 360 MiB

Memory overhead per worker node ≈ 360 MiB또한, OpenShift Virtualization 환경 리소스에는 모든 인프라 노드에 분산된 총 2179MiB의 RAM이 필요합니다.

가상 머신 메모리 오버헤드

Memory overhead per virtual machine ≈ (1.002 × requested memory) \

+ 218 MiB \

+ 8 MiB × (number of vCPUs) \

+ 16 MiB × (number of graphics devices) \

+ (additional memory overhead)

Memory overhead per virtual machine ≈ (1.002 × requested memory) \

+ 218 MiB \

+ 8 MiB × (number of vCPUs) \

+ 16 MiB × (number of graphics devices) \

+ (additional memory overhead) - 1

virt-launcherPod에서 실행되는 프로세스에 필요합니다.- 2

- 가상 머신에서 요청한 가상 CPU 수입니다.

- 3

- 가상 머신에서 요청한 가상 그래픽 카드 수입니다.

- 4

- 추가 메모리 오버헤드:

- 환경에 SR-IOV(Single Root I/O Virtualization) 네트워크 장치 또는 GPU(Graphics Processing Unit)가 포함된 경우 각 장치에 대해 1GiB의 추가 메모리 오버헤드를 할당합니다.

- SEV(Secure Encrypted Virtualization)가 활성화된 경우 256MiB를 추가합니다.

- 신뢰할 수 있는 플랫폼 모듈(TPM)이 활성화된 경우 53MiB를 추가합니다.

CPU 오버헤드

아래 식을 사용하여 OpenShift Virtualization에 대한 클러스터 프로세서 오버헤드 요구 사항을 계산합니다. 가상 머신당 CPU 오버헤드는 개별 설정에 따라 다릅니다.

클러스터 CPU 오버헤드

CPU overhead for infrastructure nodes ≈ 4 cores

CPU overhead for infrastructure nodes ≈ 4 coresOpenShift Virtualization은 로깅, 라우팅 및 모니터링과 같은 클러스터 수준 서비스의 전반적인 사용률을 높입니다. 이 워크로드를 처리하려면 인프라 구성 요소를 호스팅하는 노드에 4 개의 추가 코어 (4000밀리코어)가 해당 노드에 분산되어 있는지 확인합니다.

CPU overhead for worker nodes ≈ 2 cores + CPU overhead per virtual machine

CPU overhead for worker nodes ≈ 2 cores + CPU overhead per virtual machine가상 머신을 호스팅하는 각 작업자 노드는 가상 머신 워크로드에 필요한 CPU 외에도 OpenShift Virtualization 관리 워크로드에 대한 2개의 추가 코어(2000밀리코어)용 용량이 있어야 합니다.

가상 머신 CPU 오버헤드

전용 CPU가 요청되면 클러스터 CPU 오버헤드 요구 사항에 대한 1:1 영향이 있습니다. 그러지 않으면 가상 머신에 필요한 CPU 수에 대한 구체적인 규칙이 없습니다.

스토리지 오버헤드

아래 지침을 사용하여 OpenShift Virtualization 환경에 대한 스토리지 오버헤드 요구 사항을 추정할 수 있습니다.

클러스터 스토리지 오버헤드

Aggregated storage overhead per node ≈ 10 GiB

Aggregated storage overhead per node ≈ 10 GiB10GiB는 OpenShift Virtualization을 설치할 때 클러스터의 각 노드에 대해 예상되는 온디스크 스토리지 영향입니다.

가상 머신 스토리지 오버헤드

가상 머신당 스토리지 오버헤드는 가상 머신 내의 리소스 할당 요청에 따라 다릅니다. 이 요청은 클러스터의 다른 위치에서 호스팅되는 노드 또는 스토리지 리소스의 임시 스토리지에 대한 요청일 수 있습니다. 현재 OpenShift Virtualization은 실행 중인 컨테이너 자체에 대한 추가 임시 스토리지를 할당하지 않습니다.

예

클러스터 관리자가 클러스터에서 10개의 가상 머신을 호스팅하는 경우 1GiB RAM과 2개의 vCPU가 장착된 메모리의 클러스터 전체에 대한 영향은 11.68GiB입니다. 클러스터의 각 노드에 대한 디스크 스토리지 영향은 10GiB이며 호스트 가상 머신 워크로드가 최소 2개 코어인 작업자 노드에 대한 CPU 영향은 최소 2개입니다.

4.1.5. 단일 노드 OpenShift 차이점

단일 노드 OpenShift에 OpenShift Virtualization을 설치할 수 있습니다.

그러나 Single-node OpenShift는 다음 기능을 지원하지 않습니다.

- 고가용성

- Pod 중단

- 실시간 마이그레이션

- 제거 전략이 구성된 가상 머신 또는 템플릿

4.1.6. 오브젝트 최대값

클러스터를 계획할 때 다음과 같은 테스트된 오브젝트 최대값을 고려해야 합니다.

4.1.7. 클러스터 고가용성 옵션

클러스터에 대해 다음과 같은 HA(고가용성) 옵션 중 하나를 구성할 수 있습니다.

머신 상태 점검을 배포하여 설치 관리자 프로비저닝 인프라 (IPI)의 자동 고가용성을 사용할 수 있습니다.

참고설치 관리자 프로비저닝 인프라를 사용하여 설치된 OpenShift Container Platform 클러스터에서는 올바르게 구성된

MachineHealthCheck리소스를 사용하여 노드가 머신 상태 점검에 실패하고 클러스터에서 사용할 수 없게 되는 경우 재활용됩니다. 실패한 노드에서 실행된 VM에서 다음에 수행되는 작업은 일련의 조건에 따라 다릅니다. 잠재적 결과 및 실행 전략이 이러한 결과에 미치는 영향에 대한 자세한 내용은 전략 실행을 참조하십시오.-

OpenShift Container Platform 클러스터에서 Node Health Check Operator 를 사용하여

NodeHealthCheck컨트롤러를 배포하면 IPI 및 비 IPI에 대한 자동 고가용성을 사용할 수 있습니다. 컨트롤러는 비정상 노드를 식별하고 Self Node Remediation Operator 또는 Fence Agents Remediation Operator와 같은 수정 공급자를 사용하여 비정상 노드를 수정합니다. 노드 수정, 펜싱 및 유지 관리에 대한 자세한 내용은 Workload Availability for Red Hat OpenShift 설명서를 참조하십시오. 모든 플랫폼의 고가용성은 모니터링 시스템 또는 자격을 갖춘 사람을 사용하여 노드 가용성을 모니터링합니다. 노드가 손실되면 노드를 종료하고

oc delete node <lost_node>를 실행합니다.참고외부 모니터링 시스템 또는 인증된 사용자 모니터링 노드 상태가 없으면 가상 머신의 가용성이 저하됩니다.

4.2. OpenShift Virtualization 설치

OpenShift Virtualization을 설치하여 OpenShift Container Platform 클러스터에 가상화 기능을 추가합니다.

인터넷 연결이 없는 제한된 환경에 OpenShift Virtualization을 설치하는 경우 제한된 네트워크에 대해 OLM(Operator Lifecycle Manager)을 구성해야 합니다.

인터넷 연결이 제한된 경우 OperatorHub에 액세스하도록 OLM에서 프록시 지원을 구성할 수 있습니다.

4.2.1. OpenShift Virtualization Operator 설치

OpenShift Container Platform 웹 콘솔 또는 명령줄을 사용하여 OpenShift Virtualization Operator를 설치합니다.

4.2.1.1. 웹 콘솔을 사용하여 OpenShift Virtualization Operator 설치

OpenShift Container Platform 웹 콘솔을 사용하여 OpenShift Virtualization Operator를 배포할 수 있습니다.

사전 요구 사항

- 클러스터에 OpenShift Container Platform 4.16을 설치합니다.

-

OpenShift Container Platform 웹 콘솔에

cluster-admin권한이 있는 사용자로 로그인합니다.

프로세스

- 관리자로 Operator → OperatorHub를 클릭합니다.

- 키워드로 필터링 필드에 가상화를 입력합니다.

- Red Hat 소스 레이블을 사용하여 OpenShift Virtualization Operator 타일을 선택합니다.

- Operator에 대한 정보를 확인하고 Install을 클릭합니다.

Operator 설치 페이지에서 다음을 수행합니다.

- 사용 가능한 업데이트 채널 옵션 목록에서 stable을 선택합니다. 이렇게 하면 OpenShift Container Platform 버전과 호환되는 OpenShift Virtualization 버전을 설치할 수 있습니다.

설치된 네임스페이스의 경우 Operator 권장 네임스페이스 옵션이 선택되어 있는지 확인합니다. 그러면 필수

openshift-cnv네임스페이스에 Operator가 설치되고, 해당 네임스페이스가 존재하지 않는 경우 자동으로 생성됩니다.주의openshift-cnv이외의 네임스페이스에 OpenShift Virtualization Operator를 설치하려고 하면 설치가 실패합니다.승인 전략의 경우 기본값인 자동을 선택하여 OpenShift Virtualization이 안정적인 업데이트 채널에서 새 버전을 사용할 수 있을 때 자동으로 업데이트되도록 하는 것이 좋습니다.

수동 승인 전략을 선택할 수 있지만 클러스터의 지원 가능성 및 기능에 미칠 위험이 높기 때문에 이 방법은 권장할 수 없습니다. 이러한 위험을 완전히 이해하고 자동을 사용할 수 없는 경우에만 수동을 선택합니다.

주의해당 OpenShift Container Platform 버전과 함께 사용할 때만 OpenShift Virtualization을 지원하므로 누락된 OpenShift Virtualization 업데이트가 없으면 클러스터가 지원되지 않을 수 있습니다.

-

openshift-cnv네임스페이스에서 Operator를 사용할 수 있도록 설치를 클릭합니다. - Operator가 설치되면 HyperConverged 생성을 클릭합니다.

- 선택 사항: OpenShift Virtualization 구성 요소에 대한 Infra 및 워크로드 노드 배치 옵션을 구성합니다.

- 생성을 클릭하여 OpenShift Virtualization을 시작합니다.

검증

- 워크로드 → Pods 페이지로 이동하여 모두 실행 중 상태가 될 때까지 OpenShift Virtualization Pod를 모니터링합니다. 모든 Pod에 실행 중 상태가 표시되면 OpenShift Virtualization을 사용할 수 있습니다.

4.2.1.2. 명령줄을 사용하여 OpenShift Virtualization Operator 설치

OpenShift Virtualization 카탈로그를 구독하고 클러스터에 매니페스트를 적용하여 OpenShift Virtualization Operator를 설치합니다.

4.2.1.2.1. CLI를 사용하여 OpenShift Virtualization 카탈로그 구독

OpenShift Virtualization을 설치하기 전에 OpenShift Virtualization 카탈로그를 구독해야 합니다. 구독하면 openshift-cnv 네임스페이스에서 OpenShift Virtualization Operator에 액세스할 수 있습니다.

구독하려면 클러스터에 단일 매니페스트를 적용하여 Namespace, OperatorGroup, Subscription 오브젝트를 구성합니다.

사전 요구 사항

- 클러스터에 OpenShift Container Platform 4.16을 설치합니다.

-

OpenShift CLI(

oc)를 설치합니다. -

cluster-admin권한이 있는 사용자로 로그인합니다.

프로세스

다음 매니페스트를 포함하는 YAML 파일을 만듭니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

stable채널을 사용하면 OpenShift Container Platform 버전과 호환되는 OpenShift Virtualization 버전을 설치할 수 있습니다.

다음 명령을 실행하여 OpenShift Virtualization에 필요한

Namespace,OperatorGroup및Subscription오브젝트를 생성합니다.oc apply -f <file name>.yaml

$ oc apply -f <file name>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

YAML 파일에서 인증서 교체 매개변수를 구성할 수 있습니다.

4.2.1.2.2. CLI를 사용하여 OpenShift Virtualization Operator 배포

oc CLI를 사용하여 OpenShift Virtualization Operator를 배포할 수 있습니다.

사전 요구 사항

-

openshift-cnv네임스페이스에서 OpenShift Virtualization 카탈로그를 구독합니다. -

cluster-admin권한이 있는 사용자로 로그인합니다.

프로세스

다음 매니페스트를 포함하는 YAML 파일을 만듭니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 OpenShift Virtualization Operator를 배포합니다.

oc apply -f <file_name>.yaml

$ oc apply -f <file_name>.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

openshift-cnv네임스페이스에서 CSV(클러스터 서비스 버전)의PHASE를 확인하여 OpenShift Virtualization이 성공적으로 배포되었는지 확인합니다. 다음 명령을 실행합니다.watch oc get csv -n openshift-cnv

$ watch oc get csv -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow 배포에 성공하면 다음 출력이 표시됩니다.

출력 예

NAME DISPLAY VERSION REPLACES PHASE kubevirt-hyperconverged-operator.v4.16.0 OpenShift Virtualization 4.16.0 Succeeded

NAME DISPLAY VERSION REPLACES PHASE kubevirt-hyperconverged-operator.v4.16.0 OpenShift Virtualization 4.16.0 SucceededCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2.2. 다음 단계

- hostpath 프로비전 프로그램은 OpenShift Virtualization용으로 설계된 로컬 스토리지 프로비전 프로그램입니다. 가상 머신의 로컬 스토리지를 구성하려면 먼저 hostpath 프로비전 프로그램을 활성화해야 합니다.

4.3. OpenShift Virtualization 설치 제거

웹 콘솔 또는 CLI(명령줄 인터페이스)를 사용하여 OpenShift Virtualization 워크로드, Operator 및 해당 리소스를 삭제하여 OpenShift Virtualization을 설치 제거합니다.

4.3.1. 웹 콘솔을 사용하여 OpenShift Virtualization 설치 제거

웹 콘솔 을 사용하여 다음 작업을 수행하여 OpenShift Virtualization을 설치 제거합니다.

먼저 모든 가상 머신 및 가상 머신 인스턴스를 삭제해야 합니다.

워크로드가 클러스터에 남아 있는 동안 OpenShift Virtualization을 설치 제거할 수 없습니다.

4.3.1.1. HyperConverged 사용자 정의 리소스 삭제

OpenShift Virtualization을 설치 제거하려면 먼저 HyperConverged CR(사용자 정의 리소스)을 삭제합니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다.

프로세스

- Operator → 설치된 Operator 페이지로 이동합니다.

- OpenShift Virtualization Operator를 선택합니다.

- OpenShift Virtualization 배포 탭을 클릭합니다.

-

kubevirt-hyperconverged옆에 있는 옵션 메뉴 를 클릭하고 HyperConverged 삭제 를 선택합니다.

를 클릭하고 HyperConverged 삭제 를 선택합니다.

- 확인 창에서 삭제를 클릭합니다.

4.3.1.2. 웹 콘솔을 사용하여 클러스터에서 Operator 삭제

클러스터 관리자는 웹 콘솔을 사용하여 선택한 네임스페이스에서 설치된 Operator를 삭제할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터 웹 콘솔에 액세스할 수 있습니다.

프로세스

- Operator → 설치된 Operator 페이지로 이동합니다.

- 제거하려는 Operator를 찾으려면 이름으로 필터링 필드에 키워드를 스크롤하거나 입력합니다. 그런 다음 해당 Operator를 클릭합니다.

Operator 세부 정보 페이지 오른쪽에 있는 작업 목록에서 Operator 제거를 선택합니다.

Operator를 설치 제거하시겠습니까? 대화 상자가 표시됩니다.

설치 제거를 선택하여 Operator, Operator 배포 및 Pod를 제거합니다. 이 작업 후에 Operator는 실행을 중지하고 더 이상 업데이트가 수신되지 않습니다.

참고이 작업은 CRD(사용자 정의 리소스 정의) 및 CR(사용자 정의 리소스)을 포함하여 Operator에서 관리하는 리소스를 제거하지 않습니다. 웹 콘솔에서 활성화된 대시보드 및 탐색 항목과 계속 실행되는 클러스터 외부 리소스는 수동 정리가 필요할 수 있습니다. Operator를 설치 제거한 후 해당 항목을 제거하려면 Operator CRD를 수동으로 삭제해야 할 수 있습니다.

4.3.1.3. 웹 콘솔을 사용하여 네임스페이스 삭제

OpenShift Container Platform 웹 콘솔을 사용하여 네임스페이스를 삭제할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다.

프로세스

- 관리 → 네임스페이스로 이동합니다.

- 네임스페이스 목록에서 삭제하려는 네임스페이스를 찾습니다.

-

네임스페이스 목록 맨 오른쪽에 있는 옵션 메뉴

에서 네임스페이스 삭제 를 선택합니다.

에서 네임스페이스 삭제 를 선택합니다.

- 네임스페이스 삭제 창이 열리면 삭제할 네임스페이스 이름을 필드에 입력합니다.

- 삭제를 클릭합니다.

4.3.1.4. OpenShift Virtualization 사용자 정의 리소스 정의 삭제

웹 콘솔을 사용하여 OpenShift Virtualization CRD(사용자 정의 리소스 정의)를 삭제할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다.

프로세스

- 관리 → 클러스터 리소스 정의로 이동합니다.

-

라벨 필터를 선택하고 검색 필드에

operators.coreos.com/kubevirt-hyperconverged.openshift-cnv를 입력하여 OpenShift Virtualization CRD를 표시합니다. -

각 CRD 옆에 있는 옵션 메뉴

를 클릭하고 CustomResourceDefinition 삭제 를 선택합니다.

를 클릭하고 CustomResourceDefinition 삭제 를 선택합니다.

4.3.2. CLI를 사용하여 OpenShift Virtualization 설치 제거

OpenShift CLI(oc)를 사용하여 OpenShift Virtualization을 설치 제거할 수 있습니다.

사전 요구 사항

-

cluster-admin권한이 있는 계정을 사용하여 OpenShift Container Platform 클러스터에 액세스할 수 있습니다. -

OpenShift CLI(

oc)가 설치되어 있습니다. - 모든 가상 머신 및 가상 머신 인스턴스를 삭제했습니다. 워크로드가 클러스터에 남아 있는 동안 OpenShift Virtualization을 설치 제거할 수 없습니다.

프로세스

HyperConverged사용자 정의 리소스를 삭제합니다.oc delete HyperConverged kubevirt-hyperconverged -n openshift-cnv

$ oc delete HyperConverged kubevirt-hyperconverged -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Virtualization Operator 서브스크립션을 삭제합니다.

oc delete subscription kubevirt-hyperconverged -n openshift-cnv

$ oc delete subscription kubevirt-hyperconverged -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Virtualization

ClusterServiceVersion리소스를 삭제합니다.oc delete csv -n openshift-cnv -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnv

$ oc delete csv -n openshift-cnv -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Virtualization 네임스페이스를 삭제합니다.

oc delete namespace openshift-cnv

$ oc delete namespace openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow 시험 실행 옵션으로나열합니다.oc delete crd명령을 실행하여 OpenShift Virtualization CRD(사용자 정의 리소스 정의)를oc delete crd --dry-run=client -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnv

$ oc delete crd --dry-run=client -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow dry-run옵션 없이oc delete crd명령을 실행하여 CRD를 삭제합니다.oc delete crd -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnv

$ oc delete crd -l operators.coreos.com/kubevirt-hyperconverged.openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5장. 설치 후 구성

5.1. 설치 후 구성

일반적으로 OpenShift Virtualization을 설치한 후 다음 절차를 수행합니다. 사용자 환경과 관련된 구성 요소를 구성할 수 있습니다.

- OpenShift Virtualization Operator, 워크로드 및 컨트롤러에 대한 노드 배치 규칙

- Kubernetes NMState 및 SR-IOV Operator 설치

- VM(가상 머신)에 대한 외부 액세스를 위한 Linux 브리지 네트워크 구성

- 실시간 마이그레이션을 위한 전용 보조 네트워크 구성

- SR-IOV 네트워크 구성

- OpenShift Container Platform 웹 콘솔을 사용하여 로드 밸런서 서비스 생성 활성화

- CSI(Container Storage Interface)의 기본 스토리지 클래스 정의

- HPP(Hostpath Provisioner)를 사용하여 로컬 스토리지 구성

5.2. OpenShift Virtualization 구성 요소를 위한 노드 지정

베어 메탈 노드의 VM(가상 머신)의 기본 예약이 적합합니다. 선택적으로 노드 배치 규칙을 구성하여 OpenShift Virtualization Operator, 워크로드 및 컨트롤러를 배포할 노드를 지정할 수 있습니다.

OpenShift Virtualization을 설치한 후 일부 구성 요소에 대한 노드 배치 규칙을 구성할 수 있지만 워크로드에 대한 노드 배치 규칙을 구성하려면 가상 머신이 존재할 수 없습니다.

5.2.1. OpenShift Virtualization 구성 요소의 노드 배치 규칙 정보

다음 작업에 노드 배치 규칙을 사용할 수 있습니다.

- 가상화 워크로드를 위한 노드에만 가상 머신을 배포합니다.

- 인프라 노드에만 Operator를 배포합니다.

- 워크로드 분리를 유지 관리합니다.

오브젝트에 따라, 다음 규칙 유형 중 하나 이상을 사용할 수 있습니다.

nodeSelector- 이 필드에서 지정하는 키-값 쌍으로 라벨이 지정된 노드에 Pod를 예약할 수 있습니다. 노드에는 나열된 모든 쌍과 정확히 일치하는 라벨이 있어야 합니다.

유사성- 더 많은 표현 구문을 사용하여 노드와 Pod의 일치 규칙을 설정할 수 있습니다. 유사성을 사용하면 규칙 적용 방법을 보다 자세하게 설정할 수 있습니다. 예를 들어 규칙은 요구 사항이 아닌 기본 설정임을 지정할 수 있습니다. 규칙이 기본 설정인 경우 규칙이 충족되지 않으면 Pod가 계속 예약됩니다.

허용 오차- 일치하는 테인트가 있는 노드에 Pod를 예약할 수 있습니다. 테인트가 노드에 적용되는 경우, 해당 노드는 테인트를 허용하는 Pod만 허용합니다.

5.2.2. 노드 배치 규칙 적용

명령줄을 사용하여 Subscription,HyperConverged 또는 HostPathProvisioner 오브젝트를 편집하여 노드 배치 규칙을 적용할 수 있습니다.

사전 요구 사항

-

ocCLI 툴이 설치되어 있습니다. - 클러스터 관리자 권한으로 로그인되어 있습니다.

프로세스

다음 명령을 실행하여 기본 편집기에서 오브젝트를 편집합니다.

oc edit <resource_type> <resource_name> -n {CNVNamespace}$ oc edit <resource_type> <resource_name> -n {CNVNamespace}Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 파일을 저장하여 변경 사항을 적용합니다.

5.2.3. 노드 배치 규칙 예

Subscription,HyperConverged 또는 HostPathProvisioner 오브젝트를 편집하여 OpenShift Virtualization 구성 요소에 대한 노드 배치 규칙을 지정할 수 있습니다.

5.2.3.1. 서브스크립션 오브젝트 노드 배치 규칙 예

OLM이 OpenShift Virtualization Operator를 배포하는 노드를 지정하려면, OpenShift Virtualization 설치 중에 서브스크립션 오브젝트를 편집합니다.

현재는 웹 콘솔을 사용하여 서브스크립션 오브젝트에 대한 노드 배치 규칙을 구성할 수 없습니다.

Subscription 오브젝트는 유사성 노드 pplacement 규칙을 지원하지 않습니다.

nodeSelector 규칙이 있는 Subscription 오브젝트의 예

- 1

- OLM은

example.io/example-infra-key = example-infra-value레이블이 지정된 노드에 OpenShift Virtualization Operator를 배포합니다.

허용 오차 규칙이 있는 Subscription 오브젝트의 예

- 1

- OLM은

key = virtualization:NoSchedule테인트에 레이블이 지정된 노드에 OpenShift Virtualization Operator를 배포합니다. 허용 오차가 일치하는 Pod만 이러한 노드에 예약됩니다.

5.2.3.2. HyperConverged 오브젝트 노드 배치 규칙 예

OpenShift Virtualization이 구성 요소를 배포하는 노드를 지정하려면 OpenShift Virtualization을 설치하는 동안 생성한 HyperConverged CR(사용자 정의 리소스) 파일에서 nodePlacement 오브젝트를 편집할 수 있습니다.

nodeSelector 규칙이 있는 HyperConverged 오브젝트의 예

유사성 규칙이 있는 HyperConverged 오브젝트의 예

허용 오차 규칙이 있는 HyperConverged 오브젝트의 예

- 1

- OpenShift Virtualization 구성 요소로 예약된 노드는

key = virtualization:NoSchedule테인트로 레이블이 지정됩니다. 허용 오차가 일치하는 Pod만 예약된 노드에 예약됩니다.

5.2.3.3. HostPathProvisioner 오브젝트 노드 배치 규칙의 예

직접 또는 웹 콘솔을 사용하여 HostPathProvisioner 오브젝트를 편집할 수 있습니다.

동일한 노드에 hostpath 프로비전 프로그램 및 OpenShift Virtualization 구성 요소를 예약해야 합니다. 예약하지 않으면 hostpath 프로비전 프로그램을 사용하는 가상화 Pod를 실행할 수 없습니다. 가상 머신을 실행할 수 없습니다.

HPP(Hostpath provisioner) 스토리지 클래스를 사용하여 VM(가상 머신)을 배포한 후 노드 선택기를 사용하여 동일한 노드에서 hostpath 프로비저너 Pod를 제거할 수 있습니다. 그러나 VM을 삭제하기 전에 먼저 특정 노드의 경우 해당 변경 사항을 되돌리고 Pod가 실행될 때까지 기다려야 합니다.

hostpath 프로비전 프로그램을 설치할 때 생성하는 HostPathProvisioner 오브젝트의 spec.workload 필드에 nodeSelector,affinity 또는 tolerations 를 지정하여 노드 배치 규칙을 구성할 수 있습니다.

nodeSelector 규칙이 있는 HostPathProvisioner 오브젝트의 예

- 1

- 워크로드는

example.io/example-workloads-key = example-workloads-value라벨이 지정된 노드에 배치됩니다.

5.3. 설치 후 네트워크 구성

기본적으로 OpenShift Virtualization은 단일 내부 pod 네트워크와 함께 설치됩니다.

OpenShift Virtualization을 설치한 후 네트워킹 Operator를 설치하고 추가 네트워크를 구성할 수 있습니다.

5.3.1. 네트워킹 Operator 설치

실시간 마이그레이션 또는 VM(가상 머신)에 대한 외부 액세스를 위해 Linux 브리지 네트워크를 구성하려면 Kubernetes NMState Operator 를 설치해야 합니다. 설치 지침은 웹 콘솔을 사용하여 Kubernetes NMState Operator 설치를 참조하십시오.

SR-IOV Operator 를 설치하여 SR-IOV 네트워크 장치 및 네트워크 연결을 관리할 수 있습니다. 설치 지침은 SR-IOV Network Operator 설치를 참조하십시오.

MetalLB Operator 를 추가하여 클러스터에서 MetalLB 인스턴스의 라이프사이클을 관리할 수 있습니다. 설치 지침은 웹 콘솔을 사용하여 OperatorHub에서 MetalLB Operator 설치를 참조하십시오.

5.3.2. Linux 브리지 네트워크 구성

Kubernetes NMState Operator를 설치한 후 실시간 마이그레이션 또는 VM(가상 머신)에 대한 외부 액세스를 위해 Linux 브리지 네트워크를 구성할 수 있습니다.

5.3.2.1. Linux 브리지 NNCP 생성

Linux 브리지 네트워크에 대한 NodeNetworkConfigurationPolicy (NNCP) 매니페스트를 생성할 수 있습니다.

사전 요구 사항

- Kubernetes NMState Operator가 설치되어 있습니다.

프로세스

NodeNetworkConfigurationPolicy매니페스트를 생성합니다. 이 예제에는 고유한 정보로 교체해야 하는 샘플 값이 포함되어 있습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.2.2. 웹 콘솔을 사용하여 Linux 브리지 생성

OpenShift Container Platform 웹 콘솔을 사용하여 네트워크 연결 정의(NAD)를 생성하여 Pod 및 가상 머신에 계층 2 네트워킹을 제공할 수 있습니다.

Linux 브리지 네트워크 연결 정의는 가상 머신을 VLAN에 연결하는 가장 효율적인 방법입니다.

가상 머신의 네트워크 연결 정의에서 IP 주소 관리(IPAM) 구성은 지원되지 않습니다.

프로세스

- 웹 콘솔에서 네트워킹 → NetworkAttachmentDefinitions 를 클릭합니다.

네트워크 연결 정의 생성 을 클릭합니다.

참고네트워크 연결 정의는 Pod 또는 가상 머신과 동일한 네임스페이스에 있어야 합니다.

- 고유한 이름과 선택적 설명을 입력합니다.

- 네트워크 유형 목록에서 CNV Linux 브리지 를 선택합니다.

- 브리지 이름 필드에 브리지 이름을 입력합니다.

- 선택 사항: 리소스에 VLAN ID가 구성된 경우 VLAN 태그 번호 필드에 ID 번호를 입력합니다.

- 선택 사항: MAC 스푸핑 검사를 선택하여 MAC 스푸핑 필터링을 활성화합니다. 이 기능은 단일 MAC 주소만 Pod를 종료할 수 있도록 허용하여 MAC 스푸핑 공격에 대한 보안을 제공합니다.

- 생성을 클릭합니다.

5.3.3. 실시간 마이그레이션을 위한 네트워크 구성

Linux 브리지 네트워크를 구성한 후 실시간 마이그레이션을 위한 전용 네트워크를 구성할 수 있습니다. 전용 네트워크는 실시간 마이그레이션 중에 테넌트 워크로드에 대한 네트워크 포화 상태로 인한 영향을 최소화합니다.

5.3.3.1. 실시간 마이그레이션을 위한 전용 보조 네트워크 구성

실시간 마이그레이션을 위해 전용 보조 네트워크를 구성하려면 먼저 CLI를 사용하여 브리지 네트워크 연결 정의(NAD)를 생성해야 합니다. 그런 다음 NetworkAttachmentDefinition 오브젝트의 이름을 HyperConverged CR(사용자 정의 리소스)에 추가합니다.

사전 요구 사항

-

OpenShift CLI(

oc)를 설치합니다. -

cluster-admin역할의 사용자로 클러스터에 로그인했습니다. - 각 노드에는 NIC(네트워크 인터페이스 카드)가 두 개 이상 있습니다.

- 실시간 마이그레이션의 NIC는 동일한 VLAN에 연결됩니다.

프로세스

다음 예에 따라

NetworkAttachmentDefinition매니페스트를 생성합니다.설정 파일 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 기본 편집기에서

HyperConvergedCR을 엽니다.oc edit hyperconverged kubevirt-hyperconverged -n openshift-cnv

oc edit hyperconverged kubevirt-hyperconverged -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow HyperConvergedCR의spec.liveMigrationConfig스탠자에NetworkAttachmentDefinition오브젝트의 이름을 추가합니다.HyperConverged매니페스트의 예Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 실시간 마이그레이션에 사용할 Multus

NetworkAttachmentDefinition오브젝트의 이름을 지정합니다.

-

변경 사항을 저장하고 편집기를 종료합니다.

virt-handlerPod가 다시 시작되고 보조 네트워크에 연결합니다.

검증

가상 머신이 실행되는 노드가 유지보수 모드로 배치되면 VM이 클러스터의 다른 노드로 자동으로 마이그레이션됩니다. VMI(가상 머신 인스턴스) 메타데이터에서 대상 IP 주소를 확인하여 마이그레이션이 기본 pod 네트워크가 아닌 보조 네트워크를 통해 발생했는지 확인할 수 있습니다.

oc get vmi <vmi_name> -o jsonpath='{.status.migrationState.targetNodeAddress}'$ oc get vmi <vmi_name> -o jsonpath='{.status.migrationState.targetNodeAddress}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.3.2. 웹 콘솔을 사용하여 전용 네트워크 선택

OpenShift Container Platform 웹 콘솔을 사용하여 실시간 마이그레이션 전용 네트워크를 선택할 수 있습니다.

사전 요구 사항

- 실시간 마이그레이션을 위해 Multus 네트워크를 구성했습니다.

프로세스

- OpenShift Container Platform 웹 콘솔에서 가상화 > 개요 로 이동합니다.

- 설정 탭을 클릭한 다음 실시간 마이그레이션 을 클릭합니다.

- 실시간 마이그레이션 네트워크 목록에서 네트워크를 선택합니다.

5.3.4. SR-IOV 네트워크 구성

SR-IOV Operator를 설치한 후 SR-IOV 네트워크를 구성할 수 있습니다.

5.3.4.1. SR-IOV 네트워크 장치 구성

SR-IOV Network Operator는 SriovNetworkNodePolicy.sriovnetwork.openshift.io CustomResourceDefinition을 OpenShift Container Platform에 추가합니다. SriovNetworkNodePolicy CR(사용자 정의 리소스)을 만들어 SR-IOV 네트워크 장치를 구성할 수 있습니다.

SriovNetworkNodePolicy 오브젝트에 지정된 구성을 적용하면 SR-IOV Operator가 노드를 비우고 경우에 따라 노드를 재부팅할 수 있습니다.

구성 변경 사항을 적용하는 데 몇 분이 걸릴 수 있습니다.

사전 요구 사항

-

OpenShift CLI(

oc)를 설치합니다. -

cluster-admin역할의 사용자로 클러스터에 액세스할 수 있어야 합니다. - SR-IOV Network Operator가 설치되어 있습니다.

- 비운 노드에서 제거된 워크로드를 처리하기 위해 클러스터에 사용 가능한 노드가 충분합니다.

- SR-IOV 네트워크 장치 구성에 대한 컨트롤 플레인 노드를 선택하지 않았습니다.

절차

SriovNetworkNodePolicy오브젝트를 생성한 후 YAML을<name>-sriov-node-network.yaml파일에 저장합니다.<name>을 이 구성의 이름으로 바꿉니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- CR 오브젝트의 이름을 지정합니다.

- 2

- SR-IOV Operator가 설치된 네임스페이스를 지정합니다.

- 3

- SR-IOV 장치 플러그인의 리소스 이름을 지정합니다. 리소스 이름에 대해 여러

SriovNetworkNodePolicy오브젝트를 생성할 수 있습니다. - 4

- 구성할 노드를 선택하려면 노드 선택기를 지정합니다. 선택한 노드의 SR-IOV 네트워크 장치만 구성됩니다. SR-IOV CNI(Container Network Interface) 플러그인 및 장치 플러그인은 선택한 노드에만 배포됩니다.

- 5

- 선택 사항:

0에서99사이의 정수 값을 지정합니다. 숫자가 작을수록 우선 순위가 높아지므로 우선 순위10은 우선 순위99보다 높습니다. 기본값은99입니다. - 6

- 선택 사항: 가상 기능의 최대 전송 단위(MTU) 값을 지정합니다. 최대 MTU 값은 NIC 모델마다 다를 수 있습니다.

- 7

- SR-IOV 물리적 네트워크 장치에 생성할 가상 기능(VF) 수를 지정합니다. Intel NIC(Network Interface Controller)의 경우 VF 수는 장치에서 지원하는 총 VF보다 클 수 없습니다. Mellanox NIC의 경우 VF 수는

128보다 클 수 없습니다. - 8

nicSelector매핑은 Operator가 구성할 이더넷 장치를 선택합니다. 모든 매개변수에 값을 지정할 필요는 없습니다. 의도하지 않게 이더넷 장치를 선택할 가능성을 최소화하기 위해 이더넷 어댑터를 충분히 정밀하게 식별하는 것이 좋습니다.rootDevices를 지정하면vendor,deviceID또는pfNames의 값도 지정해야 합니다.pfNames와rootDevices를 동시에 지정하는 경우 동일한 장치를 가리키는지 확인하십시오.- 9

- 선택 사항: SR-IOV 네트워크 장치의 공급업체 16진 코드를 지정합니다. 허용되는 유일한 값은

8086또는15b3입니다. - 10

- 선택 사항: SR-IOV 네트워크 장치의 장치 16진수 코드를 지정합니다. 허용되는 값은

158b,1015,1017입니다. - 11

- 선택 사항:이 매개변수는 이더넷 장치에 대한 하나 이상의 PF(물리적 기능) 이름 배열을 허용합니다.

- 12

- 이 매개변수는 이더넷 장치의 물리적 기능을 위해 하나 이상의 PCI 버스 주소 배열을 허용합니다. 주소를

0000:02: 00.1형식으로 입력합니다. - 13

vfio-pci드라이버 유형은 OpenShift Virtualization의 가상 기능에 필요합니다.- 14

- 선택 사항: 원격 직접 메모리 액세스(RDMA) 모드 사용 여부를 지정합니다. Mellanox 카드의 경우

isRdma를false로 설정합니다. 기본값은false입니다.

참고isRDMA플래그가true로 설정된 경우 RDMA 가능 VF를 일반 네트워크 장치로 계속 사용할 수 있습니다. 어느 모드에서나 장치를 사용할 수 있습니다.-

선택 사항:

SriovNetworkNodePolicy.Spec.NodeSelector를 사용하여 SR-IOV 가능 클러스터 노드에 레이블을 지정하지 않은 경우 레이블을 지정합니다. 노드 레이블 지정에 대한 자세한 내용은 "노드에서 라벨을 업데이트하는 방법 이해"를 참조하십시오. SriovNetworkNodePolicy오브젝트를 생성합니다.oc create -f <name>-sriov-node-network.yaml

$ oc create -f <name>-sriov-node-network.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow <name>은 이 구성의 이름을 지정합니다.구성 업데이트를 적용하면

sriov-network-operator네임스페이스의 모든 Pod가Running상태로 전환됩니다.SR-IOV 네트워크 장치가 구성되어 있는지 확인하려면 다음 명령을 입력합니다.

<node_name>을 방금 구성한 SR-IOV 네트워크 장치가 있는 노드 이름으로 바꿉니다.oc get sriovnetworknodestates -n openshift-sriov-network-operator <node_name> -o jsonpath='{.status.syncStatus}'$ oc get sriovnetworknodestates -n openshift-sriov-network-operator <node_name> -o jsonpath='{.status.syncStatus}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3.5. 웹 콘솔을 사용하여 로드 밸런서 서비스 생성 활성화

OpenShift Container Platform 웹 콘솔을 사용하여 VM(가상 머신)에 대한 로드 밸런서 서비스 생성을 활성화할 수 있습니다.

사전 요구 사항

- 클러스터에 대한 로드 밸런서를 구성했습니다.

-

cluster-admin역할의 사용자로 로그인되어 있습니다.

프로세스

- 가상화 → 개요 로 이동합니다.

- 설정 탭에서 클러스터를 클릭합니다.

- 일반 설정 및 SSH 구성 을 확장합니다.

- LoadBalancer 서비스를 통한 SSH 를 on으로 설정합니다.

5.4. 설치 후 스토리지 구성

다음 스토리지 구성 작업은 필수입니다.

- 클러스터의 기본 스토리지 클래스 를 구성해야 합니다. 그렇지 않으면 클러스터에서 자동 부팅 소스 업데이트를 수신할 수 없습니다.

- CDI에서 스토리지 공급자를 인식하지 못하는 경우 스토리지 프로필을 구성해야 합니다. 스토리지 프로필은 관련 스토리지 클래스를 기반으로 권장 스토리지 설정을 제공합니다.

선택 사항: HPP(Hostpath provisioner)를 사용하여 로컬 스토리지를 구성할 수 있습니다.

CDI(Containerized Data Importer), 데이터 볼륨 및 자동 부팅 소스 업데이트를 구성하는 등 자세한 옵션은 스토리지 구성 개요 를 참조하십시오.

5.4.1. HPP를 사용하여 로컬 스토리지 구성

OpenShift Virtualization Operator를 설치하면 HPP(Hostpath Provisioner) Operator가 자동으로 설치됩니다. HPP Operator는 HPP 프로비저너를 생성합니다.

HPP는 OpenShift Virtualization을 위해 설계된 로컬 스토리지 프로비전 프로그램입니다. HPP를 사용하려면 HPP CR(사용자 정의 리소스)을 생성해야 합니다.

HPP 스토리지 풀은 운영 체제와 동일한 파티션에 있으면 안 됩니다. 그렇지 않으면 스토리지 풀이 운영 체제 파티션을 채울 수 있습니다. 운영 체제 파티션이 가득 차면 성능이 영향을 미치거나 노드가 불안정하거나 사용할 수 없게 될 수 있습니다.

5.4.1.1. storagePools 스탠자를 사용하여 CSI 드라이버의 스토리지 클래스 생성

HPP(Hostpath provisioner)를 사용하려면 CSI(Container Storage Interface) 드라이버에 연결된 스토리지 클래스를 생성해야 합니다.

스토리지 클래스를 생성할 때 해당 스토리지 클래스에 속하는 PV(영구 볼륨)의 동적 프로비저닝에 영향을 주는 매개변수를 설정합니다. StorageClass 오브젝트를 생성한 후에는 이 오브젝트의 매개변수를 업데이트할 수 없습니다.

가상 머신은 로컬 PV를 기반으로 하는 데이터 볼륨을 사용합니다. 로컬 PV는 특정 노드에 바인딩됩니다. 디스크 이미지는 가상 머신에서 사용할 수 있지만 이전에 로컬 스토리지 PV가 고정된 노드에 가상 머신을 예약할 수 없습니다.

이 문제를 해결하려면 Kubernetes Pod 스케줄러를 사용하여 PVC(영구 볼륨 클레임)를 올바른 노드의 PV에 바인딩합니다. volumeBindingMode 매개변수가 WaitForFirstConsumer 로 설정된 StorageClass 값을 사용하면 PVC를 사용하여 Pod가 생성될 때까지 PV의 바인딩 및 프로비저닝이 지연됩니다.

프로세스

storageclass_csi.yaml파일을 생성하여 스토리지 클래스를 정의합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

reclaimPolicy에 사용할 수 있는 값은Delete및Retain두 가지입니다. 값을 지정하지 않으면 기본값은Delete입니다.- 2

volumeBindingMode매개변수는 동적 프로비저닝 및 볼륨 바인딩이 발생하는 시기를 결정합니다. PVC(영구 볼륨 클레임)를 사용하는 Pod가 생성될 때까지 PV(영구 볼륨)의 바인딩 및 프로비저닝을 지연하려면WaitForFirstConsumer를 지정합니다. 이렇게 하면 PV에서 Pod의 스케줄링 요구 사항을 충족할 수 있습니다.- 3

- HPP CR에 정의된 스토리지 풀의 이름을 지정합니다.

- 파일을 저장하고 종료합니다.

다음 명령을 실행하여

StorageClass오브젝트를 만듭니다.oc create -f storageclass_csi.yaml

$ oc create -f storageclass_csi.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6장. 업데이트

6.1. OpenShift Virtualization 업데이트

OLM(Operator Lifecycle Manager)에서 OpenShift Virtualization에 z-stream 및 마이너 버전 업데이트를 제공하는 방법을 알아봅니다.

6.1.1. RHEL 9의 OpenShift Virtualization

OpenShift Virtualization 4.16은 RHEL(Red Hat Enterprise Linux) 9를 기반으로 합니다. 표준 OpenShift Virtualization 업데이트 절차에 따라 RHEL 8을 기반으로 하는 버전에서 OpenShift Virtualization 4.16으로 업데이트할 수 있습니다. 추가 단계는 필요하지 않습니다.

이전 버전과 마찬가지로 실행 중인 워크로드를 중단하지 않고 업데이트를 수행할 수 있습니다. OpenShift Virtualization 4.16은 RHEL 8 노드에서 RHEL 9 노드로의 실시간 마이그레이션을 지원합니다.

6.1.1.1. RHEL 9 머신 유형

OpenShift Virtualization에 포함된 모든 VM 템플릿은 이제 RHEL 9 머신 유형을 기본적으로 사용합니다. machineType: pc-q35-rhel9.<y>.0 .0. 여기서 < y >는 RHEL 9의 최신 마이너 버전에 해당하는 단일 숫자입니다. 예를 들어, pc-q35-rhel9.2.0 값은 RHEL 9.2에 사용됩니다.

OpenShift Virtualization을 업데이트해도 기존 VM의 machineType 값은 변경되지 않습니다. 이러한 VM은 업데이트 전과 마찬가지로 계속 작동합니다. RHEL 9의 개선 사항을 활용할 수 있도록 VM의 머신 유형을 선택적으로 변경할 수 있습니다.

VM의 machineType 값을 변경하기 전에 VM을 종료해야 합니다.

6.1.2. OpenShift Virtualization 업데이트 정보

- OLM(Operator Lifecycle Manager)은 OpenShift Virtualization Operator의 라이프사이클을 관리합니다. OpenShift Container Platform 설치 중에 배포되는 Marketplace Operator는 클러스터에서 외부 Operator를 사용할 수 있도록 합니다.

- OLM은 OpenShift Virtualization에 z-stream 및 마이너 버전 업데이트를 제공합니다. OpenShift Container Platform을 다음 마이너 버전으로 업데이트할 때 마이너 버전 업데이트를 사용할 수 있습니다. 먼저 OpenShift Container Platform을 업데이트하지 않고 OpenShift Virtualization을 다음 마이너 버전으로 업데이트할 수 없습니다.

- OpenShift Virtualization 서브스크립션은 stable 이라는 단일 업데이트 채널을 사용합니다. stable 채널을 사용하면 OpenShift Virtualization 및 OpenShift Container Platform 버전이 호환됩니다.

서브스크립션의 승인 전략이 자동으로 설정된 경우 stable 채널에서 새 버전의 Operator를 사용할 수 있는 즉시 업데이트 프로세스가 시작됩니다. 자동 승인 전략을 사용하여 지원 가능한 환경을 유지하는 것이 좋습니다. OpenShift Virtualization의 각 부 버전은 해당 OpenShift Container Platform 버전을 실행하는 경우에만 지원됩니다. 예를 들어 OpenShift Container Platform 4.16에서 OpenShift Virtualization 4.16을 실행해야 합니다.

- 수동 승인 전략을 선택할 수 있지만 클러스터의 지원 가능성과 기능에 미칠 위험이 높기 때문에 이 방법은 권장되지 않는 것이 좋습니다. 수동 승인 전략을 사용하면 보류 중인 모든 업데이트를 수동으로 승인해야 합니다. OpenShift Container Platform 및 OpenShift Virtualization 업데이트가 동기화되지 않으면 클러스터가 지원되지 않습니다.

- 업데이트를 완료하는 데 걸리는 시간은 네트워크 연결에 따라 달라집니다. 대부분의 자동 업데이트는 15분 이내에 완료됩니다.

- OpenShift Virtualization을 업데이트해도 네트워크 연결이 중단되지 않습니다.

- 데이터 볼륨 및 관련 영구 볼륨 클레임은 업데이트 중에 유지됩니다.

hostpath 프로비전 프로그램 스토리지를 사용하는 가상 머신이 실행 중인 경우 실시간 마이그레이션할 수 없으며 OpenShift Container Platform 클러스터 업데이트를 차단할 수 있습니다.

이 문제를 해결하려면 클러스터 업데이트 중에 전원이 자동으로 꺼지도록 가상 머신을 재구성할 수 있습니다. evictionStrategy 필드를 None 으로 설정하고 runStrategy 필드를 Always 로 설정합니다.

6.1.2.1. 워크로드 업데이트 정보

OpenShift Virtualization을 업데이트하면 libvirt,virt-launcher, qemu 를 포함한 가상 머신 워크로드가 실시간 마이그레이션을 지원하는 경우 자동으로 업데이트됩니다.

각 가상 머신에는 VMI(가상 머신 인스턴스)를 실행하는 virt-launcher Pod가 있습니다. virt-launcher Pod는 VM(가상 머신) 프로세스를 관리하는 데 사용되는 libvirt 인스턴스를 실행합니다.

HyperConverged CR (사용자 정의 리소스)의 spec.workloadUpdateStrategy 스탠자를 편집하여 워크로드가 업데이트되는 방법을 구성할 수 있습니다. 사용 가능한 워크로드 업데이트 방법은 LiveMigrate 및 Evict 입니다.

Evict 메서드는 VMI Pod를 종료하므로 LiveMigrate 업데이트 전략만 기본적으로 활성화됩니다.

LiveMigrate 가 유일하게 활성화된 업데이트 전략인 경우:

- 실시간 마이그레이션을 지원하는 VMI는 업데이트 프로세스 중에 마이그레이션됩니다. VM 게스트는 업데이트된 구성 요소가 활성화된 새 Pod로 이동합니다.

실시간 마이그레이션을 지원하지 않는 VMI는 중단되거나 업데이트되지 않습니다.

-

VMI에

LiveMigrate제거 전략이 있지만 실시간 마이그레이션을 지원하지 않는 경우 업데이트되지 않습니다.

-

VMI에

LiveMigrate 및 Evict 를 모두 활성화하는 경우:

-

실시간 마이그레이션을 지원하는 VMI는

LiveMigrate업데이트 전략을 사용합니다. -

실시간 마이그레이션을 지원하지 않는 VMI는

Evict업데이트 전략을 사용합니다.runStrategy: Always가 설정된VirtualMachine오브젝트에서 VMI를 제어하는 경우 업데이트된 구성 요소가 있는 새 VMI가 새 Pod에 생성됩니다.

마이그레이션 시도 및 타임아웃

워크로드를 업데이트할 때 Pod가 다음 기간에 Pending 상태인 경우 실시간 마이그레이션이 실패합니다.

- 5분

-

Pod가

예약 불가때문에 보류 중인 경우 . - 15분

- 어떤 이유로든 Pod가 보류 중 상태에 있는 경우입니다.

VMI가 마이그레이션에 실패하면 virt-controller 에서 다시 마이그레이션하려고 합니다. 새 virt-launcher Pod에서 모든 편중 가능한 VMI가 실행될 때까지 이 프로세스를 반복합니다. VMI가 잘못 구성된 경우 이러한 시도는 무기한 반복될 수 있습니다.

각 시도는 마이그레이션 오브젝트에 해당합니다. 가장 최근의 5개의 시도만 버퍼에 저장됩니다. 이렇게 하면 마이그레이션 오브젝트가 디버깅에 대한 정보를 유지하면서 시스템에서 누적되지 않습니다.

6.1.2.2. EUS에서 EUS로의 업데이트 정보

4.10 및 4.12를 포함한 모든 OpenShift Container Platform 마이너 버전은 EUS (Extended Update Support) 버전입니다. 그러나 Kubernetes 설계에는 마이너 버전 업데이트가 필요하므로 하나의 EUS 버전에서 다음 EUS 버전으로 직접 업데이트할 수 없습니다.

소스 EUS 버전에서 다음 홀수의 마이너 버전으로 업데이트한 후 OpenShift Virtualization을 업데이트 경로에 있는 해당 마이너 버전의 모든 z-stream 릴리스로 순차적으로 업데이트해야 합니다. 최신 적용 가능한 z-stream 버전으로 업그레이드하면 OpenShift Container Platform을 대상 EUS 마이너 버전으로 업데이트할 수 있습니다.

OpenShift Container Platform 업데이트가 성공하면 OpenShift Virtualization에 대한 해당 업데이트를 사용할 수 있습니다. OpenShift Virtualization을 대상 EUS 버전으로 업데이트할 수 있습니다.

6.1.2.2.1. 업데이트 준비

EUS에서 EUS로의 업데이트를 시작하기 전에 다음을 수행해야 합니다.

- EUS-to-EUS 업데이트를 시작하기 전에 작업자 노드의 머신 구성 풀을 일시 중지하여 작업자가 두 번 재부팅되지 않습니다.

- 업데이트 프로세스를 시작하기 전에 자동 워크로드 업데이트를 비활성화합니다. 이는 대상 EUS 버전으로 업데이트할 때까지 OpenShift Virtualization이 VM(가상 머신)을 마이그레이션하거나 제거하지 않도록 하기 위한 것입니다.

기본적으로 OpenShift Virtualization은 OpenShift Virtualization Operator를 업데이트할 때 virt-launcher Pod와 같은 워크로드를 자동으로 업데이트합니다. HyperConverged 사용자 정의 리소스의 spec.workloadUpdateStrategy 스탠자에서 이 동작을 구성할 수 있습니다.

EUS에서 EUS로의 업데이트 수행에 대해 자세히 알아보십시오.

6.1.3. EUS에서 EUS로 업데이트 중 워크로드 업데이트 방지

하나의 EUS (Extended Update Support) 버전에서 다음으로 업데이트되는 경우 OpenShift Virtualization이 업데이트 프로세스 중에 워크로드를 마이그레이션하거나 제거하지 못하도록 자동 워크로드 업데이트를 수동으로 비활성화해야 합니다.

사전 요구 사항

- OpenShift Container Platform의 EUS 버전을 실행 중이며 다음 EUS 버전으로 업데이트하려고 합니다. 둘 사이의 홀수 버전으로 아직 업데이트되지 않았습니다.

- "EUS에서 EUS로의 업데이트를 수행하기 위한 준비"를 읽고 OpenShift Container Platform 클러스터와 관련된 경고 및 요구 사항을 알아봅니다.

- OpenShift Container Platform 설명서에서 지시한 대로 작업자 노드의 머신 구성 풀을 일시 중지했습니다.

- 기본 자동 승인 전략을 사용하는 것이 좋습니다. 수동 승인 전략을 사용하는 경우 웹 콘솔에서 보류 중인 모든 업데이트를 승인해야 합니다. 자세한 내용은 "수동 보류 중인 Operator 업데이트" 섹션을 참조하십시오.

프로세스

다음 명령을 실행하여 현재

workloadUpdateMethods구성을 백업합니다.WORKLOAD_UPDATE_METHODS=$(oc get kv kubevirt-kubevirt-hyperconverged \ -n openshift-cnv -o jsonpath='{.spec.workloadUpdateStrategy.workloadUpdateMethods}')$ WORKLOAD_UPDATE_METHODS=$(oc get kv kubevirt-kubevirt-hyperconverged \ -n openshift-cnv -o jsonpath='{.spec.workloadUpdateStrategy.workloadUpdateMethods}')Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 명령을 실행하여 모든 워크로드 업데이트 방법을 끕니다.

oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv \ --type json -p '[{"op":"replace","path":"/spec/workloadUpdateStrategy/workloadUpdateMethods", "value":[]}]'$ oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv \ --type json -p '[{"op":"replace","path":"/spec/workloadUpdateStrategy/workloadUpdateMethods", "value":[]}]'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

hyperconverged.hco.kubevirt.io/kubevirt-hyperconverged patched

hyperconverged.hco.kubevirt.io/kubevirt-hyperconverged patchedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 계속하기 전에

HyperConvergedOperator를업그레이드할수 있는지 확인합니다. 다음 명령을 입력하고 출력을 모니터링합니다.oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.conditions"

$ oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.conditions"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예 6.1. 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- OpenShift Virtualization Operator에는

Upgradeable상태가 있습니다.

소스 EUS 버전에서 OpenShift Container Platform의 다음 마이너 버전으로 클러스터를 수동으로 업데이트합니다.

oc adm upgrade

$ oc adm upgradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 검증

다음 명령을 실행하여 현재 버전을 확인합니다.

oc get clusterversion

$ oc get clusterversionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 참고OpenShift Container Platform을 다음 버전으로 업데이트하는 것은 OpenShift Virtualization을 업데이트하기 위한 사전 요구 사항입니다. 자세한 내용은 OpenShift Container Platform 설명서의 "클러스터 업그레이드" 섹션을 참조하십시오.

OpenShift Virtualization을 업데이트합니다.

- 기본 자동 승인 전략을 사용하면 OpenShift Container Platform을 업데이트한 후 OpenShift Virtualization이 해당 버전으로 자동으로 업데이트됩니다.

- 수동 승인 전략을 사용하는 경우 웹 콘솔을 사용하여 보류 중인 업데이트를 승인합니다.

다음 명령을 실행하여 OpenShift Virtualization 업데이트를 모니터링합니다.

oc get csv -n openshift-cnv

$ oc get csv -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow - OpenShift Virtualization을 EUS 마이너 버전이 아닌 모든 z-stream 버전으로 업데이트하고 이전 단계에 표시된 명령을 실행하여 각 업데이트를 모니터링합니다.

다음 명령을 실행하여 OpenShift Virtualization이 EUS가 아닌 버전의 최신 z-stream 릴리스로 성공적으로 업데이트되었는지 확인합니다.

oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.versions"

$ oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.versions"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 업데이트를 수행하기 전에

HyperConvergedOperator가Upgradeable상태가 될 때까지 기다립니다. 다음 명령을 입력하고 출력을 모니터링합니다.oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.conditions"

$ oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv -o json | jq ".status.conditions"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - OpenShift Container Platform을 대상 EUS 버전으로 업데이트합니다.

클러스터 버전을 확인하여 업데이트가 성공했는지 확인합니다.

oc get clusterversion

$ oc get clusterversionCopy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Virtualization을 대상 EUS 버전으로 업데이트합니다.

- 기본 자동 승인 전략을 사용하면 OpenShift Container Platform을 업데이트한 후 OpenShift Virtualization이 해당 버전으로 자동으로 업데이트됩니다.

- 수동 승인 전략을 사용하는 경우 웹 콘솔을 사용하여 보류 중인 업데이트를 승인합니다.

다음 명령을 실행하여 OpenShift Virtualization 업데이트를 모니터링합니다.

oc get csv -n openshift-cnv

$ oc get csv -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow VERSION필드가 대상 EUS 버전과 일치하고PHASE필드가Succeeded인 경우 업데이트가 완료됩니다.백업한 워크로드 업데이트 방법 구성을 복원합니다.

oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv --type json -p \ "[{\"op\":\"add\",\"path\":\"/spec/workloadUpdateStrategy/workloadUpdateMethods\", \"value\":$WORKLOAD_UPDATE_METHODS}]"$ oc patch hyperconverged kubevirt-hyperconverged -n openshift-cnv --type json -p \ "[{\"op\":\"add\",\"path\":\"/spec/workloadUpdateStrategy/workloadUpdateMethods\", \"value\":$WORKLOAD_UPDATE_METHODS}]"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

hyperconverged.hco.kubevirt.io/kubevirt-hyperconverged patched

hyperconverged.hco.kubevirt.io/kubevirt-hyperconverged patchedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 검증

다음 명령을 실행하여 VM 마이그레이션의 상태를 확인합니다.

oc get vmim -A

$ oc get vmim -ACopy to Clipboard Copied! Toggle word wrap Toggle overflow

다음 단계

- 이제 작업자 노드의 머신 구성 풀 일시 중지를 해제할 수 있습니다.

6.1.4. 워크로드 업데이트 방법 구성

HyperConverged CR(사용자 정의 리소스)을 편집하여 워크로드 업데이트 방법을 구성할 수 있습니다.

사전 요구 사항

실시간 마이그레이션을 업데이트 방법으로 사용하려면 먼저 클러스터에서 실시간 마이그레이션을 활성화해야 합니다.

참고VirtualMachineInstanceCR에evictionStrategy: LiveMigrate가 포함되어 있고 VMI(가상 머신 인스턴스)가 실시간 마이그레이션을 지원하지 않는 경우 VMI가 업데이트되지 않습니다.

프로세스

기본 편집기에서

HyperConvergedCR을 열려면 다음 명령을 실행합니다.oc edit hyperconverged kubevirt-hyperconverged -n openshift-cnv

$ oc edit hyperconverged kubevirt-hyperconverged -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow HyperConvergedCR의workloadUpdateStrategy스탠자를 편집합니다. 예를 들면 다음과 같습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 자동화된 워크로드 업데이트를 수행하는 데 사용할 수 있는 방법입니다. 사용 가능한 값은

LiveMigrate및Evict입니다. 이 예에 표시된 대로 두 옵션을 모두 활성화하면 업데이트에서 실시간 마이그레이션을 지원하지 않는 VMI에 실시간 마이그레이션 및Evict를 지원하는 VMI에LiveMigrate를 사용합니다. 자동 워크로드 업데이트를 비활성화하려면workloadUpdateStrategy스탠자를 제거하거나workloadUpdateMethods: []를 설정하여 배열을 비워 둘 수 있습니다. - 2

- 중단이 적은 업데이트 방법입니다. VMI(가상 머신) 게스트를 업데이트된 구성 요소가 활성화된 새 Pod로 마이그레이션하여 실시간 마이그레이션을 지원하는 VMI가 업데이트됩니다.

LiveMigrate가 나열된 유일한 워크로드 업데이트 방법인 경우 실시간 마이그레이션을 지원하지 않는 VMI는 중단되거나 업데이트되지 않습니다. - 3

- 업그레이드 중 VMI Pod를 종료하는 중단 방법입니다.

Evict는 클러스터에서 실시간 마이그레이션이 활성화되지 않은 경우 사용 가능한 유일한 업데이트 방법입니다.runStrategy: Always가 구성된VirtualMachine오브젝트에서 VMI를 제어하는 경우 업데이트된 구성 요소가 있는 새 VMI가 새 Pod에 생성됩니다. - 4

Evict방법을 사용하여 한 번에 강제로 업데이트할 수 있는 VMI 수입니다. 이는LiveMigrate방법에는 적용되지 않습니다.- 5

- 다음 워크로드 배치를 제거하기 전에 대기하는 간격입니다. 이는

LiveMigrate방법에는 적용되지 않습니다.

참고HyperConvergedCR의spec.liveMigrationConfig스탠자를 편집하여 실시간 마이그레이션 제한 및 타임아웃을 구성할 수 있습니다.- 변경 사항을 적용하려면 편집기를 저장하고 종료합니다.

6.1.5. 보류 중인 Operator 업데이트 승인

6.1.5.1. 보류 중인 Operator 업데이트 수동 승인

설치된 Operator의 서브스크립션에 있는 승인 전략이 수동으로 설정된 경우 새 업데이트가 현재 업데이트 채널에 릴리스될 때 업데이트를 수동으로 승인해야 설치가 시작됩니다.

사전 요구 사항

- OLM(Operator Lifecycle Manager)을 사용하여 이전에 설치한 Operator입니다.

절차

- OpenShift Container Platform 웹 콘솔의 관리자 관점에서 Operator → 설치된 Operator로 이동합니다.

- 보류 중인 업데이트가 있는 Operator에 업그레이드 사용 가능 상태가 표시됩니다. 업데이트할 Operator 이름을 클릭합니다.

- 서브스크립션 탭을 클릭합니다. 승인이 필요한 업데이트는 업그레이드 상태 옆에 표시됩니다. 예를 들어 1 승인 필요가 표시될 수 있습니다.

- 1 승인 필요를 클릭한 다음 설치 계획 프리뷰를 클릭합니다.

- 업데이트에 사용 가능한 것으로 나열된 리소스를 검토합니다. 문제가 없는 경우 승인을 클릭합니다.

- Operator → 설치된 Operator 페이지로 이동하여 업데이트 진행 상황을 모니터링합니다. 완료되면 상태가 성공 및 최신으로 변경됩니다.

6.1.6. 업데이트 상태 모니터링

6.1.6.1. OpenShift Virtualization 업그레이드 상태 모니터링

OpenShift Virtualization Operator 업그레이드 상태를 모니터링하려면 CSV(클러스터 서비스 버전) PHASE를 확인합니다. 웹 콘솔에서 또는 여기에 제공된 명령을 실행하여 CSV 조건을 모니터링할 수도 있습니다.

PHASE 및 조건 값은 사용 가능한 정보를 기반으로 한 근사치입니다.

사전 요구 사항

-

cluster-admin역할의 사용자로 클러스터에 로그인합니다. -

OpenShift CLI(

oc)를 설치합니다.

절차

다음 명령을 실행합니다.

oc get csv -n openshift-cnv

$ oc get csv -n openshift-cnvCopy to Clipboard Copied! Toggle word wrap Toggle overflow PHASE필드를 확인하여 출력을 검토합니다. 예를 들면 다음과 같습니다.출력 예

VERSION REPLACES PHASE 4.9.0 kubevirt-hyperconverged-operator.v4.8.2 Installing 4.9.0 kubevirt-hyperconverged-operator.v4.9.0 Replacing

VERSION REPLACES PHASE 4.9.0 kubevirt-hyperconverged-operator.v4.8.2 Installing 4.9.0 kubevirt-hyperconverged-operator.v4.9.0 ReplacingCopy to Clipboard Copied! Toggle word wrap Toggle overflow 선택 사항: 다음 명령을 실행하여 모든 OpenShift Virtualization 구성 요소 조건을 집계한 상태를 모니터링합니다.

oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv \ -o=jsonpath='{range .status.conditions[*]}{.type}{"\t"}{.status}{"\t"}{.message}{"\n"}{end}'$ oc get hyperconverged kubevirt-hyperconverged -n openshift-cnv \ -o=jsonpath='{range .status.conditions[*]}{.type}{"\t"}{.status}{"\t"}{.message}{"\n"}{end}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 업그레이드가 완료되면 다음과 같은 결과가 나타납니다.

출력 예

ReconcileComplete True Reconcile completed successfully Available True Reconcile completed successfully Progressing False Reconcile completed successfully Degraded False Reconcile completed successfully Upgradeable True Reconcile completed successfully

ReconcileComplete True Reconcile completed successfully Available True Reconcile completed successfully Progressing False Reconcile completed successfully Degraded False Reconcile completed successfully Upgradeable True Reconcile completed successfullyCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.6.2. 오래된 OpenShift Virtualization 워크로드 보기

CLI를 사용하여 오래된 워크로드 목록을 볼 수 있습니다.

클러스터에 오래된 가상화 Pod가 있는 경우 OutdatedVirtualMachineInstanceWorkloads 경고가 실행됩니다.

절차

오래된 VMI(가상 머신 인스턴스) 목록을 보려면 다음 명령을 실행합니다.

oc get vmi -l kubevirt.io/outdatedLauncherImage --all-namespaces

$ oc get vmi -l kubevirt.io/outdatedLauncherImage --all-namespacesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

VMI가 자동으로 업데이트되도록 워크로드 업데이트를 구성합니다.

7장. 가상 머신

7.1. Red Hat 이미지에서 VM 생성

7.1.1. Red Hat 이미지에서 가상 머신 생성 개요

Red Hat 이미지는 골든 이미지입니다. 보안 레지스트리에 컨테이너 디스크로 게시됩니다. CDI(Containerized Data Importer)는 컨테이너 디스크를 폴링하고 클러스터로 가져와 openshift-virtualization-os-images 프로젝트에 스냅샷 또는 PVC(영구 볼륨 클레임)로 저장합니다.

Red Hat 이미지가 자동으로 업데이트됩니다. 이러한 이미지에 대한 자동 업데이트를 비활성화하고 다시 활성화할 수 있습니다. Red Hat 부팅 소스 업데이트 관리를 참조하십시오.

클러스터 관리자는 OpenShift Virtualization 웹 콘솔 의 RHEL(Red Hat Enterprise Linux) 가상 머신에 대한 자동 서브스크립션을 활성화할 수 있습니다.

다음 방법 중 하나를 사용하여 Red Hat에서 제공하는 운영 체제 이미지에서 VM(가상 머신)을 생성할 수 있습니다.

기본 openshift-* 네임스페이스에 VM을 생성하지 마십시오. 대신 새 네임스페이스를 만들거나 openshift 접두사 없이 기존 네임스페이스를 사용하십시오.

7.1.1.1. 골든 이미지 정보

골든 이미지는 새 VM을 배포하는 리소스로 사용할 수 있는 VM(가상 머신)의 사전 구성된 스냅샷입니다. 예를 들어 golden 이미지를 사용하여 동일한 시스템 환경을 일관되게 프로비저닝하고 시스템을 보다 신속하고 효율적으로 배포할 수 있습니다.

7.1.1.1.1. 골든 이미지는 어떻게 작동합니까?

Cryostat 이미지는 참조 머신 또는 가상 머신에 운영 체제 및 소프트웨어 애플리케이션을 설치하고 구성하여 생성됩니다. 여기에는 시스템 설정, 필요한 드라이버 설치, 패치 및 업데이트 적용, 특정 옵션 및 기본 설정 구성이 포함됩니다.

golden 이미지가 생성되면 여러 클러스터에 복제 및 배포할 수 있는 템플릿 또는 이미지 파일로 저장됩니다. golden 이미지는 필요한 소프트웨어 업데이트 및 패치를 통합하기 위해 유지 관리자에 의해 주기적으로 업데이트할 수 있으므로 이미지가 최신 상태로 유지되고 새로 생성된 VM은 업데이트된 이미지를 기반으로 합니다.

7.1.1.1.2. Red Hat의 골든 이미지 구현