19.3.2. Active Directory 연결

사전 요구 사항

Active Directory 마운트 이름을 알아야 합니다. 가상 도메인 이름도 루트 도메인 이름이라고도 합니다.

참고ovirt-engine-extension-aaa-ldap-setup 툴을 사용하여 구성할 수 없는 가장 일반적인 Active Directory 구성의 예는

/usr/share/ovirt-engine-extension-aaa-ldap/README.md에 제공되어 있습니다.- 관리자의 /etc/resolv.conf 파일에 Active Directory 오케스트라 이름을 확인할 수 있는 DNS 서버를 추가하거나 Active Directory DNS 서버를 적어 둔 후 대화형 설정 스크립트로 메시지가 표시되면 이를 입력해야 합니다.

- LDAP 서버와 Manager 간 보안 연결을 설정하려면 PEM 인코딩 CA 인증서가 준비되었는지 확인합니다. 자세한 내용은 D.2절. “관리자와 LDAP 서버 간 암호화 통신 설정”를 참조하십시오.

- 익명 검색이 지원되지 않는 경우, 모든 사용자 및 그룹을 검색할 수 있는 권한이 있는 사용자는 검색 사용자로 사용하려면 Active Directory에서 사용할 수 있어야 합니다. 검색 사용자의 고유 이름(DN)을 기록해 둡니다. Active Directory에 관리자 사용자를 사용하지 마십시오.

- Active Directory에 대한 검색 및 로그인 쿼리를 수행할 준비가 된 계정 이름과 암호가 하나 이상 있어야 합니다.

-

Active Directory 배포가 여러 도메인에 걸쳐 있는 경우

/usr/share/ovirt-engine-extension-aaa-ldap/profiles/ad.properties파일에 설명된 제한을 알고 있어야 합니다.

외부 LDAP 공급자 구성

Red Hat Virtualization Manager에서 LDAP 확장 패키지를 설치합니다.

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engine-extension-aaa-ldap-setup을 실행하여 대화형 설정을 시작합니다.ovirt-engine-extension-aaa-ldap-setup

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 해당 번호를 입력하여 LDAP 유형을 선택합니다. 이 단계 이후 LDAP 관련 질문은 다른 LDAP 유형에 따라 다릅니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Active Directory 도메인 이름을 입력합니다. Manager의 DNS에서 마운크 이름을 확인할 수 없는 경우 스크립트에서 공백으로 구분된 Active Directory DNS 서버 이름 목록을 입력하라는 메시지가 표시됩니다.

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.com

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow LDAP 서버에서 지원하는 보안 연결 방법을 선택하고 PEM 인코딩 CA 인증서를 가져올 방법을 지정합니다. file 옵션을 사용하면 인증서의 전체 경로를 제공할 수 있습니다. URL 옵션을 사용하면 인증서에 대한 URL을 지정할 수 있습니다. 인라인 옵션을 사용하여 인증서의 콘텐츠를 터미널에 붙여넣습니다. 시스템 옵션을 사용하면 모든 CA 파일의 위치를 지정할 수 있습니다. 비보안 옵션을 사용하면 비보안 모드에서 startTLS를 사용할 수 있습니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고LDAPS는 보안 소켓 링크를 통한 Lightweight Directory Access Protocol의 약자입니다. SSL 연결의 경우

ldaps옵션을 선택합니다.PEM 인코딩 CA 인증서 생성에 대한 자세한 내용은 D.2절. “관리자와 LDAP 서버 간 암호화 통신 설정” 을 참조하십시오.

검색 사용자 고유 이름(DN)을 입력합니다. 사용자에게 디렉터리 서버의 모든 사용자 및 그룹을 탐색할 수 있는 권한이 있어야 합니다. 검색 사용자는 LDAP 주석이어야 합니다. 익명 검색이 허용되는 경우 입력 없이

Enter를 누릅니다.Enter search user DN (empty for anonymous): cn=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:

Enter search user DN (empty for anonymous): cn=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 가상 머신에 Single Sign-On 사용 여부를 지정합니다. 이 기능은 기본적으로 활성화되어 있지만 관리 포털에 대한 SSO(Single Sign-On)가 활성화된 경우에는 사용할 수 없습니다. 이 스크립트는 프로필 이름이 도메인 이름과 일치해야 함을 알립니다. 가상 머신 관리 가이드 의 가상 머신용 SSO(Single Sign-On ) 구성의 지침을 계속 따라야 합니다.

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:

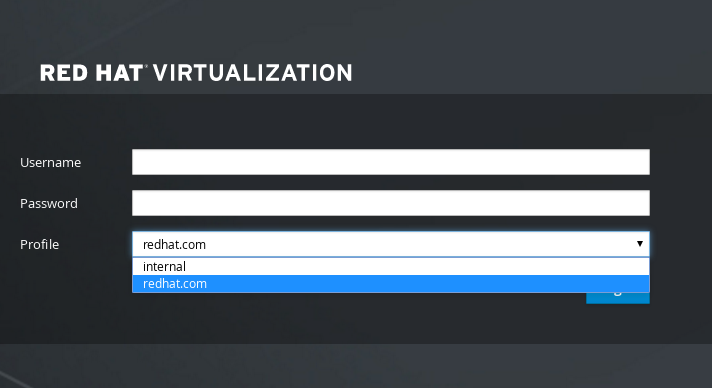

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 프로필 이름을 지정합니다. 프로필 이름은 로그인 페이지의 사용자에게 표시됩니다. 이 예에서는

redhat.com을 사용합니다.Please specify profile name that will be visible to users:redhat.com

Please specify profile name that will be visible to users:redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그림 19.2. 관리 포털 로그인 페이지

참고사용자는 처음으로 로그인할 때 드롭다운 목록에서 원하는 프로필을 선택해야 합니다. 그러면 이 정보는 브라우저 쿠키에 저장되고 다음에 사용자가 로그인할 때 미리 선택됩니다.

검색 및 로그인 기능을 테스트하여 LDAP 서버가 Red Hat Virtualization 환경에 올바르게 연결되어 있는지 확인합니다. 로그인 쿼리의 경우 계정 이름과 암호를 입력합니다. 검색 쿼리의 경우 사용자 계정의

주체를 선택하고그룹계정 그룹을 선택합니다. 사용자 계정에 대한 그룹 계정 정보를 반환하려면Yes를Resolve Groups에 입력합니다.완료를 선택하여 설정을 완료합니다. 세 개의 구성 파일이 생성되고 화면 출력에 표시됩니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 생성된 프로필은 이제 관리 포털 및 VM 포털 로그인 페이지에서 사용할 수 있습니다. 예를 들어 VM 포털에 로그인하기 위한 LDAP 서버 적절한 역할 및 권한에 사용자 계정을 할당하려면 19.7절. “관리 포털에서 사용자 작업” 을 참조하십시오.

자세한 내용은 /usr/share/doc/ovirt-engine-extension-aaa-ldap-버전의 LDAP 인증 및 권한 부여 README 파일을 참조하십시오.