19.3. 외부 LDAP 공급자 구성

19.3.1. 외부 LDAP 공급자 구성(Interactive Setup)

ovirt-engine-extension-aaa-ldap 확장을 통해 사용자는 외부 디렉터리 설정을 쉽게 사용자 지정할 수 있습니다. ovirt-engine-extension-aaa-ldap 확장은 다양한 LDAP 서버 유형을 지원하며, 대부분의 LDAP 유형에 대한 설정을 지원하기 위해 대화형 설정 스크립트가 제공됩니다.

LDAP 서버 유형이 대화형 설정 스크립트에 나열되지 않았거나 사용자 지정을 추가하려는 경우 구성 파일을 수동으로 편집할 수 있습니다. 자세한 내용은 19.3.3절. “외부 LDAP 공급자 구성(Manual Method)”를 참조하십시오.

Active Directory 예제는 19.3.2절. “Active Directory 연결” 를 참조하십시오.

사전 요구 사항

- DNS 또는 LDAP 서버의 도메인 이름을 알아야 합니다.

- LDAP 서버와 Manager 간 보안 연결을 설정하려면 PEM 인코딩 CA 인증서가 준비되었는지 확인합니다.

- LDAP 서버에 대한 검색 및 로그인 쿼리를 수행할 준비가 된 계정 이름과 암호 세트가 하나 이상 있어야 합니다.

외부 LDAP 공급자 구성

Red Hat Virtualization Manager에서 LDAP 확장 패키지를 설치합니다.

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engine-extension-aaa-ldap-setup을 실행하여 대화형 설정을 시작합니다.ovirt-engine-extension-aaa-ldap-setup

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 해당 번호를 입력하여 LDAP 유형을 선택합니다. LDAP 서버가 어떤 스키마인지 확실하지 않은 경우 LDAP 서버 유형의 표준 스키마를 선택합니다. Active Directory의 경우 19.3.2절. “Active Directory 연결” 의 절차를 따르십시오.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Enter를 눌러 기본값을 수락하고 LDAP 서버 이름에 대한 도메인 이름 확인을 구성합니다.It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:

It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow DNS 정책 방법을 선택합니다.

- 옵션 1의 경우 /etc/resolv.conf 에 나열된 DNS 서버를 사용하여 IP 주소를 확인합니다. /etc/resolv.conf 파일이 올바른 DNS 서버로 업데이트되었는지 확인합니다.

옵션 2의 경우 FQDN(정규화된 도메인 이름) 또는 LDAP 서버의 IP 주소를 입력합니다.

dig명령을 SRV 레코드와 함께 사용하여 도메인 이름을 확인할 수 있습니다. SRV 레코드는 다음 형식을 취합니다._service._protocol.domain_name

_service._protocol.domain_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 예:

dig _ldap._tcp.redhat.com SRV.- 옵션 3의 경우 공백으로 구분된 LDAP 서버 목록을 입력합니다. 서버의 FQDN 또는 IP 주소를 사용합니다. 이 정책은 LDAP 서버 간 로드 밸런싱을 제공합니다. 쿼리는 라운드 로빈 알고리즘에 따라 모든 LDAP 서버에 배포됩니다.

옵션 4의 경우 공백으로 구분된 LDAP 서버 목록을 입력합니다. 서버의 FQDN 또는 IP 주소를 사용합니다. 이 정책은 쿼리에 응답할 첫 번째 LDAP 서버를 기본 LDAP 서버로 정의합니다. 첫 번째 서버를 사용할 수 없는 경우 쿼리는 목록의 다음 LDAP 서버로 이동합니다.

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

LDAP 서버에서 지원하는 보안 연결 방법을 선택하고 PEM 인코딩 CA 인증서를 가져올 방법을 지정합니다.

-

파일을사용하면 인증서의 전체 경로를 제공할 수 있습니다. -

URL을 사용하면 인증서의 URL을 지정할 수 있습니다. -

인라인을 사용하면 인증서 콘텐츠를 터미널에 붙여넣을 수 있습니다. -

시스템을사용하면 모든 CA 파일의 기본 위치를 지정할 수 있습니다. 비보안스루핑은 인증서 검증을 수행하지만, TLS를 사용하여 연결은 계속 암호화됩니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 참고LDAPS는 보안 소켓 링크를 통한 Lightweight Directory Access Protocol의 약자입니다. SSL 연결의 경우

ldaps옵션을 선택합니다.

-

검색 사용자 고유 이름(DN)을 입력합니다. 사용자에게 디렉터리 서버의 모든 사용자 및 그룹을 탐색할 수 있는 권한이 있어야 합니다. 검색 사용자는 LDAP 주석에 지정해야 합니다. 익명 검색이 허용되는 경우 입력 없이

Enter를 누릅니다.Enter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous): uid=user1,ou=Users,ou=department-1,dc=example,dc=com Enter search user password:

Enter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous): uid=user1,ou=Users,ou=department-1,dc=example,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 기본 DN을 입력합니다.

Please enter base DN (dc=redhat,dc=com) [dc=redhat,dc=com]: ou=department-1,dc=redhat,dc=com

Please enter base DN (dc=redhat,dc=com) [dc=redhat,dc=com]: ou=department-1,dc=redhat,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 가상 머신에 대해 Single Sign-On을 구성하려면

Yes를 선택합니다. 이 기능은 관리 포털에 대한 SSO(Single Sign-On) 기능과 함께 사용할 수 없습니다. 이 스크립트는 프로필 이름이 도메인 이름과 일치해야 함을 알립니다. 가상 머신 관리 가이드 의 가상 머신용 SSO(Single Sign-On ) 구성의 지침을 계속 따라야 합니다.Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:

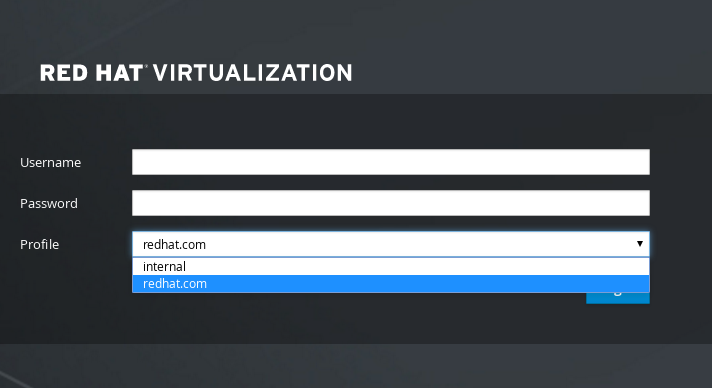

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 프로필 이름을 지정합니다. 프로필 이름은 로그인 페이지의 사용자에게 표시됩니다. 이 예에서는

redhat.com을 사용합니다.참고도메인이 구성된 후 프로필 이름을 바꾸려면 /etc/ovirt-engine/extensions.d/redhat.com-authn.properties 파일에서

ovirt.engine.aaa.authn.profile.name 속성을 편집합니다. 변경 사항을 적용하려면ovirt-engine서비스를 다시 시작합니다.Please specify profile name that will be visible to users: redhat.com

Please specify profile name that will be visible to users: redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 그림 19.1. 관리 포털 로그인 페이지

참고

참고사용자는 처음 로그인할 때 드롭다운 목록에서 프로필을 선택해야 합니다. 이 정보는 브라우저 쿠키에 저장되고 다음에 사용자가 로그인할 때 미리 선택됩니다.

로그인 기능을 테스트하여 LDAP 서버가 Red Hat Virtualization 환경에 올바르게 연결되어 있는지 확인합니다. 로그인 쿼리의 경우

사용자 이름과암호를입력합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 사용자 세부 정보가 올바른지 확인합니다. 사용자 정보가 올바르지 않으면

Abort를 선택합니다.Please make sure that user details are correct and group membership meets expectations (search for PrincipalRecord and GroupRecord titles). Abort if output is incorrect. Select test sequence to execute (Done, Abort, Login, Search) [Abort]:

Please make sure that user details are correct and group membership meets expectations (search for PrincipalRecord and GroupRecord titles). Abort if output is incorrect. Select test sequence to execute (Done, Abort, Login, Search) [Abort]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 검색 기능을 수동으로 테스트하는 것이 좋습니다. 검색 쿼리의 경우 사용자 계정 또는

그룹계정의보안 주체를 선택합니다. 사용자 계정의 그룹계정 정보를 반환하려면예를 선택하여 그룹을 해결하십시오. 세 개의 구성 파일이 생성되고 화면 출력에 표시됩니다.Select test sequence to execute (Done, Abort, Login, Search) [Search]: Search Select entity to search (Principal, Group) [Principal]: Term to search, trailing '*' is allowed: testuser1 Resolve Groups (Yes, No) [No]:

Select test sequence to execute (Done, Abort, Login, Search) [Search]: Search Select entity to search (Principal, Group) [Principal]: Term to search, trailing '*' is allowed: testuser1 Resolve Groups (Yes, No) [No]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 완료를 선택하여 설정을 완료합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engine서비스를 다시 시작합니다. 생성된 프로필은 이제 관리 포털 및 VM 포털 로그인 페이지에서 사용할 수 있습니다. 예를 들어 VM 포털에 로그인하기 위한 LDAP 서버 적절한 역할 및 권한에 사용자 계정을 할당하려면 19.7절. “관리 포털에서 사용자 작업” 을 참조하십시오.systemctl restart ovirt-engine.service

# systemctl restart ovirt-engine.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

자세한 내용은 /usr/share/doc/ovirt-engine-extension-aaa-ldap-버전의 LDAP 인증 및 권한 부여 README 파일을 참조하십시오.