安装后配置

OpenShift Container Platform 的第二天操作

摘要

第 1 章 安装后配置概述

安装 OpenShift Container Platform 后,集群管理员可以配置和自定义以下组件:

- 机器

- 裸机

- 集群

- 节点

- Network

- 存储

- 用户

- 警报和通知

1.1. 安装后配置任务

您可以执行安装后配置任务来配置您的环境以满足您的需要。

以下列表详细介绍了这些配置:

-

配置操作系统功能 :Machine Config Operator (MCO) 管理

MachineConfig对象。通过使用 MCO,您可以配置节点和自定义资源。 配置裸机节点 :您可以使用 Bare Metal Operator (BMO) 来管理裸机主机。BMO 可以完成以下操作:

- 检查主机的硬件详情,并将其报告到裸机主机。

- 检查固件并配置 BIOS 设置。

- 使用所需镜像调配主机。

- 在置备主机之前或之后清理主机的磁盘内容。

配置集群功能。您可以修改 OpenShift Container Platform 集群的以下功能:

- 镜像 registry

- 网络配置

- 镜像构建行为

- 用户身份提供程序

- etcd 配置

- 用于处理工作负载的机器集

- 云供应商凭证管理

配置私有集群:默认情况下,安装程序使用公开的 DNS 和端点置备 OpenShift Container Platform。要使集群只能从内部网络进行访问,请配置以下组件使其私有:

- DNS

- Ingress Controller

- API Server

执行节点操作 :默认情况下,OpenShift Container Platform 使用 Red Hat Enterprise Linux CoreOS(RHCOS)计算机器。您可以执行以下操作:

- 添加和删除计算机器。

- 添加和删除污点和容限。

- 配置每个节点的最大 pod 数量。

- 启用设备管理器。

配置用户 :用户可以使用 OAuth 访问令牌向 API 进行身份验证。您可以配置 OAuth 以执行以下任务:

- 指定身份提供程序。

- 使用基于角色的访问控制为用户定义和授予权限。

- 从 OperatorHub 安装 Operator。

- 配置警报通知 :默认情况下,触发的警报显示在 web 控制台的 Alerting UI 中。您还可以配置 OpenShift Container Platform,将警报通知发送到外部系统。

第 2 章 配置私有集群

安装 OpenShift Container Platform 版本 4.16 集群后,您可以将其某些核心组件设置为私有。

2.1. 关于私有集群

默认情况下,OpenShift Container Platform 被置备为使用可公开访问的 DNS 和端点。在部署私有集群后,您可以将 DNS、Ingress Controller 和 API 服务器设置为私有。

如果集群有任何公共子网,管理员创建的负载均衡器服务可能会公开访问。为确保集群安全性,请验证这些服务是否已明确标注为私有。

2.1.1. DNS

如果在安装程序置备的基础架构上安装 OpenShift Container Platform,安装程序会在预先存在的公共区中创建记录,并在可能的情况下为集群自己的 DNS 解析创建一个私有区。在公共区和私有区中,安装程序或集群为 *.apps 和 Ingress 对象创建 DNS 条目,并为 API 服务器创建 api。

公共和私有区中的 *.apps 记录是相同的,因此当您删除公有区时,私有区为集群无缝地提供所有 DNS 解析。

2.1.2. Ingress Controller

由于默认 Ingress 对象是作为公共对象创建的,所以负载均衡器是面向互联网的,因此在公共子网中。

Ingress Operator 为 Ingress Controller 生成默认证书,以充当占位符,直到您配置了自定义默认证书为止。不要在生产环境集群中使用 Operator 生成的默认证书。Ingress Operator 不轮转其自身的签名证书或它生成的默认证书。Operator 生成的默认证书的目的是作为您配置的自定义默认证书的占位者。

2.1.3. API Server

默认情况下,安装程序为 API 服务器创建适当的网络负载均衡器,供内部和外部流量使用。

在 Amazon Web Services(AWS)上,会分别创建独立的公共和私有负载均衡器。负载均衡器是基本相同的,唯一不同是带有一个额外的、用于在集群内部使用的端口。虽然安装程序根据 API 服务器要求自动创建或销毁负载均衡器,但集群并不管理或维护它们。只要保留集群对 API 服务器的访问,您可以手动修改或移动负载均衡器。对于公共负载均衡器,需要打开端口 6443,并根据 /readyz 路径配置 HTTPS 用于健康检查。

在 Google Cloud 上,创建一个负载均衡器来管理内部和外部 API 流量,因此您不需要修改负载均衡器。

在 Microsoft Azure 上,会创建公共和私有负载均衡器。但是,由于当前实施的限制,您刚刚在私有集群中保留两个负载均衡器。

2.2. 配置要在私有区中发布的 DNS 记录

对于所有 OpenShift Container Platform 集群,无论是公共还是私有,DNS 记录都会默认在公共区中发布。

您可以从集群 DNS 配置中删除公共区,以避免向公共公开 DNS 记录。您可能希望避免公开敏感信息,如内部域名、内部 IP 地址或机构中的集群数量,或者您可能不需要公开发布记录。如果所有能够连接到集群内的服务的客户端都使用具有私有区的 DNS 记录的私有 DNS 服务,则不需要集群的公共 DNS 记录。

部署集群后,您可以通过修改 DNS 自定义资源 (CR) 来修改其 DNS 使其只使用私有区。以这种方式修改 DNS CR 意味着,任何随后创建的 DNS 记录都不会发布到公共 DNS 服务器,从而保持对内部用户隔离的 DNS 记录知识。当您将集群配置为私有时,也可以完成此操作,或者如果您不希望 DNS 记录可以公开解析。

或者,即使在私有集群中,您也可以保留 DNS 记录的公共区,因为它允许客户端为该集群中运行的应用程序解析 DNS 名称。例如,机构可以有连接到公共互联网的机器,然后为特定私有 IP 范围建立 VPN 连接,以连接到私有 IP 地址。这些机器的 DNS 查找使用公共 DNS 来确定这些服务的专用地址,然后通过 VPN 连接到私有地址。

流程

运行以下命令并查看输出,查看集群的

DNSCR:oc get dnses.config.openshift.io/cluster -o yaml

$ oc get dnses.config.openshift.io/cluster -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,

spec部分包含一个私有区和一个公共区。运行以下命令来修补

DNSCR 以删除公共区:oc patch dnses.config.openshift.io/cluster --type=merge --patch='{"spec": {"publicZone": null}}'$ oc patch dnses.config.openshift.io/cluster --type=merge --patch='{"spec": {"publicZone": null}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

dns.config.openshift.io/cluster patched

dns.config.openshift.io/cluster patchedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 当为

IngressController对象创建DNS记录时,Ingress Operator 会参考 DNS CR 定义。如果只指定私有区,则只创建私有记录。重要当您删除公共区时,不会修改现有 DNS 记录。如果您不再希望公开发布它们,则必须手动删除之前发布的公共 DNS 记录。

验证

运行以下命令并查看输出,查看集群的

DNSCR,并确认已删除公共区:oc get dnses.config.openshift.io/cluster -o yaml

$ oc get dnses.config.openshift.io/cluster -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. 将 Ingress Controller 设置为私有

部署集群后,您可以修改其 Ingress Controller 使其只使用私有区。

流程

修改默认 Ingress Controller,使其仅使用内部端点:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

ingresscontroller.operator.openshift.io "default" deleted ingresscontroller.operator.openshift.io/default replaced

ingresscontroller.operator.openshift.io "default" deleted ingresscontroller.operator.openshift.io/default replacedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 删除公共 DNS 条目,并更新私有区条目。

2.4. 将 API 服务器限制为私有

将集群部署到 Amazon Web Services(AWS)或 Microsoft Azure 后,可以重新配置 API 服务器,使其只使用私有区。

先决条件

-

安装 OpenShift CLI(

oc)。 -

使用具有

admin权限的用户登陆到 web 控制台。

流程

在云供应商的 web 门户或控制台中,执行以下操作:

找到并删除相关的负载均衡器组件:

- 对于 AWS,删除外部负载均衡器。私有区的 API DNS 条目已指向内部负载均衡器,它使用相同的配置,因此您无需修改内部负载均衡器。

-

对于 Azure,删除公共负载均衡器的

api-internal-v4规则。

-

对于 Azure,将 Ingress Controller 端点发布范围配置为

Internal。如需更多信息,请参阅"将 Ingress Controller 端点发布范围配置为 Internal"。 -

对于 Azure 公共负载均衡器,如果您将 Ingress Controller 端点发布范围配置为

Internal,且公共负载均衡器中没有现有的入站规则,则必须明确创建一个出站规则来为后端地址池提供出站流量。如需更多信息,请参阅 Microsoft Azure 文档中有关添加出站规则的内容。 -

删除 public 区域中的

api.$clustername.$yourdomain或api.$clusternameDNS 条目。

AWS 集群:删除外部负载均衡器:

重要您只能对安装程序置备的基础架构 (IPI) 集群执行以下步骤。对于用户置备的基础架构 (UPI) 集群,您必须手动删除或禁用外部负载均衡器。

如果您的集群使用 control plane 机器集,删除配置公共或外部负载均衡器的 control plane 机器集自定义资源中的行:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您的集群没有使用 control plane 机器集,您必须从每个 control plane 机器中删除外部负载均衡器。

在终端中,运行以下命令来列出集群机器:

oc get machine -n openshift-machine-api

$ oc get machine -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow control plane 机器在名称中包含

master。从每个 control plane 机器中删除外部负载均衡器:

运行以下命令,将 control plane 机器对象编辑为:

oc edit machines -n openshift-machine-api <control_plane_name>

$ oc edit machines -n openshift-machine-api <control_plane_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定要修改的 control plane 机器对象名称。

删除描述外部负载均衡器的行,它们在以下示例中被标记:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改并退出对象规格。

- 为每个 control plane 机器重复此步骤。

2.5. 在 Azure 上配置私有存储端点

您可以使用 Image Registry Operator 在 Azure 上使用私有端点,它会在 OpenShift Container Platform 部署到私有 Azure 集群上时启用私有存储帐户的无缝配置。这可让您在不公开面向公共的存储端点的情况下部署镜像 registry。

不要在 Microsoft Azure Red Hat OpenShift (ARO) 上配置私有存储端点,因为端点可能会使 Microsoft Azure Red Hat OpenShift 集群置于不可恢复的状态。

您可以通过两种方式之一将 Image Registry Operator 配置为使用 Azure 上的私有存储端点:

- 通过配置 Image Registry Operator 来发现 VNet 和子网名称

- 使用用户提供的 Azure Virtual Network (VNet) 和子网名称

2.5.1. 在 Azure 上配置私有存储端点的限制

在 Azure 上配置私有存储端点时有以下限制:

-

在将 Image Registry Operator 配置为使用私有存储端点时,禁用对存储帐户的公共网络访问。因此,在 registry Operator 配置中设置

disableRedirect: true才能从 OpenShift Container Platform 之外拉取镜像。启用重定向后,registry 会重定向客户端直接从存储帐户拉取镜像,这不再会因为公共网络访问被禁用而工作。如需更多信息,请参阅"在 Azure 上使用私有存储端点时禁用重定向"。 - Image Registry Operator 无法撤销此操作。

以下流程演示了如何通过配置 Image Registry Operator 来发现 VNet 和子网名称在 Azure 上设置私有存储端点。

先决条件

- 您已将镜像 registry 配置为在 Azure 上运行。

使用 Installer Provisioned Infrastructure 安装方法设置了您的网络。

对于具有自定义网络设置的用户,请参阅"使用用户提供的 VNet 和子网名称在 Azure 上配置私有存储端点"。

流程

编辑 Image Registry Operator

config对象,并将networkAccess.type设置为Internal:oc edit configs.imageregistry/cluster

$ oc edit configs.imageregistry/clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:输入以下命令确认 Operator 已完成置备。这可能需要几分钟时间。

oc get configs.imageregistry/cluster -o=jsonpath="{.spec.storage.azure.privateEndpointName}" -w$ oc get configs.imageregistry/cluster -o=jsonpath="{.spec.storage.azure.privateEndpointName}" -wCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:如果 registry 由路由公开,并且要将存储帐户配置为私有,则必须禁用重定向(如果集群外部拉取到集群),则必须禁用重定向才能继续工作。输入以下命令禁用 Image Operator 配置中的重定向:

oc patch configs.imageregistry cluster --type=merge -p '{"spec":{"disableRedirect": true}}'$ oc patch configs.imageregistry cluster --type=merge -p '{"spec":{"disableRedirect": true}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意启用重定向后,从集群外部拉取镜像将无法正常工作。

验证

运行以下命令来获取 registry 服务名称:

oc registry info --internal=true

$ oc registry info --internal=trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

image-registry.openshift-image-registry.svc:5000

image-registry.openshift-image-registry.svc:5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令来进入 debug 模式:

oc debug node/<node_name>

$ oc debug node/<node_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行推荐的

chroot命令。例如:chroot /host

$ chroot /hostCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令登录到容器 registry:

podman login --tls-verify=false -u unused -p $(oc whoami -t) image-registry.openshift-image-registry.svc:5000

$ podman login --tls-verify=false -u unused -p $(oc whoami -t) image-registry.openshift-image-registry.svc:5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Login Succeeded!

Login Succeeded!Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令验证您可以从 registry 中拉取镜像:

podman pull --tls-verify=false image-registry.openshift-image-registry.svc:5000/openshift/tools

$ podman pull --tls-verify=false image-registry.openshift-image-registry.svc:5000/openshift/toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.3. 使用用户提供的 VNet 和子网名称在 Azure 上配置私有存储端点

使用以下步骤配置禁用公共网络访问权限的存储帐户,并在 Azure 上的私有存储端点后公开。

先决条件

- 您已将镜像 registry 配置为在 Azure 上运行。

- 您必须知道用于 Azure 环境的 VNet 和子网名称。

- 如果您的网络是在 Azure 中的单独资源组中配置的,还必须知道其名称。

流程

编辑 Image Registry Operator

config对象并使用 VNet 和子网名称配置私有端点:oc edit configs.imageregistry/cluster

$ oc edit configs.imageregistry/clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:输入以下命令确认 Operator 已完成置备。这可能需要几分钟时间。

oc get configs.imageregistry/cluster -o=jsonpath="{.spec.storage.azure.privateEndpointName}" -w$ oc get configs.imageregistry/cluster -o=jsonpath="{.spec.storage.azure.privateEndpointName}" -wCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意启用重定向后,从集群外部拉取镜像将无法正常工作。

验证

运行以下命令来获取 registry 服务名称:

oc registry info --internal=true

$ oc registry info --internal=trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

image-registry.openshift-image-registry.svc:5000

image-registry.openshift-image-registry.svc:5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令来进入 debug 模式:

oc debug node/<node_name>

$ oc debug node/<node_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行推荐的

chroot命令。例如:chroot /host

$ chroot /hostCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令登录到容器 registry:

podman login --tls-verify=false -u unused -p $(oc whoami -t) image-registry.openshift-image-registry.svc:5000

$ podman login --tls-verify=false -u unused -p $(oc whoami -t) image-registry.openshift-image-registry.svc:5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Login Succeeded!

Login Succeeded!Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令验证您可以从 registry 中拉取镜像:

podman pull --tls-verify=false image-registry.openshift-image-registry.svc:5000/openshift/tools

$ podman pull --tls-verify=false image-registry.openshift-image-registry.svc:5000/openshift/toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5.4. 可选:在 Azure 上使用私有存储端点时禁用重定向

默认情况下,在使用镜像 registry 时会启用重定向。重定向允许将 registry pod 的流量卸载到对象存储中,从而加快拉取速度。当启用重定向且存储帐户为私有时,来自集群外部的用户无法从 registry 中拉取镜像。

在某些情况下,用户可能希望禁用重定向,以便集群外部的用户可以从 registry 中拉取镜像。

使用以下步骤禁用重定向。

先决条件

- 您已将镜像 registry 配置为在 Azure 上运行。

- 您已配置了路由。

流程

输入以下命令禁用镜像 registry 配置中的重定向:

oc patch configs.imageregistry cluster --type=merge -p '{"spec":{"disableRedirect": true}}'$ oc patch configs.imageregistry cluster --type=merge -p '{"spec":{"disableRedirect": true}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

运行以下命令来获取 registry 服务名称:

oc registry info

$ oc registry infoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

default-route-openshift-image-registry.<cluster_dns>

default-route-openshift-image-registry.<cluster_dns>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令登录到容器 registry:

podman login --tls-verify=false -u unused -p $(oc whoami -t) default-route-openshift-image-registry.<cluster_dns>

$ podman login --tls-verify=false -u unused -p $(oc whoami -t) default-route-openshift-image-registry.<cluster_dns>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Login Succeeded!

Login Succeeded!Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令验证您可以从 registry 中拉取镜像:

podman pull --tls-verify=false default-route-openshift-image-registry.<cluster_dns> /openshift/tools

$ podman pull --tls-verify=false default-route-openshift-image-registry.<cluster_dns> /openshift/toolsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 3 章 裸机配置

在裸机主机上部署 OpenShift Container Platform 时,在置备前或置备后,有时您需要对主机进行更改。这包括检查主机的硬件、固件和固件详情。它还可以包含格式化磁盘或更改可修改的固件设置。

3.1. 用户管理的负载均衡器的服务

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

配置用户管理的负载均衡器取决于您的厂商的负载均衡器。

本节中的信息和示例仅用于指导目的。有关供应商负载均衡器的更多信息,请参阅供应商文档。

红帽支持用户管理的负载均衡器的以下服务:

- Ingress Controller

- OpenShift API

- OpenShift MachineConfig API

您可以选择是否要为用户管理的负载均衡器配置一个或多个所有服务。仅配置 Ingress Controller 服务是一个通用的配置选项。要更好地了解每个服务,请查看以下图表:

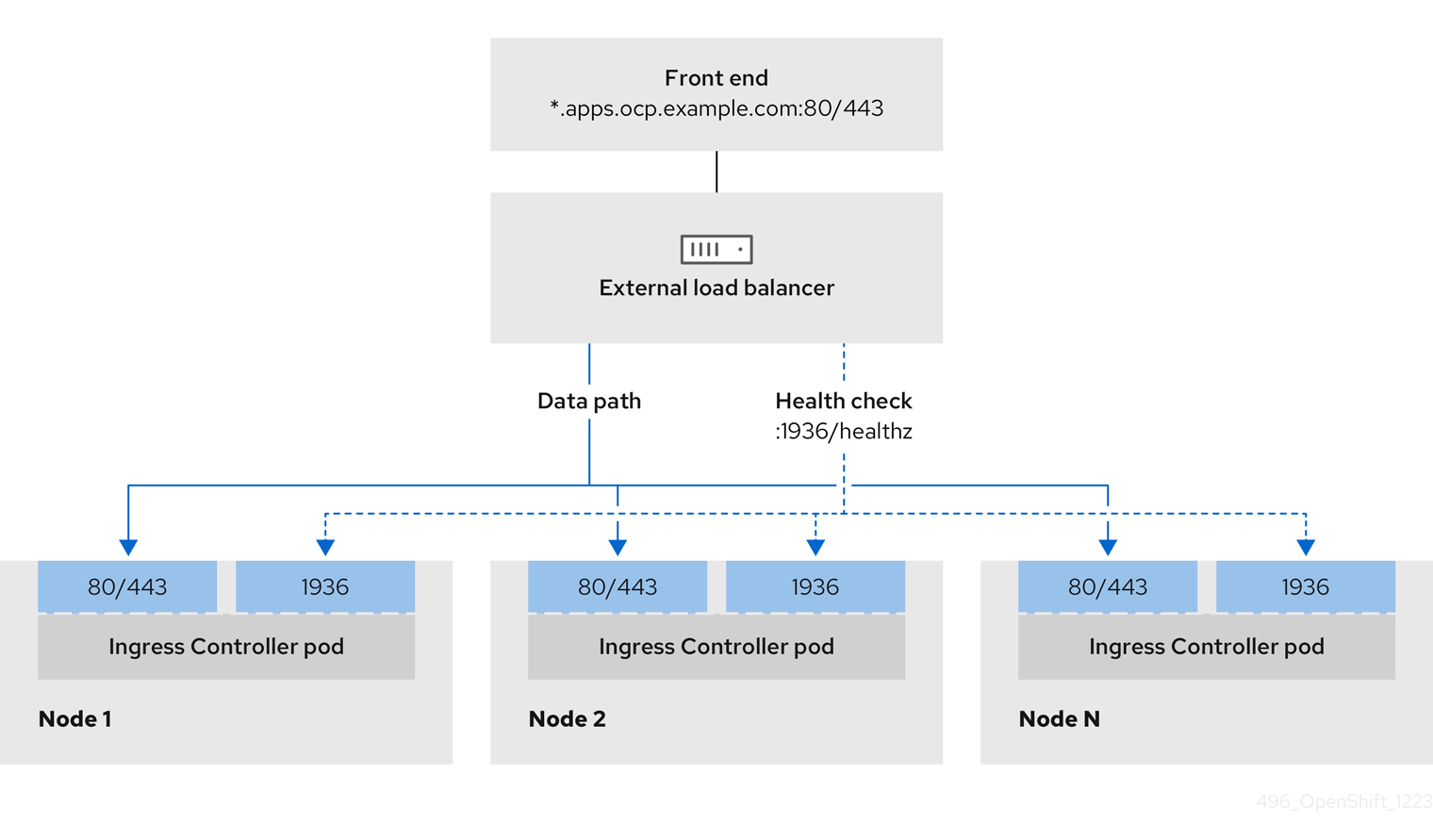

图 3.1. 显示 OpenShift Container Platform 环境中运行的 Ingress Controller 的网络工作流示例

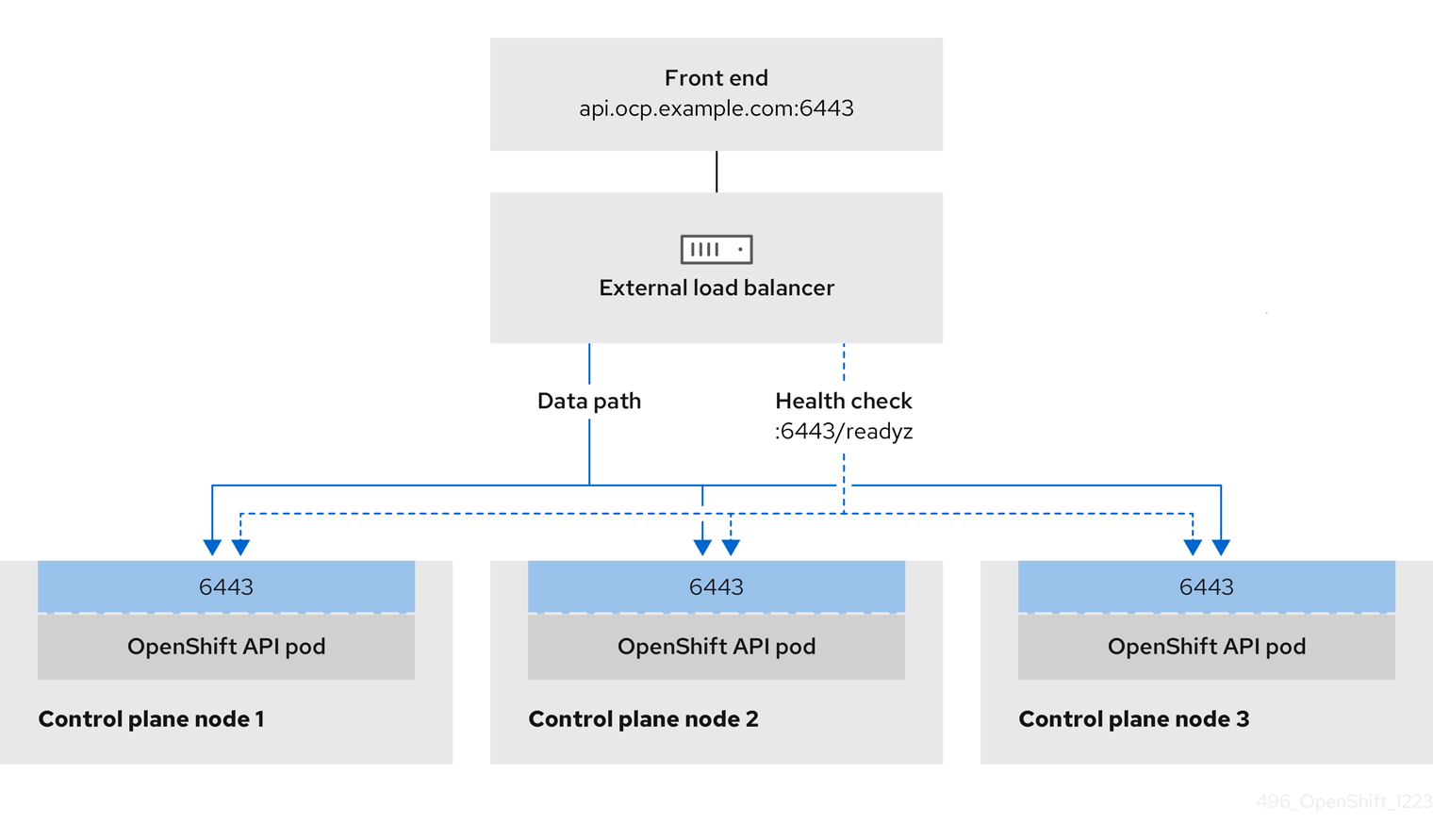

图 3.2. 显示 OpenShift Container Platform 环境中运行的 OpenShift API 的网络工作流示例

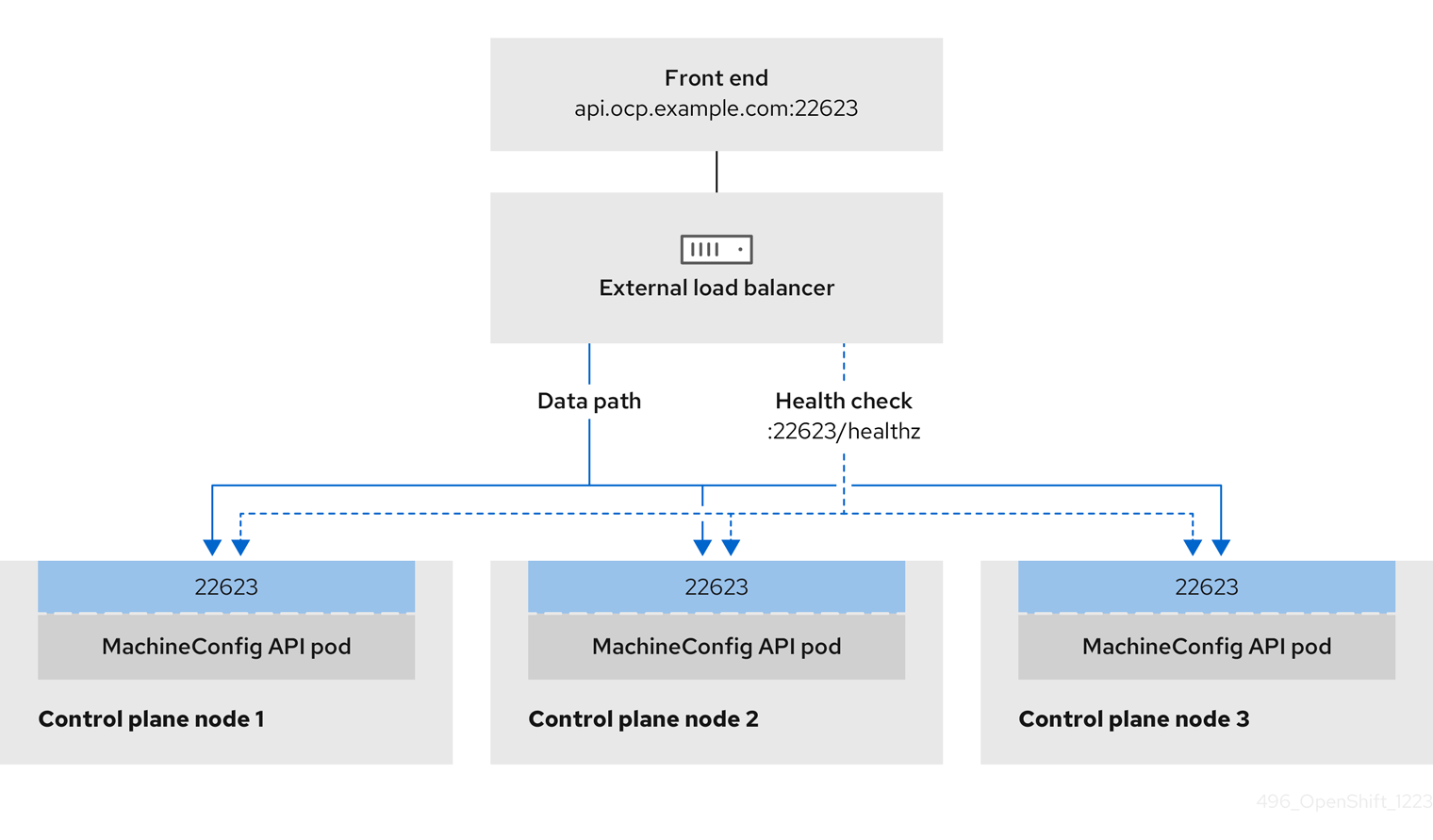

图 3.3. 显示 OpenShift Container Platform 环境中运行的 OpenShift MachineConfig API 的网络工作流示例

用户管理的负载均衡器支持以下配置选项:

- 使用节点选择器将 Ingress Controller 映射到一组特定的节点。您必须为这个集合中的每个节点分配一个静态 IP 地址,或者将每个节点配置为从动态主机配置协议(DHCP)接收相同的 IP 地址。基础架构节点通常接收这种类型的配置。

以子网上的所有 IP 地址为目标。此配置可减少维护开销,因为您可以在这些网络中创建和销毁节点,而无需重新配置负载均衡器目标。如果您使用较小的网络上的机器集来部署入口 pod,如

/27或/28,您可以简化负载均衡器目标。提示您可以通过检查机器配置池的资源来列出网络中存在的所有 IP 地址。

在为 OpenShift Container Platform 集群配置用户管理的负载均衡器前,请考虑以下信息:

- 对于前端 IP 地址,您可以对前端 IP 地址、Ingress Controller 的负载均衡器和 API 负载均衡器使用相同的 IP 地址。查看厂商的文档以获取此功能的相关信息。

对于后端 IP 地址,请确保 OpenShift Container Platform control plane 节点的 IP 地址在用户管理的负载均衡器生命周期内不会改变。您可以通过完成以下操作之一来实现此目的:

- 为每个 control plane 节点分配一个静态 IP 地址。

- 将每个节点配置为在每次节点请求 DHCP 租期时从 DHCP 接收相同的 IP 地址。根据供应商,DHCP 租期可能采用 IP 保留或静态 DHCP 分配的形式。

- 在 Ingress Controller 后端服务的用户管理的负载均衡器中手动定义运行 Ingress Controller 的每个节点。例如,如果 Ingress Controller 移到未定义节点,则可能会出现连接中断。

3.1.1. 配置用户管理的负载均衡器

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

在配置用户管理的负载均衡器前,请确保阅读用户管理的负载均衡器部分。

阅读适用于您要为用户管理的负载均衡器配置的服务的以下先决条件。

MetalLB,在集群中运行,充当用户管理的负载均衡器。

OpenShift API 的先决条件

- 您定义了前端 IP 地址。

TCP 端口 6443 和 22623 在负载均衡器的前端 IP 地址上公开。检查以下项:

- 端口 6443 提供对 OpenShift API 服务的访问。

- 端口 22623 可以为节点提供 ignition 启动配置。

- 前端 IP 地址和端口 6443 可以被您的系统的所有用户访问,其位置为 OpenShift Container Platform 集群外部。

- 前端 IP 地址和端口 22623 只能被 OpenShift Container Platform 节点访问。

- 负载均衡器后端可以在端口 6443 和 22623 上与 OpenShift Container Platform control plane 节点通信。

Ingress Controller 的先决条件

- 您定义了前端 IP 地址。

- TCP 端口 443 和 80 在负载均衡器的前端 IP 地址上公开。

- 前端 IP 地址、端口 80 和端口 443 可以被您的系统所有用户访问,以及 OpenShift Container Platform 集群外部的位置。

- 前端 IP 地址、端口 80 和端口 443 可被 OpenShift Container Platform 集群中运行的所有节点访问。

- 负载均衡器后端可以在端口 80、443 和 1936 上与运行 Ingress Controller 的 OpenShift Container Platform 节点通信。

健康检查 URL 规格的先决条件

您可以通过设置健康检查 URL 来配置大多数负载均衡器,以确定服务是否可用或不可用。OpenShift Container Platform 为 OpenShift API、Machine Configuration API 和 Ingress Controller 后端服务提供这些健康检查。

以下示例显示了之前列出的后端服务的健康检查规格:

Kubernetes API 健康检查规格示例

Path: HTTPS:6443/readyz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:6443/readyz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Machine Config API 健康检查规格示例

Path: HTTPS:22623/healthz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:22623/healthz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Ingress Controller 健康检查规格示例

Path: HTTP:1936/healthz/ready Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 5 Interval: 10

Path: HTTP:1936/healthz/ready

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 5

Interval: 10流程

配置 HAProxy Ingress Controller,以便您可以在端口 6443、22623、443 和 80 上从负载均衡器访问集群。根据您的需要,您可以在 HAProxy 配置中指定来自多个子网的单个子网或 IP 地址的 IP 地址。

带有列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 带有多个列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

curlCLI 命令验证用户管理的负载均衡器及其资源是否正常运行:运行以下命令并查看响应,验证集群机器配置 API 是否可以被 Kubernetes API 服务器资源访问:

curl https://<loadbalancer_ip_address>:6443/version --insecure

$ curl https://<loadbalancer_ip_address>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证集群机器配置 API 是否可以被 Machine 配置服务器资源访问:

curl -v https://<loadbalancer_ip_address>:22623/healthz --insecure

$ curl -v https://<loadbalancer_ip_address>:22623/healthz --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 200 OK Content-Length: 0

HTTP/1.1 200 OK Content-Length: 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证控制器是否可以被端口 80 上的 Ingress Controller 资源访问:

curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>

$ curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 302 Found content-length: 0 location: https://console-openshift-console.apps.ocp4.private.opequon.net/ cache-control: no-cache

HTTP/1.1 302 Found content-length: 0 location: https://console-openshift-console.apps.ocp4.private.opequon.net/ cache-control: no-cacheCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证控制器是否可以被端口 443 上的 Ingress Controller 资源访问:

curl -I -L --insecure --resolve console-openshift-console.apps.<cluster_name>.<base_domain>:443:<Load Balancer Front End IP Address> https://console-openshift-console.apps.<cluster_name>.<base_domain>

$ curl -I -L --insecure --resolve console-openshift-console.apps.<cluster_name>.<base_domain>:443:<Load Balancer Front End IP Address> https://console-openshift-console.apps.<cluster_name>.<base_domain>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

配置集群的 DNS 记录,使其以用户管理的负载均衡器的前端 IP 地址为目标。您必须在负载均衡器上将记录更新为集群 API 和应用程序的 DNS 服务器。

修改 DNS 记录示例

<load_balancer_ip_address> A api.<cluster_name>.<base_domain> A record pointing to Load Balancer Front End

<load_balancer_ip_address> A api.<cluster_name>.<base_domain> A record pointing to Load Balancer Front EndCopy to Clipboard Copied! Toggle word wrap Toggle overflow <load_balancer_ip_address> A apps.<cluster_name>.<base_domain> A record pointing to Load Balancer Front End

<load_balancer_ip_address> A apps.<cluster_name>.<base_domain> A record pointing to Load Balancer Front EndCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要DNS 传播可能需要一些时间才能获得每个 DNS 记录。在验证每个记录前,请确保每个 DNS 记录传播。

要使 OpenShift Container Platform 集群使用用户管理的负载均衡器,您必须在集群的

install-config.yaml文件中指定以下配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 为

type参数设置UserManaged,为集群指定用户管理的负载均衡器。参数默认为OpenShiftManagedDefault,它表示默认的内部负载均衡器。对于openshift-kni-infra命名空间中定义的服务,用户管理的负载均衡器可将coredns服务部署到集群中的 pod,但忽略keepalived和haproxy服务。 - 2

- 指定用户管理的负载均衡器时所需的参数。指定用户管理的负载均衡器的公共 IP 地址,以便 Kubernetes API 可以与用户管理的负载均衡器通信。

- 3

- 指定用户管理的负载均衡器时所需的参数。指定用户管理的负载均衡器的公共 IP 地址,以便用户管理的负载均衡器可以管理集群的入口流量。

验证

使用

curlCLI 命令验证用户管理的负载均衡器和 DNS 记录配置是否正常工作:运行以下命令并查看输出,验证您可以访问集群 API:

curl https://api.<cluster_name>.<base_domain>:6443/version --insecure

$ curl https://api.<cluster_name>.<base_domain>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以访问集群机器配置:

curl -v https://api.<cluster_name>.<base_domain>:22623/healthz --insecure

$ curl -v https://api.<cluster_name>.<base_domain>:22623/healthz --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 200 OK Content-Length: 0

HTTP/1.1 200 OK Content-Length: 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以在端口上访问每个集群应用程序:

curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecure

$ curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以在端口 443 上访问每个集群应用程序:

curl https://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecure

$ curl https://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

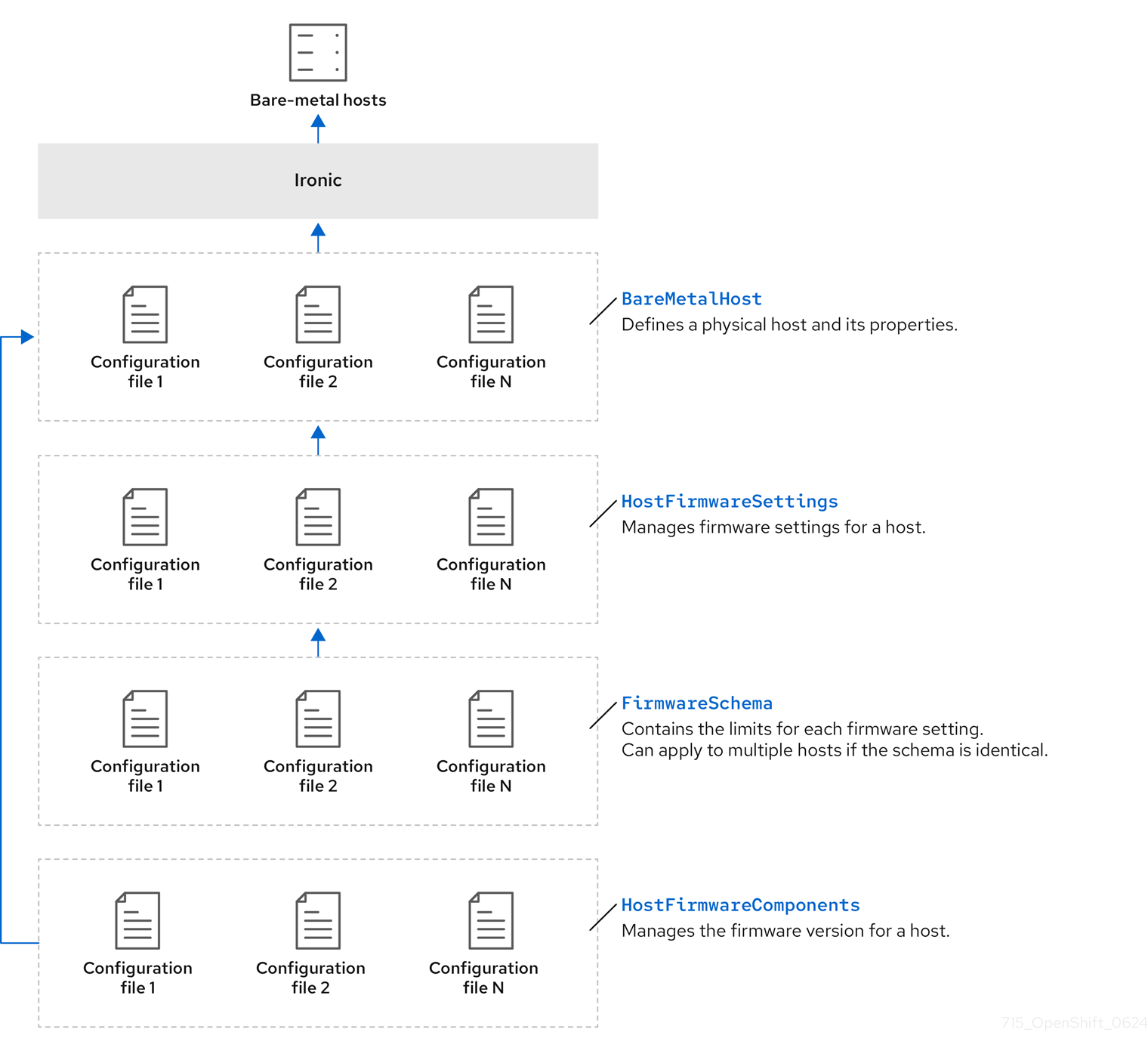

3.2. 关于 Bare Metal Operator

使用 Bare Metal Operator (BMO) 来置备、管理和检查集群中的裸机主机。

BMO 使用以下资源来完成这些任务:

-

BareMetalHost -

HostFirmwareSettings -

FirmwareSchema -

HostFirmwareComponents

BMO 通过将每个裸机主机映射到 BareMetalHost 自定义资源定义的实例来维护集群中的物理主机清单。每个 BareMetalHost 资源都有硬件、软件和固件详情。BMO 持续检查集群中的裸机主机,以确保每个 BareMetalHost 资源准确详细说明相应主机的组件。

BMO 还使用 HostFirmwareSettings 资源、FirmwareSchema 资源和 HostFirmwareComponents 资源来详细说明固件规格,以及为裸机主机升级或降级固件。

使用 Ironic API 服务在集群中的裸机主机的 BMO 接口。Ironic 服务使用主机上的 Baseboard Management Controller (BMC) 来与机器进行接口。

使用 BMO 可以完成的一些常见任务包括:

- 使用特定镜像置备裸机主机到集群

- 在置备前或取消置备后格式化主机的磁盘内容

- 打开或关闭主机

- 更改固件设置

- 查看主机的硬件详情

- 将主机的固件升级或降级到一个特定版本

3.2.1. 裸机 Operator 架构

Bare Metal Operator (BMO) 使用以下资源来置备、管理和检查集群中的裸机主机。下图演示了这些资源的架构:

BareMetalHost

BareMetalHost 资源定义物理主机及其属性。将裸机主机置备到集群时,您必须为该主机定义 BareMetalHost 资源。对于主机的持续管理,您可以检查 BareMetalHost 中的信息或更新此信息。

BareMetalHost 资源具有置备信息,如下所示:

- 部署规格,如操作系统引导镜像或自定义 RAM 磁盘

- 置备状态

- 基板管理控制器 (BMC) 地址

- 所需的电源状态

BareMetalHost 资源具有硬件信息,如下所示:

- CPU 数量

- NIC 的 MAC 地址

- 主机的存储设备的大小

- 当前电源状态

HostFirmwareSettings

您可以使用 HostFirmwareSettings 资源来检索和管理主机的固件设置。当主机进入 Available 状态时,Ironic 服务读取主机的固件设置并创建 HostFirmwareSettings 资源。BareMetalHost 资源和 HostFirmwareSettings 资源之间存在一对一映射。

您可以使用 HostFirmwareSettings 资源来检查主机的固件规格,或更新主机的固件规格。

在编辑 HostFirmwareSettings 资源的 spec 字段时,您必须遵循特定于供应商固件的 schema。这个模式在只读 FirmwareSchema 资源中定义。

FirmwareSchema

固件设置因硬件供应商和主机模型而异。FirmwareSchema 资源是一个只读资源,其中包含每个主机模型中每个固件设置的类型和限制。数据通过使用 Ironic 服务直接从 BMC 传递。FirmwareSchema 资源允许您识别 HostFirmwareSettings 资源的 spec 字段中可以指定的有效值。

如果 schema 相同,则 FirmwareSchema 资源可应用到许多 BareMetalHost 资源。

HostFirmwareComponents

Metal3 提供了 HostFirmwareComponents 资源,它描述了 BIOS 和基板管理控制器 (BMC) 固件版本。您可以通过编辑 HostFirmwareComponents 资源的 spec 字段,将主机的固件升级到一个特定版本。这在使用针对特定固件版本测试的验证模式部署时很有用。

3.3. 创建包含一个自定义 br-ex 网桥的清单对象

请考虑以下用例:创建包含自定义 br-ex 网桥的清单对象:

-

您需要对网桥进行安装后更改,如更改 Open vSwitch (OVS) 或 OVN-Kubernetes

br-ex网桥网络。configure-ovs.shshell 脚本不支持对网桥进行安装后更改。 - 您希望将网桥部署到与主机或服务器 IP 地址上可用的接口不同的接口上。

-

您希望通过

configure-ovs.shshell 脚本对网桥进行高级配置。对这些配置使用脚本可能会导致网桥无法连接多个网络接口,并无法正确处理接口之间的数据转发。

先决条件

-

您可以使用

configure-ovs的替代方法来设置一个自定义的br-ex。 - 已安装 Kubernetes NMState Operator。

流程

创建

NodeNetworkConfigurationPolicy(NNCP) CR,并定义自定义的br-ex网桥网络配置。br-exNNCP CR 必须包含 OVN-Kubernetes 伪装 IP 地址和子网。示例 NNCP CR 在ipv4.address.ip和ipv6.address.ip参数中包含默认值。您可以在ipv4.address.ip、ipv6.address.ip或两个参数中设置 masquerade IP 地址。重要作为安装后任务,您无法更改自定义

br-ex网桥的主 IP 地址。如果要将单堆栈集群网络转换为双栈集群网络,您可以在 NNCP CR 中添加或更改辅助 IPv6 地址,但无法更改现有的主 IP 地址。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中:

metadata.name- 策略的名称。

interfaces.name- 接口的名称。

interfaces.type- 以太网的类型。

interfaces.state- 创建后接口的请求状态。

ipv4.enabled- 在这个示例中禁用 IPv4 和 IPv6。

port.name- 网桥附加到的节点 NIC。

address.ip- 显示默认 IPv4 和 IPv6 IP 地址。确保设置了网络的 masquerade IPv4 和 IPv6 IP 地址。

auto-route-metric-

将参数设置为

48,以确保br-ex默认路由始终具有最高的优先级(最低指标)。此配置可防止与NetworkManager服务自动配置的任何其他接口冲突。

后续步骤

-

扩展计算节点,以将包含自定义

br-ex网桥的 manifest 对象应用到集群中存在的每个计算节点。如需更多信息,请参阅附加资源部分中的"扩展集群"。

3.4. 关于 BareMetalHost 资源

裸机3 引入了 BareMetalHost 资源的概念,它定义了物理主机及其属性。BareMetalHost 资源包含两个部分:

-

BareMetalHost规格 -

BareMetalHost状态

3.4.1. BareMetalHost 规格

BareMetalHost 资源的 spec 部分定义了主机所需状态。

| 参数 | 描述 |

|---|---|

|

|

在置备和取消置备过程中启用或禁用自动清理的接口。当设置为 |

bmc: address: credentialsName: disableCertificateVerification: |

|

|

| 用于置备主机的 NIC 的 MAC 地址。 |

|

|

主机的引导模式。它默认为 |

|

|

对使用主机的另一个资源的引用。如果另一个资源目前没有使用主机,则它可能为空。例如,当 |

|

| 提供的字符串,用于帮助识别主机。 |

|

| 指明主机置备和取消置备是在外部管理的布尔值。当设置时:

|

|

|

包含有关裸机主机的 BIOS 配置的信息。目前,只有 iRMC、S iDRAC、i iLO4 和 iLO5 BMC 支持

|

image: url: checksum: checksumType: format: |

|

|

| 对包含网络配置数据及其命名空间的 secret 的引用,以便在主机引导以设置网络前将其附加到主机。 |

|

|

指示主机是否应开启的布尔值, |

raid: hardwareRAIDVolumes: softwareRAIDVolumes: | (可选)包含有关裸机主机的 RAID 配置的信息。如果没有指定,它会保留当前的配置。 注意 OpenShift Container Platform 4.16 支持 BMC 的安装驱动器中的硬件 RAID,包括:

OpenShift Container Platform 4.16 不支持安装驱动器中的软件 RAID。 请参见以下配置设置:

您可以将 spec:

raid:

hardwareRAIDVolume: []

如果您收到出错信息表示驱动程序不支持 RAID,则将 |

|

|

|

3.4.2. BareMetalHost 状态

BareMetalHost 状态代表主机的当前状态,包括经过测试的凭证、当前的硬件详情和其他信息。

| 参数 | 描述 |

|---|---|

|

| 对 secret 及其命名空间的引用,其中包含最近一组基板管理控制器(BMC)凭证,以便系统能够验证。 |

|

| 置备后端的最后一个错误的详情(若有)。 |

|

| 表示导致主机进入错误状态的问题类别。错误类型包括:

|

|

|

系统中的 CPU 的

|

hardware: firmware: | 包含 BIOS 固件信息。例如,硬件供应商和版本。 |

|

|

|

hardware: ramMebibytes: | 主机的内存量(兆字节(MiB))。 |

|

|

|

hardware:

systemVendor:

manufacturer:

productName:

serialNumber:

|

包含主机的 |

|

| 主机状态最后一次更新的时间戳。 |

|

| 服务器的状态。状态为以下之一:

|

|

| 指明主机是否开机的布尔值。 |

|

|

|

|

| 对 secret 及其命名空间的引用,其中包含发送到置备后端的最后一个 BMC 凭证集合。 |

3.5. 获取 BareMetalHost 资源

BareMetalHost 资源包含物理主机的属性。您必须获取物理主机的 BareMetalHost 资源才能查看其属性。

流程

获取

BareMetalHost资源列表:oc get bmh -n openshift-machine-api -o yaml

$ oc get bmh -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意您可以使用

baremetalhost作为oc get命令的bmh长形式。获取主机列表:

oc get bmh -n openshift-machine-api

$ oc get bmh -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取特定主机的

BareMetalHost资源:oc get bmh <host_name> -n openshift-machine-api -o yaml

$ oc get bmh <host_name> -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是主机的名称。输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.6. 编辑 BareMetalHost 资源

在裸机上部署 OpenShift Container Platform 集群后,您可能需要编辑节点的 BareMetalHost 资源。请考虑以下示例:

- 您可以使用 Assisted Installer 部署集群,并需要添加或编辑基板管理控制器 (BMC) 主机名或 IP 地址。

- 您需要在不取消置备的情况下将节点从一个集群移到另一个集群。

先决条件

-

确保节点处于

Provisioned,ExternallyProvisioned, 或Available状态。

流程

获取节点列表:

oc get bmh -n openshift-machine-api

$ oc get bmh -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在编辑节点的

BareMetalHost资源前,运行以下命令从 Ironic 分离节点:oc annotate baremetalhost <node_name> -n openshift-machine-api 'baremetalhost.metal3.io/detached=true'

$ oc annotate baremetalhost <node_name> -n openshift-machine-api 'baremetalhost.metal3.io/detached=true'1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

<node_name>替换为节点的名称。

运行以下命令来编辑

BareMetalHost资源:oc edit bmh <node_name> -n openshift-machine-api

$ oc edit bmh <node_name> -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,将节点重新附加到 Ironic:

oc annotate baremetalhost <node_name> -n openshift-machine-api 'baremetalhost.metal3.io/detached'-

$ oc annotate baremetalhost <node_name> -n openshift-machine-api 'baremetalhost.metal3.io/detached'-Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.7. 删除 BareMetalHost 资源时的延迟故障排除

当 Bare Metal Operator (BMO) 删除 BareMetalHost 资源时,Ironic 取消置备裸机主机。例如,在缩减机器集时可能会发生这种情况。取消置备涉及称为 "cleaning" 的进程,它执行以下步骤:

- 关闭裸机主机

- 在裸机主机上引导服务 RAM 磁盘

- 从所有磁盘中删除分区元数据

- 再次关闭裸机主机

如果清理不成功,则删除 BareMetalHost 资源需要很长时间,且可能无法完成。

不要删除终结器来强制删除 BareMetalHost 资源。调配后端具有自己的数据库,后者维护一个主机记录。即使您尝试通过删除终结器来强制删除,运行操作也会继续运行。稍后尝试添加裸机主机时,您可能会遇到意外问题。

流程

- 如果清理过程可以恢复,请等待它完成。

-

如果清理无法恢复,请通过修改

BareMetalHost资源并将automatedCleaningMode字段设置为disabled来禁用清理过程。

如需了解更多详细信息,请参阅"编辑 BareMetalHost 资源"。

3.8. 将不可启动的 ISO 附加到裸机节点

您可以使用 DataImage 资源将通用、不可启动的 ISO 虚拟介质镜像附加到置备的节点上。在应用了资源后,操作系统引导后,ISO 镜像将可以被操作系统访问。这可用于在置备操作系统后配置节点,并在节点第一次引导前配置节点。

先决条件

- 节点必须使用 Redfish 或从中派生的驱动程序来支持此功能。

-

节点必须处于

Provisioned或ExternallyProvisioned状态。 -

名称必须与其在BareMetalHost资源中定义的节点名称相同。 -

有 ISO 镜像的有效

url。

流程

创建一个

DataImage资源:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,将

DataImage资源保存到文件中:vim <node_name>-dataimage.yaml

$ vim <node_name>-dataimage.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令来应用

DataImage资源:oc apply -f <node_name>-dataimage.yaml -n <node_namespace>

$ oc apply -f <node_name>-dataimage.yaml -n <node_namespace>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 替换

<node_namespace>,以便命名空间与BareMetalHost资源的命名空间匹配。例如,openshift-machine-api。

重新引导节点。

注意要重新引导节点,请附加

reboot.metal3.io注解,或重置BareMetalHost资源中的online状态。对裸机节点强制重启会使节点的状态在一段事件内变为NotReady。例如,5 分钟或更长时间。运行以下命令来查看

DataImage资源:oc get dataimage <node_name> -n openshift-machine-api -o yaml

$ oc get dataimage <node_name> -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.9. 关于 HostFirmwareSettings 资源

您可以使用 HostFirmwareSettings 资源来检索和管理主机的 BIOS 设置。当主机进入 Available 状态时,Ironic 会读取主机的 BIOS 设置并创建 HostFirmwareSettings 资源。资源包含从基板管理控制器(BMC)返回的完整 BIOS 配置。BareMetalHost 资源中的 firmware 字段会返回三个供应商独立的字段,HostFirmwareSettings 资源通常包含每个主机中特定供应商的字段的许多 BIOS 设置。

HostFirmwareSettings 资源包含两个部分:

-

HostFirmwareSettingsspec。 -

HostFirmwareSettings状态。

3.9.1. HostFirmwareSettings spec

HostFirmwareSettings 资源的 spec 部分定义了主机的 BIOS 所需的状态,默认为空。Ironic 使用 spec.settings 部分中的设置,在主机处于 Preparing 状态时更新基板管理控制器(BMC)。使用 FirmwareSchema 资源,确保不向主机发送无效的名称/值对。如需了解更多详细信息,请参阅 "About the FirmwareSchema resource"。

示例

spec:

settings:

ProcTurboMode: Disabled

spec:

settings:

ProcTurboMode: Disabled- 1

- 在foregoing示例中,

spec.settings部分包含一个 name/value 对,它将把ProcTurboModeBIOS 设置为Disabled。

status 部分中列出的整数参数显示为字符串。例如,"1"。当在 spec.settings 部分中设置整数时,这些值应设置为不带引号的整数。例如,1.

3.9.2. HostFirmwareSettings 状态

status 代表主机的 BIOS 的当前状态。

| 参数 | 描述 |

|---|---|

|

|

|

status:

schema:

name:

namespace:

lastUpdated:

|

固件设置的

|

status: settings: |

|

3.10. 获取 HostFirmwareSettings 资源

HostFirmwareSettings 资源包含物理主机的特定于供应商的 BIOS 属性。您必须获取物理主机的 HostFirmwareSettings 资源才能查看其 BIOS 属性。

流程

获取

HostFirmwareSettings资源的详细列表:oc get hfs -n openshift-machine-api -o yaml

$ oc get hfs -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意您可以使用

hostfirmwaresettings作为oc get命令的hfs长形式。获取

HostFirmwareSettings资源列表:oc get hfs -n openshift-machine-api

$ oc get hfs -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取特定主机的

HostFirmwareSettings资源oc get hfs <host_name> -n openshift-machine-api -o yaml

$ oc get hfs <host_name> -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是主机的名称。

3.11. 编辑 HostFirmwareSettings 资源

您可以编辑已置备的主机的 HostFirmwareSettings。

您只能在主机处于 provisioned 状态时编辑主机,不包括只读值。您不能编辑状态为 externally provisioned 的主机。

流程

获取

HostFirmwareSettings资源列表:oc get hfs -n openshift-machine-api

$ oc get hfs -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑主机的

HostFirmwareSettings资源:oc edit hfs <host_name> -n openshift-machine-api

$ oc edit hfs <host_name> -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是置备的主机的名称。HostFirmwareSettings资源将在终端的默认编辑器中打开。将 name/value 对添加到

spec.settings部分:示例

spec: settings: name: valuespec: settings: name: value1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 使用

FirmwareSchema资源来识别主机的可用设置。您不能设置只读值。

- 保存更改并退出编辑器。

获取主机的机器名称:

oc get bmh <host_name> -n openshift-machine name

$ oc get bmh <host_name> -n openshift-machine nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是主机的名称。机器名称会出现在CONSUMER字段下。注解机器将其从 machineset 中删除:

oc annotate machine <machine_name> machine.openshift.io/delete-machine=true -n openshift-machine-api

$ oc annotate machine <machine_name> machine.openshift.io/delete-machine=true -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<machine_name>是要删除的机器的名称。获取节点列表并计算 worker 节点数量:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取 machineset:

oc get machinesets -n openshift-machine-api

$ oc get machinesets -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 缩放 machineset:

oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n-1>

$ oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n-1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<machineset_name>是 machineset 的名称,<n-1>是 worker 节点数量的减少。当主机进入

Available状态时,扩展 machineset,使HostFirmwareSettings资源更改生效:oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n>

$ oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<machineset_name>是 machineset 的名称,<n>是 worker 节点的数量。

3.12. 验证 HostFirmware Settings 资源是否有效

当用户编辑 spec.settings 部分以更改为 HostFirmwareSetting(HFS)资源时,BMO 会针对 FimwareSchema 资源验证更改,这是只读资源。如果设置无效,BMO 会将 status.Condition 的 Type 值设置为 False,并生成事件并将其存储在 HFS 资源中。使用以下步骤验证资源是否有效。

流程

获取

HostFirmwareSetting资源列表:oc get hfs -n openshift-machine-api

$ oc get hfs -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证特定主机的

HostFirmwareSettings资源是否有效:oc describe hfs <host_name> -n openshift-machine-api

$ oc describe hfs <host_name> -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是主机的名称。输出示例

Events: Type Reason Age From Message ---- ------ ---- ---- ------- Normal ValidationFailed 2m49s metal3-hostfirmwaresettings-controller Invalid BIOS setting: Setting ProcTurboMode is invalid, unknown enumeration value - Foo

Events: Type Reason Age From Message ---- ------ ---- ---- ------- Normal ValidationFailed 2m49s metal3-hostfirmwaresettings-controller Invalid BIOS setting: Setting ProcTurboMode is invalid, unknown enumeration value - FooCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要如果响应返回

ValidationFailed,资源配置中会出现一个错误,您必须更新这些值以符合FirmwareSchema资源。

3.13. 关于 FirmwareSchema 资源

BIOS 设置因硬件供应商和主机模型而异。FirmwareSchema 资源是一个只读资源,其中包含每个主机模型中的每个 BIOS 设置的类型和限值。数据直接通过 Ironic 来自 BMC。FirmwareSchema 允许您识别 HostFirmwareSettings 资源的 spec 字段中可以指定的有效值。FirmwareSchema 资源具有从其设置和限值派生的唯一标识符。相同的主机模型使用相同的 FirmwareSchema 标识符。HostFirmwareSettings 的多个实例可能使用相同的 FirmwareSchema。

| 参数 | 描述 |

|---|---|

|

|

|

3.14. 获取 FirmwareSchema 资源

每个供应商的每个主机模型都有不同的 BIOS 设置。在编辑 HostFirmwareSettings 资源的 spec 部分时,您设置的名称/值对必须符合该主机的固件模式。要确保设置有效的名称/值对,请获取主机的 FirmwareSchema 并查看它。

流程

要获得

FirmwareSchema资源实例列表,请执行以下操作:oc get firmwareschema -n openshift-machine-api

$ oc get firmwareschema -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要获得特定

FirmwareSchema实例,请执行:oc get firmwareschema <instance_name> -n openshift-machine-api -o yaml

$ oc get firmwareschema <instance_name> -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<instance_name>是HostFirmwareSettings资源中所述的 schema 实例的名称(请参阅表 3)。

3.15. 关于 HostFirmwareComponents 资源

Metal3 提供了 HostFirmwareComponents 资源,它描述了 BIOS 和基板管理控制器 (BMC) 固件版本。HostFirmwareComponents 资源包含两个部分:

-

HostFirmwareComponentsspec -

HostFirmwareComponents状态

3.15.1. HostFirmwareComponents spec

HostFirmwareComponents 资源的 spec 部分定义主机的 BIOS 和 BMC 版本的所需状态。

| 参数 | 描述 |

|---|---|

updates: component: url: |

|

3.15.2. HostFirmwareComponents 状态

HostFirmwareComponents 资源的 status 部分返回主机的 BIOS 和 BMC 版本的当前状态。

| 参数 | 描述 |

|---|---|

|

|

|

updates: component: url: |

|

3.16. 获取 HostFirmwareComponents 资源

HostFirmwareComponents 资源包含 BIOS 的特定固件版本,以及物理主机的基板管理控制器 (BMC)。您必须获取物理主机的 HostFirmwareComponents 资源,才能查看固件版本和状态。

流程

获取

HostFirmwareComponents资源的详细列表:oc get hostfirmwarecomponents -n openshift-machine-api -o yaml

$ oc get hostfirmwarecomponents -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取

HostFirmwareComponents资源列表:oc get hostfirmwarecomponents -n openshift-machine-api

$ oc get hostfirmwarecomponents -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取特定主机的

HostFirmwareComponents资源:oc get hostfirmwarecomponents <host_name> -n openshift-machine-api -o yaml

$ oc get hostfirmwarecomponents <host_name> -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host_name>是主机的名称。输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.17. 编辑 HostFirmwareComponents 资源

您可以编辑节点的 HostFirmwareComponents 资源。

流程

获取

HostFirmwareComponents资源的详细列表:oc get hostfirmwarecomponents -n openshift-machine-api -o yaml

$ oc get hostfirmwarecomponents -n openshift-machine-api -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑主机的

HostFirmwareComponents资源:oc edit <host_name> hostfirmwarecomponents -n openshift-machine-api

$ oc edit <host_name> hostfirmwarecomponents -n openshift-machine-api1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 其中

<host_name>是主机的名称。HostFirmwareComponents资源将在终端的默认编辑器中打开。

输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改并退出编辑器。

获取主机的机器名称:

oc get bmh <host_name> -n openshift-machine name

$ oc get bmh <host_name> -n openshift-machine name1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 其中

<host_name>是主机的名称。机器名称会出现在CONSUMER字段下。

注解机器将其从机器集中删除:

oc annotate machine <machine_name> machine.openshift.io/delete-machine=true -n openshift-machine-api

$ oc annotate machine <machine_name> machine.openshift.io/delete-machine=true -n openshift-machine-api1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 其中

<machine_name>是要删除的机器的名称。

获取节点列表并计算 worker 节点数量:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取机器集:

oc get machinesets -n openshift-machine-api

$ oc get machinesets -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 扩展机器集:

oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n-1>

$ oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n-1>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 其中

<machineset_name>是集群集的名称,<n-1>是减少的 worker 节点数量。

当主机进入

Available状态时,扩展 machineset,使HostFirmwareComponents资源更改生效:oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n>

$ oc scale machineset <machineset_name> -n openshift-machine-api --replicas=<n>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 其中

<machineset_name>是机器集的名称,<n>是 worker 节点的数量。

第 4 章 在 OpenShift 集群中配置多架构计算机器

4.1. 关于带有多架构计算机器的集群

带有多架构计算机器的 OpenShift Container Platform 集群是一个支持具有不同架构的计算机器的集群。

配置多架构计算机器涉及一些额外的注意事项:

- 当集群中有多个架构的节点,部署到节点的容器镜像的架构必须与该节点的架构一致。您需要确保使用适当的架构将 pod 分配给节点,并与容器镜像架构匹配。如需有关将 pod 分配给节点的更多信息,请参阅将 pod 分配给节点。

- 在安装程序置备的安装中,您可以使用单个云供应商提供的基础架构。不支持向这些集群添加外部节点(无论其架构是什么)。

使用平台类型

none安装的集群无法使用一些功能,如使用 Machine API 管理计算机器。即使附加到集群的计算机器安装在通常支持该功能的平台上,也会应用这个限制。在安装后无法更改此参数。重要在尝试在虚拟化或云环境中安装 OpenShift Container Platform 集群前,请参阅有关在未经测试的平台上部署 OpenShift Container Platform 的指南 中的信息。

- 具有多架构计算机器的集群中不支持 Cluster Samples Operator。集群可以在没有此功能的情况下创建。如需更多信息,请参阅集群功能。

- 有关将单架构集群迁移到支持多架构计算机器的集群的详情,请参考使用多架构计算机器迁移到集群。

4.1.1. 使用多架构计算机器配置集群

要使用不同安装选项和平台的多架构计算机器创建集群,您可以使用下表中的文档:

| 文档部分 | 平台 | 用户置备的安装 | 安装程序置备的安装 | Control Plane | Compute 节点 |

|---|---|---|---|---|---|

| Microsoft Azure | ✓ | ✓ |

|

| |

| Amazon Web Services (AWS) | ✓ | ✓ |

|

| |

| Google Cloud | ✓ |

|

| ||

| 裸机 | ✓ |

|

| ||

| IBM Power | ✓ |

|

| ||

| IBM Z | ✓ |

|

| ||

| IBM Z® 和 IBM® LinuxONE | ✓ |

|

| ||

| IBM Z® 和 IBM® LinuxONE | ✓ |

|

| ||

| IBM Power® | ✓ |

|

|

Google Cloud 目前不支持从零自动扩展。

4.2. 在 Azure 上使用多架构计算机器创建集群

要使用多架构计算机器部署 Azure 集群,您必须首先创建一个使用多架构安装程序二进制文件的单架构 Azure 安装程序置备集群。如需有关 Azure 安装的更多信息,请参阅使用自定义在 Azure 上安装集群。

您还可以将带有单架构计算机器的当前集群迁移到使用多架构计算机器的集群。如需更多信息,请参阅使用多架构计算机器迁移到集群。

创建多架构集群后,您可以将具有不同架构的节点添加到集群中。

4.2.1. 验证集群兼容性

在开始在集群中添加不同架构的计算节点前,您必须验证集群是否兼容多架构。

先决条件

-

已安装 OpenShift CLI(

oc)。

流程

-

登录 OpenShift CLI (

oc)。 您可以运行以下命令来检查集群是否使用构架有效负载:

oc adm release info -o jsonpath="{ .metadata.metadata}"$ oc adm release info -o jsonpath="{ .metadata.metadata}"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

如果您看到以下输出,代表集群使用多架构有效负载:

{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 然后,您可以开始在集群中添加多架构计算节点。

如果您看到以下输出,代表集群没有使用多架构有效负载:

{ "url": "https://access.redhat.com/errata/<errata_version>" }{ "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要要迁移集群以便集群支持多架构计算机器,请按照使用多架构计算机器迁移到集群的步骤进行操作。

4.2.2. 使用 Azure 镜像 gallery 创建 64 位 ARM 引导镜像

以下流程描述了如何手动生成 64 位 ARM 引导镜像。

先决条件

-

已安装 Azure CLI (

az)。 - 已使用多架构安装程序二进制文件创建了单架构 Azure 安装程序置备集群。

流程

登录到您的 Azure 帐户:

az login

$ az loginCopy to Clipboard Copied! Toggle word wrap Toggle overflow 创建存储帐户并将

aarch64虚拟硬盘 (VHD) 上传到您的存储帐户。OpenShift Container Platform 安装程序会创建一个资源组,但引导镜像也可以上传到名为资源组的自定义中:az storage account create -n ${STORAGE_ACCOUNT_NAME} -g ${RESOURCE_GROUP} -l westus --sku Standard_LRS$ az storage account create -n ${STORAGE_ACCOUNT_NAME} -g ${RESOURCE_GROUP} -l westus --sku Standard_LRS1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

westus对象是一个示例区域。

使用您生成的存储帐户创建存储容器:

az storage container create -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME}$ az storage container create -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您必须使用 OpenShift Container Platform 安装程序 JSON 文件提取 URL 和

aarch64VHD 名称:运行以下命令,提取

URL字段并将其设置为RHCOS_VHD_ORIGIN_URL:RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.aarch64."rhel-coreos-extensions"."azure-disk".url')$ RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.aarch64."rhel-coreos-extensions"."azure-disk".url')Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,提取

aarch64VHD 名称并将其设置为BLOB_NAME作为文件名:BLOB_NAME=rhcos-$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.aarch64."rhel-coreos-extensions"."azure-disk".release')-azure.aarch64.vhd$ BLOB_NAME=rhcos-$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.aarch64."rhel-coreos-extensions"."azure-disk".release')-azure.aarch64.vhdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

生成共享访问令牌 (SAS) 令牌。通过以下命令,使用此令牌将 RHCOS VHD 上传到存储容器:

end=`date -u -d "30 minutes" '+%Y-%m-%dT%H:%MZ'`

$ end=`date -u -d "30 minutes" '+%Y-%m-%dT%H:%MZ'`Copy to Clipboard Copied! Toggle word wrap Toggle overflow sas=`az storage container generate-sas -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME} --https-only --permissions dlrw --expiry $end -o tsv`$ sas=`az storage container generate-sas -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME} --https-only --permissions dlrw --expiry $end -o tsv`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将 RHCOS VHD 复制到存储容器中:

az storage blob copy start --account-name ${STORAGE_ACCOUNT_NAME} --sas-token "$sas" \ --source-uri "${RHCOS_VHD_ORIGIN_URL}" \ --destination-blob "${BLOB_NAME}" --destination-container ${CONTAINER_NAME}$ az storage blob copy start --account-name ${STORAGE_ACCOUNT_NAME} --sas-token "$sas" \ --source-uri "${RHCOS_VHD_ORIGIN_URL}" \ --destination-blob "${BLOB_NAME}" --destination-container ${CONTAINER_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以使用以下命令检查复制过程的状态:

az storage blob show -c ${CONTAINER_NAME} -n ${BLOB_NAME} --account-name ${STORAGE_ACCOUNT_NAME} | jq .properties.copy$ az storage blob show -c ${CONTAINER_NAME} -n ${BLOB_NAME} --account-name ${STORAGE_ACCOUNT_NAME} | jq .properties.copyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 如果 status 参数显示

success对象,则复制过程已完成。

使用以下命令创建镜像 gallery:

az sig create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME}$ az sig create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用镜像 gallery 创建镜像定义。在以下示例中,

rhcos-arm64是镜像定义的名称。az sig image-definition create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --publisher RedHat --offer arm --sku arm64 --os-type linux --architecture Arm64 --hyper-v-generation V2$ az sig image-definition create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --publisher RedHat --offer arm --sku arm64 --os-type linux --architecture Arm64 --hyper-v-generation V2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要获取 VHD 的 URL,并将其设置为

RHCOS_VHD_URL作为文件名称,请运行以下命令:RHCOS_VHD_URL=$(az storage blob url --account-name ${STORAGE_ACCOUNT_NAME} -c ${CONTAINER_NAME} -n "${BLOB_NAME}" -o tsv)$ RHCOS_VHD_URL=$(az storage blob url --account-name ${STORAGE_ACCOUNT_NAME} -c ${CONTAINER_NAME} -n "${BLOB_NAME}" -o tsv)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

RHCOS_VHD_URL文件、您的存储帐户、资源组和镜像 gallery 创建镜像版本。在以下示例中,1.0.0是镜像版本。az sig image-version create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --gallery-image-version 1.0.0 --os-vhd-storage-account ${STORAGE_ACCOUNT_NAME} --os-vhd-uri ${RHCOS_VHD_URL}$ az sig image-version create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --gallery-image-version 1.0.0 --os-vhd-storage-account ${STORAGE_ACCOUNT_NAME} --os-vhd-uri ${RHCOS_VHD_URL}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 现在生成您的

arm64引导镜像。您可以使用以下命令访问镜像的 ID:az sig image-version show -r $GALLERY_NAME -g $RESOURCE_GROUP -i rhcos-arm64 -e 1.0.0

$ az sig image-version show -r $GALLERY_NAME -g $RESOURCE_GROUP -i rhcos-arm64 -e 1.0.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下示例镜像 ID 在计算机器设置的

recourseID参数中使用:resourceID示例/resourceGroups/${RESOURCE_GROUP}/providers/Microsoft.Compute/galleries/${GALLERY_NAME}/images/rhcos-arm64/versions/1.0.0/resourceGroups/${RESOURCE_GROUP}/providers/Microsoft.Compute/galleries/${GALLERY_NAME}/images/rhcos-arm64/versions/1.0.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2.3. 使用 Azure 镜像 gallery 创建 64 位 x86 引导镜像

以下流程描述了如何手动生成 64 位 x86 引导镜像。

先决条件

-

已安装 Azure CLI (

az)。 - 已使用多架构安装程序二进制文件创建了单架构 Azure 安装程序置备集群。

流程

运行以下命令登录到您的 Azure 帐户:

az login

$ az loginCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,创建一个存储帐户并将

x86_64虚拟硬盘 (VHD) 上传到您的存储帐户。OpenShift Container Platform 安装程序会创建一个资源组。但是,引导镜像也可以上传到名为资源组的自定义中:az storage account create -n ${STORAGE_ACCOUNT_NAME} -g ${RESOURCE_GROUP} -l westus --sku Standard_LRS$ az storage account create -n ${STORAGE_ACCOUNT_NAME} -g ${RESOURCE_GROUP} -l westus --sku Standard_LRS1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

westus对象是一个示例区域。

运行以下命令,使用您生成的存储帐户创建存储容器:

az storage container create -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME}$ az storage container create -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 OpenShift Container Platform 安装程序 JSON 文件提取 URL 和

x86_64VHD 名称:运行以下命令,提取

URL字段并将其设置为RHCOS_VHD_ORIGIN_URL:RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.x86_64."rhel-coreos-extensions"."azure-disk".url')$ RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.x86_64."rhel-coreos-extensions"."azure-disk".url')Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,提取

x86_64VHD 名称并将其设置为BLOB_NAME作为文件名:BLOB_NAME=rhcos-$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.x86_64."rhel-coreos-extensions"."azure-disk".release')-azure.x86_64.vhd$ BLOB_NAME=rhcos-$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.x86_64."rhel-coreos-extensions"."azure-disk".release')-azure.x86_64.vhdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

生成共享访问令牌 (SAS) 令牌。运行以下命令,使用此令牌将 RHCOS VHD 上传到存储容器:

end=`date -u -d "30 minutes" '+%Y-%m-%dT%H:%MZ'`

$ end=`date -u -d "30 minutes" '+%Y-%m-%dT%H:%MZ'`Copy to Clipboard Copied! Toggle word wrap Toggle overflow sas=`az storage container generate-sas -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME} --https-only --permissions dlrw --expiry $end -o tsv`$ sas=`az storage container generate-sas -n ${CONTAINER_NAME} --account-name ${STORAGE_ACCOUNT_NAME} --https-only --permissions dlrw --expiry $end -o tsv`Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,将 RHCOS VHD 复制到存储容器中:

az storage blob copy start --account-name ${STORAGE_ACCOUNT_NAME} --sas-token "$sas" \ --source-uri "${RHCOS_VHD_ORIGIN_URL}" \ --destination-blob "${BLOB_NAME}" --destination-container ${CONTAINER_NAME}$ az storage blob copy start --account-name ${STORAGE_ACCOUNT_NAME} --sas-token "$sas" \ --source-uri "${RHCOS_VHD_ORIGIN_URL}" \ --destination-blob "${BLOB_NAME}" --destination-container ${CONTAINER_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来检查复制过程的状态:

az storage blob show -c ${CONTAINER_NAME} -n ${BLOB_NAME} --account-name ${STORAGE_ACCOUNT_NAME} | jq .properties.copy$ az storage blob show -c ${CONTAINER_NAME} -n ${BLOB_NAME} --account-name ${STORAGE_ACCOUNT_NAME} | jq .properties.copyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 如果

status参数显示success对象,则代表复制过程已完成。

运行以下命令来创建镜像 gallery:

az sig create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME}$ az sig create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,使用镜像 gallery 创建镜像定义:

az sig image-definition create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-x86_64 --publisher RedHat --offer x86_64 --sku x86_64 --os-type linux --architecture x64 --hyper-v-generation V2$ az sig image-definition create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-x86_64 --publisher RedHat --offer x86_64 --sku x86_64 --os-type linux --architecture x64 --hyper-v-generation V2Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中,

rhcos-x86_64是镜像定义的名称。要获取 VHD 的 URL,并将其设置为

RHCOS_VHD_URL作为文件名称,请运行以下命令:RHCOS_VHD_URL=$(az storage blob url --account-name ${STORAGE_ACCOUNT_NAME} -c ${CONTAINER_NAME} -n "${BLOB_NAME}" -o tsv)$ RHCOS_VHD_URL=$(az storage blob url --account-name ${STORAGE_ACCOUNT_NAME} -c ${CONTAINER_NAME} -n "${BLOB_NAME}" -o tsv)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,使用

RHCOS_VHD_URL文件、存储帐户、资源组和镜像 gallery 创建镜像版本:az sig image-version create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --gallery-image-version 1.0.0 --os-vhd-storage-account ${STORAGE_ACCOUNT_NAME} --os-vhd-uri ${RHCOS_VHD_URL}$ az sig image-version create --resource-group ${RESOURCE_GROUP} --gallery-name ${GALLERY_NAME} --gallery-image-definition rhcos-arm64 --gallery-image-version 1.0.0 --os-vhd-storage-account ${STORAGE_ACCOUNT_NAME} --os-vhd-uri ${RHCOS_VHD_URL}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中,

1.0.0是镜像版本。可选:运行以下命令来访问生成的

x86_64引导镜像的 ID:az sig image-version show -r $GALLERY_NAME -g $RESOURCE_GROUP -i rhcos-x86_64 -e 1.0.0

$ az sig image-version show -r $GALLERY_NAME -g $RESOURCE_GROUP -i rhcos-x86_64 -e 1.0.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下示例镜像 ID 在计算机器设置的

recourseID参数中使用:resourceID示例/resourceGroups/${RESOURCE_GROUP}/providers/Microsoft.Compute/galleries/${GALLERY_NAME}/images/rhcos-x86_64/versions/1.0.0/resourceGroups/${RESOURCE_GROUP}/providers/Microsoft.Compute/galleries/${GALLERY_NAME}/images/rhcos-x86_64/versions/1.0.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2.4. 在 Azure 集群中添加多架构计算机器集

创建多架构集群后,您可以添加具有不同架构的节点。

您可以使用以下方法将不同架构的计算机器添加到多架构集群中:

- 将 64 位 x86 计算机器添加到使用 64 位 ARM control plane 机器的集群中,且已经包含 64 位 ARM 计算机器。在这种情况下,64 位 x86 被视为辅助架构。

- 将 64 位 ARM 计算机器添加到使用 64 位 x86 control plane 机器的集群,且已经包含 64 位 x86 计算机器。在这种情况下,64 位 ARM 被视为二级架构。

要在 Azure 上创建自定义计算机器集,请参阅"创建 Azure 上的计算机器集"。

在集群中添加二级架构节点前,建议安装 Multiarch Tuning Operator,并部署 ClusterPodPlacementConfig 自定义资源。如需更多信息,请参阅"使用 Multiarch Tuning Operator 在多架构集群上管理工作负载"。

先决条件

-

已安装 OpenShift CLI(

oc)。 - 您创建了 64 位 ARM 或 64 位 x86 引导镜像。

- 您可以使用安装程序创建使用多架构安装程序二进制文件的 64 位 ARM 或 64 位 x86 单架构 Azure 集群。

流程

-

登录 OpenShift CLI (

oc)。 创建 YAML 文件,并添加配置来创建计算机器集来控制集群中的 64 位 ARM 或 64 位 x86 计算节点。

Azure 64 位 ARM 或 64 位 x86 计算节点的

MachineSet对象示例Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令来创建计算机器集:

oc create -f <file_name>

$ oc create -f <file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

<file_name>替换为计算机器设置配置 YAML 文件的名称。例如:arm64-machine-set-0.yaml, 或amd64-machine-set-0.yaml。

验证

运行以下命令验证新机器是否正在运行:

oc get machineset -n openshift-machine-api

$ oc get machineset -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出必须包含您创建的机器集。

输出示例

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-machine-set-0 2 2 2 2 10m

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-machine-set-0 2 2 2 2 10mCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来检查节点是否已就绪并可以调度:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3. 在 AWS 上使用多架构计算机器创建集群

要使用多架构计算机器创建 AWS 集群,您必须首先使用多架构安装程序二进制文件创建一个单架构 AWS 安装程序置备集群。如需有关 AWS 安装的更多信息,请参阅使用自定义在 AWS 上安装集群。

您还可以将带有单架构计算机器的当前集群迁移到使用多架构计算机器的集群。如需更多信息,请参阅使用多架构计算机器迁移到集群。

创建多架构集群后,您可以将具有不同架构的节点添加到集群中。

4.3.1. 验证集群兼容性

在开始在集群中添加不同架构的计算节点前,您必须验证集群是否兼容多架构。

先决条件

-

已安装 OpenShift CLI(

oc)。

流程

-

登录 OpenShift CLI (

oc)。 您可以运行以下命令来检查集群是否使用构架有效负载:

oc adm release info -o jsonpath="{ .metadata.metadata}"$ oc adm release info -o jsonpath="{ .metadata.metadata}"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

如果您看到以下输出,代表集群使用多架构有效负载:

{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 然后,您可以开始在集群中添加多架构计算节点。

如果您看到以下输出,代表集群没有使用多架构有效负载:

{ "url": "https://access.redhat.com/errata/<errata_version>" }{ "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要要迁移集群以便集群支持多架构计算机器,请按照使用多架构计算机器迁移到集群的步骤进行操作。

4.3.2. 在 AWS 集群中添加多架构计算机器集

创建多架构集群后,您可以添加具有不同架构的节点。

您可以使用以下方法将不同架构的计算机器添加到多架构集群中:

- 将 64 位 x86 计算机器添加到使用 64 位 ARM control plane 机器的集群中,且已经包含 64 位 ARM 计算机器。在这种情况下,64 位 x86 被视为辅助架构。

- 将 64 位 ARM 计算机器添加到使用 64 位 x86 control plane 机器的集群,且已经包含 64 位 x86 计算机器。在这种情况下,64 位 ARM 被视为二级架构。

在集群中添加二级架构节点前,建议安装 Multiarch Tuning Operator,并部署 ClusterPodPlacementConfig 自定义资源。如需更多信息,请参阅"使用 Multiarch Tuning Operator 在多架构集群上管理工作负载"。

先决条件

-

已安装 OpenShift CLI(

oc)。 - 您可以使用安装程序创建使用多架构安装程序二进制文件的 64 位 ARM 或 64 位 x86 单架构 AWS 集群。

流程

-

登录 OpenShift CLI (

oc)。 创建 YAML 文件,并添加配置来创建计算机器集来控制集群中的 64 位 ARM 或 64 位 x86 计算节点。

AWS 64 位 ARM 或 x86 计算节点的

MachineSet对象示例Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1 2 3 9 13 14

- 指定基于置备集群时所设置的集群 ID 的基础架构 ID。如果已安装 OpenShift CLI(

oc)软件包,您可以通过运行以下命令来获取基础架构 ID:oc get -o jsonpath="{.status.infrastructureName}{'\n'}" infrastructure cluster$ oc get -o jsonpath="{.status.infrastructureName}{'\n'}" infrastructure clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 4 7

- 指定基础架构 ID、角色节点标签和区域。

- 5 6

- 指定要添加的角色节点标签。

- 8

- 为节点的 AWS 区域指定 Red Hat Enterprise Linux CoreOS (RHCOS) Amazon Machine Image (AMI)。RHCOS AMI 必须与机器架构兼容。

oc get configmap/coreos-bootimages \ -n openshift-machine-config-operator \ -o jsonpath='{.data.stream}' | jq \ -r '.architectures.<arch>.images.aws.regions."<region>".image'$ oc get configmap/coreos-bootimages \ -n openshift-machine-config-operator \ -o jsonpath='{.data.stream}' | jq \ -r '.architectures.<arch>.images.aws.regions."<region>".image'Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 10

- 指定与所选 AMI 的 CPU 架构一致的机器类型。如需更多信息,请参阅"为 AWS 64 位 ARM 测试的实例类型"

- 11

- 指定区。例如,

us-east-1a。确保您选择的区有带有所需架构的机器。 - 12

- 指定区域。例如,

us-east-1。确保您选择的区有带有所需架构的机器。

运行以下命令来创建计算机器集:

oc create -f <file_name>

$ oc create -f <file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

<file_name>替换为计算机器设置配置 YAML 文件的名称。例如:aws-arm64-machine-set-0.yaml, 或aws-amd64-machine-set-0.yaml。

验证

运行以下命令,查看计算机器集列表:

oc get machineset -n openshift-machine-api

$ oc get machineset -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出必须包含您创建的机器集。

输出示例

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-aws-machine-set-0 2 2 2 2 10m

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-aws-machine-set-0 2 2 2 2 10mCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来检查节点是否已就绪并可以调度:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.4. 在 Google Cloud 上使用多架构计算机器创建集群

要使用多架构计算机器创建 Google Cloud 集群,您必须首先使用多架构安装程序二进制文件创建单架构 Google Cloud installer 置备集群。如需有关 AWS 安装的更多信息,请参阅使用自定义在 Google Cloud 上安装集群。

您还可以将带有单架构计算机器的当前集群迁移到使用多架构计算机器的集群。如需更多信息,请参阅使用多架构计算机器迁移到集群。

创建多架构集群后,您可以将具有不同架构的节点添加到集群中。

目前 Google Cloud 的 64 位 ARM 机器不支持安全引导

4.4.1. 验证集群兼容性

在开始在集群中添加不同架构的计算节点前,您必须验证集群是否兼容多架构。

先决条件

-

已安装 OpenShift CLI(

oc)。

流程

-

登录 OpenShift CLI (

oc)。 您可以运行以下命令来检查集群是否使用构架有效负载:

oc adm release info -o jsonpath="{ .metadata.metadata}"$ oc adm release info -o jsonpath="{ .metadata.metadata}"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

如果您看到以下输出,代表集群使用多架构有效负载:

{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 然后,您可以开始在集群中添加多架构计算节点。

如果您看到以下输出,代表集群没有使用多架构有效负载:

{ "url": "https://access.redhat.com/errata/<errata_version>" }{ "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要要迁移集群以便集群支持多架构计算机器,请按照使用多架构计算机器迁移到集群的步骤进行操作。

4.4.2. 在 Google Cloud 集群中添加多架构计算机器集

创建多架构集群后,您可以添加具有不同架构的节点。

您可以使用以下方法将不同架构的计算机器添加到多架构集群中:

- 将 64 位 x86 计算机器添加到使用 64 位 ARM control plane 机器的集群中,且已经包含 64 位 ARM 计算机器。在这种情况下,64 位 x86 被视为辅助架构。

- 将 64 位 ARM 计算机器添加到使用 64 位 x86 control plane 机器的集群,且已经包含 64 位 x86 计算机器。在这种情况下,64 位 ARM 被视为二级架构。

在集群中添加二级架构节点前,建议安装 Multiarch Tuning Operator,并部署 ClusterPodPlacementConfig 自定义资源。如需更多信息,请参阅"使用 Multiarch Tuning Operator 在多架构集群上管理工作负载"。

先决条件

-

已安装 OpenShift CLI(

oc)。 - 您可以使用安装程序创建使用多架构安装程序二进制文件的 64 位 x86 或 64 位 ARM 单架构 Google Cloud 集群。

流程

-

登录 OpenShift CLI (

oc)。 创建 YAML 文件,并添加配置来创建计算机器集来控制集群中的 64 位 ARM 或 64 位 x86 计算节点。

Google Cloud 64 位 ARM 或 64 位 x86 计算节点的

MachineSet对象示例Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定基于置备集群时所设置的集群 ID 的基础架构 ID。您可以运行以下命令来获取基础架构 ID:

oc get -o jsonpath='{.status.infrastructureName}{"\n"}' infrastructure cluster$ oc get -o jsonpath='{.status.infrastructureName}{"\n"}' infrastructure clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 2

- 指定要添加的角色节点标签。

- 3

- 指定当前计算机器集中使用的镜像的路径。您需要到镜像的路径的项目和镜像名称。

要访问项目和镜像名称,请运行以下命令:

oc get configmap/coreos-bootimages \ -n openshift-machine-config-operator \ -o jsonpath='{.data.stream}' | jq \ -r '.architectures.aarch64.images.gcp'$ oc get configmap/coreos-bootimages \ -n openshift-machine-config-operator \ -o jsonpath='{.data.stream}' | jq \ -r '.architectures.aarch64.images.gcp'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

"gcp": { "release": "415.92.202309142014-0", "project": "rhcos-cloud", "name": "rhcos-415-92-202309142014-0-gcp-aarch64" }"gcp": { "release": "415.92.202309142014-0", "project": "rhcos-cloud", "name": "rhcos-415-92-202309142014-0-gcp-aarch64" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用输出中的

project和name参数,在机器集中创建 image 字段的路径。镜像的路径应该采用以下格式:projects/<project>/global/images/<image_name>

$ projects/<project>/global/images/<image_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 4

- 可选:以

key:value对的形式指定自定义元数据。如需用例,请参阅 Google Cloud 文档 来设置自定义元数据。 - 5

- 指定与所选操作系统镜像的 CPU 架构一致的机器类型。如需更多信息,请参阅"在 64 位 ARM 基础架构上为 Google Cloud 测试的实例类型"。

- 6

- 指定用于集群的 Google Cloud 项目的名称。

- 7

- 指定区域。例如,

us-central1。确保您选择的区有带有所需架构的机器。

运行以下命令来创建计算机器集:

oc create -f <file_name>

$ oc create -f <file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

<file_name>替换为计算机器设置配置 YAML 文件的名称。例如:gcp-arm64-machine-set-0.yaml, 或gcp-amd64-machine-set-0.yaml。

验证

运行以下命令,查看计算机器集列表:

oc get machineset -n openshift-machine-api

$ oc get machineset -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出必须包含您创建的机器集。

输出示例

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-gcp-machine-set-0 2 2 2 2 10m

NAME DESIRED CURRENT READY AVAILABLE AGE <infrastructure_id>-gcp-machine-set-0 2 2 2 2 10mCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来检查节点是否已就绪并可以调度:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. 在裸机、IBM Power 或 IBM Z 上使用多架构计算机器创建集群

要在裸机 (x86_64 或 aarch64), IBM Power® (ppc64le), or IBM Z® (s390x) 上使用多架构计算机器创建集群,您必须在其中一个平台上有一个现有的单架构集群。按照您的平台安装过程操作:

- 在裸机上安装用户置备的集群。然后,您可以将 64 位 ARM 计算机器添加到裸机上的 OpenShift Container Platform 集群中。

-

在 IBM Power® 上安装集群。然后,您可以将

x86_64计算机器添加到 IBM Power® 上的 OpenShift Container Platform 集群中。 -

在 IBM Z® 和 IBM® LinuxONE 上安装集群。然后,您可以将

x86_64计算机器添加到 IBM Z® 和 IBM® LinuxONE 上的 OpenShift Container Platform 集群中。

裸机安装程序置备的基础架构和 Bare Metal Operator 不支持在初始集群设置过程中添加二级架构节点。您只能在初始集群设置后手动添加二级架构节点。

在为集群添加额外的计算节点前,您必须将集群升级到使用多架构有效负载的节点。有关迁移到多架构有效负载的更多信息,请参阅迁移到具有多架构计算机器的集群。

以下流程解释了如何使用 ISO 镜像或网络 PXE 引导创建 RHCOS 计算机器。这可让您在集群中添加额外的节点,并使用多架构计算机器部署集群。

在集群中添加二级架构节点前,建议安装 Multiarch Tuning Operator,并部署 ClusterPodPlacementConfig 对象。如需更多信息,请参阅使用 Multiarch Tuning Operator 在多架构集群上管理工作负载。

4.5.1. 验证集群兼容性

在开始在集群中添加不同架构的计算节点前,您必须验证集群是否兼容多架构。

先决条件

-

已安装 OpenShift CLI(

oc)。

流程

-

登录 OpenShift CLI (

oc)。 您可以运行以下命令来检查集群是否使用构架有效负载:

oc adm release info -o jsonpath="{ .metadata.metadata}"$ oc adm release info -o jsonpath="{ .metadata.metadata}"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

如果您看到以下输出,代表集群使用多架构有效负载:

{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }{ "release.openshift.io/architecture": "multi", "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 然后,您可以开始在集群中添加多架构计算节点。

如果您看到以下输出,代表集群没有使用多架构有效负载:

{ "url": "https://access.redhat.com/errata/<errata_version>" }{ "url": "https://access.redhat.com/errata/<errata_version>" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要要迁移集群以便集群支持多架构计算机器,请按照使用多架构计算机器迁移到集群的步骤进行操作。

4.5.2. 使用 ISO 镜像创建 RHCOS 机器

您可以使用 ISO 镜像为裸机集群创建更多 Red Hat Enterprise Linux CoreOS(RHCOS)计算机器,以创建机器。

先决条件

- 获取集群计算机器的 Ignition 配置文件的 URL。在安装过程中将该文件上传到 HTTP 服务器。

-

已安装 OpenShift CLI (

oc)。

流程

运行以下命令,从集群中删除 Ignition 配置文件:

oc extract -n openshift-machine-api secret/worker-user-data-managed --keys=userData --to=- > worker.ign

$ oc extract -n openshift-machine-api secret/worker-user-data-managed --keys=userData --to=- > worker.ignCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

将您从集群导出的

worker.ignIgnition 配置文件上传到 HTTP 服务器。注意这些文件的 URL。 您可以验证 ignition 文件是否在 URL 上可用。以下示例获取计算节点的 Ignition 配置文件:

curl -k http://<HTTP_server>/worker.ign

$ curl -k http://<HTTP_server>/worker.ignCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以运行以下命令来访问 ISO 镜像以引导新机器:

RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.<architecture>.artifacts.metal.formats.iso.disk.location')RHCOS_VHD_ORIGIN_URL=$(oc -n openshift-machine-config-operator get configmap/coreos-bootimages -o jsonpath='{.data.stream}' | jq -r '.architectures.<architecture>.artifacts.metal.formats.iso.disk.location')Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 ISO 文件在更多计算机器上安装 RHCOS。在安装集群前,使用创建机器时使用的相同方法:

- 将 ISO 镜像刻录到磁盘并直接启动。

- 在 LOM 接口中使用 ISO 重定向。

在不指定任何选项或中断实时引导序列的情况下引导 RHCOS ISO 镜像。等待安装程序在 RHCOS live 环境中引导进入 shell 提示符。

注意您可以中断 RHCOS 安装引导过程来添加内核参数。但是,在这个 ISO 过程中,您应该使用以下步骤中所述的

coreos-installer命令,而不是添加内核参数。运行

coreos-installer命令并指定满足您的安装要求的选项。您至少必须指定指向节点类型的 Ignition 配置文件的 URL,以及您要安装到的设备:sudo coreos-installer install --ignition-url=http://<HTTP_server>/<node_type>.ign <device> --ignition-hash=sha512-<digest>

$ sudo coreos-installer install --ignition-url=http://<HTTP_server>/<node_type>.ign <device> --ignition-hash=sha512-<digest>1 2 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果要通过使用 TLS 的 HTTPS 服务器提供 Ignition 配置文件,您可以在运行

coreos-installer前将内部证书颁发机构(CA)添加到系统信任存储中。以下示例将计算节点安装初始化到

/dev/sda设备。计算节点的 Ignition 配置文件从 IP 地址 192.168.1.2 的 HTTP Web 服务器获取:sudo coreos-installer install --ignition-url=http://192.168.1.2:80/installation_directory/worker.ign /dev/sda --ignition-hash=sha512-a5a2d43879223273c9b60af66b44202a1d1248fc01cf156c46d4a79f552b6bad47bc8cc78ddf0116e80c59d2ea9e32ba53bc807afbca581aa059311def2c3e3b

$ sudo coreos-installer install --ignition-url=http://192.168.1.2:80/installation_directory/worker.ign /dev/sda --ignition-hash=sha512-a5a2d43879223273c9b60af66b44202a1d1248fc01cf156c46d4a79f552b6bad47bc8cc78ddf0116e80c59d2ea9e32ba53bc807afbca581aa059311def2c3e3bCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在机器的控制台上监控 RHCOS 安装的进度。

重要在开始安装 OpenShift Container Platform 之前,确保每个节点中安装成功。观察安装过程可以帮助确定可能会出现 RHCOS 安装问题的原因。

- 继续为集群创建更多计算机器。

4.5.3. 通过 PXE 或 iPXE 启动来创建 RHCOS 机器

您可以使用 PXE 或 iPXE 引导为裸机集群创建更多 Red Hat Enterprise Linux CoreOS(RHCOS)计算机器。

先决条件

- 获取集群计算机器的 Ignition 配置文件的 URL。在安装过程中将该文件上传到 HTTP 服务器。

-

获取您在集群安装过程中上传到 HTTP 服务器的 RHCOS ISO 镜像、压缩的裸机 BIOS、

kernel和initramfs文件的 URL。 - 您可以访问在安装过程中为 OpenShift Container Platform 集群创建机器时使用的 PXE 引导基础架构。机器必须在安装 RHCOS 后从本地磁盘启动。

-

如果使用 UEFI,您可以访问在 OpenShift Container Platform 安装过程中修改的

grub.conf文件。

流程

确认 RHCOS 镜像的 PXE 或 iPXE 安装正确。

对于 PXE:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意此配置不会在图形控制台的机器上启用串行控制台访问。要配置不同的控制台,请在

APPEND行中添加一个或多个console=参数。例如,添加console=tty0 console=ttyS0以将第一个 PC 串口设置为主控制台,并将图形控制台设置为二级控制台。如需更多信息,请参阅 如何在 Red Hat Enterprise Linux 中设置串行终端和/或控制台?对于 iPXE (

x86_64+aarch64):kernel http://<HTTP_server>/rhcos-<version>-live-kernel-<architecture> initrd=main coreos.live.rootfs_url=http://<HTTP_server>/rhcos-<version>-live-rootfs.<architecture>.img coreos.inst.install_dev=/dev/sda coreos.inst.ignition_url=http://<HTTP_server>/worker.ign initrd --name main http://<HTTP_server>/rhcos-<version>-live-initramfs.<architecture>.img boot

kernel http://<HTTP_server>/rhcos-<version>-live-kernel-<architecture> initrd=main coreos.live.rootfs_url=http://<HTTP_server>/rhcos-<version>-live-rootfs.<architecture>.img coreos.inst.install_dev=/dev/sda coreos.inst.ignition_url=http://<HTTP_server>/worker.ign1 2 initrd --name main http://<HTTP_server>/rhcos-<version>-live-initramfs.<architecture>.img3 bootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意此配置不会在使用图形控制台配置不同的控制台的机器上启用串行控制台访问,请在

kernel行中添加一个或多个console=参数。例如,添加console=tty0 console=ttyS0以将第一个 PC 串口设置为主控制台,并将图形控制台设置为二级控制台。如需更多信息,请参阅如何在 Red Hat Enterprise Linux 中设置串行终端和/或控制台? 和"启用 PXE 和 ISO 安装的串行控制台"部分。注意要在

aarch64架构中网络引导 CoreOS内核,您需要使用启用了IMAGE_GZIP选项的 iPXE 构建版本。请参阅 iPXE 中的IMAGE_GZIP选项。对于

aarch64中的 PXE(使用 UEFI 和 GRUB 作为第二阶段):menuentry 'Install CoreOS' { linux rhcos-<version>-live-kernel-<architecture> coreos.live.rootfs_url=http://<HTTP_server>/rhcos-<version>-live-rootfs.<architecture>.img coreos.inst.install_dev=/dev/sda coreos.inst.ignition_url=http://<HTTP_server>/worker.ign initrd rhcos-<version>-live-initramfs.<architecture>.img }menuentry 'Install CoreOS' { linux rhcos-<version>-live-kernel-<architecture> coreos.live.rootfs_url=http://<HTTP_server>/rhcos-<version>-live-rootfs.<architecture>.img coreos.inst.install_dev=/dev/sda coreos.inst.ignition_url=http://<HTTP_server>/worker.ign1 2 initrd rhcos-<version>-live-initramfs.<architecture>.img3 }Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 使用 PXE 或 iPXE 基础架构为集群创建所需的计算机器。

4.5.4. 批准机器的证书签名请求

当您将机器添加到集群时,会为您添加的每台机器生成两个待处理证书签名请求(CSR)。您必须确认这些 CSR 已获得批准,或根据需要自行批准。必须首先批准客户端请求,然后批准服务器请求。

先决条件

- 您已将机器添加到集群中。

流程

确认集群可以识别这些机器:

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME STATUS ROLES AGE VERSION master-0 Ready master 63m v1.29.4 master-1 Ready master 63m v1.29.4 master-2 Ready master 64m v1.29.4

NAME STATUS ROLES AGE VERSION master-0 Ready master 63m v1.29.4 master-1 Ready master 63m v1.29.4 master-2 Ready master 64m v1.29.4Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出中列出了您创建的所有机器。

注意在有些 CSR 被批准前,前面的输出可能不包括计算节点(也称为 worker 节点)。

检查待处理的 CSR,并确保添加到集群中的每台机器都有

Pending或Approved状态的客户端请求:oc get csr

$ oc get csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME AGE REQUESTOR CONDITION csr-8b2br 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending csr-8vnps 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending ...

NAME AGE REQUESTOR CONDITION csr-8b2br 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending csr-8vnps 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在本例中,两台机器加入集群。您可能会在列表中看到更多已批准的 CSR。

如果 CSR 没有获得批准,在您添加的机器的所有待处理 CSR 都处于

Pending 状态后,请批准集群机器的 CSR:注意由于 CSR 会自动轮转,因此请在将机器添加到集群后一小时内批准您的 CSR。如果没有在一小时内批准它们,证书将会轮转,每个节点会存在多个证书。您必须批准所有这些证书。批准客户端 CSR 后,Kubelet 为服务证书创建一个二级 CSR,这需要手动批准。然后,如果 Kubelet 请求具有相同参数的新证书,则后续提供证书续订请求由

machine-approver自动批准。注意对于在未启用机器 API 的平台上运行的集群,如裸机和其他用户置备的基础架构,您必须实施一种方法来自动批准 kubelet 提供证书请求(CSR)。如果没有批准请求,则

oc exec、ocrsh和oc logs命令将无法成功,因为 API 服务器连接到 kubelet 时需要服务证书。与 Kubelet 端点联系的任何操作都需要此证书批准。该方法必须监视新的 CSR,确认 CSR 由 system:node或system:admin组中的node-bootstrapper服务帐户提交,并确认节点的身份。要单独批准,请对每个有效的 CSR 运行以下命令:

oc adm certificate approve <csr_name>

$ oc adm certificate approve <csr_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<csr_name>是当前 CSR 列表中 CSR 的名称。

要批准所有待处理的 CSR,请运行以下命令:

oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs --no-run-if-empty oc adm certificate approve$ oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs --no-run-if-empty oc adm certificate approveCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在有些 CSR 被批准前,一些 Operator 可能无法使用。

现在,您的客户端请求已被批准,您必须查看添加到集群中的每台机器的服务器请求:

oc get csr

$ oc get csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME AGE REQUESTOR CONDITION csr-bfd72 5m26s system:node:ip-10-0-50-126.us-east-2.compute.internal Pending csr-c57lv 5m26s system:node:ip-10-0-95-157.us-east-2.compute.internal Pending ...

NAME AGE REQUESTOR CONDITION csr-bfd72 5m26s system:node:ip-10-0-50-126.us-east-2.compute.internal Pending csr-c57lv 5m26s system:node:ip-10-0-95-157.us-east-2.compute.internal Pending ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果剩余的 CSR 没有被批准,且处于

Pending状态,请批准集群机器的 CSR:要单独批准,请对每个有效的 CSR 运行以下命令:

oc adm certificate approve <csr_name>

$ oc adm certificate approve <csr_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<csr_name>是当前 CSR 列表中 CSR 的名称。

要批准所有待处理的 CSR,请运行以下命令:

oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs oc adm certificate approve$ oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs oc adm certificate approveCopy to Clipboard Copied! Toggle word wrap Toggle overflow

批准所有客户端和服务器 CSR 后,机器将

处于 Ready 状态。运行以下命令验证:oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意批准服务器 CSR 后可能需要几分钟时间让机器过渡到

Ready 状态。

其他信息

- 如需有关 CSR 的更多信息,请参阅 证书签名请求。

4.6. 在带有 z/VM 的 IBM Z 和 IBM LinuxONE 上使用多架构计算机器创建集群

要使用 IBM® Z 和 IBM® LinuxONE (s390x)上的多架构计算机器创建集群,您必须使用现有的单架构 x86_64 集群。然后,您可以在 OpenShift Container Platform 集群中添加 s390x 计算机器。

在为集群添加 s390x 节点前,您必须将集群升级到使用多架构有效负载的节点。有关迁移到多架构有效负载的更多信息,请参阅迁移到具有多架构计算机器的集群。

以下流程描述了如何使用 z/VM 实例创建 RHCOS 计算机器。这将允许您在集群中添加 s390x 节点,并使用多架构计算机器部署集群。