Ce contenu n'est pas disponible dans la langue sélectionnée.

Chapter 4. Configuring Authentication Mechanisms

Red Hat Enterprise Linux supports several different authentication methods. They can be configured using the

authconfig tool or, in some cases, also using Identity Management tools.

4.1. Configuring Local Authentication Using authconfig

Copier lienLien copié sur presse-papiers!

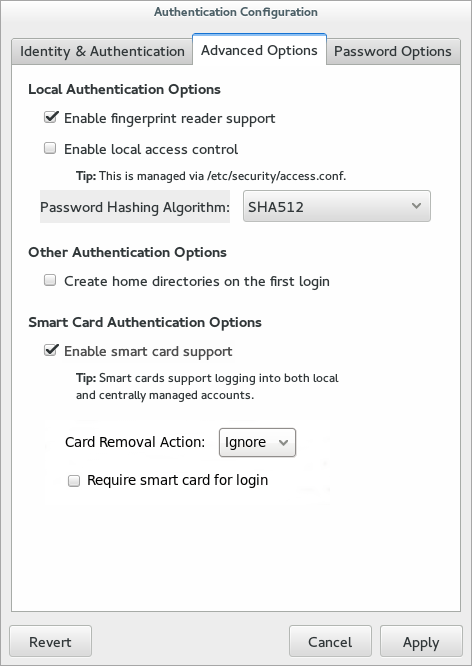

The Local Authentication Options area defines settings for local system accounts, not the users stored on the back end. These settings define user-based authorization to system services (as defined in

/etc/security/access.conf). Otherwise, authorization policies can be defined within the identity provider or the services themselves.

4.1.1. Enabling Local Access Control in the UI

Copier lienLien copié sur presse-papiers!

Enable local access control sets the system to check the

/etc/security/access.conf file for local user authorization rules. This is PAM authorization.

Figure 4.1. Local Accounts Fields

4.1.2. Configuring Local Access Control in the Command Line

Copier lienLien copié sur presse-papiers!

There are two options for

authconfig to enable local authorization controls. --enablelocauthorize skips network authentication and only checks local files for system users. --enablepamaccess configures the system to look for system authorization policies in /etc/security/access.conf.

authconfig --enablelocauthorize --enablepamaccess --update

[root@server ~]# authconfig --enablelocauthorize --enablepamaccess --update