14.4. IdM Web UI で、AD ユーザーの ID オーバーライドに証明書を追加

-

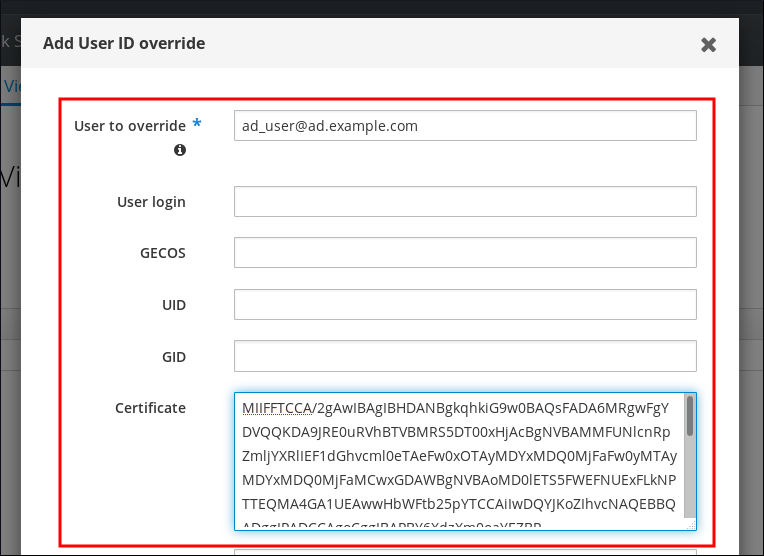

IdentityID ViewsDefault Trust Viewの順に選択します。 Addをクリックします。図14.3 IdM Web UI で新規ユーザー ID オーバーライドの追加

-

User to overrideフィールドに、ad_user@ad.example.comと入力します。 ad_userの証明書を、Certificateフィールドにコピーアンドペーストします。図14.4 AD ユーザーにユーザー ID オーバーライドの設定

-

Addをクリックします。

検証

ユーザーと証明書がリンクしていることを確認します。

sss_cacheユーティリティーを使用して、SSSD キャッシュでad_user@ad.example.comのレコードを無効にし、ad_user@ad.example.com情報の再読み込みを強制します。sss_cache -u ad_user@ad.example.com

# sss_cache -u ad_user@ad.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow AD ユーザーの証明書が含まれるファイルの名前で、

ipa certmap-matchコマンドを実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

この出力では、ad_user@ad.example.com に追加した証明書マッピングデータがあり、AD ユーザーエントリーに証明書やマッピングデータがない場合に、証明書マッピングルールを追加する で定義した対応するマッピングルールが存在することが確認されます。これは、定義した証明書マッピングデータに一致する証明書を使用して、ad_user@ad.example.com として認証できることを意味します。