環境のプランニング

Dedicated 4 のプランニングの概要

概要

第1章 制限およびスケーラビリティー

このドキュメントでは、OpenShift Dedicated クラスターでテストされたクラスターの最大値について、最大値のテストに使用されたテスト環境と設定に関する情報とともに詳しく説明します。コントロールプレーンとインフラストラクチャーノードのサイズ設定とスケーリングに関する情報も提供されます。

1.1. クラスターの最大値

OpenShift Dedicated クラスターのインストールを計画するときは、以下のテスト済みオブジェクトの最大値を考慮してください。この表は、OpenShift Dedicated クラスターでテストされた各タイプの最大制限を示しています。

これらのガイドラインは、複数のアベイラビリティーゾーン設定のコンピューティング (ワーカーとも呼ばれる) ノード 249 個のクラスターに基づいています。小規模なクラスターの場合、最大値はこれより低くなります。

| 最大値のタイプ | 4.x テスト済みの最大値 |

|---|---|

| Pod 数 [1] | 25,000 |

| ノードあたりの Pod 数 | 250 |

| コアあたりの Pod 数 | デフォルト値はありません。 |

| namespace 数 [2] | 5,000 |

| namespace あたりの Pod 数 [3] | 25,000 |

| サービス数 [4] | 10,000 |

| namespace ごとのサービス数 | 5,000 |

| サービスごとのバックエンド数 | 5,000 |

| namespace ごとのデプロイメント数 [3] | 2,000 |

- ここで表示される Pod 数はテスト用の Pod 数です。実際の Pod 数は、アプリケーションのメモリー、CPU、およびストレージ要件により異なります。

- 有効なプロジェクトが多数ある場合は、キースペースが過度に大きくなり、スペースのクォータを超過すると、etcd はパフォーマンスの低下による影響を受ける可能性があります。etcd ストレージを利用できるようにするには、デフラグを含む etcd の定期的なメンテナンスを行うことが強く推奨されます。

- システムには、状態遷移への対応として、指定された namespace 内のすべてのオブジェクトに対して反復処理する必要がある制御ループがいくつかあります。単一の namespace にタイプのオブジェクトの数が多くなると、ループのコストが上昇し、状態変更を処理する速度が低下します。この制限は、アプリケーションの各種要件を満たすのに十分な CPU、メモリー、およびディスクがシステムにあることが前提となっています。

-

各サービスポートと各サービスのバックエンドには、

iptablesに対応するエントリーがあります。特定のサービスのバックエンド数は、エンドポイントのオブジェクトサイズに影響があり、その結果、システム全体に送信されるデータサイズにも影響を与えます。

1.2. OpenShift Container Platform テスト環境および設定

以下の表は、AWS クラウドプラットフォームに対してクラスターの最大値をテストする OpenShift Container Platform 環境および設定をリスト表示しています。

| Node | 型 | 仮想 CPU | RAM(GiB) | ディスクタイプ | ディスクサイズ (GiB)/IOPS | 数 | リージョン |

|---|---|---|---|---|---|---|---|

| コントロールプレーン/etcd [1] | m5.4xlarge | 16 | 64 | gp3 | 350 / 1,000 | 3 | us-west-2 |

| インフラストラクチャーノード [2] | r5.2xlarge | 8 | 64 | gp3 | 300 / 900 | 3 | us-west-2 |

| ワークロード [3] | m5.2xlarge | 8 | 32 | gp3 | 350 / 900 | 3 | us-west-2 |

| Compute nodes | m5.2xlarge | 8 | 32 | gp3 | 350 / 900 | 102 | us-west-2 |

- io1 ディスクは、4.10 より前のすべてのバージョンでコントロールプレーン/etcd ノードに使用されます。

- Prometheus は使用状況パターンに応じて大量のメモリーを要求できるため、インフラストラクチャーノードはモニタリングコンポーネントをホストするために使用されます。

- ワークロードノードは、パフォーマンスとスケーラビリティーのワークロードジェネレーターを実行するための専用ノードです。

より大きなクラスターサイズとより多くのオブジェクト数に到達できる可能性があります。ただし、インフラストラクチャーノードのサイズによって、Prometheus で利用できるメモリー量が制限されます。オブジェクトの作成、変更、または削除時に、Prometheus はメトリクスをそのメモリーに保存してから、ディスクでメトリクスを永続化する前に 3 時間保存されます。オブジェクトの作成、変更、削除のレートが高すぎると、Prometheus はメモリーリソースがないために負荷がかかり、失敗する可能性があります。

1.3. コントロールプレーンとインフラストラクチャーノードのサイズ設定とスケーリング

OpenShift Dedicated クラスターをインストールすると、コントロールプレーンとインフラストラクチャーノードのサイズは、コンピュートノードの数によって自動的に決定されます。

インストール後にクラスター内のコンピュートノードの数を変更した場合、Red Hat サイトリライアビリティーエンジニアリング (SRE) チームは、クラスターの安定性を維持するために、必要に応じてコントロールプレーンとインフラストラクチャーノードをスケーリングします。

1.3.1. インストール中のノードのサイズ設定

インストールプロセス中に、コントロールプレーンとインフラストラクチャーノードのサイズが動的に計算されます。サイズ計算は、クラスター内のコンピュートノードの数に基づいています。

次の表に、インストール中に適用されるコントロールプレーンとインフラストラクチャーノードのサイズを示します。

AWS コントロールプレーンとインフラストラクチャーノードのサイズ:

| コンピュートノードの数 | コントロールプレーンのサイズ | インフラストラクチャーノードのサイズ |

|---|---|---|

| 1 から 25 | m5.2xlarge | r5.xlarge |

| 26 から 100 | m5.4xlarge | r5.2xlarge |

| 101 から 249 | m5.8xlarge | r5.4xlarge |

Google Cloud コントロールプレーンとインフラストラクチャーノードのサイズ:

| コンピュートノードの数 | コントロールプレーンのサイズ | インフラストラクチャーノードのサイズ |

|---|---|---|

| 1 から 25 | custom-8-32768 | custom-4-32768-ext |

| 26 から 100 | custom-16-65536 | custom-8-65536-ext |

| 101 から 249 | custom-32-131072 | custom-16-131072-ext |

2024 年 6 月 21 日以降に作成されたクラスターの Google Cloud コントロールプレーンとインフラストラクチャーノードのサイズ:

| コンピュートノードの数 | コントロールプレーンのサイズ | インフラストラクチャーノードのサイズ |

|---|---|---|

| 1 から 25 | n2-standard-8 | n2-highmem-4 |

| 26 から 100 | n2-standard-16 | n2-highmem-8 |

| 101 から 249 | n2-standard-32 | n2-highmem-16 |

OpenShift Dedicated クラスターバージョン 4.14.14 以降のコンピュートノードの最大数は 249 です。以前のバージョンでは、制限は 180 です。

1.3.2. インストール後のノードのスケーリング

インストール後にコンピュートノードの数を変更すると、コントロールプレーンノードとインフラストラクチャーノードが、必要に応じて Red Hat Site Reliability Engineering (SRE) チームによってスケーリングされます。ノードは、プラットフォームの安定性を維持するためにスケーリングされます。

コントロールプレーンおよびインフラストラクチャーノードのインストール後のスケーリング要件は、ケースごとに評価されます。ノードリソースの消費および受信アラートの考慮が行われます。

コントロールプレーンノードのサイズ変更のアラートのルール

サイズ変更アラートは、次の状況が発生した場合に、クラスター内のコントロールプレーンノードに対してトリガーされます。

クラスターでコントロールプレーンノードが平均 66% を超える使用率を維持している。

注記OpenShift Dedicated のコンピュートノードの最大数は 180 です。

インフラストラクチャーノードのサイズ変更アラートのルール

CPU またはメモリーの使用率が継続して高い場合、クラスター内のインフラストラクチャーノードに対してサイズ変更アラートがトリガーされます。このように継続して使用率が高い状態が続いているのは、以下の場合です。

- 2 つのインフラストラクチャーノードを使用する 1 つのアベイラビリティーゾーンを持つクラスターで、インフラストラクチャーノードが平均 50% を超える使用率を維持している。

3 つのインフラストラクチャーノードを使用する複数のアベイラビリティーゾーンを持つクラスターで、インフラストラクチャーノードが平均 66% を超える使用率を維持している。

注記OpenShift Dedicated クラスターバージョン 4.14.14 以降のコンピュートノードの最大数は 249 です。以前のバージョンでは、制限は 180 です。

サイズ変更アラートは、使用率が高い状態が継続した場合にのみ表示されます。ノードが一時的にダウンして他のノードがスケールアップするなど、短期間に使用量が急増した場合には、これらのアラートはトリガーされません。

SRE チームは、ノードでのリソース消費の増加を管理するなど、追加の理由でコントロールプレーンとインフラストラクチャーノードをスケーリングする場合があります。

1.3.3. 大規模なクラスターのサイズに関する考慮事項

大規模なクラスターの場合、インフラストラクチャーノードのサイズ設定はスケーラビリティーに大きな影響を与える要因になる可能性があります。指定のしきい値に影響を与える要因には、etcd バージョンやストレージデータ形式などの多数の要因があります。

これらの制限を超えても、クラスターが障害が発生するとは限りません。ほとんど場合、これらの制限値を超えると、パフォーマンスが全体的に低下します。

第2章 Google Cloud での Customer Cloud Subscription

OpenShift Dedicated は、Red Hat がお客様の既存の Google Cloud アカウントにクラスターをデプロイおよび管理できるようにする Customer Cloud Subscription (CCS) モデルを提供します。

2.1. Google Cloud での Customer Cloud Subscriptions について

Red Hat OpenShift Dedicated は、Red Hat がお客様の既存の Google Cloud アカウントに OpenShift Dedicated をデプロイおよび管理できるようにする Customer Cloud Subscription (CCS) モデルを提供します。Red Hat では、このサービスを提供するために複数の前提条件を満たす必要があります。

Red Hat では、すべての Google Cloud リソースを整理するために、お客様が管理する Google Cloud プロジェクトの使用を推奨しています。プロジェクトには、ユーザーおよび API のセットと、それらの API の請求、認証、およびモニタリングの設定が含まれます。

CCS モデルを使用する OpenShift Dedicated クラスターは、Google Cloud 組織内の Google Cloud プロジェクトでホストすることを推奨します。組織リソースは Google Cloud リソース階層のルートノードであり、組織に属するすべてのリソースは組織ノードの下にグループ化されます。お客様は、Google Cloud プロジェクト内の Google Cloud リソースにアクセスするために必要なロールと認証情報を作成する際に、サービスアカウントキーまたは Workload Identity Federation の使用を選択できます。

Google Cloud 内で組織リソースを作成および管理する方法の詳細は、組織リソースの作成と管理 を参照してください。

2.2. お客様の要件

Google Cloud で Customer Cloud Subscription (CCS) モデルを使用する OpenShift Dedicated クラスターは、デプロイする前に複数の前提条件を満たす必要があります。

2.2.1. アカウント

- お客様は、Google Cloud の制限 と Compute Engine に適用される割り当てクォータ が、お客様提供の Google Cloud アカウント内にプロビジョニングされる OpenShift Dedicated をサポートするのに十分であることを確認します。

- お客様提供の Google Cloud アカウントは、お客様の Google Cloud 組織内にある必要があります。

- お客様提供の Google Cloud アカウントは Red Hat に譲渡できません。

- お客様は、Red Hat のアクティビティーに対して Google Cloud の使用制限を課すことはできません。制限を課すことにより、Red Hat のインシデントへの対応が大幅に妨げられます。

- Red Hat は、ルートアカウントのような特権が非常に高いアカウントが、お客様提供の Google Cloud アカウントにログインした際に、Red Hat にアラートが送信されるよう、Google Cloud にモニタリング機能をデプロイします。

お客様は、お客様提供の同じ Google Cloud アカウント内にネイティブの Google Cloud サービスをデプロイできます。

注記OpenShift Dedicated やその他の Red Hat がサポートするサービスをホストする VPC とは別の Virtual Private Cloud (VPC) でリソースをデプロイすることが推奨されますが、これは必須ではありません。

2.2.2. アクセス要件

OpenShift Dedicated サービスを適切に管理するには、Red Hat では

AdministratorAccessポリシーを管理者ロールに常に適用する必要があります。注記このポリシーは、お客様提供の Google Cloud アカウント内のリソースを変更するための権限と機能のみを Red Hat に提供します。

- Red Hat には、お客様提供の Google Cloud アカウントへの Google Cloud コンソールアクセス権が必要です。このアクセスは、Red Hat により保護され、管理されます。

- お客様は、Google Cloud アカウントを使用して OpenShift Dedicated クラスター内でパーミッションを昇格させることはできません。

- OpenShift Cluster Manager で利用可能なアクションは、お客様が指定する Google Cloud アカウントで直接実行することはできません。

2.2.3. サポート要件

- Red Hat では、お客様が少なくとも Google Cloud の 拡張サポート を受けることを推奨しています。

- Red Hat は、お客様に代わって Google Cloud サポートをリクエストする権限をお客様から付与されています。

- Red Hat は、お客様から、お客様が指定するアカウントで Google Cloud リソース制限の引き上げを要求する権限を受けます。

- Red Hat は、この要件のセクションで特に指定されていない限り、すべての OpenShift Dedicated クラスターの制限、期待、およびデフォルトを同じ方法で管理します。

2.2.4. セキュリティー要件

- お客様提供の IAM 認証情報は、お客様提供の Google Cloud アカウントに固有である必要があります。また、これはお客様提供の Google Cloud アカウント内のいかなる場所にも保存することはできません。

- ボリュームスナップショットは、お客様提供の Google Cloud アカウントとお客様指定のリージョン内に保持されます。

OpenShift Dedicated クラスターを管理、監視、トラブルシューティングするには、Red Hat がクラスターの API サーバーに直接アクセスできる必要があります。OpenShift Dedicated クラスターの API サーバーへの Red Hat のアクセスを制限したり、その他の方法で阻止したりしないでください。

注記SRE は、ネットワーク設定に応じてさまざまな方法を使用してクラスターにアクセスします。プライベートクラスターへのアクセスは、Red Hat の信頼できる IP アドレスのみに制限されます。このアクセス制限は Red Hat によって自動的に管理されます。

- OpenShift Dedicated には、インターネットを経由する特定のエンドポイントへの Egress アクセスが必要です。ファイアウォールを使用して Egress トラフィックを制御できるのは、Private Service Connect を使用してデプロイされたクラスターだけです。詳細は、Google Cloud ファイアウォールの前提条件 セクションを参照してください。

2.3. 必要なお客様の手順

Customer Cloud Subscription (CCS) モデルをご利用の場合、Red Hat が OpenShift Dedicated をお客様の Google Cloud プロジェクトにデプロイして管理します。Red Hat は、これらのサービスを提供するにあたり、いくつかの前提条件を完了することをお願いしています。

以下に示すこのトピックの要件は、Workload Identity Federation (WIF) 認証タイプとサービスアカウント認証タイプの両方を使用して作成された Google Cloud 上の OpenShift Dedicated クラスターに適用されます。Red Hat では、Google Cloud にデプロイする OpenShift Dedicated クラスターをインストールして操作するための認証タイプとして、WIF を使用することを推奨しています。これは、WIF によってセキュリティーが強化されるためです。

WIF 認証タイプを使用してクラスターを作成する方法は、関連情報 を参照してください。

WIF 認証タイプにのみ適用される追加要件は、Workload Identity Federation 認証タイプの手順 を参照してください。サービスアカウント認証タイプにのみ適用される追加要件は、サービスアカウント認証タイプの手順 を参照してください。

前提条件

Google Cloud プロジェクトで OpenShift Dedicated を使用する前に、該当する場合は次の組織ポリシー制約が正しく設定されていることを確認してください。

constraints/iam.allowedPolicyMemberDomains-

このポリシー制約は、Red Hat の Directory Customer ID の

C02k0l5e8およびC04j7mbwlが許可リストに含まれている場合にのみサポートされます。

-

このポリシー制約は、Red Hat の Directory Customer ID の

constraints/compute.restrictLoadBalancerCreationForTypesこのポリシー制約は、Google Cloud Private Service Connect (PSC) を使用してプライベートクラスターを作成する場合にのみサポートされます。

INTERNAL_TCP_UDPロードバランサータイプが許可リストに含まれているか、拒否リストから除外されていることを確認する必要があります。重要Google Cloud Private Service Connect (PSC) を使用してプライベートクラスターを作成する場合、

EXTERNAL_NETWORK_TCP_UDPロードバランサータイプは必須ではありませんが、この制約によってこれを禁止すると、クラスターは外部からアクセス可能なロードバランサーを作成できなくなります。

constraints/compute.requireShieldedVm- このポリシー制約は、最初のクラスター作成時に Enable Secure Boot support for Shielded VMs を選択してクラスターが作成された場合にのみサポートされます。

constraints/compute.vmExternalIpAccess- このポリシー制約は、Google Cloud Private Service Connect (PSC) を使用してプライベートクラスターを作成する場合にのみサポートされます。他のすべてのクラスタータイプの場合、このポリシー制約はクラスターの作成後にのみサポートされます。

constraints/compute.trustedImageProjects-

このポリシー制約は、プロジェクト

redhat-marketplace-public、rhel-cloud、rhcos-cloudが許可リストに含まれている場合にのみサポートされます。このポリシー制約が有効になっていて、これらのプロジェクトが許可リストに含まれていない場合、クラスターの作成は失敗します。

-

このポリシー制約は、プロジェクト

Google Cloud 組織ポリシー制約の設定に関する詳細は、組織ポリシー制約 を参照してください。

手順

- OpenShift Dedicated クラスターをホストする Google Cloud プロジェクトを作成 します。

OpenShift Dedicated クラスターをホストするプロジェクトで以下の必要な API を 有効にします。

Expand 表2.1 必要な API サービス API サービス コンソールサービス名 目的 deploymentmanager.googleapis.comインフラストラクチャーリソースの自動デプロイと管理に使用されます。

compute.googleapis.com仮想マシン、ファイアウォール、ネットワーク、永続ディスクボリューム、ロードバランサーの作成と管理に使用されます。

cloudapis.googleapis.comGoogle Cloud のサービスとリソースを管理するために使用します。

cloudresourcemanager.googleapis.comプロジェクトの取得、プロジェクトの IAM ポリシーの取得または設定、必要な権限の検証、タグ付けに使用されます。

dns.googleapis.comDNS ゾーンを作成し、クラスタードメインの DNS レコードを管理するために使用されます。

networksecurity.googleapis.comGoogle Cloud 内のアプリケーションとリソースのネットワークセキュリティーポリシーを作成、管理、適用するために使用します。

iamcredentials.googleapis.comIAM サービスアカウントの権限を借用するための有効期間が短い認証情報を作成するために使用されます。

iam.googleapis.comクラスターの IAM 設定を管理するために使用されます。

servicemanagement.googleapis.comGoogle Cloud リソースのクォータ情報を取得するために間接的に使用されます。

serviceusage.googleapis.comお客様の Google Cloud アカウントで利用可能なサービスを確認するために使用されます。

storage-api.googleapis.comイメージレジストリー、Ignition、およびクラスターバックアップ (該当する場合) 用の Cloud Storage にアクセスするために使用されます。

storage-component.googleapis.comイメージレジストリー、Ignition、およびクラスターバックアップ (該当する場合) 用の Cloud Storage を管理するために使用されます。

orgpolicy.googleapis.comクラスターの作成や管理に影響を与える可能性のある、お客様の Google Cloud に適用されるガバナンスルールを特定するために使用されます。

iap.googleapis.com緊急時に、アクセスできないクラスターノードのトラブルシューティングを行うために使用されます。

この API は、Private Service Connect を使用してデプロイされたクラスターに必要です。

2.3.1. Workload Identity Federation 認証タイプの手順

必要なお客様の手順 に記載されている必要なお客様手順の他に、認証タイプとして Workload Identity Federation (WIF) を使用して Google Cloud 上に OpenShift Dedicated クラスターを作成するときに実行する必要がある作業があります。

手順

WIF 認証タイプを実装するユーザーの サービスアカウント に次のロールを割り当てます。

重要次のロールは、WIF 設定を作成、更新、または削除する場合にのみ必要です。

Expand 表2.2 必要なロール ロールと説明 コンソールロール名 権限 ロール管理者

カスタムロールを作成するために、OCM CLI の Google Cloud クライアントで必要です。

roles/iam.roleAdmin- iam.roles.create

- iam.roles.delete

- iam.roles.get

- iam.roles.list

- iam.roles.undelete

- iam.roles.update

- resourcemanager.projects.get

- resourcemanager.projects.getIamPolicy

Service Account Admin

デプロイヤー、サポート、Operator が使用するサービスアカウントを事前に作成するために必要です。

roles/iam.serviceAccountAdmin- iam.serviceAccountApiKeyBindings.create

- iam.serviceAccountApiKeyBindings.delete

- iam.serviceAccountApiKeyBindings.undelete

- iam.serviceAccounts.create

- iam.serviceAccounts.createTagBinding

- iam.serviceAccounts.delete

- iam.serviceAccounts.deleteTagBinding

- iam.serviceAccounts.disable

- iam.serviceAccounts.enable

- iam.serviceAccounts.get

- iam.serviceAccounts.getIamPolicy

- iam.serviceAccounts.list

- iam.serviceAccounts.listEffectiveTags

- iam.serviceAccounts.listTagBindings

- iam.serviceAccounts.setIamPolicy

- iam.serviceAccounts.undelete

- iam.serviceAccounts.update

- resourcemanager.projects.get

- resourcemanager.projects.list

Workload Identity Pool Admin

ワークロードアイデンティティープールを作成して設定するために必要です。

roles/iam.workloadIdentityPoolAdmin- iam.googleapis.com/workloadIdentityPoolProviderKeys.create

- iam.googleapis.com/workloadIdentityPoolProviderKeys.delete

- iam.googleapis.com/workloadIdentityPoolProviderKeys.get

- iam.googleapis.com/workloadIdentityPoolProviderKeys.list

- iam.googleapis.com/workloadIdentityPoolProviderKeys.undelete

- iam.googleapis.com/workloadIdentityPoolProviders.create

- iam.googleapis.com/workloadIdentityPoolProviders.delete

- iam.googleapis.com/workloadIdentityPoolProviders.get

- iam.googleapis.com/workloadIdentityPoolProviders.list

- iam.googleapis.com/workloadIdentityPoolProviders.undelete

- iam.googleapis.com/workloadIdentityPoolProviders.update

- iam.googleapis.com/workloadIdentityPools.create

- iam.googleapis.com/workloadIdentityPools.delete

- iam.googleapis.com/workloadIdentityPools.get

- iam.googleapis.com/workloadIdentityPools.list

- iam.googleapis.com/workloadIdentityPools.undelete

- iam.googleapis.com/workloadIdentityPools.update

- iam.workloadIdentityPools.createPolicyBinding

- iam.workloadIdentityPools.deletePolicyBinding

- iam.workloadIdentityPools.searchPolicyBindings

- iam.workloadIdentityPools.updatePolicyBinding

- resourcemanager.projects.get

- resourcemanager.projects.list

Project IAM Admin

サービスアカウントにロールを割り当て、クラウドリソースに対する操作を実行するために必要な権限をそのロールに付与するために必要です。

roles/resourcemanager.projectIamAdmin- iam.policybindings.get

- iam.policybindings.list

- resourcemanager.projects.createPolicyBinding

- resourcemanager.projects.deletePolicyBinding

- resourcemanager.projects.get

- resourcemanager.projects.getIamPolicy

- resourcemanager.projects.searchPolicyBindings

- resourcemanager.projects.setIamPolicy

- resourcemanager.projects.updatePolicyBinding

OpenShift Cluster Manager API コマンドラインインターフェイス (

ocm) をインストールします。重要OpenShift Cluster Manager API コマンドラインインターフェイス (

ocm) は、開発者プレビュー機能です。Red Hat 開発者プレビュー機能のサポート範囲の詳細は、開発者プレビューのサポート範囲 を参照してください。Red Hat OpenShift Cluster Manager アカウントに対して認証するには、次のいずれかのコマンドを実行します。

システムが Web ベースのブラウザーをサポートしている場合は、Red Hat シングルサインオン (SSO) 認可コードコマンドを実行し、セキュアに認証します。

構文

ocm login --use-auth-code

$ ocm login --use-auth-codeCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドを実行すると、Red Hat SSO ログインにリダイレクトされます。Red Hat のログインまたはメールでログインします。

コンテナー、リモートホスト、および Web ブラウザーのないその他の環境で作業している場合は、セキュアな認証のために Red Hat シングルサインオン (SSO) デバイスコードコマンドを実行します。

構文

ocm login --use-device-code

$ ocm login --use-device-codeCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドを実行すると、Red Hat SSO ログインにリダイレクトされ、ログインコードが提供されます。

アカウントを切り替えるには、https://sso.redhat.com からログアウトし、端末で

ocm logoutコマンドを実行してから再度ログインを試みます。

- gcloud CLI をインストールします。

- Application Default Credentials (ADC) を使用して gcloud CLI を認証します。

2.3.2. サービスアカウント認証タイプの手順

必要なお客様の手順 に記載されている必要なお客様手順の他に、認証タイプとしてサービスアカウントを使用して Google Cloud 上に OpenShift Dedicated クラスターを作成するときに実行する必要がある作業があります。

手順

Red Hat が必要なアクションを実行できるようにするには、Google Cloud プロジェクトに

osd-ccs-adminIAM サービスアカウント ユーザーを作成する必要があります。以下のロールを サービスアカウントに付与する 必要があります。

Expand 表2.3 必要なロール ロール コンソールロール名 Compute Admin

roles/compute.adminDNS Administrator

roles/dns.adminOrganization Policy Viewer

roles/orgpolicy.policyViewerService Management Administrator

roles/servicemanagement.adminService Usage Admin

roles/serviceusage.serviceUsageAdminStorage Admin

roles/storage.adminCompute Load Balancer Admin

roles/compute.loadBalancerAdminRole Viewer

roles/viewerRole Administrator

roles/iam.roleAdminSecurity Admin

roles/iam.securityAdminService Account Key Admin

roles/iam.serviceAccountKeyAdminService Account Admin

roles/iam.serviceAccountAdminService Account User

roles/iam.serviceAccountUser-

osd-ccs-adminIAM サービスアカウントの サービスアカウントキー を作成します。キーはosServiceAccount.jsonという名前のファイルにエクスポートします。この JSON ファイルは、クラスターの作成時に Red Hat OpenShift Cluster Manager にアップロードされます。

2.4. Red Hat 管理 Google Cloud リソース

Red Hat は、以下の IAM Google Cloud リソースを作成し、管理します。

IAM サービスアカウントおよびロール、および IAM グループおよびロール のトピックは、サービスアカウント認証タイプを使用して作成されたクラスターにのみ適用されます。

2.4.1. IAM サービスアカウントおよびロール

osd-managed-admin IAM サービスアカウントは、お客様が指定する Google Cloud アカウントを制御した直後に作成されます。これは、OpenShift Dedicated クラスターのインストールを実行するユーザーです。

以下のロールがサービスアカウントに割り当てられます。

| ロール | コンソールロール名 | 説明 |

|---|---|---|

| Compute Admin |

| すべての Compute Engine リソースを完全に制御します。 |

| DNS Administrator |

| すべての Cloud DNS リソースに読み取り/書き込みアクセスを提供します。 |

| Security Admin |

| IAM ポリシーを取得し、設定するためのパーミッションを持つセキュリティー管理者ロール。 |

| Storage Admin |

| オブジェクトおよびバケットを完全に制御します。 個別の バケット に適用される場合、制御はバケット内の指定されたバケットおよびオブジェクトにのみ適用されます。 |

| Service Account Admin |

| サービスアカウントを作成および管理します。 |

| Service Account Key Admin |

| サービスアカウントキーを作成して管理 (ローテーション) します。 |

| Service Account User |

| サービスアカウントとして操作を実行します。 |

| Role Administrator |

| プロジェクトのすべてのカスタムロールへのアクセスを提供します。 |

2.4.2. IAM グループおよびロール

sd-sre-platform-gcp-access Google グループに、緊急トラブルシューティングの目的で Red Hat のサイトリライアビリティーエンジニアリング (SRE) のコンソールへのアクセスが許可されるため、Google Cloud プロジェクトへのアクセスが付与されます。

-

Workload Identity Federation (WIF) 認証タイプを使用する場合に作成されるクラスターに固有の

sd-sre-platform-gcp-accessグループ内のロールに関する詳細は、managed-cluster-config を参照してください。 - Workload Identity Federation 認証タイプを使用してクラスターを作成する方法は、関連情報 を参照してください。

以下のロールがグループに割り当てられます。

| ロール | コンソールロール名 | 説明 |

|---|---|---|

| Compute Admin |

| すべての Compute Engine リソースを完全に制御します。 |

| Editor |

| すべてのビューアーパーミッション、および状態を変更するアクションのパーミッションを提供します。 |

| Organization Policy Viewer |

| リソースに対する組織ポリシーの表示アクセスを提供します。 |

| Project IAM Admin |

| プロジェクトの IAM ポリシーを管理するためのパーミッションを提供します。 |

| Quota Administrator |

| サービスクォータを管理するアクセスを提供します。 |

| Role Administrator |

| プロジェクトのすべてのカスタムロールへのアクセスを提供します。 |

| Service Account Admin |

| サービスアカウントを作成および管理します。 |

| Service Usage Admin |

| サービス状態の有効化、無効化、および検査を行い、操作を検査し、コンシューマープロジェクトのクォータおよび請求書を使用する機能。 |

| Tech Support Editor |

| テクニカルサポートケースへの完全読み取り/書き込みアクセスを提供します。 |

2.5. プロビジョニングされた Google Cloud インフラストラクチャー

以下は、デプロイされた OpenShift Dedicated クラスターでプロビジョニングされる Google Cloud コンポーネントの概要です。プロビジョニングされるすべての Google Cloud コンポーネントの詳細な一覧は、OpenShift Container Platform ドキュメント を参照してください。

2.5.1. コンピュートインスタンス

Google Cloud に OpenShift Dedicated のコントロールプレーンとデータプレーン機能をデプロイするには、Google Cloud コンピュートインスタンスが必要です。インスタンスタイプは、ワーカーノードの数に応じてコントロールプレーンおよびインフラストラクチャーノードによって異なる場合があります。

単一アベイラビリティーゾーン

- 2 つのインフラノード (マシンタイプ n2-highmem-4: 4 個の仮想 CPU および 32 GB RAM)

- 3 つのコントロールプレーンノード (マシンタイプ n2-standard-8 : 8 個の仮想 CPU および 32 GB RAM)

- 2 つのワーカーノード (デフォルトのマシンタイプ n2-standard-4: 4 個の仮想 CPU および 16 GB RAM)

複数のアベイラビリティーゾーン

- 3 つのインフラノード (マシンタイプ n2-highmem-4: 4 個の仮想 CPU および 32 GB RAM)

- 3 つのコントロールプレーンノード (マシンタイプ n2-standard-8 : 8 個の仮想 CPU および 32 GB RAM)

- 3 つのワーカーノード (デフォルトのマシンタイプ n2-standard-4: 4 個の仮想 CPU および 16 GB RAM)

2.5.2. ストレージ

インフラストラクチャーのボリューム:

- 300 GB SSD 永続ディスク (インスタンスの削除時に削除)

- 110 GB の標準永続ディスク (インスタンスの削除時に保持)

ワーカーのボリューム:

- 300 GB SSD 永続ディスク (インスタンスの削除時に削除)

コントロールプレーンのボリューム:

- 350 GB SSD 永続ディスク (インスタンスの削除時に削除)

2.5.3. VPC

別のクラスター用にインストーラーによって自動的に作成された VPC に新しい OpenShift Dedicated クラスターをインストールすることはサポートされていません。

- サブネット: コントロールプレーンワークロード用の 1 つのマスターサブネットと、その他すべてのワークロード用の 1 つのワーカーサブネット。PSC を使用してプライベートクラスターをデプロイする場合は、Google Private Service Connect (PSC) に追加のサブネットが必要です。

- ルーターテーブル: VPC ごとに 1 つのグローバルルートテーブル。

- インターネットゲートウェイ: クラスターごとに 1 つのインターネットゲートウェイ。

- NAT ゲートウェイ: クラスターごとに 1 つのマスター NAT ゲートウェイと 1 つのワーカー NAT ゲートウェイ。

2.5.4. サービス

Google Cloud CCS クラスターで有効にする必要があるサービスのリストについては、必要な API サービス の表を参照してください。

2.6. Google Cloud アカウントの制限

OpenShift Dedicated クラスターは多くの Google Cloud コンポーネントを使用しますが、デフォルトの クォータ は、OpenShift Dedicated クラスターのインストール機能に影響を与えません。

標準の OpenShift Dedicated クラスターは以下のリソースを使用します。一部のリソースはブートストラッププロセス時にのみ必要となり、クラスターのデプロイ後に削除されることに注意してください。

Private Service Connect (PSC) を使用してプライベートクラスターをデプロイするには、3 つのサブネットが必要です。これらのサブネットは、コントロールプレーンサブネット、ワーカーサブネット、および目的が Private Service Connect に設定された PSC サービスアタッチメントに使用されるサブネットです。

デフォルトのマルチ AZ OpenShift Dedicated クラスターに必要な 48 個の仮想 CPU は、3 台のコンピュートノード (各 4 個の仮想 CPU、アベイラビリティゾーンごとに 1 台)、3 台のインフラノード (各 4 個の仮想 CPU)、および 3 台のコントロールプレーンノード (各 8 個の仮想 CPU) で構成されます。

デフォルトのシングル AZ OpenShift Dedicated クラスターに必要な 40 個の仮想 CPU は、2 台のコンピュートノード (各 4 個の仮想 CPU)、2 台のインフラノード (各 4 個の仮想 CPU)、および 3 台のコントロールプレーンノード (各 8 個の仮想 CPU) で構成されます。

| Service | コンポーネント | 場所 | 必要なリソースの合計 | ブートストラップ後に削除されるリソース |

|---|---|---|---|---|

| サービスアカウント | IAM | グローバル | 10 | 0 |

| ファイアウォールのルール | Compute | グローバル | 11 | 1 |

| 転送ルール | Compute | グローバル | 2 | 0 |

| 使用中のグローバル IP アドレス | Compute | グローバル | 4 | 1 |

| ヘルスチェック | Compute | グローバル | 3 | 0 |

| イメージ | Compute | グローバル | 1 | 0 |

| ネットワーク | Compute | グローバル | 2 | 0 |

| 静的 IP アドレス | Compute | リージョン | 4 | 1 |

| ルーター | Compute | グローバル | 1 | 0 |

| ルート | Compute | グローバル | 2 | 0 |

| サブネットワーク | Compute | グローバル | 3 | 0 |

| ターゲットプール | Compute | グローバル | 3 | 0 |

| CPU | Compute | リージョン | 48 | 4 |

| 永続ディスク SSD (GB) | Compute | リージョン | 1060 | 128 |

インストール時にクォータが十分ではない場合、インストールプログラムは超過したクォータとリージョンの両方を示すエラーを表示します。

実際のクラスターサイズ、計画されるクラスターの拡張、およびアカウントに関連付けられた他のクラスターからの使用法を考慮してください。CPU、静的 IP アドレス、および永続ディスク SSD (ストレージ) のクォータは、ほとんどの場合に不十分になる可能性のあるものです。

以下のリージョンのいずれかにクラスターをデプロイする予定の場合、ストレージクォータの最大値を超え、CPU クォータ制限を超える可能性が高くなります。

- asia-east2

- asia-northeast2

- asia-south1

- australia-southeast1

- europe-north1

- europe-west2

- europe-west3

- europe-west6

- northamerica-northeast1

- southamerica-east1

- us-west2

Google Cloud コンソール からリソースクォータを増やすことはできますが、サポートチケットを提出する必要がある場合があります。OpenShift Dedicated クラスターをインストールする前にサポートチケットを解決できるように、クラスターのサイズを早期に計画してください。

2.7. Google Cloud ファイアウォールの前提条件

ファイアウォールを使用して Google Cloud 上の OpenShift Dedicated からの Egress トラフィックを制御する場合は、以下の表に記載されている特定のドメインとポートの組み合わせへのアクセスを許可するようにファイアウォールを設定する必要があります。OpenShift Dedicated がフルマネージドの OpenShift サービスを提供するには、このアクセスが必要です。

ファイアウォールを使用して Egress トラフィックを制御できるのは、Private Service Connect を使用してデプロイされた Google Cloud 上の OpenShift Dedicated クラスターだけです。

手順

パッケージとツールのインストールとダウンロードに使用する次の URL を許可リストに追加します。

Expand ドメイン ポート 機能 registry.redhat.io443

コアコンテナーイメージを指定します。

quay.io443

コアコンテナーイメージを指定します。

cdn01.quay.iocdn02.quay.iocdn03.quay.iocdn04.quay.iocdn05.quay.iocdn06.quay.io443

コアコンテナーイメージを指定します。

sso.redhat.com443

必須。https://console.redhat.com/openshift サイトでは、sso.redhat.com からの認証を使用してプルシークレットをダウンロードし、Red Hat SaaS ソリューションを使用してサブスクリプション、クラスターインベントリー、チャージバックレポートなどのモニタリングを行います。

quayio-production-s3.s3.amazonaws.com443

コアコンテナーイメージを指定します。

pull.q1w2.quay.rhcloud.com443

コアコンテナーイメージを指定します。

registry.access.redhat.com443

Red Hat Ecosytem Catalog に保存されているすべてのコンテナーイメージをホストします。さらに、レジストリーは、開発者が OpenShift および Kubernetes 上で構築するのに役立つ

odoCLI ツールへのアクセスを提供します。registry.connect.redhat.com443

すべてのサードパーティーのイメージと認定 Operator に必要です。

console.redhat.com443

必須。クラスターと Red Hat OpenShift Cluster Manager 間の対話を可能にし、アップグレードのスケジューリングなどの機能を有効にします。

sso.redhat.com443

https://console.redhat.com/openshiftサイトは、sso.redhat.comからの認証を使用します。catalog.redhat.com443

registry.access.redhat.comおよびhttps://registry.redhat.ioサイトはcatalog.redhat.comにリダイレクトされます。次のテレメトリー URL を許可リストに追加します。

Expand ドメイン ポート 機能 cert-api.access.redhat.com443

テレメトリーに必要です。

api.access.redhat.com443

テレメトリーに必要です。

infogw.api.openshift.com443

テレメトリーに必要です。

console.redhat.com443

テレメトリーと {red-hat-lightspeed} に必要です。

observatorium-mst.api.openshift.com443

マネージド OpenShift 固有のテレメトリーに使用されます。

observatorium.api.openshift.com443

マネージド OpenShift 固有のテレメトリーに使用されます。

注記マネージドクラスターでは、テレメトリーを有効にする必要があります。これは、Red Hat が問題に迅速に対応し、お客様をより適切にサポートし、製品のアップグレードがクラスターに与える影響をよりよく理解できるようにするためです。Red Hat によるリモートヘルスモニタリングデータの使用方法の詳細は、関連情報 セクションの リモートヘルスモニタリングについて を参照してください。

次の OpenShift Dedicated URL を許可リストに追加します。

Expand ドメイン ポート 機能 mirror.openshift.com443

ミラーリングされたインストールのコンテンツおよびイメージへのアクセスに使用されます。このサイトはリリースイメージ署名のソースでもあります。

api.openshift.com443

クラスターに更新が利用可能かどうかを確認するのに使用されます。

次の Site Reliability Engineering (SRE) および管理 URL を許可リストに追加します。

Expand ドメイン ポート 機能 api.pagerduty.com443

このアラートサービスは、クラスター内の alertmanager が使用します。これにより、Red Hat SRE に対してイベントの SRE 通知に関するアラートが送信されます。

events.pagerduty.com443

このアラートサービスは、クラスター内の alertmanager が使用します。これにより、Red Hat SRE に対してイベントの SRE 通知に関するアラートが送信されます。

api.deadmanssnitch.com443

クラスターが利用可能かどうかを示す定期的な ping を送信して、OpenShift Dedicated が使用するアラートサービス。

nosnch.in443

クラスターが利用可能かどうかを示す定期的な ping を送信して、OpenShift Dedicated が使用するアラートサービス。

http-inputs-osdsecuritylogs.splunkcloud.com443

splunk-forwarder-operatorによって使用され、ログベースのアラートに Red Hat SRE が使用するロギング転送エンドポイントとして使用されます。sftp.access.redhat.com(推奨)22

must-gather-operatorが、クラスターに関する問題のトラブルシューティングに役立つ診断ログをアップロードするのに使用される SFTP サーバー。Google Cloud API エンドポイントの次の URL を許可リストに追加します。

Expand Domain ポート 機能 accounts.google.com443

Google Cloud アカウントにアクセスするために使用されます。

*.googleapis.comまたは

storage.googleapis.comiam.googleapis.comserviceusage.googleapis.comcloudresourcemanager.googleapis.comcompute.googleapis.comoauth2.googleapis.comdns.googleapis.comiamcredentials.googleapis.com443

Google Cloud のサービスとリソースにアクセスするために使用されます。Google Cloud ドキュメントの Cloud Endpoints を確認して、API を許可するエンドポイントを決定します。

注記必要な Google API は、Service Usage API (serviceusage.googleapis.com) を除き、Private Google Access の制限付き仮想 IP (VIP) を使用して公開できます。これを回避するには、Private Google Access プライベート仮想 IP 使用して Service Usage API を公開する必要があります。

2.8. 関連情報

- リモートヘルスモニタリングについて

- Workload Identity Federation (WIF) 認証タイプを使用して OpenShift Dedicated クラスターを作成する方法の詳細は、Workload Identity Federation を使用した Google Cloud 上でのクラスターの作成 を参照してください。

- Workload Identity Federation (WIF) 認証タイプを使用する場合に作成されるクラスターに固有の特定のロールおよび権限の詳細は、managed-cluster-config を参照してください。

第3章 AWS での Customer Cloud Subscription

OpenShift Dedicated は、Red Hat がクラスターをお客様の既存の Amazon Web Service (AWS) アカウントにデプロイおよび管理できるようにする Customer Cloud Subscription (CCS) モデルを提供します。

3.1. AWS での Customer Cloud Subscription について

Customer Cloud Subscription (CCS) モデルを使用して OpenShift Dedicated を既存の Amazon Web Services (AWS) アカウントにデプロイする場合、Red Hat では複数の前提条件を満たす必要があります。

Red Hat では、複数の AWS アカウントを管理するために AWS Organization を使用することを推奨します。お客様が管理する AWS Organization は、複数の AWS アカウントをホストします。組織には、すべてのアカウントがアカウント階層で参照する組織には root アカウントがあります。

OpenShift Dedicated クラスターは、AWS Organizational Unit 内の AWS アカウントでホストされる CCS モデルを使用することが推奨されます。Service Control Policy (SCP) が作成され、AWS サブアカウントのアクセスが許可されるサービスを管理する AWS Organizational Unit に適用されます。SCP は、Organizational Unit 内のすべての AWS サブアカウントの単一の AWS アカウント内で利用可能なパーミッションにのみ適用されます。SCP を単一の AWS アカウントに適用することもできます。お客様の AWS Organization 内の他のすべてのアカウントは、お客様が必要とされる方法に応じて管理されます。Red Hat のサイトリライアビリティーエンジニアリング (SRE) には、AWS Organization 内の SCP に対する制御がありません。

3.2. お客様の要件

Amazon Web Services (AWS) で Customer Cloud Subscription (CCS) モデルを使用する OpenShift Dedicated クラスターは、デプロイする前に複数の前提条件を満たす必要があります。

3.2.1. アカウント

- お客様は、お客様提供の AWS アカウント内にプロビジョニングされる OpenShift Dedicated をサポートするのに十分な AWS 制限 が設定されていることを確認します。

お客様が提供した AWS アカウントは、該当するサービスコントロールポリシー (SCP) が適用されたお客様の AWS Organization 組織にある必要があります。

注記お客様が提供したアカウントが AWS Organization 内にあることや SCP を適用することは要件ではありませんが、Red Hat が制限なしで SCP にリスト表示されるすべてのアクションを実行できるようにする必要があります。

- お客様提供の AWS アカウントは、Red Hat に譲渡できません。

- お客様は、Red Hat の各種アクティビティーに対して AWS の使用に関する制限を課すことができない場合があります。制限を課すことにより、Red Hat のインシデントへの対応が大幅に妨げられます。

- Red Hat は、root アカウントなどの高度の権限を持つアカウントがお客様提供の AWS アカウントにログインしたときに Red Hat に警告を発するために、モニタリングを AWS にデプロイします。

お客様が提供した同じ AWS アカウント内でネイティブ AWS サービスをデプロイできます。

注記OpenShift Dedicated やその他の Red Hat がサポートするサービスをホストする VPC とは別の Virtual Private Cloud (VPC) でリソースをデプロイすることが推奨されますが、これは必須ではありません。

3.2.2. アクセス要件

OpenShift Dedicated サービスを適切に管理するには、Red Hat では

AdministratorAccessポリシーを管理者ロールに常に適用する必要があります。注記このポリシーは、お客様提供の AWS アカウント内のリソースを変更するための権限と機能のみを Red Hat に提供します。

- Red Hat には、お客様提供の AWS アカウントへの AWS コンソールアクセス権が必要です。このアクセスは、Red Hat によって保護され、管理されます。

- お客様は AWS アカウントを使用して OpenShift Dedicated クラスター内でパーミッションを昇格させることはできません。

- OpenShift Cluster Manager で利用可能なアクションは、お客様によって提供される AWS アカウントで直接実行することはできません。

3.2.3. サポート要件

- Red Hat では、お客様が少なくとも AWS の ビジネスサポート を用意することを推奨します。

- Red Hat は、AWS サポートを代行してリクエストする権限をお客様から受けます。

- Red Hat は、お客様が指定するアカウントで AWS リソース制限の引き上げを要求する権限をお客様から受けます。

- Red Hat は、この要件のセクションで特に指定されていない限り、すべての OpenShift Dedicated クラスターの制限、期待、およびデフォルトを同じ方法で管理します。

3.2.4. セキュリティー要件

- お客様が指定する IAM 認証情報はお客様が指定する AWS アカウントに固有のもので、お客様が指定する AWS アカウントには保存しないでください。

- ボリュームスナップショットは、お客様が指定する AWS アカウントおよびお客様が指定するリージョン内に残ります。

- Red Hat には、ホワイトリストの Red Hat マシンを使用して EC2 ホストおよび API サーバーへの ingress アクセスが必要です。

- Red Hat では、Red Hat が管理する中央ロギングスタックにシステムおよび監査ログを転送できるようにするために egress が必要です。

3.3. 必要なお客様の手順

Customer Cloud Subscription (CCS) モデルにより、Red Hat は OpenShift Dedicated をお客様の Amazon Web Services (AWS) アカウントにデプロイおよび管理できるようにします。Red Hat では、これらのサービスを提供するために複数の前提条件が必要です。

手順

- お客様が AWS Organization を使用している場合、組織内の AWS アカウントを使用するか、新規のアカウントを作成する 必要があります。

- Red Hat が必要なアクションを実行できるようにするには、Service Control Policy (SCP) を作成するか、AWS アカウントに適用されているものがないことを確認する必要があります。

- SCP を AWS アカウントに 割り当て ます。

AWS アカウント内で、以下の要件で

osdCcsAdminIAM ユーザーを 作成する 必要があります。- このユーザーは、少なくとも プログラムによるアクセス が有効になっている必要があります。

-

このユーザーには、

AdministratorAccessポリシーが割り当てられている必要があります。

IAM ユーザー認証情報を Red Hat に提供します。

- OpenShift Cluster Manager で アクセスキー ID および シークレットアクセスキー を指定する必要があります。

3.4. 最低限必要な Service Control Policy (SCP)

Service Control Policy (SCP) の管理は、お客様の責任です。これらのポリシーは AWS Organization で維持され、割り当てられる AWS アカウント内で利用可能なサービスを管理します。

| 必須/任意 | サービス | アクション | 効果 |

|---|---|---|---|

| 必須 | Amazon EC2 | すべて | 許可 |

| Amazon EC2 Auto Scaling | すべて | 許可 | |

| Amazon S3 | すべて | 許可 | |

| アイデンティティーおよびアクセス管理 | すべて | 許可 | |

| Elastic Load Balancing | すべて | 許可 | |

| Elastic Load Balancing V2 | すべて | 許可 | |

| Amazon CloudWatch | すべて | 許可 | |

| Amazon CloudWatch Events | すべて | 許可 | |

| Amazon CloudWatch Logs | すべて | 許可 | |

| AWS Support | すべて | 許可 | |

| AWS Key Management Service | すべて | 許可 | |

| AWS Security Token Service | すべて | 許可 | |

| AWS Resource Tagging | すべて | 許可 | |

| AWS Route53 DNS | すべて | 許可 | |

| AWS Service Quotas | ListServices GetRequestedServiceQuotaChange GetServiceQuota RequestServiceQuotaIncrease ListServiceQuotas | 許可 | |

| 任意 | AWS Billing | ViewAccount Viewbilling ViewUsage | 許可 |

| AWS Cost and Usage Report | すべて | 許可 | |

| AWS Cost Explorer Services | すべて | 許可 |

3.5. AWS の Red Hat 管理 IAM リファレンス

Red Hat は、IAM ポリシー、IAM ユーザー、IAM ロールなどの以下の Amazon Web Services (AWS) リソースを作成し、管理します。

3.5.1. IAM ポリシー

IAM ポリシーは、OpenShift Dedicated の機能の変更に伴って変更されることがあります。

AdministratorAccessポリシーは管理ロールによって使用されます。このポリシーは、お客様が指定する AWS アカウントで OpenShift Dedicated クラスターを管理するために必要なアクセスを Red Hat に提供します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow CustomerAdministratorAccessロールは、AWS アカウント内のサービスのサブセットを管理するためのお客様アクセスを提供します。現時点では、以下が可能になります。- VPC ピアリング

- VPN 設定

直接接続 (サービスコントロールポリシーを通じて許可されている場合にのみ使用可能)

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

有効にされている場合、

BillingReadOnlyAccessロールは、アカウントの請求情報および使用状況に関する情報を表示するための読み取り専用アクセスを提供します。請求および使用状況のアクセスは、AWS Organization の root アカウントが有効になっている場合にのみ付与されます。これは任意のステップであり、読み取り専用の請求および使用方法のアクセスを有効にし、このプロファイルとそれを使用するロールには影響を与えません。このロールが有効になっていない場合は、ユーザーに請求および使用状況の情報は表示されません。請求データへのアクセスを有効にする方法 は、このチュートリアルを参照してください。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.5.2. IAM ユーザー

osdManagedAdmin ユーザーは、お客様が指定する AWS アカウントの制御直後に作成されます。これは、OpenShift Dedicated クラスターのインストールを実行するユーザーです。

3.5.3. IAM ロール

network-mgmtロールは、別の AWS アカウントを介して AWS アカウントへの管理アクセスを提供します。また、読み取り専用のロールと同じアクセスを持ちます。network-mgmtロールは、Customer Cloud Subscription (CCS) 以外のクラスターにのみ適用されます。以下のポリシーはロールに割り当てられます。- AmazonEC2ReadOnlyAccess

- CustomerAdministratorAccess

read-onlyロールは、別の AWS アカウントを介して AWS アカウントへのカスタマーフェデレーションの読み取り専用アクセスを提供します。以下のポリシーはロールに割り当てられます。- AWSAccountUsageReportAccess

- AmazonEC2ReadOnlyAccess

- AmazonS3ReadOnlyAccess

- IAMReadOnlyAccess

- BillingReadOnlyAccess

3.6. プロビジョニングされた AWS インフラストラクチャー

これは、デプロイされた OpenShift Dedicated クラスター上のプロビジョニングされた Amazon Web Services (AWS) コンポーネントの概要です。プロビジョニングされたすべての AWS コンポーネントの詳細なリストは、OpenShift Container Platform ドキュメント を参照してください。

3.6.1. AWS Elastic Computing (EC2) インスタンス

AWS EC2 インスタンスは、AWS パブリッククラウドで OpenShift Dedicated のコントロールプレーン機能およびデータプレーン機能をデプロイするために必要になります。インスタンスタイプは、ワーカーノードの数に応じてコントロールプレーンおよびインフラストラクチャーノードによって異なる場合があります。

単一アベイラビリティーゾーン

- 3 m5.2xlarge 最小 (コントロールプレーンノード)

- 2 r5.xlarge 最小 (インフラストラクチャーノード)

- 2 m5.xlarge 最小だが高い変数 (ワーカーノード)

複数のアベイラビリティーゾーン

- 3 m5.2xlarge 最小 (コントロールプレーンノード)

- 3 r5.xlarge 最小 (インフラストラクチャーノード)

- 3 m5.xlarge 最小だが高い変数 (ワーカーノード)

3.6.2. AWS Elastic Block Store (EBS) ストレージ

Amazon EBS ブロックストレージは、ローカルノードストレージおよび永続ボリュームストレージの両方に使用されます。

各 EC2 インスタンスのボリューム要件:

コントロールプレーンボリューム

- サイズ: 350 GB

- タイプ: io1

- 1 秒あたりの入出力操作: 1000

インフラストラクチャーボリューム

- サイズ: 300 GB

- タイプ: gp2

- 1 秒あたりの I/O 処理数: 900

ワーカーボリューム

- サイズ: 300 GB

- タイプ: gp2

- 1 秒あたりの I/O 処理数: 900

3.6.3. Elastic Load Balancing (ELB) ロードバランサー

API 用に最大 2 つのネットワークロードバランサー、アプリケーションルーター用に最大 2 つのクラシックロードバランサー。詳細は、AWS に関する ELB ドキュメント を参照してください。

3.6.4. S3 ストレージ

イメージレジストリーおよび Elastic Block Store (EBS) ボリュームスナップショットは、AWS S3 ストレージでサポートされます。リソースのプルーニングは、S3 の使用とクラスターのパフォーマンスを最適化するために定期的に実行されます。

それぞれ 2TB の一般的なサイズの 2 つのバケットが必要です。

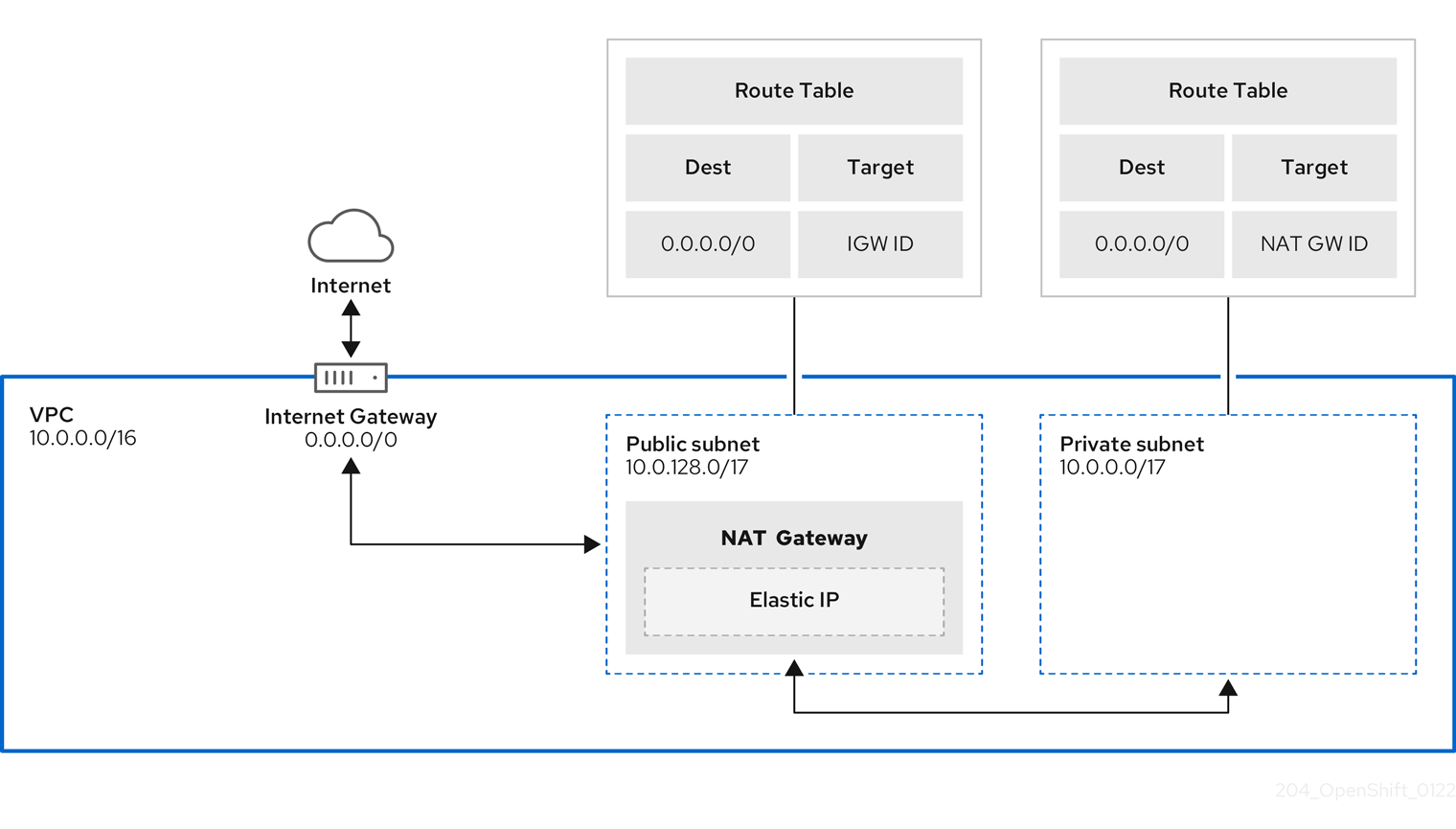

3.6.5. VPC

お客様はクラスターごとに 1 つの VPC を確認できるはずです。さらに、VPC には以下の設定が必要です。

別のクラスター用にインストーラーによって自動的に作成された VPC に新しい OpenShift Dedicated クラスターをインストールすることはサポートされていません。

サブネット: 単一アベイラビリティーゾーンがあるクラスターの 2 つのサブネット、または複数のアベイラビリティーゾーンがあるクラスターの 6 つのサブネット。

注記パブリックサブネット は、インターネットゲートウェイを介してインターネットに直接接続します。プライベートサブネット は、ネットワークアドレス変換 (NAT) ゲートウェイを介してインターネットに接続します。

- ルートテーブル: プライベートサブネットごとに 1 つのルートテーブルと、クラスターごとに 1 つの追加テーブル。

- インターネットゲートウェイ: クラスターごとに 1 つのインターネットゲートウェイ。

- NAT ゲートウェイ: パブリックサブネットごとに 1 つの NAT ゲートウェイ。

3.6.5.1. サンプル VPC アーキテクチャー

3.6.6. セキュリティーグループ

AWS セキュリティーグループは、プロトコルおよびポートアクセスレベルでセキュリティーを提供します。これらは EC2 インスタンスおよび Elastic Load Balancing に関連付けられます。各セキュリティーグループには、EC2 インスタンスの送受信トラフィックをフィルタリングする一連のルールが含まれます。OpenShift Container Platform インストール に必要なポートがネットワーク上で開いており、ホスト間のアクセスを許可するように設定されていることを確認する必要があります。

3.6.6.1. 追加のカスタムセキュリティーグループ

非マネージド VPC を使用してクラスターを作成する場合は、クラスターの作成中にカスタムセキュリティーグループを追加できます。カスタムセキュリティーグループには次の制限があります。

- クラスターを作成する前に、AWS でカスタムセキュリティーグループを作成する必要があります。詳細は、Amazon EC2 security groups for Linux instances を参照してください。

- カスタムセキュリティーグループを、クラスターのインストール先の VPC に関連付ける必要があります。カスタムセキュリティーグループを別の VPC に関連付けることはできません。

- カスタムセキュリティーグループを追加する場合は、VPC の追加クォータをリクエストする必要がある場合があります。AWS クォータ引き上げのリクエストは、Requesting a quota increase を参照してください。

3.7. ネットワークの前提条件

3.7.1. ネットワークの前提条件

以下のセクションでは、クラスターを作成するための要件について詳しく説明します。

3.7.1.1. 最小帯域幅

OpenShift Dedicated では、クラスターのデプロイメント中、クラスターインフラストラクチャーと、デプロイメントアーティファクトおよびリソースを提供するパブリックインターネットまたはプライベートネットワークロケーションとの間に、最低 120 Mbps の帯域幅が必要です。ネットワーク接続が 120 Mbps より遅い場合 (たとえば、プロキシー経由で接続している場合)、クラスターのインストールプロセスがタイムアウトし、デプロイメントが失敗します。

クラスターのデプロイ後のネットワーク要件はワークロードに基づきます。ただし、最小帯域幅 120 Mbps は、クラスターと Operator を適切なタイミングで確実にアップグレードするために役立ちます。

3.7.2. ファイアウォール AllowList の要件

ファイアウォールを使用して OpenShift Dedicated からの Egress トラフィックを制御している場合は、以下の特定のドメインとポートの組み合わせへのアクセスを許可するようにファイアウォールを設定する必要があります。OpenShift Dedicated がフルマネージドの OpenShift サービスを提供するには、このアクセスが必要です。

3.7.2.1. インストールパッケージとツールのドメイン

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 |

必須。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 | コアコンテナーイメージを指定します。 |

|

| 443 |

Red Hat Ecosytem Catalog に保存されているすべてのコンテナーイメージをホストします。さらに、レジストリーは、開発者が OpenShift および Kubernetes 上で構築するのに役立つ |

|

| 443 |

必須。コンテナークライアントが |

|

| 443 | すべてのサードパーティーのイメージと認定 Operator に必要です。 |

|

| 443 | 必須。クラスターと OpenShift Console Manager 間の対話を可能にし、アップグレードのスケジューリングなどの機能を有効にします。 |

|

| 443 |

|

|

| 443 | quay.io が利用できない場合のフォールバックとして、コアコンテナーイメージを提供します。 |

|

| 443 |

|

|

| 443 | マネージド OIDC 設定で STS を実装するために、OpenShift Dedicated によって使用されます。 |

3.7.2.2. テレメトリーのドメイン

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | テレメトリーに必要です。 |

|

| 443 | テレメトリーに必要です。 |

|

| 443 | テレメトリーに必要です。 |

|

| 443 | テレメトリーと {red-hat-lightspeed} に必要です。 |

|

| 443 | マネージド OpenShift 固有のテレメトリーに使用されます。 |

|

| 443 | マネージド OpenShift 固有のテレメトリーに使用されます。 |

マネージドクラスターでは、テレメトリーを有効にする必要があります。これは、Red Hat が問題に迅速に対応し、お客様をより適切にサポートし、製品のアップグレードがクラスターに与える影響をよりよく理解できるようにするためです。Red Hat によるリモートヘルスモニタリングデータの使用方法の詳細は 関連情報 セクションの リモートヘルスモニタリングについて を参照してください。

3.7.2.3. Amazon Web Services (AWS) API のドメイン

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | AWS サービスおよびリソースへのアクセスに必要です。 |

または、Amazon Web Services (AWS) API にワイルドカードを使用しない場合は、次の URL を許可リストに追加する必要があります。

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | AWS STS のグローバルエンドポイントを使用するように設定されたクラスターの場合は、AWS 環境にクラスターをインストールおよび管理するために使用されます。 |

|

| 443 | AWS STS の地域化されたエンドポイントを使用するように設定されたクラスターの場合は、AWS 環境にクラスターをインストールおよび管理するために使用されます。詳細は、AWS STS の地域化されたエンドポイント を参照してください。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。このエンドポイントは、クラスターがデプロイメントされているリージョンに関係なく、常に us-east-1 です。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | AWS 環境でのクラスターのインストールおよび管理に使用されます。 |

|

| 443 | タグの形式で AWS リソースに関するメタデータを割り当てることができます。 |

3.7.2.4. OpenShift のドメイン

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | ミラーリングされたインストールのコンテンツおよびイメージへのアクセスに使用されます。このサイトはリリースイメージ署名のソースでもあります。 |

|

| 443 | クラスターに更新が利用可能かどうかを確認するのに使用されます。 |

3.7.2.5. サイト信頼性エンジニアリング(SRE)および管理のドメイン

| ドメイン | ポート | 機能 |

|---|---|---|

|

| 443 | このアラートサービスは、クラスター内の alertmanager が使用します。これにより、Red Hat SRE に対してイベントの SRE 通知に関するアラートが送信されます。 |

|

| 443 | このアラートサービスは、クラスター内の alertmanager が使用します。これにより、Red Hat SRE に対してイベントの SRE 通知に関するアラートが送信されます。 |

|

| 443 | クラスターが利用可能かどうかを示す定期的な ping を送信して、OpenShift Dedicated が使用するアラートサービス。 |

|

| 443 | クラスターが利用可能かどうかを示す定期的な ping を送信して、OpenShift Dedicated が使用するアラートサービス。 |

|

| 443 |

必須。 |

|

| 22 |

|

3.8. AWS アカウントの制限

OpenShift Dedicated クラスターは数多くの Amazon Web Services (AWS) コンポーネントを使用し、デフォルトの サービス制限 は、OpenShift Dedicated クラスターをインストールする機能に影響を与えます。特定のクラスター設定を使用し、クラスターを特定の AWS リージョンにデプロイするか、アカウントを使用して複数のクラスターを実行する場合、AWS アカウントの追加リソースを要求することが必要になる場合があります。

以下の表は、OpenShift Dedicated クラスターのインストールおよび実行機能に影響を与える可能性のある AWS コンポーネントをまとめています。

| コンポーネント | デフォルトで利用できるクラスターの数 | デフォルトの AWS の制限 | 説明 |

|---|---|---|---|

| インスタンスの制限 | 変動あり。 | 変動あり。 | 少なくとも、各クラスターは次のインスタンスを作成します。

これらのインスタンスタイプの数は、新規アカウントのデフォルト制限内の値です。追加のワーカーノードをデプロイし、大規模なワークロードをデプロイするか、異なるインスタンスタイプを使用するには、アカウントの制限を見直し、クラスターが必要なマシンをデプロイできることを確認します。

ほとんどのリージョンでは、ブートストラップおよびワーカーマシンは |

| Elastic IP (EIP) | 0 - 1 | アカウントごとに 5 つの EIP | クラスターを高可用性設定でプロビジョニングするために、インストールプログラムはそれぞれの リージョン内のアベイラビリティーゾーン にパブリックおよびプライベートのサブネットを作成します。各プライベートサブネットには NAT ゲートウェイ が必要であり、各 NAT ゲートウェイには別個の Elastic IP が必要です。AWS リージョンマップ を確認して、各リージョンにあるアベイラビリティーゾーンの数を判別します。デフォルトの高可用性を利用するには、少なくとも 3 つのアベイラビリティーゾーンがあるリージョンにクラスターをインストールします。アベイラビリティーゾーンが 6 つ以上あるリージョンにクラスターをインストールするには、EIP 制限を引き上げる必要があります。 重要

|

| Virtual Private Cloud (VPC) | 5 | リージョンごとに 5 つの VPC | 各クラスターは独自の VPC を作成します。 |

| Elastic Load Balancing (ELB) | 3 | リージョンごとに 20 | デフォルトで、各クラスターは、プライマリー API サーバーの内部および外部のネットワークロードバランサーおよびルーターの単一の Classic Load Balancer を作成します。追加の Kubernetes LoadBalancer Service オブジェクトをデプロイすると、追加の ロードバランサー が作成されます。 |

| NAT ゲートウェイ | 5 | アベイラビリティゾーンごとに 5 つ | クラスターは各アベイラビリティーゾーンに 1 つの NAT ゲートウェイをデプロイします。 |

| Elastic Network Interface (ENI) | 12 以上 | リージョンごとに 350 |

デフォルトのインストールは 21 の ENI を作成し、リージョンの各アベイラビリティーゾーンに 1 つの ENI を作成します。たとえば、 クラスターの使用量やデプロイされたワークロード別に作成された追加のマシンやロードバランサーに対して、追加の ENI が作成されます。 |

| VPC ゲートウェイ | 20 | アカウントごとに 20 | 各クラスターは、S3 アクセス用の単一の VPC ゲートウェイを作成します。 |

| S3 バケット | 99 | アカウントごとに 100 バケット | インストールプロセスでは 1 つの一時的なバケットを作成し、各クラスターのレジストリーコンポーネントがバケットを作成するため、AWS アカウントごとに 99 の OpenShift Dedicated クラスターのみを作成できます。 |

| Security Groups | 250 | アカウントごとに 2,500 | 各クラスターは、10 の個別のセキュリティーグループを作成します。 |

Legal Notice

Copyright © Red Hat

OpenShift documentation is licensed under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0).

Modified versions must remove all Red Hat trademarks.

Portions adapted from https://github.com/kubernetes-incubator/service-catalog/ with modifications by Red Hat.

Red Hat, Red Hat Enterprise Linux, the Red Hat logo, the Shadowman logo, JBoss, OpenShift, Fedora, the Infinity logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.

Linux® is the registered trademark of Linus Torvalds in the United States and other countries.

Java® is a registered trademark of Oracle and/or its affiliates.

XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries.

MySQL® is a registered trademark of MySQL AB in the United States, the European Union and other countries.

Node.js® is an official trademark of the OpenJS Foundation.

The OpenStack® Word Mark and OpenStack logo are either registered trademarks/service marks or trademarks/service marks of the OpenStack Foundation, in the United States and other countries and are used with the OpenStack Foundation’s permission. We are not affiliated with, endorsed or sponsored by the OpenStack Foundation, or the OpenStack community.

All other trademarks are the property of their respective owners.