14.4. 在 IdM Web UI 中添加证书到 AD 用户的 ID 覆盖中

-

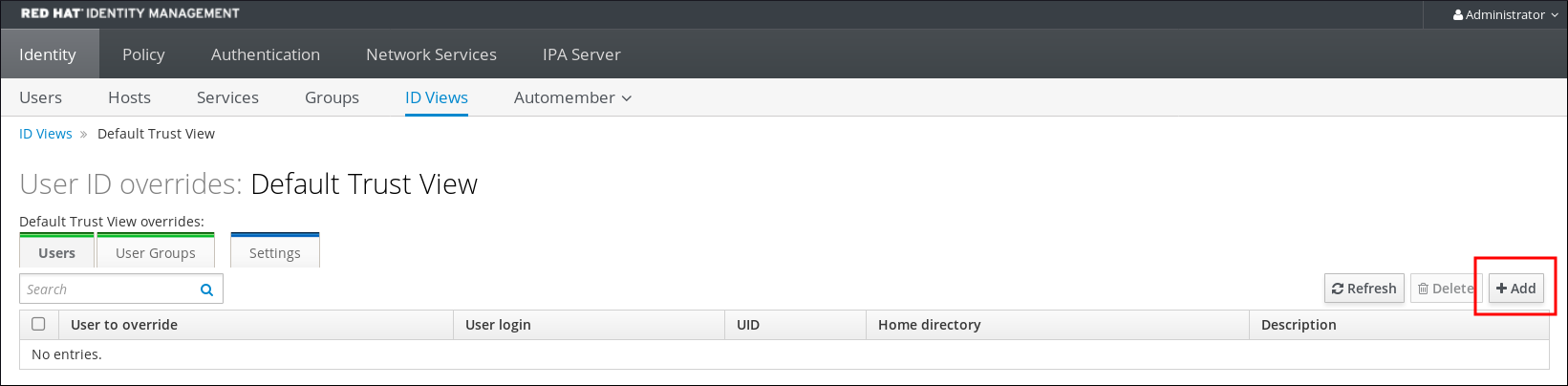

导航到

IdentityID ViewsDefault Trust View。 点击

Add。图 14.3. 在 IdM Web UI 中添加一个新的用户 ID 覆盖

-

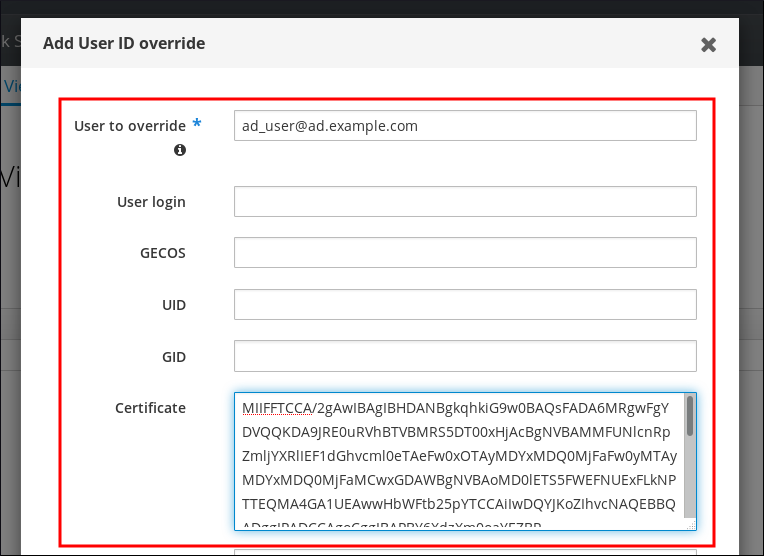

在

User to override字段中,输入ad_user@ad.example.com。 将

ad_user的证书复制并粘贴到Certificate字段中。图 14.4. 为 AD 用户配置用户 ID 覆盖

-

点击

Add。

验证

验证用户和证书是否已链接:

使用

sss_cache程序在 SSSD 缓存中使ad_user@ad.example.com记录无效,并强制重新载入ad_user@ad.example.com信息:sss_cache -u ad_user@ad.example.com

# sss_cache -u ad_user@ad.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用包含 AD 用户证书的文件名称运行

ipa certmap-match命令:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

输出确认,您具有的证书验证数据被添加到 ad_user@ad.example.com,并存在在 Adding a certificate mapping rule if the AD user entry contains no certificate or mapping data 中定义的相应的映射规则。这意味着,您可以使用与定义的证书映射数据匹配的证书作为 ad_user@ad.example.com 进行身份验证。