6.4. pod 到 pod 流量的 IPsec 加密

对于 pod 到 pod 流量的 IPsec 加密,以下小节描述了加密哪些特定的 pod 到 pod 的流量,使用什么加密协议,以及如何处理 X.509 证书。这些部分不适用于集群和外部主机之间的 IPsec 加密,您必须为特定的外部网络基础架构手动配置。

6.4.1. 由 pod 到 pod IPsec 加密的网络流量类型

复制链接链接已复制到粘贴板!

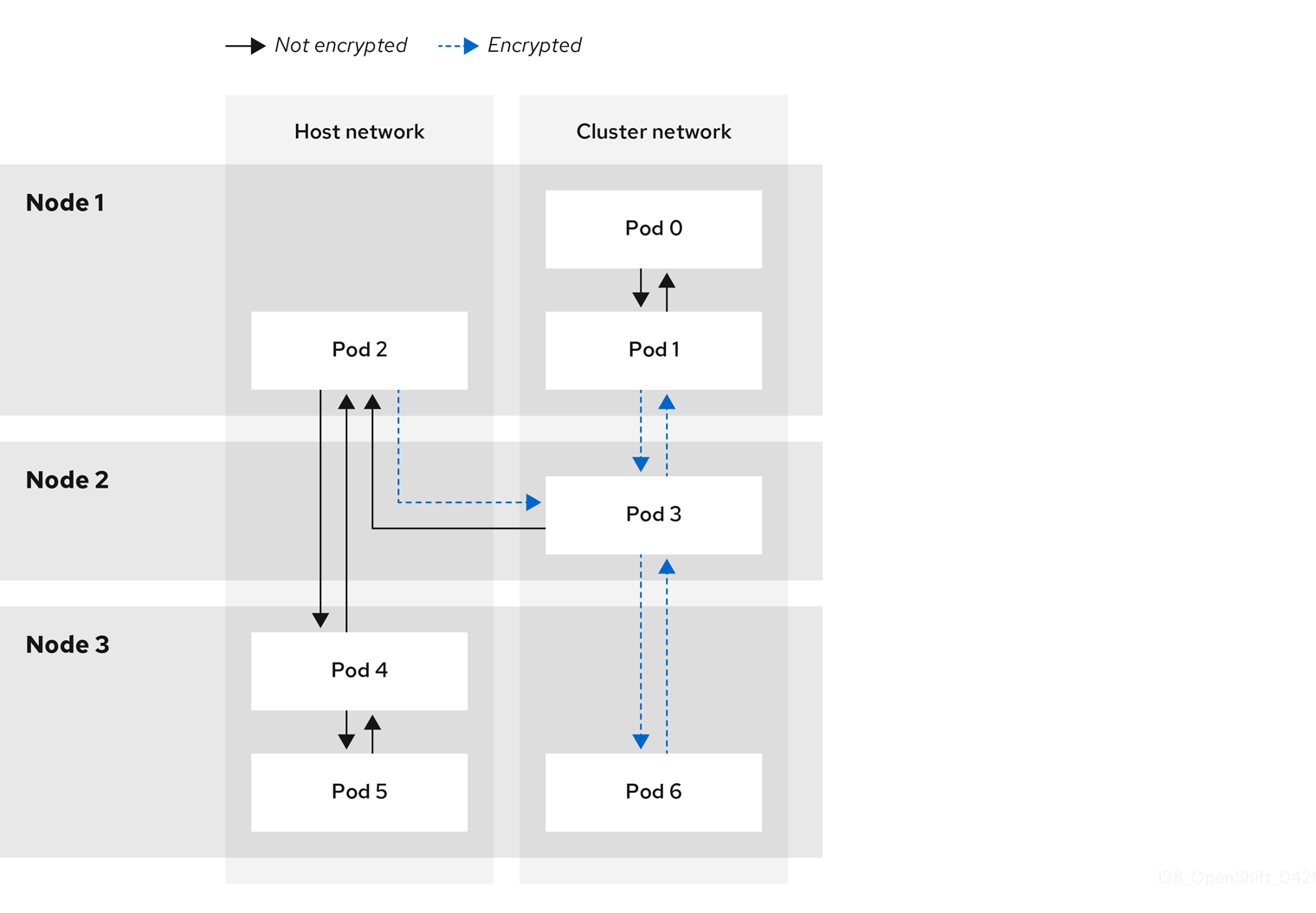

启用 IPsec 后,只有 pod 间的以下网络流量会被加密:

- 集群网络的不同节点上的 pod 间的流量

- 从主机网络上的 pod 流量到集群网络上的 pod

以下流量流没有加密:

- 集群网络上同一节点上的 pod 间的流量

- 主机网络上的 pod 间的流量

- 从集群网络上的 pod 流量到主机网络上的 pod

下图中显示了加密和未加密的流程:

6.4.2. 加密协议和 IPsec 模式

复制链接链接已复制到粘贴板!

使用的加密机制是 AES-GCM-16-256。完整性检查值(ICV)为 16 字节。密钥长度为 256 位。

使用的 IPsec 模式是 传输模式,这是通过向原始数据包的 IP 标头添加封装安全 Payload (ESP) 标头来加密端到端通信的模式。OpenShift Container Platform 目前不支持 pod 到 pod 通信的 IPsec Tunnel 模式。

6.4.3. 安全证书生成和轮转

复制链接链接已复制到粘贴板!

Cluster Network Operator(CNO)生成自签名 X.509 证书颁发机构(CA),该颁发机构(CA)用于加密。来自每个节点的证书签名请求(CSR)由 CNO 自动实现。

CA 的有效期为 10 年。独立节点证书的有效期为 5 年,并在 4 年半后自动轮转。