第 4 章 设置密钥归档和恢复

本章解释了如何设置密钥恢复授权(KRA),之前称为 数据恢复管理器(DRM),以归档私钥并恢复加密数据的归档密钥。

有关密钥存档和恢复的更多信息,请参阅 Red Hat Certificate System 规划 、安装和部署指南中的存档、恢复和 轮转密钥 部分。

本章仅讨论通过客户端生成密钥归档密钥。此处不讨论服务器端密钥生成和归档,无论是通过 TPS 启动还是通过 CA 的后端实体门户启动。

有关智能卡密钥恢复的详情,请参考 第 6.10.1 节 “设置服务器端密钥生成”。

有关 CA EE 门户中提供的服务器端密钥生成的详情,请参考 第 5.2.2 节 “使用 Server-Side Key Generation 生成 CSR”。

Gemalto SafeNet LunaSA 仅支持 CKE 中的 PKI 私钥提取 - 密钥导出模型,且仅在非FIPS 模式中。FIPS 模式中的 LunaSA Cloning 模型和 CKE 模型不支持 PKI 私钥提取。

安装 KRA 后,它会加入安全域,并与 CA 配对。目前,它被配置为归档和恢复私钥。但是,如果 KRA 证书由外部 CA 发布,而不是安全域中的一个 CA,则必须手动设置密钥归档和恢复过程。

如需更多信息,请参阅 Red Hat Certificate System 规划、安装和部署指南中的 手动设置密钥归档 章节。

在克隆的环境中,需要手动设置密钥归档和恢复。如需更多信息,请参阅 Red Hat Certificate System 规划、安装和部署 指南中的在 克隆后更新 CA-KRA 连接器信息。

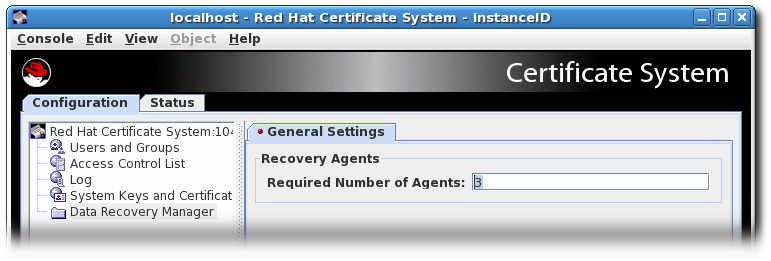

4.1. 在控制台中配置 agent-approved 密钥恢复

虽然可以在控制台中配置密钥恢复代理 的数量,但要使用的 组 只能直接在 CS.cfg 文件中设置。控制台默认使用 密钥恢复授权代理组。

打开 KRA 的控制台。例如:

pkiconsole https://server.example.com:8443/kra

pkiconsole https://server.example.com:8443/kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意pkiconsole已被弃用。- 单击左侧导航树中的 Key Recovery Authority 链接。

在 Required Number of Agents 字段中输入用于批准密钥恢复的代理数量。

有关如何在 CS.cfg 文件中配置代理批准的密钥恢复的更多信息,请参阅 Red Hat Certificate System 规划、安装和部署指南中的 在命令行中配置 agent-approved 密钥恢复部分。