16.2.2. 请求其他证书

注意

务必要从计算机生成并提交客户端请求,该请求稍后将用于访问子系统,因为请求过程的一部分在本地计算机上生成私钥。如果需要独立位置,请使用硬件令牌(如智能卡)存储密钥对和证书。

- 打开子系统控制台。例如:

pkiconsole https://server.example.com:8443/ca

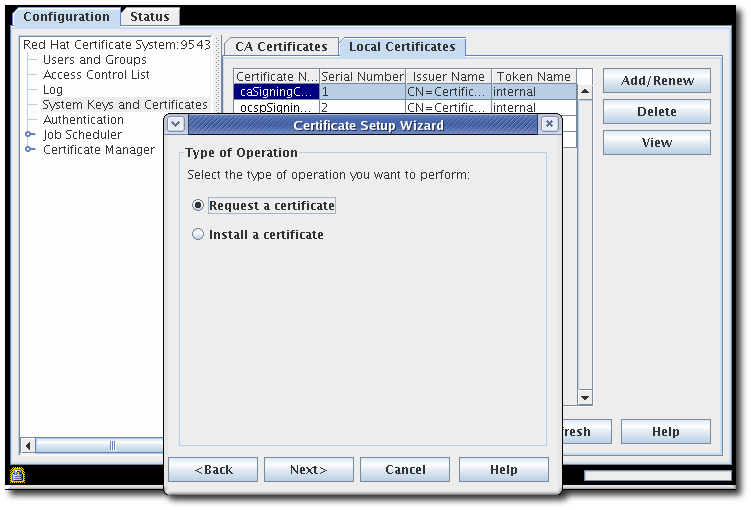

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在 Configuration 选项卡中,在导航树中选择 System Keys and Certificates。

- 在右侧面板中,选择 本地证书 选项卡。

- 点 。

- 选择请求证书 单选按钮。

- 选择请求的证书类型。请求的证书的类型因子系统而异。注意如果选择创建"其他"证书,则 Certificate Type 字段将变为 active。填写要创建的证书类型,可以是 caCrlSigning,用于 CRL 签名证书的 caSignedLogCert for a 审计日志签名证书,或为 SSL 客户端证书的客户端。

- 选择哪个 CA 将对请求进行签名。选项是使用本地 CA 签名证书或创建请求提交给另一个 CA。

- 设置密钥对信息并设置位置来生成密钥(令牌),可以是内部安全数据库目录或列出的外部令牌之一。要创建新证书,您必须创建新密钥对。使用现有密钥对将只续订现有证书。

- 给主题名称命名。为单独的 DN 属性输入值,以构建主题 DN 或输入完整字符串。

注意对于 SSL 服务器证书,通用名称必须是证书证书系统nbsp 的完全限定主机名;System,格式为 machine_name.domain.domain。CA 证书请求表单支持通用名称、组织单元和请求者名称字段的所有 UTF-8 字符。这个支持不包括支持国际化的域名。

注意对于 SSL 服务器证书,通用名称必须是证书证书系统nbsp 的完全限定主机名;System,格式为 machine_name.domain.domain。CA 证书请求表单支持通用名称、组织单元和请求者名称字段的所有 UTF-8 字符。这个支持不包括支持国际化的域名。 - 指定证书的有效性期限的开始和结束日期,以及有效期限将在这些日期开始和结束的时间。

默认有效期为 5 年。

默认有效期为 5 年。 - 设置证书的标准扩展。默认选择所需的扩展。要更改默认选择,请阅读 附录 B, 证书和 CRL 的默认、限制和扩展 中的说明。

- 扩展密钥使用情况.

- 授权密钥标识符。

- 主题键标识符。

- 关键使用.设定数字签名(位 0)、非推荐(位 1)、密钥证书签名(位 5)和 CRL 符号(位 6)位。该扩展标记为"PKIX 标准"和 RFC 2459 的建议。有关密钥使用扩展的描述,请参阅 RFC 2459。

- 基本64 SEQUENCE.这适用于自定义扩展。将 MIME 64 DER 格式的扩展粘贴到文本字段中。

要添加多个扩展,请使用 ExtJoiner 程序。有关使用工具的详情,请参考 证书系统命令行工具指南。 - 向导生成密钥对并显示证书签名请求。

请求采用 base-64 编码的 PKCS #10 格式,并通过标记行 -----BEGIN NEW CERTIFICATE REQUEST----- 和 -----END NEW CERTIFICATE REQUEST----- 绑定。例如:

请求采用 base-64 编码的 PKCS #10 格式,并通过标记行 -----BEGIN NEW CERTIFICATE REQUEST----- 和 -----END NEW CERTIFICATE REQUEST----- 绑定。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 向导还会将证书请求复制到配置目录中创建的文本文件,该文件位于/var/lib/pki/instance_name/subsystem_type/conf/中。文本文件的名称取决于请求的证书类型。可能的文本文件列在 表 16.2 “为证书签名请求创建的文件” 中。Expand 表 16.2. 为证书签名请求创建的文件 文件名 证书签名请求 kracsr.txt KRA 传输证书 sslcsr.txt SSL 服务器证书 othercsr.txt 其他证书,如证书管理器 CRL 签名证书或 SSL 客户端证书 在将证书请求发送到 CA 之前,不要修改证书请求。该请求可以通过向导自动提交,或复制到剪贴板,并通过其端点页面手动提交到 CA。注意向导的自动提交功能只能向远程证书管理器提交请求。它不能用于将请求提交到第三方 CA。要将请求提交给第三方 CA,请使用其中一个证书请求文件。 - 检索证书。

- 打开证书管理器端点页面。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 点 Retrieval 选项卡。

- 填写提交证书请求时创建的请求 ID 号,然后单击 。

- 下一页显示证书请求的状态。如果状态 已经完成,则证书有一个链接。点 签发的证书 链接。

- 新证书信息以用户用户打印格式显示,采用 base-64 编码格式,采用 PKCS #7 格式。

- 将 base-64 编码的证书(包括 -----BEGIN CERTIFICATE----- 和 -----END CERTIFICATE----- 标记行)复制到文本文件。保存文本文件,并使用它来将证书副本存储在子系统的内部数据库中。请参阅 第 14.3.2.1 节 “创建用户”。