Capitolo 4. Fencing

Il Fencing è quel processo in cui è possibile scollegare un nodo dallo storage condiviso del cluster. Tale processo interrompe l'I/O dallo storage condiviso, assicurando così l'integrità dei dati. L'infrastruttura del cluster esegue il fencing attraverso il demone,

fenced.

Quando CMAN determina la presenza di un nodo fallito, esso lo comunica ad altri componenti dell'infrastruttura del cluster.

fenced, una volta notificata la presenza di un errore, isola il nodo in questione. Successivamente gli altri componenti dell'infrastruttura del cluster determinano le azioni da intraprendere — essi eseguiranno qualsiasi processo necessario per il ripristino. Per esempio, subito dopo la notifica di un errore a DLM e GFS2, essi sospendono l'attività fino a quando non accerteranno il completamento del processo di fencing d parte di fenced. Previa conferma del completamento di tale operazione, DLM e GFS2 eseguono l'azione di ripristino. A questo punto DLM rilascia i blocchi del nodo fallito e GFS2 ripristina il jounal del suddetto nodo.

Il programma di fencing determina, dal file di configurazione del cluster, il metodo da utilizzare. Per la definizione del suddetto metodo è necessario prendere in considerazione due elementi principali: il dispositivo di fencing ed il fencing agent. Questo programma esegue una chiamata nei confronti di un fencing agent specificato nel file di configurazione del cluster. Il fencing agent a sua volta, isola il nodo tramite un dispositivo di fencing. Una volta completato, il programma esegue la notifica al cluster manager.

L'High Availability Add-On fornisce una varietà di metodi usati per il fencing:

- Power fencing — Metodo utilizzato da un controllore di alimentazione per disalimentare il nodo non utilizzabile.

- storage fencing — Un metodo di fencing che disabilita la porta del Fibre Channel che collega lo storage ad un nodo non utilizzabile.

- Altri tipi di fencing — Diversi metodi per il fencing che disabilitano l'I/O o l'alimentazione di un nodo non utilizzabile, incluso gli IBM Bladecenters, PAP, DRAC/MC, HP ILO, IPMI, IBM RSA II, ed altro ancora.

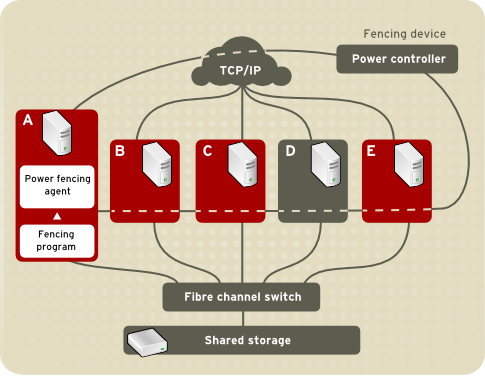

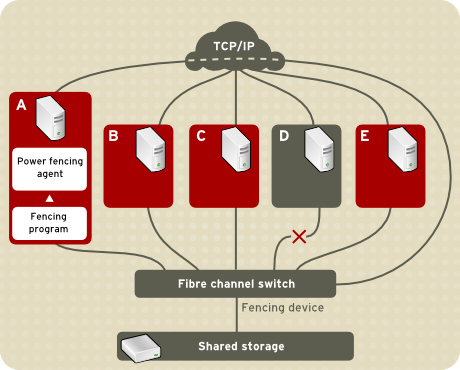

Figura 4.1, «Esempio Power fencing» mostra un esempio di power fencing. Nell'esempio, il programma di fencing nel nodo A causa la disattivazione del nodo D da parte del controller. Figura 4.2, «Esempio Storage fencing» mostra un esempio di storage fencing. Nell'esempio il programma di fencing nel nodo A causa la disabilitazione della porta per il nodo D da parte dell'interruttore del Fibre Channel, scollegando così il nodo D dallo storage.

Figura 4.1. Esempio Power fencing

Figura 4.2. Esempio Storage fencing

Specificare un metodo significa modificare il file di configurazione del cluster in modo da assegnare un nome per il metodo di fencing desiderato, il fencing agent, ed il dispositivo di fencing per ogni nodo nel cluster.

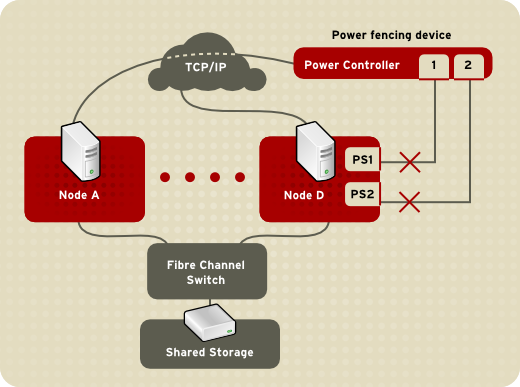

Il modo attraverso il quale viene specificato il metodo di fencing dipende dalla presenza di una alimentazione doppia o di percorsi multipli per lo storage. In presenza di alimentazione doppia il metodo usato per il fencing deve specificare un minimo di due dispositivi — uno per il fencing per ogni sorgente di alimentazione (consultare la Figura 4.3, «Fencing di un nodo con alimentazione doppia»). In modo simile, se un nodo presenta percorsi multipli per lo storage del Fibre Channel, allora il metodo usato per il nodo deve specificare un dispositivo di fencing per ogni percorso dello storage del Fibre Channel, esso deve specificare anche due dispositivi da usare — uno per ogni percorso per lo storage del Fibre Channel (consultare la Figura 4.4, «Fencing di un nodo con connessioni doppie al Fibre Channel»).

Figura 4.3. Fencing di un nodo con alimentazione doppia

Figura 4.4. Fencing di un nodo con connessioni doppie al Fibre Channel

È possibile configurare un nodo con uno o più metodi di fencing. Quando configurate un nodo per un determinato metodo di fencing, tale metodo risulterà l'unico perseguibile per eseguire il fencing del nodo in questione. Se configurate invece un nodo con metodi di fencing multipli, i suddetti metodi seguiranno una determinata sequenza in base all'ordine riportato nel file di configurazione del cluster. Se un nodo fallisce, esso viene isolato utilizzando il primo metodo specificato nel file di configurazione del cluster. Se il primo metodo fallisce, verrà utilizzato il metodo successivo per quel nodo. Se nessun metodo è riuscito ad isolare il nodo, allora il processo di fencing inizierà nuovamente seguendo l'ordine appena descritto e specificato nel file di configurazione del cluster, fino a quando il nodo non verrà isolato con successo.

Per informazioni dettagliate sulla configurazione dei dispositivi di fencing consultate il capitolo corrispondente nel manuale Amministrazione del Cluster.