11.2. LDAP の設定

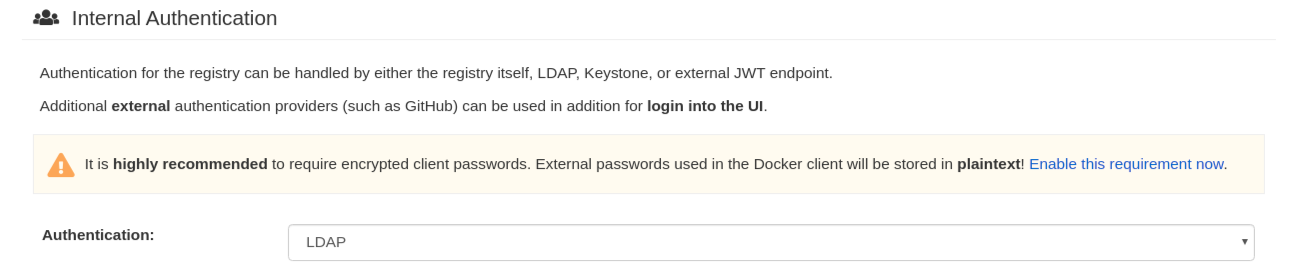

設定ツールで認証の項目を探し、ドロップダウンメニューから LDAP を選択します。必要に応じて LDAP 設定項目を更新してください。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

AUTHENTICATION_TYPE: LDAP

AUTHENTICATION_TYPE: LDAP11.2.1. 完全な LDAP URI

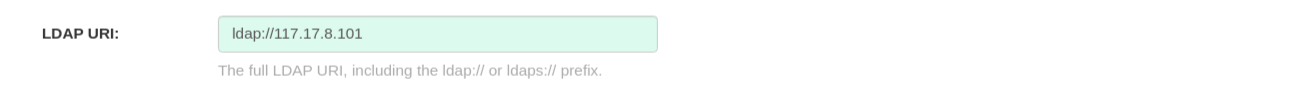

- ldap:// または ldaps:// の接頭辞を含む、完全な LDAP URI。

- ldaps:// で始まる URI は、提供された SSL 証明書を使用して TLS の設定を行います。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_URI: ldaps://ldap.example.org

LDAP_URI: ldaps://ldap.example.org11.2.2. チームシンクロナイゼーション

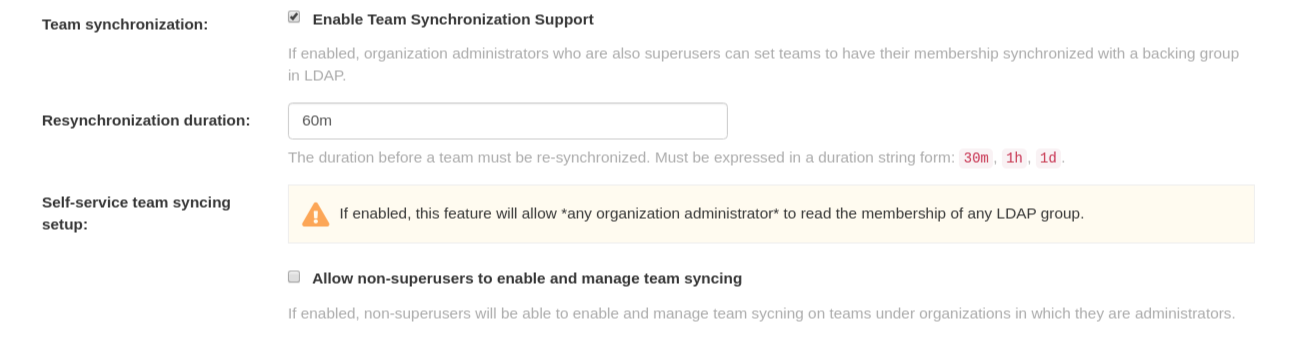

- この機能を有効にすると、スーパーユーザーである組織管理者は、チームのメンバーシップを LDAP の下位グループと同期させるように設定できます。

- 再同期期間とは、チームを再同期させる必要がある期間のことです。継続時間を文字列形式で表現する必要があります (30m、1h、1d)。

- オプションとして、管理者である組織の下で、スーパーユーザー以外の人がチームの同期を有効にして管理できるようにします。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

FEATURE_TEAM_SYNCING: true TEAM_RESYNC_STALE_TIME: 60m FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true

FEATURE_TEAM_SYNCING: true

TEAM_RESYNC_STALE_TIME: 60m

FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true11.2.3. ベースおよび相対的な区別された名前

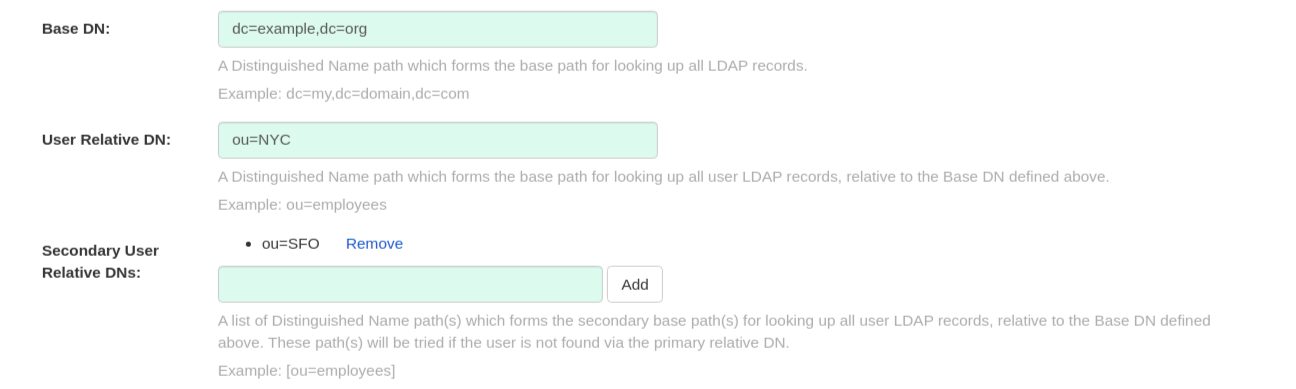

- すべての LDAP レコードを検索するための基本パスとなる識別名のパス。たとえば、dc=my,dc=domain,dc=com です。

- すべてのユーザーの LDAP レコードを検索するための第二のベースパスとなる、上記で定義したベース DN に相対する識別名パスのリスト (オプション)。これらのパスは、プライマリーの相対的な DN でユーザーを見つけられなかった場合に試行されます。

- User Relative DN は BaseDN からの相対的なものです。たとえば、ou=NYC,dc=example,dc=org ではなく ou=NYC です。

- ユーザーオブジェクトが配置されている Organizational Unit が複数ある場合は、Secondary User Relative DN を複数入力することができます。複数の RDN を追加するには、Organizational Unit を入力して Add ボタンをクリックします。たとえば、ou=Users,ou=NYC および ou=Users,ou=SFO です。

- User Relative DN はサブツリーのスコープで検索します。たとえば、組織に Users OU 下に組織単位 NYC および SFO がある場合 (ou=SFO,ou=Users および ou=NYC,ou=Users)、Red Hat Quay は、ユーザー相対 DN がユーザーに設定されている場合 (ou=Users)、 NYC および SFO 組織単位のどちらのユーザーも認証できます。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

11.2.4. ユーザーフィルターの追加

- 指定された場合は、すべてのユーザー検索クエリーで使用される追加フィルターとなります。なお、フィルターで使用する識別名はすべて 完全 パスでなければならず、ベース DN はここでは自動的に追加されません。括弧でくくる必要があります。たとえば、(&(someFirstField=someValue)(someOtherField=someOtherValue)) です。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)11.2.4.1. LDAP_RESTRICTED_USER_FILTER 設定フィールドの有効化

LDAP_RESTRICTED_USER_FILTER 設定フィールドは、LDAP_USER_FILTER 設定フィールドのサブセットです。設定すると、Red Hat Quay 管理者は、Red Hat Quay が認証プロバイダーとして LDAP を使用する場合に、Lightweight Directory Access Protocol (LDAP) ユーザーを制限付きユーザーとして設定することができます。

以下の手順を使用して、Red Hat Quay デプロイメントで LDAP 制限付きユーザーを有効にします。

前提条件

- Red Hat Quay デプロイメントは認証プロバイダーとして LDAP を使用している。

-

config.yamlファイルでLDAP_USER_FILTERフィールドを設定している。

手順

デプロイメントの

config.yamlファイルで、LDAP_RESTRICTED_USER_FILTERパラメーターを追加し、制限されたユーザーのグループ (たとえばmembers) を指定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Quay デプロイメントを起動または再起動します。

LDAP_RESTRICTED_USER_FILTER 機能を有効にすると、LDAP Red Hat Quay ユーザーは、コンテンツの読み取りと書き込み、および組織の作成が制限されます。

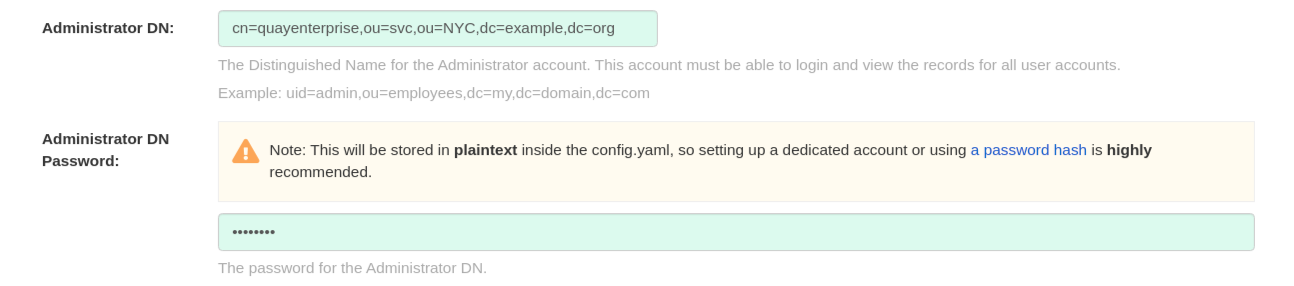

11.2.5. 管理者 DN

- 管理者アカウントの Distinguished Name (識別名) と Password (パスワード)。このアカウントは、ログインしてすべてのユーザーアカウントの記録を閲覧できる必要があります。たとえば、uid=admin,ou=employees,dc=my,dc=domain,dc=com です。

- パスワードは config.yaml 内に 平文 で保存されるため、専用のアカウントを設定するか、パスワードハッシュを使用することを強くお勧めします。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com LDAP_ADMIN_PASSWD: changeme

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com

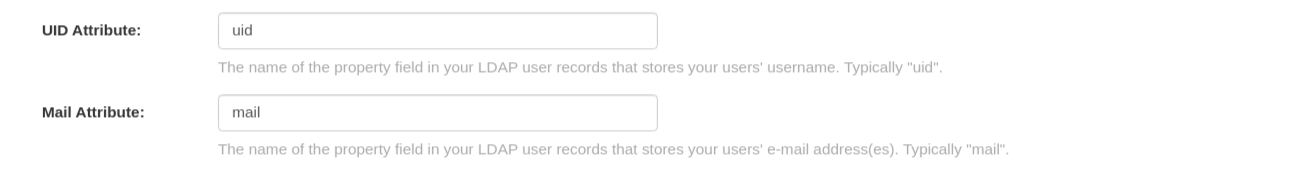

LDAP_ADMIN_PASSWD: changeme11.2.6. UID およびメール属性

- UID 属性は、ユーザー名 として使用する LDAP ユーザーレコードのプロパティーフィールドの名前です。一般的には、uid です。

- Mail 属性は、LDAP ユーザーレコードのプロパティーフィールドの名前で、ユーザーの電子メールアドレスが格納されています。一般的には mail です。

- いずれもログイン時に使用することができます。

- ログインしたユーザー名が User Relative DN に存在している必要があります。

- sAMAccountName は、Microsoft Active Directory の設定に対する UID 属性です。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_UID_ATTR: uid LDAP_EMAIL_ATTR: mail

LDAP_UID_ATTR: uid

LDAP_EMAIL_ATTR: mail11.2.7. 検証

設定が完了したら、Save Configuration Changes ボタンをクリックして設定を有効にします。

すべての検証が成功しないと先に進めません。また、編集を続けるボタンを選択して追加の設定を行うこともできます。