29.6. Autenticação

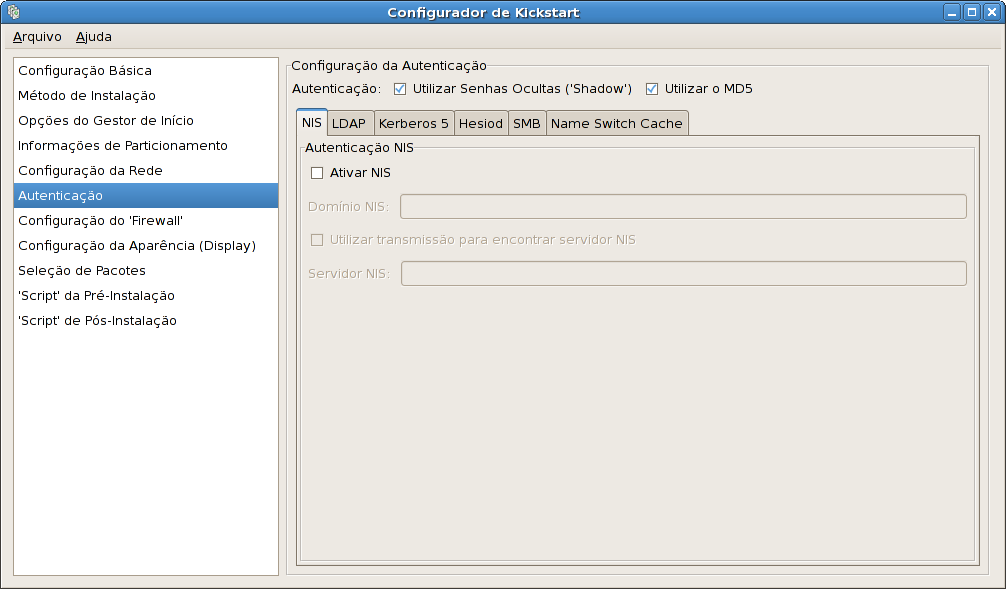

Figura 29.9. Autenticação

Na seção Autenticação, indique se senhas shadow e criptografia MD5 devem ser usadas para senhas de usuários. Estas opções são altamente recomendáveis e portanto estão pré-selecionadas.

As opções em Configuração da Autenticação permitem que você configure os seguintes métodos de autenticação:

- NIS

- LDAP

- Kerberos 5

- Hesiod

- SMB

- Name Switch Cache

Estes métodos não estão habilitados por padrão. Para habilitar um ou mais destes métodos, clique na aba adequada, clique na caixa de verificação ao lado de Habilitar, e forneça as informações adequadas para o método de autenticação. Consulte o Guia de Implementação do Red Hat Enterprise Linux para maiores informações sobre as opções.