2.9. ダッシュボードの Red Hat Single Sign-On を使用したユーザーの同期

管理者は、Red Hat Single Sign-on (SSO) と Lightweight Directory Access Protocol (LDAP) 統合を使用して、Red Hat Ceph Storage ダッシュボードのユーザーにアクセスできます。

前提条件

- Red Hat Ceph Storage クラスターが実行されている。

- Dashboard がインストールされている。

- ダッシュボードへの管理者レベルのアクセス権。

- ユーザーをダッシュボードに追加しておく。

- すべてのノードでの root レベルのアクセス。

- Red hat Single Sign-On を ZIP ファイルからインストールしておく。詳細は、Zip ファイルからの Red Hat Single Sign-On のインストール を参照してください。

手順

- Red Hat Ceph ストレージがインストールされているシステムに Red Hat Single Sign-On 7.4.0 サーバー をダウンロードします。

フォルダーを展開します。

unzip rhsso-7.4.0.zip

[root@cephuser]# unzip rhsso-7.4.0.zipCopy to Clipboard Copied! Toggle word wrap Toggle overflow standalone/configurationディレクトリーに移動し、standalone.xmlを開いて編集します。cd standalone/configuration vi standalone.xml

[root@cephuser]# cd standalone/configuration [root@cephuser configuration]# vi standalone.xmlCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

localhostの 3 つのインスタンスと127.0.0.1の 2 つのインスタンスは、Red Hat Single Sign-On がインストールされているマシンの IP アドレスに置き換えます。 オプション: Red Hat Enterprise Linux 8 の場合には、認証局 (CA) の問題が発生する可能性があります。CA からカスタム証明書をインポートして、正確な Java バージョンを使用するキーストアに移動します。

例

keytool -import -noprompt -trustcacerts -alias ca -file ../ca.cer -keystore /etc/java/java-1.8.0-openjdk/java-1.8.0-openjdk-1.8.0.272.b10-3.el8_3.x86_64/lib/security/cacert

[root@cephuser]# keytool -import -noprompt -trustcacerts -alias ca -file ../ca.cer -keystore /etc/java/java-1.8.0-openjdk/java-1.8.0-openjdk-1.8.0.272.b10-3.el8_3.x86_64/lib/security/cacertCopy to Clipboard Copied! Toggle word wrap Toggle overflow rh-sso-7.4フォルダーのbinディレクトリーからサーバーを起動するには、standaloneブートスクリプトを実行します。./standalone.sh

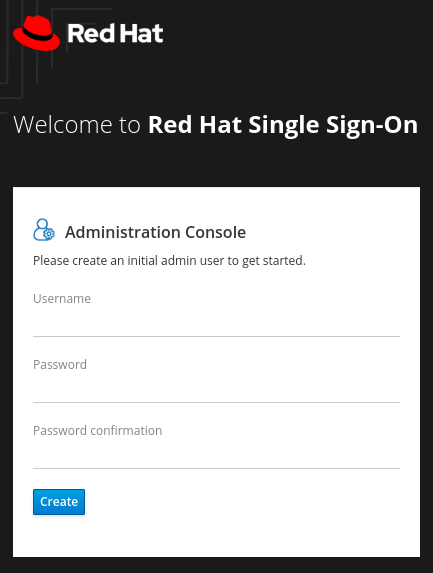

[root@cephuser bin]# ./standalone.shCopy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザー名とパスワードを指定して、https:_IP_ADDRESS_:8080/auth で管理アカウントを作成します。

注記

注記admin アカウントは、コンソールに初めてログインするときにのみ作成する必要があります。

作成された認証情報を使用して管理コンソールにログインします。

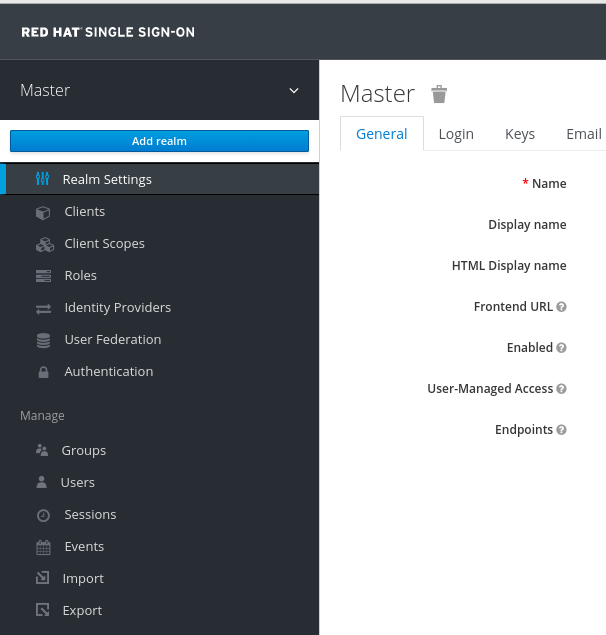

レルムを作成するには、Master ドロップダウンをクリックします。このレルムでは、管理者はユーザーおよびアプリケーションにアクセスできます。

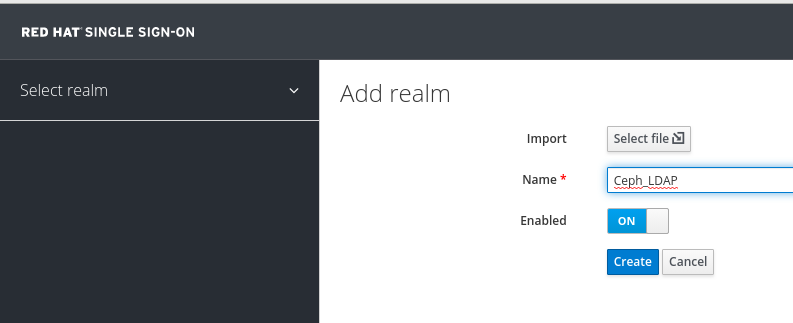

Add Realm ウィンドウで、レルムの名前を入力し、パラメーター Enabled を ON に設定し、Create をクリックします。

注記

注記レルム名は大文字と小文字が区別されます。

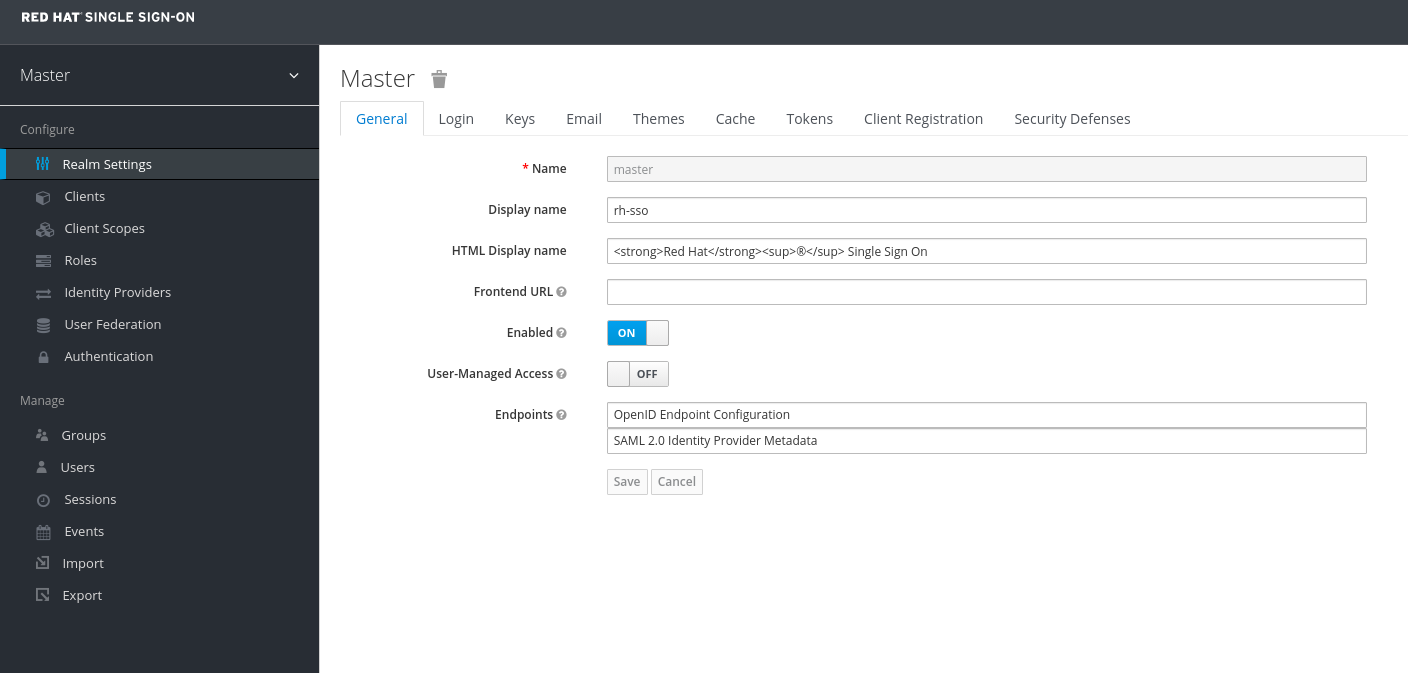

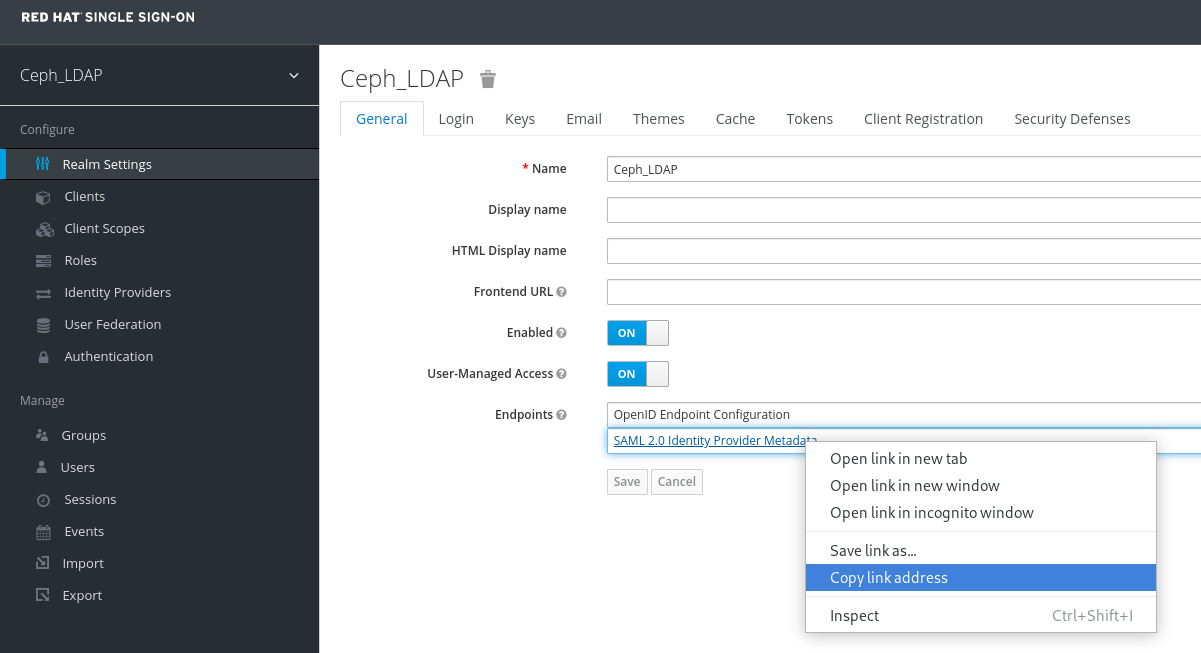

Realm Settings タブで、次のパラメーターを設定し、Save をクリックします。

- Enabled - ON

- User-Managed Access - ON

SAML 2.0 アイデンティティープロバイダーメタデータのリンクアドレスをコピーします。

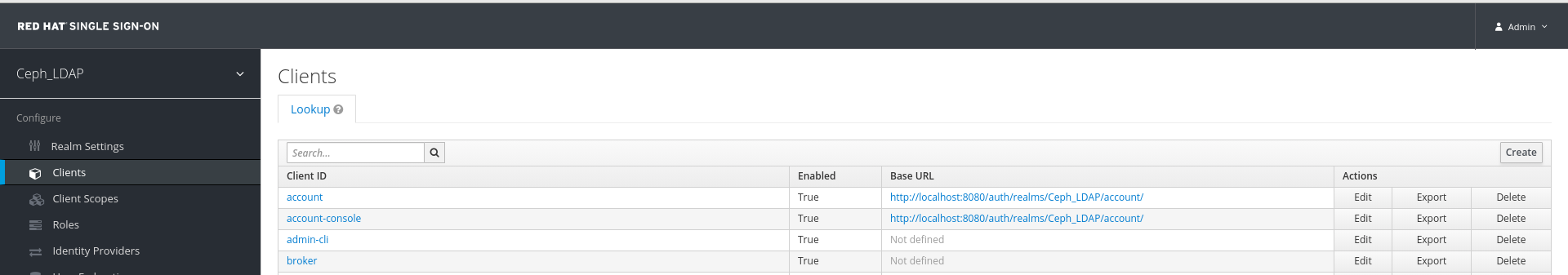

Clients タブで、Create をクリックします。

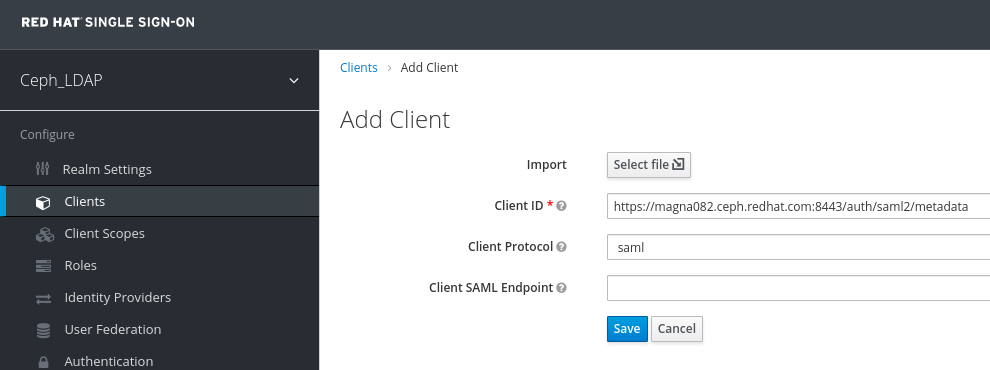

Add Client ウィンドウで、次のパラメーターを設定し、Save をクリックします。

クライアント ID - BASE_URL:8443/auth/saml2/metadata

例

https://magna082.ceph.redhat.com:8443/auth/saml2/metadata

クライアントプロトコル - saml

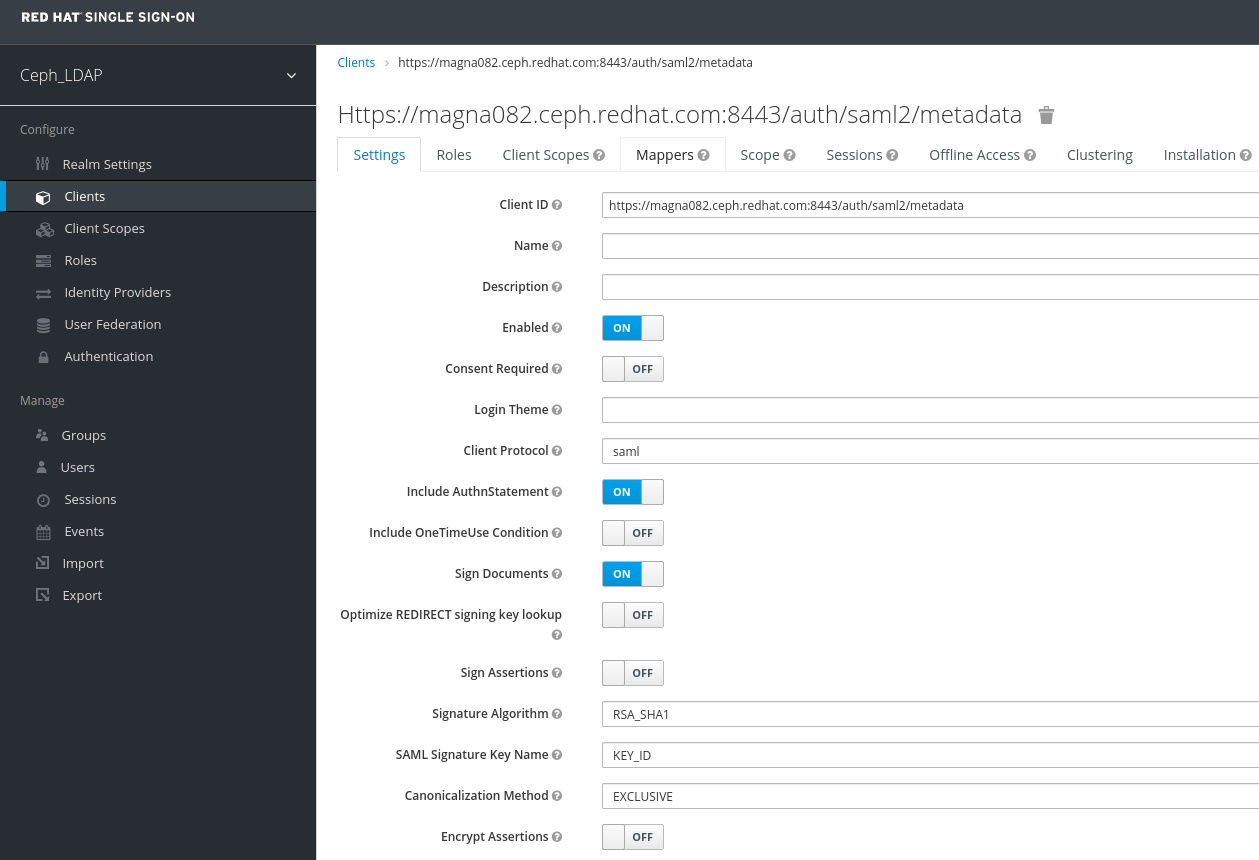

Clients ウィンドウの Settings タブで、次のパラメーターを設定し、Save をクリックします。

クライアント ID - BASE_URL:8443/auth/saml2/metadata

例

https://magna082.ceph.redhat.com:8443/auth/saml2/metadata

- Enabled - ON

- クライアントプロトコル - saml

- Include AuthnStatement - ON

- Sign Documents - ON

- Signature Algorithm - RSA_SHA1

- SAML Signature Key Name - KEY_ID

Valid Redirect URLs - BASE_URL:8443/*

例

https://magna082.ceph.redhat.com:8443/*

Base URL - BASE_URL:8443

例

https://magna082.ceph.redhat.com:8443/

Master SAML Processing URL - http://localhost:8080/auth/realms/REALM_NAME/protocol/saml/descriptor

例

http://localhost:8080/auth/realms/Ceph_LDAP/protocol/saml/descriptor

注記Realm Settings タブから SAML 2.0 アイデンティティープロバイダーメタデータのリンクを貼り付けます。

Fine Grain SAML Endpoint Configuration で、パラメーターを設定します。

assertion Consumer Service POST Binding URL - BASE_URL:8443/#/dashboard

例

https://magna082.ceph.redhat.com:8443/#/dashboard

Assertion Consumer Service Redirect Binding URL - BASE_URL:8443/#/dashboard

例

https://magna082.ceph.redhat.com:8443/#/dashboard

Logout Service Redirect Binding URL - BASE_URL:8443/

例

https://magna082.ceph.redhat.com:8443/

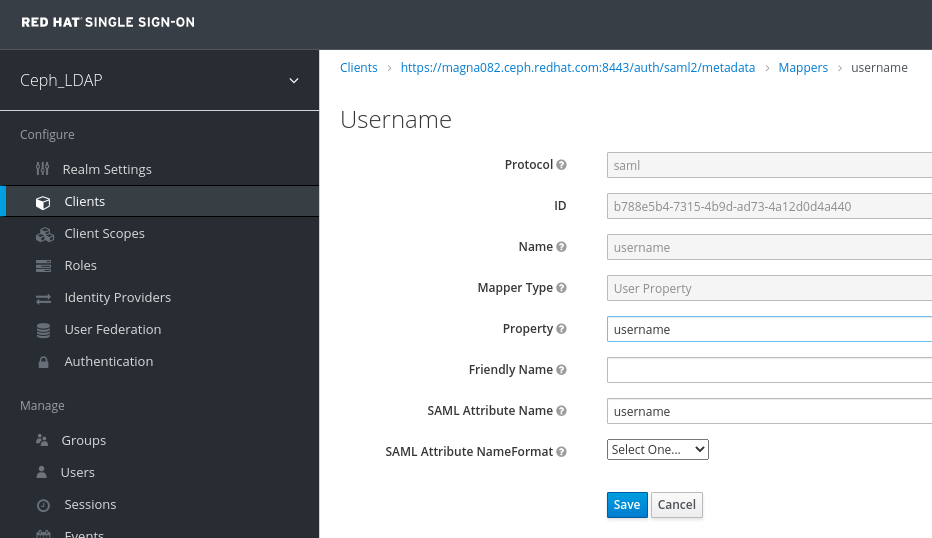

Clients ウィンドウの Mappers タブで、次のパラメーターを設定し、Save をクリックします。

- protocol - saml

- name: username

- Mapper Property - User Property

- property - username

SAML Attribute name - username

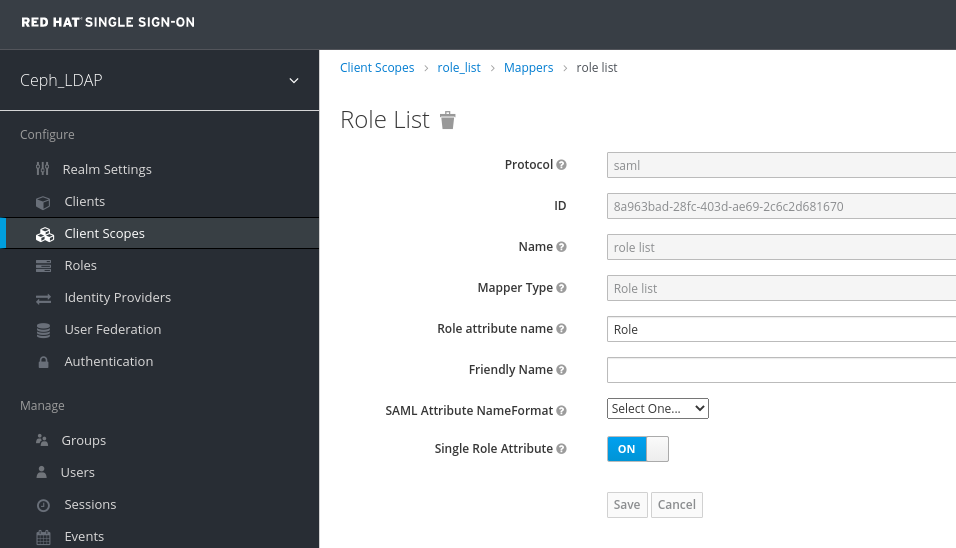

Clients Scope タブで、role_list を選択します。

Mappers タブで、role list を選択し、Single Role Attribute をオンに設定します。

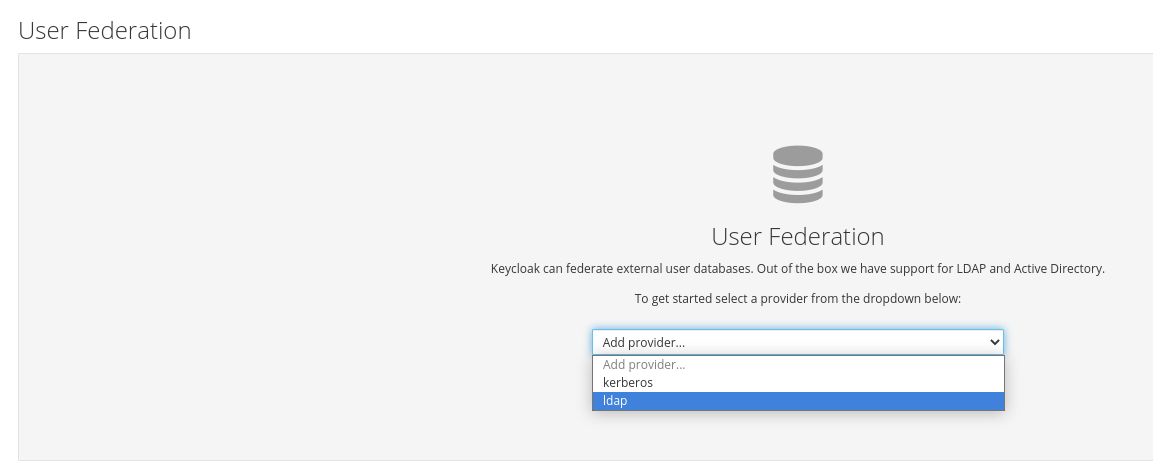

User_Federation タブを選択します。

User Federation ウィンドウで、ドロップダウンメニューから LDAP を選択します。

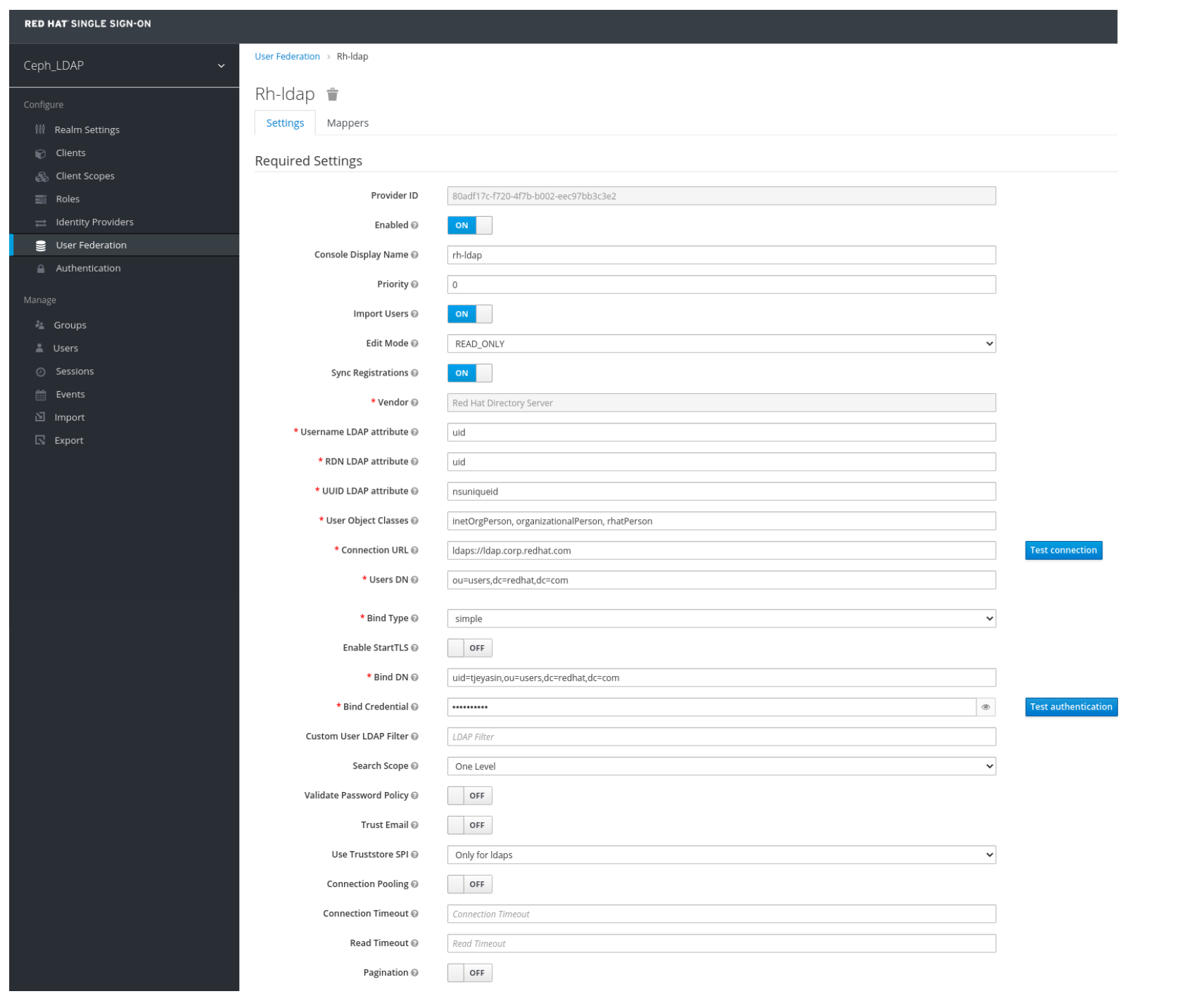

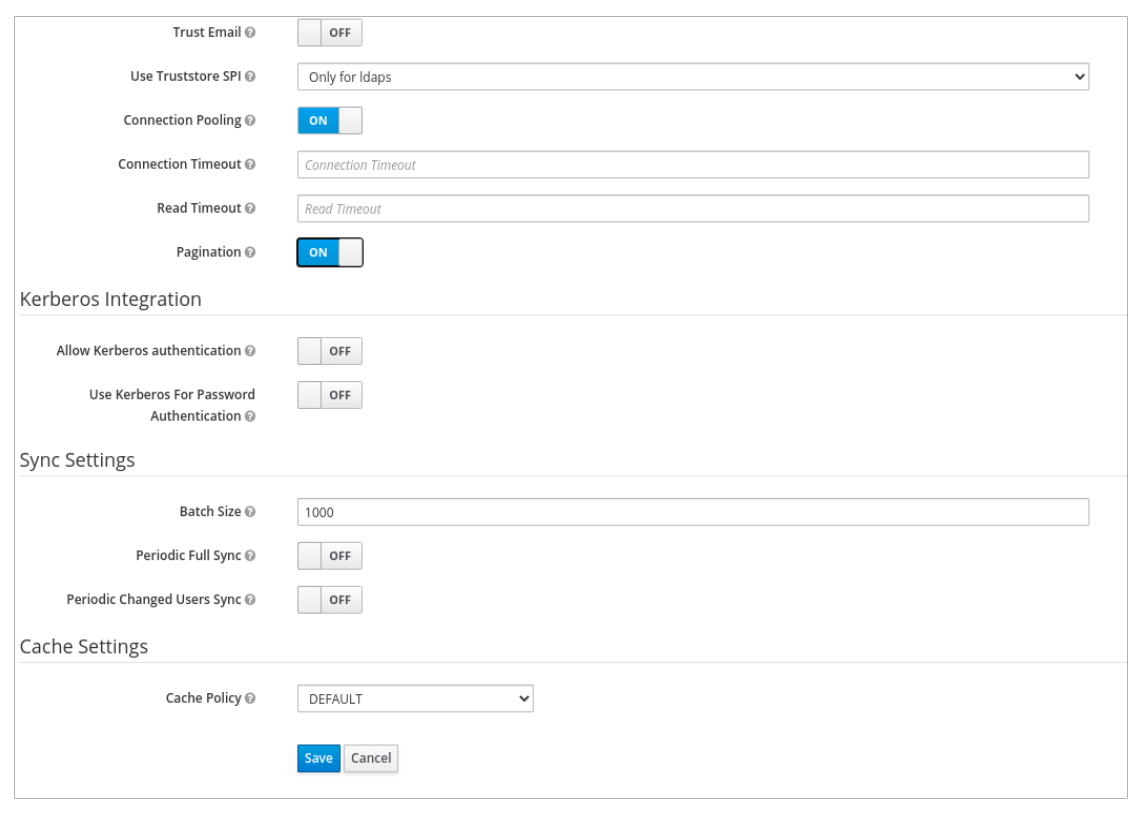

User_Federation ウィンドウの Settings タブで、次のパラメーターを設定し、Save をクリックします。

- Console Display Name - rh-ldap

- Import Users - ON

- Edit_Mode - READ_ONLY

- Username LDAP attribute - username

- RDN LDAP attribute - username

- UUID LDAP attribute - nsuniqueid

- User Object Classes - inetOrgPerson, organizationalPerson, rhatPerson

Connection URL - ldap:://myldap.example.com

例

ldap://ldap.corp.redhat.com

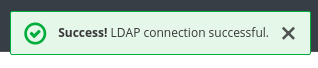

Test Connection をクリックします。

LDAP 接続が成功したという通知が表示されます。

Users DN - ou=users, dc=example, dc=com

例

ou=users,dc=redhat,dc=com

Bind Type - simple

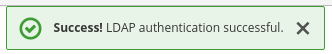

Test authentication をクリックします。

LDAP 認証が成功したという通知が表示されます。

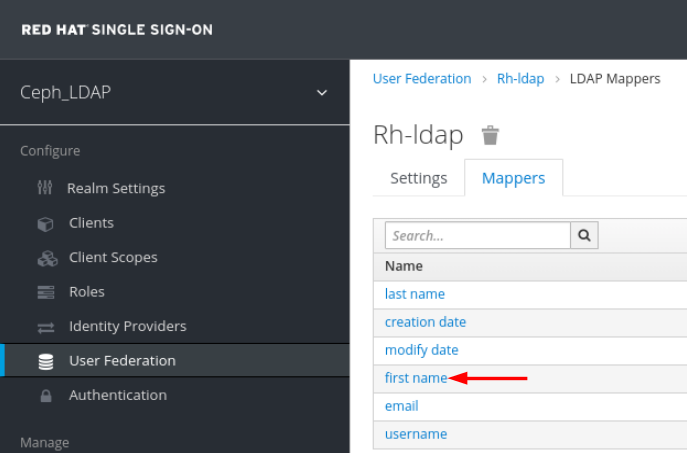

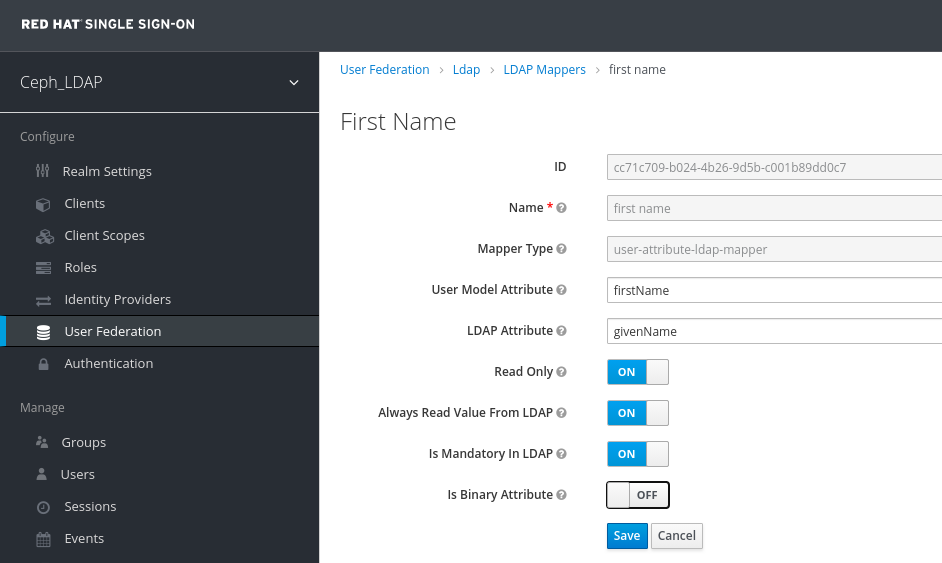

Mappers タブで、first name の行を選択して、以下のパラメーターを編集し、Save をクリックします。

LDAP 属性 - GivenName

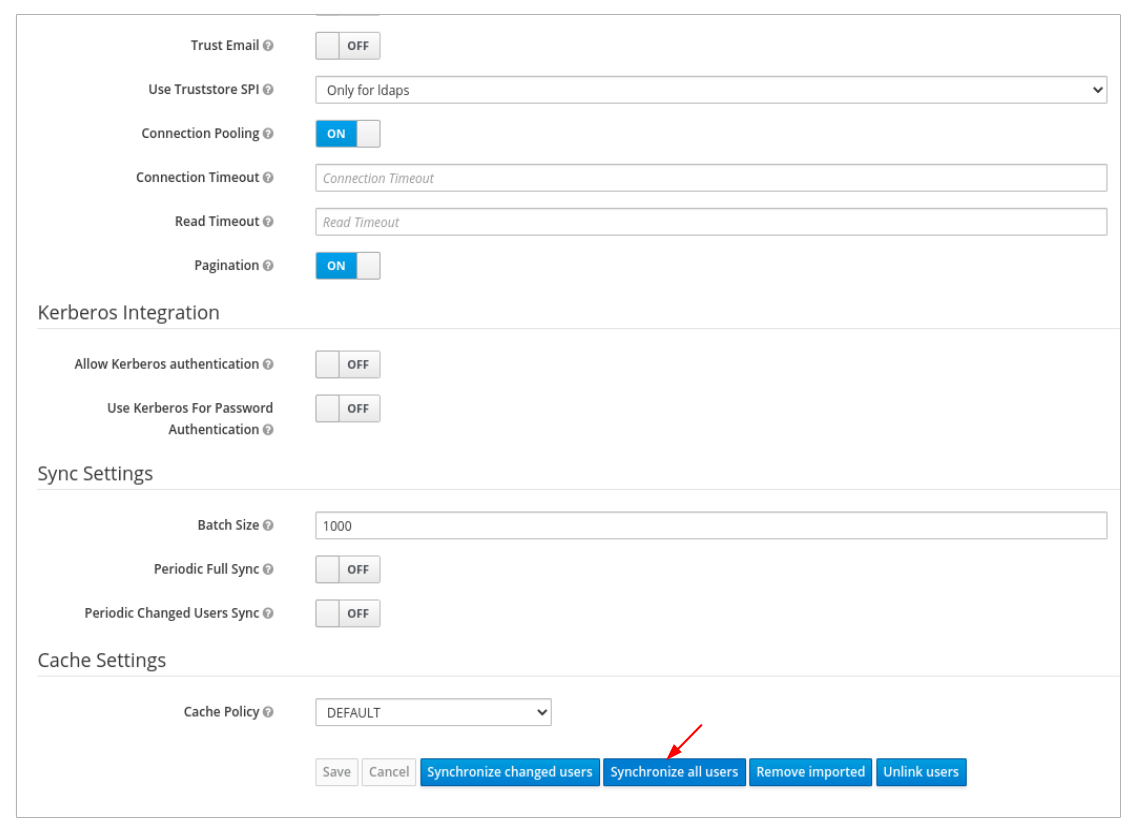

User_Federation タブの Settings タブで、Synchronize all users をクリックします。

ユーザーの同期が正常に更新されたという通知が表示されます。

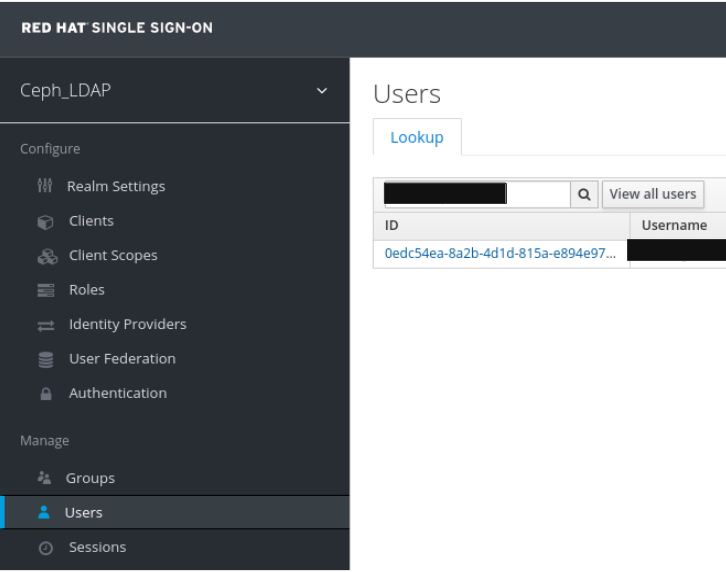

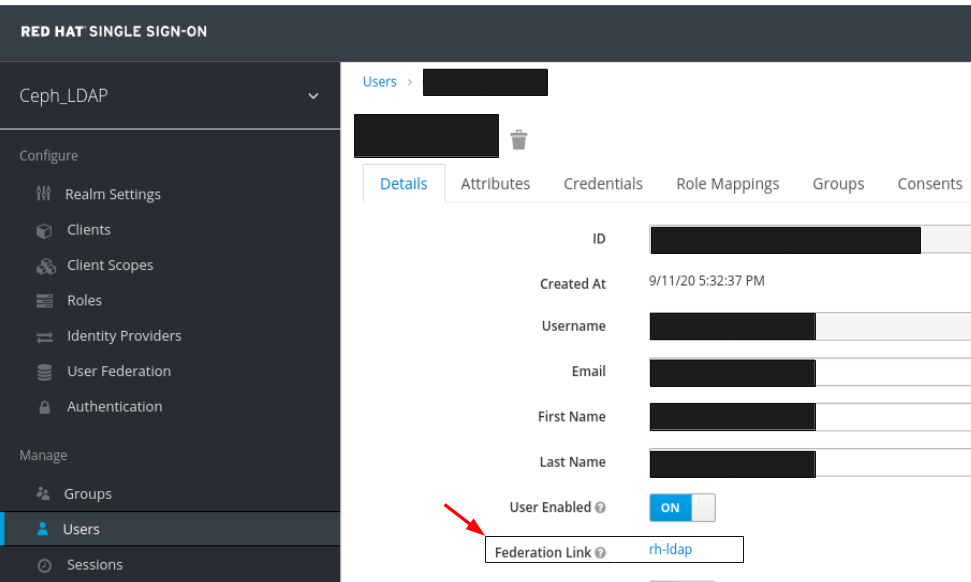

Users タブで、ダッシュボードに追加されたユーザーを検索し、検索アイコンをクリックします。

ユーザーを表示するには、その行をクリックします。フェデレーションリンクは、User Federation で指定した名前で表示されます。

重要

重要ユーザーは手動で追加しないでください。手動で追加した場合は、Delete をクリックしてユーザーを削除します。

レルムとダッシュボードに追加されたユーザーは、メールアドレスとパスワードを使用して Ceph Dashboard にアクセスできます。

例

https://magna082.ceph.redhat.com:8443

関連情報

- ダッシュボードにユーザーを追加する方法については、Red Hat Ceph Storage ダッシュボードガイド の ダッシュボードでのユーザーの作成 セクションを参照してください。

- ダッシュボードでユーザーのロールを追加する方法は、Red Hat Ceph Storage ダッシュボードガイドの ダッシュボードでのロールの作成 セクションを参照してください。