7.8. firewalld でネットワークトラフィックの制御

firewalld パッケージは、事前定義された多数のサービスファイルをインストールし、それらをさらに追加したり、カスタマイズしたりできます。さらに、これらのサービス定義を使用して、サービスが使用するプロトコルとポート番号を知らなくても、サービスのポートを開いたり閉じたりできます。

7.8.1. CLI を使用した事前定義サービスによるトラフィックの制御

トラフィックを制御する最も簡単な方法は、事前定義したサービスを firewalld に追加する方法です。これにより、必要なすべてのポートが開き、service definition file に従ってその他の設定が変更されます。

前提条件

-

firewalldサービスが実行中である。

手順

firewalldのサービスがまだ許可されていないことを確認します。firewall-cmd --list-services ssh dhcpv6-client

# firewall-cmd --list-services ssh dhcpv6-clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトゾーンで有効になっているサービスをリスト表示します。

firewalldのすべての事前定義サービスをリスト表示します。firewall-cmd --get-services RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc ceph ceph-mon cfengine condor-collector ctdb dhcp dhcpv6 dhcpv6-client dns docker-registry ...

# firewall-cmd --get-services RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc ceph ceph-mon cfengine condor-collector ctdb dhcp dhcpv6 dhcpv6-client dns docker-registry ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトゾーンで利用可能なサービスのリストを表示します。

firewalldが許可するサービスのリストにサービスを追加します。firewall-cmd --add-service=<service_name>

# firewall-cmd --add-service=<service_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、指定したサービスをデフォルトゾーンに追加します。

新しい設定を永続化します。

firewall-cmd --runtime-to-permanent

# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、これらのランタイムの変更をファイアウォールの永続的な設定に適用します。デフォルトでは、これらの変更はデフォルトゾーンの設定に適用されます。

検証

すべての永続的なファイアウォールのルールをリスト表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトのファイアウォールゾーン (

public) の永続的なファイアウォールのルールを含む完全な設定を表示します。firewalldサービスの永続的な設定の有効性を確認します。firewall-cmd --check-config success

# firewall-cmd --check-config successCopy to Clipboard Copied! Toggle word wrap Toggle overflow 永続的な設定が無効な場合、コマンドは詳細を含むエラーを返します。

firewall-cmd --check-config Error: INVALID_PROTOCOL: 'public.xml': 'tcpx' not from {'tcp'|'udp'|'sctp'|'dccp'}# firewall-cmd --check-config Error: INVALID_PROTOCOL: 'public.xml': 'tcpx' not from {'tcp'|'udp'|'sctp'|'dccp'}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 永続的な設定ファイルを手動で検査して設定を確認することもできます。メインの設定ファイルは

/etc/firewalld/firewalld.confです。ゾーン固有の設定ファイルは/etc/firewalld/zones/ディレクトリーにあり、ポリシーは/etc/firewalld/policies/ディレクトリーにあります。

7.8.2. Web コンソールを使用したファイアウォールのサービスの有効化

デフォルトでは、サービスはデフォルトのファイアウォールゾーンに追加されます。他のネットワークインターフェイスで別のファイアウォールゾーンも使用する場合は、最初にゾーンを選択してから、そのサービスをポートとともに追加する必要があります。

RHEL 8 Web コンソールには、事前定義の firewalld サービスが表示され、それらをアクティブなファイアウォールゾーンに追加することができます。

RHEL 8 Web コンソールは、firewalld サービスを設定します。

また、Web コンソールは、Web コンソールに追加されていない一般的な firewalld ルールを許可しません。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

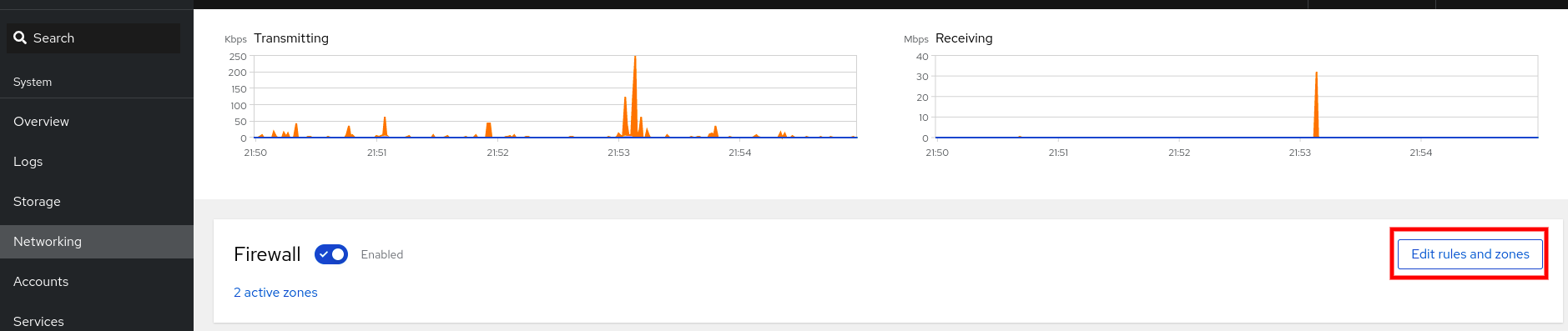

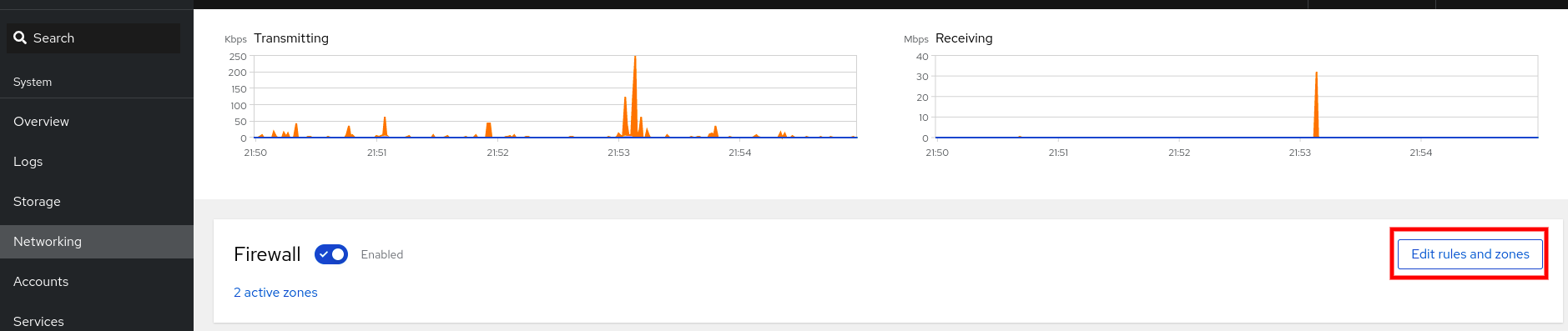

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

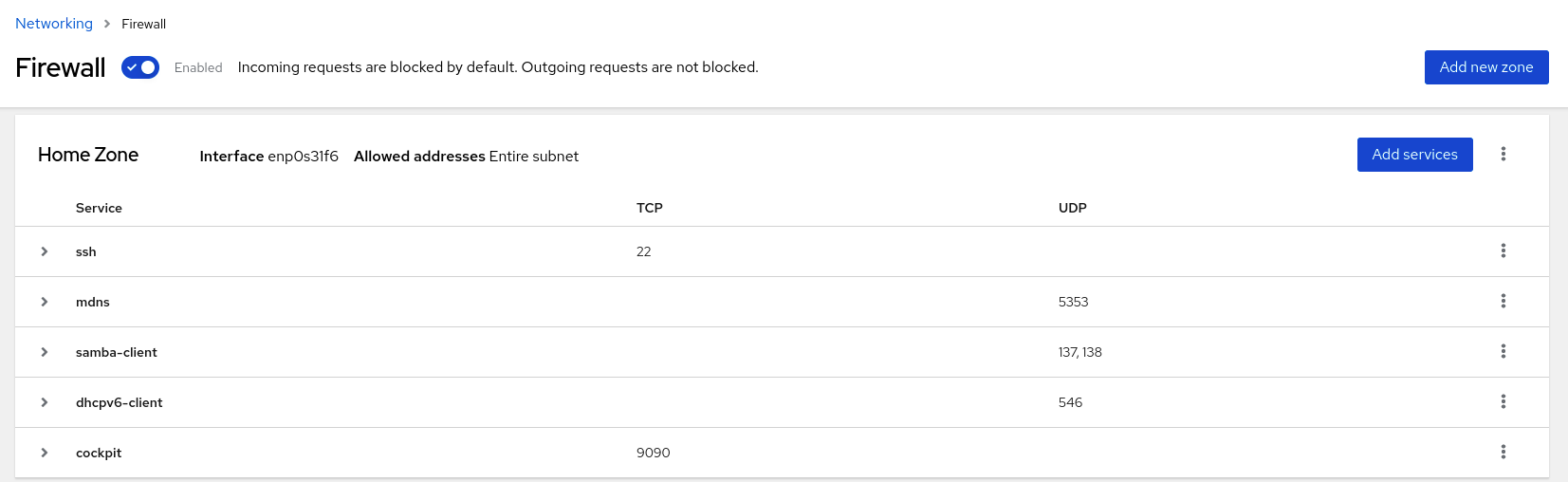

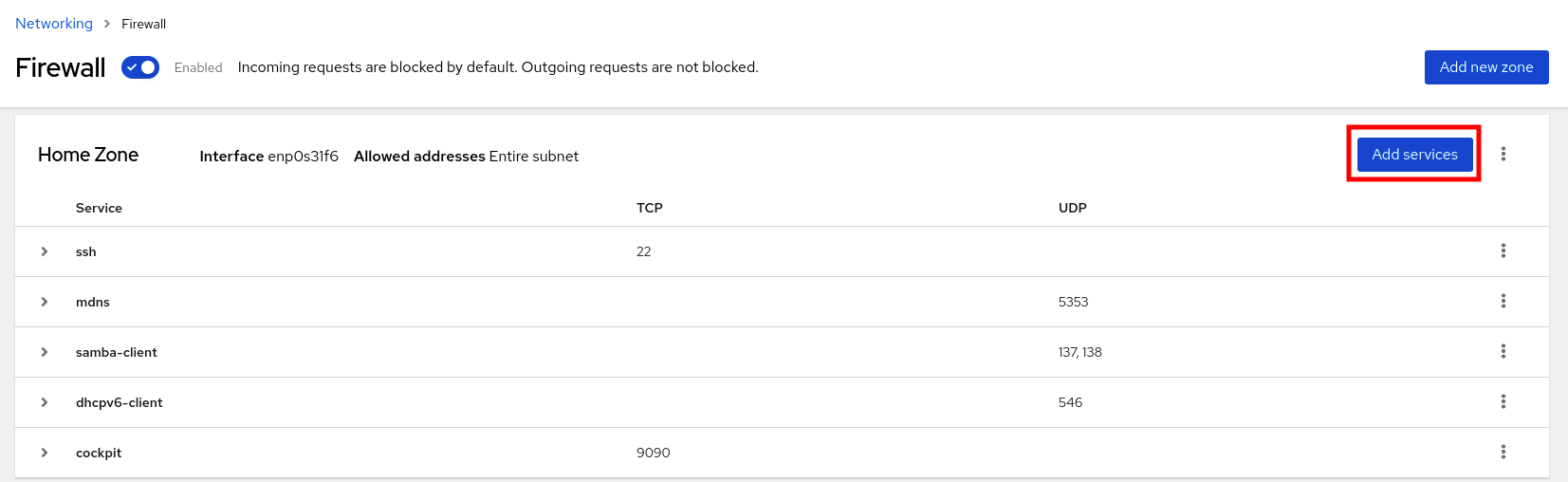

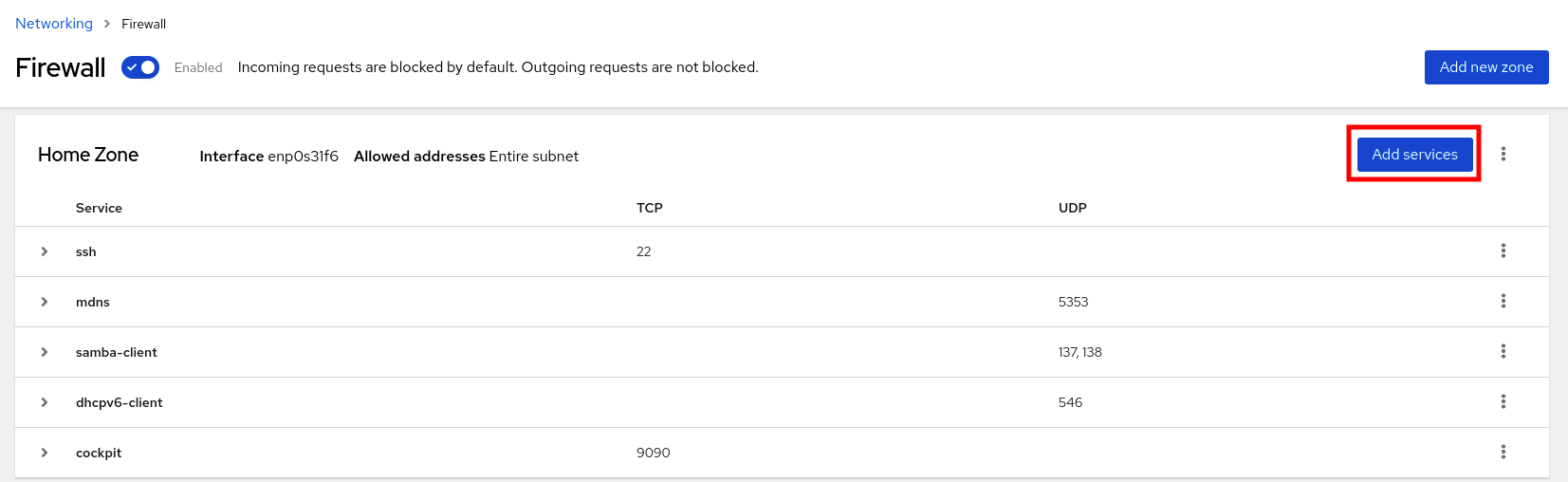

Firewall セクションで、サービスを追加するゾーンを選択し、Add Services をクリックします。

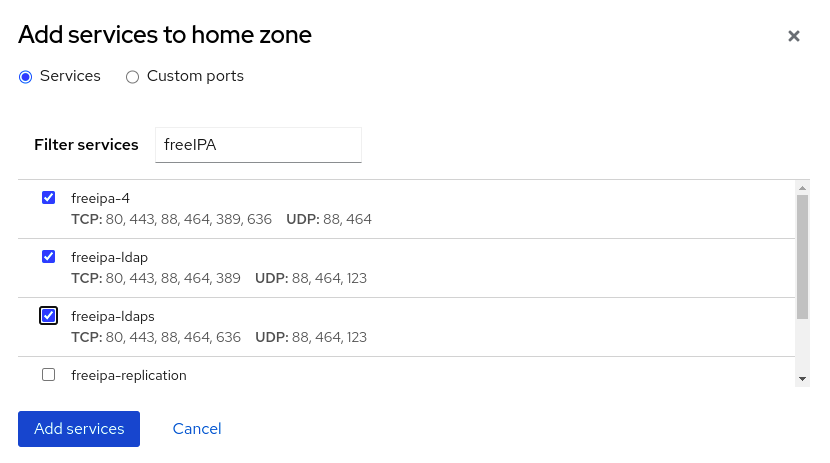

- サービスの追加 ダイアログボックスで、ファイアウォールで有効にするサービスを見つけます。

シナリオに応じてサービスを有効にします。

- Add Services をクリックします。

この時点で、RHEL 8 Web コンソールは、ゾーンの Services リストにサービスを表示します。

7.8.3. Web コンソールを使用したカスタムポートの設定

RHEL Web コンソールを使用して、サービスのカスタムポートを追加および設定できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

-

firewalldサービスが実行中である。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、Web コンソールに管理者権限でログインしてください。

ファイアウォール セクションで、カスタムポートを設定するゾーンを選択し、サービスの追加 をクリックします。

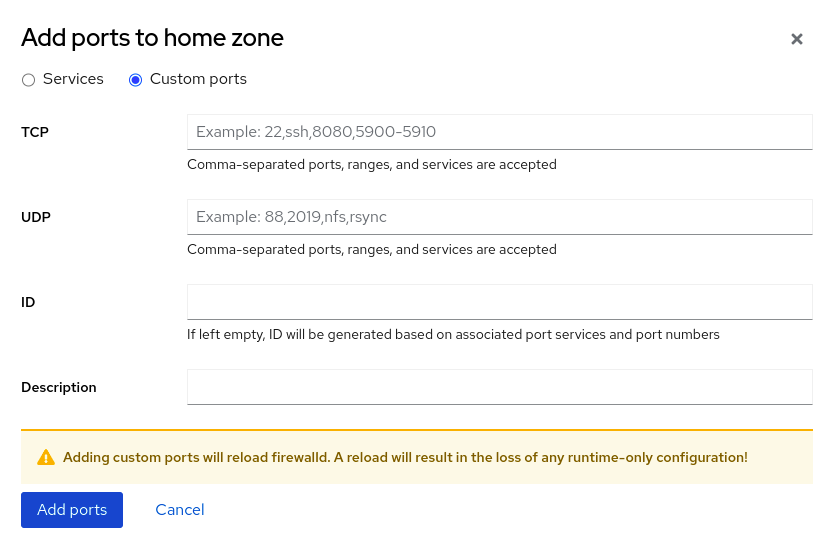

- サービスの追加 ダイアログボックスで、 ラジオボタンをクリックします。

TCP フィールドおよび UDP フィールドに、例に従ってポートを追加します。以下の形式でポートを追加できます。

- ポート番号 (22 など)

- ポート番号の範囲 (5900-5910 など)

- エイリアス (nfs、rsync など)

注記各フィールドには、複数の値を追加できます。値はコンマで区切り、スペースは使用しないでください (例:8080,8081,http)。

TCP filed、UDP filed、またはその両方にポート番号を追加した後、Name フィールドでサービス名を確認します。

名前 フィールドには、このポートを予約しているサービスの名前が表示されます。このポートが無料で、サーバーがこのポートで通信する必要がない場合は、名前を書き換えることができます。

- 名前 フィールドに、定義されたポートを含むサービスの名前を追加します。

ボタンをクリックします。

設定を確認するには、ファイアウォール ページに移動し、ゾーンの サービス リストでサービスを見つけます。