5.4. etcd 모니터링 구성

etcd 서비스가 올바르게 실행되지 않으면 전체 OpenShift Container Platform 클러스터가 성공적으로 작동하지 않을 수 있습니다. 따라서 etcd 모니터링을 구성하는 것이 좋습니다.

다음 단계에 따라 etcd 모니터링을 구성하십시오.

절차

모니터링 스택이 실행 중인지 확인합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 클러스터 모니터링 스택의 구성 파일을 엽니다.

oc -n openshift-monitoring edit configmap cluster-monitoring-config

$ oc -n openshift-monitoring edit configmap cluster-monitoring-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow config.yaml: |+에서etcd섹션을 추가합니다.마스터 노드의 정적 Pod에서

etcd를 실행하는 경우 선택기를 사용하여etcd노드를 지정할 수 있습니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 별도의 호스트에서

etcd를 실행하는 경우 IP 주소를 사용하여 노드를 지정해야 합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow etcd노드의 IP 주소가 변경되면 이 목록을 업데이트해야 합니다.

etcd서비스 모니터가 실행 중인지 확인합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

etcd서비스 모니터입니다.

etcd서비스 모니터를 시작하는 데 최대 1분이 걸릴 수 있습니다.이제 웹 인터페이스로 이동하여

etcd모니터링 상태에 대한 자세한 정보를 확인할 수 있습니다.URL을 가져오려면 다음을 실행합니다.

oc -n openshift-monitoring get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION WILDCARD ... prometheus-k8s prometheus-k8s-openshift-monitoring.apps.msvistun.origin-gce.dev.openshift.com prometheus-k8s web reencrypt None

$ oc -n openshift-monitoring get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION WILDCARD ... prometheus-k8s prometheus-k8s-openshift-monitoring.apps.msvistun.origin-gce.dev.openshift.com prometheus-k8s web reencrypt NoneCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

https를 사용하여prometheus-k8s에 대해 나열된 URL로 이동합니다. 로그인합니다.

사용자가

cluster-monitoring-view역할에 속하는지 확인합니다. 이 역할은 클러스터 모니터링 UI를 볼 수 있는 액세스를 제공합니다.예를 들어 사용자

developer를 cluster-monitoring-view역할에 추가하려면 다음을 실행합니다.oc adm policy add-cluster-role-to-user cluster-monitoring-view developer

$ oc adm policy add-cluster-role-to-user cluster-monitoring-view developerCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

웹 인터페이스에서

cluster-monitoring-view역할에 속하는 사용자로 로그인합니다. Status(상태 )를 클릭한 다음 Targets(대상) 를 클릭합니다.

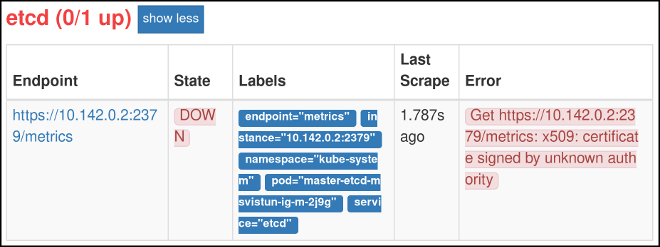

etcd 항목이 표시되면 etcd가 모니터링됩니다.

etcd가 모니터링되는 동안 Prometheus는 아직etcd에 대해 인증할 수 없으므로 메트릭을 수집할 수 없습니다.etcd에 대해 Prometheus 인증을 구성하려면 다음을 수행합니다.마스터 노드의

/etc/etcd/ca/ca.crt및/etc/etcd/ca/ca.key자격 증명 파일을 로컬 시스템으로 복사합니다.ssh -i gcp-dev/ssh-privatekey cloud-user@35.237.54.213

$ ssh -i gcp-dev/ssh-privatekey cloud-user@35.237.54.213Copy to Clipboard Copied! Toggle word wrap Toggle overflow 다음 내용을 사용하여

openssl.cnf파일을 생성합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow etcd.key개인 키 파일을 생성합니다.openssl genrsa -out etcd.key 2048

$ openssl genrsa -out etcd.key 2048Copy to Clipboard Copied! Toggle word wrap Toggle overflow etcd.csr인증서 서명 요청 파일을 생성합니다.openssl req -new -key etcd.key -out etcd.csr -subj "/CN=etcd" -config openssl.cnf

$ openssl req -new -key etcd.key -out etcd.csr -subj "/CN=etcd" -config openssl.cnfCopy to Clipboard Copied! Toggle word wrap Toggle overflow etcd.crt인증서 파일을 생성합니다.openssl x509 -req -in etcd.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out etcd.crt -days 365 -extensions v3_req -extfile openssl.cnf

$ openssl x509 -req -in etcd.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out etcd.crt -days 365 -extensions v3_req -extfile openssl.cnfCopy to Clipboard Copied! Toggle word wrap Toggle overflow 인증 정보를 OpenShift Container Platform에서 사용하는 형식으로 설정합니다.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 이렇게 하면 etcd-cert-secret.yaml 파일이 생성됩니다.

인증 정보 파일을 클러스터에 적용합니다.

oc apply -f etcd-cert-secret.yaml

$ oc apply -f etcd-cert-secret.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

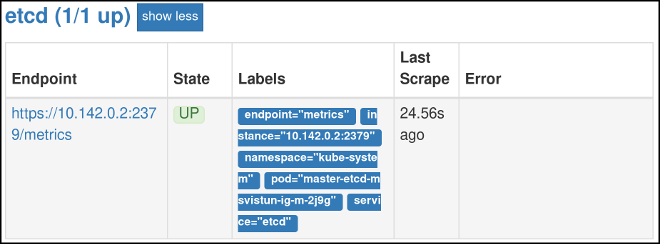

인증을 구성했으므로 웹 인터페이스의 Targets(대상) 페이지를 다시 방문하십시오.

etcd가 올바르게 모니터링되고 있는지 확인합니다. 변경 사항을 적용하는 데 몇 분이 걸릴 수 있습니다.

OpenShift Container Platform을 업데이트할 때

etcd모니터링을 자동으로 업데이트하려면 Ansible 인벤토리 파일에서 이 변수를true로 설정합니다.openshift_cluster_monitoring_operator_etcd_enabled=true

openshift_cluster_monitoring_operator_etcd_enabled=trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 별도의 호스트에서

etcd를 실행하는 경우 다음 Ansible 변수를 사용하여 IP 주소로 노드를 지정합니다.openshift_cluster_monitoring_operator_etcd_hosts=[<address1>, <address2>, ...]

openshift_cluster_monitoring_operator_etcd_hosts=[<address1>, <address2>, ...]Copy to Clipboard Copied! Toggle word wrap Toggle overflow etcd노드의 IP 주소가 변경되면 이 목록을 업데이트해야 합니다.