25.3. 使用 Ingress Controller 配置集群入口流量

OpenShift Container Platform 提供了从集群外部与集群中运行的服务进行通信的方法。此方法使用了 Ingress Controller。

25.3.1. 使用 Ingress Controller 和路由

Ingress Operator 管理 Ingress Controller 和通配符 DNS。

使用 Ingress Controller 是允许从外部访问 OpenShift Container Platform 集群的最常用方法。

Ingress Controller 配置为接受外部请求并根据配置的路由进行代理。这仅限于 HTTP、使用 SNI 的 HTTPS 以及使用 SNI 的 TLS,对于通过使用 SNI 的 TLS 工作的 Web 应用程序和服务而言已经足够。

与管理员合作将 Ingress Controller 配置为接受外部请求并根据配置的路由进行代理。

管理员可以创建通配符 DNS 条目,再设置 Ingress Controller。然后,您可以处理边缘 Ingress Controller,无需与管理员联系。

默认情况下,集群中的每个 Ingress Controller 都可以接受集群中任何项目中创建的所有路由。

Ingress Controller:

- 默认有两个副本;即,它应该在两个 worker 节点上运行。

- 可以纵向扩张,以在更多节点上具有更多副本。

这部分中的流程需要由集群管理员执行先决条件。

25.3.2. 先决条件

在开始以下流程前,管理员必须:

- 设置集群联网环境的外部端口,使请求能够到达集群。

确定至少有一个用户具有集群管理员角色。要将此角色添加到用户,请运行以下命令:

oc adm policy add-cluster-role-to-user cluster-admin username

$ oc adm policy add-cluster-role-to-user cluster-admin usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 有一个 OpenShift Container Platform 集群,其至少有一个 master 和至少一个节点,并且集群外有一个对集群具有网络访问权限的系统。此流程假设外部系统与集群位于同一个子网。不同子网上外部系统所需要的额外联网不在本主题的讨论范围内。

25.3.3. 创建项目和服务

如果您要公开的项目和服务尚不存在,请首先创建项目,再创建服务。

如果项目和服务都已存在,跳到公开服务以创建路由这一步。

先决条件

-

按照

ocCLI 并以一个集群管理员身份登陆。

流程

运行

oc new-project命令为您的服务创建一个新项目:oc new-project myproject

$ oc new-project myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

oc new-app命令来创建服务:oc new-app nodejs:12~https://github.com/sclorg/nodejs-ex.git

$ oc new-app nodejs:12~https://github.com/sclorg/nodejs-ex.gitCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要验证该服务是否已创建,请运行以下命令:

oc get svc -n myproject

$ oc get svc -n myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE nodejs-ex ClusterIP 172.30.197.157 <none> 8080/TCP 70s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE nodejs-ex ClusterIP 172.30.197.157 <none> 8080/TCP 70sCopy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,新服务没有外部 IP 地址。

25.3.4. 通过创建路由公开服务

您可以使用 oc expose 命令,将服务公开为路由。

流程

公开服务:

- 登录 OpenShift Container Platform。

登录您想公开的服务所在的项目:

oc project myproject

$ oc project myprojectCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行

oc expose service命令以公开路由:oc expose service nodejs-ex

$ oc expose service nodejs-exCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

route.route.openshift.io/nodejs-ex exposed

route.route.openshift.io/nodejs-ex exposedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要验证该服务是否已公开,您可以使用 cURL 等工具来确保该服务可从集群外部访问。

使用

oc get route命令查找路由的主机名:oc get route

$ oc get routeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME HOST/PORT PATH SERVICES PORT TERMINATION WILDCARD nodejs-ex nodejs-ex-myproject.example.com nodejs-ex 8080-tcp None

NAME HOST/PORT PATH SERVICES PORT TERMINATION WILDCARD nodejs-ex nodejs-ex-myproject.example.com nodejs-ex 8080-tcp NoneCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 cURL 检查主机是否响应 GET 请求:

curl --head nodejs-ex-myproject.example.com

$ curl --head nodejs-ex-myproject.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

HTTP/1.1 200 OK ...

HTTP/1.1 200 OK ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

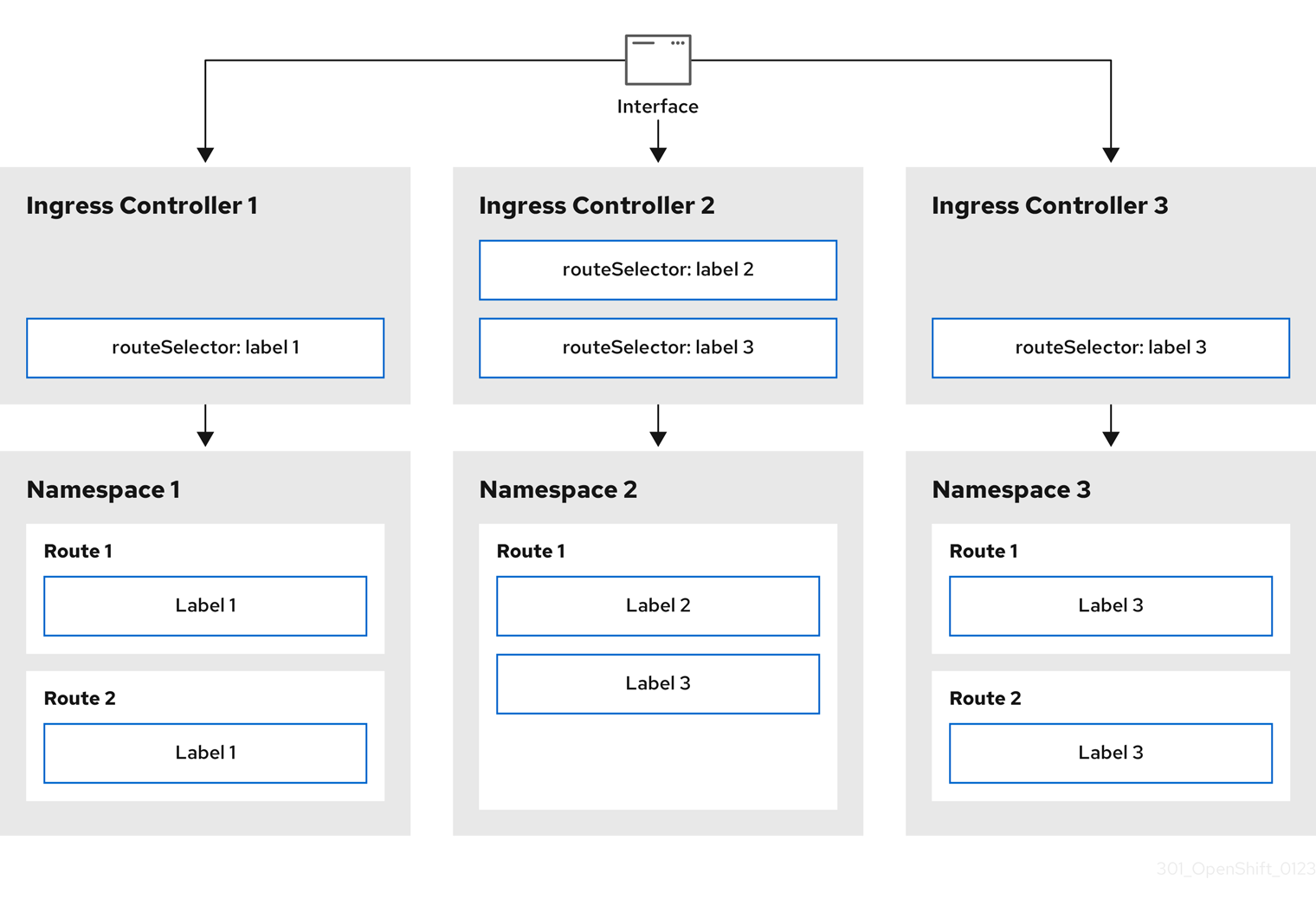

25.3.5. 通过路由标签(label)配置 Ingress Controller 分片

使用路由标签进行 Ingress Controller 分片,意味着 Ingress Controller 提供由路由选择器选择的任意命名空间中的所有路由。

图 25.1. 使用路由标签进行 Ingress 分片

在一组 Ingress Controller 之间平衡传入的流量负载时,以及在将流量隔离到特定 Ingress Controller 时,Ingress Controller 分片会很有用处。例如,A 公司的流量使用一个 Ingress Controller,B 公司的流量则使用另外一个 Ingress Controller。

流程

编辑

router-internal.yaml文件:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定 Ingress Controller 使用的域。此域必须与默认 Ingress Controller 域不同。

应用 Ingress Controller

router-internal.yaml文件:oc apply -f router-internal.yaml

# oc apply -f router-internal.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ingress Controller 选择具有

type: sharded标签的任意命名空间中的路由。使用

router-internal.yaml中配置的域创建新路由:oc expose svc <service-name> --hostname <route-name>.apps-sharded.basedomain.example.net

$ oc expose svc <service-name> --hostname <route-name>.apps-sharded.basedomain.example.netCopy to Clipboard Copied! Toggle word wrap Toggle overflow

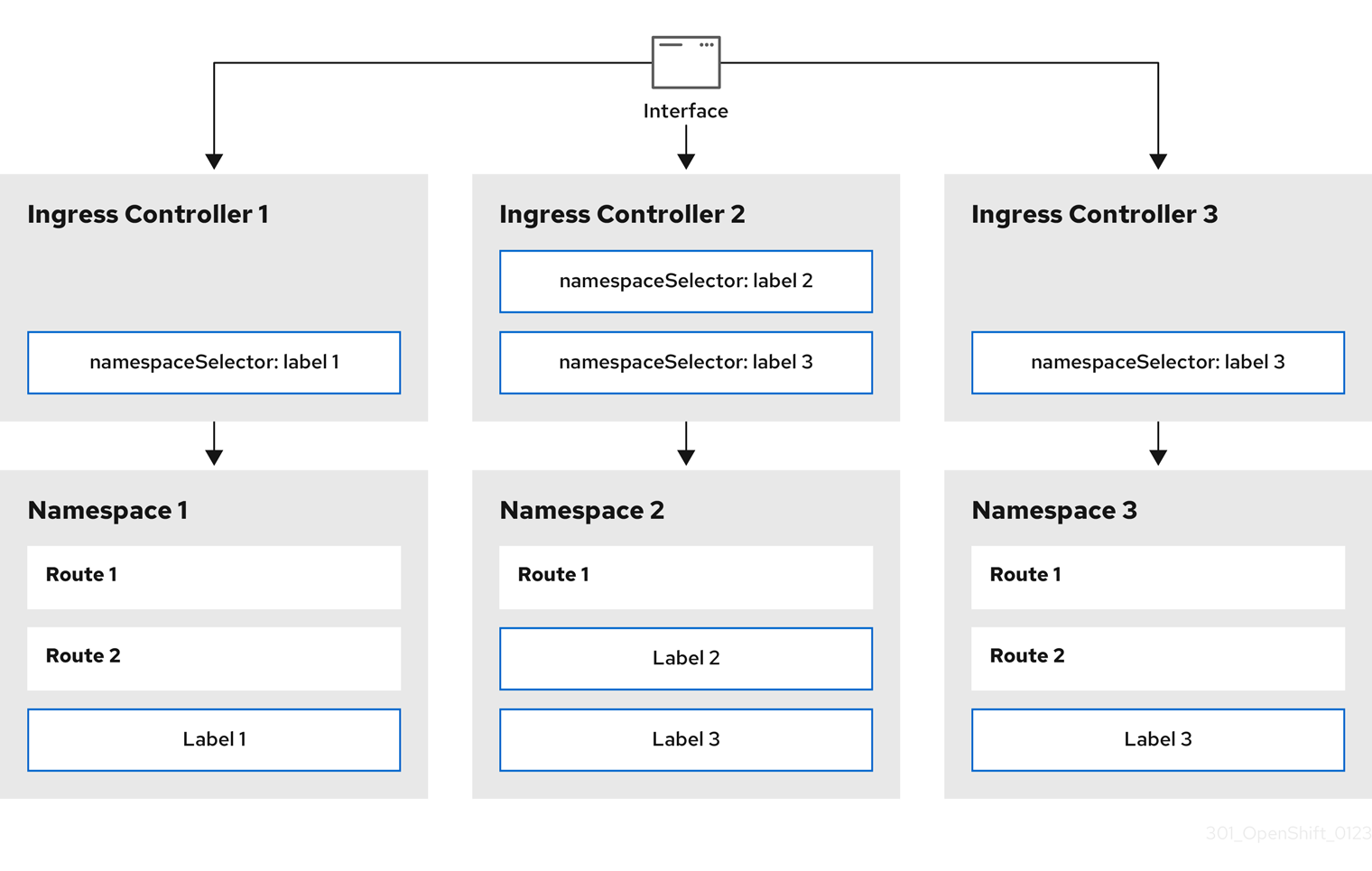

25.3.6. 使用命名空间标签配置 Ingress Controller 分片

使用命名空间标签进行 Ingress Controller 分片,意味着 Ingress Controller 提供由命名空间选择器选择的任意命名空间中的所有路由。

图 25.2. 使用命名空间标签进行 Ingress 分片

在一组 Ingress Controller 之间平衡传入的流量负载时,以及在将流量隔离到特定 Ingress Controller 时,Ingress Controller 分片会很有用处。例如,A 公司的流量使用一个 Ingress Controller,B 公司的流量则使用另外一个 Ingress Controller。

流程

编辑

router-internal.yaml文件:cat router-internal.yaml

# cat router-internal.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定 Ingress Controller 使用的域。此域必须与默认 Ingress Controller 域不同。

应用 Ingress Controller

router-internal.yaml文件:oc apply -f router-internal.yaml

# oc apply -f router-internal.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ingress Controller 选择由命名空间选择器选择的具有

type: sharded标签的任意命名空间中的路由。使用

router-internal.yaml中配置的域创建新路由:oc expose svc <service-name> --hostname <route-name>.apps-sharded.basedomain.example.net

$ oc expose svc <service-name> --hostname <route-name>.apps-sharded.basedomain.example.netCopy to Clipboard Copied! Toggle word wrap Toggle overflow

25.3.7. 为 Ingress Controller 分片创建路由

通过使用路由,您可以通过 URL 托管应用程序。在这种情况下,主机名没有被设置,路由会使用子域。当您指定子域时,会自动使用公开路由的 Ingress Controller 域。对于由多个 Ingress Controller 公开路由的情况,路由由多个 URL 托管。

以下流程描述了如何为 Ingress Controller 分片创建路由,使用 hello-openshift 应用程序作为示例。

在一组 Ingress Controller 之间平衡传入的流量负载时,以及在将流量隔离到特定 Ingress Controller 时,Ingress Controller 分片会很有用处。例如,A 公司的流量使用一个 Ingress Controller,B 公司的流量则使用另外一个 Ingress Controller。

先决条件

-

已安装 OpenShift CLI(

oc)。 - 您以项目管理员身份登录。

- 您有一个 web 应用来公开端口,以及侦听端口流量的 HTTP 或 TLS 端点。

- 您已为分片配置了 Ingress Controller。

流程

运行以下命令,创建一个名为

hello-openshift的项目:oc new-project hello-openshift

$ oc new-project hello-openshiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,在项目中创建 pod:

oc create -f https://raw.githubusercontent.com/openshift/origin/master/examples/hello-openshift/hello-pod.json

$ oc create -f https://raw.githubusercontent.com/openshift/origin/master/examples/hello-openshift/hello-pod.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令,创建名为

hello-openshift的服务:oc expose pod/hello-openshift

$ oc expose pod/hello-openshiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow 创建名为

hello-openshift-route.yaml的路由定义:为分片创建的路由的 YAML 定义:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 通过运行以下命令,使用

hello-openshift-route.yaml创建到hello-openshift应用程序的路由:oc -n hello-openshift create -f hello-openshift-route.yaml

$ oc -n hello-openshift create -f hello-openshift-route.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用以下命令获取路由的状态:

oc -n hello-openshift get routes/hello-openshift-edge -o yaml

$ oc -n hello-openshift get routes/hello-openshift-edge -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 生成的

Route资源应类似以下示例:输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow