33.6. Authentification

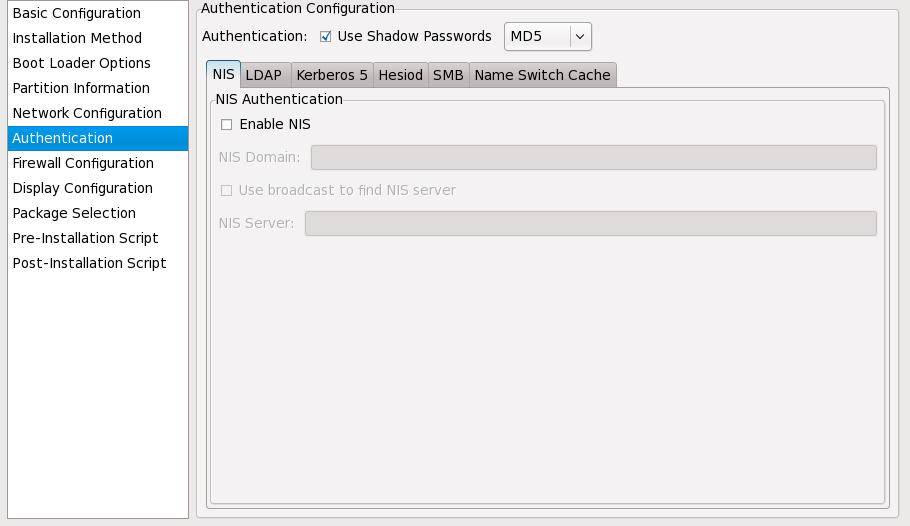

Figure 33.9. Authentification

Dans la section Authentification, décidez si vous voulez utiliser des mots de passe masqués et le cryptage MD5 pour les mots de passe utilisateur. Ces options sont fortement recommandées et sélectionnées par défaut.

Les options de Configuration de l'authentification vous permettent de configurer les méthodes d'authentification suivantes :

- NIS

- LDAP

- Kerberos 5

- Hesiod

- SMB

- Cache de commutateur de nom

Ces méthodes ne sont pas activées par défaut. Pour activer une ou plusieurs de ces méthodes, cliquez sur l'onglet approprié, cliquez sur la case à cocher à côté du bouton Activer, puis saisissez les informations nécessaires à la méthode d'authentification. Reportez-vous au Guide déploiement Red Hat Enterprise Linux pour obtenir plus d'informations sur ces options.