9.3. 一般的な設定

アイデンティティーブローカー設定の基盤は、アイデンティティープロバイダー (IDP) です。Red Hat build of Keycloak は、各レルムにアイデンティティープロバイダーを作成し、デフォルトですべてのアプリケーションに対して有効にします。レルムからのユーザーは、アプリケーションへのサインイン時に登録されたいずれかのアイデンティティープロバイダーを使用できます。

手順

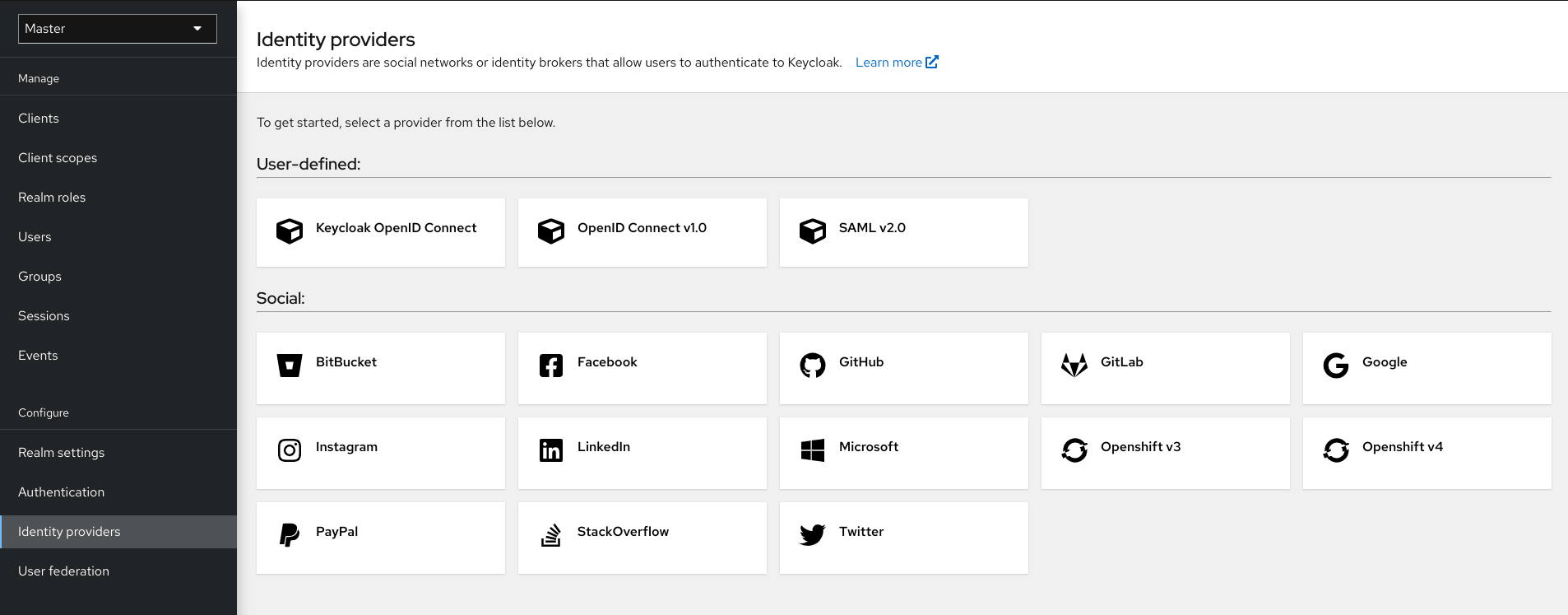

メニューで Identity Providers をクリックします。

ID プロバイダー

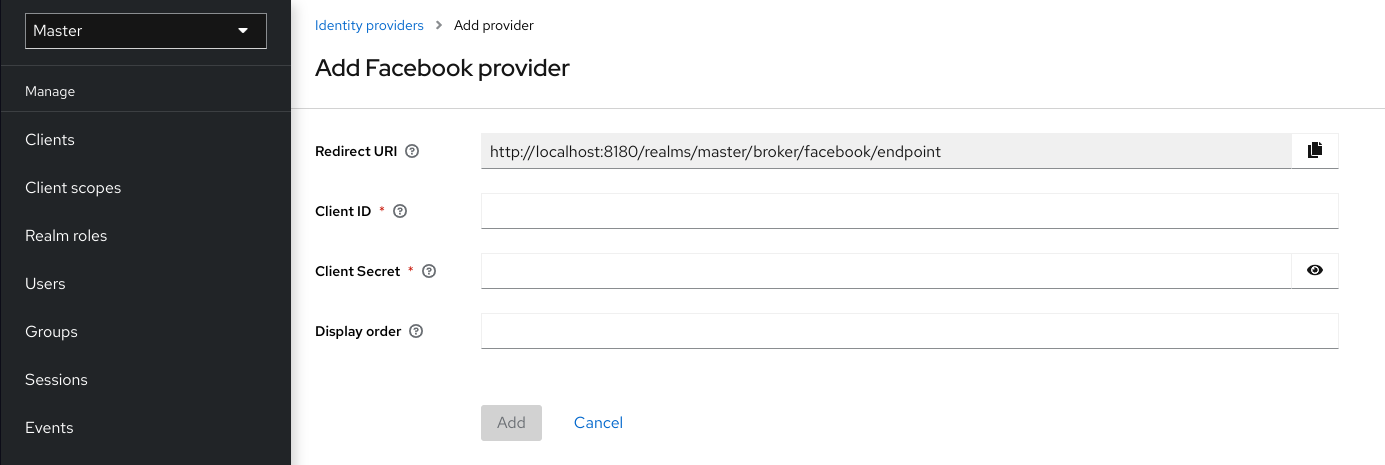

ID プロバイダーを選択します。Red Hat build of Keycloak には、選択したアイデンティティプロバイダーの設定ページが表示されます。

Facebook アイデンティティープロバイダーの追加

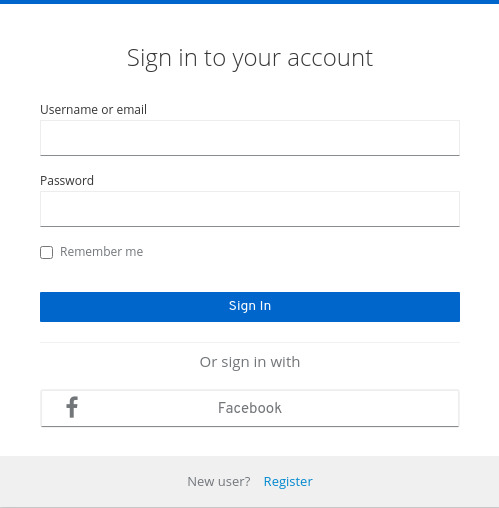

アイデンティティープロバイダーを設定すると、そのアイデンティティープロバイダーはオプションとして Red Hat build of Keycloak ログインページに表示されます。各アイデンティティープロバイダーについて、ログイン画面にカスタムアイコンを配置することができます。詳細は、カスタムアイコン を参照してください。

IDP ログインページ

- ソーシャル

- ソーシャルプロバイダーを使用すると、レルムでソーシャル認証を有効にできます。Red Hat build of Keycloak を使用すると、ユーザーはソーシャルネットワークアカウントを使用してアプリケーションにログインできます。サポートされるプロバイダーには、Twitter、Facebook、Google、LinkedIn、Instagram、Microsoft、PayPal、Openshift v3、GitHub、GitLab、Bitbucket、および Stack Overflow が含まれます。

- プロトコルベース

- プロトコルベースのプロバイダーは、ユーザーの認証および認可を特定のプロトコルに依存します。これらのプロバイダーを使用して、特定のプロトコルに準拠する任意のアイデンティティープロバイダーに接続できます。Red Hat build of Keycloak は、SAML v2.0 および OpenID Connect v1.0 プロトコルをサポートします。これらのオープン標準に基づいて、任意のアイデンティティープロバイダーを設定し、ブローカーを設定できます。

それぞれの種類のアイデンティティープロバイダーにはその設定オプションがありますが、設定の一部はすべてに共通です。以下の設定オプションが利用できます。

| 設定 | 説明 |

|---|---|

| Alias |

エイリアスは、アイデンティティープロバイダーの一意の識別子で、内部アイデンティティープロバイダーを参照します。Red Hat build of Keycloak は、エイリアスを使用して OpenID Connect プロトコルのリダイレクト URI を構築します。これらのプロトコルには、アイデンティティープロバイダーと通信するためのリダイレクト URI またはコールバック URL が必要です。すべてのアイデンティティープロバイダーにはエイリアスが必要です。エイリアスの例には |

| Enabled | プロバイダーのオン/オフを切り替えます。 |

| Hide on Login Page | ON の場合、このプロバイダーは Red Hat build of Keycloak のログインページにログインオプションとして表示されません。クライアントがこのプロバイダーを要求するには、URL の 'kc_idp_hint' パラメーターを使用してログインを要求します。 |

| Account Linking Only | ON の場合、Red Hat build of Keycloak は既存のアカウントをこのプロバイダーにリンクします。このプロバイダーはユーザーをログインできず、Red Hat build of Keycloak のログインページのオプションとして表示されません。 |

| Store Tokens | ON の場合、Red Hat build of Keycloak はアイデンティティプロバイダーからのトークンを保存します。 |

| Stored Tokens Readable | ON の場合、ユーザーは保存されたアイデンティティープロバイダートークンを取得できます。このアクションは、broker クライアントレベルのロールの read token にも適用されます。 |

| Trust Email | ON の場合、Red Hat build of Keycloak はアイデンティティプロバイダーからのメールアドレスを信頼します。レルムがメール検証を要求する場合は、このアイデンティティープロバイダーからログインするユーザーは、メールの検証プロセスを実行する必要はありません。 |

| GUI Order | 利用可能なアイデンティティープロバイダーの、ログインページでの並べ替え順序。 |

| Verify essential claim | ON の場合、アイデンティティプロバイダーによって発行された ID トークンには特定の要求が必要です。ない場合、ユーザーはこのブローカーを介して認証できません。 |

| Essential claim | Verify essential claim が ON の場合、フィルターする JWT トークン要求の名前 (照合時は大文字と小文字が区別されます)。 |

| Essential claim value | Verify essential claim が ON の場合、一致する JWT トークン要求の値 (正規表現形式がサポートされます)。 |

| First Login Flow | ユーザーがこのアイデンティティープロバイダーを使用して初めて Red Hat build of Keycloak にログインする際に、Red Hat build of Keycloak がトリガーする認証フロー。 |

| Post Login Flow | ユーザーが外部アイデンティティープロバイダーを使用したログインを終了した際に、Red Hat build of Keycloak がトリガーする認証フロー。 |

| Sync Mode | マッパーを通じて、アイデンティティープロバイダーからのユーザー情報を更新するストラテジー。legacy を選択すると、Red Hat build of Keycloak は現在の動作を使用しました。Import の場合はユーザーデータを更新せず、forceの場合は、可能であればユーザーデータを更新します。詳細は、アイデンティティープロバイダーマッパー を参照してください。 |