2.3. グラフィカルインターフェイス

pkiconsole は、Administrator ロール権限を持つユーザー向けにサブシステム自体を管理するためのグラフィカルインターフェイスです。これには、ユーザーの追加、ログの設定、プロファイルおよびプラグインの管理、および内部データベースなどの多くの機能が含まれます。このユーティリティーは、クライアント認証を使用して TLS 経由で Certificate System サーバーと通信し、リモートでサーバーを管理するために使用できます。

2.3.1. pkiconsole の初期化

リンクのコピーリンクがクリップボードにコピーされました!

pkiconsole インターフェイスを初めて使用するには、新しいパスワードを指定し、以下のコマンドを使用します。

pki -c password -d ~/.redhat-idm-console client-init

$ pki -c password -d ~/.redhat-idm-console client-init

このコマンドは、

~/.redhat-idm-console/ ディレクトリーに新しいクライアントの NSS データベースを作成します。

CA 証明書を PKI クライアント NSS データベースにインポートするには、『Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド』 の 『NSS データベースへの証明書のインポート』 を参照してください。

新しいクライアント証明書を要求するには、5章証明書の要求、登録、および管理 を参照してください。

以下のコマンドを実行して、

.p12 ファイルから管理クライアント証明書を抽出します。

openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

$ openssl pkcs12 -in file -clcerts -nodes -nokeys -out file.crt

『Red Hat Certificate System 計画、インストール、およびデプロイメントのガイド』の『証明書/キー暗号化トークンの管理』セクションに記載の手順に従って、管理クライアント証明書の検証およびインポートを行います。

PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u C

$ PKICertImport -d ~/.redhat-idm-console -n "nickname" -t ",," -a -i file.crt -u C重要

CA 管理クライアント証明書をインポートする前に、中間証明書とルート CA 証明書がインポートされていることを確認します。

既存のクライアント証明書とそのキーをクライアント NSS データベースにインポートするには、次を実行します。

pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-password

$ pki -c password -d ~/.redhat-idm-console pkcs12-import --pkcs12-file file --pkcs12-password pkcs12-password

以下のコマンドを使用して、クライアント証明書を確認します。

certutil -V -u C -n "nickname" -d ~/.redhat-idm-console

$ certutil -V -u C -n "nickname" -d ~/.redhat-idm-console2.3.2. CA、OCSP、KRA、および TKS サブシステムに対する pkiconsole の使用

リンクのコピーリンクがクリップボードにコピーされました!

Java コンソールは、CA、OCSP、KRA、および TKS の 4 つのサブシステムで使用されます。コンソールには、ローカルにインストールされた pkiconsole ユーティリティーを使用してアクセスできます。コマンドにはホスト名、サブシステムの管理 TLS ポート、特定のサブシステムタイプが必要なため、あらゆるサブシステムにアクセスできます。

pkiconsole https://server.example.com:admin_port/subsystem_type

pkiconsole https://server.example.com:admin_port/subsystem_type

DNS が設定されていない場合は、IPv4 アドレスまたは IPv6 アドレスを使用して、コンソールに接続できます。以下に例を示します。

https://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

https://192.0.2.1:8443/ca

https://[2001:DB8::1111]:8443/ca

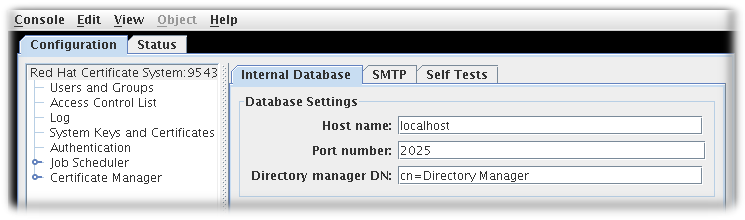

これにより、図2.1「Certificate System コンソール」 にあるようにコンソールが開きます。

図2.1 Certificate System コンソール

Configuration タブは、名前が示すように、サブシステムのすべての設定を制御します。このセクションで利用可能な選択肢は、インスタンスがどのサブシステムタイプであるかによって異なります。CA にはジョブ、通知、および証明書登録認証の追加設定があるため、CA にはほとんどのオプションがあります。

- ユーザーおよびグループ

- アクセス制御リスト

- ログ設定

- サブシステム証明書 (セキュリティードメインや監査署名など、サブシステムに発行した証明書)