16.2. コンソールを使用した証明書の要求

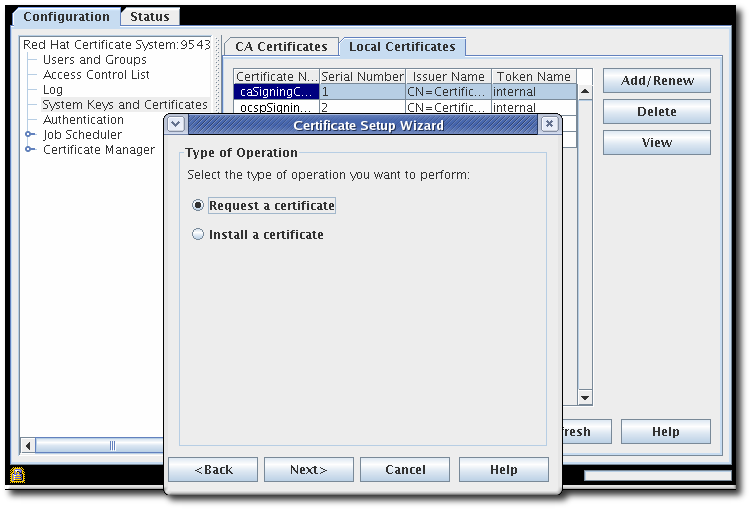

CA、OCSP、KRA、および TKS の Certificate Setup Wizard は、サブシステム証明書の証明書登録プロセスを自動化します。コンソールは、そのサブシステムによって使用される証明書の要求および証明書を作成、送信、およびインストールできます。これらの証明書は、サーバー証明書、または CA 署名証明書や KRA トランスポート証明書などのサブシステム固有の証明書にすることができます。

16.2.1. 署名証明書の要求

リンクのコピーリンクがクリップボードにコピーされました!

注記

ユーザーがサブシステムにアクセスするために使用するコンピューターからクライアント要求を生成および送信することが重要です。これは、要求プロセスの一部がローカルマシンに秘密鍵を生成するためです。場所独立性が必要な場合には、スマートカードなどのハードウェアトークンを使用してキーペアと証明書を保存します。

- サブシステムコンソールを開きます。以下に例を示します。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、ナビゲーションツリーで System Keys and Certificates を選択します。

- 右側のパネルで Local Certificates タブを選択します。

- をクリックします。

- 証明書要求 ラジオボタンを選択します。

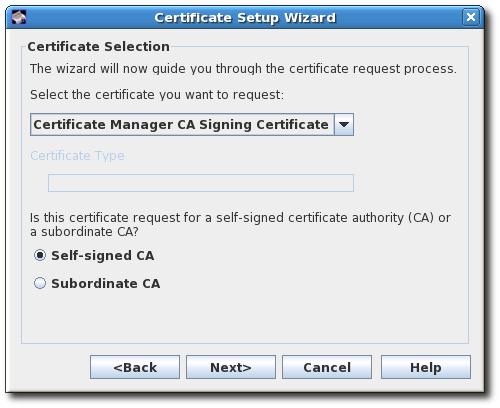

- 要求の署名証明書タイプを選択します。

- ルート CA または下位 CA のいずれかの CA のタイプを選択します。

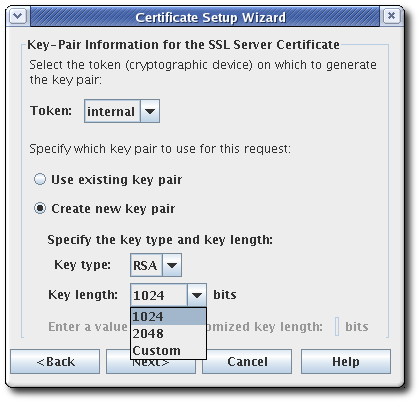

- キーペアの情報を設定し、キー (トークン) を生成する場所を設定します。これは内部セキュリティーデータベースディレクトリーまたは一覧表示された外部トークンのいずれかになります。新しい証明書を作成するには、新しいキーペアを作成する必要があります。既存のキーペアを使用すると、既存の証明書が更新されるだけです。

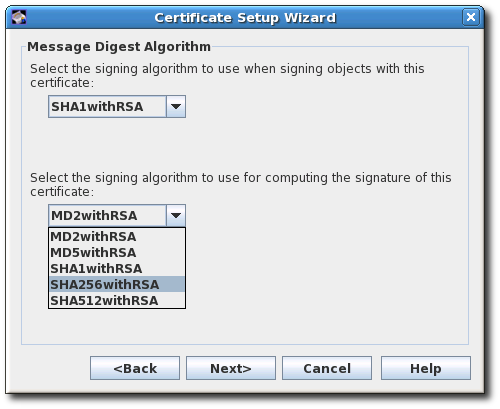

- メッセージダイジェストアルゴリズムを選択します。

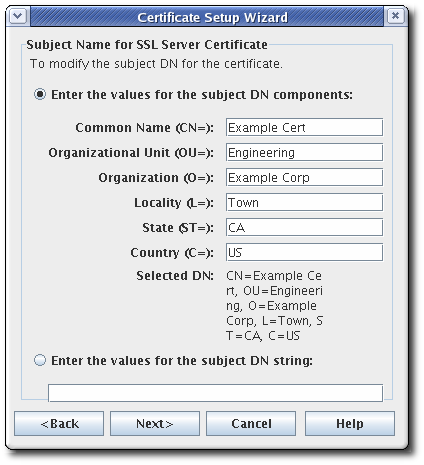

- サブジェクト名を指定します。サブジェクト DN を構築するための個別の DN 属性の値を入力するか、完全な文字列を入力します。証明書要求フォームは、共通名、組織単位、および要求側の名前フィールドの UTF-8 文字をすべてサポートします。このサポートには、国際化されたドメイン名のサポートは含まれません。

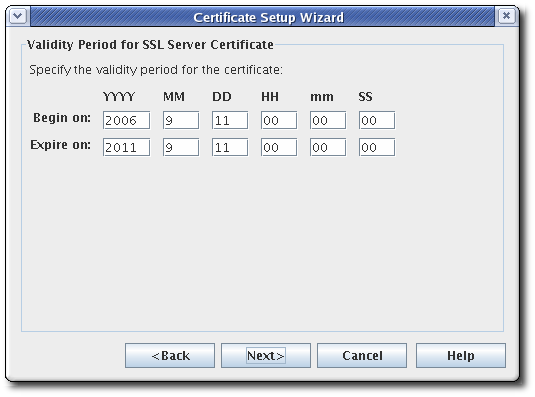

- 証明書の有効期間の開始日と終了日、およびそれらの日付で有効期間が開始および終了する時刻を指定します。デフォルトの有効期間は 5 年間です。

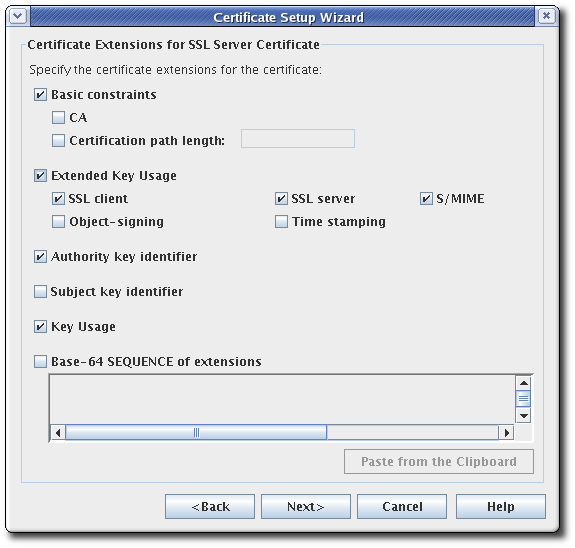

- 証明書の標準拡張機能を設定します。必要な拡張機能はデフォルトで選択されます。デフォルトの選択を変更するには、付録B 証明書および CRL のデフォルト、制約、および拡張 で説明されているガイドラインを参照してください。注記CA 階層の設定には、証明書拡張が必要です。下位 CA には、下位 SSL CA (SSL の証明書を発行できるようにする) または下位電子メール CA (安全な電子メールの証明書を発行できるようにする) のいずれかとして識別する拡張子を含む証明書が必要です。証明書拡張を無効にすると、CA 階層が設定できないことを意味します。

- 基本の制約。関連付けられたフィールドは CA 設定であり、証明書パスの長さの数値設定になります。

- 拡張鍵の使用。

- 認証局キー識別子。

- サブジェクトキー識別子。

- 鍵の使用方法。デフォルトでは、デジタル署名 (ビット 0)、否認防止 (ビット 1)、キー証明書サイン (ビット 5)、および CRL サイン (ビット 6) ビットが設定されています。拡張機能は、PKIX 標準および RFC 2459 によって推奨されているとマークされます。Key Usage 拡張機能の説明は、RFC 2459 を参照してください。

- 拡張機能の Base-64 SEQUENCE。これはカスタム拡張用です。MIME 64 DER でエンコードされた形式のエクステンションをテキストフィールドに貼り付けます。

複数の拡張機能を追加するには、ExtJoiner プログラムを使用します。ツールの使用方法は、『Certificate System コマンドラインツールガイド』を参照してください。 - ウィザードはキーペアを生成し、証明書署名要求を表示します。リクエストは base-64 でエンコードされた PKCS #10 形式であり、マーカーファイル -----BEGIN NEW CERTIFICATE REQUEST----- および -----END NEW CERTIFICATE REQUEST----- でバインドされます。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ウィザードは、証明書要求を、/var/lib/pki/instance_name/subsystem_type/conf/にある設定ディレクトリーに作成したテキストファイルにコピーします。テキストファイルの名前は、要求された証明書の種類によって異なります。設定可能なテキストファイルは 表16.1「証明書署名要求用に作成されたファイル」 に記載されています。Expand 表16.1 証明書署名要求用に作成されたファイル ファイル名 証明書署名要求 cacsr.txt CA 署名証明書 ocspcsr.txt 証明書マネージャーの OCSP 署名証明書 ocspcsr.txt OCSP 署名証明書 CA に送信する前に、証明書要求を変更しないでください。リクエストはウィザード経由で自動的に送信することも、クリップボードにコピーして、終了ページを介して CA に手動で送信することもできます。注記ウィザードの自動送信機能は、リモートの Certificate Manager にのみ要求を送信できます。サードパーティーの CA に要求を送信するのに使用できません。サードパーティーの CA に送信するには、証明書要求ファイルを使用します。 - 証明書を取得します。

- Certificate Manager エンドエンティティーを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Retrieval タブをクリックします。

- 証明書要求の送信時に作成された要求 ID 番号を入力し、 をクリックします。

- 次のページには、証明書要求のステータスが表示されます。ステータスが complete すると、証明書へのリンクがあります。Issued certificate のリンクをクリックします。

- 新しい証明書情報は、pretty-print 形式、base-64 エンコード形式、および PKCS #7 形式で表示されます。

- base-64 でエンコードされた証明書 (マーカー行 -----BEGIN CERTIFICATE----- および -----END CERTIFICATE----- を含む) をテキストファイルにコピーします。テキストファイルを保存し、それを使用して証明書のコピーをサブシステムの内部データベースに保存します。「ユーザーの作成」を参照してください。

16.2.2. 他の証明書の要求

リンクのコピーリンクがクリップボードにコピーされました!

注記

ユーザーがサブシステムにアクセスするために使用するコンピューターからクライアント要求を生成および送信することが重要です。これは、要求プロセスの一部がローカルマシンに秘密鍵を生成するためです。場所独立性が必要な場合には、スマートカードなどのハードウェアトークンを使用してキーペアと証明書を保存します。

- サブシステムコンソールを開きます。以下に例を示します。

pkiconsole https://server.example.com:8443/ca

pkiconsole https://server.example.com:8443/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Configuration タブで、ナビゲーションツリーで System Keys and Certificates を選択します。

- 右側のパネルで Local Certificates タブを選択します。

- をクリックします。

- 証明書要求 ラジオボタンを選択します。

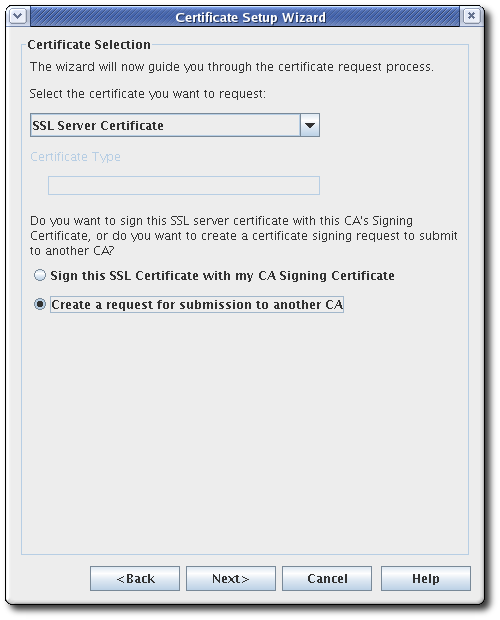

- 要求する証明書のタイプを選択します。要求できる証明書のタイプはサブシステムによって異なります。注記その他の証明書を作成することを選択すると、Certificate Type フィールドが有効になります。作成する証明書のタイプを入力します。CRL 署名証明書の caCrlSigning、監査ログ署名証明書の caSignedLogCert、または SSL クライアント証明書用の client を入力します。

- 要求に署名する CA のタイプを選択します。このオプションは、ローカルの CA 署名証明書を使用するか、別の CA に送信するリクエストを作成します。

- キーペアの情報を設定し、キー (トークン) を生成する場所を設定します。これは内部セキュリティーデータベースディレクトリーまたは一覧表示された外部トークンのいずれかになります。新しい証明書を作成するには、新しいキーペアを作成する必要があります。既存のキーペアを使用すると、既存の証明書が更新されるだけです。

- サブジェクト名を指定します。サブジェクト DN を構築するための個別の DN 属性の値を入力するか、完全な文字列を入力します。注記SSL サーバー証明書の場合、共通名は machine_name.domain.domain 形式の Certificate System の完全修飾ホスト名である必要があります。CA 証明書要求フォームは、共通名、組織単位、および要求側の名前フィールドの UTF-8 文字をすべてサポートします。このサポートには、国際化されたドメイン名のサポートは含まれません。

- 証明書の有効期間の開始日と終了日、およびそれらの日付で有効期間が開始および終了する時刻を指定します。デフォルトの有効期間は 5 年間です。

- 証明書の標準拡張機能を設定します。必要な拡張機能はデフォルトで選択されます。デフォルトの選択を変更するには、付録B 証明書および CRL のデフォルト、制約、および拡張 で説明されているガイドラインを参照してください。

- 拡張鍵の使用。

- 認証局キー識別子。

- サブジェクトキー識別子。

- 鍵の使用方法。デフォルトでは、デジタル署名 (ビット 0)、否認防止 (ビット 1)、キー証明書サイン (ビット 5)、および CRL サイン (ビット 6) ビットが設定されています。拡張機能は、PKIX 標準および RFC 2459 によって推奨されているとマークされます。Key Usage 拡張機能の説明は、RFC 2459 を参照してください。

- 拡張機能の Base-64 SEQUENCE。これはカスタム拡張用です。MIME 64 DER でエンコードされた形式のエクステンションをテキストフィールドに貼り付けます。

複数の拡張機能を追加するには、ExtJoiner プログラムを使用します。ツールの使用方法は、『Certificate System コマンドラインツールガイド』を参照してください。 - ウィザードはキーペアを生成し、証明書署名要求を表示します。リクエストは base-64 でエンコードされた PKCS #10 形式であり、マーカーファイル -----BEGIN NEW CERTIFICATE REQUEST----- および -----END NEW CERTIFICATE REQUEST----- でバインドされます。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ウィザードは、証明書要求を、/var/lib/pki/instance_name/subsystem_type/conf/にある設定ディレクトリーに作成したテキストファイルにコピーします。テキストファイルの名前は、要求された証明書の種類によって異なります。設定可能なテキストファイルは 表16.2「証明書署名要求用に作成されたファイル」 に記載されています。Expand 表16.2 証明書署名要求用に作成されたファイル ファイル名 証明書署名要求 kracsr.txt KRA トランスポート証明書 sslcsr.txt SSL サーバー証明書 othercsr.txt Certificate Manager CRL 署名証明書または SSL クライアント証明書などの他の証明書 CA に送信する前に、証明書要求を変更しないでください。リクエストはウィザード経由で自動的に送信することも、クリップボードにコピーして、終了ページを介して CA に手動で送信することもできます。注記ウィザードの自動送信機能は、リモートの Certificate Manager にのみ要求を送信できます。サードパーティーの CA に要求を送信するのに使用できません。サードパーティーの CA に要求を送信するには、証明書要求ファイルのいずれかを使用します。 - 証明書を取得します。

- Certificate Manager エンドエンティティーを開きます。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Retrieval タブをクリックします。

- 証明書要求の送信時に作成された要求 ID 番号を入力し、 をクリックします。

- 次のページには、証明書要求のステータスが表示されます。ステータスが complete すると、証明書へのリンクがあります。Issued certificate のリンクをクリックします。

- 新しい証明書情報は、pretty-print 形式、base-64 エンコード形式、および PKCS #7 形式で表示されます。

- base-64 でエンコードされた証明書 (マーカー行 -----BEGIN CERTIFICATE----- および -----END CERTIFICATE----- を含む) をテキストファイルにコピーします。テキストファイルを保存し、それを使用して証明書のコピーをサブシステムの内部データベースに保存します。「ユーザーの作成」を参照してください。