3.2. LDAP および IdM

標準の LDAP ディレクトリー (OpenLDAP や Red Hat Directory Server など) の両方が LDAP アイデンティティープロバイダーとして使用できます。さらに、古い IdM バージョンと FreeIPA は、関連する Kerberos サーバーで LDAP プロバイダーとして設定することで、アイデンティティープロバイダーとして設定できます。

openldap-clients パッケージまたは sssd パッケージは、ユーザーデータベースの LDAP サーバーを設定するのに使用されます。デフォルトでは、両方のパッケージがデフォルトでインストールされます。

3.2.1. UI での LDAP 認証の設定

リンクのコピーリンクがクリップボードにコピーされました!

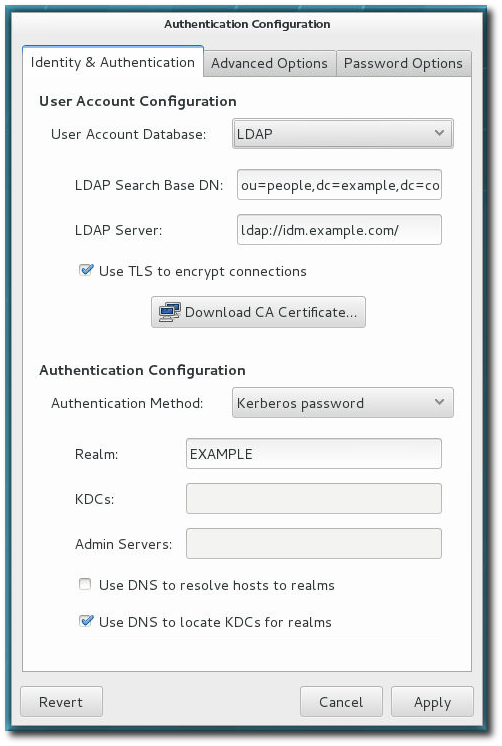

- 「authconfig UI の起動」 のように、

authconfigUI を開きます。 - User Account Database ドロップダウンメニューで を選択します。

- LDAP サーバーへの接続に必要な情報を設定します。

- LDAP 検索ベース DN は、ユーザーディレクトリーのルート接尾辞または 識別名 (DN)を提供します。アイデンティティーまたは認証に使用されるユーザーエントリーはすべて、この親エントリーの下に存在します。たとえば、

ou=people,dc=example,dc=comです。このフィールドは任意です。これが指定されていない場合、System Security Services Daemon (SSSD)は LDAP サーバーの設定エントリーのnamingContextsおよびdefaultNamingContext属性を使用して検索ベースを検出しようとします。 - LDAP サーバー は LDAP サーバーの URL を提供します。これには通常、

ldap://ldap.example.com:389など、LDAP サーバーのホスト名とポート番号の両方が必要です。ldaps://で始まる URL を使用してセキュアなプロトコルを入力すると、 ボタンが有効になります。これにより、発行した認証局から LDAP サーバーの発行元 CA 証明書を取得します。CA 証明書は、プライバシーにより強化されたメール (PEM) 形式である必要があります。 - 非セキュアな標準ポート接続(

ldap://で始まる URL)を使用する場合は、Use TLS to encrypt connections チェックボックスを使用し、STARTTLSを使用して LDAP サーバーとの通信を暗号化できます。このチェックボックスを選択すると、 ボタンも有効になります。注記通信がすでに 暗号化されているため、サーバー URL が LDAPS (LDAP over SSL)セキュアプロトコルを使用している場合は、TLS を使用して接続 を暗号化する チェックボックスを選択する必要はありません。

- 認証方法を選択します。LDAP は、簡単なパスワード認証または Kerberos 認証を許可します。Kerberos の使用については、「UI での Kerberos 認証の設定」 を参照してください。LDAP パスワード オプションは、PAM アプリケーションを使用して LDAP 認証を使用します。このオプションでは、LDAPS または TLS を使用して LDAP サーバーへ接続し、セキュアな接続を設定する必要があります。

3.2.2. コマンドラインでの LDAP ユーザーストアの設定

リンクのコピーリンクがクリップボードにコピーされました!

LDAP アイデンティティーストアを使用するには、

--enableldap を使用します。LDAP を認証ソースとして使用する場合は、--enableldapauth を使用して、LDAP サーバー名、ユーザー接尾辞のベース DN、TLS を使用するかどうか (オプション) など、必要な接続情報を使用します。authconfig コマンドには、ユーザーエントリーの RFC 2307bis スキーマを有効または無効にするオプションもありますが、authconfig UI ではできません。

プロトコル(ldap または ldaps)およびポート番号を含む完全な LDAP URL を必ず使用してください。

--enableldaptls オプションでセキュアな LDAP URL (ldaps)を使用し ない でください。

authconfig --enableldap --enableldapauth --ldapserver=ldap://ldap.example.com:389,ldap://ldap2.example.com:389 --ldapbasedn="ou=people,dc=example,dc=com" --enableldaptls --ldaploadcacert=https://ca.server.example.com/caCert.crt --update

authconfig --enableldap --enableldapauth --ldapserver=ldap://ldap.example.com:389,ldap://ldap2.example.com:389 --ldapbasedn="ou=people,dc=example,dc=com" --enableldaptls --ldaploadcacert=https://ca.server.example.com/caCert.crt --update

LDAP パスワード認証に

--ldapauth を使用する代わりに、LDAP ユーザーストアで Kerberos を使用できます。これらのオプションは、「コマンドラインでの Kerberos 認証の設定」 で説明されています。